Was ist Cybersicherheit?

Cybersicherheit: Definition

Cybersicherheit hat das Ziel, Netzwerke, Systeme, Geräte und andere vertrauliche Informationen vor böswilligen Angriffen und unbefugter Nutzung zu schützen. Cybersicherheit ist ein ganzheitliches Unterfangen, das eine Abstimmung zwischen Personen, Prozessen und Technologien erfordert. Cybersicherheitsexperten setzen heutzutage eine Vielzahl von Strategien zum Schutz der Daten ein, um die Assets, Mitarbeiter, Kunden und Nutzer von Organisationen zu schützen. In einer immer stärker vernetzten Welt ist Cybersicherheit von immer größerer Bedeutung und garantiert Folgendes:

- Schutz und Sicherheit für persönliche Daten: Cybersicherheit bietet Schutz und Sicherheit für persönliche Daten, indem verhindert wird, dass Hacker auf personenbezogene Daten zugreifen und die physische Sicherheit direkt oder indirekt gefährden können.

- Schutz von finanziellen Assets und geistigem Eigentum: Mangelhafte Cybersicherheit kann dazu führen, dass Kriminelle vertrauliche Unternehmensdaten stehlen, wie etwa Handelsgeheimnisse, Produktdesigns oder andere proprietäre Informationen.

- Schutz des Geschäftsbetriebs: Cyberangriffe können den Betrieb einer Organisation stören, Dienste unterbrechen und gravierende Verluste verursachen.

- Schutz der Reputation: Datenpannen und andere Cybersicherheits-Incidents können die Reputation einer Organisation beschädigen und die Akquise und Bindung von Kunden, Investoren und Mitarbeitern erschweren.

- Resilienz und Zuverlässigkeit kritischer Infrastrukturelemente: Cyberangriffe gegen kritische Infrastruktursysteme, etwa im Transportwesen und bei der Energie- oder Wasserversorgung, können nicht nur die Sicherheit von Einzelpersonen, sondern auch die Grundversorgung der Gesellschaft gefährden.

- Erfüllung von gesetzlichen und Compliance-Anforderungen: Mangelhafte Cybersicherheit kann zur Nichterfüllung von Datenschutzvorgaben wie DSGVO und HIPAA führen, was wiederum gesetzliche Probleme, Geldbußen und andere Folgen nach sich ziehen kann.

- Nationale Sicherheit: Cybersicherheit ist unverzichtbar im Bereich der nationalen Sicherheit, da Regierungs- und militärische Einrichtungen ihre vertraulichen Informationen vor Cyberspionage und Cyberangriffen schützen müssen.

Warum ist Cybersicherheit wichtig?

Cybersicherheit ist wichtig, um das Risiko von Cyberangriffen zu minimieren und die Integrität, Vertraulichkeit und Verfügbarkeit der Daten, Systeme und Netzwerke zu garantieren, die das Fundament unserer modernen Welt bilden. Cybersecurity Ventures1 schätzt die durch Cyberverbrechen entstehenden jährlichen Schäden bis 2025 auf 10,5 Billionen US-Dollar. Für Unternehmen ist Cybersicherheit wichtig, weil sich Organisationen damit vor Bedrohungen schützen können, die andernfalls gravierende Schäden verursachen können.

Datenpannen sind einer der häufigsten Verursacher von negativen Auswirkungen für Organisationen. Die Folgen solcher Datenpannen haben oft lang anhaltende finanzielle Auswirkungen für die jeweilige Organisation aufgrund von Geldbußen und schwer wiedergutzumachenden Reputationsverlusten. Ohne angemessene Cybersicherheit riskieren Organisationen den Verlust vertraulicher Informationen, zum Beispiel geistiges Eigentum, Finanzdaten und personenbezogene Daten wie etwa Kontaktdaten von Mitarbeitern und Kunden, Sozialversicherungsnummern und gesundheitsbezogene Daten.

Datenpannen kommen leider allzu häufig vor.

Angriffe sind kostspielig, können Mitarbeiter und Kunden gefährden und den guten Ruf der Organisation bei ihrer Kundschaft zerstören. Darum ist es für jede Organisation wichtig, dem Schutz vor Cybersicherheitsrisiken eine hohe Priorität einzuräumen.

Arten von Cybersicherheit

Der Begriff „Cybersicherheit“ umfasst eine Vielzahl verschiedener Maßnahmen und Strategien, allesamt mit dem Ziel, Organisationen vor Schwachstellen zu schützen. Hier finden Sie eine Liste der wichtigsten Arten von Cybersicherheit für moderne Organisationen.

-

Security Information and Event Management (SIEM)

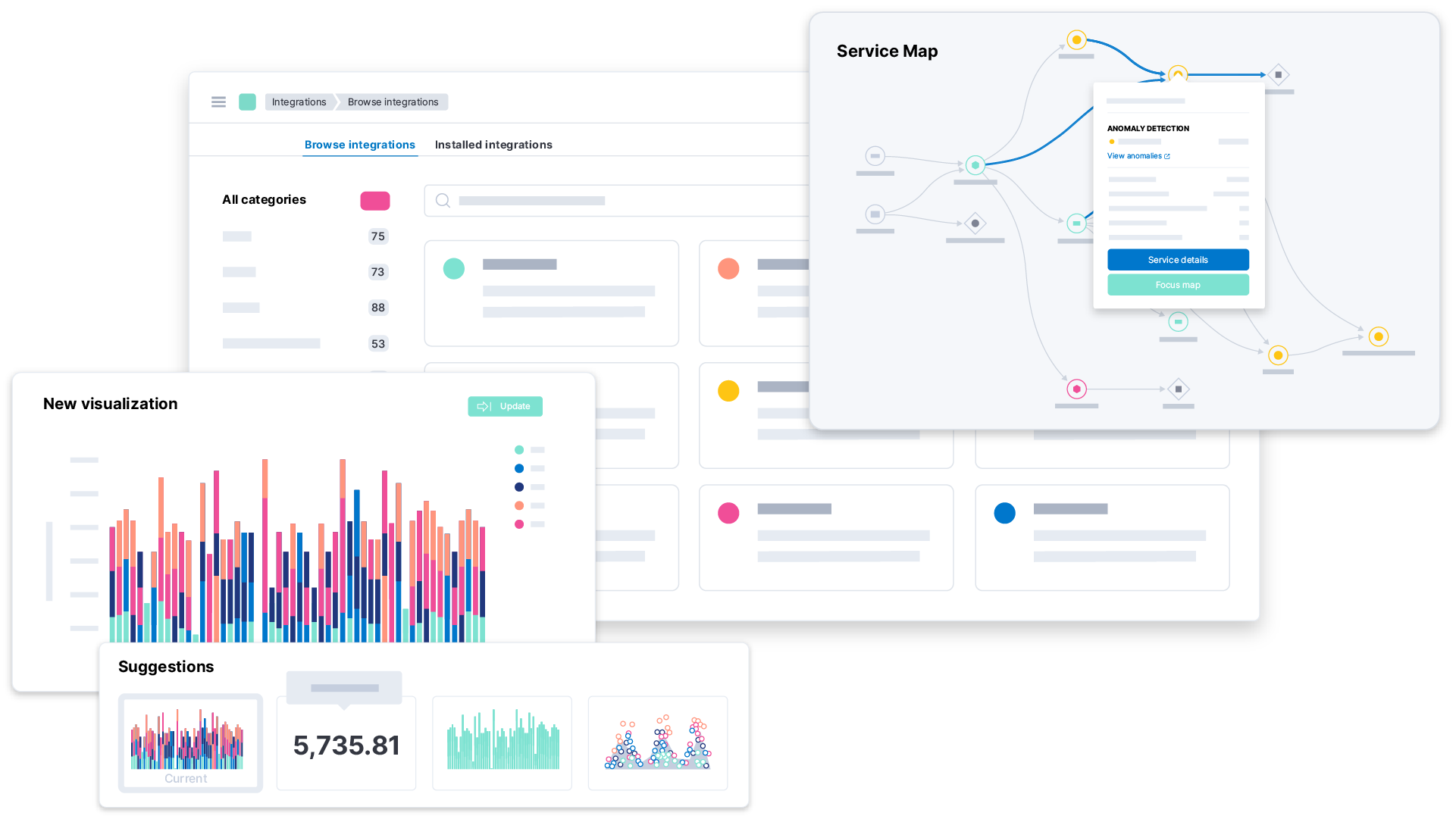

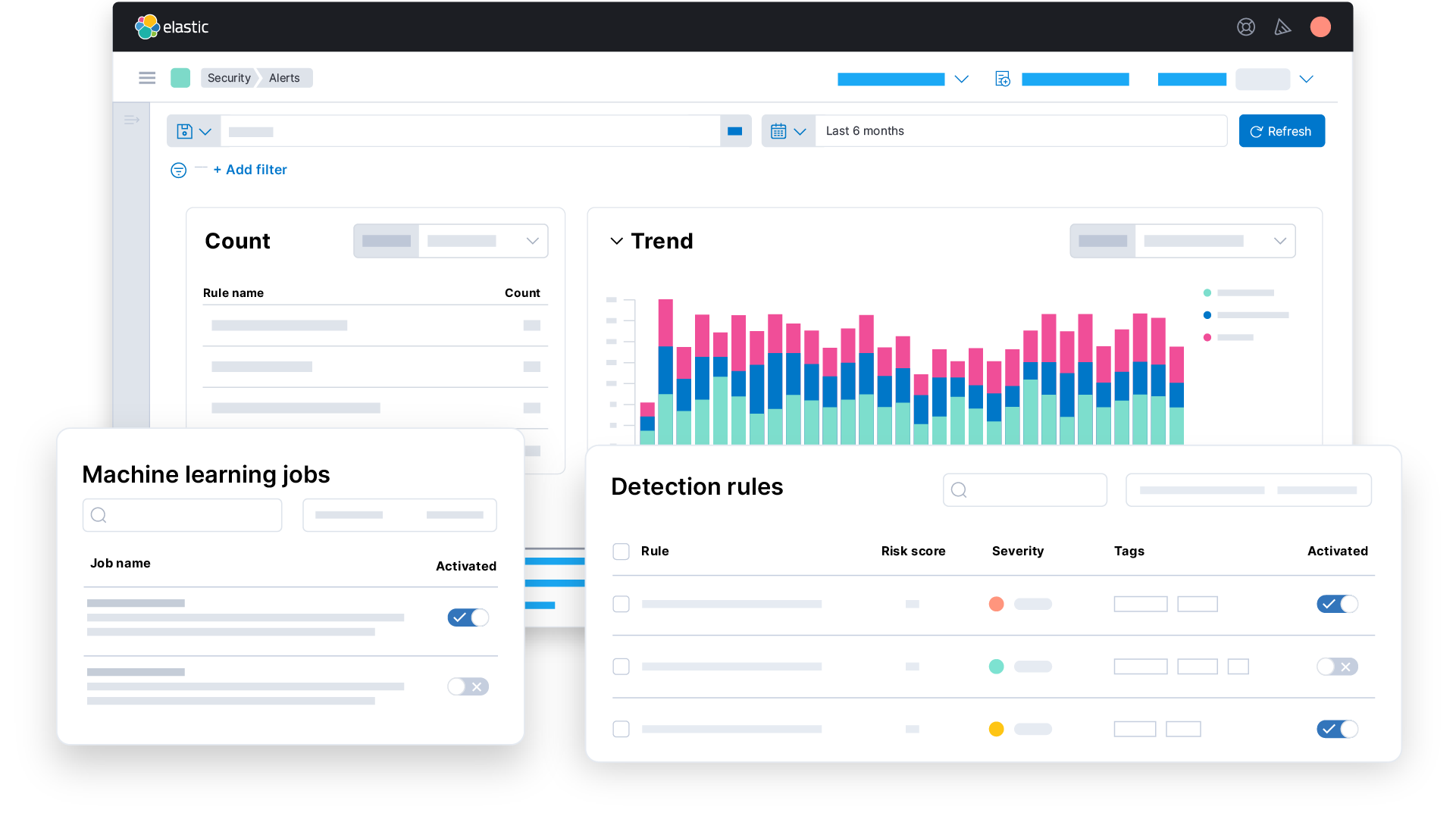

Security Information and Event Management (SIEM) ist eine Cybersicherheitslösung, die Bedrohungen innerhalb einer Organisation erkennt und abwehrt. Eine SIEM-Lösung (Aussprache reimt sich mit „schlimm“) sammelt Logs und Ereignisse und normalisiert diese Daten zur weiteren Analyse in Form von Visualisierungen, Warnungen, Suchvorgängen, Berichten usw. Sicherheitsanalysten nutzen SIEM-Lösungen für komplexe Cybersicherheits-Anwendungsfälle wie etwa kontinuierliches Monitoring, Threat Hunting sowie Untersuchung und Bekämpfung von Incidents.

-

Endpoint-Security

Endpoint-Security befasst sich mit dem Schutz der Geräte, die sich mit einem Netzwerk verbinden, wie etwa Laptops, Server und Mobilgeräte. Eine ideale Endpoint-Security-Lösung verhindert Ransomware und Malware, erkennt komplexe Bedrohungen und liefert wichtige Kontextdaten für Untersuchung und Abwehr.

-

Cloud-Security

Cloud-Security schützt Cloud-Technologien vor Fehlkonfigurationen und Angriffen. Eine gute Cloud-Security-Lösung schützt Cloud-Deployments und liefert umfassende Einblicke in die Cloud-Sicherheitshaltung. Sie schützt Cloud-Workloads mit Präventions-, Erkennungs- und Abwehrfunktionen – alles zusammen in einer einzigen, integrierten Lösung.

-

Security Orchestration, Automation and Response (SOAR)

Mit Security Orchestration, Automation and Response (SOAR) können Sicherheitsteams die Reaktion ihrer Organisation auf Cyberangriffe und -Incidents standardisieren und vereinfachen. SOAR optimiert Workflows innerhalb und außerhalb des Security Operations Center (SOC), damit sich die Analysten darauf konzentrieren können, das Ökosystem ihrer Organisation zu schützen.

-

Anwendungssicherheit

Anwendungssicherheit befasst sich mit dem Schutz von Anwendungen, egal ob diese in der Cloud, auf lokalen Servern oder auf Clientgeräten ausgeführt werden. Zu diesem Zweck werden Sicherheitsfeatures in Anwendungen erstellt, entwickelt, integriert und getestet, um deren Tauglichkeit sicherzustellen. Im besten Fall garantiert die Anwendungssicherheit, dass die Daten in Anwendungen sicher sind und nicht gestohlen werden können.

-

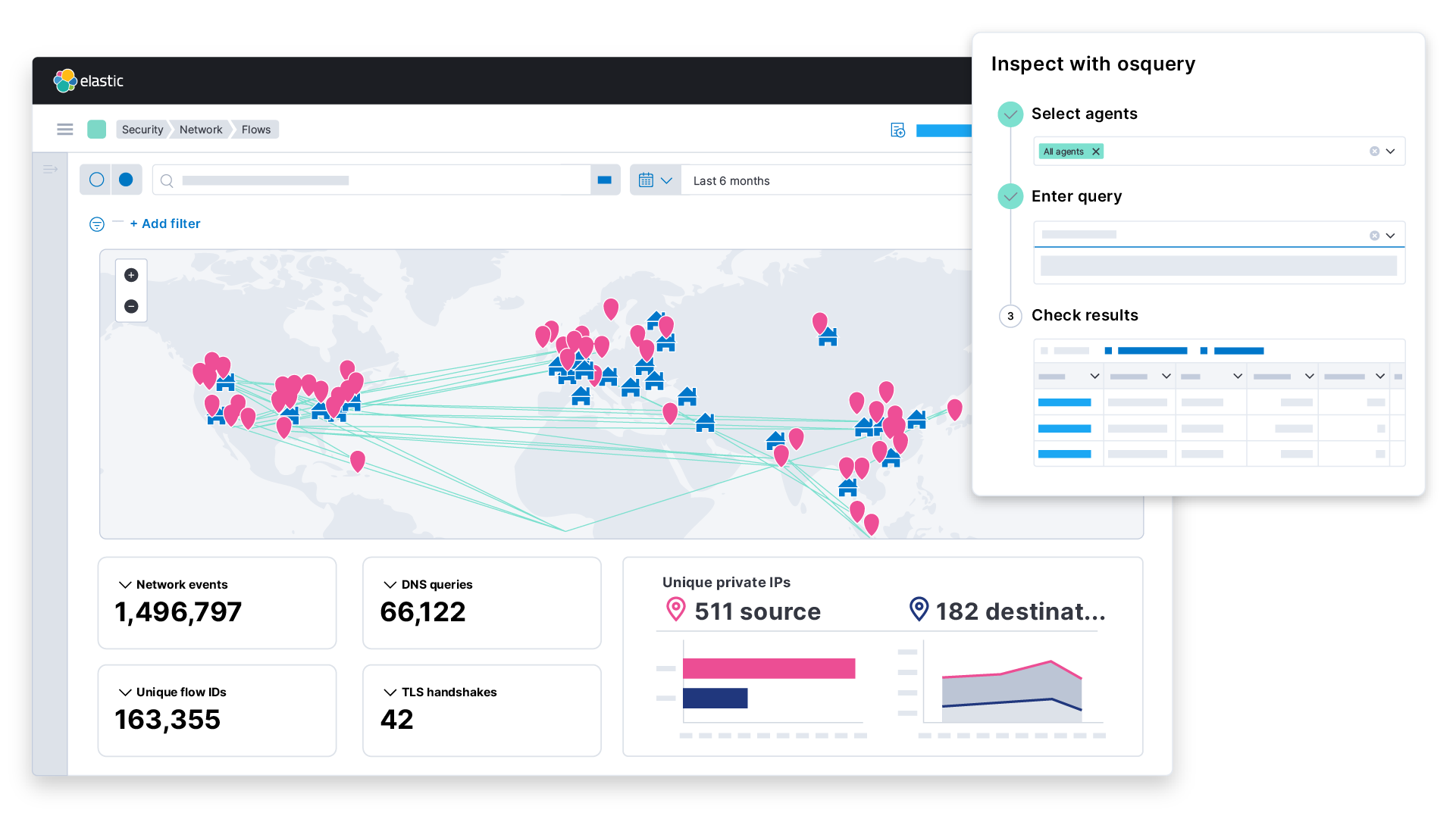

Netzwerksicherheit

Netzwerksicherheit dient dazu, die Netzwerkinfrastruktur vor Missbrauch zu schützen. Dazu werden normalerweise verschiedene Taktiken und Strategien eingesetzt, wie etwa (jedoch nicht ausschließlich) Firewalls, Intrusion-Detection- und Intrusion-Prevention-Systeme (IDS und IPS), Netzwerksegmentierung, VPNs und mehr.

-

IoT-Sicherheit

Angreifer nehmen manchmal bestimmte physische Geräte ins Visier, die mit dem Netzwerk verbunden sind. Dazu gehören auch Geräte mit WLAN-Unterstützung, wie etwa Autos, Sicherheitskameras und intelligente Kühlschränke. IoT-Sicherheit (Internet of Things) ist eine Disziplin der Cybersicherheit, die dafür sorgt, dass diese Geräte keine Bedrohungen oder Sicherheitslücken in das Netzwerk einschleusen.

-

Threat-Intelligence

Threat-Intelligence unterstützt Sicherheitsteams beim Schutz vor Cyberangriffen, indem gesammelte Daten analysiert werden, um Einblicke in Taktiken und Ziele von Angreifern zu gewinnen. Mit Threat-Intelligence können die Teams Aktivitätsmuster von Angreifern identifizieren und passende Verteidigungsstrategien für ihre Organisation entwickeln.

-

Identitäts- und Zugriffsverwaltung

Identitäts- und Zugriffsverwaltung (auch bekannt als IAM oder Identity and Access Management) umfasst die Frameworks und Technologien zum Schutz von digitalen Identitäten und Benutzerzugriffen. Zu IAM gehören Funktionen wie etwa Zwei-Faktor- oder Multifaktor-Authentifizierung, privilegierte Zugriffsverwaltung und die Zuteilung von Zugriffsebenen in Systemen oder Plattformen. Mit einer guten IAM-Haltung können Organisationen ihr Anmeldeverfahren schützen und sicherstellen, dass nur die richtigen Personen auf vertrauliche Informationen zugreifen können.

-

Zero Trust

Zero Trust ist ein Cybersicherheits-Framework, das vorschreibt, dass alle Nutzer – unabhängig von ihrer Identität – authentifiziert werden müssen, um auf Daten, Anwendungen und andere Systeme zugreifen zu können. Zero Trust hat an Beliebtheit gewonnen, weil heutzutage immer mehr Mitarbeiter von Zuhause oder anderswo arbeiten. Diese Lösung eignet sich für Remote-Mitarbeiter, die mit ihren Smartphones, Laptops und anderen Geräten arbeiten.

-

Mobile Sicherheit

Mobile Sicherheit beschäftigt sich mit dem Schutz von Mobilgeräten, wie etwa Laptops, Smartphones und Tablets. Aufgrund der zunehmenden Nutzung von Mobilgeräten am Arbeitsplatz hat die mobile Sicherheit stark an Bedeutung gewonnen.

Wie lässt sich die Effektivität von Cybersicherheitsmaßnahmen messen?

Es ist oft schwierig, den Erfolg eines Cybersicherheitsprogramms zu messen, da sich die Effektivität der Maßnahmen zur Verhinderung von Cyberangriffen oder Datenpannen kaum quantifizieren lässt. Es gibt jedoch einige Metriken, mit denen Organisationen die Leistung ihres Cybersicherheitsprogramms messen können, wie etwa:

- Compliance: Durch die Bewertung der Compliance einer Organisation mit relevanten Frameworks und Vorschriften lässt sich ein Fundament aus Best Practices für ein Cybersicherheitsprogramm ableiten.

- Schnelle Bedrohungserkennung und -Abwehr: Organisationen können messen, wie schnell Cyberbedrohungen erkannt und abgewehrt werden, um die Effektivität der eingesetzten Sicherheitstools und -Prozesse zu beurteilen.

- Risikominderung: Organisationen können prüfen, wie erfolgreich das allgemeine Risiko für vertrauliche Informationen und Systeme reduziert wird. Zu diesem Zweck können die Wahrscheinlichkeit und die Auswirkungen von Cyberangriffen vor und nach der Implementierung neuer Sicherheitsmaßnahmen verglichen werden.

- Penetrationstests: Mit regelmäßigen internen und externen Sicherheits-Audits und Penetrationstests können Organisationen Schwachstellen und Lücken in ihren Sicherheitsprogrammen aufdecken und beheben.

- Return on Investment (ROI): Organisationen können die Kosteneffektivität des Programms messen, indem sie das Verhältnis zwischen den Kosten der Sicherheitsmaßnahmen und den erzielten Vorteilen analysieren, um zu beurteilen, ob das Cybersicherheits-Budget sinnvoll genutzt wird.

Kein Cybersicherheitsprogramm kann einen absoluten Schutz garantieren. Daher ist es wichtig, die Ergebnisse am Budget, den Ressourcen und der Risikotoleranz der Organisation auszurichten.

Was ist ein Cyberangriff?

Ein Cyberangriff ist ein unerwünschter Versuch, Daten und deren zugrunde liegenden Systeme zu stehlen, zu beschädigen, zu manipulieren oder zu stören. Erfolgreiche Cyberangriffe können Schäden in Form von finanziellen Verlusten, Systemausfällen, Offenlegung vertraulicher Daten und Systembeschädigungen verursachen.

Cyberangreifer haben unterschiedliche Motive, handeln jedoch meistens mit finanziellen, persönlichen oder politischen Absichten. Manche Cyberangreifer versuchen, Geld oder Daten zu stehlen, um sich einen finanziellen Vorteil zu verschaffen. Andere Angreifer betreiben Cyberkriegsführung oder Cyberterrorismus im Auftrag von Staaten. Eine weitere mögliche Motivation ist Industriespionage, um einen Wettbewerbsvorteil zu gewinnen.

Arten von Cybersicherheitsbedrohungen

Heutzutage gibt es eine Vielzahl verschiedener Cybersicherheitsbedrohungen. Die Angreifer nehmen Netzwerke, Anwendungen und physische Geräte ins Visier. Hier finden Sie eine Liste der wichtigsten Arten von Cybersicherheitsbedrohungen, vor denen sich Organisationen schützen sollten:

- Malware: Malware ist eine Kurzform für „malicious Software“ (bösartige Software). Diese Bedrohungskategorie umfasst Viren, Trojaner und andere böswillige Programme, die Computersysteme beschädigen oder stören, vertrauliche Daten stehlen oder unbefugte Zugriffe auf ein Netzwerk ermöglichen können.

- Ransomware: Ransomware ist eine moderne Art von Malware, die entwickelt wurde, um die Daten von Nutzern als Geiseln zu nehmen oder die Nutzung von Systemen zu verhindern, bis ein Lösegeld für deren Freischaltung bezahlt wurde. Zu diesem Zweck werden oft bestimmte Dateitypen verschlüsselt, um von den Nutzern ein Lösegeld für die Herausgabe des Entschlüsselungsschlüssels zu fordern.

- Phishing: Bei Phishing-Angriffen wird versucht, Zugriff auf vertrauliche Informationen wie Kreditkarten- oder Sozialversicherungsnummern oder andere Daten zu erlangen, die zu böswilligen Zwecken missbraucht werden können. Phishing-Angreifer nutzen E-Mails, Textnachrichten, Telefonanrufe oder Soziale Medien, um Nutzer dazu zu verleiten, Informationen über legitim erscheinende Kommunikationskanäle preiszugeben.

- Insiderbedrohungen: In diese Kategorie gehören Personen oder Gruppen, die autorisierten Zugang zu den Netzwerken oder Systemen einer Organisation haben und diesen Zugriff nutzen, um der Organisation zu schaden.

- Social Engineering: Dieser Begriff umfasst Taktiken, bei denen Personen oder Organisationen durch Anwendung psychologischer Tricks getäuscht werden, um Zugang zu vertraulichen Daten, sensiblen Netzwerkressourcen und Finanzinformationen zu erhalten.

- Advanced Persistent Threats (APTs): Dabei handelt es sich um koordinierte, anhaltende und getarnte Angriffe, die oft im Auftrag von Staaten oder kriminellen Vereinigungen ausgeführt werden und das Ziel haben, vertrauliche Daten von Organisationen oder Personen zu stehlen.

- IoT-Exploits: Cyberkriminelle nehmen immer häufiger IoT-Geräte ins Visier, um sich Zugang zu den Netzwerken und vertraulichen Daten von Organisationen zu verschaffen.

- DDoS-Angriffe (Distributed Denial of Service): Bei dieser Art von Angriffen werden Websites oder Netzwerkressourcen mit Datenverkehr aus zahlreichen Quellen überwältigt, um deren Verfügbarkeit zu stören.

Cybersicherheitsherausforderungen

Obwohl viele Unternehmen bereits beträchtliche Mengen an Zeit und Ressourcen für ihre Cybersicherheit aufwenden, stellt die Abwehr von Cyberangriffen nach wie vor eine Herausforderung dar. Mit zunehmender Komplexität des digitalen Umfelds wird es immer schwieriger, alle Komponenten zu schützen. Dazu kommen Angreifer, die immer ausgeklügelter vorgehen.

Hier sind einige der wichtigsten Cybersicherheitsherausforderungen für Unternehmen:

Allgemeine Zunahme der Cyberangriffe

Im Lauf der vergangenen Jahre hat die Anzahl der Cyberangriffe stetig zugenommen. Laut dem Cyber Security Insights Report von S-RM aus dem Jahr 20222 verzeichneten 75 % aller Organisationen in den vergangenen drei Jahren einen schwerwiegenden Cyberangriff. Dieser Wert ist im Vergleich zum Vorjahr um 60 % gestiegen. Diese Angriffe nehmen nicht nur zu, sondern sind auch sehr kostspielig und verursachen durchschnittliche Schäden in Höhe von 3,4 Millionen US-Dollar.

Mehr Cloud-Dienste und Komplexität in den Bereichen Computing und Netzwerke

Unternehmen speichern ihre Daten nicht mehr ausschließlich lokal. Stattdessen nutzen sie Cloud-Computing für ihre zunehmend verteilt arbeitende Belegschaft. Diese Lösung bietet zwar zahlreiche Vorteile im Hinblick auf Datenspeicherung, Workflows und andere Bereiche, erhöht jedoch auch die Komplexität von Netzwerken und Systemen und bringt neue Sicherheitslücken und Risiken mit sich.

Abhängigkeit von digitalen Assets

Organisationen hängen immer stärker von digitalen Assets ab, um Aufgaben bewältigen, vertrauliche Informationen speichern und Nutzer sowie Kunden verwalten zu können. Laut einem Bericht von McKinsey3 hat die COVID-19-Pandemie die Einführung digitaler Technologien in vielen Unternehmen stark beschleunigt. Im Juli 2020 fanden 58 % aller Kundeninteraktionen auf digitalem Weg statt, im Vergleich zu 36 % im Jahr 2019 und lediglich 20 % im Jahr 2018. Dadurch entstehen zwar positive Erlebnisse für Mitarbeiter, Kunden und Nutzer, aber die Abhängigkeit von digitalen Technologien bringt auch eine Vielzahl neuer Cybersicherheitsherausforderungen mit sich.

Cyberkriminelle nutzen ständig neue Strategien

Die Strategien von Cyberkriminellen entwickeln sich zusammen mit der Technologie. Viele Kriminelle entwickeln bereits Malware speziell für den Diebstahl von Daten aus Cloud-Technologien. Dieses Risiko ist beträchtlich angesichts der großen Anzahl an Unternehmen, die Cloud-Dienste nutzen. Die Cyberkriminellen entwickeln ständig neue Wege, um Sicherheitsmaßnahmen zu umgehen. Daher sind sowohl allgemeine Schutzmaßnahmen als auch differenzierte Einblicke in Systeme wichtig.

Der Faktor Mensch

Personen sind oft die erste Verteidigungslinie gegen Cyberangriffe. Dazu gehören Endnutzer, Systemadministratoren, Sicherheitsanalysten und andere Mitarbeiter oder Auftragnehmer, die für die Umsetzung und Wartung von Cybersicherheitsmaßnahmen verantwortlich sind. Organisationen sollten das Sicherheitsbewusstsein fördern, ihre Mitarbeiter in der Erkennung und Vermeidung von Cyberbedrohungen schulen und Maßnahmen zum Schutz ihrer Assets und Daten ergreifen.

Anwendungsfälle für Cybersicherheit

In der heutigen Bedrohungslandschaft müssen Unternehmen Sicherheitstechnologien zur Bewältigung verschiedener Anwendungsfälle einsetzen. Hier finden Sie eine Liste der wichtigsten Cybersicherheits-Anwendungsfälle für Ihre Organisation:

Kontinuierliches Monitoring

Kontinuierliches Monitoring liefert leistungsstarke operationale Awareness und Sicherheitsanalysen sowie fortlaufendes visuelles Feedback. Mit den ersten – und gleichzeitig wichtigsten – Schritten zur Absicherung Ihres Unternehmens sollten Sie dafür sorgen, dass Sie volle Transparenz, also maximalen Zugriff auf alle Ihre Daten haben.

Um kontinuierliches Monitoring für Ihr Sicherheitsprogramm zu erreichen, brauchen Sie eine umfangreich skalierbare Plattform mit einem leistungsstarken Datenschema und vorab erstellten Datenintegrationen, um die innovativen Technologien in Ihrem Unternehmensstack unterstützen zu können.

Bedrohungsabwehr

Der Begriff Bedrohungsabwehr umfasst die Technologien, Anwendungen und sonstigen Sicherheitslösungen, die eine Organisation vor gängigen Cyberbedrohungen wie Malware, Ransomware und anderen Viren schützen. Die Bedrohungsabwehr geht davon aus, dass eine Organisation bestimmte Bedrohungen blockieren kann, bevor Schäden entstehen.

Zu diesem Zweck können Organisationen zahlreiche verschiedene Arten von Lösungen einsetzen. Herkömmliche Firewalls bieten einen gewissen Schutz, ebenso wie Netzwerkzugriffskontrollen, Advanced Malware Protection (AMP) und Application Visibility and Control (AVC).

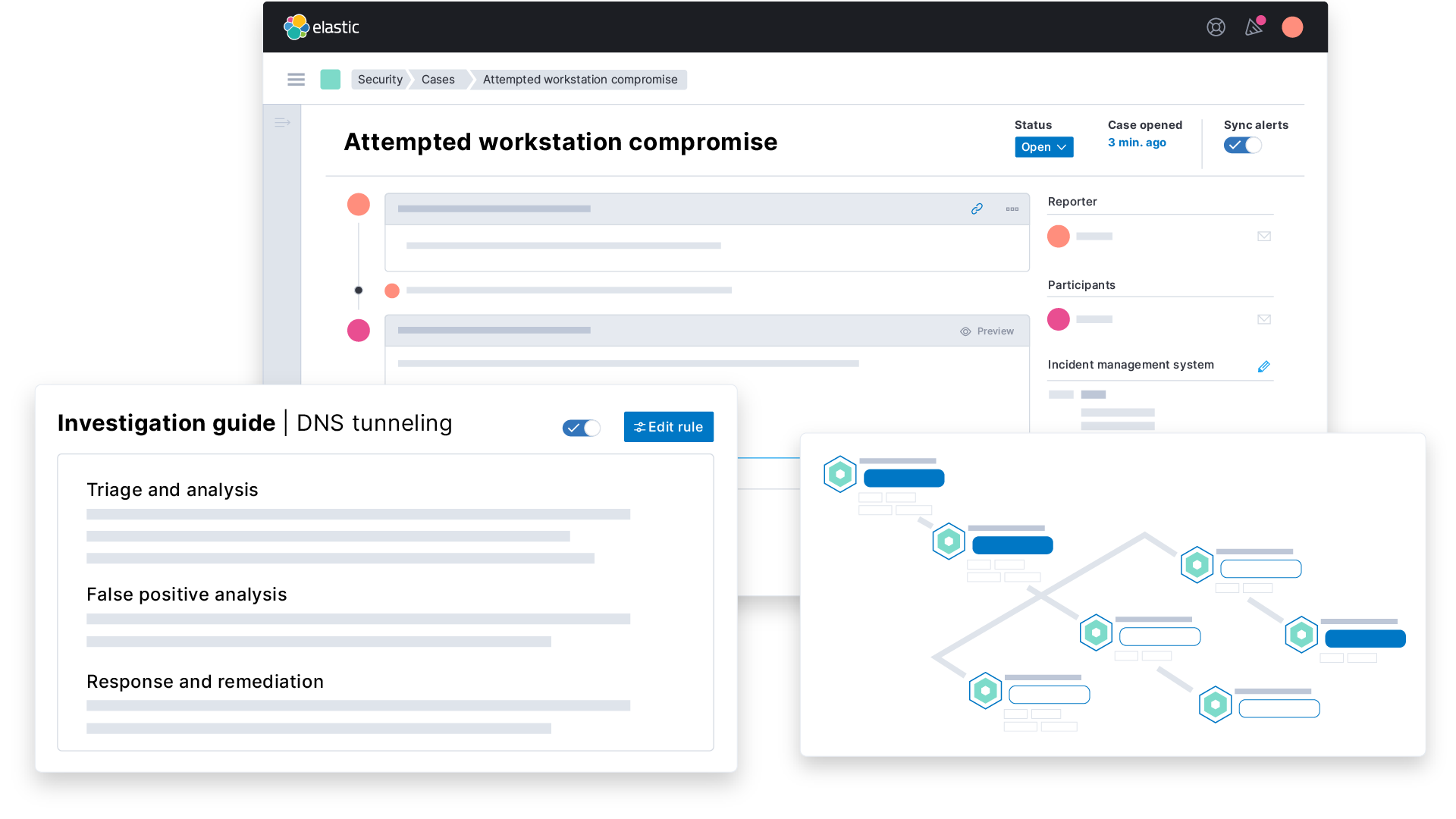

Untersuchung und Abwehr

Wenn ein Incident oder eine Bedrohung auftritt, ist es wichtig, den Vorgang möglichst schnell zu untersuchen und entsprechend zu reagieren. Eine schnelle Reaktion ist entscheidend, um die Auswirkungen von Angriffen zu minimieren.

Um die Untersuchung und Reaktion auf Incidents für ein Sicherheitsprogramm zu optimieren, benötigen Unternehmen eine umfangreich skalierbare Plattform mit leistungsstarkem Datenschema und vorab erstellten Datenintegrationen, um die bereits in ihrem Stack vorhandenen Technologien unterstützen zu können.

Threat Hunting

Threat Hunting ist ein proaktiver Ansatz, bei dem versucht wird, Schwachstellen und Cyberangriffe zu finden, zu erkennen und letztendlich zu minimieren. Beim Threat Hunting suchen IT-Abteilungen proaktiv nach Anomalien, um diese anschließend zu untersuchen und sicherzustellen, dass keine bösartigen Aktivitäten stattfinden, die einen großangelegten Angriff begünstigen könnten. Threat Hunting ist besonders hilfreich zur Abwehr von Advanced Persistent Threats, da sich diese oft über Monate hinweg unbemerkt in einer Netzwerkumgebung einnisten und vertrauliche Daten abgreifen.

Kommen Sie auch ohne Cybersicherheit aus?

Die folgenden weit verbreiteten Irrglauben oder optimistischen Denkweisen können gravierende Probleme nach sich ziehen:

„Datenpannen passieren nur in anderen Unternehmen, nicht bei uns ...“

Viele Unternehmen sind fälschlicherweise davon überzeugt, dass Datenpannen nur woanders vorkommen. Es ist besser, vorbereitet zu sein und einen Incident-Response-Plan, eine Lösung zur Erkennung und Eindämmung von Angriffen sowie Wiederherstellungspläne zu haben. Unternehmen, die die Möglichkeit von Datenpannen eingestehen, können proaktive Schritte zur Risikominderung und zur Minimierung der Auswirkungen ergreifen.

„Unser Netzwerk ist sicher, weil wir einen guten Perimeterschutz haben ...“

Firewalls bieten zwar grundlegende Sicherheitsfunktionen, sind jedoch nicht ausreichend zum Schutz vor allen Arten von Cyberbedrohungen. Cyberkriminelle können Schwachstellen in Ihrer Netzwerkinfrastruktur ausnutzen, ausgeklügelte Malware zur Umgehung von Firewalls einsetzen und sich Zugriff auf Ihre vertraulichen Daten verschaffen.

„Wir brauchen keine integrierten Sicherheitstechnologien, um unser Unternehmen zu schützen ...“

Grundlegende Sicherheitsmaßnahmen wie Virenschutzprogramme und Firewalls sind zwar wichtig, reichen aber zum Schutz vor modernen Cyberbedrohungen nicht aus. Um Cyberbedrohungen schnell erkennen und abwehren zu können, brauchen Organisationen eine umfassende Sicherheitsstrategie mit einer Kombination aus wichtigen Sicherheits-Tools und eindeutigen Policies, Prozeduren und Richtlinien für den Umgang mit Sicherheitsproblemen.

„Wir müssen uns keine Sorgen über Cyberangriffe machen, die von Anbietern ausgehen ...“

Organisationen nehmen oft zahlreiche Dienste von externen Anbietern in Anspruch, etwa für Cloud-Speicher, Softwareentwicklung und IT-Support. Diese Anbieter setzen zwar normalerweise eigene Sicherheitsmaßnahmen ein, aber die Organisationen sollten deren Sicherheitsprotokolle dennoch unabhängig überprüfen und sicherstellen, dass sie die Branchenstandards erfüllen.

Wie wichtig ist die Geschwindigkeit bei der Cybersicherheit?

Angreifer können oft in sehr kurzer Zeit große Schäden anrichten. In derselben Zeit, die Sie für den Download einer Datei brauchen, kann ein Angreifer möglicherweise vertrauliche Daten abgreifen oder eine bösartige Malware installieren. Geschwindigkeit ist entscheidend, um Incidents in Echtzeit abwehren zu können, bevor Schäden entstehen.

Wer ist für Cybersicherheit verantwortlich?

Auf gewisse Weise ist jede Einzelperson in einem Unternehmen für die Cybersicherheit mitverantwortlich. Viele Unternehmen beauftragen jedoch Chief Information Security Officers (CISOs), deren Aufgabe es ist, die Cybersicherheitsinitiativen der Organisation zu leiten und zu koordinieren. CISOs sind Führungskräfte auf C-Ebene, die dafür verantwortlich sind, Risiken zu beurteilen und Lösungen zu finden.

Die folgenden Mitarbeiter sind ebenfalls für die Cybersicherheit verantwortlich:

Cybersicherheits-Analysten

Cybersicherheits-Analysten schützen ihren Arbeitgeber vor Cyberangriffen und/oder unbefugten Zugriffen auf Unternehmens-Assets, inklusive Netzwerke, Hosts, Server und Apps. In dieser Rolle sind die Analysten für den proaktiven Schutz vor Cyberbedrohungen und den Umgang mit bereits aufgetretenen Angriffen zuständig. Finden Sie heraus, wie ein Tag im Leben von Analysten aussieht.

Sicherheitsingenieure/-Architekten

Diese Ingenieure und Architekten gestalten die Zusammenarbeit zwischen Entwicklern, Technikern, Administratoren, Führungskräften und anderen Personen in der Organisation und sind für die Implementierung und fortlaufende Verbesserung der Sicherheitsinfrastruktur zuständig. Architekten sind für die Balance zwischen einer angemessenen Cybersicherheits-Policy, Verschlüsselungsmethoden für vertrauliche Daten und notwendigen oder wünschenswerten Sicherheitsfeatures verantwortlich.

SOC-Manager (Security Operations Center)

Ein SOC-Manager leitet das Security-Operations-Team des Unternehmens, entwickelt Prozesse, beaufsichtigt Rekrutierung und Schulung und leitet allgemeine Einblicke an den Chief Information Security Officer (CISO) weiter.

Cybersicherheitsberater

Cybersicherheitsberater können eine oder mehrere Organisationen beraten und Einblicke zu verschiedenen Aspekten von der grundlegenden Systeminfrastruktur bis hin zur Implementierung komplexer Sicherheitstechnologien liefern. Ihr tatsächlicher Auftrag hängt vom jeweiligen Vertrag ab, aber die Mission besteht immer darin, die Daten des Unternehmens zu schützen.

Schwachstellenanalysten / Penetration-Tester

Schwachstellenanalysten und Penetration-Tester werden eingestellt oder beauftragt, um potenzielle Schwachstellen in den Systemen, Netzwerken oder im allgemeinen Ökosystem einer Organisation aufzudecken und zu beurteilen. Penetration-Tester sind sogenannte „White Hat“-Hacker und suchen Schwachstellen mit verschiedenen Tools, die auch von böswilligen „Black Hat“-Hackern eingesetzt werden können.

Netzwerkingenieure/-Architekten

Netzwerkingenieure und -Architekten sind für alle Aspekte des Netzwerks zuständig, vom Design über die Ausgangskonfiguration bis hin zur Überwachung, um eine optimale Leistung sicherzustellen. Diese Aufgabenbereiche umfassen viel mehr als nur Firewalls und verwalten sämtliche Policies für den ein- und ausgehenden Netzwerkverkehr einer Organisation.

Systemingenieure/-Architekten

Systemadministratoren oder -Ingenieure, oft auch als SysAdmins bekannt, verwalten die allgemeine IT-Infrastruktur der Organisation: Server, Anwendungen, Betriebssysteme usw. Diese Rolle ist entscheidend für den Erfolg und die Verfügbarkeit des Unternehmens.

Modernisieren von SecOps mit Elastic Security

Elastic Security liefert unbegrenzte Einblicke in Bedrohungen, beschleunigt Untersuchungen und schützt Ihr Unternehmen vor der extrem dynamischen Bedrohungslage. Elastic-Nutzer profitieren von einem offenen und integrierten Sicherheitsansatz mit standardmäßig aktivierten Schutzvorrichtungen, anpassbaren Analysten-Workflows, umfangreichen kontextbezogenen Einblicken und einem „Pay-as-you-grow“-Einführungsmodell.

Testen Sie Elastic Security kostenlos und finden Sie heraus, wie Sie den Cyberbedrohungen immer einen Schritt voraus sein können.

Fußnoten

- 1 Cybercrime Magazine – https://cybersecurityventures.com/hackerpocalypse-cybercrime-report-2016/

- 2 Cyber Security Insights Report 2022 – Cyber Security Insights Report von S-RM aus dem Jahr 2022

- 3 McKinsey & Company: How COVID-19 has pushed companies over the technology tipping point—and transformed business forever – https://www.mckinsey.com/capabilities/strategy-and-corporate-finance/our-insights/how-covid-19-has-pushed-companies-over-the-technology-tipping-point-and-transformed-business-forever