Zero Trust-Definition

Zero Trust ist ein Sicherheits-Framework, das auf dem Grundsatz basiert, dass Nutzer und Geräte niemals automatisch oder implizit vertrauenswürdig sind, egal ob sie sich innerhalb oder außerhalb des Netzwerkparameters eines Unternehmens befinden. Standardmäßig wird davon ausgegangen, dass jede Zugriffsanforderung unabhängig von ihrem Ursprung oder Standort streng und fortlaufend überprüft und authentifiziert werden muss, bevor der Zugriff auf Ressourcen erteilt oder fortgesetzt wird.

Angesichts immer komplexerer Cyberbedrohungen sind herkömmliche Netzwerksicherheitsmodelle zum Schutz sensibler Daten und Systeme nicht mehr ausreichend.

Zero Trust ist ein Sicherheitsansatz, bei dem man niemals vertraut und immer überprüft. Es ist erwiesen, dass er wirksamer ist als herkömmliche Netzwerksegmentierung und perimeterbasierte Abwehrmaßnahmen. Es handelt sich um eine zukunftsweisende Strategie, die modernen Unternehmen Schutz in komplexen Hybrid-Cloud-Umgebungen, lokalen Netzwerken und für Remote-Mitarbeitende sowie für die Geräte, Apps, Daten und Infrastruktur bietet, auf die sie angewiesen sind – wo auch immer sie sich befinden.

Was ist Zero Trust Network Access (ZTNA)?

Zero Trust Network Access (ZTNA) ist die fundamentale Komponente des Zero-Trust-Modells. Diese Komponente bietet sicheren Zugriff auf Ressourcen auf Basis der Benutzeridentität und der Sicherheitshaltung von Geräten, anstatt sich auf den Ort im Netzwerk zu verlassen. Mit ZTNA können Unternehmen differenzierte und wohldefinierte Zugriffskontrollen implementieren und Nutzern die jeweils geringsten notwendigen Berechtigungen zur Ausführung ihrer Aufgaben erteilen. Mit diesem Ansatz können die Nutzer nur die Anwendungen und Dienste nutzen, die sie benötigen. Auf diese Weise wird die Angriffsoberfläche minimiert und die Gefahr unbefugter horizontaler Bewegungen reduziert, mit denen sich Cyberkriminelle oft in Netzwerken fortbewegen.

ZTNA verweigert standardmäßig den Zugriff und richtet verschlüsselte Eins-zu-Eins-Verbindungen zwischen Geräten und den von ihnen genutzten Ressourcen ein. Das ermöglicht sicheren Fernzugriff auf bestimmte Anwendungen und Dienste, während die meisten Infrastrukturen und Dienste verborgen bleiben. Das ermöglicht auch die Implementierung von standort- und gerätespezifischen Richtlinien für die Zugriffskontrolle, wodurch verhindert wird, dass kompromittierte Geräte eine Verbindung zu Diensten herstellen.

Warum Zero Trust wichtig ist

Zero Trust ist wichtig, weil dieses Konzept die Einschränkungen herkömmlicher Netzwerksicherheitsmodelle behebt, die wichtige Datenressourcen und Infrastrukturelemente mit Perimeter-Abwehrmaßnahmen wie Firewalls schützen. Diese traditionellen Ansätze sind nicht dafür gerüstet, dem Anstieg fortschrittlicher Bedrohungen, Insider-Angriffe und der seitlichen Bewegung bösartiger Akteure innerhalb eines Netzwerks zu begegnen.

Im heutigen digitalen Zeitalter, das von einer zunehmend globalen und verteilt arbeitenden Belegschaft geprägt wird, bietet Zero Trust ein proaktives und anpassungsfähiges Sicherheits-Framework, das sich auf fortlaufende Überprüfungen konzentriert und das Risiko für unbefugte Zugriffe und Datenpannen reduziert. Angesichts des Wachstums von Hybrid-Cloud-Infrastrukturen und unendlich komplexer, datengesteuerter Umgebungen können Sicherheitsteams mit gut implementierten Zero-Trust-Strategien wertvolle Zeit einsparen. Anstatt Ressourcen für die Verwaltung einer mangelhaft integrierten Mischung aus verschiedenen Sicherheitslösungen und -Tools zu verschwenden, können sich Unternehmen und deren IT-Teams auf die Bedrohungen der Zukunft konzentrieren.

Die Zero Trust Prinzipien verstehen

Zero Trust basiert auf wesentlichen Prinzipien, aber es gibt keinen einheitlichen Standard, sodass ihre Definitionen und der Umfang je nach Framework variieren. Zum Beispiel gibt es in den USA mehrere Leitfäden, die diese Prinzipien und Säulen unterschiedlich interpretieren:

- Cybersecurity and Infrastructure Security Agency (CISA)

- National Institute of Standards and Technology (NIST)

- US Department of Defense (DoD)

- Government Services Administration (GSA)

Während das Konzept von Zero Trust in verschiedenen Branchen und Organisationen unterschiedlich interpretiert wird, sind sich die meisten Experten auf einen gemeinsamen Satz von Kernprinzipien für den praktischen und effektiven Einsatz der Zero-Trust-Strategie einig.

Die meisten Frameworks beginnen mit drei Punkten: kontinuierliche Überprüfung, Zugriff mit minimalen Berechtigungen und die Annahme eines Verstoßes. Diese bilden die Grundlage, während weitergehende Prinzipien die Strategie erweitern, um den Anforderungen der realen Welt gerecht zu werden.

Die wichtigsten Prinzipien von Zero Trust:

- Identitätsbasierte Zugriffskontrolle: Zero Trust betont, wie wichtig es ist, die Identität von Nutzern zu verifizieren und zu authentifizieren, bevor der Zugriff auf Ressourcen gewährt wird. Nutzeridentitäten sind das Hauptkriterium für die Bestimmung von Zugriffsrechten.

- Multifaktor-Authentifizierung (MFA): MFA bietet eine zusätzliche Sicherheitsebene, indem Nutzer mehrere Formen der Verifizierung angeben müssen, darunter Passwörter, biometrische Daten und Sicherheitstoken.

- Mikrosegmentierung: Die Mikrosegmentierung unterteilt Netzwerke in kleinere Abschnitte und ermöglicht es Organisationen, granulare Zugriffskontrollen durchzusetzen. Durch die Begrenzung der lateralen Bewegung innerhalb des Netzwerks minimiert Zero Trust die Auswirkungen potenzieller Sicherheitsverletzungen.

- Geringste Berechtigung: Nutzer erhalten die geringsten Berechtigungen, die zur Durchführung ihrer Aufgaben erforderlich sind. Durch die Einschränkung der Zugriffsrechte wird das Risiko unbefugter Zugriffe und Datenfreigaben minimiert. Unternehmen können den Geltungsbereich von Anmeldeinformationen und Zugriffspfaden für potenzielle Angreifer einschränken, um sich mehr Zeit für die Abwehr von Angriffen zu verschaffen.

- Kontinuierliche Überwachung und Validierung: Die kontinuierliche und aktive Überwachung von Nutzerverhalten, Geräteintegrität und Netzwerkverkehr zur Erkennung von Anomalien und potenziellen Bedrohungen ermöglicht es IT-Teams, schnell auf Sicherheitsereignisse zu reagieren. Bereits hergestellte Anmeldungen und Verbindungen laufen regelmäßig ab, und die Nutzer und Geräte müssen sich kontinuierlich neu verifizieren.

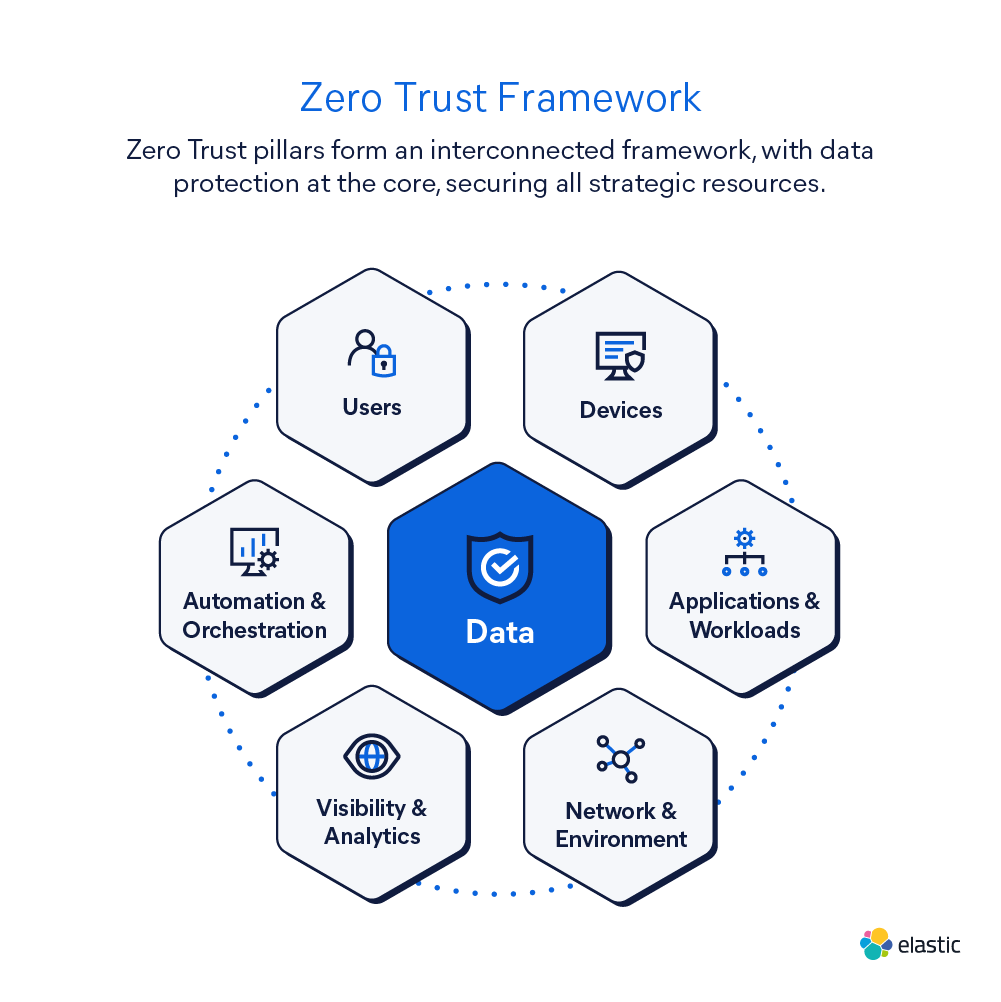

Was sind die Grundpfeiler von Zero Trust?

Die Säulen von Zero Trust repräsentieren die Kernbestandteile einer Sicherheitsstrategie – von der Frage, wer auf Informationen zugreifen kann, bis hin zur Überwachung und dem Schutz der Daten. Zusammen bilden diese Säulen ein umfassendes Framework, das dazu beiträgt, Bedrohungen zu verhindern und die Sicherheit der Abläufe zu gewährleisten. Jede Säule befasst sich mit einem spezifischen Aspekt der Sicherheit, und zusammen ergeben sie ein vollständiges Bild, das ein Unternehmen vor internen und externen Bedrohungen schützt.

Zero Trust wird traditionell um eine Reihe von Kernpfeilern definiert. Das Modell der CISA umfasst beispielsweise fünf Säulen: Identität, Geräte, Netzwerk, Anwendungen und Daten, die die kritischen Kontrollpunkte darstellen. Sichtbarkeit, Analytik und Automatisierung werden oft als funktionsübergreifende Elemente und nicht als einzelne Säulen betrachtet – aber das macht sie nicht weniger wichtig. Sie sind in die gesamte Zero-Trust-Architektur eingebettet, verbinden die Punkte und stellen sicher, dass jeder Teil des Systems synchron arbeitet.

Das ist nicht nur Theorie – es ist die gleiche Richtung, die von angesehenen Organisationen des öffentlichen Sektors wie der CISA, dem US-Verteidigungsministerium, dem britischen National Cyber Security Centre (NCSC) und dem australischen Cyber Security Centre (ACSC) eingeschlagen wird.

Daten sollten idealerweise als gemeinsames, verbindendes Element dienen, das alle Säulen von Zero Trust verbindet. Jede Säule – ob Identität, Geräte, Netzwerk oder Anwendungen – erzeugt wichtige Telemetriedaten. Ohne die Zusammenführung dieser Daten bleibt Zero Trust fragmentiert.

Daten bilden die Grundlage, um sicherzustellen, dass Richtlinien fundiert, Reaktionen präzise und die Sichtbarkeit vollständig ist. So bewegen sich Organisationen von isolierten Kontrollen hin zu wirklich integrierten Sicherheitsoperationen.

Funktionsweise von Zero Trust

Zero Trust erfordert fortlaufende Verifizierungs- und Überwachungsmaßnahmen. Dazu werden Technologien und Techniken wie Multi-Faktor-Authentifizierung (MFA), identitätsbasierte Zugriffskontrollen, Mikrosegmentierung, robuste Endpunktsicherheit und fortlaufende Überwachung von Nutzerverhalten und Geräteintegrität eingesetzt.

Durch die Kombination dieser Elemente stellt Zero Trust sicher, dass Zugriffe immer nur auf einer Echtzeit-Vertrauensbewertung erteilt werden, anstatt dem vermeintlichen Vertrauen statischer Anmeldeinformationen oder Netzwerkstandorte. Das Zero-Trust-Modell geht davon aus, dass eine Sicherheitsverletzung bereits stattgefunden hat oder noch stattfinden wird. Daher sollte Nutzern niemals aufgrund einer einzigen Überprüfung am Unternehmensrand Zugang zu sensiblen Informationen gewährt werden.

Zero Trust schreibt vor, dass alle Nutzer, Geräte und Anwendungen fortlaufend überprüft werden müssen. Sie authentifiziert und autorisiert jede Verbindung und jeden Netzwerkfluss und stützt sich auf eine Vielzahl von Daten, um eine vollständige Übersicht zu gewährleisten.

Eine überwältigende Mehrheit aller Angriffe basiert schon immer auf dem Missbrauch legitimer, kompromittierter Anmeldeinformationen innerhalb eines Netzwerks. Sobald sich die Angreifer Zutritt zum Netzwerk verschafft haben, können sie systemübergreifend Schäden anrichten. Mit dem explosionsartigen Wachstum der Cloud-Migration und der Remote-Arbeitsumgebungen stellt Zero Trust eine entscheidende Weiterentwicklung der Sicherheitsmodelle zur Bekämpfung der heutigen Cyberbedrohungen dar.

Wie implementiert man eine Zero-Trust-Architektur?

Die erfolgreiche Implementierung einer Zero-Trust-Architektur erfordert ein unternehmensweites Engagement. Dazu gehört die universelle Ausrichtung von Zugriffsrichtlinien, die Vernetzung von Informationen über Sicherheitsdomänen hinweg und die Absicherung aller Verbindungen im gesamten Unternehmen.

Eine effektive Zero-Trust-Implementierung erfordert eine systematische Herangehensweise. Mit den folgenden drei Schritten können Unternehmen ihre Umstellung auf ein Zero-Trust-Sicherheitsmodell erleichtern:

- Schritt 1: Bewerten Sie Ihre vorhandene Netzwerkinfrastruktur und Sicherheitslage, um Schwachstellen zu identifizieren. Definieren Sie Ihre Angriffsfläche, indem Sie Schwachstellen auswerten und Bereiche mit Verbesserungspotenzial identifizieren, um den Umfang Ihrer Zero-Trust-Implementierung besser zu verstehen.

- Schritt 2: Entwickeln Sie eine umfassende Zugriffskontrollstrategie auf Basis der Zero-Trust-Prinzipien. Dazu gehört das Erstellen eines Katalogs mit sämtlichen IT- und Datenbeständen, das Definieren und Zuweisen von Nutzerrollen, das Implementieren einer Multi-Faktor-Authentifizierung, das Einrichten differenzierter Zugriffskontrollen sowie die Einführung von Netzwerksegmentierungstechniken.

- Schritt 3: Unterstützen Sie Ihre Zero-Trust-Implementierung mit modernen Technologien und Lösungen. Nutzen Sie beispielsweise Lösungen für die Identitäts- und Zugriffsverwaltung (Identity and Access Management, IAM), Intrusion-Detection-Systeme, Firewalls der nächsten Generation und SIEM-Tools (Security Information and Event Management). Überwachen und aktualisieren Sie diese Lösungen regelmäßig, um eine stabile Zero-Trust-Sicherheitsumgebung zu gewährleisten.

Vorteile der Einführung von Zero-Trust-Sicherheit

Zero-Trust-Strategien bieten zahlreiche Vorteile, wie etwa mehr Produktivität, ein besseres Endnutzererlebnis, niedrigere IT-Kosten, flexibleren Zugriff und natürlich deutlich mehr Sicherheit. Vorteile der Zero-Trust-Einführung für Unternehmen:

- Verbesserte Sicherheitslage: Durch die fortlaufende Überprüfung und Überwachung von Zugriffen reduziert Zero Trust im Kern sowohl die Angriffsfläche als auch das Risiko unbefugter Zugriffe und eliminiert Sicherheitslücken, die in herkömmlichen, perimeterorientierten Schutzmaßnahmen enthalten sind.

- Reduziertes Risiko von Datenschutzverletzungen: Die Zero-Trust-Prinzipien der minimalen Rechtevergabe und der granularen Zugriffskontrolle beschränken die Zugriffsrechte der Nutzer und verringern die Wahrscheinlichkeit von Datenschutzverletzungen, lateraler Bewegung und Insider-Angriffen.

- Verbesserte Transparenz und Kontrolle: Zero Trust bietet Unternehmen präzise Echtzeiteinblicke in das Nutzerverhalten, die Geräteintegrität und den Netzwerkverkehr.

- Schnelle Reaktion: Zero Trust ermöglicht eine schnellere Erkennung und Reaktion auf Bedrohungen.

- Schadensbegrenzung: Durch die Eingrenzung von Sicherheitsverletzungen mit Mikrosegmentierung reduziert Zero Trust die potenziellen Schäden durch Angriffe und somit die Kosten der Wiederherstellung.

- Reduziertes Risiko und geringere Auswirkungen: Durch die Notwendigkeit mehrerer Authentifizierungsfaktoren reduziert Zero Trust die Auswirkungen von Phishing-Angriffen und den Diebstahl von Benutzeranmeldeinformationen. Zusätzliche Überprüfungen minimieren die Risiken durch anfällige Geräte, wie etwa IoT-Geräte, die nur mit großem Aufwand gesichert und aktualisiert werden können.

Häufige Herausforderungen bei der Einführung von Zero Trust

Zero Trust bietet zwar zahlreiche Sicherheitsvorteile, aber die Einführung kann auch mit gewissen Herausforderungen verbunden sein. Beispiele für gängige Herausforderungen:

- Legacy-Infrastruktur

Unternehmen mit Legacy-Systemen fällt es oft schwer, Zero-Trust-Prinzipien in ihre bestehenden Netzwerkarchitekturen zu integrieren. In Legacy-Systemen ist es manchmal nicht möglich, differenzierte Zugriffskontrollen und fortlaufende Überwachungsfunktionen zu implementieren. Die Anpassung von Infrastrukturen, die auf implizitem Vertrauen basieren, um mit Zero-Trust-Prinzipien übereinzustimmen, erfordert sowohl Wissen als auch Investitionen. - Benutzererlebnis

Robuste Authentifizierungsmaßnahmen und Zugriffskontrollen können sich negativ auf das Benutzererlebnis auswirken. Für eine reibungslose Umstellung auf Zero Trust ist es wichtig, dass Unternehmen ein Gleichgewicht zwischen Sicherheitsanforderungen und Benutzerfreundlichkeit finden müssen. - Kulturelle Veränderungen

Zero Trust erfordert einen Wandel in der Denkweise und der Organisationskultur. Benutzer sträuben sich oft gegen die Abschaffung von veralteten und nachlässigen Prozeduren, da sie sich an deren Zugriffsrichtlinien gewöhnt haben. Zero Trust kann nur mit Engagement, Kooperation und voller Unterstützung von Senior-Führungsteams, IT-Mitarbeitenden, Daten- und Systembesitzern und Nutzern des Unternehmens erfolgreich eingeführt werden. - Datensilos und Interoperabilität

Sicherheitsdaten befinden sich oft in isolierten Tools, Plattformen oder Abteilungen, was es schwierig macht, Einblicke über Silos hinweg zu vereinheitlichen. Diese Fragmentierung begrenzt die übergreifende Sichtbarkeit, die für koordinierte Bedrohungserkennung und effektive Interoperabilität erforderlich ist. Ohne eine einzige, einheitliche Datenebene ist es schwierig, das Gesamtbild zu erfassen, Risiken zu identifizieren und Sicherheitsrichtlinien effektiv durchzusetzen.

Anwendungsfälle der Zero-Trust-Strategie

Zero-Trust-Strategien können an die einzigartigen Anforderungen von Unternehmen angepasst werden. Mit der zunehmenden Einführung von Zero Trust in unterschiedlichen Branchen ergeben sich immer neue potenzielle Anwendungsfälle. Hier sind nur einige Beispiele:

- Absicherung von Remote-Belegschaften: Angesichts der Zunahme von Remote-Arbeitsvereinbarungen hilft Zero Trust Unternehmen, den Zugriff auf Unternehmensressourcen von potenziell nicht vertrauenswürdigen Netzwerken und Geräten aus zu sichern.

- Cloud- und Multi-Cloud-Umgebungen: Zero Trust eignet sich hervorragend für cloudbasierte Anwendungen und Infrastrukturen und stellt sicher, dass nur autorisierte Nutzer und Geräte auf kritische Cloud-Ressourcen zugreifen dürfen.

- Verwaltung privilegierter Zugriffe: Zero-Trust-Prinzipien sind besonders relevant für die Verwaltung privilegierter Zugriffe und die Minderung von Risiken, die mit privilegierten Konten verbunden sind.

- Schnelles Onboarding von Drittparteien, Auftragnehmenden und neuen Mitarbeitendem: Zero Trust erleichtert es, den eingeschränkten Zugriff mit minimalen Rechten auf externe Parteien zu erweitern, die externe Geräte verwenden, die nicht von internen IT-Teams verwaltet werden.

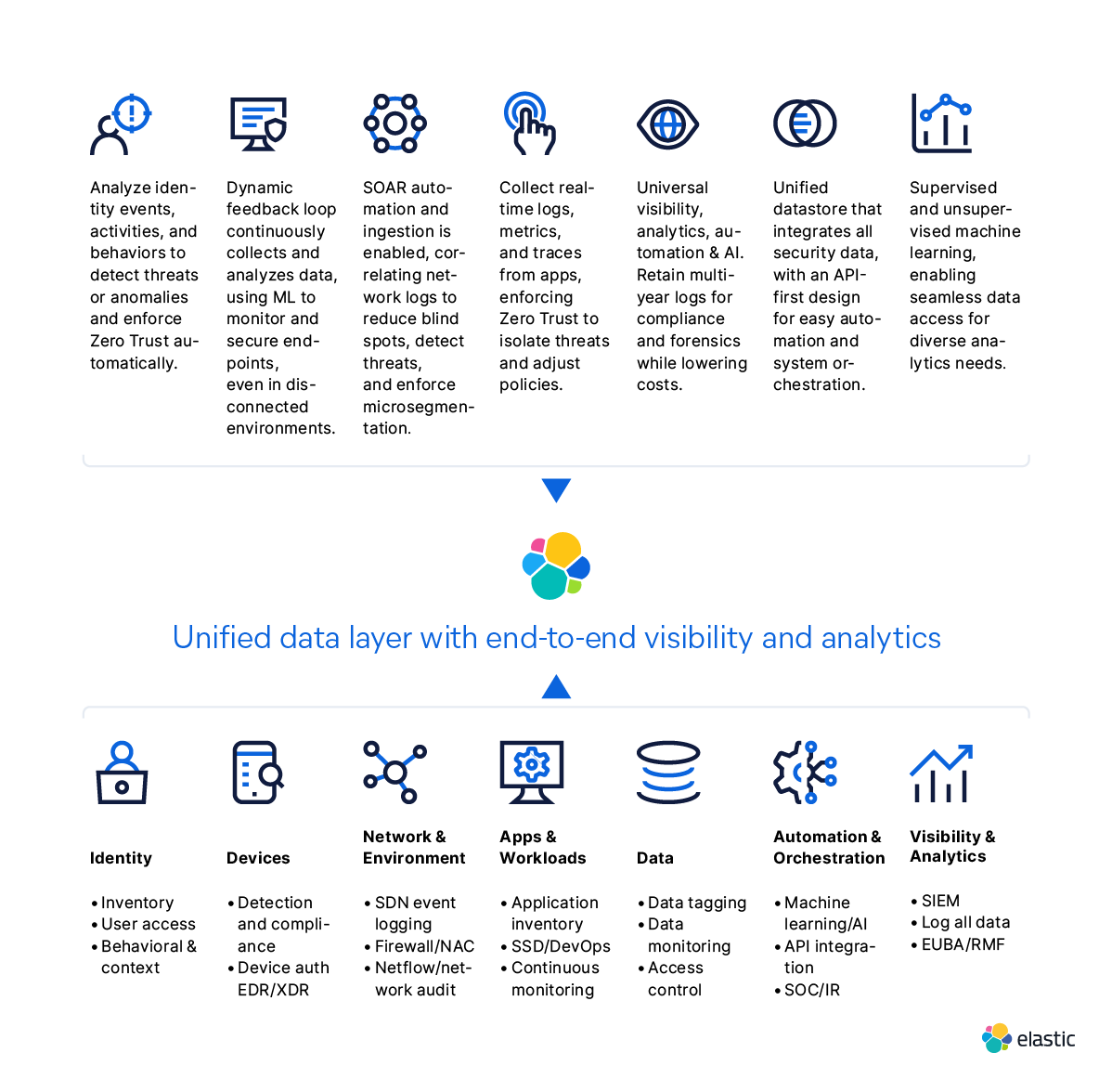

Zero Trust mit Elasticsearch

Die Elastic Search AI Platform und der Daten-Mesh-Ansatz können die praktische Anwendung der Zero-Trust-Prinzipien im gesamten Unternehmen unterstützen. Elastic stellt eine skalierbare Datenplattform bereit, die sämtliche Ebenen der Zero-Trust-Architektur eines Unternehmens vereint. Indem Sie Elastic als einheitliche Datenebene verwenden, können Sie Daten aus verschiedenen Quellen und Formaten sammeln und ingestieren, was eine effiziente Kreuzkorrelation und Analyse im großen Maßstab nahezu in Echtzeit ermöglicht.

Elastic ermöglicht eine der wichtigsten Grundlagen für jede effektive Zero-Trust-Strategie: eine gemeinsame Datenverarbeitungs- und Analyseebene, die Transparenz über die gesamte Architektur hinweg bietet sowie Abfragen und Analysen in nahezu Echtzeit für alle relevanten Datenströme ermöglicht. Die einzigartig leistungsstarke und flexible Datenplattform von Elastic verbindet alle Daten und Systeme auf kostengünstige und skalierbare Weise und sorgt so für eine stärker integrierte, genauere und vertrauenswürdigere Umgebung.

Entdecken Sie weitere Zero-Trust-Ressourcen

- Elastic Security-Lösung

- Das fehlende Stück Ihrer Zero-Trust-Strategie: Eine einheitliche Datenebene

- Nutzbarkeit von Daten in Zero-Trust-Architekturen wahren

- Hat Ihre Zero Trust-Strategie eine einheitliche Datenzugriffsschicht?

- Elastic liefert das Fundament für die Zero-Trust-Networking-Vorgaben des US-Verteidigungsministeriums

- Leitfaden zum Verständnis von KI in der Regierung

- Daten-Mesh im öffentlichen Sektor: Säulen, Architektur und Beispiele

- Leitfaden Cybersicherheit 101