Was versteht man unter Datensicherheit?

Datensicherheit: Definition

Datensicherheit beschreibt den Prozess, mit dem Unternehmen ihre digitalen Informationen vor Zugriff, Verwendung, Manipulation, Beschädigung und Ausnutzung durch unbefugte Personen sowie vor Verlust und Diebstahl schützen. Datensicherheit ist unverzichtbar für die Cybersicherheit und umfasst Tools und Maßnahmen zur Sicherstellung von Vertraulichkeit, Integrität und Verfügbarkeit der Daten.

Angesichts ständig zunehmender und global wachsender Cyberbedrohungen ist die Datensicherheit entscheidend. Unternehmen müssen ihre Unternehmens- und Kundendaten, ihr geistiges Eigentum, ihre Finanzdaten und andere wichtige Assets vor Angriffen schützen.

Diese Sicherheitsmaßnahmen schützen unter anderem die folgenden Arten von sensiblen Daten:

- Personenbezogene Informationen, wie etwa Namen, Adressen, Telefonnummern, Sozialversicherungsnummern und Geburtsdaten

- Finanzdaten, wie etwa Bankkontonummern und Kreditkartendaten

- Geistiges Eigentum, wie etwa Patente, Geschäftsgeheimnisse sowie urheberrechtlich und markenrechtlich geschütztes Material

- Gesundheitsdaten, wie etwa Krankenakten, Patientendaten und Rezeptinformationen

- Vertrauliche Unternehmensinformationen, wie etwa Vertriebs- und Preisgestaltungsdaten oder Strategiepläne

Warum ist die Datensicherheit so wichtig?

Mangelnde Datensicherheit kann schwere finanzielle Folgen haben und den Ruf von Unternehmen gefährden. Die Unternehmen riskieren Gerichtsverfahren sowie potenziell verheerende finanzielle Einbußen. Datenpannen mit großem Öffentlichkeitsinteresse können das Ansehen der Marke und das Vertrauen von Verbrauchern beschädigen.

In den vergangenen zehn Jahren waren zahlreiche der weltweit bekanntesten Unternehmen von Datenpannen betroffen. In letzter Zeit waren Branchenführer wie Apple, Meta, Twitter und weitere Unternehmen betroffen, was den Bedarf an umfassender Datensicherheit deutlich zeigt. Im Jahr 2021 waren geschätzte 77 Millionen Menschen von einer Datenpanne bei T-Mobile betroffen, bei der Kundendaten in einem bekannten Forum für Cyberkriminelle veröffentlich wurden und die zu einem Vergleich in Höhe von 350 Millionen US-Dollar geführt hat.1 Aktuelle Sicherheitstrends zielen darauf ab, die Auswirkungen und Kosten von Sicherheitsverletzungen zu minimieren.

Arten von Datensicherungsmaßnahmen

Unternehmen können ihre sensiblen Daten mit verschiedenen Arten von Datensicherungsmaßnahmen schützen. Diese lassen sich grob in die folgenden Kategorien unterteilen:

- Verschlüsselung

Beim Verschlüsseln werden Daten in ein kodiertes Format konvertiert, das nur von autorisierten Personen mit einem geheimen Schlüssel oder Passwort ausgelesen werden kann. Damit soll verhindert werden, dass Angreifer auf sensible Daten zugreifen können, selbst wenn sie die Sicherheitsmaßnahmen zum Schutz der Daten umgehen. - Zugriffssteuerung

Mit der Zugriffssteuerung können Unternehmen sicherstellen, dass nur autorisierte Personen auf bestimmte Ebenen von Daten und Ressource zugreifen können. Zur Verifizierung und Authentifizierung der Benutzer werden Methoden wie etwa Passwörter, PINs, Biometrie und Sicherheitstoken eingesetzt. - Firewalls

Firewalls sind Netzwerksicherheitsmechanismen, die den ein- und ausgehenden Datenverkehr überwachen und kontrollieren, um Ihr System zu schützen. Firewalls filtern unerwünschten Datenverkehr heraus, um zu verhindern, dass sich Hacker und andere Cyberkriminelle Zugriff auf die Daten von Unternehmen verschaffen können. - Antivirensoftware

Antivirensoftware kann Malware, Viren und andere bösartige Software, die die Sicherheit Ihrer Systeme und Ihrer Daten gefährdet, erkennen, entfernen und unter Quarantäne stellen.

Gesetzliche und behördliche Anforderungen

Robuste Datensicherheitsmaßnahmen schützen vor Cyberbedrohungen, die zu Datenpannen führen können, wie etwa Hacking, Phishing, Ransomware und Malware-Angriffe. Außerdem garantieren diese Maßnahmen die Einhaltung ständig neuer gesetzlicher und behördlicher Anforderungen für Branchen in aller Welt, inklusive:

- EU-Datenschutzgrundverordnung (DSGVO)

- California Consumer Protection Act (CCPA)

- Health Insurance Portability and Accountability Act (HIPAA)

- Datensicherheitsstandard der Zahlungskartenindustrie (PCI DSS)

Die Nichteinhaltung dieser Vorgaben kann empfindliche Geldbußen, Strafen und Vertrauensverluste nach sich ziehen. Effektive Datensicherheit bedeutet mehr als nur Felder abzuhaken. Es geht vielmehr darum, die wichtigsten Assets Ihres Unternehmens zukunftssicher zu schützen. Eine ideale Lösung erfüllt sowohl Ihre allgemeinen Sicherheits- als auch Ihre Complianceanforderungen.

Best Practices für Ihre Datensicherheit

Zu einer umfassenden Datensicherheitsstrategie gehören verschiedene Tools, Technologien und Prozesse. Erweiterte Lösungen wie Datenverschlüsselung, Maskierung, Schwärzung und Löschung werden ebenfalls häufig eingesetzt.

Im ersten Schritt müssen Sie die sensiblen Daten Ihres Unternehmens identifizieren und klassifizieren. Anschließend können Sie eine Data-Governance-Richtlinie entwickeln, um Kriterien für den Zugriff auf und die Nutzung der Daten zu definieren. Sobald Sie einen Überblick über Ihre kritischen Daten haben (wo befinden sich die Daten, wer kann darauf zugreifen, wofür können sie verwendet werden und warum), können Sie sich mit der Implementierung von Sicherheitslösungen befassen.

Vergessen Sie dabei niemals das Potenzial interner Bedrohungen. Peinliche Datenlecks und -Pannen werden häufig durch menschliches Versagen verursacht, sei es absichtlich oder unabsichtlich. Daher ist es unverzichtbar, das Personal entsprechend zu schulen.

Aus der Perspektive der Cybersicherheit empfehlen wir, die folgenden Best Practices für Ihre Datensicherheit umzusetzen:

Security Information and Event Management (SIEM)

Security Information and Event Management (SIEM) ist eine Cybersicherheitslösung, die Bedrohungen innerhalb einer Organisation erkennt und abwehrt. Eine SIEM-Plattform sammelt Log- und Ereignisdaten und liefert Sicherheitsanalysten einen umfassenden Überblick über ihre IT-Umgebung.

Endpoint-Security

Endpoint-Security befasst sich mit dem Schutz der Geräte, die sich mit einem Netzwerk verbinden, wie etwa Laptops, Server und Mobilgeräte. Das Ziel besteht darin, Ransomware und Malware zu verhindern, komplexe Bedrohungen zu erkennen und wichtige Kontextdaten für Untersuchung und Abwehr zu liefern.

Cloud-Security

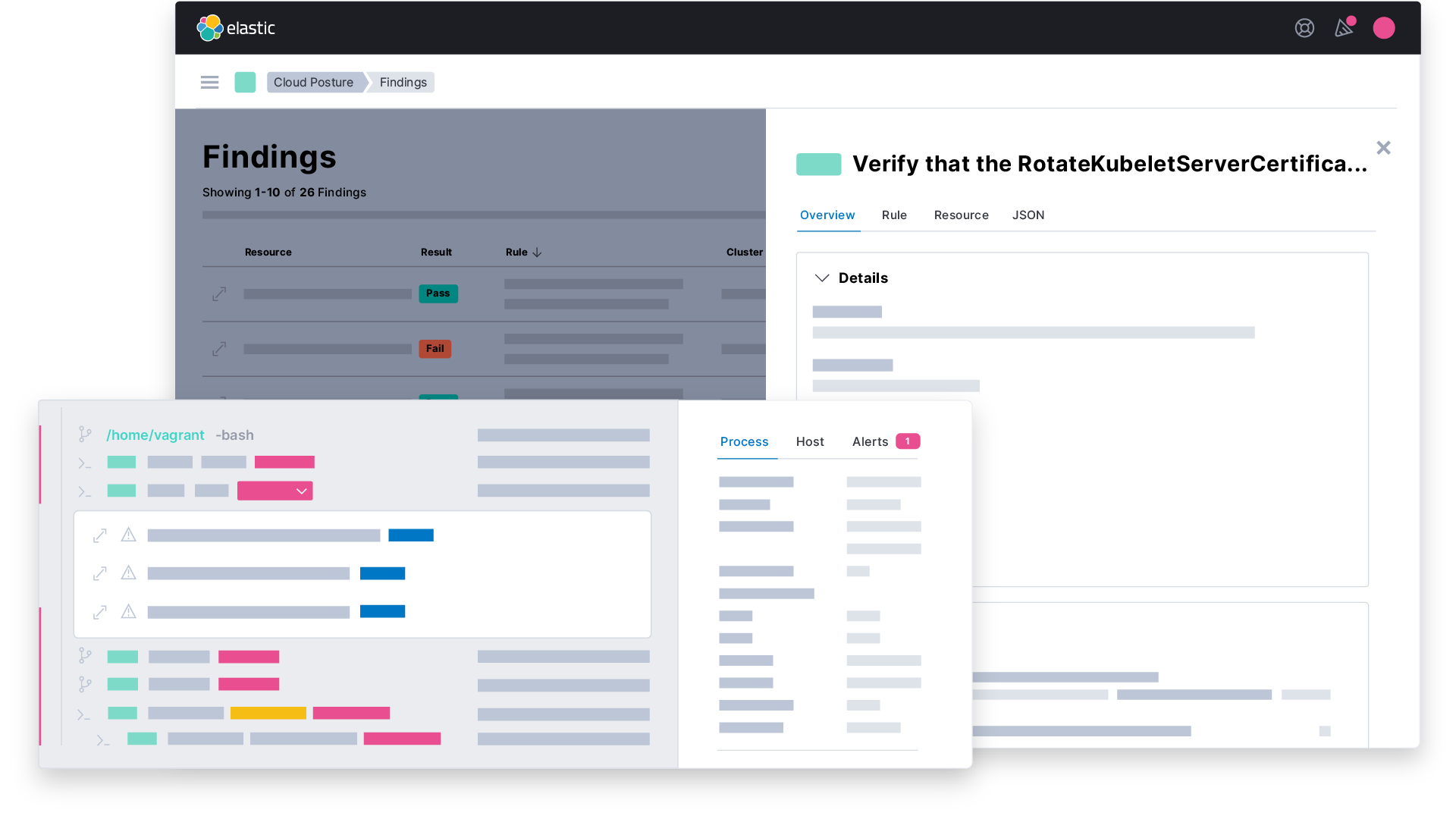

Cloud-Security schützt Cloud-Technologien vor Fehlkonfigurationen und Angriffen. Eine gute Cloud-Security-Lösung schützt Cloud-Deployments und liefert umfassende Einblicke in die Cloud-Sicherheitshaltung. Sie schützt Cloud-Workloads mit Präventions-, Erkennungs- und Abwehrfunktionen – alles zusammen in einer einzigen, integrierten Lösung.

Security Orchestration, Automation and Response (SOAR)

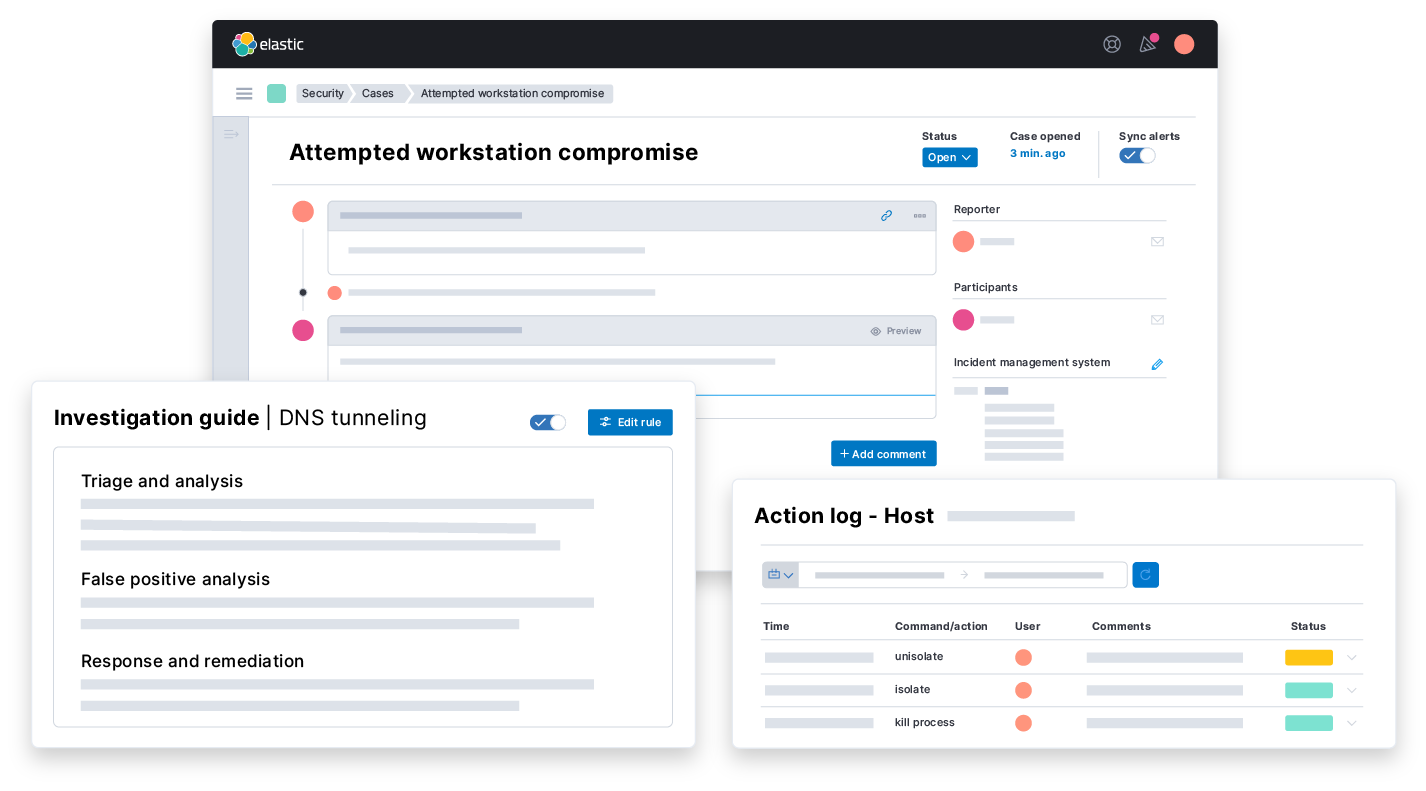

Mit Security Orchestration, Automation and Response (SOAR) können Sicherheitsteams die Reaktion ihrer Organisation auf Cyberangriffe und -Incidents standardisieren und vereinfachen.

Extended Detection and Response (XDR)

XDR steht für eXtended Detection and Response (erweiterte Erkennung und Abwehr) und ist ein Cybersicherheits-Tool zur Erkennung und Abwehr von Bedrohungen, das Daten aus verschiedenen Quellen in der IT-Umgebung sammelt und einen einheitlichen und ganzheitlichen Ansatz für den Sicherheitsbetrieb liefert.

Anwendungssicherheit

Anwendungssicherheit befasst sich mit dem Schutz von Anwendungen, egal ob diese in der Cloud, auf lokalen Servern oder auf Clientgeräten ausgeführt werden. Im besten Fall garantiert die Anwendungssicherheit, dass die Daten in Anwendungen sicher sind und nicht gestohlen werden können.

Netzwerksicherheit

Netzwerksicherheit schützt die Netzwerkinfrastruktur vor Missbrauch. Dazu werden Taktiken und Strategien wie etwa Firewalls, Intrusion-Detection- und Intrusion-Prevention-Systeme (IDS und IPS), Netzwerksegmentierung und VPNs eingesetzt.

Threat-Intelligence

Threat-Intelligence unterstützt Sicherheitsteams beim Schutz vor Cyberangriffen, indem gesammelte Daten analysiert werden, um Einblicke in Aktivitäten, Taktiken und Ziele von Angreifern zu gewinnen.

Identitäts- und Zugriffsverwaltung

Identitäts- und Zugriffsverwaltung (auch bekannt als IAM oder Identity and Access Management) umfasst die Frameworks und Technologien zum Schutz von digitalen Identitäten und Benutzerzugriffen. Dazu gehören auch Zwei-Faktor- und Multi-Faktor-Authentifizierung sowie die privilegierte Zugriffsverwaltung. Diese Maßnahmen sind besonders effektiv in Kombination mit Zero Trust, einem Cybersicherheits-Framework, das vorschreibt, dass alle Benutzer authentifiziert werden müssen, um auf Daten, Anwendungen und andere Systeme zugreifen zu können.

Zukunftstrends im Bereich Datensicherheit

Das Thema Datensicherheit ist ständig in Bewegung, und die besten IT-Teams sind den neuesten Bedrohungen und Sicherheitslücken nicht nur einen Schritt voraus, sondern informieren sich auch fortlaufend über aufkommende Trends und Technologien in diesem Bereich. Angesichts der Verbreitung von Daten und der zunehmenden Komplexität der Systeme zu deren Erstellung, Nutzung und Speicherung sowie der rasanten Cloud-Einführung und der noch nie dagewesenen Zahl an Remote-Arbeitskräften wird die Anzahl der Bedrohungen im Bereich der Datensicherheit immer weiter zunehmen.

Unternehmen in aller Welt investieren umfassend in die Zukunft der Datensicherheit. Hier sind einige wichtige Branchen-Trends, die Sie im Auge behalten sollten:

- Authentifizierung

Die Nutzung von Multi-Faktor-Authentifizierung (MFA) wird weiter zunehmen, und die Nutzer werden neben ihrem Passwort immer häufiger mehrere Identifikationsformen für den Zugriff auf Systeme brauchen, wie etwa Sicherheitstoken, Fingerabdrücke oder andere Formen von Biometrie, wie etwa Gesichts- oder Augenscans. - Berechtigungen

Das Prinzip der geringsten Berechtigungen (Principle of Least Privilege, PoLP) legt fest, dass Nutzer nur auf die Daten und Systeme zugreifen dürfen, die für die Erfüllung ihrer Tätigkeit erforderlich sind. Unnötige Berechtigungen, die unter Umständen von Cyberkriminellen ausgenutzt werden können, werden immer seltener, da viele Unternehmen versuchen, die potenziellen Auswirkungen von kompromittierten Konten und Insiderbedrohungen sowie von Phishing- und Malware-Angriffen zu minimieren. - Analytics (Künstliche Intelligenz)

Künstliche Intelligenz (KI) und Machine Learning (ML) führen aktuelle Trends im Bereich der Cybersicherheit an. Systeme können Bedrohungen zunehmend automatisch aufdecken und abwehren sowie Anomalien in Echtzeit erkennen. Verhaltensbasierte Analytics-Funktionen auf Basis von Machine Learning sind außerdem in der Lage, verdächtige Aktivitäten von Nutzern zu erkennen. - Cloud-Sicherheit

Immer mehr Unternehmen verschieben ihre Daten und Anwendungen in die Cloud. Daher wird auch der Schutz von Cloud-Umgebungen immer wichtiger. Neben Cloud Access Security Brokers (CASBs) ist die sogenannte Cloud Native Application Protection Platform (CNAPP) eine der wichtigsten neuen Technologien. CNAPP liefert eine umfassende Reihe an Sicherheitskontrollen für cloudnative Anwendungen, inklusive containerbasierter Anwendungen und Microservices, mit denen Unternehmen ihre cloudnativen Anwendungen schützen können. Zu diesen Maßnahmen gehören Laufzeitschutz, Schwachstellenverwaltung und Complianceverwaltung. Elastic bietet einen integrierten Ansatz, der Security-Analytics mit CNAPP kombiniert.

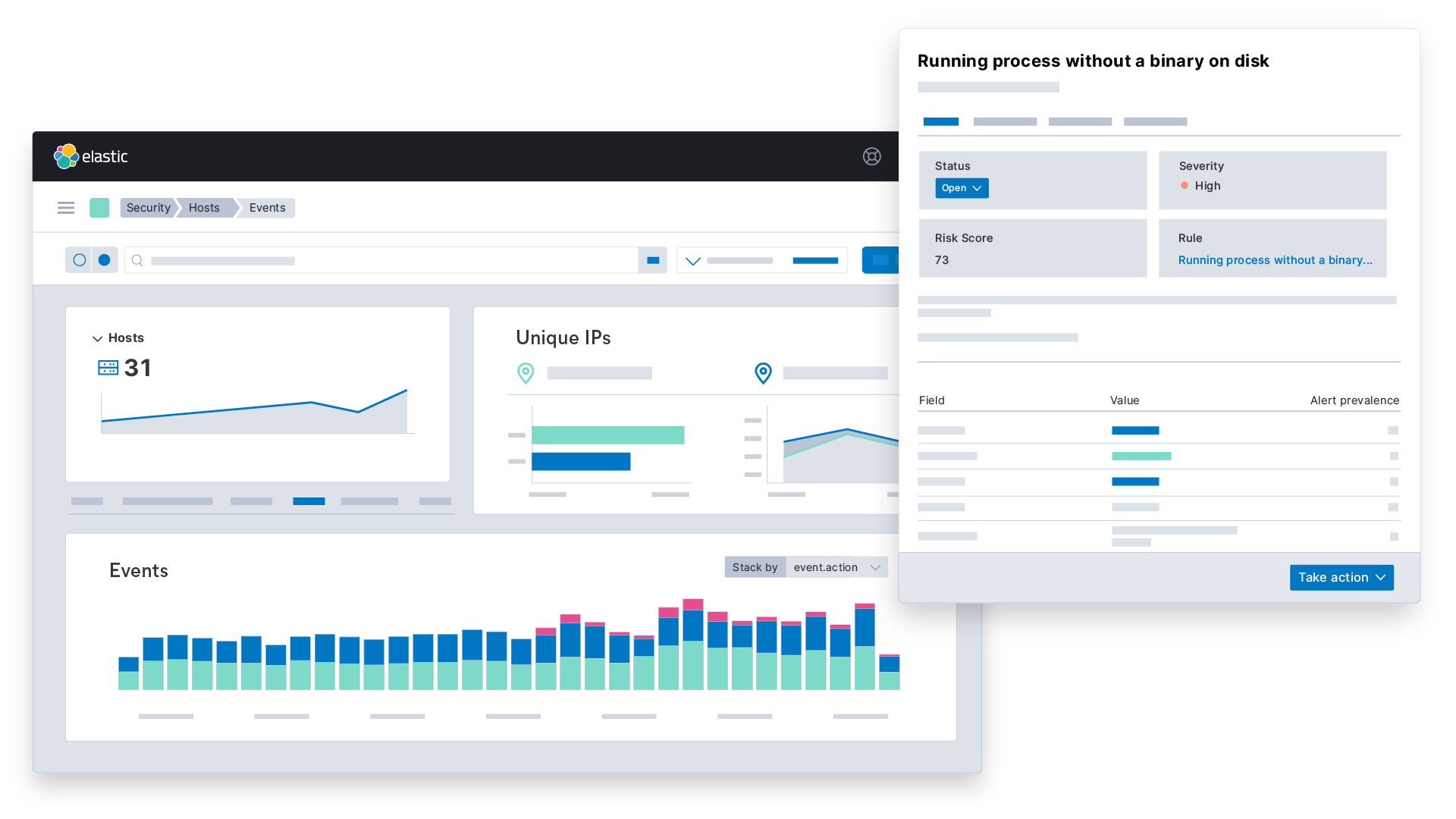

Schutz von Unternehmensdaten mit Elastic

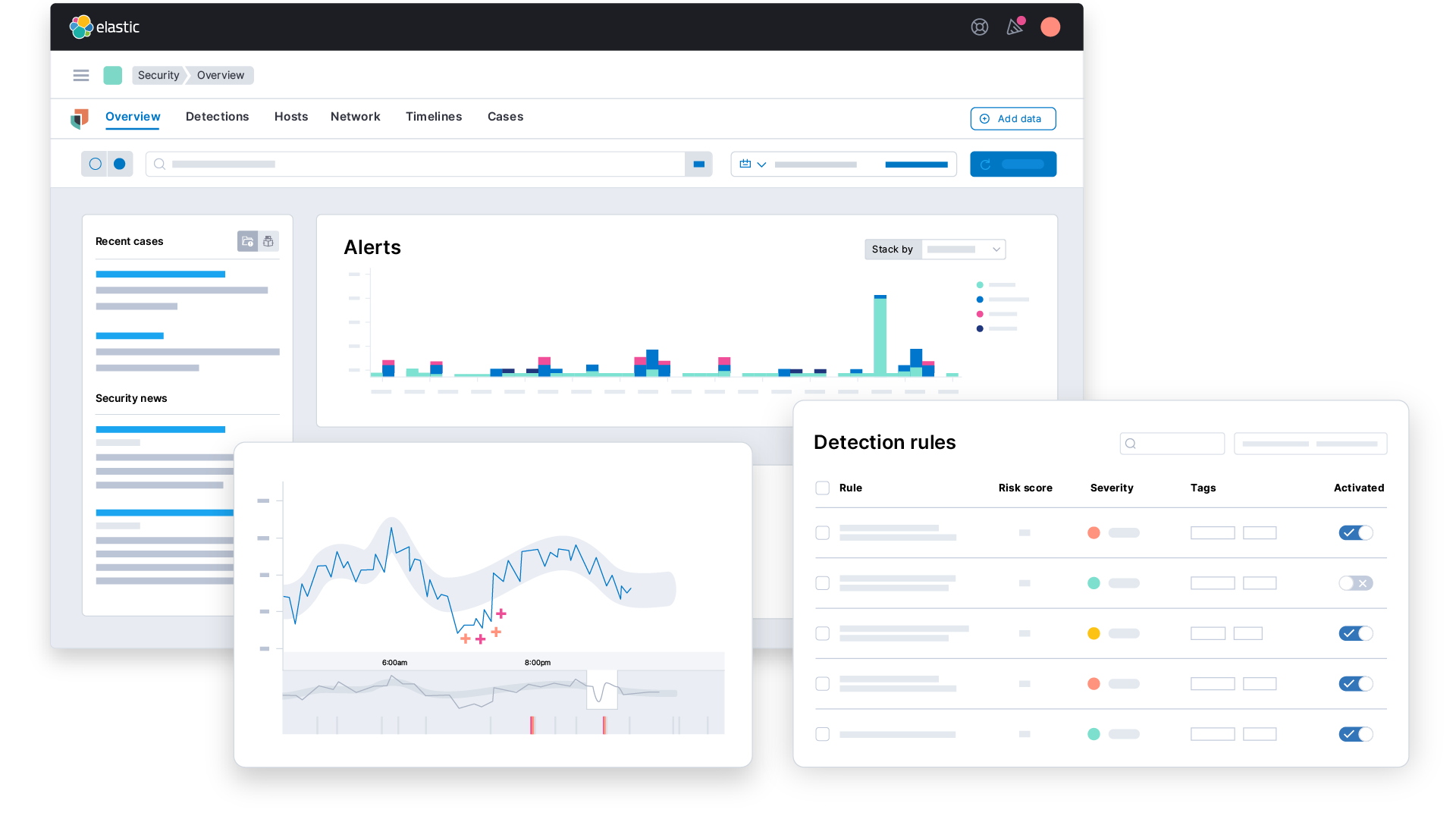

Elastic löst viele der oben genannten Sicherheitsanwendungsfälle mit einer einheitlichen und integrierten Lösung, damit Sicherheitsanalysten komplexe Cybersicherheitsaufgaben in einer zentralen Oberfläche erledigen können. Unsere erweiterten Enterprise Search-Funktionen eliminieren blinde Flecken und bieten eine entscheidende Cybersicherheitsebene. Außerdem liefert Elastic eine Full-Stack-Ansicht für sämtliche Vorgänge in Ihrem Netzwerk, damit Sie Sicherheitslücken schnell und umfassend identifizieren und beheben können.

Mit unserer Hilfe können Unternehmen Bedrohungen für ihre Datensicherheit vermeiden, erkennen, untersuchen und abwehren, um ihre kritischen Geschäfts- und Kundendaten zu schützen. Das gilt selbstverständlich auch für Ihre Elasticsearch-Daten. Elastic Security unterstützt Sie in den folgenden Bereichen:

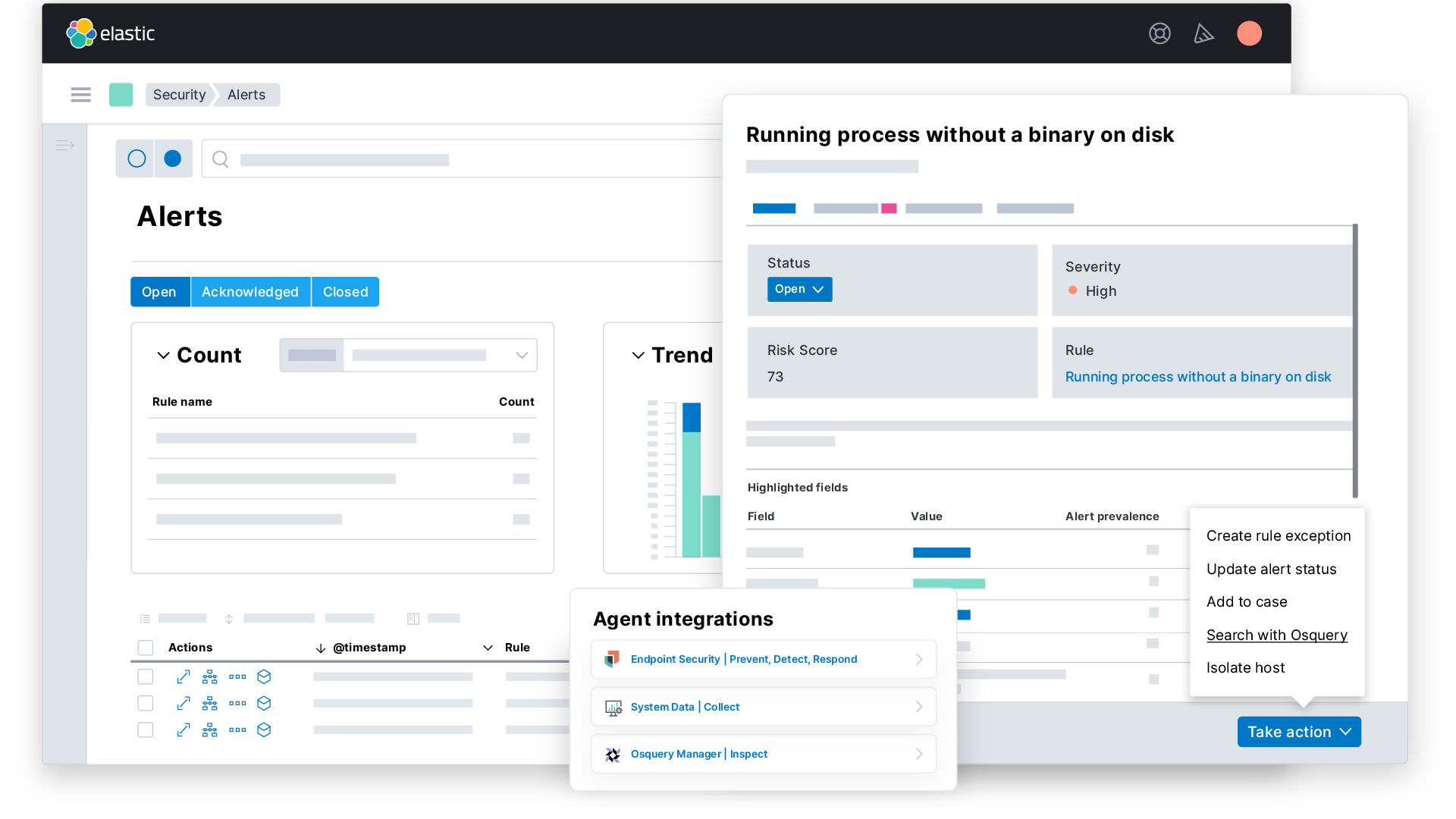

Schützen: Automatisierte Erkennung von Ransomware und Malware, inklusive vorab erstellter Regeln und vorkonfigurierter ML-Jobs für Anwendungsfälle im Bereich der Datensicherheit. Unsere Sicherheitsfeatures schützen Ihre Informationen und verwalten den Zugriff auf Ressourcen, inklusive der rollenbasierten Zugriffssteuerung.

Untersuchen: Mit uns können Sie die Aktivitäten in Ihrer Umgebung umfassend überwachen und erhalten umfangreiche Einblicke in Hosts und Clouds, inklusive Überwachung der Dateiintegrität.

Abwehren: Reagieren Sie schneller, mit mehr Kontext und leistungsstarken Suchfunktionen. Mit Elastic erhalten Analysten alles, was sie brauchen, um produktiver zu arbeiten und potenziell rufschädigende Angriffe abzuwehren. Automatisierte Abwehraktionen wie etwa die Isolation von Remote-Hosts stellen Angriffe unter Quarantäne, um zu verhindern, dass sie in Ihr Netzwerk eindringen können.

Elastic Security ist eine integrierte Sicherheitslösung für grenzenlose Transparenz, schnellere Untersuchungen, vorkonfigurierten Schutzmaßnahmen, anpassbaren Analysten-Workflows, umfangreichen kontextbezogenen Einblicken und einem „Pay-as-you-grow“-Einführungsmodell.

Seien Sie Datensicherheitsbedrohungen immer einen Schritt voraus und testen Sie Elastic Security kostenlos.

Ressourcen zum Thema Datensicherheit (teils nur auf Englisch verfügbar)

- Elasticsearch Security: Best Practices zum Schutz Ihrer Daten

- Elastic APM Anleitung: Datensicherheit

- Kunden vertrauen Unternehmen, die skalierbare IT-Systeme entwickeln

- Cybersicherheit ist eine Datenherausforderung und bessere Suchtechnologien sind der Schlüssel zu mehr Transparenz und Handlungsfähigkeit

- Elasticsearch Security: Best Practices zum Schutz Ihrer Daten

Fußnoten

1„T-Mobile Reaches $500 Million Settlement in Huge 2021 Data Breach“, New York Times, 22. Juli 2022