Was sind Benutzerverhaltensanalysen (User Behavior Analytics, UBA)?

Definition: Benutzerverhaltensanalyse (User Behavior Analytics, UBA)

Bei der Benutzerverhaltensanalyse (User Behavior Analytics, UBA) werden Aktivitätsdaten von Nutzern gesammelt, um eine Baseline für deren normale Verhaltensmuster und Vorlieben zu erstellen. Durch die Entwicklung dieser Baselines für einzelne Nutzer und den Abgleich mit ihren Aktivitäten in Echtzeit können Unternehmen die UBA einsetzen, um Unregelmäßigkeiten zu erkennen. Wenn ein verdächtiges Verhalten entdeckt wird, können die Teams potenzielle Sicherheitsverletzungen, nicht autorisierte Zugriffsversuche und Datenpannen identifizieren.

Funktionsweise der UBA

Bei der UBA werden zunächst Aktivitätsdaten zu den Nutzern in Ihrem System oder Netzwerk gesammelt. Hier ist eine kurze Übersicht über die Funktionsweise:

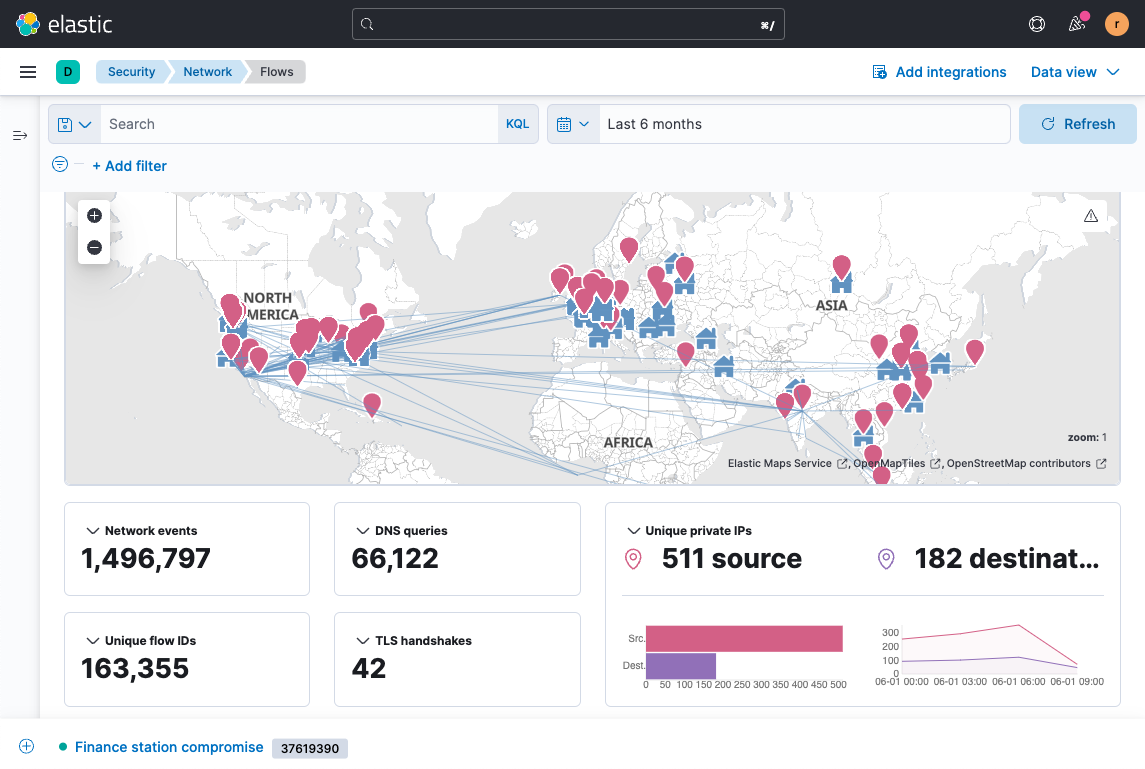

Bei der UBA werden zunächst Daten zu Nutzern aus verschiedenen Quellen und Regionen in Ihrer IT-Umgebung gesammelt, wie etwa Log-Dateien, Netzwerkverkehr und Anwendungsnutzung. Die UBA erstellt eine Baseline für das normale Verhalten des Nutzers (inklusive gängiger Aktivitäten und Interaktion des Nutzers sowie passiver Informationen wie dem geografischen Standort) mithilfe eines Verfahrens, das als Verhaltensprofilierung bezeichnet wird.

Anschließend wendet die UBA Machine Learning, statistische Modellierung und andere moderne Techniken an, um Abweichungen von der Baseline des Nutzers oder dem Verhalten von Peers zu entdecken, die auf nicht autorisierte Zugriffsversuche und andere Sicherheitsverletzungen hindeuten könnten. Diese Anomalien werden untersucht, um potenzielle Risiken zu ermitteln, und anschließend wird eine Risikobewertung anhand des Schweregrads zugewiesen.

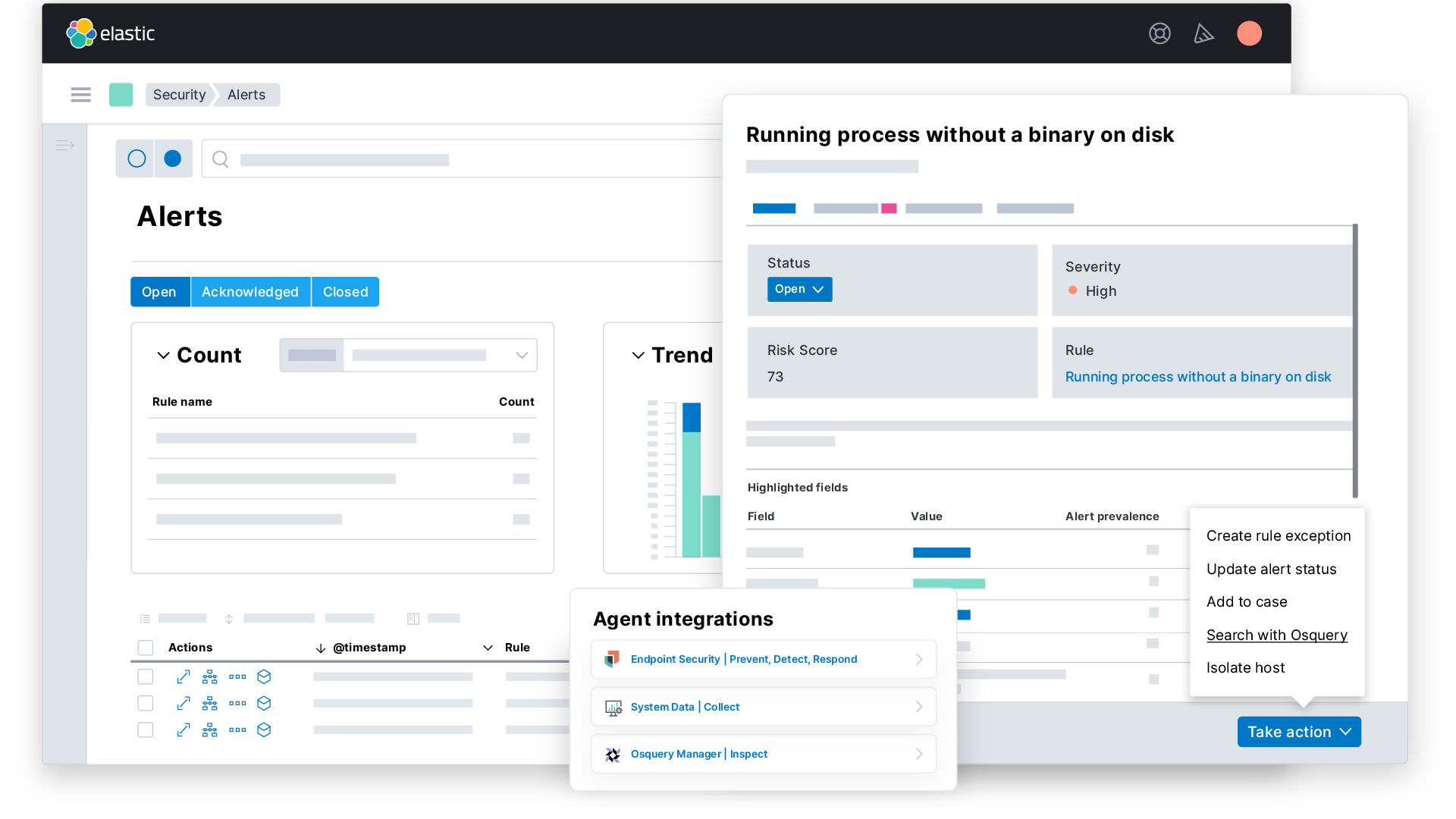

Wenn die Anomalieerkennung den Risikoschwellenwert einer Erkennungsregel überschreitet, benachrichtigt die Technologie das Sicherheitsteam, das eine Untersuchung einleiten und auf die potenziell bösartige Aktivität reagieren kann.

Die UBA sorgt dafür, dass die Baselines der Nutzer nicht stagnieren und aktualisiert deren Verhaltensprofile fortlaufend mit jeder neuen Aktion. Die Machine-Learning-Komponente aktualisiert die Analysen ständig, indem nach neuen Aktivitätsmustern und anderen neuen Daten gesucht wird. Auf diese Weise können Anomalien mit der Zeit immer besser erkannt werden.

Warum sind Benutzerverhaltensanalysen so wichtig?

Mit Benutzerverhaltensanalysen können sich Unternehmen schützen und auf Bedrohungen durch Nutzerkonten reagieren, wie etwa Insiderbedrohungen, kompromittierte Konten sowie Missbrauch von Berechtigungen. Mögliche Indikatoren für Insiderbedrohungen und kompromittierte Konten:

- Zugriffe auf eine Datenbank, die ein Nutzer noch nie verwendet hat, und Downloads von vertraulichen Daten

- Nutzer, die ungewöhnlich hohe Mengen an Daten herunterladen

- Nutzer, die verdächtige Systeme oder Anwendungen erkunden bzw. darauf zugreifen

- Nutzer, deren Verhalten stark von anderen Nutzern abweicht, die dieselben Aufgaben erfüllen

Die UBA kann außerdem externe Angreifer und andere externe Bedrohungen erkennen. Einige Beispiele für externe Angriffe:

Nutzer, die sich von ungewöhnlichen Orten anmelden, was auf kompromittierte Konten hindeuten kann

- Brute-Force-Angriffe, wie etwa wiederholte fehlgeschlagene Anmeldeversuche oder merkwürdige Anmeldemuster, die darauf hindeuten können, dass ein Angreifer versucht, sich Zugriff zu verschaffen

- Verdächtige Netzwerkaktivitäten, wie etwa Command-and-Control-Kommunikation oder Datenexfiltrationsversuche

- Sonstige bösartige Verhaltensweisen, wie etwa Versuche, Privilegien auszuweiten, Ausnutzung von Exploits oder das Ausführen nicht autorisierter Aktionen

Mit der UBA können Teams die Nutzeraktivitäten analysieren, die einem Sicherheitsvorfall vorausgingen, um den Umfang des Vorfalls besser zu verstehen und geeignete Maßnahmen ergreifen, um die Auswirkungen zu mindern. Analysten erhalten evidenzbasierte Ausgangspunkte für Untersuchungen, umfassende Visualisierungen für effektive Analysen und Direktzugriff auf Daten für schnelle Reaktionen. Durch die Überwachung des Nutzerverhaltens auf Richtlinienverletzungen kann die UBA potenzielle Insiderbedrohungen aufdecken und die Einhaltung von Complianceanforderungen in Ihrem Unternehmen sicherstellen.

Die UEBA passt sich laufend an die Veränderungen des allgemeinen Nutzerverhaltens an, um die Auslöseschwelle für Warnmeldungen zu optimieren. Für Mitarbeiter, die dieselben Aufgaben erledigen, werden Peer-Gruppenvergleiche erstellt, um Anomalien im Vergleich zu anderen Mitarbeitern erkennen zu können. Auf diese Weise werden kollektive Änderungen in Nutzerprofilen mit geringerer Wahrscheinlichkeit als Anomalien erkannt, die eine Untersuchung erfordern, und Nutzerkonten ohne genügend Daten für eine Baseline können mit den Aktivitäten ihrer Peers verglichen werden.

Was sind Benutzer- und Entitätsverhaltensanalysen (User and Entity Behavior Analytics, UEBA)?

Benutzer- und Entitätsverhaltensanalysen (User and Entity Behavior Analytics, UEBA) ist ein Begriff im Bereich der Cybersicherheit, der 2015 vom Analyseunternehmen Gartner geprägt wurde. UEBA ist eine Erweiterung der Ziele der UBA.

UEBA erweitert die Absichten der UBA, indem nicht nur das Verhalten von Nutzern analysiert wird, sondern auch von anderen Entitäten in Ihrem System, wie etwa Geräte und Endpoints. Bei der UEBA werden die Aktivitäten von Nutzern und Entitäten ausgewertet, um einen klaren Überblick über die gesamte Sicherheitslage zu erhalten. Durch die Überwachung und Korrelation verschiedener Datenpunkte, wie etwa Nutzerverhalten, Hostaktivität und Netzwerkverkehr kann die UEBA Anomalien entdecken, die möglicherweise auf bösartige Aktivitäten hindeuten.

UBA und UEBA können mit anderen Sicherheitssystemen und -tools integriert werden, wie etwa SIEM-Systeme (Security Information and Event Management), DLP-Lösungen (Verhinderung von Datenverlust) und EDR. Diese Integrationen verbessern die allgemeine Sicherheit Ihres Systems und liefern eine umfassende und integrierte Ansicht von Bedrohungen und Vorfällen.

Was ist der Unterschied zwischen UBA und Endpoint Detection and Response (EDR)?

Der Unterschied zwischen UBA und EDR besteht darin, dass Endpoint Detection and Response eine Cybersicherheitslösung ist, die Sicherheitsvorfälle auf der Endpoint-Ebene überwacht und abwehrt. Endpoints sind Laptops, Server und andere Geräte, die mit einem Netzwerk verbunden sind. UBA analysiert und überwacht dagegen die Verhaltensmuster einzelner Nutzer in einem System oder einem Netzwerk.

EDR stellt Sensoren auf den Endpoints bereit und sammelt Daten direkt von den Sensoren. EDR ist in der Lage, eine Vielzahl von Endpoint-basierten Bedrohungen zu erkennen und abzuwehren, inklusive Malware-Infektionen und nicht autorisierte Zugriffsversuche. Sicherheitsteams können UBA und EDR im Rahmen einer umfassenden Cybersicherheitsstrategie parallel einsetzen.

Herausforderungen und Einschränkungen bei der Benutzerverhaltensanalyse

Bei der Benutzerverhaltensanalyse gilt es einige Herausforderungen zu berücksichtigen:

- Die UBA benötigt exakte und umfassende Daten, um aussagekräftige Erkenntnisse zu liefern. Unvollständige oder inkonsistente Datenquellen oder andere Datenqualitätsprobleme beeinträchtigen die Effektivität der UBA.

- Die UBA ist ein nicht deterministisches Analysetool. Daher kann nicht erwartet werden, dass sie jede tatsächliche Bedrohung aufdeckt. Im Vergleich zu regelbasierten Methoden glänzt die UBA oft bei der Erkennung neuer Angriffsvektoren und neuartiger, ausgefeilter Techniken, aber sie ist nicht perfekt.

- Umgekehrt können UBA-Algorithmen bei normalem Nutzerverhalten manchmal falsche Positivmeldungen auslösen. Dies kann zu unnötiger Arbeit für Ihr Team führen.

- Beim Erfassen und Analysieren der Nutzerdaten für die UBA ist es wichtig, Bedenken im Hinblick auf Datenschutz und Ethik zu berücksichtigen. Ihr Unternehmen muss angemessene Maßnahmen zur Einwilligung und zum Schutz der Privatsphäre ergreifen.

- Die UBA verarbeitet große Mengen an Daten, die von allen Nutzern in Ihrem Netzwerk generiert werden. Beim Einsatz weniger geeigneter Technologien kann die Verarbeitung und Analyse solch großer Datenmengen zu Ressourcenproblemen führen.

Ihr Unternehmen kann diese Herausforderungen überwinden, indem in die Bereiche Datenhygiene, Normalisierung und Speicherpraktiken investiert. Weitere wichtige Prioritäten sind eine Sicherstellung der Einhaltung von Datenschutzvorgaben und eine Kombination der UBA mit anderen Sicherheitsmaßnahmen zu einer umfassenden Verteidigungsstrategie.

Sicherheit mit Elastic

Nutzen Sie die topmodernen Security-Analytics von Elastic Security und vermeiden, untersuchen und bekämpfen Sie Bedrohungen schnell und im großen Stil. Elastic Security bietet:

- Kontinuierliches Monitoring: Sammeln und verarbeiten Sie Daten aus Ihrer gesamten digitalen Umgebung, bewahren Sie sie auf unbestimmte Zeit auf und analysieren Sie sie effektiv.

- Untersuchung und Bekämpfung: Bieten Sie Ihrem Team schnellen Zugriff auf Daten aus mehreren Jahren, agile Workflows und Funktionen für die End-to-End-Zusammenarbeit.

- Automatisierter Schutz vor Bedrohungen: Reduzieren Sie Risiken, indem Sie Ihre gesamte digitale Umgebung in Echtzeit überwachen und schützen.

- Threat Hunting: Holen Sie sich die Geschwindigkeit, die wertvollen Einblicke und den umfassenden Kontext, den Sie benötigen, um überraschend auftretende und erwartete Bedrohungen aufspüren zu können.

Starten Sie noch heute mit Elastic Security, um Ihr Unternehmen auch morgen zu schützen.