Was bedeutet Schwachstellenmanagement?

Definition des Begriffs „Schwachstellenmanagement“

Das Schwachstellenmanagement (häufig auch „Vulnerability Management“ genannt) ist der proaktive, fortlaufende Prozess, der dafür sorgt, dass Schwachstellen in den Systemen und der Software eines Unternehmens identifiziert, bewertet, kategorisiert, berichtet und eingedämmt werden. Dank des systematischen Ansatzes können Cybersicherheitsteams potenzielle Bedrohungen priorisieren und gleichzeitig die Auswirkungen von Angriffen verringern und die Angriffsoberfläche verkleinern.

Für ein leistungsfähiges Schwachstellenmanagement bedarf es der Einführung von Tools und Strategien, die es Organisationen ermöglichen, ihre digitale Umgebung zu überwachen, um einen aktuellen Überblick über ihren allgemeinen Sicherheitsstatus und alle Schwachstellen zu erhalten, die ein Risiko darstellen.

Was bedeutet Cloud-Schwachstellenmanagement?

„Cloud-Schwachstellenmanagement“ bezeichnet das Management von Schwachstellen in Cloud-Umgebungen, Plattformen und cloudnativen Anwendungen. Dieses Schwachstellenmanagement ist ein kontinuierlicher Prozess, bei dem Sicherheitsschwachstellen, die nur im Cloud-Ökosystem auftreten, identifiziert, berichtet, gemanagt und behoben werden.

Je verbreiteter Cloud-Technologien werden, desto wichtiger wird es, für ein angemessenes Schwachstellenmanagement in der Cloud zu sorgen. Es stellt die Weiterentwicklung des Schwachstellenmanagements dar und hat zum Ziel, der durch dynamische Cloud-Architekturen entstehenden, schnell wachsenden Bedrohungslandschaft geeignete Maßnahmen entgegenzusetzen. Die Strategie erfordert eine Bewertung der Sicherheit von cloudbasierten Assets, die Aufdeckung von cloudspezifischen Schwachstellen, die Erhöhung der Sicherheit von Workloads (ohne übermäßige Belastung der Ressourcen) und die Umsetzung geeigneter Gegenmaßnahmen zur Eindämmung der Risiken.

Zum Schutz von Server-Workloads in hybriden Multi-Cloud-Rechenzentrumsumgebungen gibt es eine neue Kategorie von workloadzentrierten Sicherheitslösungen: die Cloud Workload Protection Platforms (CWPPs). Diese Plattformen können sogar öffentliche Cloud-Infrastructure-as-a-Service(IaaS)-Umgebungen schützen. CWPPs sind eine Facette des Cloud-Schwachstellenmanagements und bieten als solche standortunabhängig konsistente Transparenz und Kontrolle für Container und Serverless-Workloads. Sie sichern Workloads mit einer Kombination aus Systemintegritätsschutz, Anwendungskontrolle, Verhaltensüberwachung, Schutz vor Eindringversuchen und Anti-Malware-Schutz. Außerdem suchen sie proaktiv nach Workload-Risiken.

Gängige Arten von Schwachstellen

Als Cybersicherheitsschwachstelle gilt jede Schwachstelle, die ausgenutzt werden kann, um unbefugten Zugang zu einem System oder Netzwerk zu erhalten. Sie kann es Angreifenden möglich machen, Malware zu installieren, Code auszuführen oder Daten zu stehlen und zu zerstören – und noch vieles andere Unerwünschte mehr. Strategien für das Schwachstellenmanagement können nur dann wirksam sein, wenn diese Schwachstellen erkannt und verstanden werden.

Common Vulnerabilities and Exposures (CVE) ist eine öffentliche Datenbank bekannter Schwachstellen und Gefährdungen für die Cybersicherheit. Diese Ressource wird vom National Cybersecurity FFRDC (Federally Funded Research and Development Center) gepflegt. Jede eindeutige CVE-Nummer entspricht einer bekannten Bedrohung und erleichtert es Organisationen so, den Überblick über die ständig wachsende Liste der zu behandelnden Cybersicherheitsprobleme zu behalten. Aktuell sind in der Datenbank über 200.000 Schwachstellen vermerkt, die von Angreifenden ausgenutzt werden können.

Häufige Arten von Cybersicherheitsschwachstellen sind:

- schwache Passwörter

- unzureichende Zugriffskontrollen, einschließlich unzureichender Authentifizierungs- und Autorisierungsrichtlinien, z. B. fehlende Zwei- und Multi-Faktor-Autorisierung

- ungesicherte Netzwerke und ungesicherte Kommunikation

- Malware und Viren

- böswillige Insider, die sich unbefugt Zugang zu Ressourcen verschaffen

- Phishing-Betrug, Pufferüberlauf-Angriffe, Cross-Site-Scripting(XSS)-Angriffe

- mangelnde Transparenz der Cloud-Infrastruktur

- ungepatchte Software, Hardware und Systeme

- angreifbare oder veraltete APIs ( die durch die zunehmende API-Nutzung immer häufiger zum Ziel werden)

- schwache oder unzureichende Zugriffsverwaltung in Bezug auf Cloud-Daten

- interne und externe Fehlkonfigurationen (Cloud-Fehlkonfigurationen stehen auf der Liste der häufigsten Schwachstellen derzeit ganz weit oben)

Warum ist das Schwachstellenmanagement wichtig?

Das Schwachstellenmanagement ist so wichtig, „weil Cyberkriminelle jedes Jahr Systemschwachstellen finden und sie ausnutzen“, so Dan Courcy von Elastic. „Sie profitieren von offenen Kommunikationsprotokollen und unzulänglich geschützten Datenbanken, die keine Anzeichen für regelmäßige Sicherheitswartung oder Präventionsmaßnahmen aufweisen.“

Moderne Cyber-Ökosysteme entwickeln sich ständig weiter – sowohl was die Breite anbelangt als auch was die Komplexität betrifft. Das gilt auch für die Tausenden von neuen Bedrohungsvektoren, die jedes Jahr entdeckt werden. In den riesigen Cloud-Infrastrukturen und ‑Diensten tummeln sich immer mehr Anwendungen, Nutzer:innen und Systeme und schaffen so eine immer größere Angriffsoberfläche. Und je größer die Nutzerzahl wird, desto stärker verbreiten sich Fehler in wachsenden Systemen, was noch mehr Möglichkeiten für Cyberkriminelle schafft.

Für die meisten modernen Unternehmen ist das Schwachstellenmanagement äußerst wichtig, um für eine robuste Sicherheit zu sorgen. Es hilft Organisationen, Angreifenden den entscheidenden Schritt voraus zu sein, indem es proaktiv Schwachstellen aufspürt und diese neutralisiert. Durch kontinuierliche Schwachstellenanalysen können Organisationen eventuelle Schwachstellen finden, bevor sie in böswilliger Absicht ausgenutzt werden. Das proaktive Management verringert das Risiko teurer Datenpannen, kompromittierter Systeme und potenzieller Rufschädigung oder eines Vertrauensverlusts auf Nutzerseite.

Wie funktioniert das Schwachstellenmanagement?

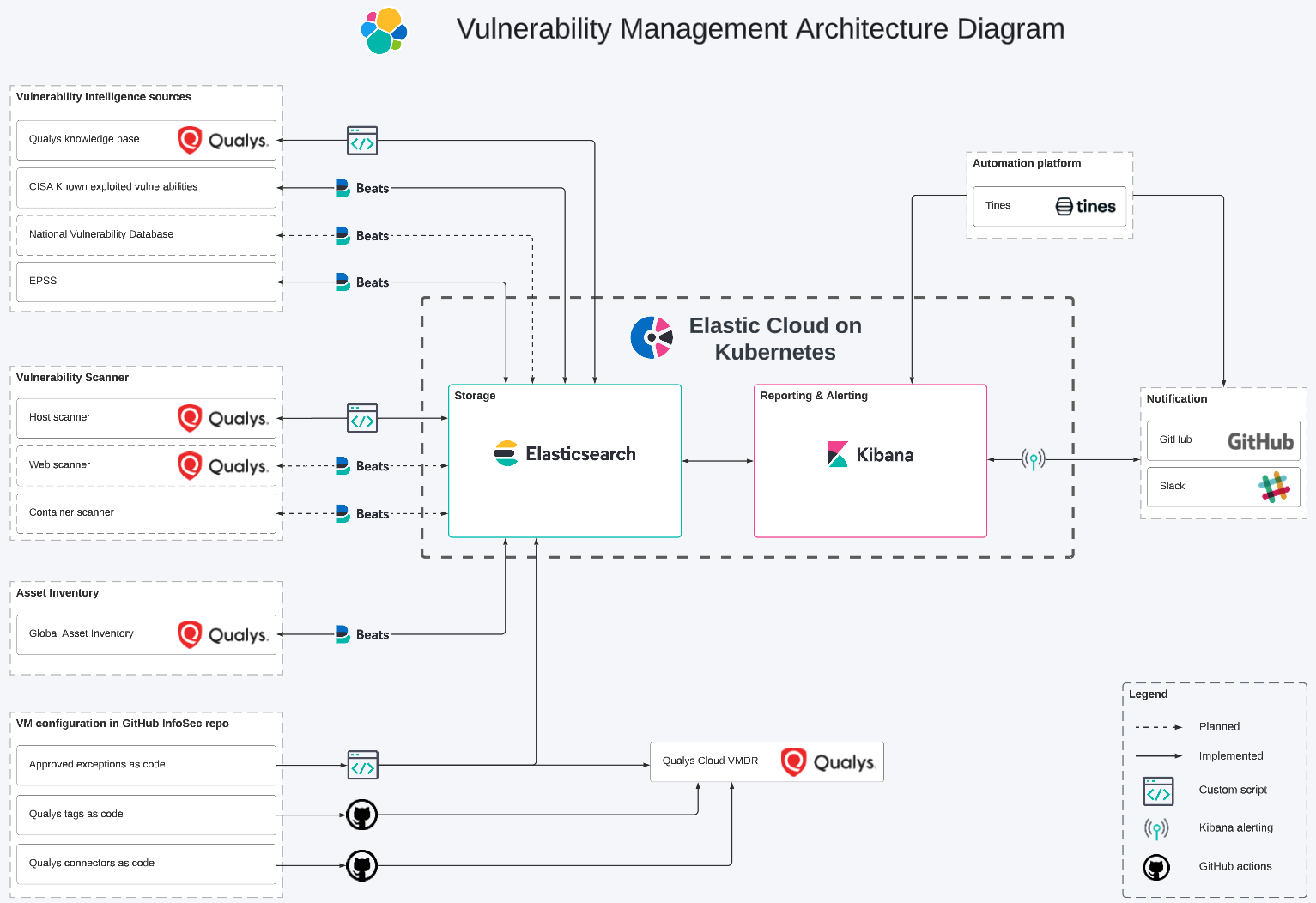

Beim Schwachstellenmanagement kommt eine Vielzahl von Tools und Lösungen zum Einsatz. In ihrer Gesamtheit ermöglichen sie die Umsetzung der wichtigsten Phasen des Schwachstellenmanagements: Risikoidentifizierung, Sicherheitsbewertung, Priorisierung, Behebung und Ergebnisprüfung.

Im Mittelpunkt der meisten Ansätze steht ein Schwachstellenscanner, der die Risiken in der gesamten Infrastruktur einer Organisation, einschließlich aller Systeme, Netzwerke und Anwendungen, automatisch bewertet und analysiert. Scanner vergleichen das, was sie sehen, mit bereits bekannten Schwachstellen und helfen Teams so dabei, diejenigen Schwachstellen zu priorisieren, die am dringendsten beseitigt werden müssen. Um die gesamte Bandbreite an Software für Anwendungen, Betriebssysteme und Cloud-Dienste abzudecken, sind in der Regel mehrere Scanning-Tools erforderlich. Ein angemessenes Schwachstellenmanagement erfordert auch in regelmäßigen Abständen entsprechende Bewertungen der Schwachstellen.

Vor dem Scannen verschafft sich das Schwachstellenmanagement einen vollständigen Überblick über die Assets und den Datenbestand. Die meisten Lösungen beinhalten auch Patch-Management-Software, Software für das Security Configuration Management (SCM), Echtzeit-SIEM (Security Information and Event Management), Penetrationstests und Threat Intelligence.

Schwachstellenmanagement-Lebenszyklusprozess

Der Schwachstellenmanagement-Lebenszyklusprozess ist ein fortlaufender Prozess, der einem genau definierten Lebenszyklus folgt, um eine systematische und umfassende Behandlung von Schwachstellen zu gewährleisten. Es handelt sich also nicht um einen einzelnen Scan oder eine einzelne Bewertung, sondern um eine ständige Abfolge von Aktivitäten und Maßnahmen. Durch die Einführung dieses Lebenszyklusprozesses können Organisationen eine strukturierte Herangehensweise an die Eindämmung von Schwachstellen entwickeln. Auch wenn die einzelnen Schritte von Organisation zu Organisation unterschiedlich sein können, besteht ein exzellentes Schwachstellenmanagement im Allgemeinen aus sechs wichtigen Lebenszyklusphasen, die sich ständig wiederholen.

- Ermitteln des Bestands (Discovery)

Bevor der Prozess tatsächlich beginnen kann, müssen die Teams die Systeme, Anwendungen und Assets identifizieren und dokumentieren, die in den Anwendungsbereich des Programms fallen. Dazu gehört, den Bestand an Hardware-, Software- und Netzwerkkomponenten in der gesamten digitalen Umgebung korrekt zu erfassen. Die Aktivitäten im Rahmen der Bestandsermittlung umfassen das Scannen des Netzwerks, die Verwendung von Tools für das Asset- und Inventarmanagement und die Zusammenarbeit mit Systemeigentümern und Stakeholdern, um eine vollständige Abdeckung zu gewährleisten. - Prüfen auf Schwachstellen

Wenn die Assets identifiziert sind, kommen automatisierte Tools zum Einsatz, die die Systeme und Anwendungen scannen und auf das Vorhandensein von Schwachstellen prüfen. Diese Tools vergleichen und korrelieren die Software und die Konfigurationen mit einer Datenbank bekannter Schwachstellen und erstellen eine Liste potenzieller Sicherheitslücken. Authentifizierte Scans (mit gültigen Anmeldeinformationen) führen tiefergehende Bewertungen durch. Nicht authentifizierte Scans ermöglichen das Identifizieren von Schwachstellen, die aus externer Sicht sichtbar sind. Scanner können auch offene Ports und laufende Dienste identifizieren. Sie können alle zugänglichen Systeme scannen, von Laptops und Desktops bis hin zu virtuellen und physischen Servern, Datenbanken, Firewalls, Switches, Druckern und mehr. Die gewonnenen Erkenntnisse können in Berichten, Metriken und Dashboards dargestellt werden. - Bewerten der Schwachstellen

Nachdem Sie die Schwachstellen in Ihrer Umgebung identifiziert haben, besteht der nächste Schritt darin, das mit ihnen verbundene Risiko zu bewerten. Viele Programme nutzen für die Bewertung und Einstufung der potenziellen Auswirkungen und des Schweregrads der einzelnen Schwachstellen das Common Vulnerability Scoring System (CVSS). Die Priorisierung der kritischsten Bedrohungen hilft, Ressourcen effektiver einzusetzen, damit die wichtigsten und gefährlichsten Schwachstellen möglichst schnell behoben werden. - Behandeln und Beheben der Schwachstellen

Wenn die Schwachstellen identifiziert und priorisiert worden sind, beginnt die wichtigste Phase des Prozesses: das Ergreifen von Maßnahmen zur Behebung der Schwachstellen. Beispiele für solche Maßnahmen sind das Anwenden von Patches, das Neukonfigurieren von Systemen, das Aktualisieren von Softwareversionen und das Ändern von Zugriffsberechtigungen. Es ist enorm wichtig, einen gut definierten und koordinierten Prozess für die Schwachstellenbehebung zu haben. Das kann auch die Zusammenarbeit mit Systemeigentümern, IT-Teams und Anbietern beinhalten, damit die notwendigen Änderungen zeitnah umgesetzt werden. Das oberste Ziel besteht in der Regel darin, Schwachstellen zu beheben. Wo dies nicht ohne Weiteres möglich ist, muss es darum gehen, die Risiken einzudämmen, um zumindest für eine vorübergehende Reduzierung der Bedrohung zu sorgen. Es gibt auch Situationen, in denen gar keine Maßnahmen ergriffen werden. Dies ist dann der Fall, wenn eine Bedrohung mit einem besonders geringen Risiko verbunden ist oder wenn es zu kostspielig ist, sie zu beheben. - Prüfen der Wirksamkeit

Vertrauen ist gut, Kontrolle ist besser: Nach der Anwendung von Behebungsmaßnahmen ist es wichtig, deren Wirksamkeit zu prüfen. Dies erfordert ein erneutes Scannen der Systeme, um zu bestätigen, dass bekannte Bedrohungen erfolgreich eingedämmt oder beseitigt wurden, und daran anschließend entsprechende Audits. Oft werden zusätzliche Tests, inklusive Penetrationstests durchgeführt, um sich zu vergewissern, dass die Schwachstellen durch die Abhilfemaßnahmen ausreichend behoben wurden. Regelmäßige Prüfungen sind unerlässlich, um die getroffenen Sicherheitsmaßnahmen zu validieren und die fortlaufende Wirksamkeit der Maßnahmen zum Schwachstellenmanagement zu gewährleisten. - Fortlaufendes Überwachen

Das Schwachstellenmanagement ist kein einmaliger Prozess, sondern etwas, das nie aufhört. Organisationen müssen ihre Umgebung ständig überwachen, um neue Schwachstellen finden, gegen neue Cyberbedrohungen vorgehen und mit den Veränderungen in der IT-Landschaft Schritt halten zu können. Das bedeutet, sich hinsichtlich der neuesten Entwicklungen beim Thema Sicherheit auf dem Laufenden zu halten, Schwachstellen-Feeds zu abonnieren und sich aktiv an Security-Communities zu beteiligen. Außerdem sollten die eigenen Entdeckungen immer auch an die entsprechenden Datenbanken gemeldet werden. Durch proaktives Herangehen können Schwachstellen effektiver erkannt und behoben werden. Hinzu kommt, dass sich dadurch das Risiko potenzieller Angriffe verringert, während sich gleichzeitig die Geschwindigkeit und Effizienz des Gesamtprogramms erhöht.

Vorteile des Schwachstellenmanagements

Sicherheitsmaßnahmen, die lediglich ad hoc als Reaktion auf einen Vorfall ergriffen werden, sind keine tragfähige Cybersicherheitsstrategie. Die Einführung eines robusten Programms für das Schwachstellenmanagement hilft Unternehmen, potenziell verheerende und kostspielige Probleme zu erkennen und zu beheben, bevor sie Schaden verursachen können. Ein Schwachstellenmanagement bietet unter anderem die folgenden wichtigen Vorteile:

- Proaktive Risikominderung: Wenn Organisationen Schwachstellen sofort erkennen und beheben, minimieren sie das Risiko potenzieller Angriffe. Das Existieren eines Schwachstellenmanagements erschwert es Angreifenden deutlich, Zugriff auf Systeme zu erlangen.

- Compliance- und Regulierungsanforderungen: Viele Branchenvorschriften schreiben regelmäßige Schwachstellenbewertungen vor, die das Schwachstellenmanagement für eine bessere Einhaltung verschiedener Sicherheitsstandards und ‑vorschriften unerlässlich machen.

- Bessere Incident Response: Ein effektives Schwachstellenmanagement verbessert die Incident-Response-Zeiten und ‑Möglichkeiten, weil die Angriffsoberfläche kleiner ist und weil es verwertbare Informationen zur Neutralisierung von Bedrohungen bereitstellt.

- Bessere Sichtbarkeit und besseres Reporting: Das Schwachstellenmanagement liefert aktuelle, zentralisierte und genaue Berichte über den Gesamtstatus eines Unternehmens in Bezug auf Security. Dadurch erhalten IT-Teams einen wichtigen Einblick in potenzielle Probleme und ein besseres Verständnis dafür, wo Verbesserungen vorgenommen werden müssen.

- Bessere Reputation und mehr Kundenvertrauen: Unternehmen, die durch ein eisernes Schwachstellenmanagement zeigen, dass ihnen die Sicherheit am Herzen liegt, genießen bei ihrer Kundschaft mehr Vertrauen und steigern so ihren Markenwert.

- Höhere Effizienz: Das Schwachstellenmanagement trägt dazu bei, Systemausfallzeiten zu minimieren, wertvolle Daten abzusichern und den Zeitaufwand für die Wiederherstellung nach Incidents zu verringern, sodass sich die Teams auf den laufenden Betrieb und die Generierung von Umsatz konzentrieren können.

Grenzen und Herausforderungen beim Schwachstellenmanagement

Ein umfassendes Schwachstellenmanagement lohnt sich in jedem Fall, was aber nicht heißt, dass es immer ohne Einschränkungen und Probleme bleibt.

- Begrenzte Zeit und Ressourcen: Gründliche Schwachstellenbewertungen brauchen Zeit, Fachwissen und Ressourcen und sind damit für Organisationen mit begrenztem Budget und Personal nicht immer leicht zu stemmen.

- Komplexität und Skalierbarkeit: Je komplexer die Systeme und Netzwerke werden, desto schwieriger kann es werden, Schwachstellen in all den Assets in einer Organisation zu managen, zumal dafür spezielle Tools und Kenntnisse unabdingbar sind.

- Falsch positive und falsch negative Ergebnisse: Tools zum Prüfen auf Schwachstellen können falsch positive Ergebnisse (es werden Schwachstellen erkannt, wo gar keine vorliegen) oder falsch negative Ergebnisse (es werden keine Schwachstellen gefunden, obwohl es welche gibt) liefern, sodass in vielen Fällen eine zusätzliche manuelle Prüfung der Ausgaben des Tools erforderlich ist.

- Patch-Verwaltung ist zu komplex: Das Anwenden von Patches zur Behebung von Schwachstellen kann sich als recht komplex erweisen und erfordert mitunter ein präzises Planen und Testen, damit die Verfügbarkeit kritischer Systeme nicht gefährdet wird.

- Risiken in der Cloud: Was das Schwachstellenmanagement anbetrifft, ist die Arbeit mit cloudnativen Funktionen wie Containern, Orchestrators, Microservices, APIs und deklarativer Infrastruktur mit ganz eigenen Security-Problemen verbunden, wie fehlenden Einblicken in die Cloud-Infrastruktur, Risiken, die sich aus fehlerhaften Konfigurationen ergeben und Problemen während der Laufzeit.

Best Practices für das Schwachstellenmanagement

Um die maximale Wirksamkeit ihres Schwachstellenmanagements sicherzustellen, empfiehlt es sich, zusätzlich zur strikten Befolgung des Schwachstellenmanagement-Lebenszyklusprozesses die folgenden Best Practices umzusetzen:

- Unterhalten Sie ein stets aktuelles und gründliches Bestandsverzeichnis aller Ihrer Systeme, Anwendungen und Netzwerk-Assets.

- Führen Sie fortlaufend automatisierte Schwachstellenprüfungen durch.

- Richten Sie eine umfassende, integrierte und automatisierte Richtlinie zur Anwendung von Patches ein, damit Security-Updates und Patches umgehend wirksam werden können.

- Definieren Sie Rollen in Ihrer Organisation: Voraussetzung für ein effektives Schwachstellenmanagement ist es, dass alle Beteiligten uneingeschränkt mitwirken und es klar definierte Rollen und Verantwortlichkeiten gibt, vor allem, was das Überwachen, Bewerten und Beseitigen von Problemen betrifft.

- Weisen Sie die Mitarbeitenden in Security-Best-Practices ein und sorgen Sie durch entsprechende Schulungsmaßnahmen dafür, dass ein Bewusstsein für Risiken durch menschliches Fehlverhalten und Bedrohungen durch Insider entwickelt wird.

- Entwickeln Sie Pläne für den Fall der Fälle („Incident-Response-Pläne“) und testen Sie sie regelmäßig, um sicherzugehen, dass potenzielle Sicherheitsbedrohungen rechtzeitig und wirksam bekämpft werden.

- Organisationen sollten zentralisierte Lösungen für das Schwachstellenmanagement in der Cloud nutzen, bei denen es automatisierte Workflows für das Bewerten, Beheben und Berichten von Schwachstellen gibt, um sich einen ganzheitlichen Überblick über ihren allgemeinen Sicherheitsstatus verschaffen zu können.

Cloud-Schwachstellenmanagement mit Elastic

Mit den Cloud-Schwachstellenmanagement-Funktionen von Elastic können Organisationen fortlaufend nach Schwachstellen in allen ihren Cloud-Workloads suchen, (fast) ohne dafür eigene Ressourcen aufwenden zu müssen. Elastic bietet mit Elastic Security die einzige Suche-basierte Security-Analytics-Lösung auf dem Markt, die SIEM, Endpoint-Security und Cloud-Security auf einer zentralen Plattform zusammenführt und Unternehmen so ein umfangreiches Angebot von Cloud-Security-Funktionen für AWS zur Verfügung stellt.

Das cloudnative Schwachstellenmanagement von Elastic prüft AWS EC2- und EKS-Workloads fortlaufend auf Schwachstellen, ohne dass dabei die den Workloads zugewiesenen Ressourcen belastet werden. Aber es findet die Schwachstellen nicht nur, sondern identifiziert auch passende Abhilfemaßnahmen, berichtet diese und leitet deren Umsetzung an, damit potenzielle Risiken schnell beseitigt werden können.

Elastic bietet die so wichtigen zentralisierten Einblicke in sämtliche Cloud-Ressourcen und On-Premises-Systeme. Und Elastic Security sorgt dafür, dass Sie Ihre Angriffsoberfläche besser im Blick behalten, reduziert die Anbieterkomplexität und beschleunigt die Umsetzung von Abhilfemaßnahmen, sodass Sie den bestmöglichen Schutz vor Cyberbedrohungen mit den zugehörigen Managementfunktionen erhalten.

Ressourcen für das Schwachstellenmanagement

- Elasticsearch Security Analytics: Schwachstellen-Scans

- Was bedeutet Cloud-Security?

- Dokumentation zu den „vulnerability“-Feldern

- Wie Banken moderne Cloud-Security-Tools einsetzen, um menschlichen Fehlern vorzubeugen

- 4 Schlüsselstrategien für den Einzelhandel zur Bekämpfung der wachsenden Cybersicherheitsrisiken

Schwachstellenmanagement

Was ist der Unterschied zwischen einer Schwachstelle, einer Bedrohung und einem Risiko?

Eine Schwachstelle (englisch: Vulnerability) ist, wie der Name schon sagt, eine Schwachstelle oder ein Mangel in einem System oder Netzwerk, der Begriff „Bedrohung“ (englisch: Threat) bezieht sich auf ein potenzielles Ereignis oder eine Handlung, die diese Schwachstelle ausnutzen könnte, und ein Risiko (englisch: Risk) steht für die potenziellen Auswirkungen oder Schäden, die sich aus einer erfolgreichen Ausnutzung der Schwachstelle ergeben könnten.

Wie lassen sich Cloud-Schwachstellen eindämmen?

Das Eindämmen von Cloud-Schwachstellen beinhaltet das Implementieren von Sicherheitsmaßnahmen, die speziell auf Cloud-Umgebungen abgestimmt sind, wie ein starkes Identitäts- und Zugriffsmanagement, Verschlüsselung, regelmäßiges Auditing und Monitoring, das Korrigieren von Fehlkonfigurationen und die Übernahme einer risikobasierten Herangehensweise.

Was ist der Unterschied zwischen Schwachstellenmanagement und Schwachstellenbewertung?

Die Schwachstellenbewertung ist ein Bestandteil des Schwachstellenmanagements. Sie findet einmalig statt und hat das Ziel, Schwachstellen zu identifizieren und einzuordnen, wohingegen das Schwachstellenmanagement den gesamten Prozess – inklusive Bewertung, Priorisierung und Behebung – umfasst.