Qu’est-ce que le SIEM (Security Information and Event Management) ?

Définition de SIEM (gestion des informations et des événements de sécurité)

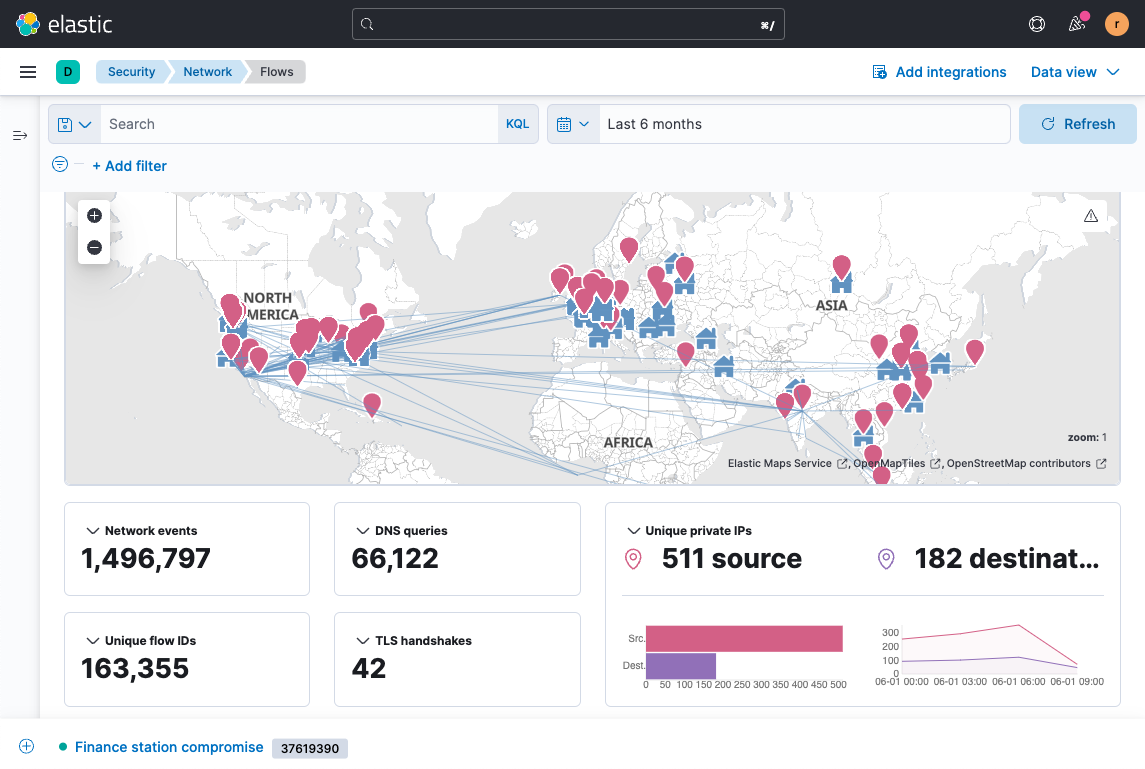

Les solutions de gestion des informations et des événements de sécurité (SIEM) collectent des journaux et des événements pour que les équipes de sécurité puissent les analyser sous forme de visualisations, d'alertes, de recherches, de rapports, et plus encore. Ces informations peuvent aider les équipes de sécurité à détecter les menaces en temps réel, à gérer la réponse aux incidents, à effectuer des enquêtes judiciaires sur des incidents de sécurité passés et à préparer des audits à des fins de conformité.

Pour détecter les menaces et autres anomalies, un SIEM effectue l’ingestion et analyse un volume élevé de données en quelques secondes pour identifier et alerter sur des comportements inhabituels. Le suivi des données en temps réel provenant de toutes les sources, y compris les applications réseau, le matériel, le cloud et plus encore, peut aider les organisations à anticiper les menaces internes et externes.

Les équipes de sécurité utilisent souvent leur SIEM comme tableau de bord central, effectuant les opérations quotidiennes au sein de la solution. Les analystes responsables de la sécurité peuvent utiliser des solutions SIEM pour gérer des cas d'utilisation de cybersécurité avancés, tels que le monitoring continu, la recherche des menaces, ainsi que l'examen et la résolution des incidents.

Comment fonctionne le SIEM ?

Afin de surveiller et d’analyser, un système de gestion des informations et des événements de sécurité doit extraire des données de l'ensemble de l’organisation. De nombreux SIEM déploient des agents, comme Elastic Agents sur les appareils des utilisateurs, les serveurs, les équipements réseau, et plus encore. De plus, les SIEM s'intègrent souvent aux fournisseurs de services cloud pour surveiller l'infrastructure spécifique au cloud.

Toutes ces données seront stockées, par exemple, dans le Elastic Search AI Lake, afin que les équipes de sécurité puissent mener des enquêtes ou prouver la conformité aux agences gouvernementales.

Capacités et fonctionnalités SIEM

Une solution SIEM comporte un grand nombre de fonctionnalités. Voici quelques-unes des principales fonctionnalités :

- Détection avancée : la détection prend de nombreuses formes. Les logiciels malveillants, tels que les ransomware ou les virus, ainsi que les modifications des informations d'identification, les menaces internes, l'exfiltration de données et les comportements anormaux sont tous des éléments qu'un SIEM devrait être capable d'identifier.

- Alerting : lorsqu'un SIEM effectue une analyse, il informe les équipes de sécurité des problèmes immédiats par e-mail, messagerie ou tableaux de bord.

- Suivi continu : le suivi actif d’un environnement aide les analystes à détecter des tendances liées à des anomalies pouvant indiquer une menace. Le suivi de l’environnement peut inclure la recherche de modifications du système, du flux réseau, ou des périodes de disponibilité et d’indisponibilité.

- Conformité : conformité aux mandats et frameworks applicables, tels que la HIPAA ou le RGPD, est importante pour les SIEM. De nombreux SIEM disposeront également de capacités de reporting et de rapports à ce sujet. Les différentes exigences de conformité varient selon les secteurs et les régions (par exemple, HIPAA pour les soins de santé, RGPD au sein de l’UE).

- Visualisations et rapports : un système SIEM générera des visualisations pour que les praticiens puissent examiner les données d'événements et les modèles, et beaucoup généreront des rapports pouvant être partagés avec les responsables SOC et les RSSI.

- Réponse aux incidents : si un incident de sécurité s’est produit, une réponse coordonnée est nécessaire pour limiter l’impact de la violation de données.

- Gestion des logs : les données et événements créés par les hôtes, applications et réseaux d'une organisation doivent être collectés, stockés et analysés via une plateforme centralisée de gestion des logs.

- Détection des menaces : la détection des menaces consiste à interroger de vastes quantités de données pour rechercher activement des menaces.

Toutes ces capacités peuvent être améliorées par des fonctionnalités d'intelligence artificielle (IA), telles que Elastic AI Assistant for Security ou Elastic Attack Discovery. Nous observons comment l'IA transforme rapidement le paysage de la cybersécurité, tant pour les défenseurs que pour les attaquants. Heureusement, les solutions SIEM dotées de capacités d'IA intégrées peuvent offrir aux défenseurs un avantage dans cet environnement de menaces dynamiques.

Histoire du SIEM

Les systèmes SIEM existent depuis plus de 20 ans et ont considérablement évolué depuis leurs débuts en tant que base de données centralisée. Les premières itérations du SIEM, né de la fusion entre la gestion des informations de sécurité (SIM) et la gestion des événements de sécurité (SEM), présentaient des limites considérables en matière de scaling, des fonctions d’alerte primitives et des capacités de corrélation des données insuffisantes.

Les lecteurs peuvent se plonger dans l'histoire complète du SIEM sur notre blog, Retracer l'histoire : la révolution de l'IA générative dans le SIEM.

Au fil du temps, la technologie SIEM a nettement évolué dans ces domaines, tout en proposant la possibilité d’effectuer des recherches dans les données archivées, fonction utile aux analystes pour obtenir du contexte sur une menace potentielle.

Aujourd’hui, la visualisation et les workflows intégrés font partie intégrante du SIEM, aiguillant les analystes vers des alertes prioritaires et simplifiant les actions de réponse appropriées. Les SIEM modernes disposent généralement de workflows de détection et de réponse pour aider une équipe de sécurité à réagir plus efficacement.

Comment fonctionne le SIEM ?

Une plateforme SIEM (gestion des informations et événements de sécurité) fonctionne en collectant les données de logs et d'événements produites par ces diverses technologies. Il offre aux analystes de sécurité une vue d'ensemble complète de l'environnement informatique de leur organisation. Un SIEM efficace contrecarre automatiquement les menaces connues au sein d’un système tout en détectant des situations plus nuancées afin d’aider les analystes de la sécurité à déterminer si d’autres recherches ou actions sont requises.

Appareils, réseaux, serveurs, applications, systèmes... L’écosystème d’une entreprise produit de nombreuses données à partir des opérations quotidiennes. Le contexte riche au sein de ces données peut être utile pour préserver la sécurité de cet écosystème. C’est là que le SIEM entre en jeu.

En quoi le SIEM est-il si important ?

Pour de nombreuses équipes de sécurité, un SIEM est le composant principal de leur centre d'opérations de sécurité (SOC). Il fonctionne comme un hub centralisé via lequel d’énormes quantités de données peuvent être rassemblées pour analyse, regroupant les outils des analystes en servant de base de contrôle de missions centralisée. Grâce au SIEM, l’équipe chargée de la sécurité peut identifier et contrer les menaces ayant échappé aux technologies de sécurité du périmètre et qui sont actives dans l’écosystème de l’entreprise.

Avantages du SIEM

Avec un SIEM nouvelle génération capable de fonctionner rapidement et d’évoluer (de nombreuses solutions SIEM existantes ont des limitations empêchant cela), les entreprises bénéficient des avantages suivants :

- Visibilité holistique : le fait de disposer d’un emplacement unique et centralisé à partir duquel les équipes peuvent monitorer, analyser en continu et agir au sein de leur environnement est essentiel pour fournir à l’équipe de sécurité une source unique de vérité.

- Récit unifié : un SIEM correctement configuré normalise les types de données disparates pour fournir un snapshot cohérent du vaste environnement informatique d'une organisation.

- Détection automatisée des menaces : les spécialistes Security peuvent automatiser la détection des menaces et des anomalies, puis interroger rapidement les données pour enquêter sur une série d'événements, accéder aux données historiques pour dégager des tendances ou un contexte, et bien plus encore.

- Gestion des risques : en utilisant un SIEM, les équipes peuvent mettre en évidence des menaces inconnues grâce à la détection des anomalies alimentée par des tâches de machine learning prédéfinies, obtenant des informations sur les entités les plus à risque.

Analyse approfondie de 9 avantages du SIEM basé sur l'IA pour renforcer la sécurité

Quelle est la différence entre le SIEM et le SOAR ?

Si une solution SIEM offre aux équipes chargées de la sécurité un tableau de bord pour les visualisations, alertes et rapports afin de mieux détecter les menaces, une solution SOAR (orchestration, automatisation et réponse de sécurité) permet aux équipes de normaliser et de rationaliser la réponse de leur organisation aux incidents détectés.

Pour résumer, le SIEM concerne la détection des menaces, tandis que le SOAR est une réponse plus large de l'entreprise face à ces menaces. En pratique, ces solutions sont de plus en plus imbriquées.

Quel est l’avenir du SIEM ?

Afin de faire office de véritable « point de surveillance unique » à partir duquel les professionnels de la sécurité peuvent intégrer d’autres technologies, le SIEM (gestion des informations et des événements de sécurité) devra évoluer par rapport à son approche fermée de type « boîte noire ». Cela signifie un logiciel de sécurité développé en toute transparence, où chacun peut voir quelles fonctionnalités assurent la sécurité des utilisateurs et quel code peut être amélioré pour se protéger contre les menaces émergentes.

Bien que cela puisse sembler contre-intuitif (par exemple, « pourquoi un fournisseur de cybersécurité exposerait-il son code ? »), la position de longue date des fournisseurs de sécurité consistant à fermer leur code à la communauté est un acte qui expose ces entreprises de sécurité à devenir des cibles pour les pirates. Une seule attaque non détectée sur un logiciel de sécurité peut finir par exposer des milliers de clients à des vulnérabilités et à des intrusions, offrant ainsi à des acteurs malveillants l’accès à des quantités incalculables de données sensibles. Qu’ils recherchent des informations financières, des secrets commerciaux, des instruments de chantage ou des scandales diplomatiques, les pirates qui ouvrent une boîte noire accèdent aux clés du royaume.

Chez Elastic, nous pensons que le meilleur type de cybersécurité est la cybersécurité ouverte. Elastic Security Labs, notre groupe de recherche interne sur la sécurité, illustre parfaitement cette situation. Que ce soit pour publier des recherches approfondies, exposer les cybermenaces les plus récentes ou encourager notre communauté à tester nos règles de détection, Elastic Security s'engage à faire de sa solution SIEM la meilleure. Comment est-ce possible ? Partenariat et collaboration avec nos clients, notre communauté et au-delà.

Découvrez la puissance du SIEM avec Elastic Security

Elastic Security est la solution SIEM de choix pour les grandes entreprises internationales. Cette solution permet aux équipes chargées de la sécurité de profiter d’une vue d’ensemble de toutes les données de leur écosystème, et plus important encore, d’agir sur ces données à la vitesse et à l’échelle requises dans une entreprise moderne.

Elastic Security s’intègre également parfaitement aux autres besoins en matière de sécurité, parmi lesquels :

Questions fréquemment posées (FAQ) sur SIEM

Qu’est-ce qu’un SIEM ?

SIEM signifie Security Information and Event Management (gestion des informations et des événements de sécurité). Ces solutions collectent des logs et des événements pour que les équipes de sécurité puissent les analyser.

Pourquoi les organisations utilisent-elles des solutions SIEM ?

Les organisations utilisent les SIEM pour rassembler des données de sécurité provenant de l'ensemble de leurs systèmes. Cela les aide à détecter tôt les activités suspectes et à réagir rapidement. Cela simplifie également le respect des normes de conformité et améliore la visibilité en matière de sécurité.

Quelle est la différence entre le SIEM et le SOC ?

Un centre des opérations de sécurité (SOC) est l'équipe responsable du suivi, de l'analyse et de l'investigation des événements de sécurité. Un SIEM est la technologie utilisée par un SOC.

Qu'est-ce qu'un SIEM optimisé par l'IA ?

Un SIEM piloté par l'IA désigne une solution SIEM avec des capacités d'IA intégrées dans l'expérience utilisateur, aidant les professionnels de la sécurité dans des tâches telles que la synthèse des alertes, la conversion des requêtes, l'ingestion de sources de données personnalisées, les suggestions de workflow, et plus encore. Le SIEM piloté par l’IA ne remplace pas le besoin d’analystes de sécurité il renforce plutôt leurs workflows et leur permet de traiter les menaces plus rapidement et plus efficacement.

Un SIEM peut-il aider à détecter les ransomwares ou les menaces internes ?

Un SIEM ne bloquera pas à lui seul les ransomwares ou les menaces internes, mais il peut détecter les signes précocement. Il surveille les schémas étranges ou les comportements inhabituels qui pourraient indiquer une attaque. Ainsi, les équipes de sécurité reçoivent un avertissement avant que les choses ne deviennent incontrôlables.

Un SIEM est-il un pare-feu ?

Non, un SIEM n'est pas un pare-feu. Les pare-feu sont utilisés pour contrôler le trafic réseau, tandis que les SIEM agrègent et analysent les données de sécurité.

Quelle est la différence entre le SIEM et le SOAR ?

Le SIEM est spécialisé dans la détection des menaces, tandis que l'orchestration, l'automatisation et la réponse en matière de sécurité (SOAR) est spécialisée dans la réponse globale de l'organisation à ces menaces.

Quelle est la différence entre le SIEM et la XDR ?

La détection et la réponse étendues (XDR) est une solution qui enquête et remédie aux attaques spécifiquement sur les points de terminaison, tandis que le SIEM fonctionne à l'échelle de l'entreprise. De nombreuses plateformes SIEM possèdent des capacités XDR intégrées ou s’intègrent avec celles-ci.

Ressources SIEM supplémentaires

- Guide d'achat 2025 des solutions SIEM

- Rapport d'Elastic sur les menaces mondiales

- Elastic Security Labs

- Formation : Elastic Security for SIEM

- Discover Elastic AI Assistant pour améliorer l’observabilité et la sécurité.

- Est-il temps de remplacer votre solution SIEM ?

- Retracer l'histoire : la révolution de l'IA générative dans le SIEM

- Guide complet du centre des opérations Security

- Guide complet sur l'analyse de la sécurité