Sécurité aux points de terminaison d'Elastic

L'analyse de la sécurité optimisée par l'IA d'Elastic vous permet une protection complète de vos points de terminaison. Détectez, analysez et répondez plus rapidement aux menaces grâce un agent unique et à une console unifiée. Obtenez des informations exploitables pour une posture de défense proactive. Le tout, sur Elastic Search AI Platform.

Protection éprouvée contre les malwares

La sécurité aux points de terminaison pour tous

Évitez les menaces sur les points de terminaison à l'aide de la protection sans signature, des analyses comportementales, de la détection centralisée, mais aussi de réponses rapides et éclairées.

Une prévention approfondie

Sécurisez vos systèmes Windows, macOS et Linux grâce à la sécurité aux points de terminaison fournie par Elastic. Prévenez les ransomwares, stoppez les malwares et déjouez les menaces avancées grâce à la prévention basée sur le comportement. Profitez de protections supplémentaires proposées par Elastic Security Labs et notre communauté mondiale d'utilisateurs.

Améliorez la visibilité et la défense avec XDR

Au-delà des points de terminaison. Collectez les données de télémétrie dans l'ensemble de vos outils de sécurité pour glaner des informations contextualisées et une meilleure visibilité. Monitorez l'activité avec des tableaux de bord intégrés. Choisissez votre approche de sécurité : sécurité native sans surcoût ou protection étendue en ingérant des données depuis vos outils existants.

Découvrez les menaces cachées

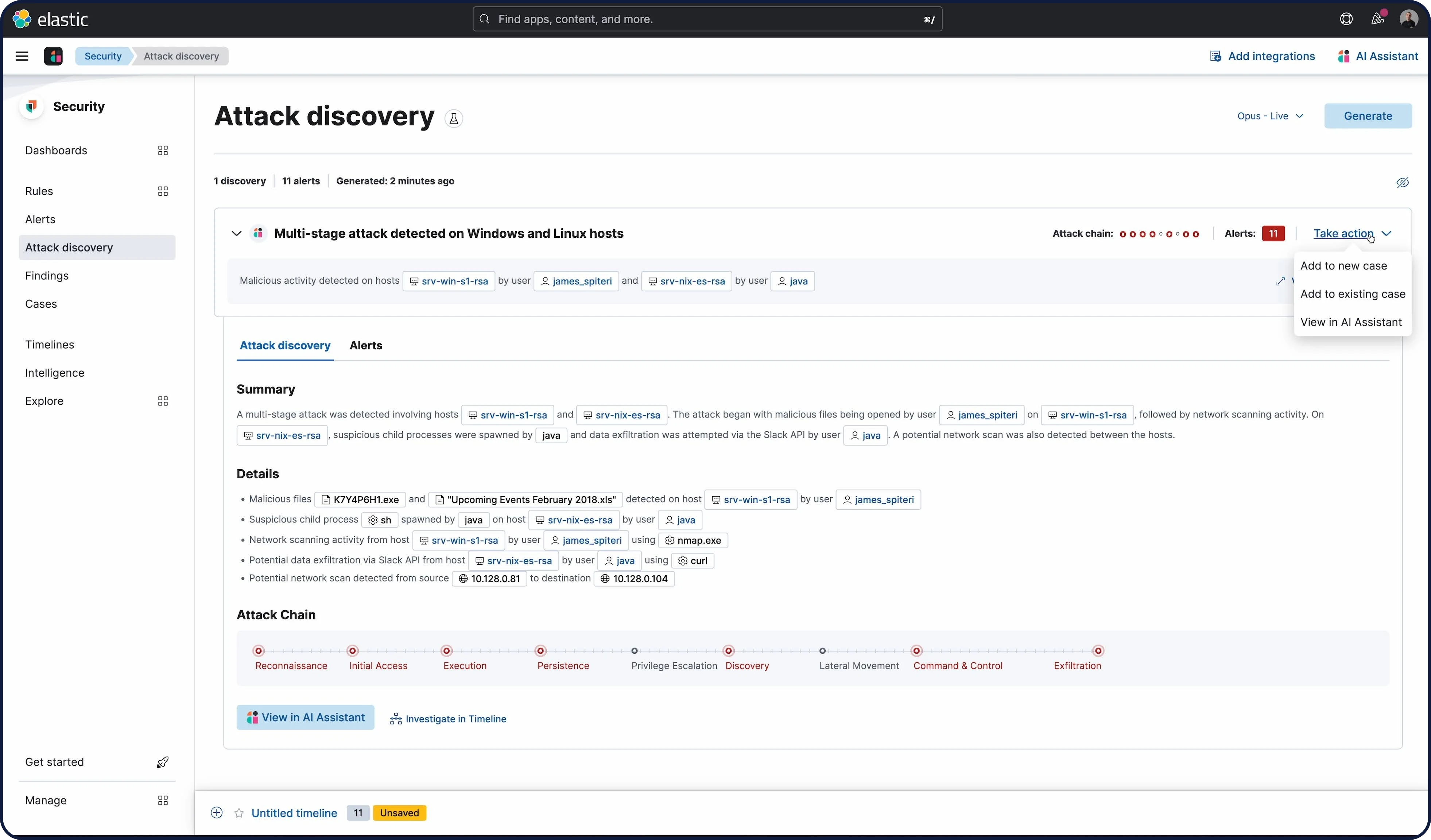

Générez des alertes exploitables en mettant en permanence en corrélation l'activité des hôtes avec d'autres données de l'environnement. Traquez les menaces à partir d'anomalies identifiées par des tâches prédéfinies de Machine Learning.

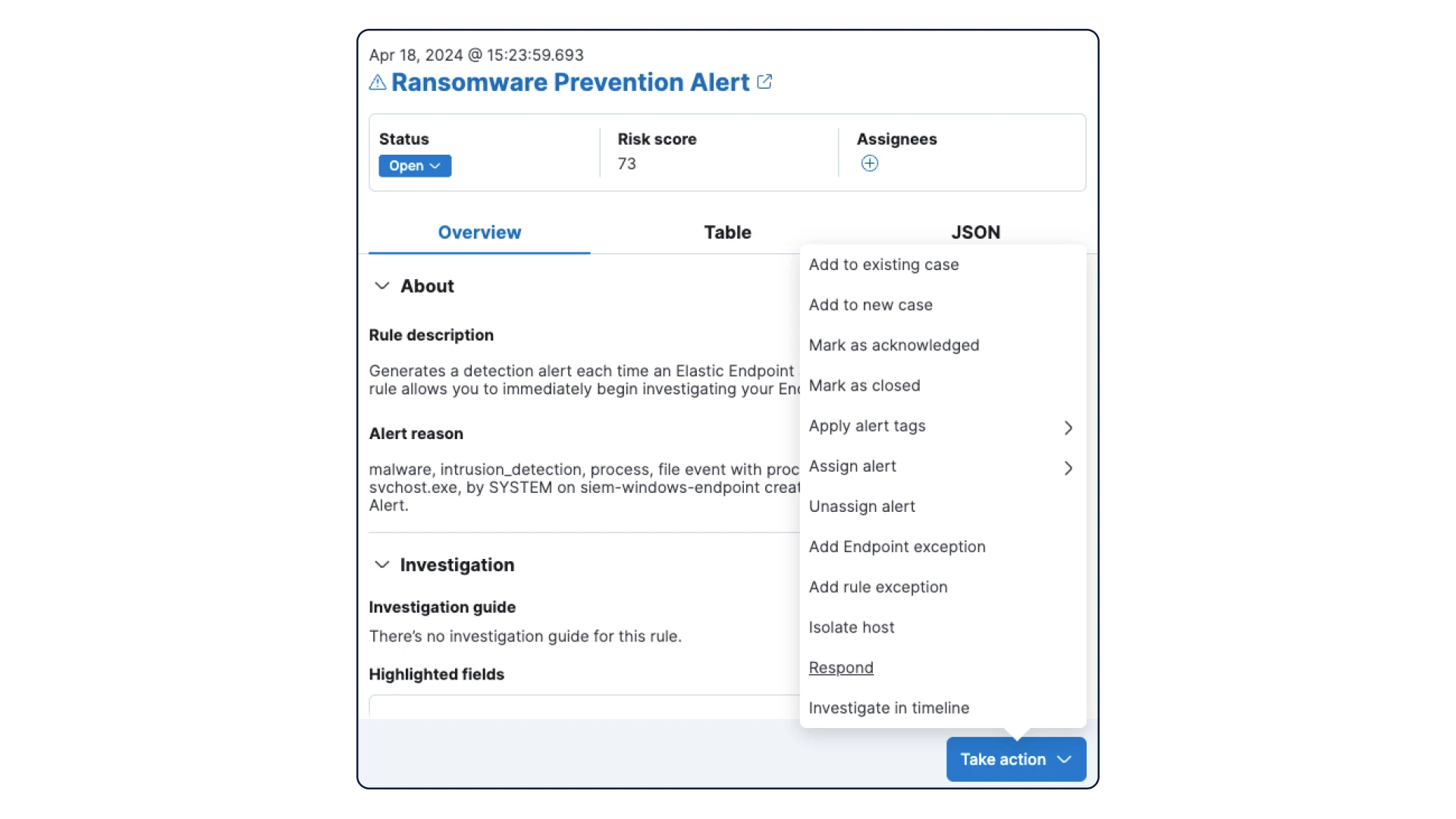

Découvrez les menaces, automatisez la réponse

Offrez aux analystes un contexte, des visualisations et une analyse de la sécurité optimisée par l'IA riches pour des analyses rapides. Orchestrez des réponses automatisées pour arrêter, suspendre ou isoler les menaces déclenchées par les détections, grâce aux actions de réponse natives. Connectez-vous facilement aux plateformes SOAR pour obtenir des playbooks et des réponses aux actions plus étendues, découvrez la vérité et neutralisez les menaces plus rapidement.

Questions fréquentes

La sécurité aux points de terminaison d'Elastic est une solution de sécurité aux points de terminaison fiable qui assure une prévention contre les ransomwares et les malwares, détecte les menaces avancées et fournit un contexte essentiel à l'équipe de réponse. Le tout sur une plateforme ouverte, pour les hôtes et l'infrastructure où qu'ils se trouvent.

La sécurité aux points de terminaison d'Elastic fournit une protection avancée contre les menaces pour les dispositifs aux points de terminaisons via le Machine Learning et l'analyse du comportement, garantissant ainsi une détection en temps réel des menaces sophistiquées. Avec l'incorporation de la détection et réponse étendues (XDR), elle met en corrélation les données de diverses sources pour obtenir une vue complète des incidents de sécurité et améliorer ainsi la précision de la détection ainsi que les délais de réponse. La solution de sécurité aux points de terminaison excelle en analyse de la sécurité, pour fournir des outils puissants pour la visualisation et l'analyse des données. Cela permet aux équipes de sécurité d'obtenir des informations exploitables à partir d'ensembles de données volumineux, pour qu'elles puissent prendre des décisions éclairées et renforcer leur défense contre les menaces en constante évolution.

La sécurité aux points de terminaison d'Elastic offre aux analystes une solution avancée de détection des menaces aux points de terminaison à l'aide du Machine Learning et de l'analyse du comportement. L'intégration de la détection et réponse étendues (XDR) fournit une vue holistique des menaces en mettant en corrélation les données provenant de diverses sources. Les analystes bénéficient d'une threat intelligence à jour, d'une architecture ouverte pour une intégration d'outils fluide ainsi que d'outils collaboratifs comme Elastic Assistant pour un tri et une gestion des incidents efficaces. Cette approche complète permet aux analystes de gérer les menaces rapidement, de façon efficace et en temps réel.

La sécurité aux points de terminaison d'Elastic propose des tarifications flexibles pour s'adapter à vos besoins et à votre budget.

- Commencez gratuitement en explorant les fonctionnalités principales et familiarisez-vous avec la plateforme.

- Scalez grâce à des abonnements pour débloquer des fonctionnalités avancées, comme le XDR, la réponse automatisée et l'analyse en profondeur.

- Recevez un devis personnalisé pour le déploiement d'envergure qui adapte les solutions aux besoins importants et aux environnements complexes.

Rendez-vous sur notre page Tarification pour plus d'informations. Vous y trouverez la solution de sécurité aux points de terminaison idéale, qui correspondra à vos besoins en matière de sécurité.

La sécurité aux points de terminaison d'Elastic est une solution cloud-native de sécurité aux points de terminaison qui aide les équipes de sécurité à prévenir, détecter et répondre aux menaces sur les dispositifs aux points de terminaison. Elle tire parti de la puissance d'Elastic Agent et de l'Elastic Common Schema (ECS) pour recueillir et analyser des données provenant de diverses sources, tels que les événements du système d'exploitation, l'activité réseau et le comportement des utilisateurs. La sécurité aux points de terminaison d'Elastic s'intègre également aux fonctionnalités d'Elastic Security, telles que la threat intelligence, le Machine Learning et la gestion des incidents, pour fournir une approche complète et moderne des opérations de sécurité.

Commencez votre essai gratuit aujourd'hui ! Notre guide complet pour bien commencer vous guidera à chaque étape.