Qu'est-ce que l'analyse du comportement des utilisateurs (UBA) ?

Définition de l'analyse du comportement des utilisateurs (UBA)

L'analyse du comportement des utilisateurs (UBA) est une pratique qui consiste à collecter et à analyser les données relatives à l'activité des utilisateurs afin d'établir leur comportement normal et leurs préférences. En définissant ces références pour chaque utilisateur et en monitorant leur activité en temps réel par rapport à ces références, l'UBA permet aux organisations de repérer toute anormalité. En cas de comportement suspect, les équipes peuvent alors identifier d'éventuelles menaces de sécurité, des tentatives d'accès non autorisé et des failles dans les données.

Comment l'UBA fonctionne-t-elle ?

L'analyse du comportement des utilisateurs consiste à collecter et à analyser les données relatives à l'activité des utilisateurs dans votre système ou votre réseau. Voici un aperçu de son fonctionnement.

Tout d'abord, l'UBA rassemble des données sur un utilisateur à partir de différentes sources et régions de votre environnement informatique, par exemple les fichiers log, le trafic réseau et l'utilisation des applications. L'UBA établit le comportement normal de l'utilisateur, c'est-à-dire son comportement de référence, via un processus appelé "profilage du comportement". Le comportement comprend les activités courantes, les interactions auxquelles l'utilisateur participe, ainsi que des informations passives comme sa localisation géographique.

Par la suite, l'UBA applique le Machine Learning, la modélisation statistique et d'autres analyses avancées pour détecter tout écart par rapport au comportement de référence de l'utilisateur ou tout comportement de pairs qui pourrait traduire une tentative d'accès non autorisé ou toute autre menace. Elle examine ces anomalies pour déterminer les risques qu'elles impliquent, puis leur attribue un score en fonction de leur gravité.

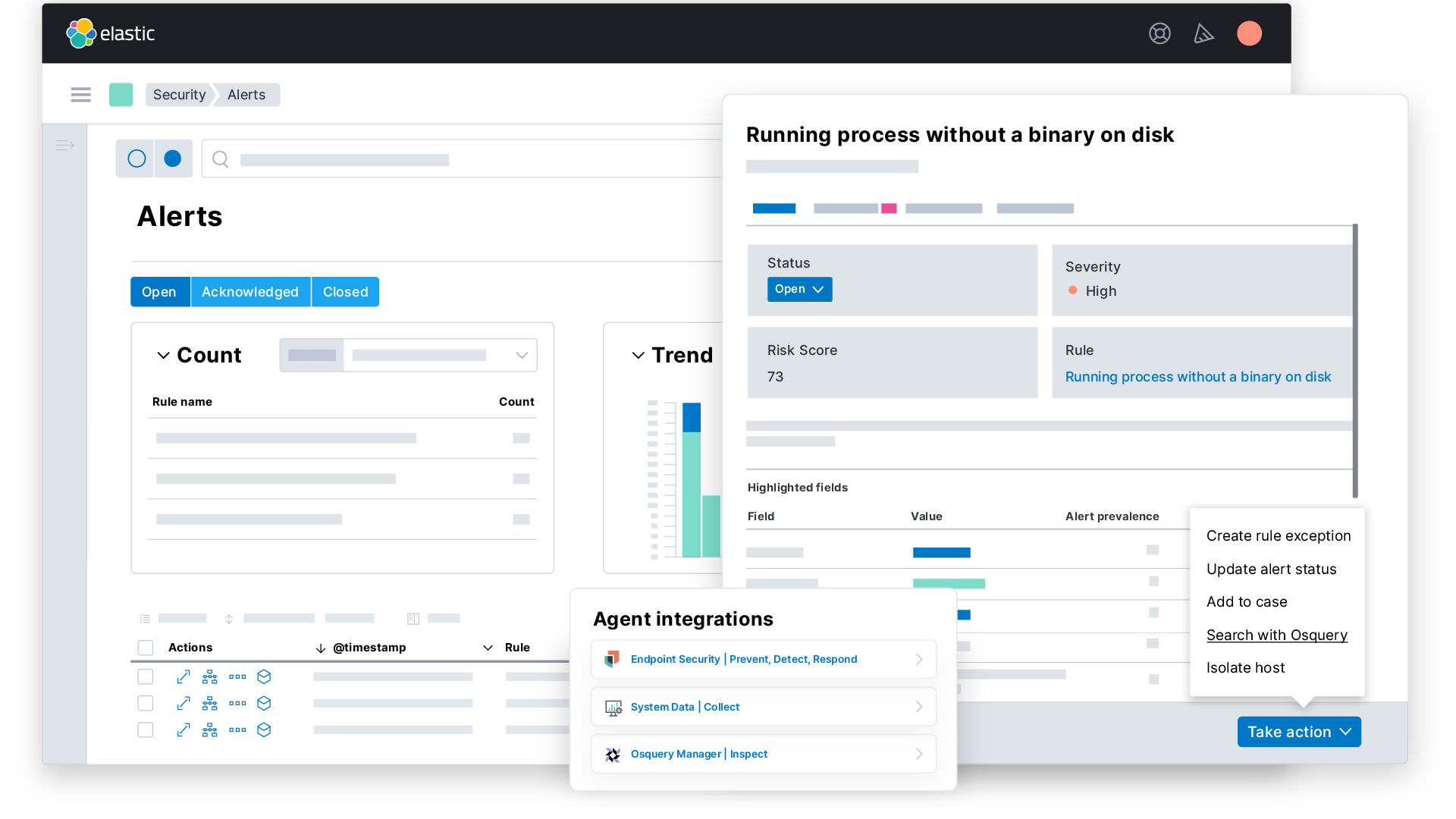

Si l'anomalie détectée dépasse le seuil de risque établi par une règle de détection, la technologie en avertit l'équipe de sécurité, qui examine l'activité potentiellement malveillante et y répond.

L'UBA veille à ce que les références des utilisateurs ne soient pas stagnantes et qu'elles évoluent constamment afin d'améliorer les profils de comportement des utilisateurs à chaque action. Le Machine Learning met continuellement à jour les analyses à partir des schémas des nouvelles activités et d'autres nouvelles données. Il peut ainsi repérer plus facilement les anomalies au fil du temps.

En quoi l'analyse du comportement des utilisateurs est-elle importante ?

L'analyse du comportement des utilisateurs aide les organisations à détecter les menaces concernant les comptes des utilisateurs, comme les menaces internes, les compromissions de comptes ou l'utilisation abusive de comptes, et à y répondre. Parmi les éléments symptomatiques d'une menace interne ou d'une prise de contrôle de compte, citons notamment :

- l'utilisateur accède à une base de données qu'il n'a jamais consultée auparavant et télécharge des données sensibles ;

- l'utilisateur télécharge des volumes excessifs de données ;

- l'utilisateur accède à des systèmes ou applications suspects ;

- le comportement de l'utilisateur est sensiblement différent de celui d'autres personnes effectuant le même travail.

L'UBA peut également détecter les attaques venant de l'extérieur. En voici quelques exemples :

l'utilisateur se connecte depuis un emplacement inhabituel, ce qui suggère une compromission de compte ;

- attaques par force brute, par exemple des tentatives répétées de connexion qui échouent ou des schémas de connexion étranges pouvant indiquer qu'un pirate informatique tente d'accéder à la machine ;

- activité suspecte du réseau, par exemple une communication de type commande et contrôle ou des tentatives d'exfiltration des données ;

- tout autre comportement malveillant, comme les tentatives visant à élever les privilèges, exploiter les vulnérabilités ou réaliser des actions non autorisées.

Avec l'UBA, les équipes peuvent analyser les activités des utilisateurs qui entraînent des incidents de sécurité, comprendre la portée desdits incidents et prendre des mesures appropriées pour en atténuer les effets. Les analystes reçoivent des points de départ factuels à étudier, des visualisations enrichies pour une analyse efficace et un accès direct aux données pour une réponse rapide. En monitorant les comportements des utilisateurs pour vérifier qu'ils n'enfreignent pas les politiques, l'UBA peut détecter les menaces internes potentielles et peut également aider votre organisation à respecter les exigences de conformité.

L'analyse du comportement des utilisateurs et des entités (UEBA) s'adapte continuellement en fonction des changements qui apparaissent dans les schémas généraux des utilisateurs pour ajuster le seuil des alertes. Pour des employés accomplissant les mêmes tâches, elle crée des comparaisons au sein d'un groupe de pairs afin de détecter les anomalies. Ainsi, il est peu probable qu'un changement commun à plusieurs profils utilisateur présente une anomalie nécessitant un examen approfondi. De même, les comptes utilisateur qui n'ont pas suffisamment de données pour établir une référence peuvent voir leurs activités comparées à celles de leurs pairs.

Qu'est-ce que l'analyse du comportement des utilisateurs et des entités (UEBA) ?

L'analyse du comportement des utilisateurs et des entités (UEBA) est un concept de cybersécurité qui a été formulé par le cabinet d'analyse Gartner en 2015. L'UEBA s'inscrit dans le prolongement des objectifs de l'UBA.

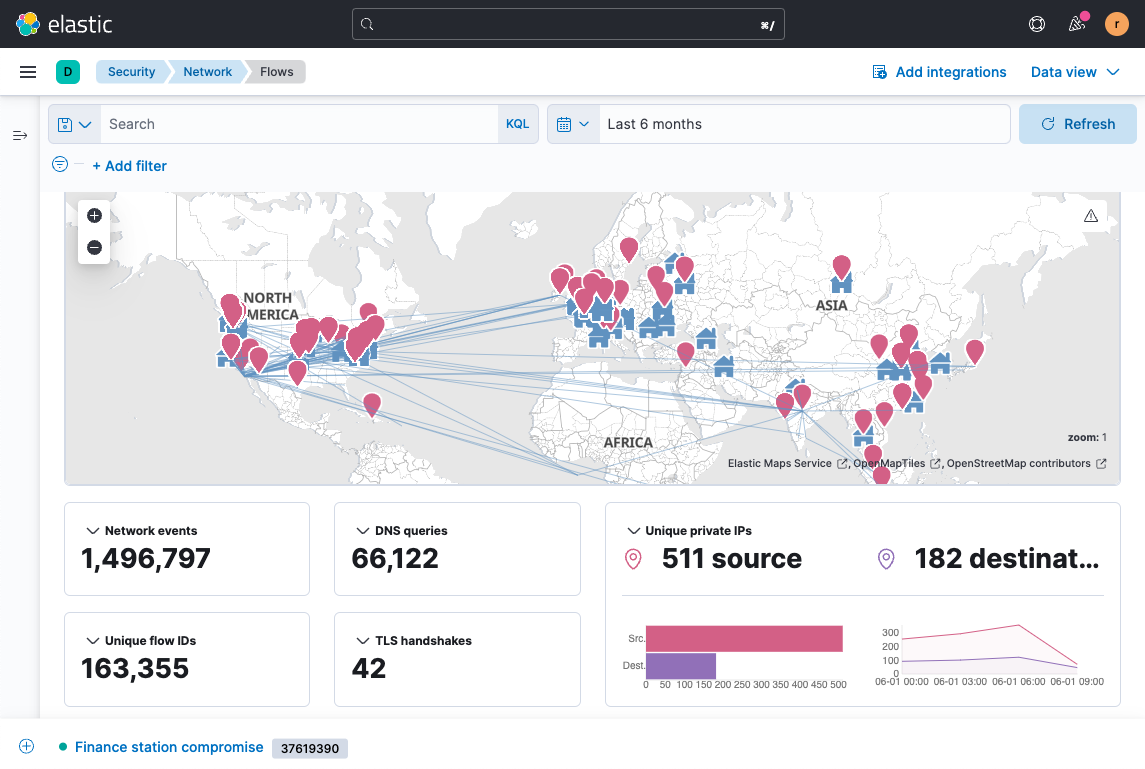

L'UEBA élargit l'intention de l'UBA non seulement en analysant le comportement des utilisateurs, mais aussi en examinant le comportement d'autres entités au sein de votre système, comme les terminaux et les points de terminaison. L'UEBA évalue l'activité des utilisateurs et des entités pour avoir une vue d'ensemble claire sur la sécurité. En monitorant différents points de données (comportements des utilisateurs, activité de l'hôte, trafic réseau, etc.) et en les mettant en corrélation, l'UEBA identifie les anomalies qui pourraient être symptomatiques d'une activité malveillante.

L'UBA et l'UEBA peuvent être toutes deux intégrées à d'autres systèmes et outils de sécurité, comme les systèmes de gestion des informations et des événements de sécurité (SIEM), les solutions de prévention contre la perte de données (DLP) et les solutions de détection et de réponse aux points de terminaison (EDR). Ces intégrations permettent d'optimiser la sécurité globale de votre système en vous fournissant une vue complète sur les menaces et les incidents.

Quelle est la différence entre l'UBA et l'EDR (détection et réponse aux points de terminaison) ?

La différence entre l'UBA et l'EDR, c'est que l'EDR est une solution de cybersécurité qui monitore les incidents de sécurité et y répond au niveau des points de terminaison. Ces points de terminaison peuvent être des ordinateurs portables, des serveurs et d'autres appareils connectés à un réseau. L'UBA, en revanche, porte sur l'analyse et le monitoring des schémas de comportement des utilisateurs individuels au sein d'un système ou d'un réseau.

L'EDR déploie des capteurs sur les points de terminaison et collecte directement les données qu'ils renvoient. Elle est conçue pour détecter un large éventail de menaces basées sur les points de terminaison et y répondre. Il peut s'agir notamment d'infections par malware ou de tentatives d'accès non autorisé. Les équipes de sécurité peuvent utiliser conjointement l'UBA et l'EDR dans le cadre d'une stratégie de cybersécurité de défense en profondeur.

Défis et limitations de l'analyse du comportement des utilisateurs

Voici quelques défis concernant l'UBA qu'il convient de prendre en compte :

- L'UBA doit s'appuyer sur des données précises et complètes pour générer des informations exploitables. Lorsque les sources de données sont incomplètes ou insuffisantes, ou lorsqu'il existe d'autres problèmes liés à la qualité des données, alors l'efficacité de l'UBA sera moindre.

- Étant donné que l'UBA est un outil d'analyse non déterministe, on ne peut pas s'attendre à ce qu'elle détecte systématiquement chacun des vrais positifs, ce qui est un inconvénient. Par rapport aux méthodes basées sur des règles, l'UBA présente d'excellentes performances lorsqu'on y applique de nouveaux vecteurs d'attaque et des techniques avant-gardistes sophistiquées, mais elle n'est pas parfaite.

- À l'inverse, les algorithmes d'UBA peuvent produire des alertes pour des faux positifs alors qu'il s'agit du comportement normal d'un utilisateur. Cela peut donc entraîner du travail inutile pour votre équipe.

- Par ailleurs,vous pouvez être confronté à des problèmes de confidentialité et d'éthique si vous collectez et si vous analysez les données des utilisateurs dans le cadre de l'UBA. Votre organisation doit s'assurer que des mesures appropriées en matière de consentement et de confidentialité sont en place.

- L'UBA gère de larges volumes de données générées par l'ensemble des utilisateurs de votre réseau. Pour les technologies mal préparées, le traitement et l'analyse de tels volumes de données pourraient faire pression sur les ressources système.

Votre organisation peut surmonter ces défis en prenant du temps pour mettre en place des pratiques appropriées en matière d'hygiène, de normalisation et de stockage des données. Parmi les autres priorités que votre organisation pourrait avoir, citons le fait de veiller à respecter la vie privée ou le fait de combiner l'UBA à d'autres mesures de sécurité pour obtenir une stratégie de défense complète.

La sécurité avec Elastic

Tirez le meilleur parti de l'analyse de la sécurité que propose Elastic Security pour prévenir les menaces, les examiner et y répondre rapidement, le tout à grande échelle. Voici les avantages qu'offre Elastic Security :

- Monitoring continu : collectez et préparez les données venant de votre environnement numérique, conservez-les pour un temps indéfini et analysez-les avec efficacité.

- Examen et réponse : donnez à votre équipe la possibilité d'accéder rapidement à des années de données, à des workflows agiles et à des capacités de collaboration de bout en bout.

- Protection automatique contre les menaces : réduisez les risques en monitorant votre environnement numérique et en le protégeant en temps réel.

- Recherche des menaces : bénéficiez de la vitesse, des informations exploitables et du contexte enrichi dont vous avez besoin pour traquer les menaces qui s'invitent de façon imprévue, ainsi que celles qui sont plus courantes.

Lancez-vous dès aujourd'hui avec Elastic Security pour protéger votre organisation demain.