Cyberexamen et recherche

Elastic Security pour l'examen et la réponse aux incidents

Donnez aux professionnels les outils dont ils ont besoin et développez la collaboration au-delà du centre de sécurité. Une menace se profile ? Accélérez la détection et la réponse pour y couper court. Et pour renforcer votre cyberrésilience, mettez tout en œuvre pour améliorer votre efficacité un peu plus chaque jour.

Validé par les experts en sécurité

Partout dans le monde, des équipes de sécurité examinent et répondent aux cybermenaces avec Elastic Security.

Témoignage client

ECI répond aux attaques extérieures et aux menaces intérieures avec Elastic.

Témoignage client

OmniSOC protège cinq systèmes universitaires contre les menaces avancées avec Elastic.

Témoignage client

Les analystes de PSCU réduisent le temps de détection de 99 %.

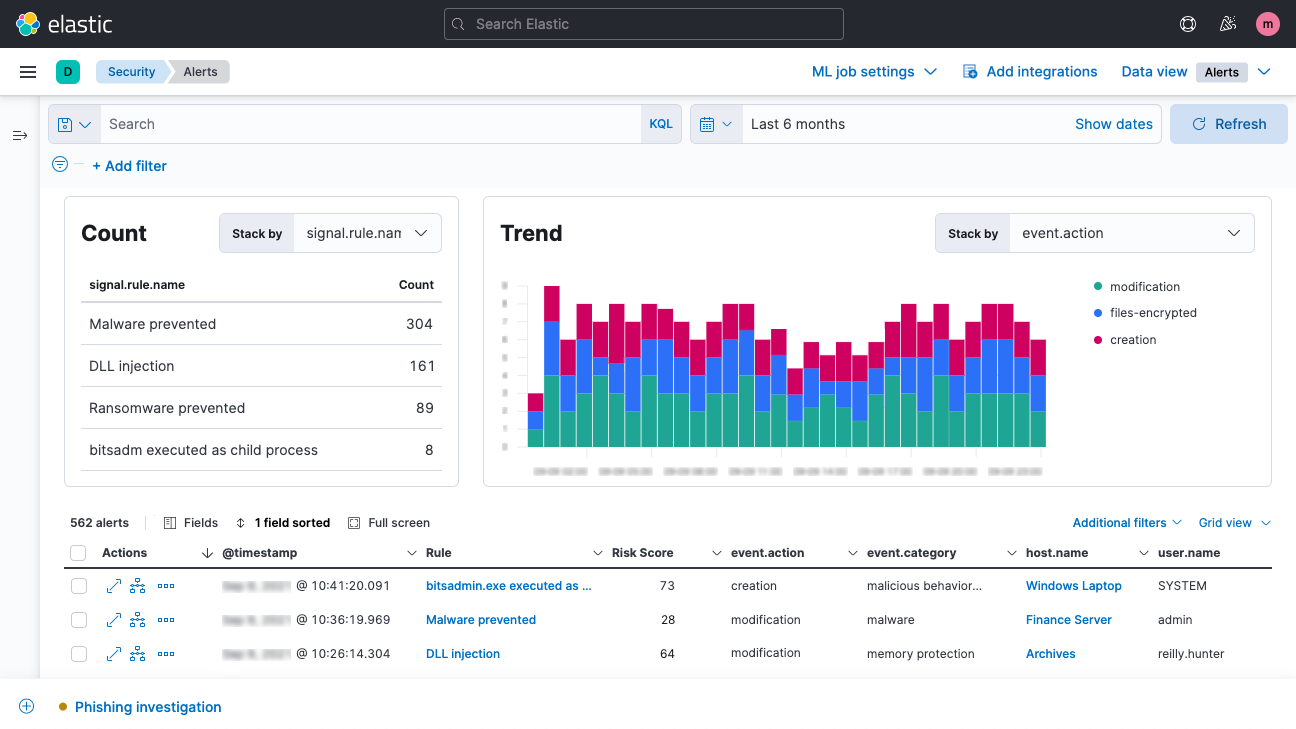

Accélérez la recherche de cybermenaces et la réponse aux incidents

Réduisez le temps nécessaire pour rechercher des cybermenaces et y répondre avant qu'elles n'aient un effet nuisible.

Obtenez des réponses immédiates

Lorsque vous recherchez des incidents afin de les résoudre, c'est comme si vous courriez à la fois un sprint... et un marathon ! Gardez une longueur d'avance sur vos adversaires lors de vos analyses. Comment ? En éliminant la charge cognitive due à la dispersion des données et aux durées de requête prolongées.

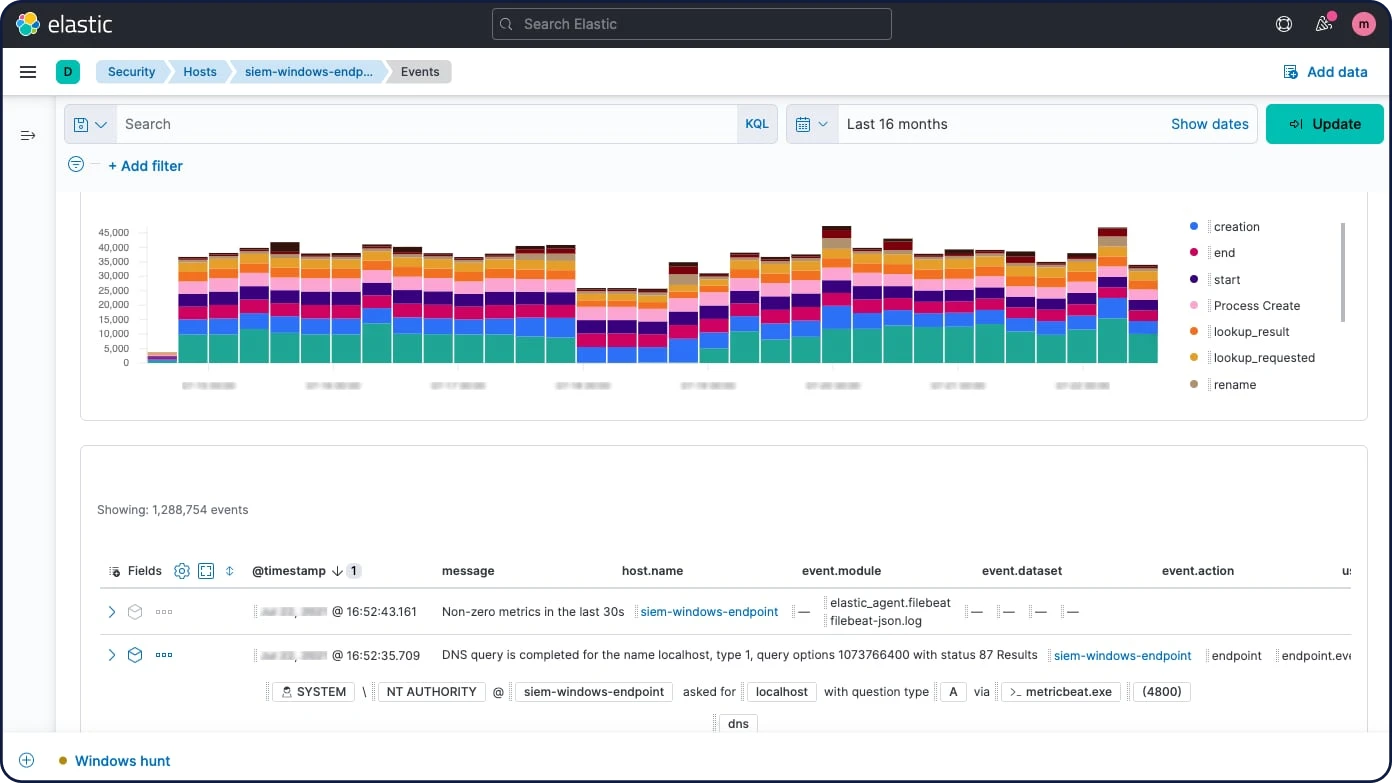

Les archives sont vos meilleures amies

Décuplez la productivité des analystes grâce à une plateforme de sécurité capable de scaler à grande échelle. Compulsez des années d'archives, conservées dans des services de stockage d'objets interrogeables à faible coût. Vous pourrez ainsi déterminer les causes premières et l'étendue d'un incident de manière fiable. Veillez à résoudre toutes les strates d'un incident en l'examinant sous tous les angles.

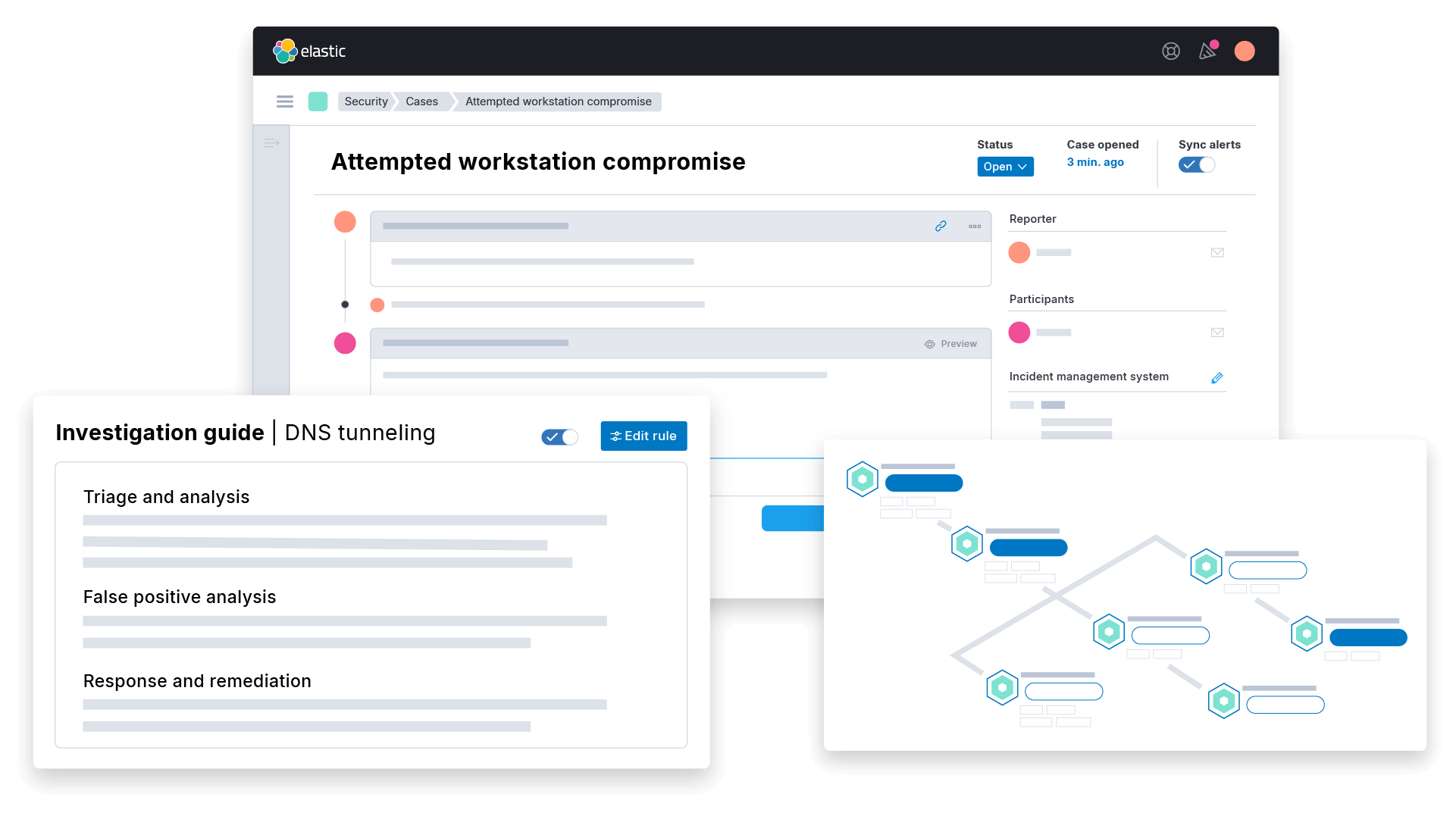

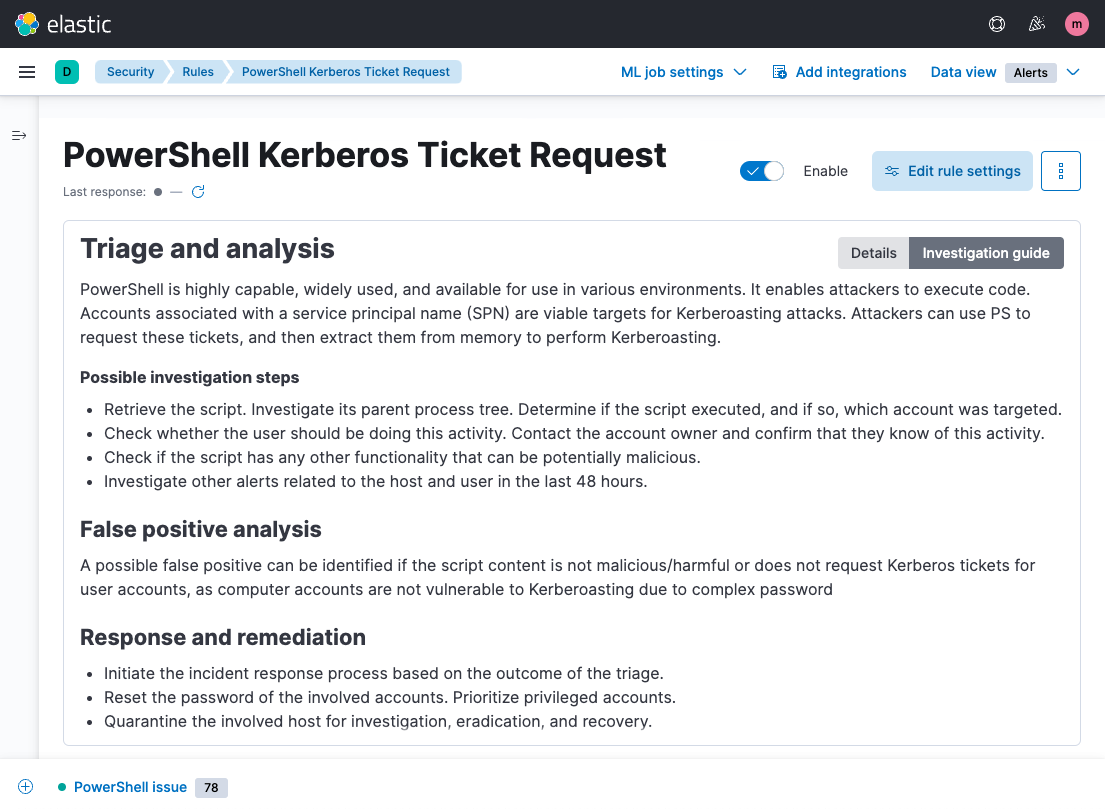

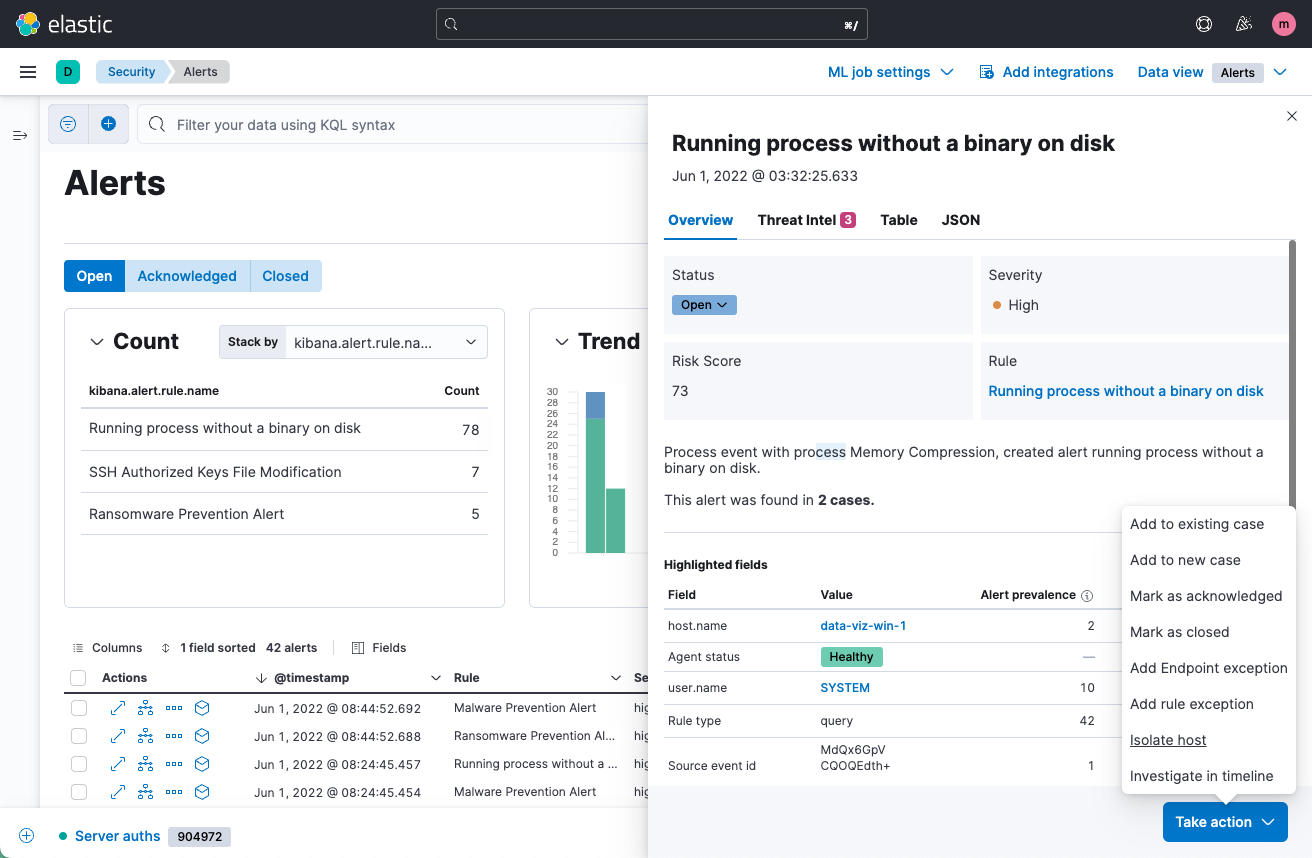

Standardisez les principaux processus

Triez les alertes, examinez-les et répondez-y grâce aux guides d'investigation. Ces guides expliquent pourquoi une alerte s'est déclenchée, comment déterminer s'il s'agit d'une menace réelle et quelles sont les mesures à prendre par la suite. Avec les conseils experts des chercheurs d'Elastic Security Labs, nos manuels intégrés permettent d'accélérer la courbe d'apprentissage des analystes débutants et de renforcer les connaissances des professionnels aguerris.

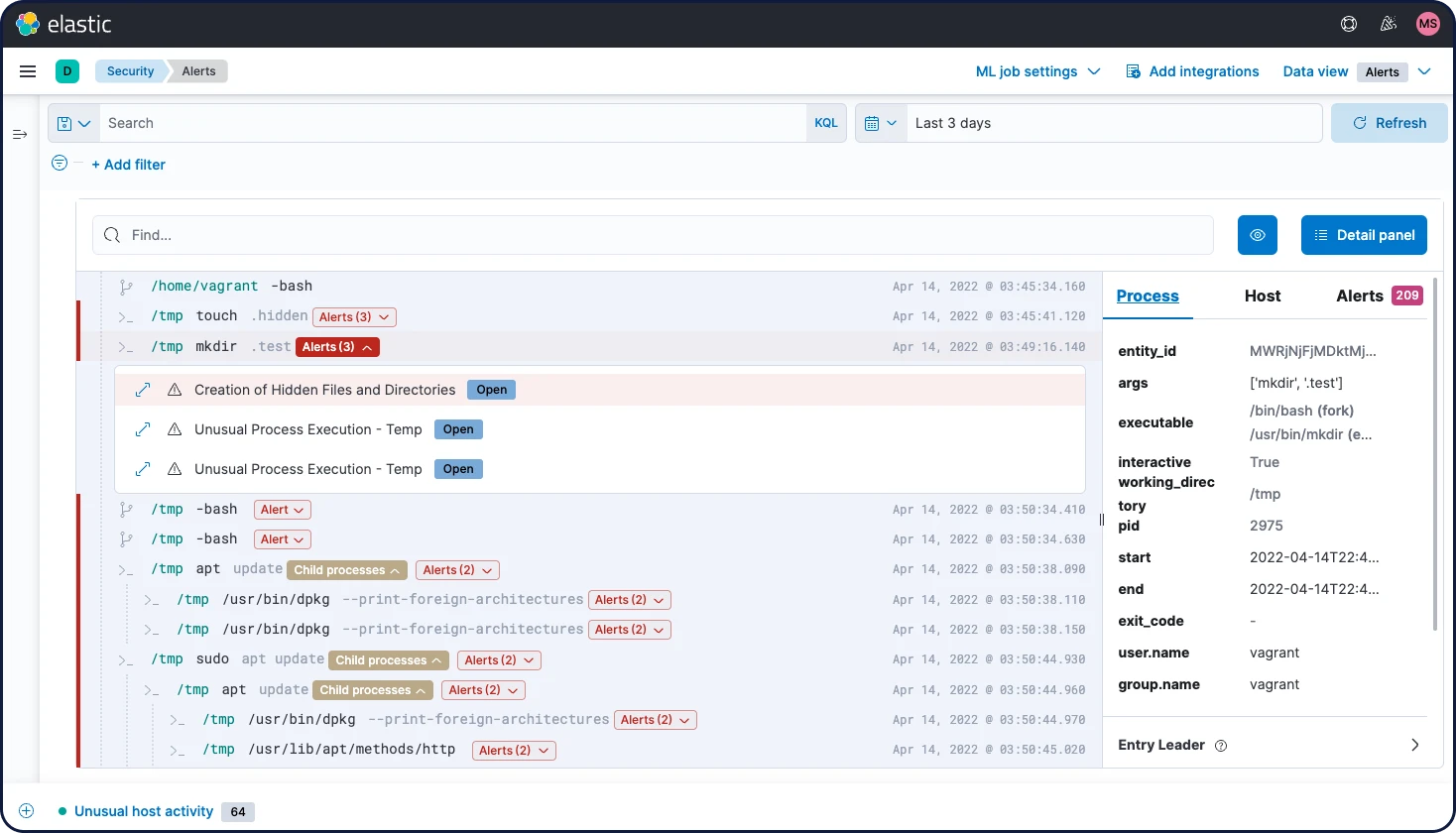

Suivez votre instinct

Découvrez les connexions qui existent entre des points de données disparates sur une chronologie d'investigation unifiée. Examinez minutieusement chaque utilisateur et chaque hôte. Grâce à un affichage sous forme de terminal, étudiez les services qui s'exécutent sur les principaux systèmes. Accédez facilement au contexte interne et externe, notamment la Threat Intelligence, les scores d'anomalie des hôtes, les décomptes d'attributs d'alerte, et bien plus encore.

Résolvez les problèmes rapidement

Un problème se pose ? Résolvez-le rapidement en vous basant sur les données collectées et en appelant des actions automatisées sur les points de terminaison distribués. Grâce à la fonctionnalité intégrée de gestion des incidents, coordonnez les efforts des équipes. Et pour une collaboration fluide, utilisez les intégrations avec les outils de sécurité externe et de workflow de création de tickets.

Faites-en plus avec Elastic

Mettez la rapidité, la portée, la pertinence et la simplicité d'Elastic au service d'équipes de tous types.

Security

Prévenez, détectez et éliminez les menaces rapidement et à grande échelle.

Observability

Analysez vos logs, vos indicateurs et vos traces APM dans une seule et même suite.

Enterprise Search

Mettez en place des expériences de recherche performantes sur votre lieu de travail, votre site web ou vos applications.