サイバーセキュリティとは何か?

サイバーセキュリティの定義

サイバーセキュリティとは、ネットワーク、システム、デバイスなどの機密情報を意図的な攻撃や不正な使用から保護する取り組みです。ユーザー、プロセス、テクノロジーの調整を必要とする、総合的な活動と言えます。組織の資産、従業員、顧客、ユーザーを保護するため、現在のサイバーセキュリティ専門家は、さまざまな戦略を使ってデータを保護しています。世界はデジタル化が進み、サイバーセキュリティの確保が何よりも重要になっています。その目的を以下に挙げます。

- 個人のプライバシーと安全:ハッカーによって個人を特定可能な情報が悪用されないようにしたり、物理的な安全が直接的または間接的に脅かされたりしないようにして、個人のプライバシーと安全を確保します。

- 金融資産と知的財産の保護:サイバーセキュリティが不十分な場合、サイバー犯罪者に企業秘密や製品設計といったビジネス上の機密情報を窃取されてしまうおそれがあります。

- 事業運営の維持:サイバー攻撃を受けると、組織の通常業務の中断、サービスの中断、広範な損害が発生する可能性があります。

- 評判:データ漏洩などのサイバーセキュリティインシデントが発生すると、組織の評判に傷が付きます。その結果、顧客、投資家、従業員を惹きつけ、維持するのが難しくなる可能性があります。

- 重要なインフラストラクチャーのレジリエンスと信頼性:電力、交通、水道など、重要なインフラシステムにサイバー攻撃が行われると、個人の安全や社会機能に影響する可能性があります。

- 確実な法令順守:サイバーセキュリティが不十分だと、GDPRやHIPAAなどのデータプライバシー規制を順守できない可能性があります。その結果、法的問題や経済的不利益などが発生するおそれがあります。

- 国家セキュリティ:サイバーセキュリティは、機密情報を狙うサイバースパイやサイバー攻撃から政府や軍のネットワークを守るものとして、国家の安全の維持に不可欠です。

サイバーセキュリティが重要な理由

サイバーセキュリティは、サイバー攻撃のリスクを下げ、現代社会の基盤であるデータ、システム、ネットワークの整合性、機密性、可用性を確保するうえで重要です。Cybersecurity Ventures1によると、サイバー犯罪による被害額は2025年には年間10.5兆ドルに上るとみられています。エンタープライズの観点からすると、相当規模の被害をもたらす脅威から組織を守るためにサイバーセキュリティが重要です。

組織に被害を被る原因として最も一般的なものの1つが、データ漏洩です。データ漏洩が発生すると、直接的には罰金が、間接的には長期にわたる評判の低下が発生します。そのため、データが漏洩した組織には経済的影響が長く残ります。適切なサイバーセキュリティ対策を行わないと、機密情報が流出するリスクが発生します。機密情報には、知的財産、財務情報のほか、従業員と顧客の連絡先情報、社会保障番号、医療情報といった個人を特定可能な情報(PII)などが該当します。

残念ながら、データ漏洩はよく発生しています。

攻撃が発生すると、高額な費用が発生したり、従業員や顧客に害が及んだり、組織と顧客との良好な関係が失われたりする可能性があります。だからこそ、組織の種別を問わず、サイバーセキュリティリスクの緩和に優先的に取り組む必要があるのです。

サイバーセキュリティの種類

「サイバーセキュリティ」という用語には、さまざまな取り組みや戦略が含まれています。その取り組みや戦略はどれも、脆弱性から組織を守るという目的を持っています。以下に、現代の組織が集中的に取り組んでいるサイバーセキュリティの分野をいくつか紹介します。

-

セキュリティ情報およびイベント管理(SIEM)

セキュリティ情報およびイベント管理(SIEM)は、組織が抱える脅威を検知して、それに対応するために使用されるサイバーセキュリティソリューションです。SIEM(発音は"シーム")の中核的な要素は、ログとイベントを収集し、分析用にそのデータを正規化して、ビジュアライゼーション、アラート、検索、レポートなどに表現できるようにすることです。セキュリティアナリストはSIEMソリューションを使って、継続的な監視、脅威ハンティング、インシデントの調査と対応などの、高度なサイバーセキュリティユースケースに取り組みます。

-

エンドポイントセキュリティ

エンドポイントセキュリティは、ノートPC、サーバー、モバイルデバイスなどの、ネットワークに接続するデバイスを保護する取り組みです。理想的なエンドポイントセキュリティソリューションは、ランサムウェアやマルウェア、高度な脅威を検知するだけでなく、調査に役立つ重要なコンテクストを提供して担当者の戦闘力を高めます。

-

クラウドセキュリティ

クラウドセキュリティは、クラウドテクノロジーの誤設定や侵害を防止する取り組みです。適切なクラウドセキュリティソリューションを導入すると、クラウドのセキュリティ態勢を詳しく可視化して、クラウドを保護できます。単体の統合型ソリューションに搭載された防御、検知、対応機能を活用して、クラウドワークロードを保護します。

-

Security Orchestration, Automation, and Response(SOAR)

Security Orchestration, Automation, and Response(SOAR)は、サイバー攻撃やインシデントに対する組織の対応を標準化および効率化できるようにするものです。SOARを通じてセキュリティオペレーションセンター(SOC)内外のワークフローを最適化すると、アナリストを組織のエコシステムのセキュリティ確保業務に注力させることができます。

-

アプリケーションセキュリティ

アプリケーションセキュリティは、アプリケーションがクラウド、オンプレミスサーバー、クライアントデバイスのどこで実行されているのかにかかわらず、アプリケーションを保護する取り組みです。取り組みの一例として、アプリケーションに組み込むセキュリティ機能を作成、開発、追加、テストして、セキュリティが機能していることを確認することがあります。適切なアプリケーションセキュリティを導入すると、アプリケーション内のデータの安全を確保して、窃取されることを防止できます。

-

ネットワークセキュリティ

ネットワークセキュリティの焦点は、ネットワークインフラストラクチャーを不正使用させないことです。ネットワークセキュリティ確保は従来から、ファイアウォール、侵入防止/検知システム、ネットワークセグメンテーション、VPNをはじめとする(ただし必ずしもこれらに限定されない)さまざまな戦術や戦略を組み合わせて行われています。

-

IoTセキュリティ

ネットワークに接続されている特定の物理機器が攻撃の標的になる場合があります。そのような機器の例としては、自動車、監視カメラ、スマート冷蔵庫などのWiFi対応機器があります。モノのインターネット(IoT)セキュリティは、そのような機器が原因となってネットワークに脅威や脆弱性が発生しないようにするためのサイバーセキュリティ活動です。

-

脅威インテリジェンス

脅威インテリジェンスは、データを収集して分析し、攻撃者の戦術や標的に関するインサイトを得てサイバー攻撃を防止するのに役立ちます。脅威インテリジェンスを使うと、攻撃者の行動パターンを特定したり、組織に適した防御戦略を策定したりできます。

-

IDとアクセスの管理

IDとアクセスの管理(IAMと呼ばれることが多い)は、デジタルIDとユーザーアクセスを管理するフレームワークとテクノロジーです。IAMには、2要素/多要素認証、特権アクセス管理、システムまたはプラットフォーム内のアクセスレベルの割り当てなどが含まれます。健全なIAMを実践すると、サインオンの安全を確保したり、機密情報へのアクセスを所定のユーザーのみに限定したりできます。

-

ゼロトラスト

ゼロトラストは、ユーザーがデータ、アプリケーション、各種システムにアクセスする前には(誰であろうと)認証を要求するサイバーセキュリティフレームワークです。ゼロトラストは、従業員が地理的に分散して働いているという現在の状況を受けて生まれました。スマートフォンやノートPCなどのデバイスで作業しているであろうリモート従業員を把握します。

-

モバイルセキュリティ

モバイルセキュリティは、ノートPC、スマートフォン、タブレットなどのモバイルデバイスの安全確保を扱うサイバーセキュリティの分野です。職場でモバイルデバイスが普及するのに伴い、モバイルセキュリティの重要性も高まっています。

サイバーセキュリティの有効性の評価方法

サイバーセキュリティプログラムの有効性を評価することは難しい場合があります。というのも、サイバー攻撃やデータ漏洩を防止するセキュリティ対策の効果を数値化するのは困難だからです。とは言え、サイバーセキュリティプログラムのパフォーマンスの評価に使えるメトリックがいくつかあります。それを以下に挙げます。

- コンプライアンス:組織における当該フレームワークと法令の順守状況を評価して、最初に実行する価値があるベストプラクティスとサイバーセキュリティプログラムを調整します。

- 脅威の検知と対応にかかる時間:サイバー脅威の検知と対応にかかる時間を測ると、セキュリティツールとプロセスの有効性を示すヒントが得られます。

- リスクの減少:機密情報とシステムの全体的なリスクの緩和に組織がどの程度成功しているかを評価すると有益です。評価するには、サイバー攻撃が発生する可能性と攻撃が発生した場合の影響を、新しいセキュリティ対策を実施する前後で比較します。

- 侵入テスト:内外のセキュリティ監査と侵入テストを定期的に行うと、セキュリティプログラムの脆弱性や足りない部分を特定するのに役立ちます。

- 投資収益率(ROI):セキュリティ対策のコストとメリットの比率を分析してプログラムのコスト効率を評価すると、サイバーセキュリティ予算をどの程度うまく使えているのかを示すのに役立ちます。

どのようなサイバーセキュリティプログラムでも、100%の保護は保証されません。そのため、組織の予算、リソース、リスク許容度に合った結果を得ることを目指します。

サイバー攻撃とは?

サイバー攻撃とは、データやデータの基盤システムに対して窃取、破損、変更、妨害を試みる好ましくない行為のことです。サイバー攻撃が成功すると、財務損失、システムのダウンタイム、機密データの流出、システムの無効化などの形で組織に被害が発生する可能性があります。

サイバー攻撃者の動機はさまざまですが、金銭的動機、個人的動機、政治的動機が一般的です。金銭やデータの窃取を通じて財務的な利益を得ることが目的の場合もあれば、国家の代理としてサイバー戦争やサイバーテロに従事している場合や、競合他社を偵察して優位に立つために攻撃を仕掛けている場合もあります。

サイバーセキュリティの脅威の種類

最近のサイバーセキュリティの脅威にはさまざまな種類があります。攻撃者は、あの手この手でネットワーク、アプリケーション、物理デバイスを標的にします。以下に、組織が回避に尽力すべき、最も一般的なサイバーセキュリティの脅威の種類をいくつか紹介します。

- マルウェア:"malicious software"(悪意のあるソフトウェア)の略で、ウイルスやトロイの木馬をはじめとする、コンピューターシステムに損傷を与える、システムの動作を妨害する、機密情報を盗む、ネットワークへの不正アクセスを可能にするといった機能を持つソフトウェアを指します。

- ランサムウェア:ランサムウェアは、ユーザーが金銭を支払うまでデータへのアクセスやシステムの利用を妨害する高度なマルウェアの一種です。特定の種類のファイルを暗号化して"人質"に取り、復号キーを求めるユーザーに身代金を支払わせるという流れが一般的です。

- フィッシング:フィッシングとは、クレジットカード番号、社会保障番号などの機密情報を悪用目的で入手しようとする攻撃を指します。フィッシング攻撃者は、信頼できる人や組織を装って、メール、テキストメッセージ、電話、ソーシャルメディアを使って標的に接触し、情報を共有させようと試みます。

- 内部脅威:組織のネットワークやシステムへのアクセスを許可されている個人やグループがその一例です。その許可を悪用して組織に損害を与える可能性があります。

- ソーシャルエンジニアリング:機密情報、機密ネットワークリソース、財務情報を得ることを目的に、人間の心理を利用して個人や組織につけ込むために使われる方法が該当します。

- 持続的標的型攻撃(APT):標的に気付かれないように組織的に行う継続的サイバー攻撃を指します。一般的に、国家や犯罪グループが、特定の組織または個人から機密情報を盗み出す目的で行います。

- IoTエクスプロイト:組織のネットワークや機密データにアクセスする手段として、サイバー犯罪者がIoTデバイスを狙うケースが増えています。

- 分散型サービス拒否(DDoS)攻撃:サイバー攻撃の一種で、Webサイトやネットワークリソースの処理能力を越えるトラフィックを複数のソースから送信して、Webサイトやネットワークリソースを利用できなくします。

サイバーセキュリティの課題

ほとんどの企業がかなりの時間とリソースをサイバーセキュリティに投資していますが、サイバー攻撃の防止は依然として課題のままです。デジタル環境は複雑さを増しており、すべてを安全に保つ難しさも増しています。攻撃者が巧妙さを深めるにつれ、課題は増加の一途をたどっています。

以下に、企業が現在直面している最も一般的なサイバーセキュリティの課題をいくつか挙げます。

サイバー攻撃の全体的な増加

この数年間で、組織が受けるサイバー攻撃の数が増加しています。S-RMの『2022 Cyber Security Insights Report』2によると、75%の組織がこの3年で深刻な攻撃を経験しており、攻撃の数は前年よりも60%増加しています。攻撃が増えているのに加え、攻撃による損害が大きいのも課題です。エンタープライズが受ける被害額の平均は、340万ドルに上っています。

クラウドサービスの登場とコンピューティングとネットワーキングの複雑さ

エンタープライズは現在、すべてのデータをローカルに保存しているわけではありません。代わりに、クラウドコンピューティングを使用して、リモート従業員の増加に対応しています。クラウドサービスによって、データ保存、ワークフローなど、さまざまな領域が大きく改善されていますが、ネットワークとシステムは複雑になり、脆弱性やリスクが増大しています。

デジタル資産への依存

組織はかつてないほど、タスクの遂行、機密情報の保存、ユーザーと顧客の管理でデジタル資産に依存するようになりました。McKinsey3のレポートによると、COVID-19の感染拡大により、企業でデジタルテクノロジーの導入が急速に進みました。顧客とのやり取りをデジタルで行った割合は、2018年はわずか20%、2019年は36%でしたが、2020年7月には58%まで上がりました。デジタルテクノロジーの導入は従業員、顧客、ユーザーに良い影響をもたらしましたが、さまざまなサイバーセキュリティの課題を発生させています。

進化し続けるサイバー犯罪者の手口

テクノロジーの進歩に合わせて、サイバー犯罪者の手口も進歩します。多くの犯罪者が、情報を盗むマルウェアをクラウドテクノロジー専用に開発しています。非常に多くのエンタープライズがクラウドサービスを利用しているので、リスクが大きく立ちはだかっています。サイバー犯罪者は、セキュリティ対策を回避するために進化を続けています。そのため、広範な防衛手段を導入したり、システムを詳細に把握したりすることが重要です。

人的要因

サイバー攻撃防衛の最前線にいるのは通常、個々の人間です。エンドユーザー、システム管理者、セキュリティアナリストのほか、サイバーセキュリティ対策の実施と維持に責任を持つ従業員や請負業者などが該当します。組織は、従業員にサイバー脅威の特定方法と回避方法を教育してセキュリティ意識の文化を醸成し、組織の資産とデータを保護する措置を講じる必要があります。

サイバーセキュリティのユースケース

現在の脅威の状況から、企業はいくつかのユースケースを解決するためのセキュリティテクノロジーを必要としています。以下に、組織にとって最も重要性の高いサイバーセキュリティのユースケースを紹介します。

継続的な監視

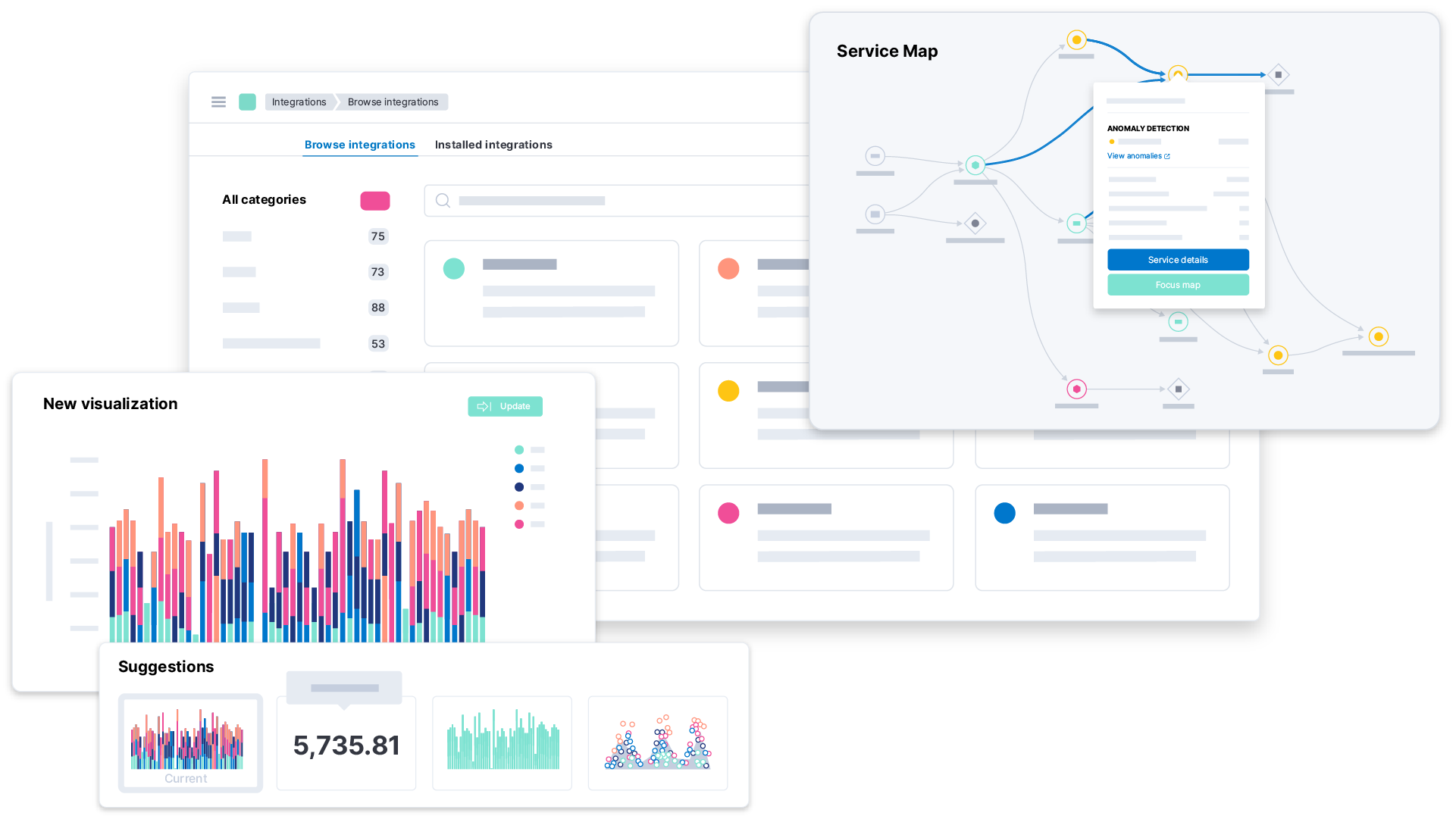

継続的な監視を導入すると、強力なオペレーショナルアウェアネス、合理的なセキュリティ分析、継続的なビジュアルフィードバックを得られます。組織を保護するための最初のステップは、環境全体を可視化することです。これは最も重要なステップでもあります。

セキュリティ運用プログラムの継続的な監視を実現するには、組織のスタックに含まれる最も革新的なテクノロジーに対応できる強力なデータスキーマと事前構築済みデータ統合を備えた、大規模なスケーリングが可能なプラットフォームを選択します。

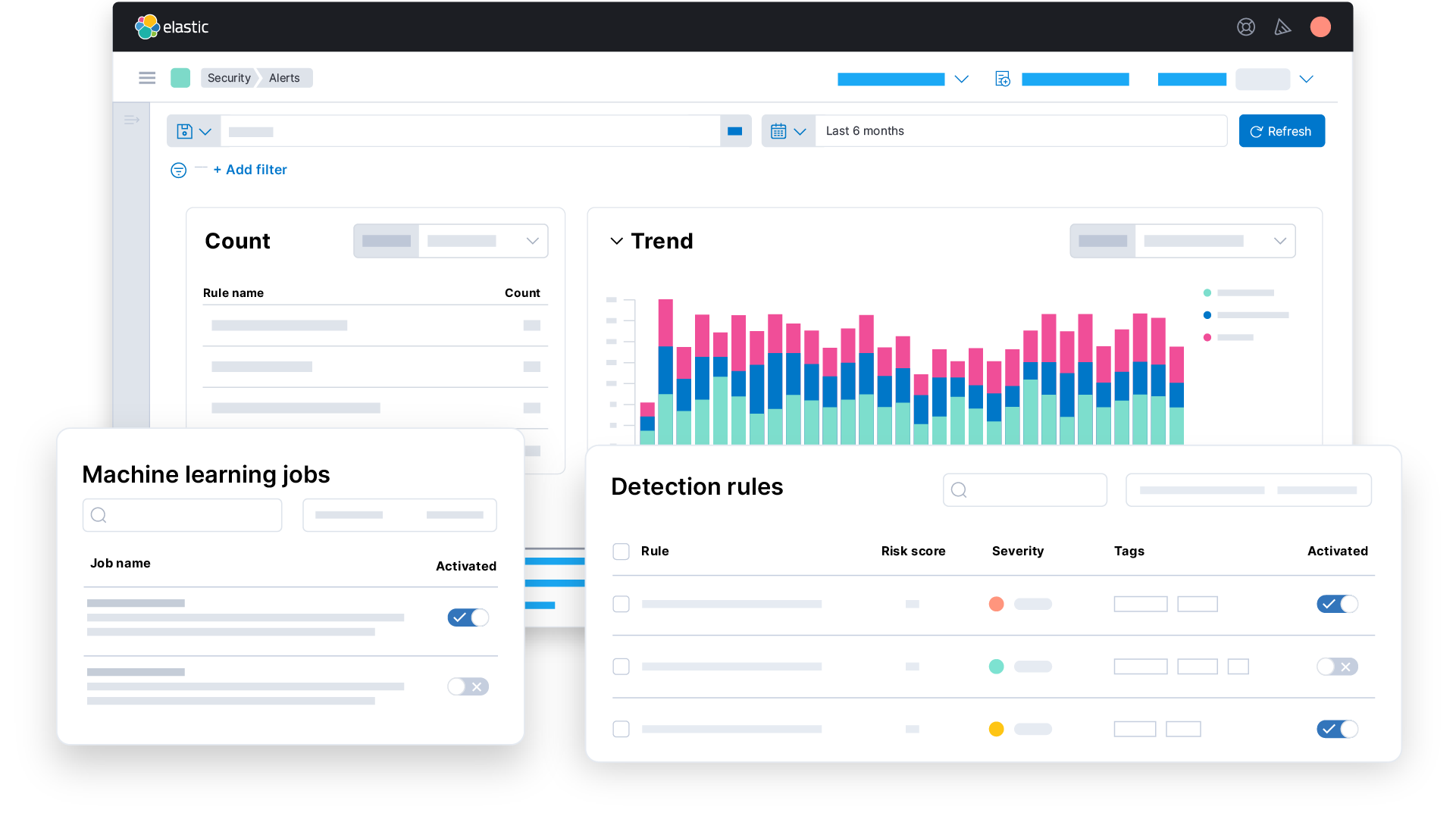

脅威保護

脅威保護とは、マルウェア、ランサムウェア、その他のウイルスといった、一般的なサイバー脅威から組織を保護するテクノロジーやアプリケーションなどのセキュリティソリューションを指します。脅威保護の背景にある考え方は、被害が発生する前に特定の脅威を防止することです。

導入できる脅威保護の種類は多数あります。従来のファイアウォールのほか、ネットワークアクセス制御、高度なマルウェア防御(AMP)、アプリケーションの可視性と制御性(AVC)などがあります。

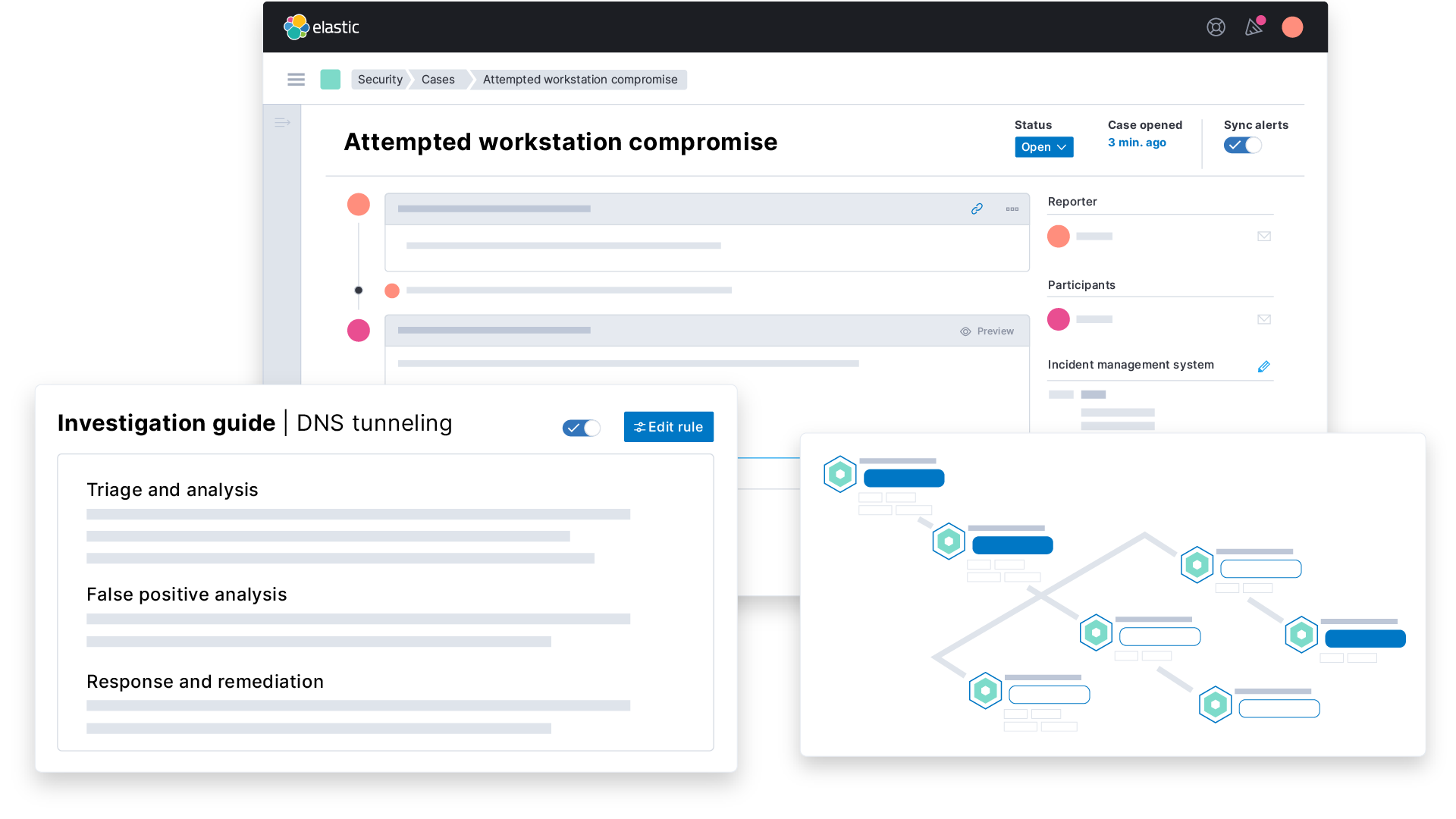

調査と対応

インシデントや脅威が発生した際には、できる限り迅速な調査と対応が不可欠です。攻撃の影響を最小限に抑えるには、すばやい対応が欠かせません。

セキュリティ運用プログラムの調査とインシデントレスポンスを実現するには、組織のテクノロジースタックに対応できる強力なデータスキーマと事前構築済みデータ統合を備えた、大規模なスケーリングが可能なプラットフォームを選択する必要があります。

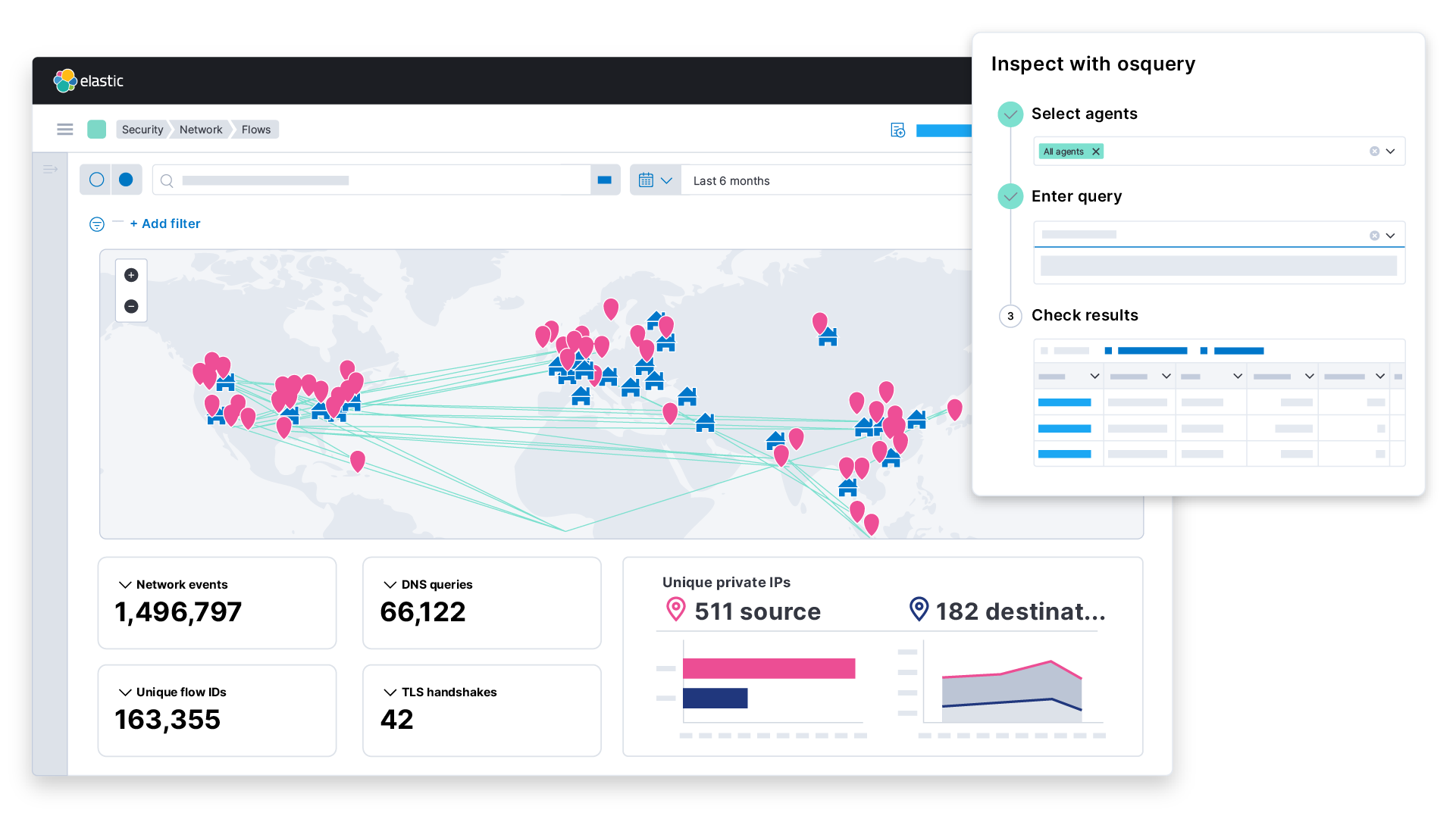

脅威ハンティング

脅威ハンティングは、脆弱性とサイバー攻撃を調査、検知、ひいては最小限に抑えるための予防的なアプローチです。脅威ハンティングを行うことで、異常を先回りして発見、調査し、大規模な侵害につながりうる悪意のあるアクティビティがないかどうかを確認できます。脅威ハンティングは、特に持続的標的型攻撃への対抗策として有効です。この種の攻撃は、何か月も見付からずにネットワーク環境に潜み、機密情報を収集し続けている可能性があるからです。

サイバーセキュリティなしでやり過ごせるか?

以下に、トラブルに繋がりうる、よくある誤解や楽観的な考えを挙げます。

「データ漏洩が起きるのは他社であって、自社には関係ない」

多くの企業が、自社でデータ漏洩は絶対に起こらないと考えています。しかし、データ漏洩は頻繁に発生しています。インシデントレスポンスプラン、漏洩を検知して封じ込める手段、復旧プランを用意して、漏洩に備えることをお勧めします。データ漏洩が発生する可能性を受け入れると、そのリスクを下げて影響を最小化するための予防的な措置を講じることができます。

「強力なファイアウォールがあるから、自社のネットワークは安全だ」

ファイアウォールによって確保できるセキュリティは基本的なレベルであり、あらゆる種類のサイバー脅威から保護するには不十分です。サイバー犯罪者はネットワークインフラストラクチャーの脆弱性を悪用し、高度なマルウェアを使用してファイアウォールを回避して、機密データを入手する可能性があります。

「会社を守るためにセキュリティテクノロジーを統合する必要はない」

ウイルス対策ソフトウェアやファイアウォールなどの基本的なセキュリティ対策は重要ですが、最近の高度なサイバー脅威に対応するにはそれだけでは不十分です。サイバー脅威をすばやく検知して対応するには、セキュリティ関連の問題に対処するための明確なポリシー、手続き、ガイドラインによって主要なセキュリティツールを統合する包括的なセキュリティ戦略が必要です。

「ベンダーに起因するサイバー攻撃は心配しなくてよい」

多くの組織が、クラウドストレージ、ソフトウェア開発、ITサポートなど、サードパーティベンダーが提供するさまざまなサービスを使用しています。ベンダーは独自のセキュリティ対策を実施しているでしょうが、そのサービスを利用する組織側も独自にベンダーのセキュリティプロトコルを検証して、それが業界標準を満たしていることを確認する必要があります。

サイバーセキュリティにおけるスピードの重要性

攻撃者は、短時間で大きな被害を与えることができます。ファイルをダウンロードするだけの時間があれば、攻撃者は機密情報を抜き取ったり、悪意のあるマルウェアをデプロイしたりできます。セキュリティチームはリアルタイムでインシデントに対応して被害の発生を防止しなければならないので、スピードは非常に重要です。

サイバーセキュリティの責任者は誰?

正直に言って、企業で働く全員が、サイバーセキュリティに多かれ少なかれ責任を負っています。とは言え、最近のエンタープライズには、組織内のサイバーセキュリティ構想を主導、指揮する最高情報セキュリティ責任者(CISO)がいます。CISOは、経営幹部の一員として、リスクの評価と解決策の発見を担当します。

以下に、サイバーセキュリティの管理に責任を持つ他の職務を挙げます。

サイバーセキュリティアナリスト

雇用主をサイバー攻撃から守るのが仕事です。ネットワーク、ホスト、サーバー、アプリなど、会社の資産を不正アクセスから保護します。この職務のアナリストは、サイバー脅威から保護するための予防的な措置に加え、漏洩が発生した場合の対応に直に携わります。アナリストの1日の業務がどのようなものであるか、ご確認ください。

セキュリティエンジニア/アーキテクト

この職務のエンジニア/アーキテクトは、開発者、エンジニア、管理者、経営幹部など、組織内のコラボレーションを主導して、セキュリティインフラストラクチャーの実装と改善を担当します。アーキテクトは、基盤となる適切なサイバーセキュリティポリシー、機密データの暗号化手法のバランスを取り、必要な(好ましい)セキュリティ機能の概要を説明する必要があります。

セキュリティオペレーションセンター(SOC)マネージャー

セキュリティオペレーションチームの主導、プロセスの確立、採用と教育の監督、最高情報セキュリティ責任者(CISO)へのインサイト概要の報告が仕事です。

サイバーセキュリティコンサルタント

1つ以上の組織を担当し、アドバイザー役として基本的なシステムインフラストラクチャーから高度なセキュリティテクノロジーの実装まで、あらゆることに関するインサイトを提供します。最終目標は契約に基づいて決まりますが、企業のデータを守るという同じ使命を全員が持っています。

脆弱性アナリスト/侵入テスト担当者

組織のシステム、ネットワーク、または広範囲のエコシステムの潜在的な脆弱性を特定、評価するために、雇用または業務委託を受けます。侵入テスト担当者は「ホワイトハット」(善意の)ハッカーとして、各種ツールを使ってシステムの弱点を見つけ出します。使用するツールは、極悪な"ブラックハット"(悪意の)ハッカーと同じこともあります。

ネットワークエンジニア/アーキテクト

ネットワーク設計から監視の初期設定まで、ネットワークから最適なパフォーマンスを引き出すためのあらゆることを担当します。ファイアウォールだけでなく、ネットワークトラフィックの送受信方法に関するポリシーの管理も担います。

システムエンジニア/管理者

シスアドと呼ばれることもあります。サーバー、アプリケーション、オペレーティングシステムなど、組織の広範なITインフラストラクチャーを管理します。この職務は、ビジネスの成功とアップタイム確保に重要です。

ElasticセキュリティでSecOpsを最新化

Elastic Securityは、脅威に対する無制限の可視性を確立し、調査時間を短縮し、進化し続ける脅威から企業を保護します。Elasticでは、すぐ使える便利な保護、カスタマイズ可能なアナリストワークフロー、詳細なコンテキストインサイト、成長に応じた支払モデルなど、オープンで統合されたセキュリティアプローチなどをご利用いただけます。

ぜひElasticセキュリティの無料トライアルを始めて、サイバー脅威に先回りする方法をご確認ください。

脚注

- 1 Cybercrime magazine - https://cybersecurityventures.com/hackerpocalypse-cybercrime-report-2016/

- 2 Cyber Security Insights Report 2022 - S-RM Cyber Security Insights Report 2022

- 3 McKinsey & Company:新型コロナウイルスによって企業はどのように転換期を迎え、事業を永続的なものに変貌させたのか - https://www.mckinsey.com/capabilities/strategy-and-corporate-finance/our-insights/how-covid-19-has-pushed-companies-over-the-technology-tipping-point-and-transformed-business-forever