SIEM(セキュリティ情報およびイベント管理)とは?

SIEM(セキュリティ情報およびイベント管理)の定義

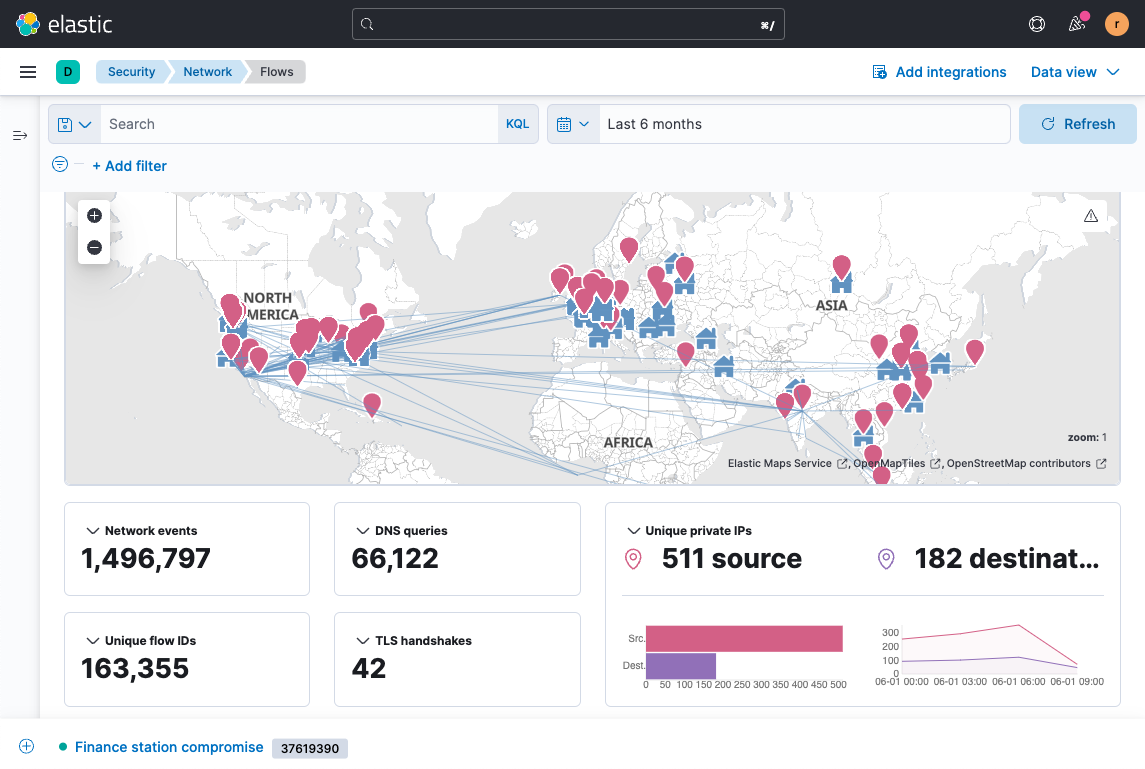

セキュリティ情報およびイベント管理(SIEM)ソリューションは、ログやイベントを収集し、セキュリティチームが可視化、アラート、検索、レポートなどとして分析できるようにします。この情報は、セキュリティチームが脅威をリアルタイムで検出し、インシデントレスポンスを管理し、過去のセキュリティインシデントに関するフォレンジック調査を実施し、コンプライアンス目的の監査を準備するのに役立ちます。

脅威やその他の異常を検出するために、SIEM は数秒で大量のデータを取り込み、分析して異常な動作を見つけて警告を発します。ネットワークアプリケーション、ハードウェア、クラウドなど、あらゆるソースからのデータをリアルタイムで監視することで、組織は内部および外部の脅威に先手を打つことができます。

セキュリティチームは、しばしばSIEMを中央ダッシュボードとして使用し、ソリューション内で日常業務を行います。セキュリティアナリストはSIEMソリューションを使って、高度なサイバーセキュリティユースケース(継続的な監視、脅威ハンティング、インシデントの調査と対応など)に取り組みます。

SIEMの仕組み

監視および分析を行うためには、セキュリティ情報およびイベント管理システムが組織全体からデータを収集する必要があります。多くのSIEMは、Elastic Agentのようなエージェントをユーザーデバイス、サーバー、ネットワーク機器などにデプロイします。さらに、SIEMはクラウドサービスプロバイダーと統合し、クラウド固有のインフラを監視することがよくあります。

このデータはすべて、セキュリティチームが調査を実施したり、政府機関へのコンプライアンスを証明したりするために、ElasticのSearch AI Lakeなどに格納されます。

SIEMの機能と特徴

SIEMソリューションにはかなりの機能が含まれています。主な機能には以下のようなものがあります。

- 高度な検出:検出には多くの形態があります。ランサムウェアやウイルスのようなマルウェア、資格情報の変更、内部脅威、データ流出、異常な行動はすべて、SIEMが特定できるべき項目です。

- アラート:SIEMが分析を行っている間、電子メール、メッセージング、またはダッシュボードを通じて、セキュリティチームに即時の問題を通知します。

- 継続的な監視:環境を積極的に監視することで、アナリストは脅威を示唆する異常な傾向を検出することができます。環境全体の監視には、システム変更、ネットワークフロー、またはアップタイムとダウンタイムの検索が含まれます。

- コンプライアンス:HIPAAやGDPRなどの適用義務やフレームワークへの準拠は、SIEMにとって重要です。多くのSIEMには報告機能と報告作成機能も備わっています。業界や国/地域によって、順守すべき法令は異なります(医療業界ではHIPAA、EUではGDPRなど)。

- 可視化とレポート:SIEM システムは、実務担当者がイベントデータとパターンを確認するための可視化を生成し、多くはSOCリーダーやCISOと共有できるレポートを生成します。

- インシデントレスポンス:セキュリティインシデントが発生したら、侵害の影響を和らげるために連携のとれた対応が必要です。

- ログ管理:組織のホスト、アプリ、ネットワークなどで生成されるログデータとイベントは、一元的なログ管理プラットフォームを通じて収集、保存、分析する必要があります。

- 脅威ハンティング:脅威ハンティングでは、膨大な量のデータを照会して、積極的に脅威を追跡します。

これらの機能は、Elastic AI Assistant for SecurityやElastic Attack Discoveryなどの人工知能(AI)機能で強化できます。AIが防御者と攻撃者の両方にとってサイバーセキュリティの状況は急速に変わりつつあります。幸いなことに、AI機能が組み込まれたSIEMソリューションは、この動的な脅威環境において防御側に優位性をもたらします。

SIEMの歴史

SIEMシステムは登場から20年以上が経過し、一元的なデータベースとして使われていた初期のころから大きな進化を遂げました。SIEMは最初、セキュリティ情報管理(SIM)アプローチとセキュリティイベント管理(SEM)を組み合わせる形で生まれました。その頃のSIEMは、スケーリングが大きく制限されていたり、アラート機能が未熟であったり、データ関連付け機能が不十分であったりする状況でした。

SIEMの全史は当社のブログ「歴史をたどる:SIEMにおける生成AI革命」でご覧ください。

年月を重ねるにつれてSIEMテクノロジーは大幅に進歩し、以前の使い勝手の悪さは改善されました。また、アナリストが潜在的な脅威のコンテキストを把握するのに役立つ、アーカイブデータを遡って調査できる機能も追加されました。

ビジュアライゼーションと統合ワークフローは、SIEMの欠かせない要素です。それらにより、アナリストが優先順位の高いアラートを判断したり、容易に適切な対応アクションを取ったりできます。最新のSIEMには通常、セキュリティチームがより効率的に対応できるようにするための検出および対応のワークフローが備わっています。

SIEMの仕組み

SIEM(セキュリティ情報およびイベント管理)プラットフォームは、さまざまなテクノロジーによって生成されたログとイベントデータを収集します。セキュリティアナリストが組織のIT環境を包括的に観察できるようにします。効果的なSIEMを導入すると、システムが抱える既知の脅威を自動的に修復できるほか、より細やかな状況が明らかになるので、セキュリティアナリストがさらなる調査や対応を行う必要性を判断しやすくなります。

デバイス、ネットワーク、サーバー、アプリ、システムなど、組織のエコシステムでは日常業務から発生する大量のデータが生まれています。そのデータには、エコシステムを安全に保つのに役立つ豊富なコンテキストが含まれています。そこで、SIEMの出番です。

SIEMが重要な理由

多くのセキュリティチームにとって、SIEMはセキュリティオペレーションセンター(SOC)の主要な構成要素です。分析用に大量のデータを集める中央ハブの役割を果たし、中心的なミッションコントロール基地としてアナリストの経験を集約します。SIEMを導入すると、境界セキュリティテクノロジーを回避して組織のエコシステム内で害を及ぼしうる脅威を特定し、組織を守ることができます。

SIEMのメリット

高速かつ大規模に実行できる次世代SIEM(従来のSIEMソリューションの多くは、これを妨げる制限があります)を使用することで、組織は次のメリットを得られます。

- 全体的な可視性:セキュリティチームに信頼できる唯一の情報源を提供するためには、チームが環境内で監視し、継続的に分析し、行動できる一元化された場所を用意することが重要です。

- 統一されたナラティブ:適切に構成されたSIEMは、多種多様なデータを正規化し、組織の広大なIT環境の全体像を明らかにします。

- 自動化された脅威の検出:セキュリティ担当者は、脅威や異常の検出を自動化し、すばやくデータにクエリを実行して一連のイベントを調査したり、履歴データにアクセスしてトレンドやコンテキストを確認したりできます。

- リスク管理:SIEMを使用すると、事前構築済みの機械学習ジョブを使用した異常検知によって未知の脅威を明らかにし、リスクの高いエンティティに関するインサイトを得ることができます。

SIEMとSOARの違い

SIEMソリューションは、脅威が検知しやすくなるよう、ビジュアライゼーション、アラート、レポートをセキュリティチームに提供します。一方、SOAR(セキュリティオーケストレーション、自動化、対応)ソリューションは、検知されたインシデントに対する組織の対応を標準化および効率化するものです。

つまり、SIEMは脅威の検知に特化しており、SOARは検知された脅威に対するさまざまな対応に特化しています。実際には、SIEMとSOARはそこまではっきり区別されておらず、一体化して扱われています。

SIEMの今後

SIEM(セキュリティ情報およびイベント管理)が他のテクノロジーの統合相手となり、真の"単一ダッシュボード"となるには、従来の閉鎖的な"ブラックボックス"アプローチから脱する必要があります。つまり、セキュリティソフトウェアはオープンな場で開発される必要性に迫られているということです。これは、ユーザーの安全を確保する機能は何なのか、緊急の脅威から保護するにはどのコードを強化すべきなのかが、誰でも確認できるという効果があります。

サイバーセキュリティベンダーがコードを公開することは、一見危うく見えるかもしれませんが、長期的に見ると、セキュリティベンダーにとってコードを公開しないという行為は、自社をハッカーの標的にすることになるのです。セキュリティソフトウェアに対する攻撃がたった1つでも見逃されてしまったが最後、何千もの顧客が脆弱性や侵入被害にさらされ、悪意のあるアクターが膨大な量の機密データを手に入れてしまいます。ブラックボックスを1つでも突破してしまえば、攻撃者は、狙っている財務情報、企業秘密、脅迫材料、交渉関連のスキャンダルなどを自由に盗めるようになります。

サイバーセキュリティの最適な形はオープンセキュリティである、とElasticは考えています。これは、当社の社内セキュリティ研究グループであるElastic Security Labsで最もよく示されています。詳細な調査を発表したり、最新のサイバー脅威を明らかにしたり、コミュニティにElastic Securityの検知ルールをテストしてもらうことを通じて、Elastic SecurityはSIEMソリューションの改善に専念しています。これをお客様、コミュニティ、そしてそれ以外の方々とのパートナーシップとコラボレーションで実現しています。

Elastic SecurityでSIEMのパワーを体験

Elastic Securityは、世界中の主要な組織が選択するSIEMソリューションです。このソリューションを導入すると、自社のエコシステム内の全データの全体像を把握することができます。最も重要なのは、そのデータに基づいて、必要な行動を迅速かつ大規模に取れるようにしておくことです。

また、Elastic Securityは、以下に挙げるような他のセキュリティユースケースとシームレスに統合できます。

SIEMに関するよくある質問(FAQ)

SIEMとは何ですか?

SIEMは、セキュリティ情報およびイベント管理の略です。これらのソリューションは、セキュリティチームが分析するためにログとイベントを収集します。

なぜ組織はSIEMソリューションを使用するのでしょうか?

組織はSIEMを使用して、システム全体からセキュリティデータを収集します。これにより、不審な活動を早期に検出し、迅速に対応できるようになります。また、コンプライアンスの遵守を簡素化し、セキュリティの可視性を向上させます。

SIEMとSOCの違い

セキュリティオペレーションセンター(SOC)は、セキュリティイベントの監視、分析、調査を担当するチームです。SIEMは、SOCが利用する技術です。

AI主導のSIEMとは?

AI主導のSIEMとは、AI機能がユーザーエクスペリエンス全体に組み込まれ、アラートの要約、クエリの変換、カスタムデータソースのAIインジェスト、ワークフローの提案などのタスクでセキュリティ担当者を支援するSIEMソリューションを指します。AI主導のSIEMはセキュリティアナリストを不要にするものではなく、むしろそのワークフローを強化し、脅威に迅速かつ効率的に対処できるようにします。

SIEMはランサムウェアやインサイダーの脅威の検出に役立ちますか?

SIEM はランサムウェアや内部脅威を単独でブロックすることはできませんが、兆候を早期に捉えることができます。攻撃を示す可能性のある奇妙なパターンや異常な動作を監視します。そうすることで、事態が手に負えなくなる前にセキュリティチームが事前に通知を受け取ることができます。

SIEMはファイアウォールですか?

いいえ、SIEMはファイアウォールではありません。ファイアウォールはネットワークトラフィックを制御するために使用されますが、SIEMはセキュリティデータを集約して分析します。

SIEMとSOARの違い

SIEMは脅威の検出を専門とし、SOAR(セキュリティオーケストレーション、自動化、対応)はそれらの脅威に対する組織のより広範な対応を専門としています。

SIEMとXDRの違い

拡張検出および応答(XDR)は、エンドポイントにおける攻撃を特に調査し修復するソリューションであり、SIEMは企業全体で機能します。多くのSIEMプラットフォームには、XDR機能が組み込まれているか、XDRと統合されています。