ゼロトラストの定義

ゼロトラストとは、組織のネットワーク境界の内外を問わず、ユーザーやデバイスを自動的または暗黙的に信頼すべきではないという原則に基づくセキュリティフレームワークです。デフォルトでは、リソースへのアクセスを許可または維持する前に、その発生元や場所に関係なく、すべてのアクセス要求が厳密かつ継続的に検証され、認証されるべきであるということを前提としています。

サイバー脅威がますます巧妙化するにつれ、従来のネットワークセキュリティモデルでは、機密データやシステムを保護するには不十分になっています。

ゼロトラストは「決して信用せず、常に確認する」というセキュリティへのアプローチです。従来のネットワークセグメンテーションや境界ベースの防御よりも効果的であることが証明されています。これは、複雑なハイブリッドクラウド環境、ローカルネットワーク、リモートワーカー、そしてそれらがどこにあっても依存するデバイス、アプリ、データ、インフラにわたって現代の企業を保護する、将来を見据えた戦略です。

ゼロトラストネットワークアクセス(ZTNA)とは?

ゼロトラストネットワークアクセス(ZTNA)は、ゼロトラストモデルを支える基本要素です。ネットワークの場所に依存するのではなく、ユーザーIDとデバイスの態勢に基づいてリソースへの安全なアクセスを付与します。ZTNAにより、詳細に定義されたアクセス制御を導入し、タスクの実行に必要な最小限の権限をユーザーに付与できます。このアプローチでは、ユーザーが必要とするアプリケーションとサービスにのみユーザーアクセスを制限することで、潜在的な攻撃対象領域を最小限に抑え、サイバー犯罪者が悪用する一般的な脆弱性である不正な水平移動のリスクを低減します。

ZTNAはデフォルトでアクセスを拒否し、デバイスとデバイスが使用するリソースの間に 1 対 1 の暗号化された接続を確立します。これにより、ほとんどのインフラとサービスを隠しつつ、特定のアプリケーションとサービスへの安全なリモートアクセスが提供されます。また、場所やデバイス固有のアクセス制御ポリシーを実装し、侵害を受けたデバイスがサービスに接続するのを防御することもできます。

ゼロトラストが重要な理由

ゼロトラストが重要なのは、重要なデータリソースやインフラを保護するためにファイアウォールのような境界防御戦略に依存する従来のネットワークセキュリティモデルの限界に対処するためです。このような従来のアプローチでは、高度な脅威、インサイダー攻撃、ネットワーク内の悪意のあるアクターの水平移動の増加に対処するには不十分です。

グローバル化が進み、従業員が分散しているデジタル時代において、ゼロトラストは、継続的な検証を重視し、能動的で適応性のあるセキュリティフレームワークを提供することで、不正アクセスやデータ侵害のリスクを低減します。また、ハイブリッドクラウド・インフラや際限のない複雑性を伴うデータ主導型環境の拡大に伴い、ゼロトラスト戦略を適切に導入することで、セキュリティチームは貴重な時間を節約できます。企業やITチームは、ばらばらのセキュリティソリューションやツールが不完全に統合された状況の管理にリソースを費やすのではなく、次にやってくる脅威に集中できます。

ゼロトラストの原則を理解する

ゼロトラストは基本原則に基づいていますが、単一の標準は存在しないため、その定義と範囲はフレームワークによって異なります。たとえば、米国では、複数のガイダンス文書がこれらの原則と柱について異なる解釈をしています。

- サイバーセキュリティー・インフラセキュリティー庁(CISA)

- 米国国立標準技術研究所(NIST)

- 米国防総省(DoD)

- 米国共通役務庁(GSA)

ゼロトラストの概念は業界や組織によって異なる解釈がされていますが、ほとんどの専門家は、ゼロトラスト戦略を実用的かつ効果的に導入するにあたり、共通した一連の中核的基本原則については同意しています。

ほとんどのフレームワークは、継続的な検証、最小権限アクセス、侵害の仮定の3つから始まります。これらはベースラインを提供し、その一方で、より広範な原則によって、現実世界の需要に対応するように戦略を拡大します。

ゼロトラストの主要原則:

- IDベースのアクセス制御:ゼロトラストでは、リソースへのアクセスを許可する前に、ユーザーのIDを確認し、認証することの重要性が強調されます。ユーザーIDは、アクセス権を決定するための主要な基準です。

- 多要素認証(MFA):MFAは、パスワード、生体認証、セキュリティトークンなど、複数の形式の認証をユーザーに要求することで、セキュリティの層を追加します。

- マイクロセグメンテーション:マイクロセグメンテーションは、ネットワークをより小さなセクションに分割し、組織による詳細なアクセス制御を可能にします。ネットワーク内の水平移動を制限することで、ゼロトラストは潜在的な侵害の影響を最小限に抑えます。

- 最小権限:ユーザーには、自分のタスクを実行するために必要な最低限の権限が与えられます。アクセス権を制限することで、不正アクセスやデータ流出のリスクを最小限に抑えます。潜在的な攻撃者の資格情報とアクセスパスの範囲を制限することで、組織は攻撃を無力化する時間を増やすことができます。

- 継続的な監視と検証:ユーザーの行動、デバイスの健全性、ネットワークトラフィックを継続的かつ能動的に監視し、異常や潜在的な脅威を検出することで、ITチームはセキュリティイベントに迅速に対応できます。一度確立されたログインや接続も定期的にタイムアウトするため、ユーザーとデバイスを継続的に再検証する必要があります。

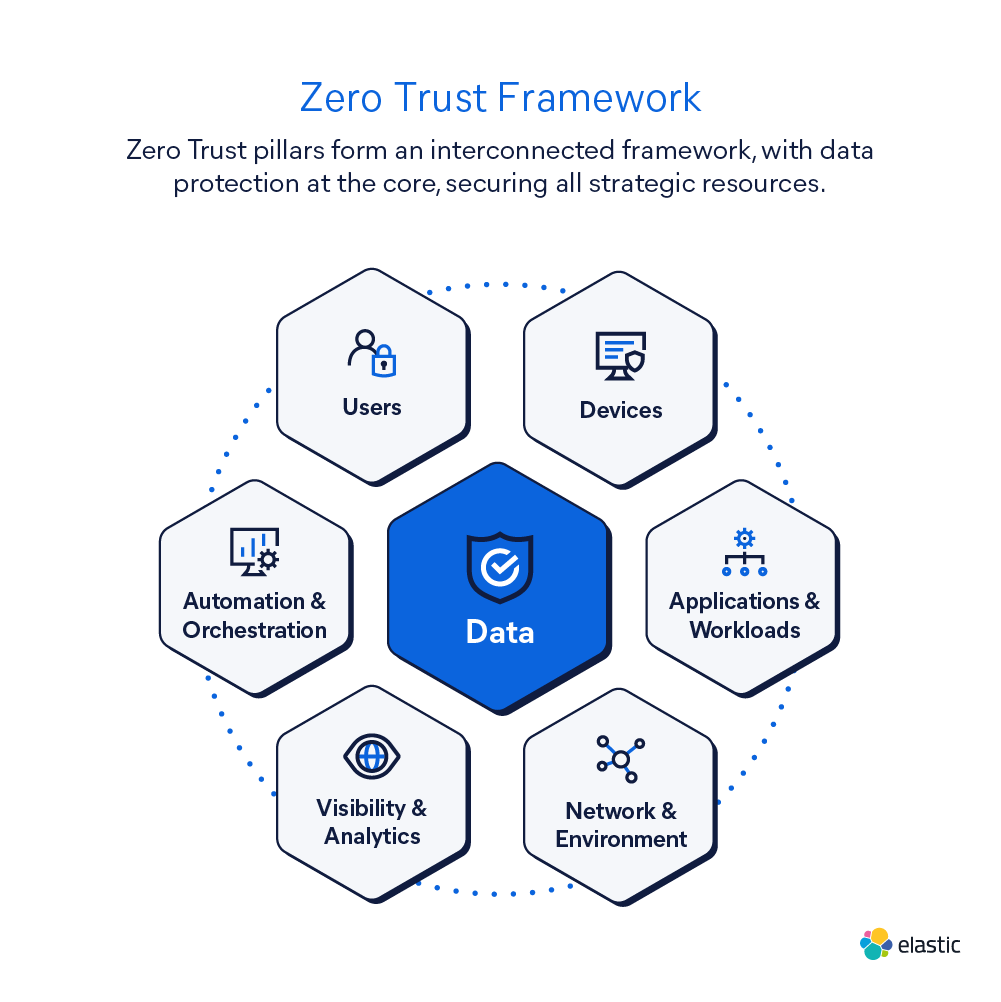

ゼロトラストの柱とは何ですか?

ゼロトラストの柱は、情報にアクセスできる対象者から、データを監視・保護する方法まで、セキュリティ戦略の中核を成すものです。これらの柱を組み合わせることで、脅威を防御し、運用を安全に保つための包括的なフレームワークが構築されます。各柱はセキュリティの特定の部分に対処しており、それらを組み合わせることで、組織を内部および外部の脅威から保護する全体像が作られます。

ゼロトラストは、従来一連のコアとなる柱を中心に定義されています。たとえば、CISAのモデルには、重要な制御ポイントを表すID、デバイス、ネットワーク、アプリケーション、データという5つの柱が含まれています。可視性、分析、自動化は、個々の柱というよりはむしろ部門横断的な要素と見なされることが多いですが、だからといってそれらの重要性が低いわけではありません。これらはゼロトラストアーキテクチャ全体に組み込まれており、点をつなぎ、システムの各部分が調和して動作することを保証します。

これは単なる理論ではなく、CISA、米国国防総省、英国の国家サイバーセキュリティセンター(NCSC)、オーストラリアのサイバーセキュリティセンター(ACSC)など、評価の高い公共部門の組織が採用している方向性と同じです。

理想的には、データはすべてのゼロトラストの柱を結び付ける共通の統合要素として機能する必要があります。ID、デバイス、ネットワーク、アプリケーションなど、それぞれの柱は重要なテレメトリを生成します。データを統合しなければ、ゼロトラストは断片化されたままになります。

データは、ポリシーが情報に基づき、対応が正確で、可視性が網羅的であることを保証する基盤となります。これにより、組織はサイロ化された制御から真に統合されたセキュリティ運用に移行します。

ゼロトラストの仕組み

ゼロトラストには、継続的な検証と監視が必要です。これは、多要素認証(MFA)、IDベースのアクセス制御、マイクロセグメンテーション、堅牢なエンドポイントセキュリティ、ユーザー行動とデバイスの正常性の継続的監視などのテクノロジーや手法に頼っています。

これらの要素を組み合わせることで、ゼロトラストは、静的な資格情報やネットワークの場所から想定される信頼ではなく、リアルタイムの信頼評価に基づいてのみアクセスが許可されることを保証します。ゼロトラストモデルは、侵害がすでに発生している、またはこれから発生することを前提としているため、企業境界での1回の検証に基づいて、ユーザーに機密情報へのアクセスを許可することはありません。

ゼロトラストでは、各ユーザー、デバイス、アプリケーションを継続的に検証する必要があります。あらゆる接続とネットワークフローを認証および許可し、全面的な可視性を維持するためにさまざまなデータに依拠します。

従来、攻撃の大半は、ネットワーク内で侵害された正当な資格情報の使用または悪用が関係していました。一度ネットワーク境界内に侵入すれば、不正行為アクターはシステム全体に大混乱を引き起こすことができます。クラウド移行とリモートワーク環境の爆発的な拡大に伴い、ゼロトラストは今日のサイバー脅威に対抗するためのセキュリティモデルの重要な進化を示しています。

ゼロトラストアーキテクチャを実装する方法

ゼロトラストアーキテクチャを正常に実装するには、組織全体のコミットメントが必要です。これには、アクセスポリシーの普遍的な整合性を確保すること、セキュリティドメイン間で情報を接続すること、組織全体のすべての接続を保護することが含まれます。

ゼロトラストを効果的に導入するには、体系的なアプローチが必要です。次に、ゼロトラストセキュリティモデルに移行するための3つの重要なステップについて説明します。

- ステップ1:既存のネットワークインフラストラクチャとセキュリティ態勢を評価し、脆弱性を特定します。弱点を評価し、改善が必要な領域を発見して攻撃対象領域を定義することは、ゼロトラストの実装範囲を測る上で役立ちます。

- ステップ2:ゼロトラストの原則に基づき、包括的なアクセス制御戦略を策定します。これには、すべてのIT資産とデータ資産のカタログ化、ユーザーロールの定義と割り当て、多要素認証の実装、詳細なアクセス制御の確立、ネットワークセグメンテーション技術の採用などが含まれます。

- ステップ3:最新のテクノロジーとソリューションを導入し、ゼロトラストの実装をサポートします。これには、IDおよびアクセス管理(IAM)ソリューション、侵入検知システム、次世代ファイアウォール、セキュリティ情報およびイベント管理(SIEM)ツールの実装などが考えられます。これらのソリューションを定期的に監視・更新し、健全なゼロトラストセキュリティ環境を維持します。

ゼロトラストセキュリティを採用する利点

ゼロトラスト戦略は、生産性の向上、エンドユーザーエクスペリエンスの向上、ITコストの削減、アクセスの柔軟性の向上、そしてもちろんセキュリティの大幅な強化など、さまざまな利点をもたらします。ゼロトラストを導入すると、次の利点がもたらされます。

- セキュリティ体制の改善:その核心として、ゼロトラストは、継続的にアクセスを検証・監視することで、攻撃対象領域と不正アクセスのリスクの両方を低減し、従来の境界指向の保護に組み込まれていた脆弱性を排除します。

- データ漏えいリスクの軽減:ゼロトラストの最小特権の原則と詳細なアクセス制御により、ユーザーのアクセス権を制限し、データ侵害、水平移動、インサイダー攻撃の可能性を低減します。

- 可視性と制御の強化:ゼロトラストは、組織にユーザーの行動、デバイスの健全性、ネットワークトラフィックに関する正確かつリアルタイムの可視化を提供します。

- 迅速な対応:ゼロトラストにより、脅威の検出と対応がより迅速になります。

- 損害の軽減:ゼロトラストは、マイクロセグメンテーションによって侵害をより小さな領域に限定することで、攻撃が発生した際の損害を最小限に抑え、復旧コストを低減します。

- リスクと影響の軽減:複数の認証要素を要求することで、ゼロトラストはフィッシング攻撃やユーザー資格情報の盗難による影響を軽減します。検証の強化により、セキュリティの確保や更新が困難なIoTデバイスなど、脆弱なデバイスがもたらすリスクが軽減されます。

ゼロトラスト導入の一般的な課題

ゼロトラストは、セキュリティ面で大きな利点がある一方、その導入には変化による痛みが伴う可能性があります。一般的には次のような課題が発生します。

- レガシーインフラストラクチャ

レガシーシステムを使用している場合、ゼロトラストの原則を既存のネットワークアーキテクチャーに統合することが困難だと感じるかもしれません。レガシーシステムは、詳細なアクセス制御や継続的な監視を実施するために必要な機能を備えていない可能性があります。暗黙の信頼に基づいて構築されたインフラをゼロトラストの原則に適合させるには、知識と投資の両方が必要です。 - ユーザーエクスペリエンス

堅牢な認証手段とアクセス制御を導入することで、ユーザーエクスペリエンスに影響を与える可能性があります。ゼロトラストへのスムーズな移行を確実にするために、組織はセキュリティニーズとユーザビリティ要件の間でバランスを取る必要があります。 - 文化的な変化

ゼロトラストには、考え方と組織文化の変化が必要です。時代遅れの「trust but verify(信頼せよ、されど確認せよ)」手順からの移行は、比較的厳しくないアクセスポリシーに慣れたユーザーから抵抗を受ける可能性があります。ゼロトラストは、組織全体の経営幹部、ITスタッフ、データおよびシステムの所有者、そしてユーザーの関与、協力、そして完全な賛同があって初めて採用できるものです。 - データサイロと相互運用性

セキュリティデータは、多くの場合、分断されたツール、プラットフォーム、または部門に存在するため、サイロ間の洞察を統合することは困難です。この断片化により、協調的な脅威検出と効果的な相互運用性に必要な柱を横断した可視性が制限されます。単一の統合データレイヤーがなければ、全体像を把握し、リスクを特定し、セキュリティポリシーを効果的に適用することは困難です。

ゼロトラスト戦略のユースケース

ゼロトラスト戦略は、ほとんどの組織の独自のニーズに対応できます。ゼロトラストが業界全体で普及するにつれ、潜在的なユースケースの数は増え続けています。以下に、その例をいくつかご紹介します。

- リモート従業員の保護:リモートワーク体制が拡大する中、ゼロトラストは、潜在的に信頼性が低いネットワークやデバイスから企業リソースへのアクセスを保護するのに役立ちます。

- クラウドおよびマルチクラウド環境:ゼロトラストは、クラウドベースのアプリケーションとインフラの保護に適しており、許可されたユーザーとデバイスのみが重要なクラウドリソースにアクセスできるようにします。

- 特権アクセス管理:ゼロトラストの原則は、特権アクセスを管理し、特権アカウントに関連するリスクを軽減する場合に特に重要です。

- サードパーティ、契約社員、新入社員の迅速なオンボーディング:ゼロトラストは、社内のITチームが管理していない外部デバイスを使用して、制限付きの最小権限アクセスを外部の関係者まで簡単に拡張できます。

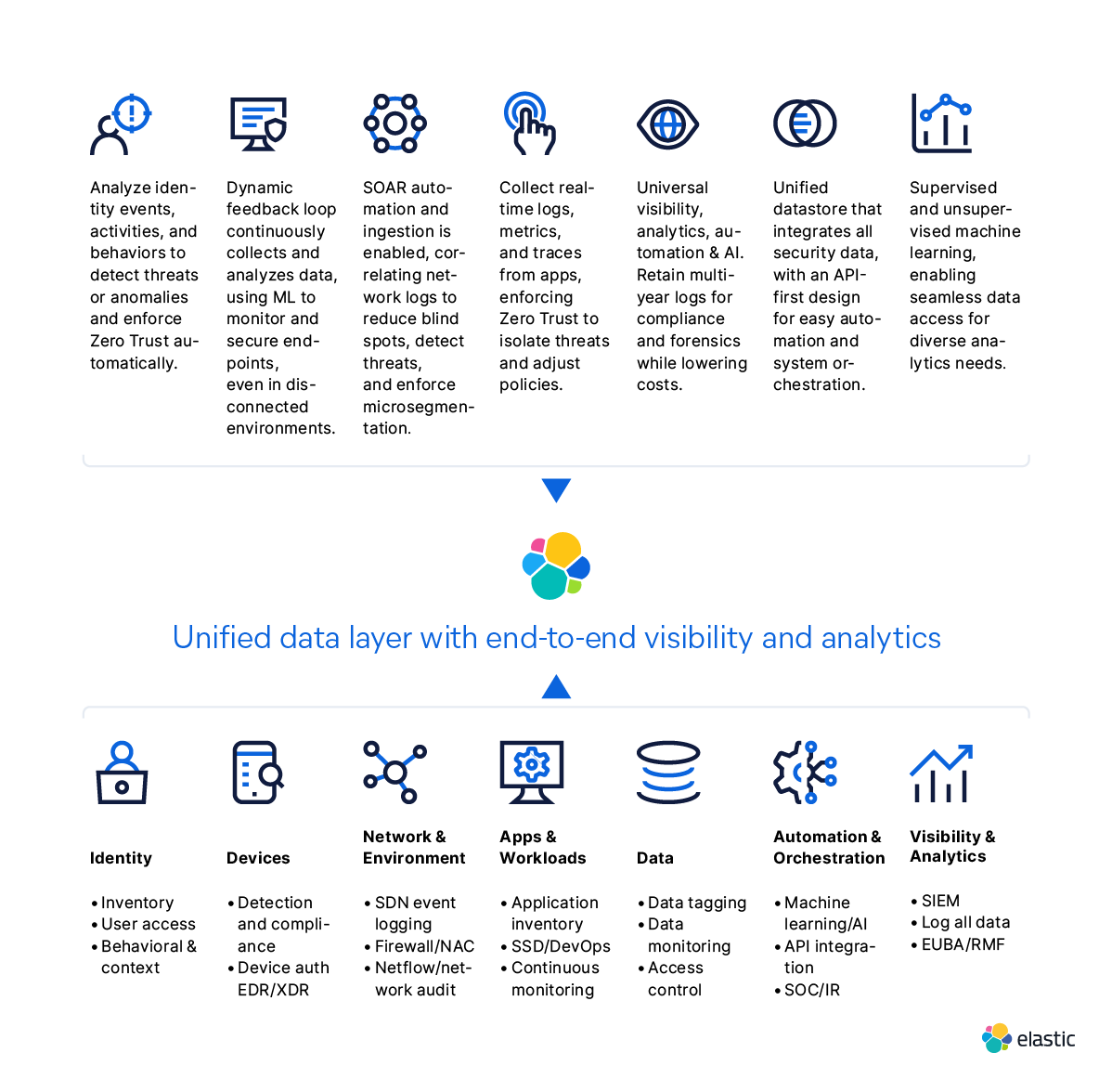

Elasticsearchによるゼロトラスト

ElasticのSearch AI Platformとデータメッシュアプローチは、企業全体にわたるゼロトラスト原則の実践的な適用をサポートします。Elasticは、組織のゼロトラストアーキテクチャのすべてのレイヤーを統合する、拡張性のあるデータプラットフォームを提供します。Elasticを統合データレイヤーとして使用することで、さまざまなソースや形式からデータを収集して取り込み、大規模な横断的関連付けと分析をほぼリアルタイムで効率的に実行できます。

Elasticは、効果的なゼロトラスト戦略の最も基本的な機能の1つを実現します。それは、アーキテクチャ全体にわたる可視性を提供する共通のデータ操作および分析レイヤーであり、関連するすべてのデータストリームに対してほぼリアルタイムのクエリと分析を可能にします。Elastic独自の強力で柔軟なデータプラットフォームは、コスト効率が高く、拡張性のある方法で、すべてのデータとシステムを接続し、より統合され、正確で信頼性の高い環境を実現します。