O que é a segurança cibernética?

Definição de segurança cibernética

Segurança cibernética é a prática de proteger redes, sistemas, dispositivos e outras informações sensíveis contra ataques deliberados e uso não autorizado. Trata-se de um esforço holístico que requer alinhamento entre seu pessoal, seus processos e suas tecnologias. Para proteger os ativos, funcionários, clientes e usuários de uma organização, os especialistas em segurança cibernética de hoje usam várias estratégias. Em um mundo cada vez mais digital, proteger a cibersegurança é de suma importância, para garantir:

- A privacidade e a segurança pessoais. A segurança cibernética protege a privacidade e a segurança pessoais, impedindo que hackers explorem informações de identificação ou, direta ou indiretamente, ameacem a segurança física.

- A proteção de ativos financeiros e da propriedade intelectual. Uma segurança cibernética deficiente pode permitir que criminosos cibernéticos roubem informações de negócios confidenciais, como segredos comerciais, designs de produtos e outras informações proprietárias.

- A preservação das operações de negócios. Os ataques cibernéticos podem interromper o funcionamento normal de uma organização, interrompendo serviços e causando prejuízos de grande alcance.

- A integridade da reputação. Uma violação de dados ou outro incidente de segurança cibernética pode prejudicar a reputação de uma organização, tornando mais difícil atrair e reter clientes, investidores e funcionários.

- A resiliência e a confiabilidade da infraestrutura crítica. Ataques cibernéticos em sistemas de infraestrutura crítica, como sistemas de energia, transporte e água, podem afetar a segurança dos indivíduos e o funcionamento da sociedade.

- A garantia legal e de conformidade. Uma segurança cibernética deficiente pode resultar na não conformidade com os regulamentos de privacidade de dados, como GDPR e HIPAA, gerando problemas regulatórios, penalidades financeiras e outras consequências.

- A segurança nacional. A segurança cibernética é essencial para manter a segurança nacional, pois pode proteger redes governamentais e militares contra espionagem e ataques cibernéticos que podem comprometer informações sensíveis.

Por que a segurança cibernética é importante?

A segurança cibernética é importante para mitigar o risco de ataques cibernéticos e garantir a integridade, a confidencialidade e a disponibilidade dos dados, sistemas e redes na base do mundo moderno. De acordo com a Cybersecurity Ventures1, o crime cibernético deve custar US$ 10,5 trilhões por ano até 2025. Do ponto de vista de uma empresa, a segurança cibernética é importante porque pode proteger as organizações contra ameaças que poderiam causar danos substanciais.

As violações de dados são uma das fontes mais comuns de impactos negativos para uma organização. Os efeitos de tais violações de dados têm um impacto financeiro duradouro para a organização responsável devido a multas regulatórias imediatas e danos de longo prazo à reputação. Sem proteções adequadas de segurança cibernética, as organizações correm o risco de perder informações sensíveis, incluindo propriedade intelectual, informações financeiras e informações de identificação pessoal (PII), como informações de contato de funcionários e clientes, números de documentos pessoais como o CPF e informações de saúde.

Infelizmente, as violações de dados são comuns.

Quando ocorrem ataques, eles são caros, podem prejudicar funcionários e clientes, e podem arruinar a reputação de uma organização perante os consumidores. Por isso, é importante que toda organização priorize a mitigação dos riscos de segurança cibernética.

Tipos de segurança cibernética

O termo “segurança cibernética” engloba vários esforços e estratégias diferentes, todos com o objetivo de proteger as organizações de vulnerabilidades. Aqui estão alguns dos tipos mais comuns de áreas de segurança cibernética nas quais as organizações de hoje se concentram.

Gerenciamento de eventos e informações de segurança (SIEM)

Gerenciamento de eventos e informações de segurança (SIEM) é uma solução de segurança cibernética usada para detectar e responder a ameaças dentro de uma organização. Em sua essência, um SIEM (a pronúncia rima com “him”) coleta logs e eventos, normalizando esses dados para análises posteriores que podem se manifestar como visualizações, alertas, buscas, relatórios e muito mais. Os analistas de segurança podem usar as soluções de SIEM para assumir casos de uso avançados de segurança cibernética, como monitoramento contínuo, caça a ameaças e investigação e resposta a incidentes.

Segurança de endpoint

Segurança de endpoint é a prática de proteger os dispositivos que se conectam a uma rede, como notebooks, servidores e dispositivos móveis. A solução de segurança de endpoint ideal previne ransomware e malware, detecta ameaças avançadas e proporciona aos respondentes um contexto investigativo vital.

Segurança na nuvem

Segurança na nuvem é a prática de proteger as tecnologias de nuvem contra configurações incorretas e violações. A solução certa protegerá as implantações na nuvem ao fornecer visibilidade avançada da postura da nuvem. Ela protegerá as cargas de trabalho na nuvem com funcionalidades de prevenção, detecção e resposta — tudo em uma única solução integrada.

Orquestração, automação e resposta de segurança (SOAR)

A orquestração, automação e resposta de segurança (SOAR, pelas iniciais em inglês) permite que as equipes de segurança padronizem e simplifiquem a resposta de sua organização a ataques cibernéticos e incidentes. O SOAR otimiza os fluxos de trabalho dentro e fora do centro de operações de segurança (SOC) para que os analistas possam concentrar seus esforços na proteção do ecossistema da organização.

Segurança das aplicações

Segurança das aplicações é a prática de proteger as aplicações, sejam elas executadas na nuvem, em servidores locais ou em dispositivos clientes. Isso inclui criar, desenvolver, adicionar e testar recursos de segurança em aplicações para garantir que sejam funcionais. Uma segurança adequada das aplicações garante que os dados dentro das aplicações estejam seguros e não sejam roubados.

Segurança de rede

A segurança de rede se concentra em proteger a infraestrutura de rede contra uso indevido. Tradicionalmente, combina várias táticas e estratégias diferentes, incluindo, entre outras, firewalls, sistemas de detecção/prevenção de invasão, segmentação de rede, VPNs e outras soluções.

Segurança da IoT

Agentes maliciosos às vezes têm como alvo dispositivos físicos específicos que estão conectados à rede. Estes incluem dispositivos com Wi-Fi como carros, câmeras de segurança e geladeiras inteligentes. A segurança da Internet das Coisas (IoT) é a prática de segurança cibernética que garante que esses dispositivos não introduzam ameaças ou vulnerabilidades na rede.

Inteligência de ameaças

A inteligência de ameaças ajuda as equipes de segurança a se proteger contra ataques cibernéticos, analisando os dados coletados que fornecem insight sobre as táticas e os alvos dos invasores. Por meio da inteligência de ameaças, as equipes podem identificar padrões de atividade dos invasores e instituir estratégias de defesa apropriadas para a organização.

Gerenciamento de identidade e acesso

O gerenciamento de identidade e acesso (geralmente conhecido como IAM, pelas iniciais em inglês) são os frameworks e tecnologias que gerenciam as identidades digitais e o acesso do usuário. O IAM inclui recursos como autenticação multifator ou de dois fatores, gerenciamento de acesso privilegiado e atribuição de níveis de acesso em um sistema ou plataforma. Ao praticar o IAM saudável, as organizações podem garantir que os logins sejam seguros e que apenas as pessoas certas tenham acesso a informações sensíveis.

Zero trust

Zero trust é um framework de segurança cibernética que exige que todos os usuários — independentemente de quem sejam — sejam autenticados antes de poderem ter acesso a dados, aplicações e outros sistemas. O zero trust cresceu em importância por causa da força de trabalho distribuída de hoje. Ele leva em conta os trabalhadores remotos que podem estar trabalhando em seus smartphones, notebooks e outros dispositivos.

Segurança dos dispositivos móveis

A segurança dos dispositivos móveis é um ramo da segurança cibernética que se preocupa com a proteção de dispositivos móveis como notebooks, smartphones e tablets. Com o aumento no uso de dispositivos móveis no local de trabalho, a segurança dos dispositivos móveis vem se tornando cada vez mais importante.

Como você mede a eficácia da segurança cibernética?

Medir o sucesso de um programa de segurança cibernética pode ser um desafio, pois pode ser difícil quantificar a eficácia das medidas de segurança na prevenção de ataques cibernéticos ou violações de dados. No entanto, existem várias métricas que as organizações podem usar para avaliar o desempenho de seu programa de segurança cibernética, como as seguintes:

- Conformidade. A avaliação da conformidade da organização com frameworks e regulamentos relevantes alinha um programa de segurança cibernética com um conjunto inicial de práticas recomendadas válidas.

- Detecção de ameaças e tempo de resposta. Medir a rapidez com que a organização é capaz de detectar e responder a uma ameaça cibernética pode dar uma indicação da eficácia de suas ferramentas e processos de segurança.

- Redução de riscos. Pode ser útil avaliar o sucesso da organização na redução do risco geral para seus sistemas e informações sensíveis. Isso pode ser medido comparando a probabilidade e o impacto de um ataque cibernético antes e depois da implementação de novas medidas de segurança.

- Teste de penetração. Realizar auditorias de segurança internas e externas e testes de penetração regularmente pode ajudar as organizações a identificar vulnerabilidades e lacunas em seus programas de segurança e aprimorá-los adequadamente.

- Retorno do investimento (ROI). Medir o custo-benefício do programa por meio da análise da proporção entre o custo das medidas de segurança e os benefícios que elas geram pode ajudar a mostrar como o orçamento de segurança cibernética está sendo usado.

Nenhum programa de segurança cibernética pode garantir 100% de proteção, portanto, busque resultados que funcionem para o orçamento, os recursos e a tolerância ao risco da organização.

O que é um ataque cibernético?

Um ataque cibernético é uma tentativa indesejada de roubar, danificar, alterar ou interromper dados e seus sistemas subjacentes. Se bem-sucedidos, os ataques cibernéticos podem prejudicar as organizações na forma de prejuízo financeiro, tempo de inatividade do sistema, exposição de dados sensíveis e desabilitação do sistema.

Embora os invasores cibernéticos tenham motivações variadas, geralmente a motivação é financeira, pessoal ou política. Às vezes, os invasores cibernéticos buscam ganhos monetários por meio de dinheiro e roubo de dados. Outras vezes, eles estão envolvidos em guerra cibernética ou terrorismo cibernético em nome de um Estado-nação. Alguns invasores podem lançar ataques para espionar os concorrentes e obter uma vantagem.

Tipos de ameaças de segurança cibernética

Existem vários tipos diferentes de ameaças de segurança cibernética no cenário atual. Agentes maliciosos miram redes, aplicações e dispositivos físicos como alvo de seus esforços. Aqui estão alguns dos tipos mais comuns de ameaças de segurança cibernética que as organizações trabalham para evitar:

- Malware. Abreviação de “malicious software” (software malicioso), esta categoria de ameaça inclui vírus, cavalos de Troia ou Trojans e outros softwares maliciosos que podem danificar ou parar sistemas de computador, roubar informações sensíveis ou permitir acesso não autorizado a uma rede.

- Ransomware. Ransomware é um tipo de malware avançado projetado para sequestrar as informações de um usuário ou impedir o uso de um sistema até que o usuário pague para desbloqueá-lo. Normalmente, isso é feito criptografando certos tipos de arquivo e, em seguida, forçando os usuários a pagar um resgate para obter uma chave de descriptografia.

- Phishing. Phishing refere-se a ataques que tentam obter acesso a informações sensíveis como números de cartão de crédito, CPFs ou outras informações que podem ser usadas para fins nefastos. Os invasores de phishing usam emails, mensagens de texto, telefonemas ou redes sociais na tentativa de induzir os usuários a compartilhar informações por meios que parecem legítimos.

- Ameaças internas. Envolvem um indivíduo ou grupo que obteve acesso autorizado à rede ou aos sistemas de uma organização e usa esse acesso para prejudicá-la.

- Engenharia social. Abrange táticas usadas para enganar indivíduos ou organizações a fim de obter acesso a informações sensíveis, recursos de rede sensíveis e informações financeiras, aproveitando a psicologia humana.

- Ameaças persistentes avançadas (APTs, pelas iniciais em inglês). São ataques cibernéticos coordenados, sustentados e furtivos, normalmente realizados por Estados-nação ou grupos criminosos, co o objetivo de roubar informações sensíveis de uma organização ou indivíduo específico.

- Exploits de IoT. Os criminosos cibernéticos estão cada vez mais mirando os dispositivos de IoT como uma forma de acessar a rede e os dados sensíveis de uma organização.

- Ataques distribuídos de negação de serviço (DDoS). É um tipo de ataque cibernético que visa tornar um site ou recurso de rede indisponível, sobrecarregando-o com tráfego de várias fontes.

Desafios de segurança cibernética

Embora a maioria das empresas invista um volume substancial de tempo e recursos em segurança cibernética, a prevenção de ataques cibernéticos continua sendo um desafio. À medida que aumenta a complexidade do cenário digital, fica mais difícil manter tudo seguro. Junte-se a isso os agentes maliciosos cada vez mais sofisticados, e temos muitos desafios.

Aqui estão alguns dos desafios de segurança cibernética mais comuns que as empresas enfrentam hoje:

Aumento geral de ataques cibernéticos

Nos últimos anos, as organizações viram os ataques cibernéticos aumentarem. De acordo com o 2022 Cyber Security Insights Report da S-RM2, 75% das organizações sofreram um ataque grave nos últimos três anos, o que representa um aumento de 60% em relação ao ano anterior. Além de aumentarem na quantidade, esses ataques também são caros, custando às empresas uma média de US$ 3,4 milhões.

Aumento dos serviços de nuvem e da complexidade na computação e na rede

As empresas não armazenam mais todos os seus dados localmente. Em vez disso, usam a computação em nuvem para uma força de trabalho cada vez mais remota. Embora isso ofereça melhorias substanciais no armazenamento de dados, no fluxo de trabalho e em várias outras áreas, introduz complexidade nas redes e sistemas que, por sua vez, introduzem mais vulnerabilidade e risco.

Dependência de propriedades digitais

Mais do que nunca, as organizações dependem de propriedades digitais para concluir tarefas, armazenar informações sensíveis e gerenciar usuários e clientes. De acordo com um relatório da McKinsey3, a pandemia da COVID-19 levou as empresas a aumentar rapidamente a adoção da tecnologia digital. Em julho de 2020, 58% das interações com clientes foram digitais, contra 36% em 2019 e apenas 20% em 2018. Embora isso ofereça uma experiência positiva para funcionários, clientes e usuários, depender da tecnologia digital apresenta uma variedade de desafios de segurança cibernética.

Estratégias em constante evolução dos criminosos cibernéticos

À medida que a tecnologia avança, o mesmo acontece com as estratégias dos criminosos cibernéticos. Muitos agora estão criando malware para roubo de informações desenvolvido especificamente para tecnologias de nuvem. Com tantas empresas dependendo de serviços de nuvem, os riscos são grandes. Os criminosos cibernéticos evoluem continuamente para contornar as medidas de segurança, portanto, é importante contar com medidas de proteção amplas e também com uma visão granular dos sistemas.

O fator humano

Os indivíduos costumam ser a primeira linha de defesa contra ataques cibernéticos. Isso inclui usuários finais, administradores de sistemas, analistas de segurança e outros funcionários ou contratados responsáveis pela implementação e manutenção de medidas de segurança cibernética. As organizações devem promover uma cultura de conscientização de segurança, treinando os funcionários sobre como identificar e evitar ameaças cibernéticas e tomar medidas para proteger os ativos e dados da organização.

Casos de uso de segurança cibernética

No atual cenário de ameaças, as empresas precisam de tecnologia de segurança para resolver vários casos de uso. Aqui, exploraremos os casos de uso de segurança cibernética mais críticos para sua organização:

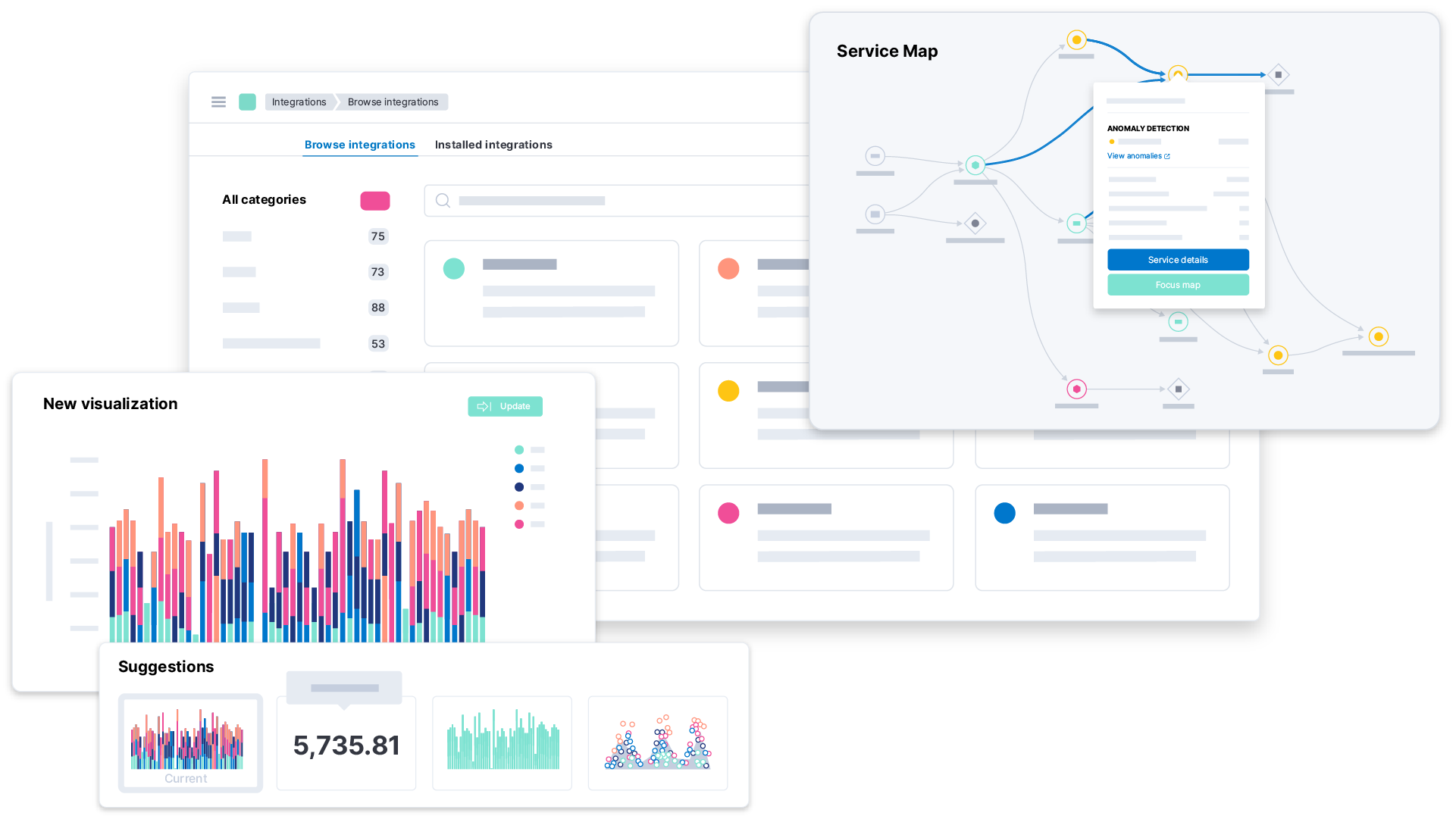

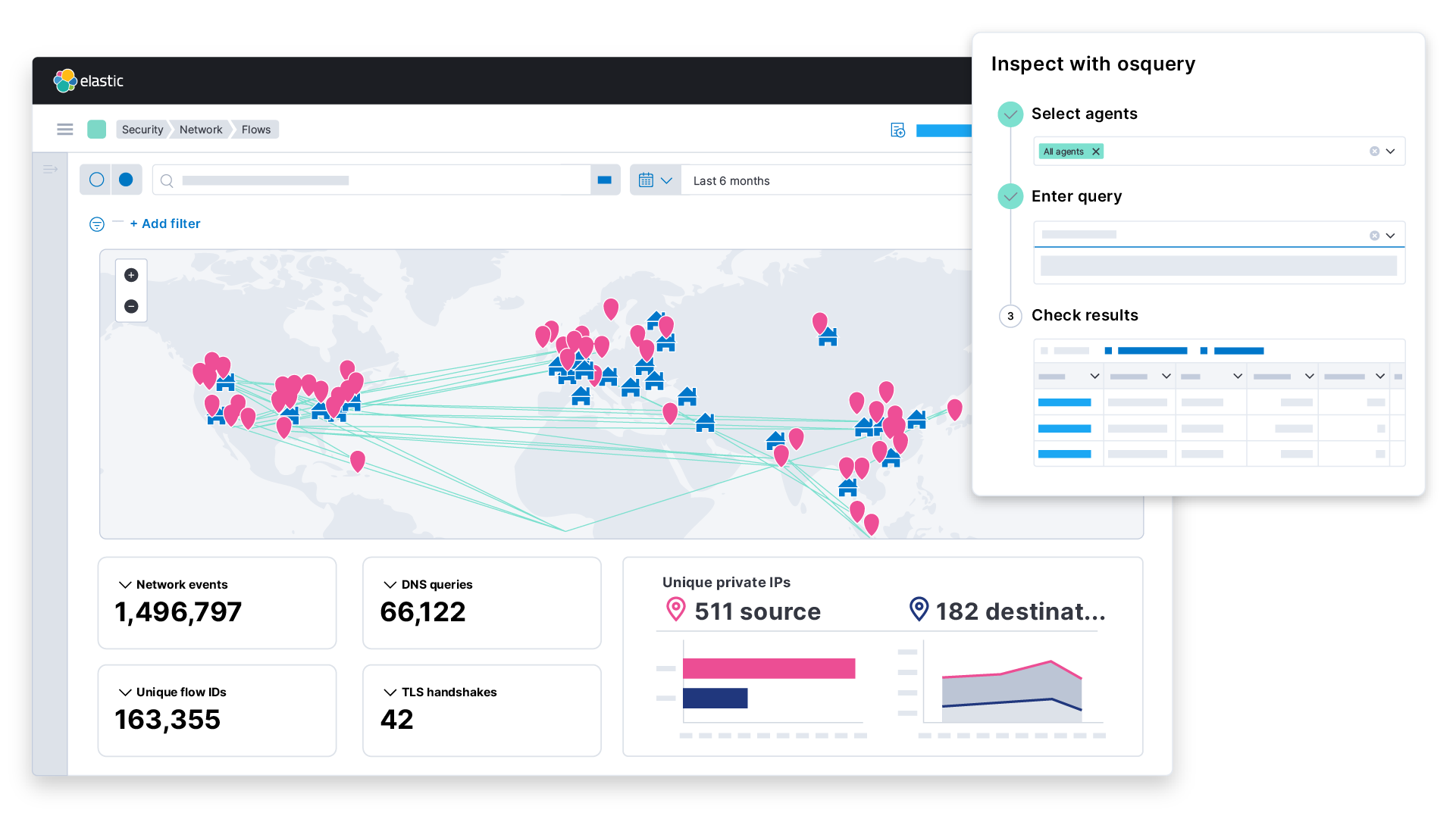

Monitoramento contínuo

O monitoramento contínuo oferece uma poderosa percepção operacional, análise de segurança simplificada e feedback visual contínuo. Obter visibilidade de todo o ambiente está entre as primeiras etapas (e mais essenciais) para proteger sua organização.

Para obter monitoramento contínuo para seu programa de operações de segurança, escolha uma plataforma maciçamente escalável com um esquema de dados poderoso e integrações de dados pré-criadas que deem suporte às tecnologias mais inovadoras do seu conjunto de tecnologia empresarial.

Proteção contra ameaças

Proteção contra ameaças refere-se a tecnologias, aplicações e outras soluções de segurança que protegem uma organização contra ameaças cibernéticas comuns como malware, ransomware e vírus. A ideia por trás da proteção contra ameaças é que uma organização possa bloquear ameaças específicas antes que ocorram danos.

Há vários tipos diferentes de proteção contra ameaças que as organizações podem empregar. Os firewalls tradicionais podem oferecer proteção da mesma forma que recursos como controle de acesso à rede, proteção avançada contra malware (AMP) e visibilidade e controle de aplicações (AVC).

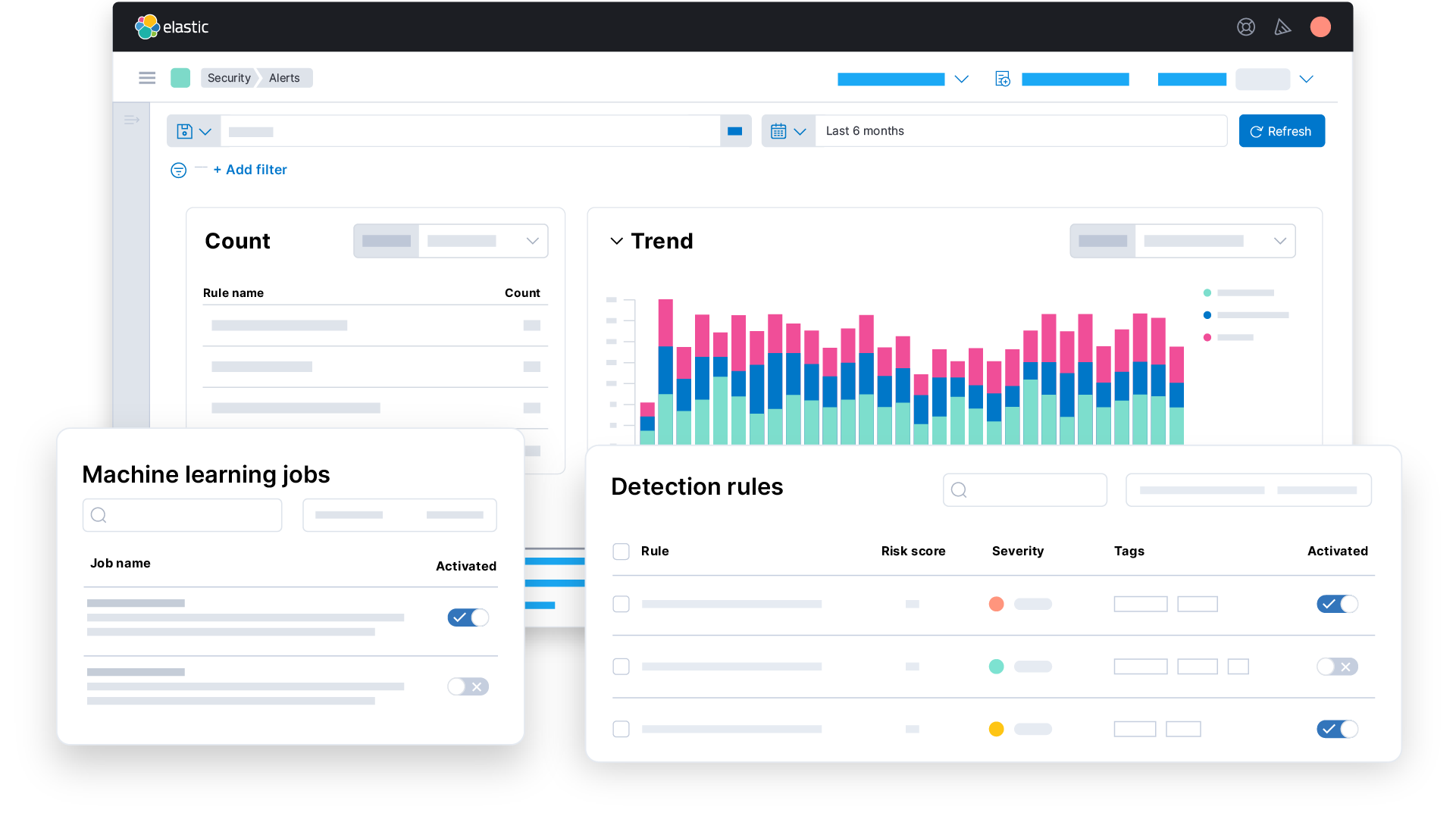

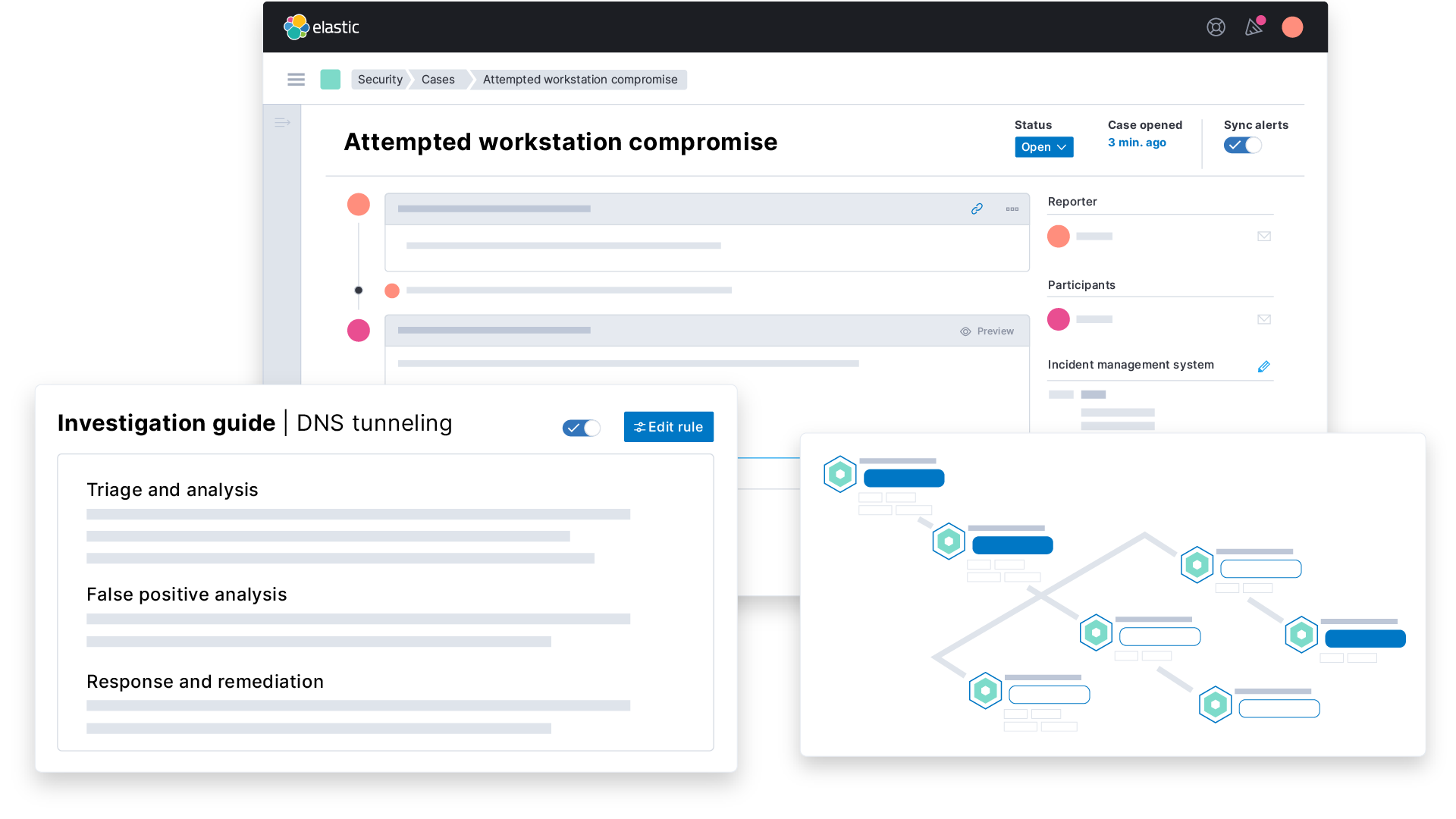

Investigação e resposta

Quando ocorre um incidente ou ameaça, é essencial que uma empresa investigue e responda o mais rápido possível. Uma resposta rápida é essencial para que o impacto de um ataque seja minimizado.

Para contar com investigação e resposta a incidentes para um programa de operações de segurança, as empresas devem escolher uma plataforma maciçamente escalável com um esquema de dados poderoso e integrações de dados pré-criadas que deem suporte às tecnologias que já estão no seu conjunto.

Caça a ameaças

Caça a ameaças é uma abordagem proativa para encontrar, detectar e minimizar vulnerabilidades e ataques cibernéticos. Com a caça às ameaças, os departamentos de TI analisam anomalias proativamente, investigam e garantem que não haja atividades maliciosas que possam levar a uma violação em grande escala. A caça a ameaças é particularmente útil para combater ameaças persistentes avançadas, pois elas podem permanecer sem serem detectadas em um ambiente de rede por meses enquanto coletam informações sensíveis.

Dá para ficar sem segurança cibernética?

Aqui estão alguns equívocos comuns ou pensamentos otimistas que podem colocar algumas organizações em apuros:

“Uma violação de dados é algo que só acontece com outras empresas, não conosco...”

Muitas empresas pensam que isso nunca acontecerá com elas, mas as violações de dados são uma ocorrência comum. É melhor estar preparado para isso com um plano de resposta a incidentes, uma forma de detectar e conter violações, e planos de recuperação. Ao aceitar que uma violação de dados pode acontecer, as empresas podem tomar medidas proativas para mitigar o risco e minimizar o impacto.

“Nossa rede é segura porque temos um perímetro forte...”

Embora os firewalls possam fornecer um nível básico de segurança, não são suficientes para proteger contra todos os tipos de ameaças cibernéticas. Os cibercriminosos podem explorar vulnerabilidades em sua infraestrutura de rede, usar malware sofisticado para contornar firewalls e obter acesso a seus dados sensíveis.

“Não precisamos integrar nossas tecnologias de segurança para proteger nossa empresa...”

Medidas básicas de segurança, como software antivírus e firewalls, são importantes, mas não são suficientes para proteger contra as ameaças cibernéticas avançadas de hoje. Para detectar e responder rapidamente às ameaças cibernéticas, as organizações precisam de uma estratégia de segurança abrangente que combine integrações entre as principais ferramentas de segurança com políticas, procedimentos e diretrizes claras para lidar com questões relacionadas à segurança.

“Não precisamos nos preocupar com ataques cibernéticos provenientes de fornecedores...”

Muitas organizações dependem de fornecedores terceirizados para vários serviços, como armazenamento em nuvem, desenvolvimento de software e suporte de TI. Embora esses fornecedores possam ter suas próprias medidas de segurança, é importante que as organizações verifiquem de forma independente seus protocolos de segurança e garantam que eles atendam aos padrões do setor.

Qual é a importância da agilidade na segurança cibernética?

Os invasores podem causar muitos danos em um curto espaço de tempo. No tempo que você leva para baixar um arquivo, esse mesmo intervalo pode ser tudo de que um invasor precisa para roubar informações sensíveis ou implantar malware. A agilidade é fundamental para que as equipes de segurança respondam aos incidentes em tempo real antes que eles possam causar danos.

Quem é responsável pela segurança cibernética?

Na verdade, todo indivíduo em uma empresa tem alguma responsabilidade pelo gerenciamento da segurança cibernética. No entanto, as empresas hoje empregam diretores de segurança da informação (CISOs) para liderar e direcionar as iniciativas de segurança cibernética dentro de uma organização. Os CISOs são altos executivos que trabalham para avaliar riscos e encontrar soluções.

Estas são outras pessoas responsáveis pelo gerenciamento da segurança cibernética:

Analistas de segurança cibernética

Os analistas de segurança cibernética protegem seu empregador contra ataques cibernéticos e/ou acesso não autorizado à propriedade da empresa, incluindo redes, hosts, servidores e apps. Nessa função, os analistas trabalham diretamente para proteger contra ameaças cibernéticas de forma proativa e responder a quaisquer violações se/quando ocorrerem. Veja como é um dia na vida de um analista.

Engenheiros/arquitetos de segurança

Nessa função, engenheiros/arquitetos lideram a colaboração entre desenvolvedores, engenheiros, administradores, líderes de negócios e outros dentro da organização para implementar e melhorar a infraestrutura de segurança. O arquiteto deve equilibrar uma sólida política de segurança cibernética com uma metodologia de criptografia para dados sensíveis e delinear os recursos de segurança necessários ou desejados.

Gerentes de centros de operações de segurança (SOC)

Um gerente de SOC lidera a equipe de operações de segurança de uma organização, estabelece processos, supervisiona contratações e treinamentos, e transmite informações gerais ao diretor de segurança da informação (CISO).

Consultores de segurança cibernética

Um consultor de segurança cibernética pode atender uma ou mais organizações em uma função consultiva, fornecendo insights sobre assuntos variados, desde a infraestrutura básica do sistema até a implementação de tecnologia de segurança avançada. Seu objetivo final é determinado na contratação, mas todos compartilham a mesma missão de proteger os dados de uma empresa.

Analistas de vulnerabilidade/testadores de penetração

Analistas de vulnerabilidade e testadores de penetração são contratados para identificar e avaliar possíveis vulnerabilidades dos sistemas, redes ou ecossistema mais amplo de uma organização. Os testadores de penetração servem como hackers “do bem” que encontram fraquezas no sistema usando uma variedade de ferramentas que também podem ser usadas por hackers “do mal”.

Engenheiros/arquitetos de rede

Do projeto de rede à configuração inicial e ao monitoramento, a função de um engenheiro/arquiteto de rede é lidar com tudo relacionado à rede para garantir o desempenho ideal. Lidando com muito mais do que apenas firewalls, essa função gerencia as políticas associadas a como o tráfego de rede flui para dentro e para fora de uma organização.

Engenheiros/administradores de sistemas

Muitas vezes conhecido como SysAdmin, o administrador ou engenheiro de sistemas gerencia a infraestrutura de TI mais ampla da organização — servidores, aplicações, sistemas operacionais etc. Essa função é crítica para o sucesso e o tempo de atividade dos negócios.

Modernize as operações de segurança com o Elastic Security

O Elastic Security oferece visibilidade ilimitada das ameaças, reduz o tempo de investigação e protege sua empresa de um cenário de ameaças em constante evolução. Com a Elastic, os usuários têm uma abordagem aberta e integrada à segurança com proteções prontas para uso, fluxos de trabalho customizáveis para os analistas, profundos insights contextuais e um modelo de adoção com pagamento conforme o crescimento.

Experimente o Elastic Security gratuitamente para descobrir como você pode ficar à frente das ameaças cibernéticas.

Notas de rodapé

- 1 Cybercrime magazine - https://cybersecurityventures.com/hackerpocalypse-cybercrime-report-2016/

- 2 Cyber Security Insights Report 2022 - 2022 Cyber Security Insights Report da S-RM

- 3 McKinsey & Company: How COVID-19 has pushed companies over the technology tipping point—and transformed business forever - https://www.mckinsey.com/capabilities/strategy-and-corporate-finance/our-insights/how-covid-19-has-pushed-companies-over-the-technology-tipping-point-and-transformed-business-forever