O que é o SIEM (gerenciamento de eventos e informações de segurança)?

Definição de SIEM (gerenciamento de eventos e informações de segurança)

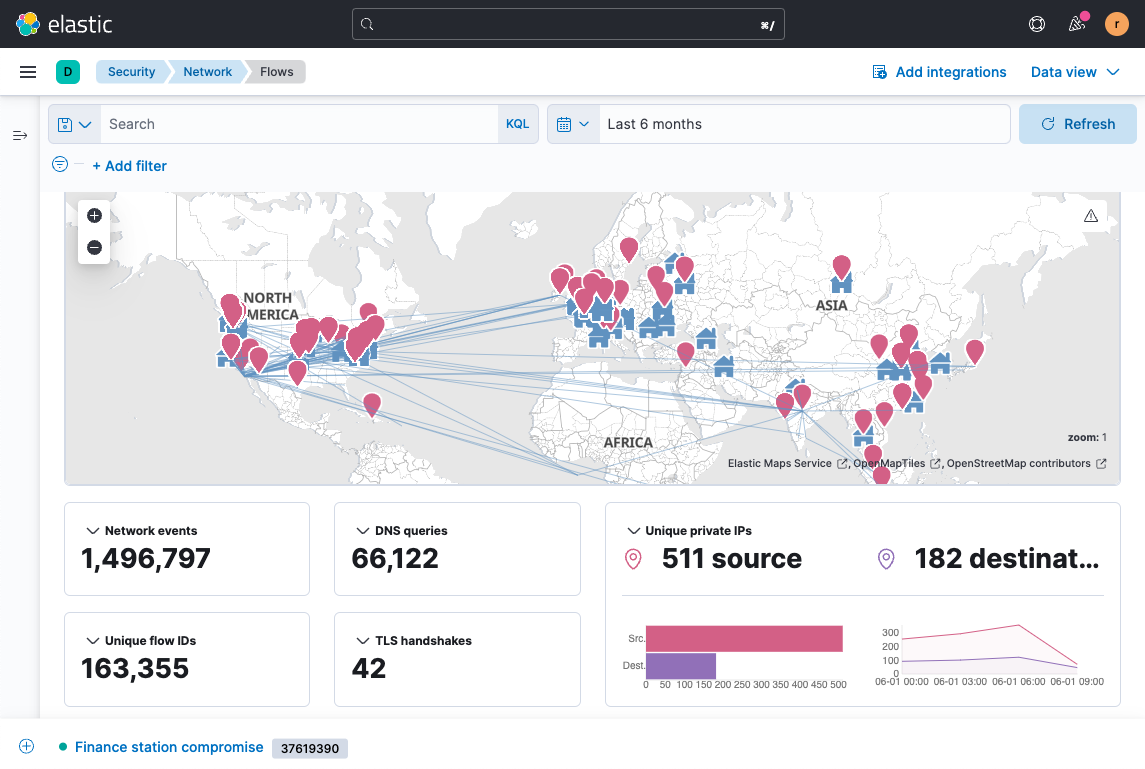

As soluções de gerenciamento de eventos e informações de segurança (SIEM) coletam logs e eventos para que as equipes de segurança analisem-os na forma de visualizações, alertas, buscas, relatórios e muito mais. Essas informações podem ajudar as equipes de segurança a detectar ameaças em tempo real, gerenciar a resposta a incidentes, realizar investigações forenses sobre incidentes de segurança anteriores e auditar para fins de compliance.

Para detectar ameaças e outras anomalias, um SIEM faz a ingestão e analisa um grande volume de dados em segundos para identificar e alertar sobre comportamentos incomuns. O monitoramento de dados de todas as fontes em tempo real — incluindo aplicativos de rede, hardware, nuvem etc — pode ajudar as organizações a se manterem à frente das ameaças internas e externas.

As equipes de segurança geralmente usam o SIEM como um dashboard central, conduzindo as operações diárias dentro da solução. Os analistas de segurança podem usar as soluções de SIEM para lidar com casos de uso avançados de segurança cibernética, como monitoramento contínuo, caça a ameaças e investigação e resposta a incidentes.

Como funciona o SIEM?

Para realizar monitoramento e análise, um sistema de gerenciamento de informações e eventos de segurança deve coletar dados de toda a organização. Muitos SIEMs implantam agentes — como o Elastic Agent — em dispositivos de usuários, servidores, equipamentos de rede e mais. Além disso, os SIEMs frequentemente se integram a provedores de serviços em nuvem para monitorar a infraestrutura específica da nuvem.

Todos esses dados serão armazenados — por exemplo, no Elastic Search AI Lake — para que as equipes de segurança conduzam investigações ou comprovem a conformidade com agências governamentais.

Funcionalidades e recursos do SIEM

Há bastante funcionalidade envolvida em uma solução SIEM. Algumas das principais funcionalidades incluem:

- Detecção avançada: a detecção assume várias formas. Malware, como ransomware ou vírus, bem como alterações nas credenciais, ameaças internas, exfiltração de dados e comportamento anômalo são itens que um SIEM deve ser capaz de identificar.

- Alertas: enquanto o SIEM analisa, ele informará as equipes de segurança sobre problemas imediatos por e-mail, mensagens ou dashboards.

- Monitoramento contínuo: o monitoramento ativo de um ambiente pode ajudar os analistas a detectarem tendências anômalas que podem indicar uma ameaça. O monitoramento em todo o ambiente pode incluir a busca por alterações no sistema, fluxo de rede ou tempo de funcionamento e tempo de inatividade.

- Conformidade: a conformidade com mandatos e frameworks aplicáveis, como HIPAA ou o GDPR, é importante para SIEMs. Muitos SIEMs também terão recursos de geração de relatórios e relatórios sobre eles. Há diferentes normas de conformidade que variam de acordo com o setor e a região (por exemplo, HIPAA para saúde, GDPR na UE).

- Visualizações e relatórios: um sistema SIEM gerará visualizações para que os profissionais analisem dados e padrões de eventos, e muitos gerarão relatórios que podem ser compartilhados com líderes do SOC e CISOs.

- Resposta a incidentes: se ocorreu um incidente de segurança, uma resposta coordenada é necessária para mitigar o impacto da violação.

- Gerenciamento de logs: os dados e eventos de log criados pelos hosts, aplicativos e redes de uma organização precisam ser coletados, armazenados e analisados por meio de uma plataforma centralizada de gerenciamento de logs.

- Caça a ameaças: a caça a ameaças envolve consultar grandes volumes de dados para caçar ativamente ameaças.

Todas essas funcionalidades podem ser aprimoradas com recursos de inteligência artificial (IA), como o Elastic AI Assistant for Security ou o Elastic Attack Discovery. Estamos vendo como a IA está transformando rapidamente o cenário da segurança cibernética tanto para os defensores quanto para os invasores. Felizmente, as soluções SIEM com recursos de IA incorporados podem dar aos defensores a vantagem neste ambiente dinâmico de ameaças.

Saiba mais sobre a adoção de IA na segurança: principais casos de uso e erros a evitar.

Histórico do SIEM

Os sistemas SIEM existem há mais de 20 anos e evoluíram consideravelmente desde seu início como banco de dados centralizado. As primeiras iterações do SIEM — que surgiram a partir de abordagens combinadas de gerenciamento de informações de segurança (SIM) e gerenciamento de eventos de segurança (SEM) — tinham grandes limitações de redimensionamento, funcionalidade primitiva de alerta e poucos recursos de correlação de dados.

Os leitores podem conhecer a história completa do SIEM em nosso blog, Rastreando a história: a revolução da IA generativa em SIEM.

Ao longo dos anos, a tecnologia de SIEM avançaria significativamente nesses recursos anteriormente de baixo desempenho, além de adicionar a capacidade de realizar uma retrospectiva histórica nos dados de arquivamento — uma função útil para analistas obterem contexto sobre uma possível ameaça.

Agora, a visualização e os fluxos de trabalho integrados são componentes integrais do SIEM, orientando os analistas a alertas prioritários e facilitando ações de resposta apropriadas. Os SIEMs modernos geralmente possuem fluxos de trabalho de detecção e resposta para ajudar uma equipe de segurança a responder de forma mais eficiente.

Como funciona o SIEM?

Uma plataforma de SIEM (gerenciamento de eventos e informações de segurança) funciona coletando dados de logs e eventos produzidos por essas várias tecnologias. Ela oferece aos analistas de segurança uma visão abrangente do ambiente de TI da organização. Um SIEM eficaz corrige automaticamente as ameaças conhecidas em um sistema, ao mesmo tempo em que revela situações mais sutis para ajudar os analistas de segurança a identificar se são necessárias mais investigações e ações.

Dispositivos, redes, servidores, apps, sistemas… o ecossistema de uma organização produz muitos dados provenientes das operações diárias. Há uma abundância de contexto nesses dados que pode ser útil para manter o ecossistema seguro. É aí que entra o SIEM.

Por que o SIEM é importante?

Para muitas equipes de segurança, um SIEM é o principal componente do seu centro de operações de segurança (SOC). Ele funciona como um hub centralizado por meio do qual grandes quantidades de dados podem ser reunidas para análise, unificando a experiência do analista ao servir como base centralizada de controle de missão. Com o SIEM, uma equipe de segurança pode identificar e se defender contra ameaças que tenham escapado das tecnologias de segurança de perímetro e estejam ativas no ecossistema da organização.

Benefícios do SIEM

Com um SIEM de última geração que pode funcionar em velocidade e escala (muitas soluções de SIEM mais antigas têm limitações que impedem isso), as organizações recebem os seguintes benefícios:

- Visibilidade holística: ter um local único e centralizado no qual as equipes podem monitorar, analisar continuamente e agir em seu ambiente é fundamental para fornecer à equipe de segurança uma única fonte de verdade.

- Narrativa unificada: um SIEM configurado corretamente normaliza tipos de dados diferentes para fornecer um snapshot coeso do vasto ambiente de TI de uma organização.

- Detecção automatizada de ameaças: os profissionais de segurança podem automatizar a detecção de ameaças e anomalias e, em seguida, consultar rapidamente os dados para investigar uma série de eventos, acessar dados históricos quanto a tendências ou contexto e muito mais.

- Gerenciamento de riscos: por meio do uso de um SIEM, as equipes podem expor ameaças desconhecidas com detecção de anomalia baseada em trabalhos de machine learning pré-criados, obtendo informações sobre as entidades de maior risco.

Análise detalhada de 9 benefícios do SIEM orientado por IA para impulsionar a segurança

Qual é a diferença entre SIEM e SOAR?

Enquanto uma solução SIEM fornece às equipes de segurança um dashboard para visualizações, alertas e relatórios para detectar melhor as ameaças, uma solução SOAR (orquestração, automação e resposta de segurança) permite que as equipes padronizem e simplifiquem a resposta da organização a quaisquer incidentes detectados.

Assim, enquanto o SIEM se especializa na detecção de ameaças, o SOAR se especializa na resposta mais ampla da organização a essas ameaças. Na prática, as soluções estão cada vez mais próximas.

Qual é o futuro do SIEM?

Para servir verdadeiramente como o painel único a partir do qual os profissionais de segurança podem fazer a integração com outras tecnologias, o SIEM (gerenciamento de eventos e informações de segurança) precisará evoluir de sua abordagem tradicionalmente fechada de “caixa preta”. Isso significa um software de segurança desenvolvido abertamente, no qual qualquer pessoa pode ver quais recursos estão funcionando para manter os usuários seguros e qual código pode ser aprimorado para proteger contra ameaças emergentes.

Embora isso possa parecer contraintuitivo (ou seja, “por que um fornecedor de segurança cibernética exporia seu código?”), a posição de longa data dos fornecedores de segurança de fechar seu código para a comunidade é uma atitude que expõe essas empresas de segurança a se tornarem alvos de hackers. Um ataque não detectado ao software de segurança pode acabar expondo milhares de clientes a vulnerabilidades e invasões, disponibilizando quantidades incontáveis de dados sensíveis para agentes mal-intencionados. Abrindo a caixa preta, os invasores podem escancarar as portas, quer estejam atrás de informações financeiras, segredos comerciais, material para chantagem ou escândalos diplomáticos.

Na Elastic, acreditamos que o melhor tipo de segurança cibernética é aberta. Isso é melhor ilustrado com o Elastic Security Labs, nosso grupo interno de pesquisa de segurança. Seja publicando pesquisas aprofundadas, expondo as ameaças cibernéticas mais recentes ou incentivando nossa comunidade a testar nossas regras de detecção, o Elastic Security se dedica a tornar nossa solução SIEM a melhor. Como fazemos isso? Parceria e colaboração com nossos clientes, comunidade e além.

Teste a eficácia do SIEM com o Elastic Security

Elastic Security é a solução SIEM preferida das principais organizações em todo o mundo. A solução permite que as equipes de segurança estabeleçam uma visão holística de todos os dados em seu ecossistema e, o mais importante, atuem com base nesses dados na velocidade e escala exigidas por empresas modernas.

O Elastic Security também se integra perfeitamente a outros casos de uso de segurança, incluindo:

Perguntas frequentes (FAQs) sobre SIEM

O que é um SIEM?

SIEM significa "security information and event management", ou seja, gerenciamento de eventos e informações de segurança. Essas soluções coletam logs e eventos para as equipes de segurança analisarem.

Por que as organizações utilizam soluções SIEM?

As organizações utilizam SIEMs para reunir dados de segurança de todos os seus sistemas. Isso ajuda a detectar atividades suspeitas precocemente e a reagir rapidamente. Também simplifica o cumprimento das normas de compliance e melhora a visibilidade da segurança.

Qual é a diferença entre SIEM e SOC?

Um centro de operações de segurança (SOC) é a equipe responsável por monitoramento, análise e investigação de eventos de segurança. Um SIEM é a tecnologia utilizada por um SOC.

O que é um SIEM orientado por IA?

O SIEM orientado por IA refere-se a uma solução SIEM com recursos de IA integradas em toda a experiência do usuário, auxiliando os profissionais de segurança em tarefas como sumarização de alertas, conversão de consultas, ingestão de fontes de dados personalizadas, sugestões de fluxo de trabalho e muito mais. O SIEM orientado por IA não substitui a necessidade de analistas de segurança — em vez disso, ele amplia seus fluxos de trabalho e os capacita a enfrentar ameaças com mais rapidez e eficiência.

Um SIEM pode ajudar a detectar ransomware ou ameaças internas?

Um SIEM não bloqueará ransomware ou ameaças internas por si só, mas pode detectar os sinais precocemente. Ele monitora padrões estranhos ou comportamentos incomuns que possam indicar um ataque. Assim, as equipes de segurança recebem um alerta antes que as coisas saiam do controle.

O SIEM é um firewall?

Não, um SIEM não é um firewall. Os firewalls são utilizados para controlar o tráfego de rede, enquanto os SIEMs agregam e analisam dados de segurança.

Qual é a diferença entre SIEM e SOAR?

O SIEM se especializa na detecção de ameaças, enquanto a orquestração, automação e resposta de segurança (SOAR) se especializa na resposta mais ampla da organização a essas ameaças.

Qual é a diferença entre SIEM e XDR?

Detecção e resposta estendidas (XDR) é uma solução que investiga e remedia ataques especificamente em endpoints, enquanto o SIEM opera em toda a empresa. Muitas plataformas SIEM têm recursos XDR integrados ou se integram a elas.

Recursos adicionais de SIEM

- Guia do comprador de SIEM 2025

- Relatório Global de Ameaças da Elastic

- Explore o Elastic Security Labs

- Treinamento: Elastic Security para SIEM

- Descubra o Elastic AI Assistant para observabilidade e segurança aprimoradas

- Já é hora de substituir seu SIEM?

- Rastreando a história: a revolução da IA generativa em SIEM

- Guia abrangente do centro de operações de segurança

- Guia completo de Security Analytics