O que é zero trust?

Definição de Zero Trust

Zero Trust é uma estrutura de segurança baseada no princípio de que usuários e aparelhos nunca devem ser automática ou implicitamente confiáveis, seja dentro ou fora do perímetro de rede de uma organização. Por padrão, ele pressupõe que toda solicitação de acesso, independentemente de sua origem ou localização, deve ser rigorosa e continuamente verificada e autenticada antes de conceder ou manter o acesso aos recursos.

À medida que as ameaças cibernéticas se tornam cada vez mais sofisticadas, os modelos tradicionais de segurança de rede já não são suficientes para proteger dados e sistemas confidenciais.

Zero Trust é uma "abordagem de segurança que você nunca confia, sempre confirma". Ele é comprovadamente mais eficaz do que a segmentação de rede tradicional e as defesas baseadas em perímetro. É uma estratégia voltada para o futuro que oferece proteção para empresas modernas em ambientes complexos de nuvem híbrida, redes locais e funcionários remotos, bem como os aparelhos, apps, dados e a infraestrutura de que dependem — onde quer que estejam.

O que é o Zero Trust Network Access (ZTNA)?

Zero Trust Network Access (ZTNA) é o componente fundamental por trás do modelo Zero Trust. Ele fornece acesso seguro a recursos com base na identidade do usuário e na postura do aparelho, em vez de depender do local da rede. O ZTNA permite que as organizações implementem controles de acesso definidos e granulares, fornecendo aos usuários o menor privilégio necessário para eles realizarem suas tarefas. Ao limitar o acesso do usuário apenas às aplicações e serviços de que ele precisa, a abordagem minimiza qualquer superfície de ataque potencial e reduz o risco de movimentação lateral não autorizada — uma vulnerabilidade comum explorada por cibercriminosos.

Como padrão, o ZTNA nega o acesso e estabelece conexões criptografadas ponto a ponto entre aparelhos e os recursos que utilizam. Isso traz acesso remoto seguro a aplicações e serviços específicos enquanto oculta a maior parte da infraestrutura e dos serviços. Ele também permite que políticas de controle de acesso específicas de local e aparelho sejam implementadas, impedindo que aparelhos comprometidos se conectem aos serviços.

Por que o Zero Trust é importante

O Zero Trust é importante porque aborda as limitações dos modelos de segurança de rede tradicionais que dependem de estratégias de defesa de perímetro, como firewalls, para proteger a infraestrutura e recursos de dados vitais. Essas abordagens tradicionais não estão equipadas para enfrentar o aumento de ameaças avançadas, ataques internos e o movimento lateral de agentes maliciosos dentro de uma rede.

Em uma era digital definida por uma força de trabalho cada vez mais global e díspar, o Zero Trust fornece uma estrutura de segurança proativa e adaptável que se concentra na verificação contínua, reduzindo o risco de acesso não autorizado e violações de dados. E com o crescimento da infraestrutura de nuvem híbrida e dos ambientes infinitamente complexos baseados em dados, estratégias de Zero Trust bem implementadas economizam tempo valioso para as equipes de segurança. Em vez de gastar recursos gerenciando soluções e ferramentas de segurança mal-integradas, as empresas e suas equipes de TI podem se concentrar nas ameaças que virão a seguir.

Compreendendo os princípios do Zero Trust

O Zero Trust é baseado em princípios essenciais, mas não há um padrão único, então as definições e escopo variam entre diferentes frameworks. Por exemplo, nos EUA, vários documentos de orientação oferecem diferentes interpretações desses princípios e pilares:

- Agência de segurança cibernética e Infraestrutura (CISA)

- National Institute of Standards and Technology (NIST)

- US Department of Defense (DoD)

- Government Services Administration (GSA)

Embora o conceito de Zero Trust seja interpretado de forma diferente em todos os setores e organizações, a maioria dos especialistas concorda com um conjunto comum de princípios núcleo para a implantação prática e eficaz da estratégia Zero Trust.

A maioria dos frameworks começa com três: validação contínua, acesso com privilégios mínimos e a suposição de violação. Eles dão a linha de base, enquanto princípios mais amplos expandem a estratégia para atender às demandas do mundo real.

Princípios-chave do Zero Trust:

- Controle de acesso baseado em identidade: o Zero Trust enfatiza a importância de verificar e autenticar as identidades dos usuários antes de conceder acesso aos recursos. As identidades dos usuários são os principais critérios para determinar os privilégios de acesso.

- Autenticação multifator (MFA): o MFA adiciona uma camada extra de segurança ao exigir que os usuários forneçam várias formas de verificação, incluindo senhas, biometria e tokens de segurança.

- Microssegmentação: a microssegmentação divide as redes em seções menores, permitindo que as organizações imponham controles de acesso granulares. Ao limitar a movimentação lateral dentro da rede, o Zero Trust minimiza o impacto de possíveis violações.

- Menor privilégio: Os usuários recebem o menor privilégio necessário para executar suas tarefas. Ao restringir os direitos de acesso, você minimiza o risco de acesso não autorizado e exposição de dados. A limitação do escopo das credenciais e dos caminhos de acesso para um invasor em potencial dá às organizações mais tempo para neutralizar os ataques.

- Monitoramento e validação contínuos: O monitoramento contínuo e ativo do comportamento do usuário, da integridade do aparelho e do tráfego de rede para detectar anomalias e possíveis ameaças possibilita às equipes de TI responder rapidamente a eventos de segurança. Depois de estabelecidos, os logins e as conexões também expiram periodicamente, exigindo que usuários e aparelhos sejam continuamente verificados novamente.

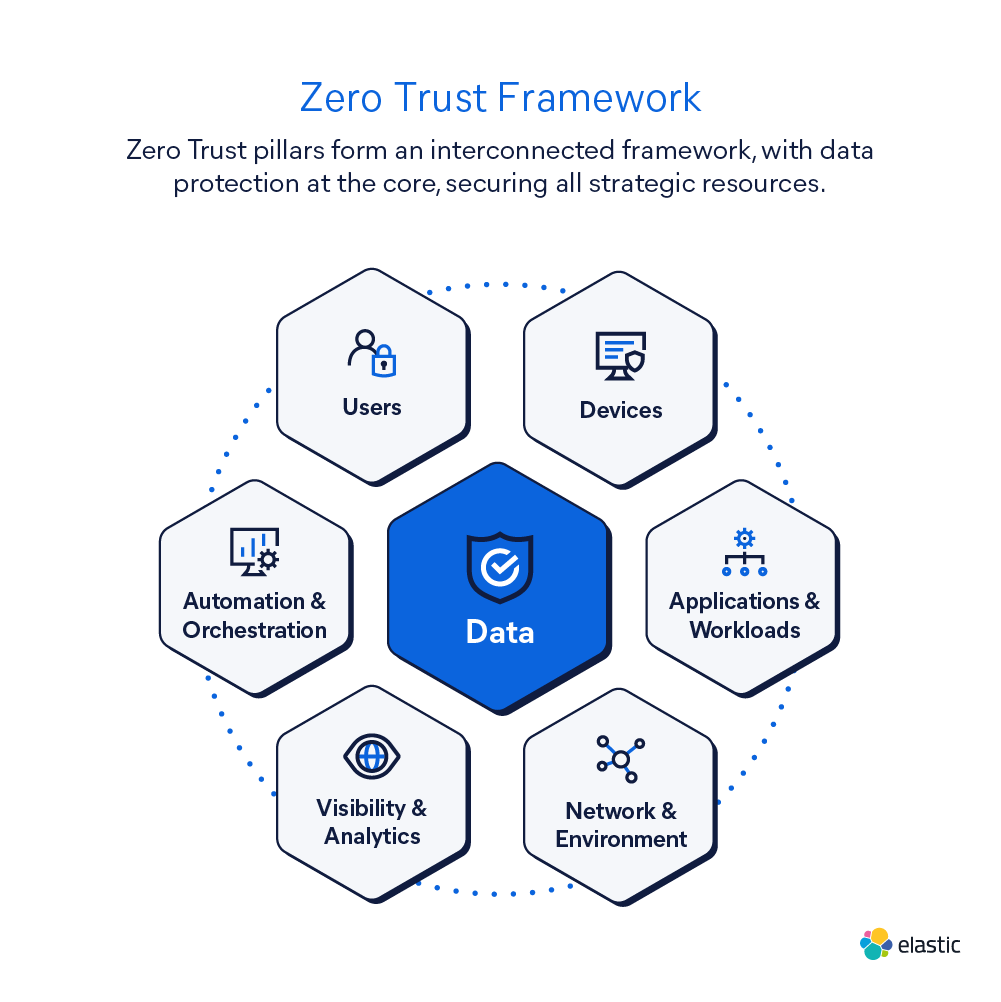

Quais são os pilares do Zero Trust?

Os pilares do Zero Trust representam as partes núcleo de uma estratégia de segurança — desde quem pode acessar as informações a como os dados são monitorados e protegidos. Juntos, esses pilares criam um framework abrangente que evita ameaças e mantém as operações seguras. Cada pilar aborda uma parte específica da segurança e, quando combinados, criam um panorama completo que protege a organização de ameaças internas e externas.

O Zero Trust é tradicionalmente definido em torno de um conjunto de pilares núcleo. O modelo da CISA, por exemplo, inclui cinco pilares: identidade, aparelhos, rede, aplicações e dados, que representam os pontos de controle críticos. Visibilidade, análise e automação geralmente são vistos como elementos interfuncionais em vez de pilares individuais — mas não são menos críticos. Eles estão incorporados em toda a arquitetura Zero Trust, conectando os pontos e garantindo que cada parte do sistema funcione em sincronia.

Isso não é só teoria — é a mesma direção tomada por organizações respeitadas do setor público, como a CISA, o Departamento de Defesa dos EUA, o Centro Nacional de Segurança Cibernética (NCSC) do Reino Unido e o Centro de Segurança Cibernética (ACSC) da Austrália, entre outros.

Os dados devem idealmente servir como o elemento comum e unificador que liga todos os pilares do Zero Trust. Cada pilar — seja identidade, aparelhos, rede ou aplicação — gera telemetria crítica. Sem juntar esses dados, o Zero Trust permanece fragmentado.

Os dados servem como base para que as políticas sejam orientadas, as respostas sejam precisas, e a visibilidade seja completa. É assim que as organizações passam de controles isolados para operações de segurança realmente integradas.

Como funciona o zero trust

O Zero Trust requer verificação e monitoramento contínuos. Ele se baseia em tecnologias e técnicas como autenticação multifator (MFA), controle de acesso baseado em identidade, microssegmentação, segurança robusta de endpoint e monitoramento contínuo do comportamento do usuário e da integridade do aparelho.

Ao combinar esses elementos, o Zero Trust garante que o acesso seja concedido apenas com base na avaliação de confiança em tempo real, em vez da confiança presumida de credenciais estáticas ou do local de rede. O modelo Zero Trust pressupõe que uma violação já ocorreu ou ocorrerá, portanto, os usuários nunca devem ter acesso a informações confidenciais com base em uma única verificação no perímetro da empresa.

O Zero Trust exige que cada usuário, aparelho e aplicação sejam continuamente verificados. Ele autentica e autoriza cada conexão e fluxo de rede, contando com uma ampla variedade de dados para manter completa visibilidade.

A grande maioria dos ataques tradicionalmente envolve o uso ou uso indevido de credenciais legítimas comprometidas dentro de uma rede. Uma vez dentro do perímetro de uma rede, os agentes mal-intencionados podem causar estragos nos sistemas. Com o crescimento explosivo da migração para a nuvem e dos ambientes de trabalho remoto, o Zero Trust representa uma evolução crítica dos modelos de segurança para combater as ameaças cibernéticas atuais.

Como implementar uma arquitetura Zero Trust

A implementação bem-sucedida de uma arquitetura Zero Trust requer um compromisso de toda a organização. Isso inclui obter alinhamento universal nas políticas de acesso, conectar informações entre domínios de segurança e proteger todas as conexões da organização.

Para adotar o zero trust de forma eficaz, é necessária uma abordagem sistemática. Aqui estão as três principais etapas para ajudar as organizações a fazer a transição para um modelo de segurança zero trust:

- Etapa 1: Avalie sua infraestrutura de rede e postura de segurança existentes para identificar vulnerabilidades. A definição da sua superfície de ataque avaliando as fraquezas e descobrindo áreas que precisam de melhorias ajudará você a avaliar o escopo da sua implementação de Zero Trust.

- Etapa 2: Desenvolva uma estratégia abrangente de controle de acesso com base nos princípios de Zero Trust. Isso inclui catalogar todos os seus ativos de TI e dados, definir e atribuir funções de usuário, implementar autenticação multifator, estabelecer controles de acesso granulares e adotar técnicas de segmentação de rede.

- Etapa 3: Implante as tecnologias e soluções mais recentes para apoiar sua implementação do Zero Trust. Isso pode envolver a implementação de soluções de gerenciamento de identidade e acesso (IAM), sistemas de detecção de intrusão, firewalls de próxima geração e ferramentas de gerenciamento de eventos e informações de segurança (SIEM). Monitore e atualize essas soluções regularmente para manter um ambiente de segurança Zero Trust íntegro.

Benefícios da adoção da segurança Zero Trust

As estratégias Zero Trust podem gerar muitos benefícios, incluindo maior produtividade, melhores experiências para o usuário final, custos de TI reduzidos, acesso mais flexível e, é claro, segurança significativamente aprimorada. A adoção do Zero Trust oferece às organizações:

- Postura de segurança aprimorada: Em sua essência, ao verificar e monitorar continuamente o acesso, o Zero Trust reduz a superfície de ataque e o risco de acesso não autorizado, eliminando as vulnerabilidades inerentes às proteções tradicionais orientadas por perímetro.

- Redução da exposição a violações de dados: o princípio do Zero Trust de menor privilégio e os controles de acesso granulares limitam os direitos de acesso do usuário, diminuindo a probabilidade de violações de dados, movimentação lateral e ataques internos.

- Visibilidade e controle aprimorados: o Zero Trust fornece às organizações visibilidade precisa e em tempo real do comportamento do usuário, da integridade do aparelho e do tráfego de rede.

- Resposta rápida: o Zero Trust permite uma detecção e resposta mais rápidas a ameaças.

- Mitigação de danos: ao restringir as violações a áreas menores por meio da microssegmentação, o Zero Trust minimiza os danos quando ocorrem ataques, reduzindo o custo de recuperação.

- Risco e impacto reduzidos: ao exigir vários fatores de autenticação, o Zero Trust reduz o impacto de ataques de phishing e roubo de credenciais de usuário. A verificação aprimorada reduz o risco apresentado por aparelhos vulneráveis, incluindo aparelhos de IoT que são difíceis de proteger e atualizar.

Desafios comuns da adoção do Zero Trust

Embora o Zero Trust ofereça vantagens de segurança significativas, sua adoção pode vir acompanhada de dificuldades. Alguns dos desafios comuns:

- Infraestrutura legada

As organizações com sistemas legados podem achar difícil integrar os princípios de Zero Trust em suas arquiteturas de rede existentes. Os sistemas legados podem não ter as funcionalidades necessárias para implementar controles de acesso granulares e monitoramento contínuo. A adaptação de infraestruturas baseadas na confiança implícita para alinhamento com os princípios de Zero Trust exige conhecimento e investimento. - Experiência do usuário

A implementação de medidas robustas de autenticação e controles de acesso pode afetar a experiência do usuário. Para garantir uma transição suave para a Zero Trust, as organizações precisam encontrar um equilíbrio entre as necessidades de segurança e os requisitos de usabilidade. - Mudanças culturais

O Zero Trust exige uma mudança na mentalidade e na cultura organizacional. A substituição dos procedimentos antiquados de “confiar, mas verificar” pode encontrar resistência de usuários acostumados a políticas de acesso mais permissivas. O Zero Trust só pode ser adotado com engajamento, cooperação e adesão total da liderança sênior, da equipe de TI, dos proprietários de dados e sistemas e dos usuários em toda a organização. - Silos de dados e interoperabilidade

Os dados de segurança frequentemente residem em ferramentas, plataformas ou departamentos desconectados, dificultando a unificação de insights entre silos. Essa fragmentação limita a visibilidade entre pilares necessária para a detecção coordenada de ameaças e a interoperabilidade eficaz. Sem uma camada de dados única e unificada, é difícil ter uma visão completa, identificar riscos e aplicar políticas de segurança de forma eficaz.

Casos de uso da estratégia Zero Trust

Uma estratégia zero trust pode ser adaptada para atender às necessidades exclusivas da maioria das organizações. À medida que o zero trust ganha força em todos os setores, o número de casos de uso em potencial continua a crescer. Estes são apenas alguns exemplos:

- Protege forças de trabalho remotas: com o aumento dos acordos de trabalho remoto, o Zero Trust ajuda as organizações a proteger o acesso a recursos corporativos de redes e aparelhos potencialmente não confiáveis.

- Ambientes de nuvem e multinuvem: o Zero Trust é adequado para proteger aplicações e infraestrutura baseadas na nuvem, garantindo que apenas usuários e aparelhos autorizados tenham acesso a recursos críticos na nuvem.

- Gestão de acesso privilegiado: os princípios de Zero Trust são particularmente relevantes para gerenciar o acesso privilegiado e mitigar os riscos associados às contas privilegiadas.

- Integração rápida de terceiros, prestadores e novos funcionários: o Zero Trust facilita a extensão do acesso restrito de menor privilégio a terceiros que usam aparelhos externos não gerenciados pelas equipes internas de TI.

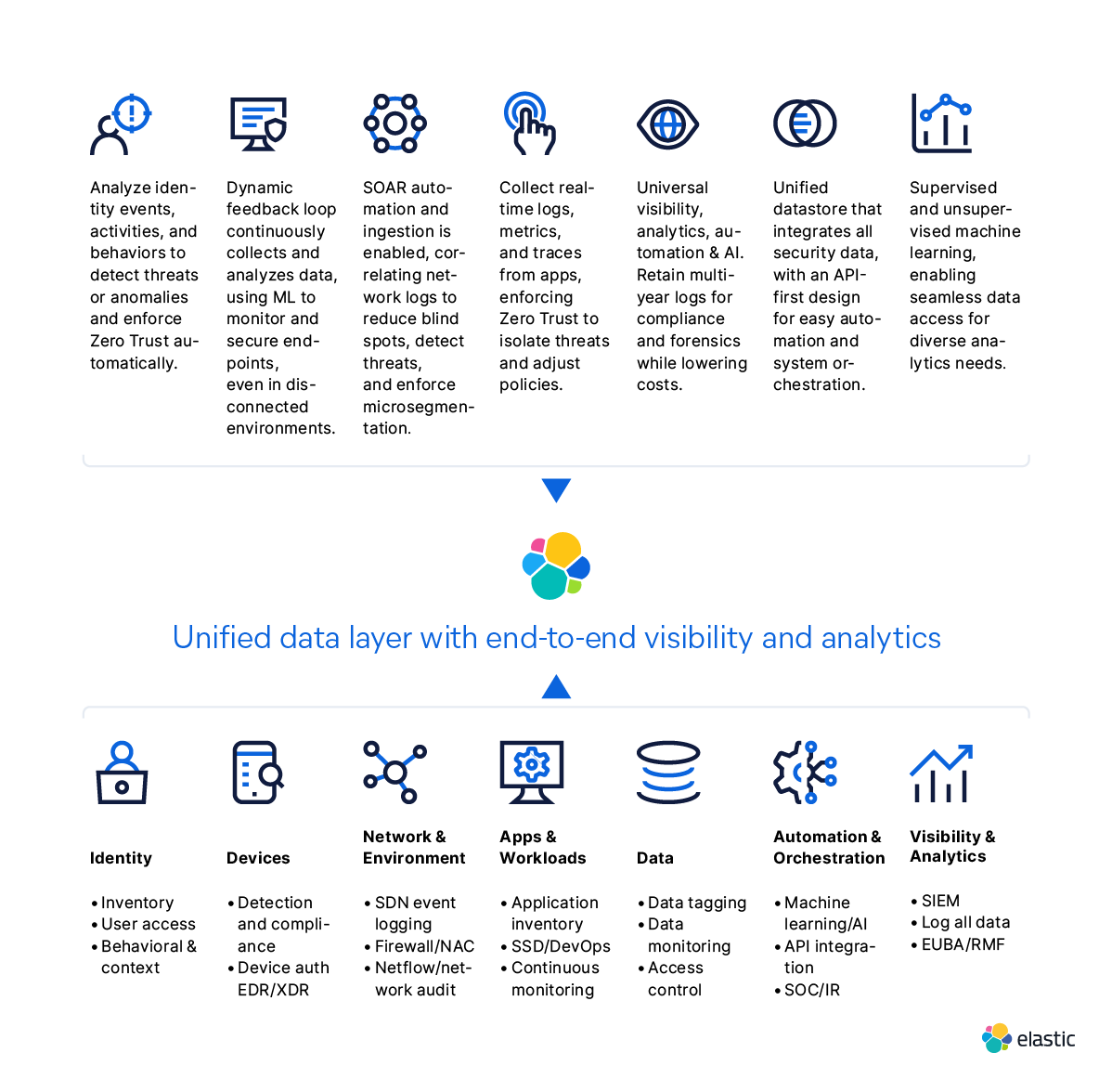

Zero Trust com o Elasticsearch

A Search AI Platform da Elastic e a abordagem de malha de dados podem apoiar a aplicação prática dos princípios de Zero Trust em toda a empresa. A Elastic oferece uma plataforma de dados escalável para reunir todas as camadas da arquitetura Zero Trust de uma organização. Ao usar a Elastic como uma camada de dados unificada, você pode coletar e ingerir dados de diferentes fontes e formatos, permitindo uma correlação cruzada eficiente e análise em escala quase em tempo real.

A Elastic facilita uma das funcionalidades mais fundamentais de qualquer estratégia Zero Trust eficaz: uma camada comum de operação e análise de dados que fornece visibilidade em toda a arquitetura, bem como consulta e análise quase em tempo real em todos os fluxos de dados relevantes. A plataforma de dados excepcionalmente poderosa e flexível da Elastic conecta todos os dados e sistemas de uma forma econômica e escalável, resultando em um ambiente mais integrado, preciso e confiável.

Explore mais recursos do Zero Trust

- Solução Elastic Security

- A peça que faltava na sua estratégia Zero Trust: uma camada de dados unificada

- Como manter os dados práticos em uma arquitetura zero trust)

- Sua estratégia zero trust tem camada unificada de acesso a dados?

- Elastic fornece a base para os pilares de Zero Trust Networking do Departamento de Defesa dos EUA

- Guia de instruções sobre IA no governo

- Malha de dados no setor público: pilares, arquitetura e exemplos

- Guia de noções básicas de segurança cibernética