O que é a segurança de dados?

Definição de segurança na nuvem

Segurança de dados é o processo pelo qual uma organização protege suas informações digitais contra acesso, uso e modificação não autorizados, corrupção, exploração, perda e roubo. É um componente essencial da segurança cibernética que envolve a implementação de ferramentas e medidas para garantir a confidencialidade, a integridade e a disponibilidade dos dados.

A proteção de dados é fundamental à medida que as ameaças cibernéticas continuam a evoluir e se multiplicar globalmente. As organizações precisam de segurança de dados para proteger seus dados corporativos e de clientes, a propriedade intelectual, informações financeiras e outros ativos digitais valiosos contra ataques.

Alguns tipos comuns de dados sensíveis que exigem medidas de segurança:

- Informações de identificação pessoal (PII), como nomes, endereços, números de telefone, CPFs e RGs

- Dados financeiros, como números de contas bancárias e informações de cartão de crédito

- Propriedade intelectual, como patentes, segredos comerciais e material protegido por direitos autorais e marcas comerciais

- Informações de saúde, como prontuários médicos, dados de pacientes e informações de prescrição

- Informações comerciais confidenciais, como dados de vendas e preços, e planejamento estratégico

Por que a segurança de dados é importante?

Uma segurança inadequada dos dados pode trazer sérias consequências, tanto financeiras quanto para a reputação. As organizações estão expostas a responsabilidade legal e prejuízos financeiros potencialmente devastadores. Além disso, violações de altamente visibilidade podem prejudicar significativamente a percepção da marca, resultando na perda da confiança do cliente.

Só na última década, as violações de dados afetaram muitas das empresas mais importantes do mundo. Violações recentes de segurança de dados atingiram gigantes como Apple, Meta, Twitter e outras, destacando a necessidade de proteção de dados em todos os setores. Em 2021, uma violação de dados na T-Mobile afetou cerca de 77 milhões de pessoas, vazando dados de clientes em um conhecido fórum cibercriminoso e resultando em um acordo de US$ 350 milhões.1 Tendências atuais de segurança de dados visam reduzir os impactos (e os custos) das violações de segurança.

Tipos de medidas de segurança de dados

Existem vários tipos comuns de medidas de segurança de dados que as organizações implementam para proteger seus dados sensíveis. Categorizados de forma ampla, incluem os seguintes:

- Criptografia

Criptografia é o processo de conversão de dados em um formato codificado que só pode ser lido e decifrado por pessoas autorizadas com uma chave secreta ou senha. O objetivo é tornar quase impossível o acesso de pessoas mal-intencionadas a informações sensíveis, mesmo que consigam violar as medidas de segurança que as protegem. - Controles de acesso

Os controles de acesso são medidas que as organizações podem tomar para garantir que somente aqueles que estejam devidamente autorizados a acessar determinados níveis de dados e recursos possam fazê-lo. Os métodos de verificação e autenticação do usuário podem incluir senhas, PINs, biometria e tokens de segurança. - Firewalls

Firewalls são mecanismos de segurança de rede que monitoram e controlam o tráfego de entrada e saída, protegendo seu sistema contra danos. Ao filtrar o tráfego não autorizado, os firewalls ajudam a impedir que hackers e outros cibercriminosos obtenham acesso aos dados de uma organização. - Software antivírus

O software antivírus é projetado para detectar, remover e colocar em quarentena malware, vírus e outros softwares maliciosos que ameaçam comprometer seus sistemas e a segurança dos dados.

Requisitos legais e regulamentares

Medidas robustas de segurança de dados ajudam a proteger contra ameaças cibernéticas que podem levar a violações, incluindo ataques de hackers, phishing, ransomware e malware. Elas também podem garantir a conformidade com um conjunto de requisitos legais e regulamentares em constante evolução em todos os setores e no mundo, como:

- Regulamento geral de proteção de dados da Europa (GDPR)

- California Consumer Protection Act (CCPA)

- Health Insurance Portability and Accountability Act (HIPAA)

- Payment Card Industry Data Security Standard (PCI DSS)

Deixar de seguir os regulamentos pode resultar em multas pesadas, penalidades legais e perda de confiança. Investir em uma segurança de dados eficaz não é apenas marcar caixas — trata-se de proteger os ativos mais valiosos da sua organização para o futuro. A solução ideal atenderá tanto às suas necessidades gerais de segurança quanto aos seus requisitos de conformidade.

Práticas recomendadas para segurança de dados

Uma estratégia abrangente de segurança de dados envolve a implantação de várias ferramentas, tecnologias e processos. Soluções avançadas como criptografia de dados, mascaramento, redação e eliminação também são comumente usadas.

A primeira etapa é identificar e classificar os dados sensíveis da sua organização. Em seguida, estabeleça uma política clara para governança de dados que defina critérios para acesso e uso adequado. Uma vez estabelecido um controle firme sobre seus dados críticos — incluindo onde estão, quem tem acesso a eles, para que eles podem usá-los e por quê —, você estará em uma posição muito melhor para implementar soluções de segurança.

Também é importante lembrar que, às vezes, as ameaças são internas. Intencional ou não, o erro humano é frequentemente a causa de embaraçosos vazamentos e violações de dados. Assim, torna-se obrigatório passar os funcionários por um treinamento rigoroso.

De uma perspectiva de segurança cibernética, aqui estão algumas práticas recomendadas importantes para segurança de dados:

Gerenciamento de eventos e informações de segurança (SIEM)

Gerenciamento de eventos e informações de segurança (SIEM) é uma solução de segurança cibernética usada para detectar e responder a ameaças dentro de uma organização. Uma plataforma de SIEM funciona coletando dados de logs e eventos e fornecendo aos analistas de segurança uma visão abrangente de seu ambiente de TI.

Segurança de endpoint

Segurança de endpoint é a prática de proteger os dispositivos que se conectam a uma rede, como notebooks, servidores e dispositivos móveis, com o objetivo de prevenir ransomware e malware, detectar ameaças avançadas e preparar os respondentes com um contexto investigativo vital.

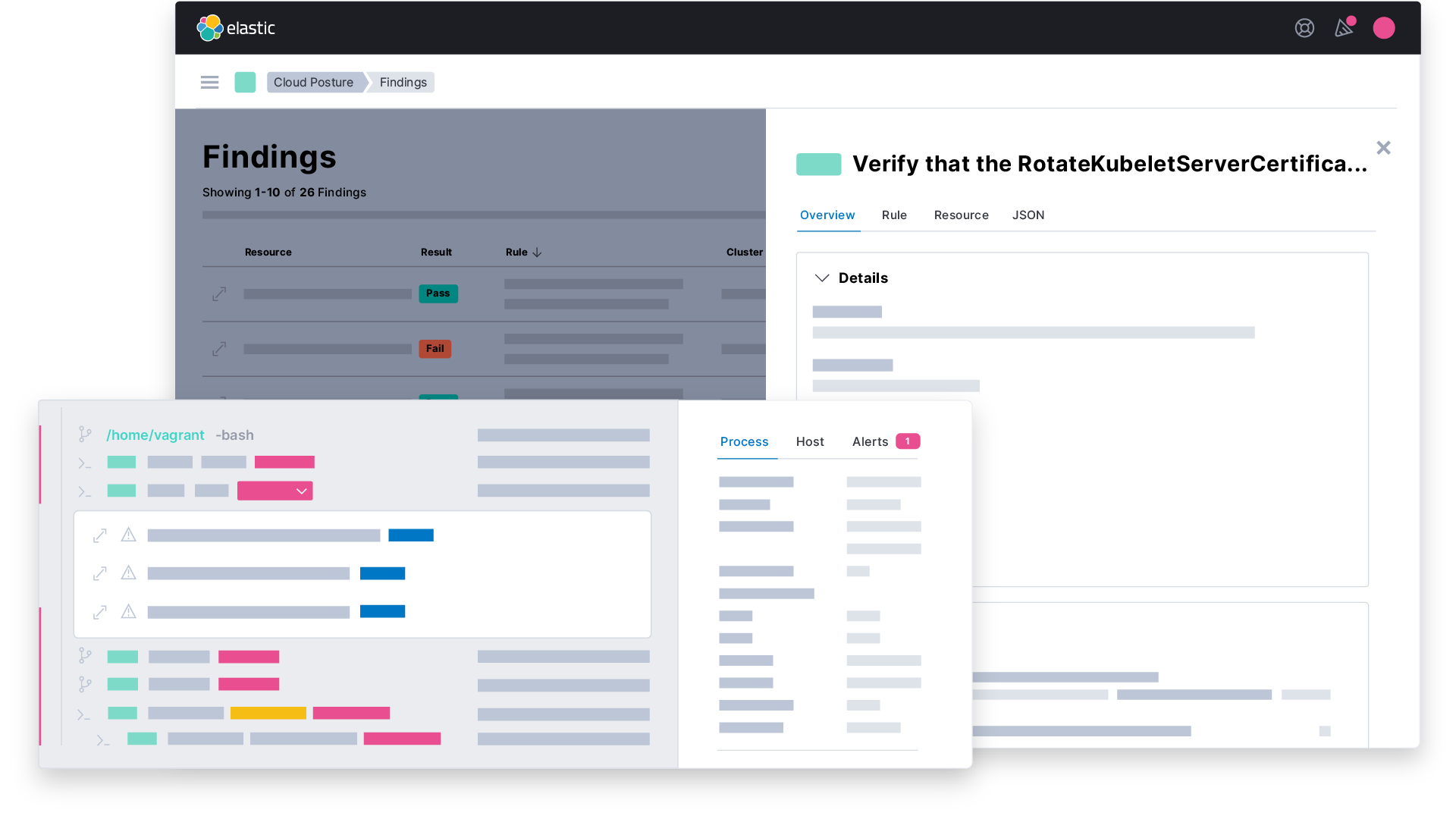

Segurança na nuvem

Segurança na nuvem é a prática de proteger as tecnologias de nuvem contra configurações incorretas e violações. A solução certa protegerá as implantações ao fornecer visibilidade avançada da postura da nuvem. Ela protegerá as cargas de trabalho na nuvem com funcionalidades de prevenção, detecção e resposta — tudo em uma única solução integrada.

Orquestração, automação e resposta de segurança (SOAR)

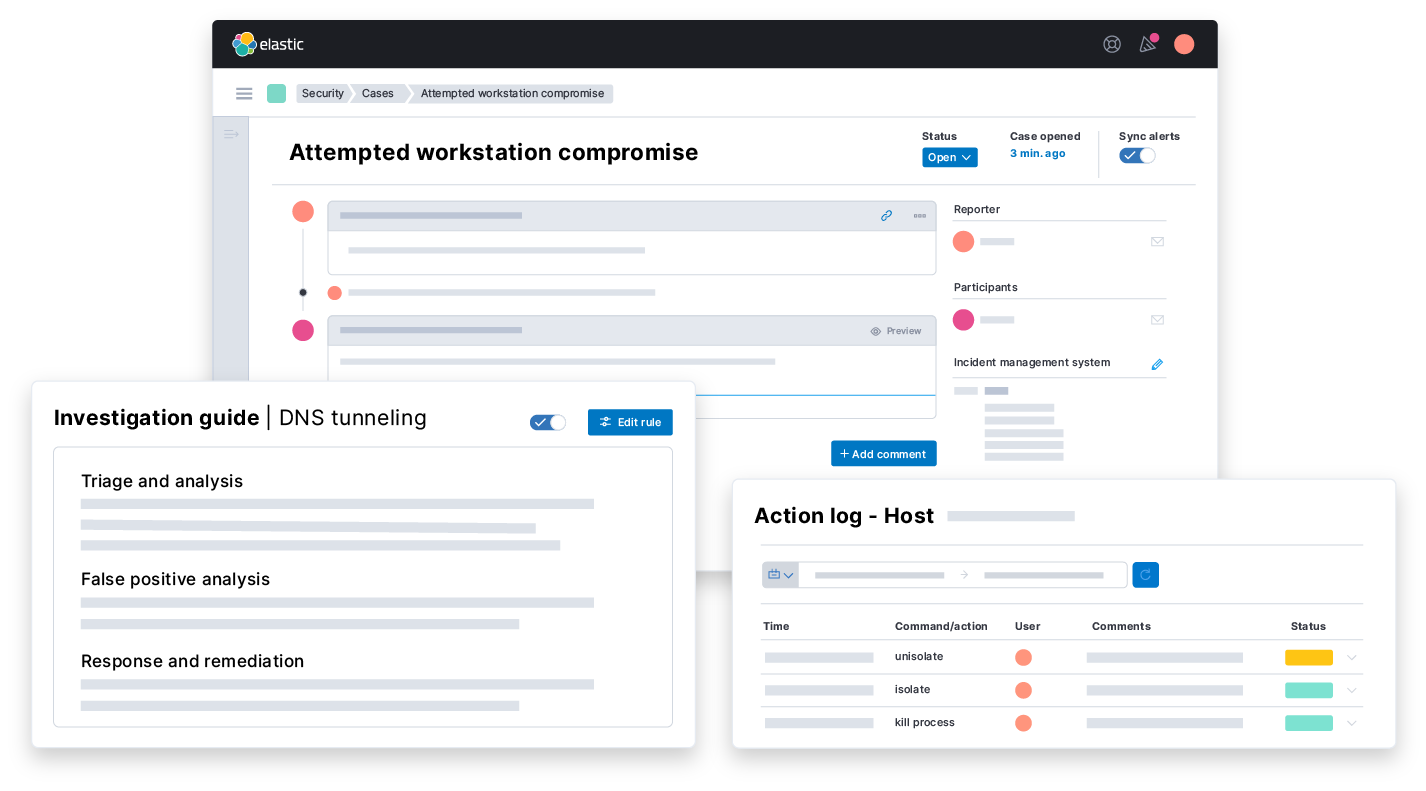

A orquestração, automação e resposta de segurança (SOAR) permite que as equipes de segurança padronizem e simplifiquem a resposta de sua organização a ataques cibernéticos e incidentes.

Detecção e resposta estendidas (XDR)

XDR, ou detecção e resposta estendidas, é uma ferramenta de segurança cibernética para detecção e resposta a ameaças que coleta e correlaciona dados de várias fontes no ambiente de TI com o objetivo de fornecer uma abordagem holística e coesa aos sistemas de operações de segurança.

Segurança das aplicações

Segurança das aplicações é a prática de proteger as aplicações, sejam elas executadas na nuvem, em servidores locais ou em dispositivos clientes. Uma segurança adequada das aplicações garante que os dados dentro das aplicações estejam seguros e não sejam roubados.

Segurança de rede

A segurança de rede se concentra em proteger a infraestrutura de rede contra uso indevido, implantando táticas e estratégias como firewalls, sistemas de detecção/prevenção de invasão, segmentação de rede e VPNs.

Inteligência de ameaças

A inteligência de ameaças ajuda as equipes de segurança a proteger contra ataques cibernéticos, analisando os dados coletados para fornecer insights sobre a atividade, as táticas e os alvos dos invasores.

Gerenciamento de identidade e acesso

O gerenciamento de identidade e acesso, geralmente conhecido como IAM, são os frameworks e as tecnologias usados para gerenciar identidades digitais e o acesso do usuário, incluindo autenticação multifator e de dois fatores, e gerenciamento de acesso privilegiado. Eles são particularmente eficazes quando combinados com o zero trust, um framework de segurança cibernética que exige que todos os usuários sejam autenticados antes de poderem acessar dados, aplicações e outros sistemas.

Tendências futuras de segurança de dados

O mundo da segurança de dados está necessariamente em constante estado de evolução, e as melhores equipes de TI não apenas se mantêm à frente das ameaças e vulnerabilidades mais recentes, mas também se mantêm informadas sobre as tendências e tecnologias emergentes nesse campo. Com a proliferação de dados e a crescente complexidade dos sistemas que ajudam a criá-los, usá-los e armazená-los, juntamente com a rápida adoção da nuvem e o número sem precedentes de trabalhadores que precisam de acesso remoto, as ameaças à segurança dos dados só se multiplicarão.

Organizações em todo o mundo estão fazendo investimentos pesados no futuro da segurança dos dados. Aqui estão algumas tendências importantes do setor que você deve conhecer:

- Tendências de autenticação

O uso da autenticação multifator (MFA) continuará a crescer, e os usuários precisarão fornecer várias formas de identificação para acessar um sistema além de uma senha, incluindo tokens de segurança, impressões digitais e outras biometrias, como reconhecimento facial ou leitura de íris. - Tendências de privilégio

O princípio do privilégio mínimo (PoLP) limita o acesso do usuário apenas aos dados e sistemas necessários para a execução de suas tarefas. Privilégios desnecessários que poderiam ser explorados por cibercriminosos se tornarão cada vez mais raros, pois as organizações efetivamente limitam os danos que podem vir de contas comprometidas, ameaças internas e ataques de phishing e malware. - Tendências analíticas (inteligência artificial)

A inteligência artificial (IA) e o machine learning (ML) estão na vanguarda das tendências analíticas em segurança cibernética, com sistemas cada vez mais capazes de detectar e prevenir ameaças automaticamente e identificar anomalias em tempo real. A analítica baseada em comportamento com machine learning também é capaz de detectar atividades suspeitas do usuário. - Tendências de segurança na nuvem

À medida que mais organizações movem seus dados e aplicações para a nuvem, garantir a segurança dos ambientes de nuvem será fundamental. Além dos brokers de segurança do acesso à nuvem (CASBs), uma das tecnologias emergentes é a Cloud Native Application Protection Platform (CNAPP). O CNAPP fornece um conjunto abrangente de controles de segurança para aplicações nativas da nuvem, inclusive aplicações e microsserviços baseados em container. Assim, ajuda as organizações a proteger suas aplicações nativas da nuvem com recursos como proteção em tempo de execução, gerenciamento de vulnerabilidade e gerenciamento de conformidade. A Elastic oferece uma abordagem integrada que combina analítica de segurança com o CNAPP.

Proteja os dados da sua organização com a Elastic

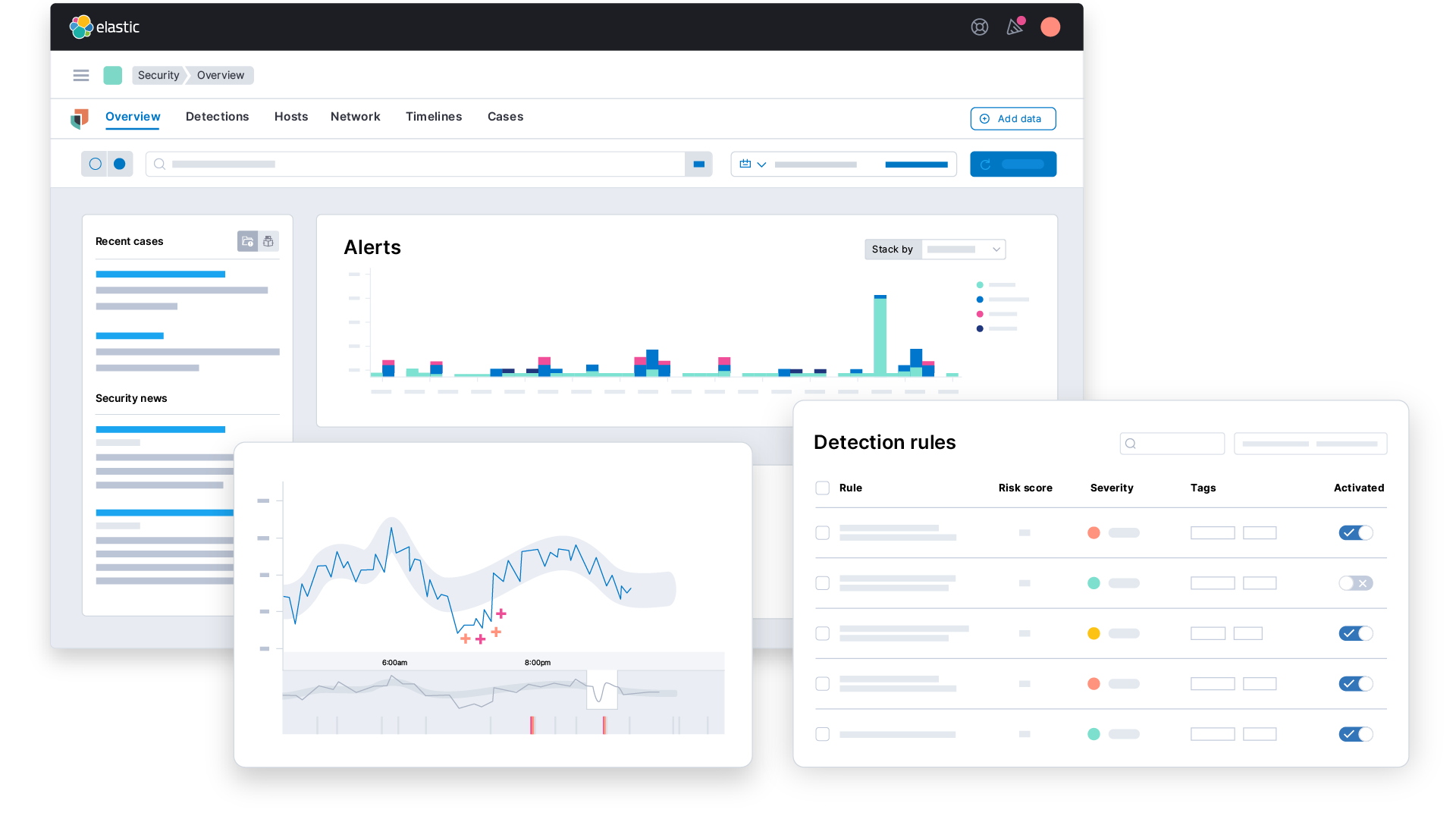

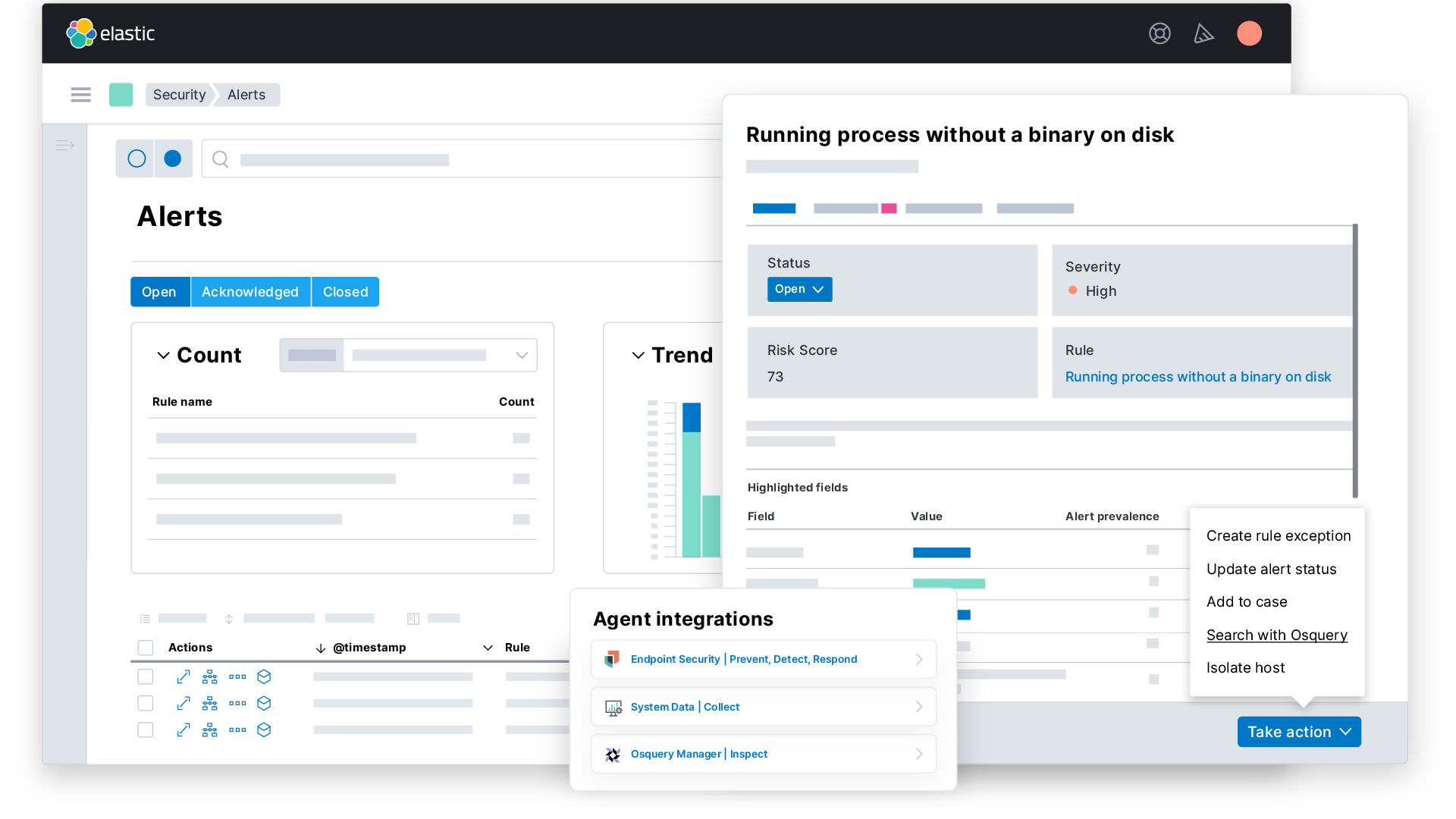

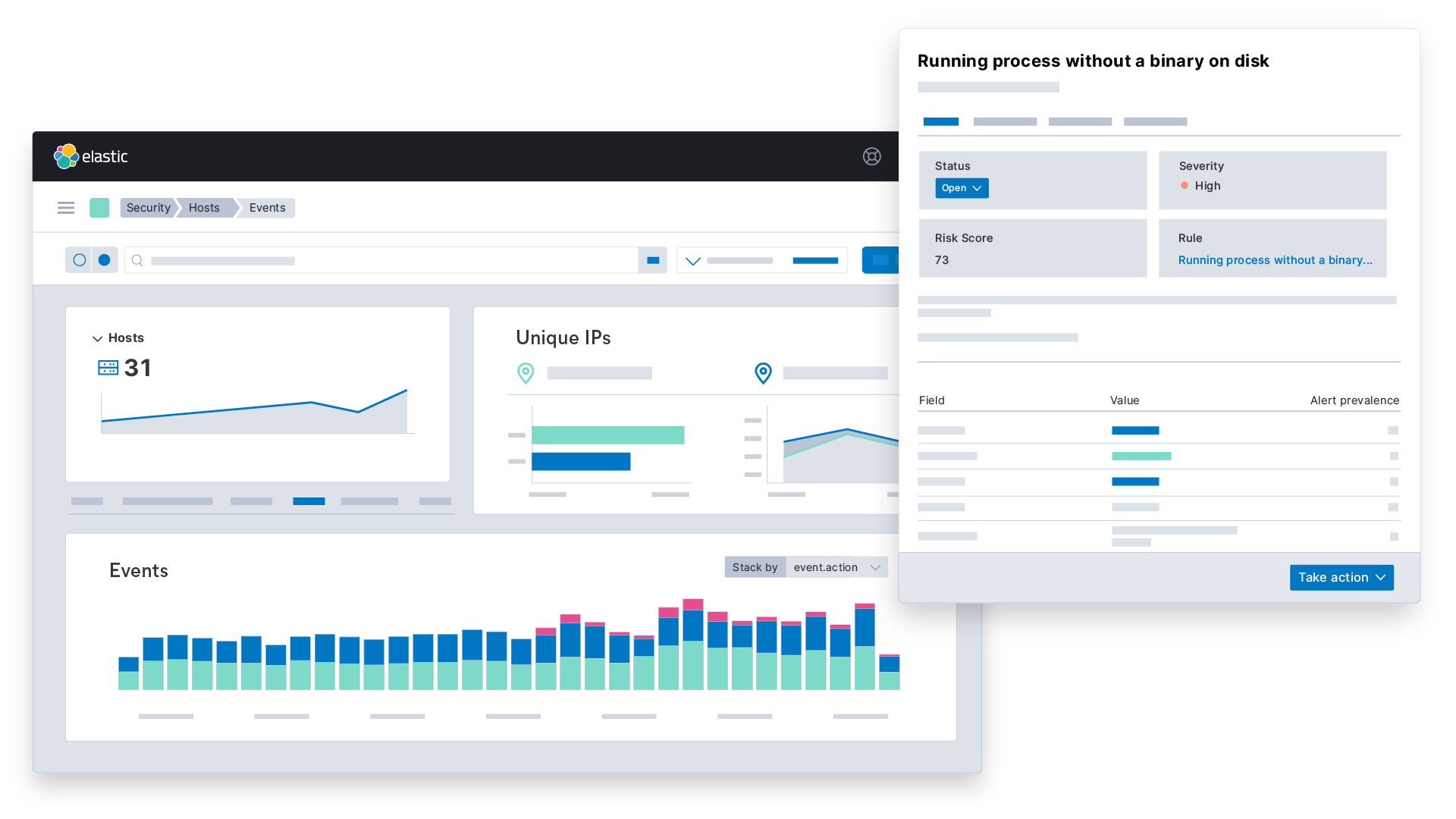

A Elastic oferece muitos dos casos de uso de segurança mencionados acima em uma solução unificada e integrada, permitindo que os analistas de segurança assumam tarefas avançadas de segurança cibernética na mesma interface. Nossas funcionalidades avançadas de busca empresarial eliminam pontos cegos, adicionando uma camada crucial de segurança cibernética. Além disso, a Elastic fornece uma visão completa do que está acontecendo na sua rede, para que você possa identificar e corrigir vulnerabilidades — rapidamente e em escala.

Nós ajudamos as organizações a prevenir, detectar, investigar e responder a ameaças de segurança de dados, mantendo suas informações vitais de negócios e clientes seguras. Naturalmente, isso se aplica aos seus dados do Elasticsearch. O Elastic Security pode ajudar você com:

Proteção. Detecção automatizada de ransomware e malware, incluindo regras e trabalhos de ML pré-criados para casos de uso de segurança de dados. Funcionalidades de segurança para proteger informações e gerenciar o acesso a recursos, incluindo controle de acesso por função.

Investigação. Possibilitamos o monitoramento abrangente da atividade no seu ambiente e o alcance de uma visibilidade profunda para host e nuvem, incluindo monitoramento de integridade dos arquivos.

Resposta. Responda mais rapidamente com um contexto completo e funcionalidades avançadas de busca. Com a Elastic, os analistas têm tudo de que precisam para serem mais produtivos e evitar ataques prejudiciais à reputação. Além disso, ações de resposta automatizada, como o isolamento de host remoto, colocam os ataques em quarentena para evitar que eles entrem na sua rede.

O Elastic Security é uma solução de segurança integrada que oferece visibilidade ilimitada, tempos de investigação reduzidos, proteções prontas para uso, fluxos de trabalho customizáveis para os analistas, profundos insights contextuais e um modelo de adoção com pagamento conforme o crescimento.

Antecipe-se às ameaças à segurança dos dados e experimente o Elastic Security gratuitamente.

Recursos sobre segurança de dados

- Elasticsearch security: Best practices to keep your data safe (Segurança do Elasticsearch: práticas recomendadas para manter seus dados seguros)

- Elastic APM Guide: Data security (Guia do Elastic APM: segurança de dados)

- A base da confiança do cliente está em sistemas de TI redimensionáveis

- Cybersecurity is a data challenge, and better search technology is key to improving visibility and action (A segurança cibernética é um desafio de dados, e uma melhor tecnologia de busca é fundamental para melhorar a visibilidade e a ação)

- Elasticsearch security: Best practices to keep your data safe (Segurança do Elasticsearch: práticas recomendadas para manter seus dados seguros)

Notas de rodapé

1"T-Mobile Reaches $500 Million Settlement in Huge 2021 Data Breach," New York Times, 22 de julho de 2022