¿Qué son las analíticas de comportamiento del usuario (UBA)?

Definición de analíticas de comportamiento del usuario (UBA)

Las analíticas de comportamiento del usuario (UBA) consisten en la práctica de recopilar y analizar datos de la actividad de los usuarios para crear un punto de referencia de sus preferencias y patrones de comportamiento normales. Al desarrollar estos puntos de referencia para cada usuario y monitorear su actividad en tiempo real en comparación con ellos, las UBA ayudan a las organizaciones a detectar irregularidades. Cuando ocurren comportamientos sospechosos, los equipos pueden identificar amenazas de seguridad potenciales, intentos de acceso no autorizados y filtraciones de datos.

¿Cómo funcionan las UBA?

Las analíticas de comportamiento del usuario funcionan recopilando y analizando los datos de actividad de los usuarios en tu sistema o red. Esta es una visión general breve de cómo funcionan:

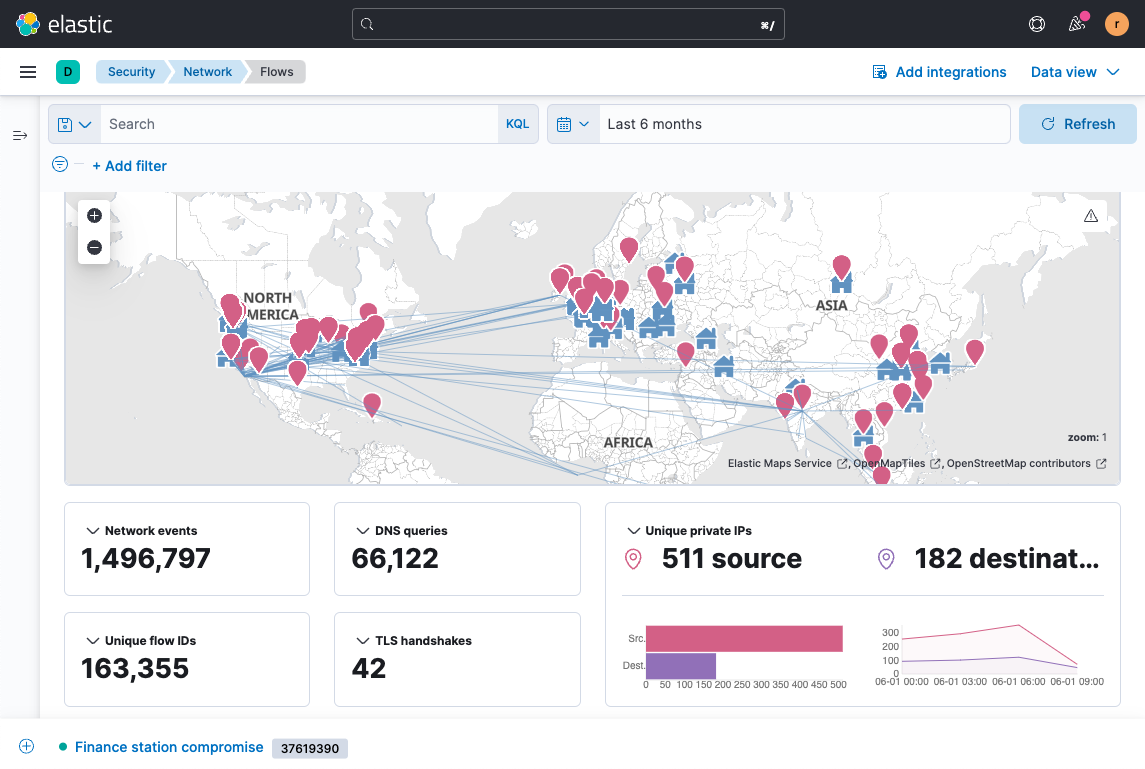

Primero, las UBA reúnen datos de un usuario desde varias fuentes y regiones en todo tu entorno de IT, como archivos de log, tráfico de red y uso de aplicaciones. Las UBA establecen un punto de referencia de comportamiento normal del usuario (incluidas actividades e interacciones comunes en las que participa el usuario, además de información pasiva, como la ubicación geográfica del usuario) a través de un proceso llamado perfilado de comportamiento.

A continuación, las UBA aplican machine learning, modelado estadístico y otras analíticas avanzadas para detectar desviaciones del punto de referencia del usuario o el comportamiento de pares que podría indicar intentos de acceso no autorizados y otras amenazas de seguridad. Examina estas anomalías para determinar su riesgo potencial y luego asigna puntuaciones de riesgo basadas en su gravedad.

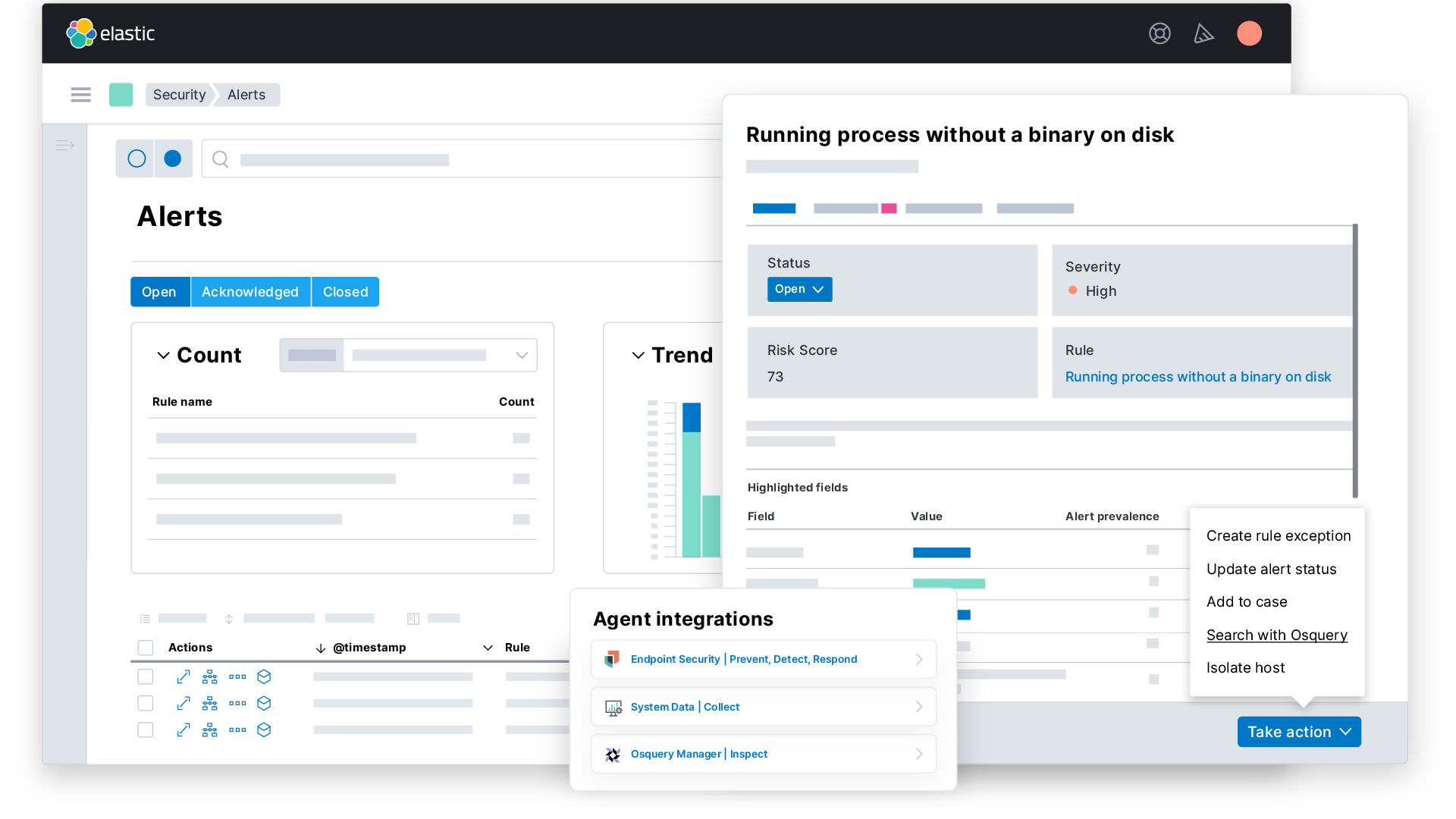

Si la detección de anomalías supera el umbral de riesgo de una regla de detección, la tecnología alerta al equipo de seguridad, que puede entonces investigar la potencial actividad maliciosa y responder a ella.

Las UBA garantizan que los puntos de referencia de los usuarios no estén estancados, evolucionan constantemente para mejorar los perfiles de comportamiento de los usuarios con cada acción. El machine learning actualiza constantemente las analíticas buscando nuevos patrones de actividades y otros datos nuevos. Esto las ayuda a mejorar en la detección de anomalías con el tiempo.

¿Por qué son importantes las analíticas de comportamiento del usuario?

Las analíticas de comportamiento del usuario ayudan a las organizaciones a detectar amenazas que usan cuentas de usuarios y responder a ellas, como amenazas internas, cuentas comprometidas y mal uso y abuso de privilegios. Los indicadores de amenazas internas y apropiación fraudulenta de cuentas incluyen los siguientes:

- El usuario accede a una base de datos que nunca antes usó y descarga datos confidenciales.

- El usuario descarga cantidades inusualmente grandes de datos.

- El usuario explora sistemas o aplicaciones sospechosas o accede a ellas.

- El comportamiento del usuario es muy diferente al de otros que realizan el mismo trabajo.

Las UBA pueden detectar atacantes externos, al igual que otras amenazas externas. Algunos ejemplos de ataques externos incluyen los siguientes:

El usuario inicia sesión desde una ubicación inusual, lo que sugiere que la cuenta está comprometida.

- Ataques de fuerza bruta, como intentos reiterados de inicio de sesión fallidos o patrones de inicio de sesión extraños que pueden indicar que un atacante está intentando obtener acceso.

- Actividad de red sospechosa, como intentos de exfiltración de datos o comunicación de comando y control.

- Otro comportamiento malicioso, como intentos de escalar privilegios, explotar vulnerabilidades o realizar acciones no autorizadas.

Las UBA permiten a los equipos analizar las actividades de los usuarios que llevan a un incidente de seguridad, comprender el alcance del incidente y tomar las medidas adecuadas para mitigar el impacto. A los analistas se les proporcionan puntos de partida basados en evidencia para la investigación, visualizaciones enriquecidas para un análisis efectivo y acceso directo a datos para una respuesta rápida. Mediante el monitoreo del comportamiento de usuarios en busca de infracciones a las políticas, las UBA pueden detectar potenciales amenazas internas y también ayudar a tu organización a adherirse a los requisitos de cumplimiento.

Las UEBA se adaptan continuamente conforme a los cambios en los patrones de usuarios generales para ajustar lo que activa su umbral de alerta. En el caso de empleados que realizan el mismo trabajo, crean comparaciones de grupos de pares, que permiten la detección de anomalías en relación con los pares. De esta forma, es menos probable que los cambios compartidos en los perfiles de usuarios presenten anomalías que requieran investigación, y las cuentas de usuarios sin suficientes datos para un punto de referencia pueden tener una evaluación comparativa de su actividad en relación con sus pares.

¿Qué son las analíticas de comportamiento del usuario y entidades (UEBA)?

Las analíticas de comportamiento del usuario y entidades (UEBA) son un concepto de ciberseguridad que acuñó la firma de analistas Gartner en 2015. Las UEBA reflejan una expansión de los objetivos de las UBA.

Las UEBA amplían la intención de las UBA al analizar no solo el comportamiento del usuario, sino también el comportamiento de otras entidades dentro de tu sistema, como dispositivos y endpoints. Las UEBA evalúan la actividad de los usuarios y las entidades para obtener una visión clara de todo el panorama de seguridad. Al monitorear y correlacionar varios puntos de datos, como el comportamiento del usuario, la actividad del host y el tráfico de red, las UEBA identifican anomalías que podrían indicar actividad maliciosa.

Tanto las UBA como las UEBA se pueden integrar a otras herramientas y sistemas de seguridad, como los sistemas de gestión de eventos e información de seguridad (SIEM), las soluciones de prevención de pérdida de datos (DLP) y EDR. Estas integraciones mejoran la seguridad general de tu sistema brindándote una vista integrada más abarcativa de las amenazas y los incidentes.

¿Cuá es la diferencia entre las UBA y la respuesta a detección de endpoints (EDR)?

La diferencia entre UBA y EDR es que la detección y respuesta de endpoints es una solución de ciberseguridad que monitorea y responde a incidentes de seguridad en el nivel del endpoint. Los endpoints son laptops, servidores y otros dispositivos conectados a una red. Las UBA, por otro lado, se enfocan en analizar y monitorear los patrones de comportamiento de usuarios individuales dentro de un sistema o red.

La EDR despliega sensores en estos endpoints y recopila datos directamente de ellos. La EDR está diseñada para detectar y responder a un amplio rango de amenazas basadas en endpoints, incluidas infecciones de malware e intentos de acceso no autorizados. Los equipos de seguridad usan UBA y EDR en conjunto como parte de una estrategia de ciberseguridad en profundidad de defensa.

Desafíos y limitaciones de las analíticas de comportamiento del usuario

Existen ciertos desafíos de las analíticas de comportamiento del usuario que se deben tener en cuenta:

- Las UBA dependen de datos precisos e integrales para generar información significativa. Tener fuentes de datos inconsistentes o incompletas, u otros problemas de calidad de los datos limitará su efectividad.

- La desventaja de las UBA como herramienta de analíticas no determinística significa que no se puede esperar que detecte cada positivo verdadero. En relación con los métodos basados en reglas, las UBA generalmente son excelentes con vectores de ataque nuevos y técnicas sofisticadas novedosas, pero no son perfectas.

- Por otro lado, los algoritmos de las UBA pueden producir alertas que son falsos positivos por el comportamiento normal de usuario. Esto puede crear trabajo innecesario para tu equipo.

- Es posible que encuentres inquietudes de privacidad y éticas si estás recopilando y analizando datos de los usuarios para las UBA. Tu organización debe asegurarse de que haya medidas de privacidad y consentimiento adecuadas.

- Las UBA se ocupan de grandes volúmenes de datos generados por todos los usuarios en tu red. En el caso de tecnologías mal preparadas, procesar y analizar tales grandes cantidades de datos podría saturar los recursos del sistema.

Tu organización puede superar estos desafíos invirtiendo tiempo en una higiene adecuada de los datos, normalización y prácticas de almacenamiento. Otras prioridades pueden incluir asegurar el cumplimiento de la privacidad y combinar las UBA con otras medidas de seguridad para una estrategia de defensa integral.

Seguridad con Elastic

Aprovecha la analítica de seguridad de vanguardia que ofrece Elastic Security para prevenir e investigar amenazas, y responder a ellas, con rapidez y a escala. Elastic Security permite lo siguiente:

- Monitoreo continuo: recopila y prepara datos de todo tu entorno digital, retenlos indefinidamente y analízalos de forma eficiente.

- Investigación y respuesta: Brinda a tu equipo acceso rápido a años de datos, flujos de trabajo ágiles y capacidades de colaboración integral.

- Protección contra amenazas automatizada: reduce el riesgo monitoreando y protegiendo todo tu entorno digital en tiempo real.

- Búsqueda de amenazas: obtén la velocidad, la información valiosa y el contexto enriquecido que necesitas para atrapar amenazas sorpresa y esperadas.

Da hoy los primeros pasos con Elastic Security para proteger tu organización mañana.

Recursos de UBA

- User behavior analytics with the Elastic Stack at Elastic Cloud (Analíticas de comportamiento del usuario con el Elastic Stack en Elastic Cloud)

- Elastic Security for SIEM y analítica de seguridad

- 3 technologies CISOs should adopt next to drive organizational resilience and growth (Tres tecnologías que los CISO deberían adoptar para impulsar el crecimiento y la resiliencia organizativa)