¿Qué es ciberseguridad?

Definición de ciberseguridad

La ciberseguridad es la práctica de proteger redes, sistemas, dispositivos y otra información confidencial de ataques deliberados y uso no autorizado. Es un esfuerzo holístico que requiere alineación entre tu gente, tus procesos y tus tecnologías. Con el fin de proteger los activos, los empleados, los clientes y los usuarios de una organización, los expertos en ciberseguridad de hoy utilizan una variedad de estrategias para proteger sus datos. En un mundo cada vez más digital, proteger la ciberseguridad es de suma importancia para garantizar lo siguiente:

- Privacidad y seguridad personal: La ciberseguridad protege la privacidad y la seguridad personal al evitar que los hackers exploten la información de identificación o, directa o indirectamente, amenacen la seguridad física.

- Protección de activos financieros y propiedad intelectual: Una ciberseguridad deficiente puede permitir que los ciberdelincuentes roben información comercial confidencial, como secretos comerciales, diseños de productos y otra información patentada.

- Preservación de las operaciones comerciales: Los ciberataques pueden interrumpir el funcionamiento normal de una organización, al interrumpir los servicios y causar pérdidas de gran alcance.

- Integridad reputacional: Una filtración de datos u otro incidente de ciberseguridad puede dañar la reputación de una organización, lo que dificulta atraer y retener clientes, inversionistas y empleados.

- Resiliencia y confiabilidad de la infraestructura crítica: Los ciberataques a los sistemas de infraestructura crítica, como los sistemas de energía, transporte y agua, pueden afectar la seguridad de las personas y el funcionamiento de la sociedad.

- Garantía legal y de cumplimiento: Una ciberseguridad deficiente puede ocasionar el incumplimiento de las normas de privacidad de datos, como RGPD e HIPAA, lo que genera problemas normativos, sanciones financieras y otras consecuencias.

- Seguridad nacional: La ciberseguridad es esencial para mantener la seguridad nacional, ya que puede proteger las redes gubernamentales y militares del espionaje cibernético y los ataques cibernéticos que pueden comprometer información confidencial.

¿Por qué es importante la ciberseguridad?

La ciberseguridad es importante para mitigar el riesgo de ciberataques y garantizar la integridad, la confidencialidad y la disponibilidad de los datos, sistemas y redes en la base del mundo moderno. Según Cybersecurity Ventures1, se espera que los ciberdelitos cuesten $10,5 billones cada año para 2025. Desde la perspectiva de una empresa, la ciberseguridad es importante porque puede proteger a las organizaciones de amenazas que, de otro modo, podrían causar un daño considerable.

Las filtraciones de datos son una de las fuentes más comunes de impactos negativos para una organización. Los efectos de tales filtraciones de datos tienen un impacto financiero duradero para la organización culpable debido a multas regulatorias inmediatas y daños a la reputación a largo plazo. Sin las protecciones de ciberseguridad adecuadas, las organizaciones corren el riesgo de perder información confidencial, incluida la propiedad intelectual, la información financiera y la información de identificación personal (PII), como la información de contacto de empleados y clientes, números de seguro social e información de atención médica.

Desafortunadamente, las filtraciones de datos son comunes.

Cuando ocurren ataques, estos son costosos, pueden dañar a los empleados y clientes, y pueden costarle a una organización su buena reputación con los consumidores. Por eso es importante que todas las organizaciones prioricen la mitigación de los riesgos de ciberseguridad.

Tipos de ciberseguridad

El término "ciberseguridad" engloba varios esfuerzos y estrategias diferentes, todos con el objetivo de proteger a las organizaciones de las vulnerabilidades. Estos son algunos de los tipos más comunes de áreas de ciberseguridad en las que se centran las organizaciones actuales.

-

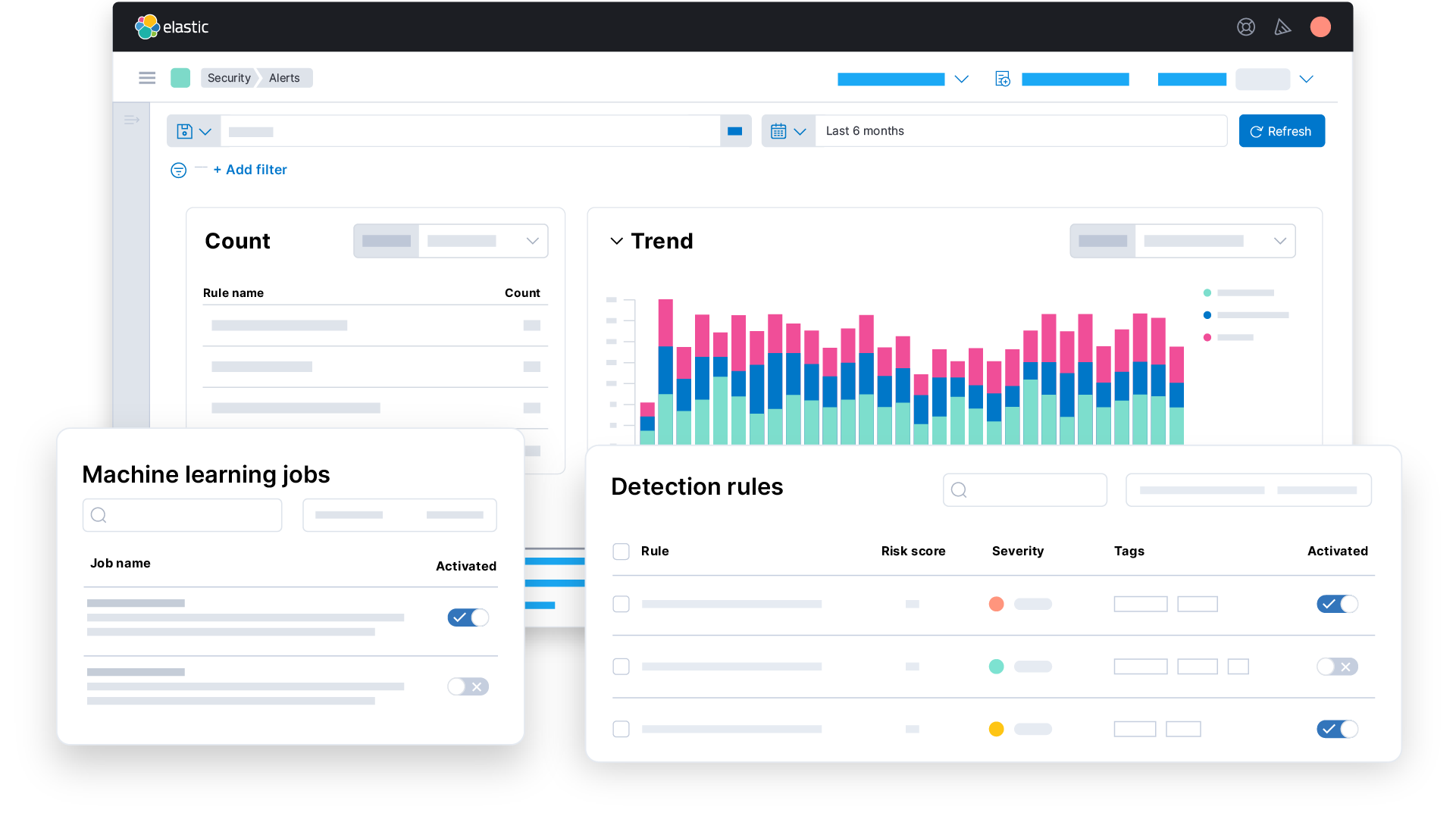

Gestión de eventos e información de seguridad (SIEM)

La gestión de eventos e información de seguridad (SIEM) es una solución de ciberseguridad utilizada para detectar y responder a las amenazas dentro de una organización. En esencia, una SIEM (se pronuncia "sim") recopila logs y eventos, y normaliza estos datos para un análisis posterior que puede manifestarse como visualizaciones, alertas, búsquedas, reportes y más. Los analistas de seguridad pueden usar las soluciones de SIEM para asumir casos de uso de ciberseguridad avanzados, como el monitoreo continuo, la búsqueda de amenazas y la investigación y la respuesta a incidentes.

-

Seguridad de endpoint

La seguridad de endpoint es la práctica de proteger los dispositivos que se conectan a una red, como laptops, servidores y dispositivos móviles. La solución ideal de seguridad para endpoint previene el ransomware y el malware, detecta amenazas avanzadas y arma a los equipos de respuesta con un contexto de investigación vital.

-

Seguridad del cloud

La seguridad del cloud es la práctica de proteger las tecnologías en el cloud de configuraciones erróneas y filtraciones. La solución de seguridad del cloud adecuada protegerá los despliegues en el cloud al proporcionar una gran visibilidad de la postura del cloud. Protegerá las cargas de trabajo en el cloud con capacidades de prevención, detección y respuesta, todo en una solución integrada.

-

Orquestación, automatización y respuesta de seguridad (SOAR)

La orquestación, automatización y respuesta de seguridad (SOAR) permite a los equipos de seguridad estandarizar y optimizar la respuesta de su organización a los ciberataques y los incidentes. SOAR optimiza los flujos de trabajo dentro y fuera del centro de operaciones de seguridad (SOC), lo que permite a los analistas centrar sus esfuerzos en proteger el ecosistema de su organización.

-

Seguridad de apps

La seguridad de apps es la práctica de proteger las apps, ya sea que se ejecuten en el cloud, en servidores locales o en dispositivos de clientes. Esto incluye crear, desarrollar, agregar y probar características de seguridad dentro de las apps para asegurarse de que sean funcionales. La seguridad adecuada de apps garantiza que los datos dentro de las apps estén seguros y no sean robados.

-

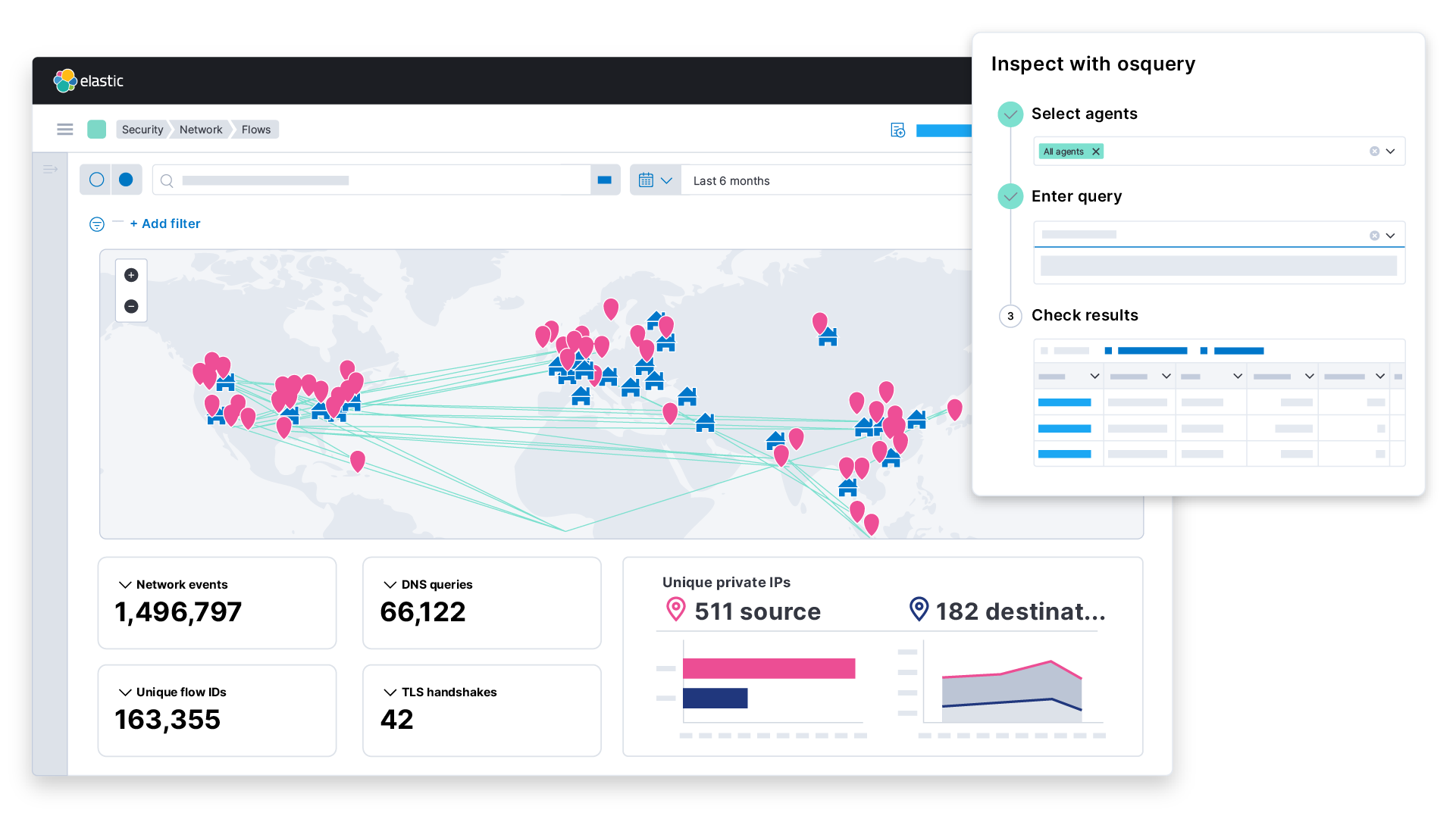

Seguridad de red

La seguridad de red se enfoca en el mal uso de la infraestructura de la red. Tradicionalmente combina una serie de tácticas y estrategias diferentes que incluyen (entre otras) firewalls, sistemas de prevención/detección de intrusos, segmentación de redes, VPN y otras soluciones.

-

Seguridad de IoT

Los actores malintencionados a veces se dirigen a dispositivos físicos específicos que están conectados a la red. Estos dispositivos incluyen dispositivos habilitados para wifi, como automóviles, cámaras de seguridad y refrigeradores inteligentes. La seguridad de Internet de las cosas (IoT) es la práctica de ciberseguridad que garantiza que estos dispositivos no introduzcan amenazas o vulnerabilidades en la red.

-

Inteligencia de amenazas

La inteligencia de amenazas ayuda a los equipos de seguridad a protegerse contra los ciberataques al analizar los datos recopilados que brindan información sobre las tácticas y los objetivos de los atacantes. A través de la inteligencia de amenazas, los equipos pueden identificar patrones de actividad de atacantes e instituir estrategias de defensa adecuadas para su organización.

-

Gestión de identidad y acceso

La gestión de identidad y acceso (a menudo conocida como IAM) son los marcos de trabajo y tecnologías que gestionan las identidades digitales y el acceso de usuarios. IAM incluye cosas como autenticación de dos factores o multifactor, gestión de acceso privilegiado y asignación de niveles de acceso dentro de un sistema o una plataforma. Al practicar la IAM saludable, las organizaciones pueden garantizar que los inicios de sesión sean seguros y que solo las personas adecuadas tengan acceso a información confidencial.

-

Zero trust

Zero trust es un marco de trabajo de ciberseguridad que requiere que todos los usuarios, sin importar quiénes sean, estén autenticados antes de que puedan tener acceso a datos, apps y otros sistemas. Zero trust ganó popularidad debido a la fuerza de trabajo distribuida de hoy. Da cuenta de los trabajadores remotos que pueden estar trabajando desde sus teléfonos inteligentes, laptops y otros dispositivos.

-

Seguridad móvil

La seguridad móvil es una rama de la ciberseguridad que se ocupa de proteger dispositivos móviles como laptops, teléfonos inteligentes y tabletas. Con el aumento del uso de dispositivos móviles en el lugar de trabajo, la seguridad móvil se ha vuelto cada vez más importante.

¿Cómo se mide la eficacia de la ciberseguridad?

Medir el éxito de un programa de seguridad cibernética puede ser un desafío, ya que puede ser difícil cuantificar la efectividad de las medidas de seguridad para prevenir ciberataques o filtraciones de datos. Sin embargo, existen varias métricas que las organizaciones pueden usar para evaluar el desempeño de su programa de ciberseguridad, como las siguientes:

- Cumplimiento: Evaluar el cumplimiento de la organización con los marcos de trabajo y las regulaciones relevantes alinea un programa de ciberseguridad con un conjunto inicial de mejores prácticas que valen la pena.

- Detección de amenazas y tiempo de respuesta: Medir la rapidez con la que la organización es capaz de detectar y responder a una ciberamenaza puede dar una indicación de la eficacia de sus herramientas y procesos de seguridad.

- Reducción de riesgos: Puede ser útil evaluar qué tan exitosa ha sido la organización en la reducción del riesgo general para su información y sistemas confidenciales. Esto se puede medir mediante la comparación de la probabilidad y el impacto de un ciberataque antes y después de la implementación de nuevas medidas de seguridad.

- Pruebas de penetración: La realización periódica de pruebas de penetración y auditorías de seguridad internas y externas puede ayudar a las organizaciones a identificar vulnerabilidades y brechas en sus programas de seguridad y mejorarlas en consecuencia.

- Retorno de la inversión (ROI): Medir la rentabilidad del programa mediante el análisis de la relación entre el costo de las medidas de seguridad y los beneficios que brindan puede ayudar a mostrar qué tan bien se está utilizando el presupuesto de ciberseguridad.

Ningún programa de ciberseguridad puede garantizar una protección del 100 %, así que busca resultados que funcionen para el presupuesto, los recursos y la tolerancia al riesgo de la organización.

¿Qué es un ciberataque?

Un ciberataque es un intento no bienvenido de robar, dañar, alterar o interrumpir datos y sus sistemas subyacentes. Si tienen éxito, los ciberataques pueden dañar a las organizaciones en forma de pérdidas financieras, tiempo de inactividad del sistema, exposición de datos confidenciales y deshabilitación del sistema.

Los atacantes cibernéticos tienen motivaciones variadas, aunque la motivación suele ser financiera, personal o política. A veces, los atacantes cibernéticos buscan ganancias monetarias a través del robo de dinero y datos. Otras veces, participan en una guerra cibernética o terrorismo cibernético en nombre de un Estado nación. Algunos atacantes pueden lanzar ataques para espiar a los competidores para obtener una ventaja.

Tipos de amenazas a la ciberseguridad

Hay una serie de diferentes tipos de amenazas a la ciberseguridad en el panorama actual. Los malos actores apuntan a redes, apps y dispositivos físicos en sus esfuerzos. Estos son algunos de los tipos más comunes de amenazas de ciberseguridad que las organizaciones trabajan para evitar:

- Malware: Abreviatura en inglés de "software malicioso", esta categoría de amenazas incluye virus, caballos de Troya y otro software malicioso que puede dañar o interrumpir los sistemas informáticos, robar información confidencial o permitir el acceso no autorizado a una red.

- Ransomware: El ransomware es un tipo de malware avanzado que está diseñado para retener la información de un usuario o evitar el uso de un sistema hasta que el usuario pague fondos para desbloquearlo. Por lo general, esto se logra al cifrar ciertos tipos de archivos para luego obligar a los usuarios a pagar un rescate para obtener una clave de descifrado.

- Phishing: El phishing se refiere a los ataques que intentan obtener acceso a información confidencial, como números de tarjetas de crédito, números de seguro social u otra información que puede usarse con fines nefastos. Los atacantes de phishing utilizan correos electrónicos, mensajes de texto, llamadas telefónicas o redes sociales para intentar engañar a los usuarios para que compartan información a través de correspondencia que parece legítima.

- Amenazas internas: Esto involucra a una persona o un grupo que tiene acceso autorizado a la red o a los sistemas de una organización, que luego usa ese acceso para dañar a la organización.

- Ingeniería social: Esto abarca tácticas utilizadas para engañar a personas u organizaciones con el fin de obtener acceso a información confidencial, recursos de red confidenciales e información financiera aprovechando la psicología humana.

- Amenazas persistentes avanzadas (APT): Estos son ciberataques coordinados, sostenidos y sigilosos, generalmente llevados a cabo por Estados nacionales o grupos criminales, que tienen como objetivo robar información confidencial de una organización o una persona específicos.

- Vulnerabilidades de seguridad de IoT: Los ciberdelincuentes apuntan cada vez más a los dispositivos de IoT como una forma de acceder a la red y los datos confidenciales de una organización.

- Ataques de denegación de servicio distribuido (DDoS): Este es un tipo de ciberataque que busca hacer que un sitio web o un recurso de red no esté disponible al abrumarlo con tráfico de múltiples fuentes.

Desafíos de ciberseguridad

Aunque la mayoría de las empresas invierten una cantidad sustancial de tiempo y recursos en la ciberseguridad, la prevención de los ciberataques sigue siendo un desafío. A medida que aumenta la complejidad del panorama digital, se vuelve más difícil mantener todo seguro. Combina eso con actores maliciosos que se vuelven cada vez más sofisticados, y los desafíos abundan.

Estos son algunos de los desafíos de ciberseguridad más comunes que enfrentan las empresas hoy en día:

Aumento general de los ciberataques

En los últimos años, las organizaciones han visto aumentos en los cibeataques. Según el Informe de Perspectivas de Seguridad Cibernética de 2022 de S-RM2, el 75 % de las organizaciones experimentó un ataque grave en los últimos tres años, lo que representa un aumento del 60 % con respecto al año anterior. Estos ataques no solo iban en aumento, sino que también eran costosos, ya que costaron a las empresas un promedio de $3,4 millones.

Auge de los servicios en el cloud y la complejidad de la informática y las redes

Las empresas ya no almacenan todos sus datos localmente. En cambio, utilizan la computación en el cloud para una fuerza laboral cada vez más remota. Aunque esto ofrece mejoras sustanciales en el almacenamiento de datos, el flujo de trabajo y una serie de otras áreas, introduce complejidad en las redes y los sistemas que introducen más vulnerabilidad y riesgo.

Dependencia de las propiedades digitales

Más que nunca antes, las organizaciones dependen de las propiedades digitales para completar tareas, almacenar información confidencial y administrar usuarios y clientes. Según un reporte de McKinsey3, la pandemia de COVID-19 empujó a las empresas a aumentar rápidamente su adopción de tecnología digital. En julio de 2020, el 58 % de las interacciones con los clientes fueron digitales, frente al 36 % en 2019 y solo el 20 % en 2018. Si bien esto ofrece una experiencia positiva para empleados, clientes y usuarios, confiar en la tecnología digital presenta una variedad de desafíos de ciberseguridad.

Estrategias en constante evolución de los ciberdelincuentes

A medida que avanza la tecnología, también lo hacen las estrategias de los ciberdelincuentes. Muchos ahora están creando malware para robar información específicamente diseñado para tecnologías en el cloud. Con tantas empresas que dependen de los servicios en el cloud, los riesgos son grandes. Los ciberdelincuentes evolucionan continuamente para eludir las medidas de seguridad, por lo que son importantes medidas de protección amplias, así como una visión granular de los sistemas.

El factor humano

Las personas suelen ser la primera línea de defensa contra los ciberataques. Incluye a usuarios finales, administradores de sistemas, analistas de seguridad y otros empleados o contratistas que son responsables de implementar y mantener las medidas de ciberseguridad. Las organizaciones deben fomentar una cultura de concientización sobre la seguridad, capacitar a los empleados sobre cómo identificar y evitar amenazas cibernéticas y tomar medidas para proteger los activos y los datos de la organización.

Casos de uso de ciberseguridad

En el panorama de amenazas actual, las empresas requieren tecnología de seguridad para resolver varios casos de uso. Aquí exploraremos los casos de uso de ciberseguridad más críticos para tu organización:

Monitoreo continuo

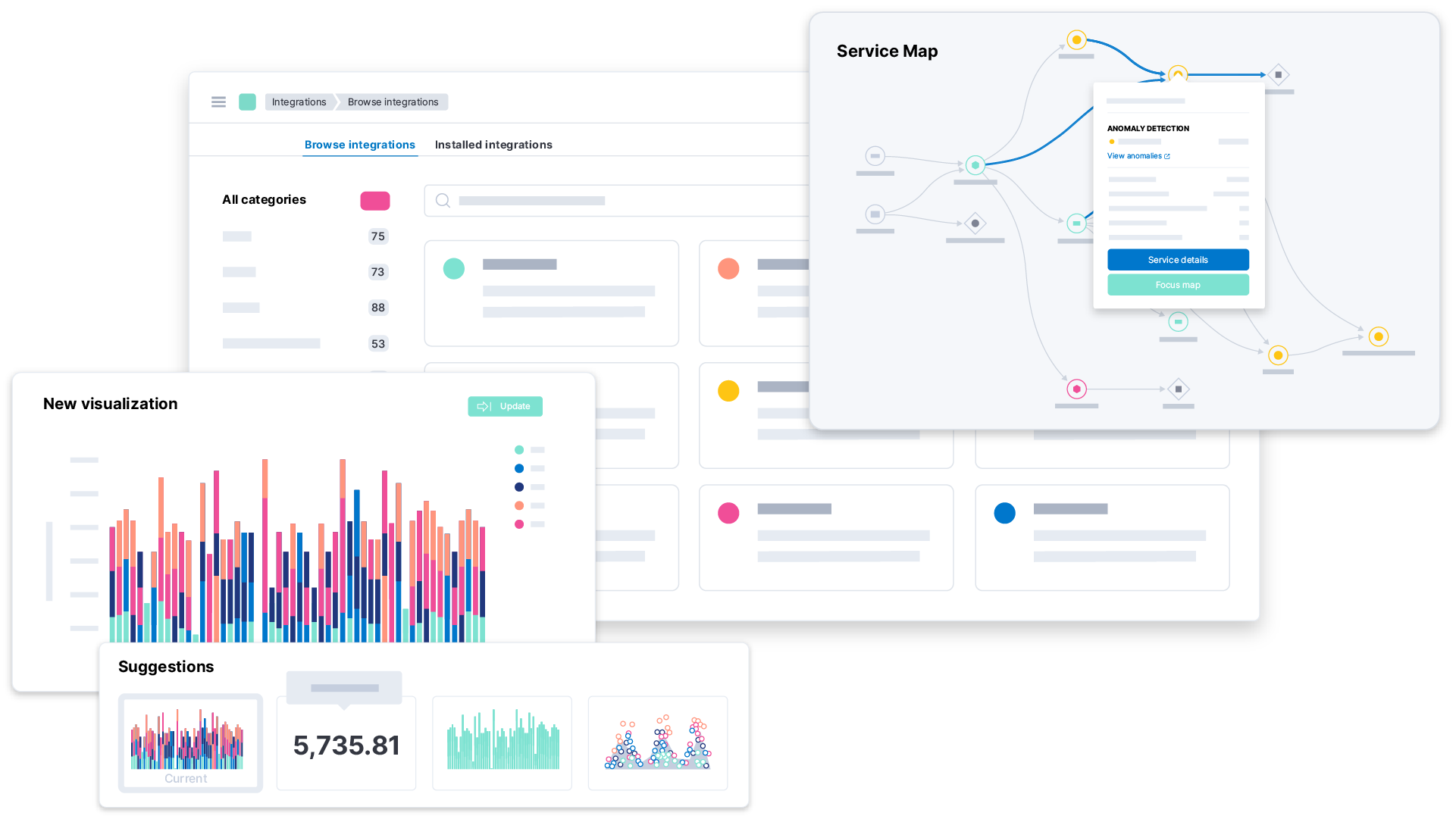

El monitoreo continuo brinda una poderosa conciencia operativa, análisis de seguridad optimizado y retroalimentación visual continua. Lograr la visibilidad en todo tu entorno es uno de los primeros, y más esenciales, pasos para proteger tu organización.

Para lograr un monitoreo continuo para tu programa de operaciones de seguridad, elige una plataforma escalable masivamente con un esquema de datos poderoso e integraciones de datos preconstruidas que admitan las tecnologías más innovadoras en tu pila empresarial.

Protección contra amenazas

La protección contra amenazas se refiere a tecnologías, apps y otras soluciones de seguridad que protegen a una organización de amenazas cibernéticas comunes, como malware, ransomware y otros virus. La idea detrás de la protección contra amenazas es que una organización puede bloquear amenazas específicas antes de que ocurran daños.

Hay varios tipos diferentes de protección contra amenazas que las organizaciones pueden emplear. Los firewalls tradicionales pueden ofrecer protección, al igual que el control de acceso a la red, la protección avanzada contra malware (AMP) y la visibilidad y el control de apps (AVC).

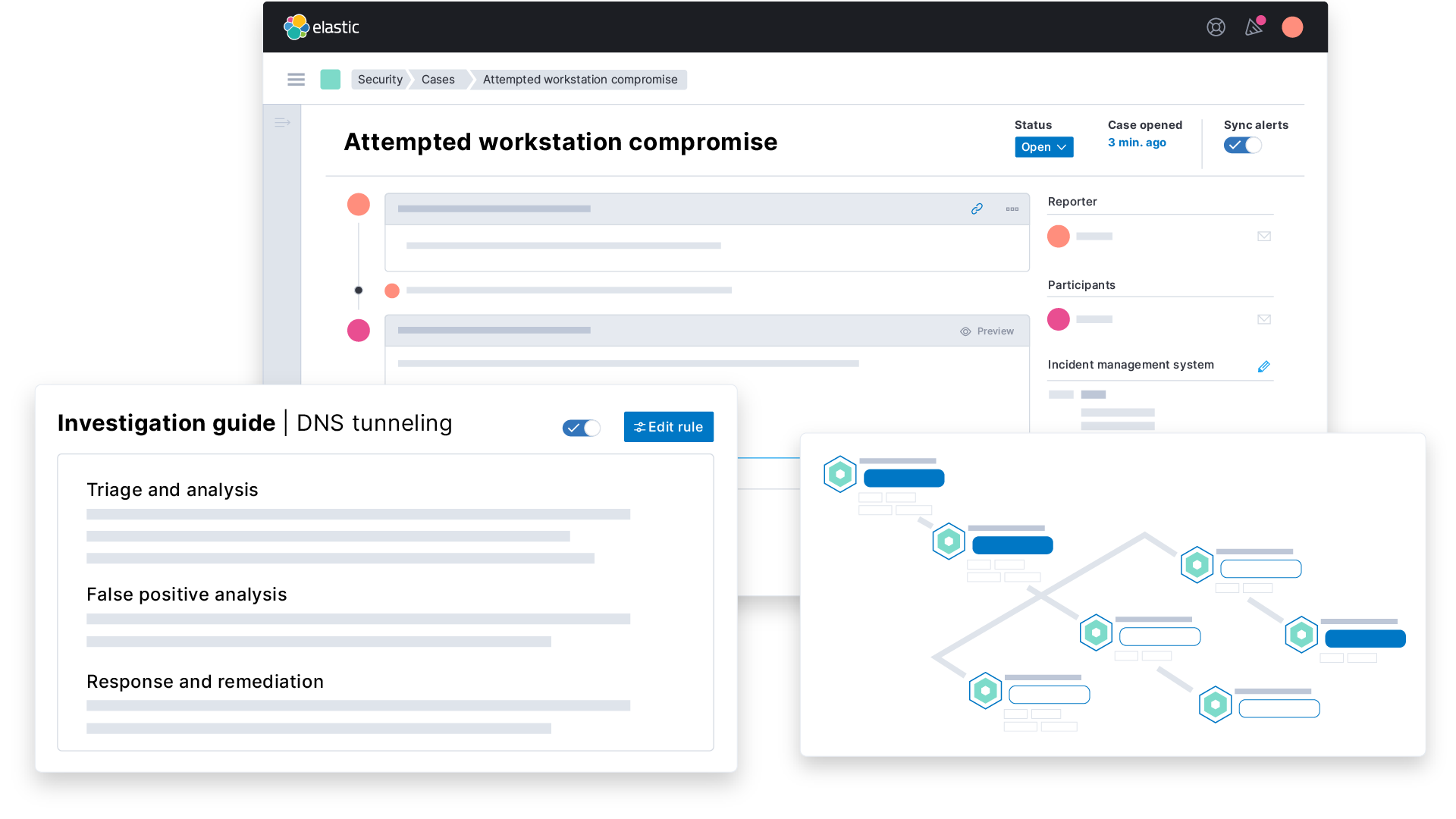

Investigación y respuesta

Cuando ocurre un incidente o una amenaza, es esencial que una empresa investigue y responda lo más rápido posible. Una respuesta rápida es fundamental para minimizar el impacto de un ataque.

Para lograr la investigación y la respuesta a incidentes para un programa de operaciones de seguridad, las empresas deben elegir una plataforma enormemente escalable con un esquema de datos potente e integraciones de datos preconstruidas que admitan las tecnologías que ya están en tu pila.

Búsqueda de amenazas

La búsqueda de amenazas es un enfoque proactivo para encontrar, detectar y, en última instancia, minimizar las vulnerabilidades y los ciberataques. Con la búsqueda de amenazas, los departamentos de TI buscarán proactivamente cualquier anomalía, la investigarán y se asegurarán de que no haya actividades maliciosas que puedan conducir a una brecha a gran escala. La búsqueda de amenazas es particularmente útil para combatir amenazas persistentes avanzadas, ya que pueden permanecer sin ser detectadas en un entorno de red durante meses mientras se recopila información confidencial.

¿Se puede vivir sin ciberseguridad?

Aquí hay algunos conceptos erróneos comunes o pensamientos optimistas que pueden causar problemas a algunas organizaciones:

"Una filtración de datos es algo que solo les sucede a otras empresas, no a nosotros..."

Muchas empresas piensan que nunca les sucederá, pero las filtraciones de datos son algo común. Es mejor estar preparado para ello al tener un plan de respuesta a incidentes, una forma de detectar y contener infracciones y planes de recuperación. Al aceptar que puede ocurrir una filtración de datos, las empresas pueden tomar medidas proactivas para mitigar el riesgo y minimizar el impacto.

"Nuestra red es segura porque tenemos un perímetro fuerte..."

Si bien los firewalls pueden proporcionar un nivel básico de seguridad, no son suficientes para proteger contra todo tipo de ciberamenazas. Los ciberdelincuentes pueden aprovechar las vulnerabilidades de su infraestructura de red, usar malware sofisticado para eludir los firewalls y obtener acceso a sus datos confidenciales.

"No necesitamos integrar nuestras tecnologías de seguridad para proteger nuestra empresa..."

Las medidas básicas de seguridad, como el software antivirus y los firewalls, son importantes, pero no son suficientes para proteger contra las ciberamenazas avanzadas de la actualidad. Para detectar y responder rápidamente a las ciberamenazas, las organizaciones necesitan una estrategia de seguridad integral que combine integraciones entre herramientas de seguridad clave con políticas, procedimientos y pautas claras para manejar problemas relacionados con la seguridad.

"No tenemos que preocuparnos por los ciberataques que se originan en los proveedores..."

Muchas organizaciones confían en proveedores externos para varios servicios, como almacenamiento en el cloud, desarrollo de software y soporte de TI. Si bien estos proveedores pueden tener sus propias medidas de seguridad, es importante que las organizaciones verifiquen de forma independiente sus protocolos de seguridad y se aseguren de que estos cumplan con los estándares de la industria.

¿Qué importancia tiene la velocidad en la ciberseguridad?

Los atacantes pueden hacer mucho daño en poco tiempo. En la cantidad de tiempo que te toma descargar un archivo, ese mismo intervalo podría ser todo lo que un atacante necesita para descargar información confidencial o implementar malware malicioso. La velocidad es fundamental para que los equipos de seguridad respondan a los incidentes, en tiempo real, antes de que tengan el potencial de causar daños.

¿Quién es el responsable de la ciberseguridad?

A decir verdad, cada persona en una empresa tiene alguna responsabilidad en la gestión de la ciberseguridad. Sin embargo, las empresas de hoy emplean a los directores de seguridad de la información (CISO) para liderar y dirigir las iniciativas de ciberseguridad dentro de una organización. Los CISO son ejecutivos de la alta gerencia que trabajan para evaluar el riesgo y encontrar soluciones.

Aquí hay otro personal encargado de gestionar la ciberseguridad:

Analistas de ciberseguridad

Los analistas de ciberseguridad protegen a su empleador de los ciberataques o el acceso no autorizado a la propiedad de la empresa, incluidas las redes, los hosts, los servidores y las apps. En este rol, los analistas trabajan directamente para protegerse de manera proactiva contra las ciberamenazas y responder a cualquier infracción si ocurre. Mira cómo es un día en la vida de un analista.

Ingenieros/arquitectos de seguridad

En este rol, los ingenieros/arquitectos lideran la colaboración entre desarrolladores, ingenieros, administradores, líderes empresariales y otros dentro de la organización para implementar y mejorar la infraestructura de seguridad. El arquitecto debe equilibrar una política de ciberseguridad sólida, una metodología de cifrado para datos confidenciales y describir las características de seguridad necesarias o deseadas.

Gerentes de centros de operaciones de seguridad (SOC)

Un administrador de SOC dirige el equipo de operaciones de seguridad de una organización, establece procesos, supervisa la contratación y la capacitación, y transmite conocimientos de alto nivel al director de seguridad de la información (CISO).

Consultores de ciberseguridad

Un consultor de ciberseguridad puede trabajar para una o más organizaciones en una función de asesoramiento, al brindar información sobre cualquier cosa, desde la infraestructura básica del sistema hasta la implementación de tecnología de seguridad avanzada. Su objetivo final está determinado por su contratación, pero todos compartirán la misma misión de proteger los datos de una empresa.

Analistas de vulnerabilidades/evaluadores de penetración

Los analistas de vulnerabilidades y los evaluadores de penetración se contratan para identificar y evaluar las posibles vulnerabilidades de los sistemas, las redes o el ecosistema más amplio de una organización. Los evaluadores de penetración sirven como hackers de "sombrero blanco" que encuentran la debilidad del sistema mediante el uso de una variedad de herramientas que también pueden ser utilizadas por hackers nefastos de "sombrero negro".

Ingenieros/arquitectos de redes

Desde el diseño de la red hasta la configuración inicial y el monitoreo, el rol de un ingeniero/arquitecto de redes maneja todo lo relacionado con las redes para garantizar un rendimiento óptimo. Al manejar mucho más que solo firewalls, este rol administra las políticas adjuntas a cómo fluye el tráfico de red dentro y fuera de una organización.

Ingenieros/administradoras de sistemas

A menudo conocido como SysAdmin, un administrador o ingeniero de sistemas administra la infraestructura de TI más amplia de la organización: servidores, apps, sistemas operativos, etc. Este rol es fundamental para el éxito y el tiempo de actividad del negocio.

Modernizar SecOps con Elastic Security

Elastic Security ofrece visibilidad ilimitada de las amenazas, reduce los tiempos de investigación y protege a tu empresa del panorama de amenazas en constante evolución. Con Elastic, los usuarios disfrutan de un enfoque abierto e integrado de la seguridad con protecciones listas para usar, flujos de trabajo de analistas personalizables, información contextual profunda y un modelo de adopción de pago a medida que crece.

Prueba Elastic Security gratis para descubrir cómo puedes adelantarte a las amenazas cibernéticas.

Notas al pie

- 1 Revista Cybercrime - https://cybersecurityventures.com/hackerpocalypse-cybercrime-report-2016/

- 2 IBM Security: Cost of a Data Breach Report 2022 - https://www.ibm.com/downloads/cas/3R8N1DZJ

- 3 Cyber Security Insights Report 2022 - 2022 Cyber Security Insights Report by S-RM

- 4 McKinsey & Company: How COVID-19 has pushed companies over the technology tipping point—and transformed business forever (Cómo la COVID-19 ha llevado a las empresas al punto de quiebre de la tecnología y transformado el negocio para siempre) - https://www.mckinsey.com/capabilities/strategy-and-corporate-finance/our-insights/how-covid-19-has-pushed-companies-over-the-technology-tipping-point-and-transformed-business-forever