Sichern Ihrer Cloud mit Cloud Workload Protection in Elastic Security

Erste Schritte mit Cloud Workload Protection in Elastic Security

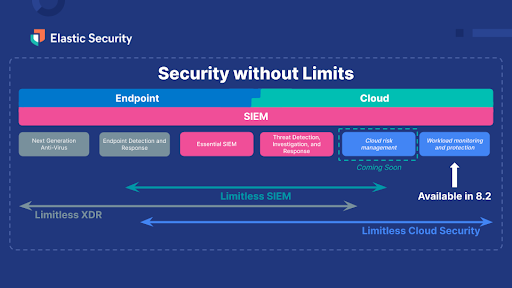

Mit Elastic 8.2 präsentieren wir unsere neuen Cloud Security-Funktionen mit Anwendungsfällen für Cloud Workload Protection in Elastic Security. Seit dem Zusammenschluss von Cmd und Elastic Security letztes Jahr im August haben wir daran gearbeitet, unseren Kunden Laufzeit-Sicherheitsfunktionen für ihre Cloud-Workloads zu bieten, mit denen sie Angriffe auf ihre Workloads erkennen, vermeiden und abwehren können, egal ob die Workloads in der Cloud oder in Rechenzentren ausgeführt werden.

Mit 8.2 erhalten Sie jetzt sofort Zugriff auf die neuen Workload Protection-Funktionen:

- Verbesserte Datensammlung für Cloud-Workloads mit eBPF: Linux ist der De-facto-Standard für hochverfügbare und extrem zuverlässige Workloads. Um unsere Workloads zu schützen, müssen wir die Laufzeitdaten der Workloads effizient erfassen. Wir haben die Datensammlungsmechanismen von Endpoint Security um eBPF erweitert. eBPF ist eine Kernel-Technologie zur Ausführung von Programmen, ohne den Kernel-Quellcode zu verändern oder neue Module hinzuzufügen, um eine leistungsstarke und sichere Ausführung in Linux-Kernels zu ermöglichen. Um den Schutz aller Nutzer sicherzustellen, unterstützen unsere vorhandenen Datensammlungsmechanismen auch weiterhin eine breite Palette an Betriebssystemen.

- Schemaerweiterungen des logischen Linux-Ereignismodells: Das logische Linux-Ereignismodell mit Ereignissen wie fork, exec, process exit und setsid dient als grundlegendes Framework, um die Daten für Session View zu generieren. Wir haben hart gearbeitet (mehr dazu in diesem Blogeintrag), um dieses Datenmodell zu definieren und zum Elastic Common Schema (ECS) hinzuzufügen, um es mühelos in Elasticsearch durchsuchen und indexieren zu können. Auf diese Weise erhalten Sicherheitsexperten mehr Kontext zu den Vorgängen in diesen Workloads. Wenn beispielsweise eine Sicherheitswarnung in einer Workload ausgelöst wird, können wir exakt herausfinden, was ein Nutzer oder ein Dienst in einer bestimmten Sitzung zum entsprechenden Zeitpunkt getan hat.

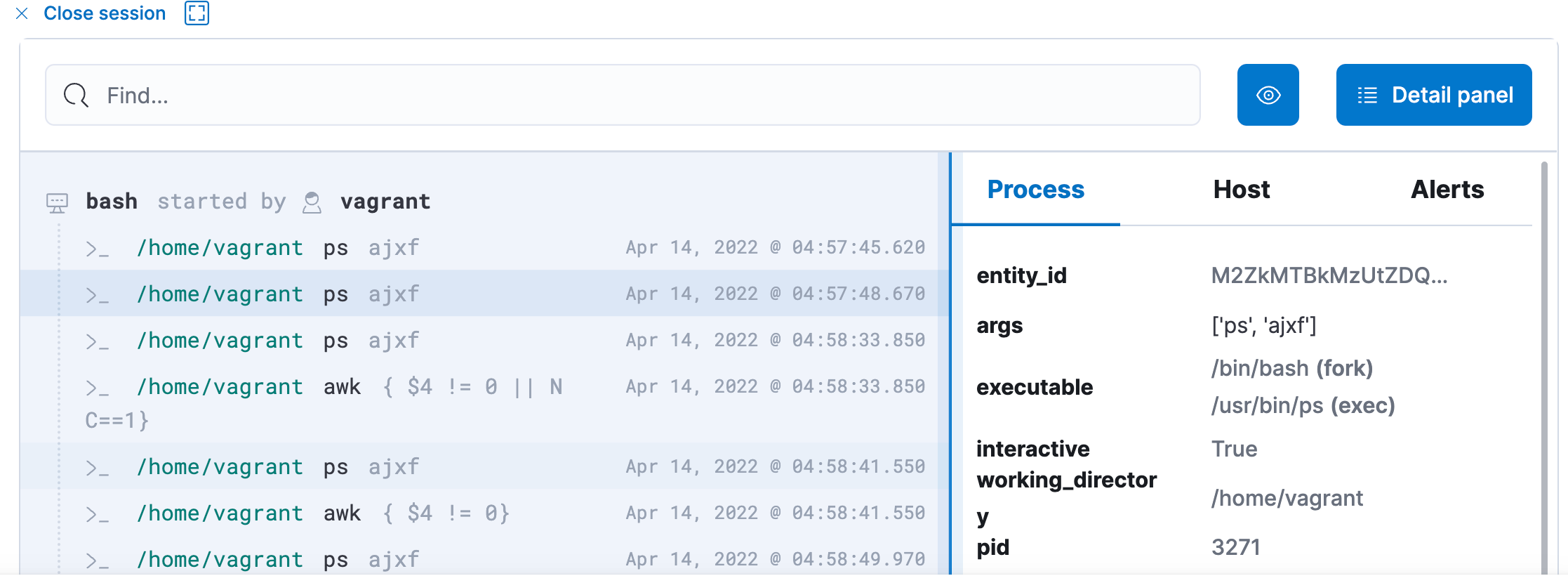

- Workload mit Session View auf vertraute Art und Weise analysieren: Das Hauptmerkmal von Cmd – Session View – ist jetzt endlich als Betaversion verfügbar. Session View enthält eine zeitlich angeordnete Reihe von Prozessausführungen in Ihren Linux-Workloads in Form einer Terminal-Shell. Damit können Sicherheitsexperten das Verhalten von Nutzern und Diensten im Zusammenhang mit Workloads untersuchen.

Session View ist in wichtige Workflows in Elastic Security integriert, inklusive Alerting, Untersuchung und Host-Erkundung. Auf diese Weise können Sicherheitsanalysten umfassende Kontextdaten erkunden, während sie Warnungen auf Hosts untersuchen. Sie erhalten zusätzliche Informationen zu einzelnen ausgeführten Befehlen, wie etwa Benutzername und verwendete Argumente, sowie Informationen zu übergeordneten Prozessen, Eintragserstellern und Gruppenleitern. Sie können direkt in der Session View generierte Warnungen anzeigen und Maßnahmen ergreifen, etwa einen Fall eröffnen oder eine Osquery ausführen!

Erste Schritte mit Cloud Workload Protection

Angesichts dieser spannenden Updates fragen Sie sich bestimmt, wie Sie Ihre Cloud-Workloads möglichst schnell schützen können. Folgen Sie dazu dieser Schritt-für-Schritt-Anleitung. In dieser Anleitung verwende ich AWS EC2-Instanzen als Workload, die ich überwachen und schützen möchte.

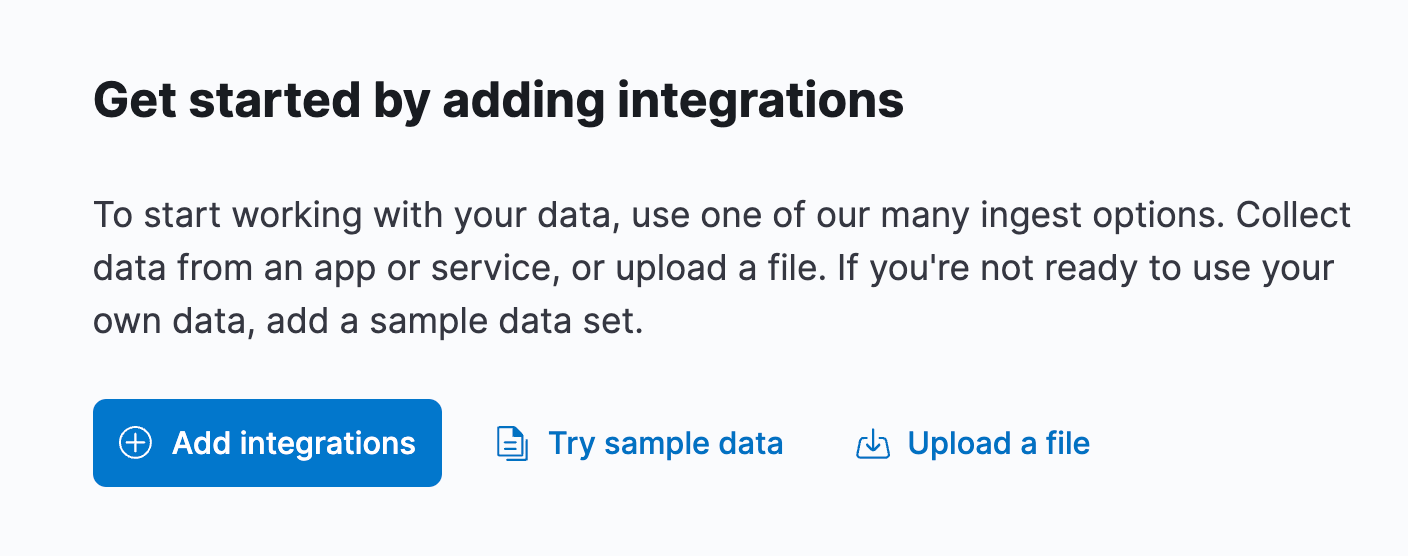

- Starten Sie eine Cloud-Testversion oder aktualisieren Sie Ihre Elastic Security-Installation auf Version 8.2.

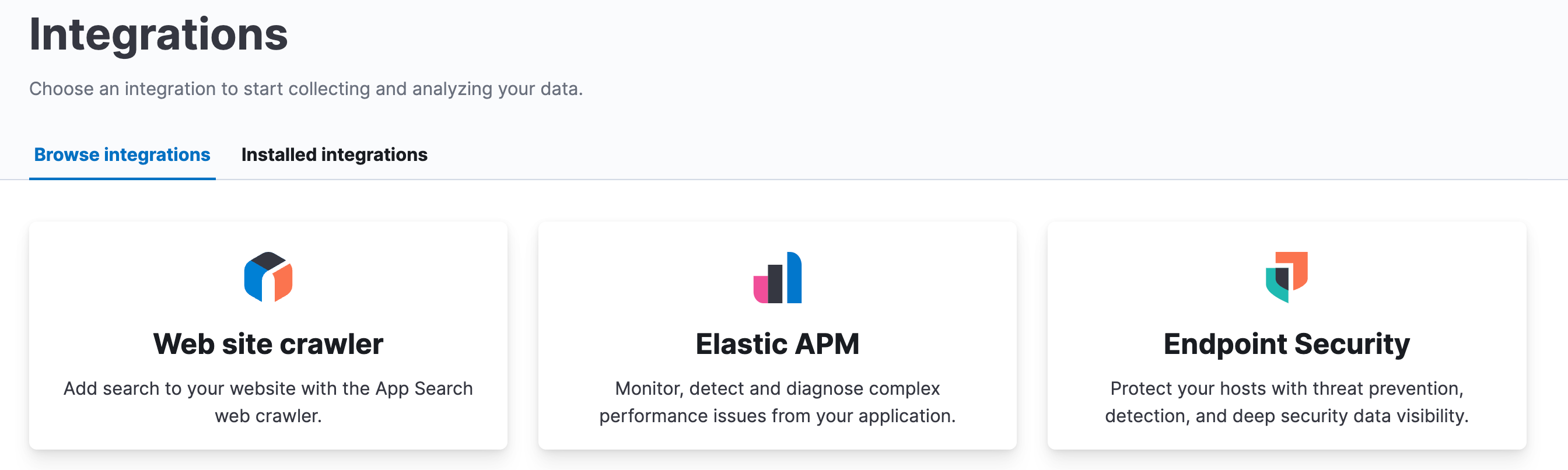

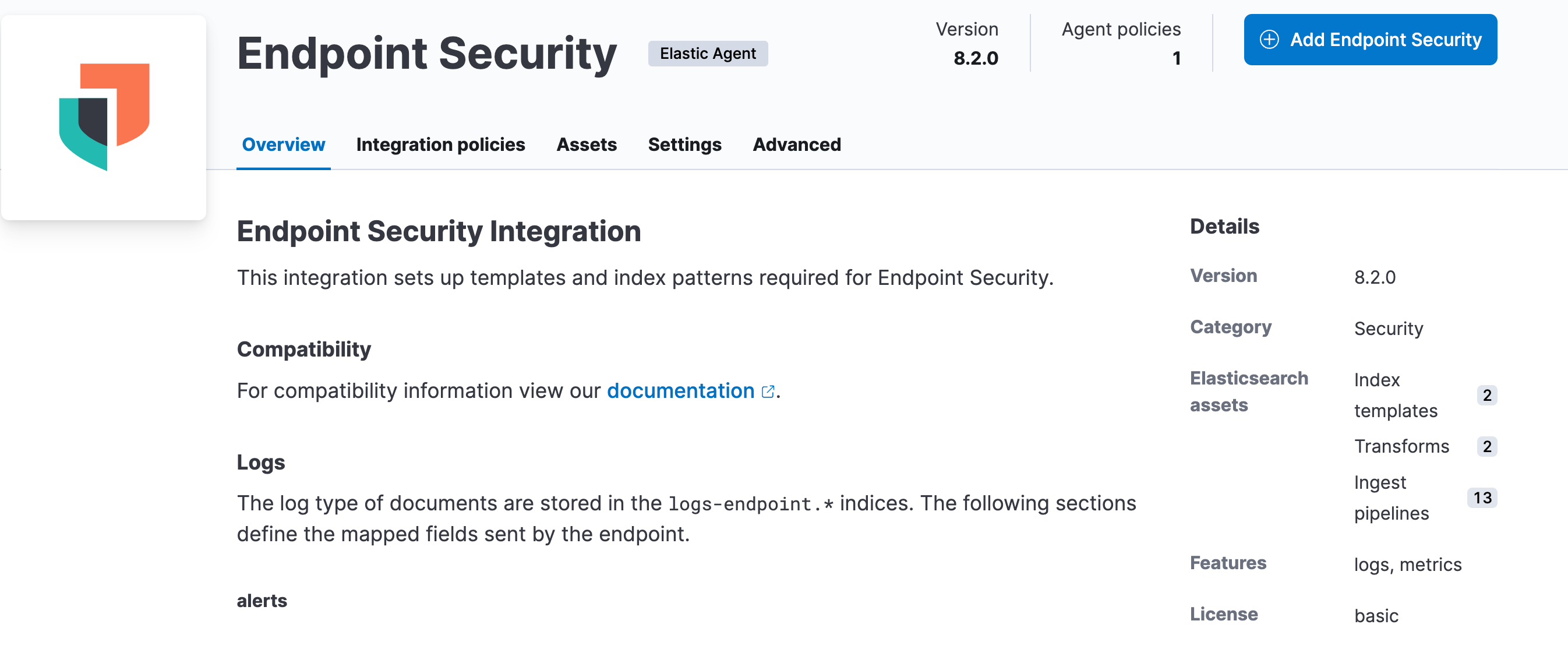

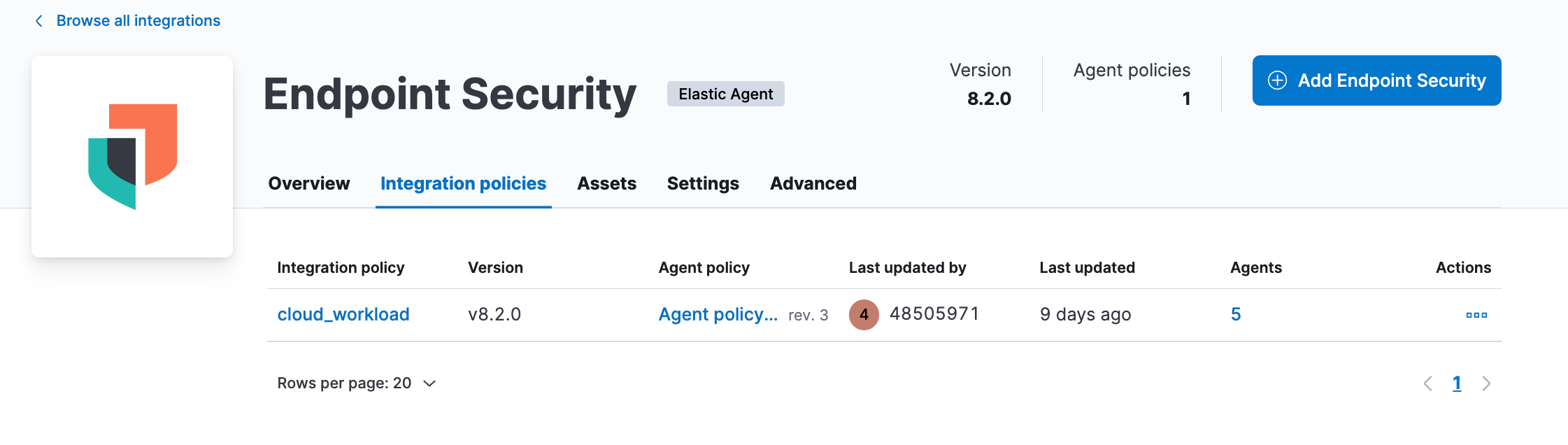

- Navigieren Sie nach dem Upgrade auf Elastic Security 8.2 zu „Integrations“ und dann zu „Endpoint Security“.

- Klicken Sie auf die Schaltfläche „Add Endpoint Security“.

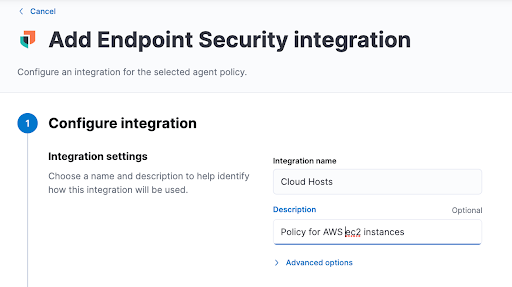

- Folgen Sie den Schritten auf der nächsten Seite. Erstellen Sie bei Bedarf eine Agenten-Richtlinie.

- Nachdem Sie die Integration zur Richtlinie hinzugefügt haben, navigieren Sie zu den Integrations-Richtlinien und klicken Sie auf die neue Richtlinie.

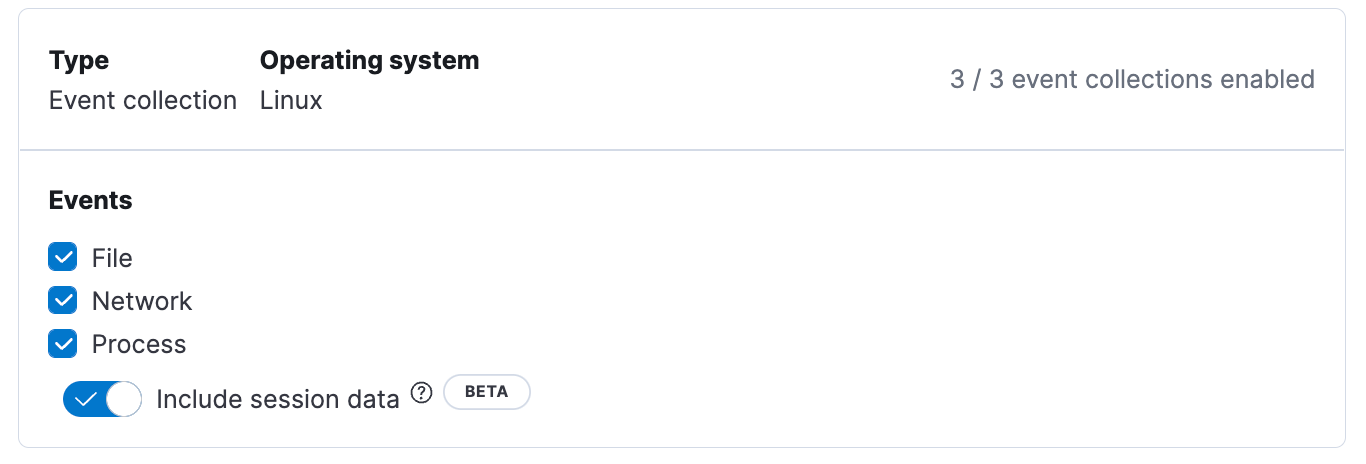

- Navigieren Sie auf der Seite „Integration Policy“ zum Abschnitt „Event Collection“ für Linux-Systeme. Aktivieren Sie dann Include Session Data und klicken Sie auf Save. Sie müssen diesen Schritt abschließen, um die Sitzungsdaten auf neuen oder vorhandenen Hosts zu aktivieren, bevor Sie den Agent auf dem Server oder der VM installieren.

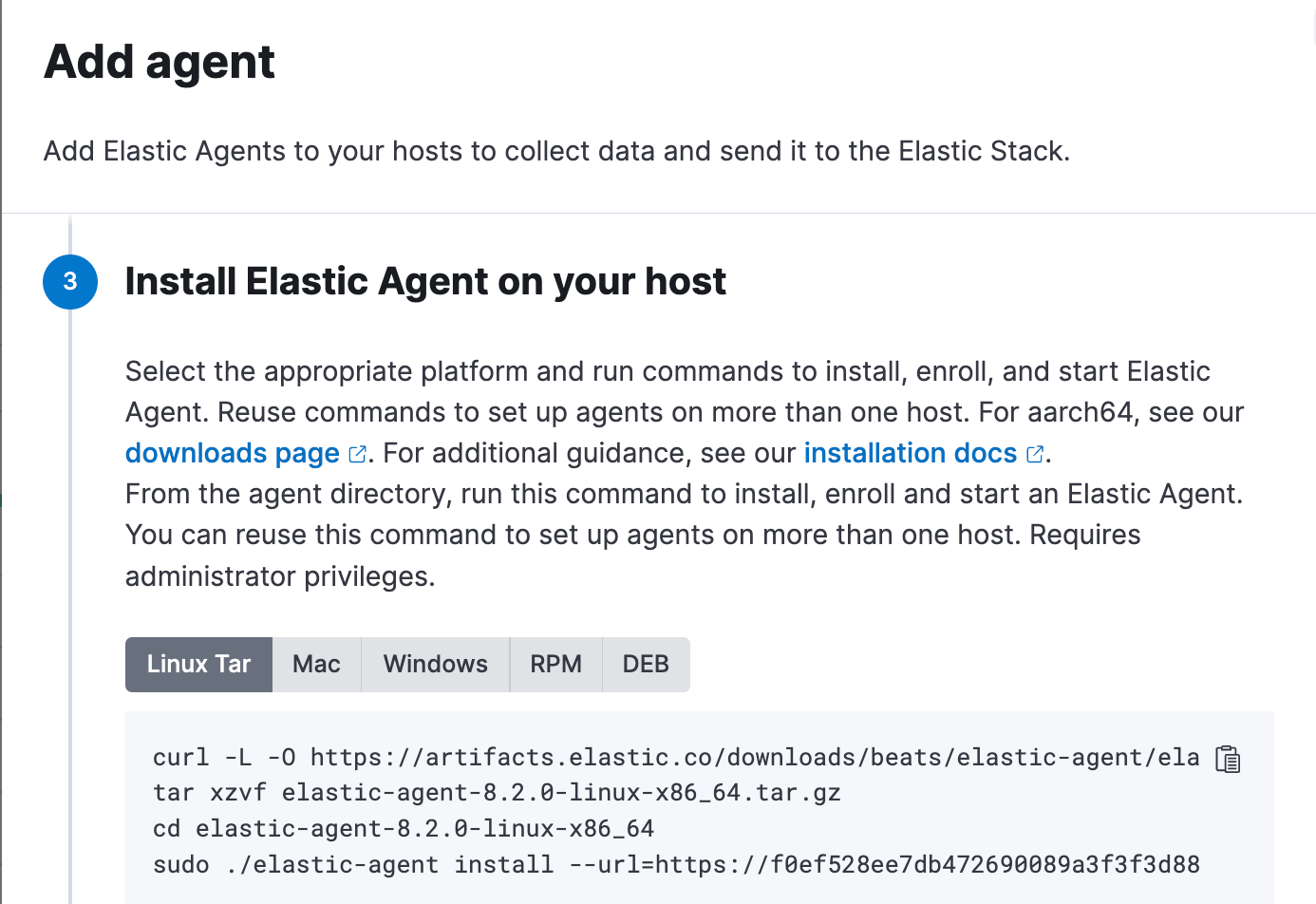

- Anschließend können Sie sich bei Ihrer AWS Terminal Shell anmelden bzw. per SSH verbinden, um Agent und Endpunkt zu installieren. Folgen Sie den Anweisungen zum Hinzufügen des Agent und installieren Sie den Elastic Agent auf Ihrer EC2-Instanz.

- Vergewissern Sie sich mit dem folgenden Befehl, dass der Prozess des Elastic Agent ausgeführt wird:

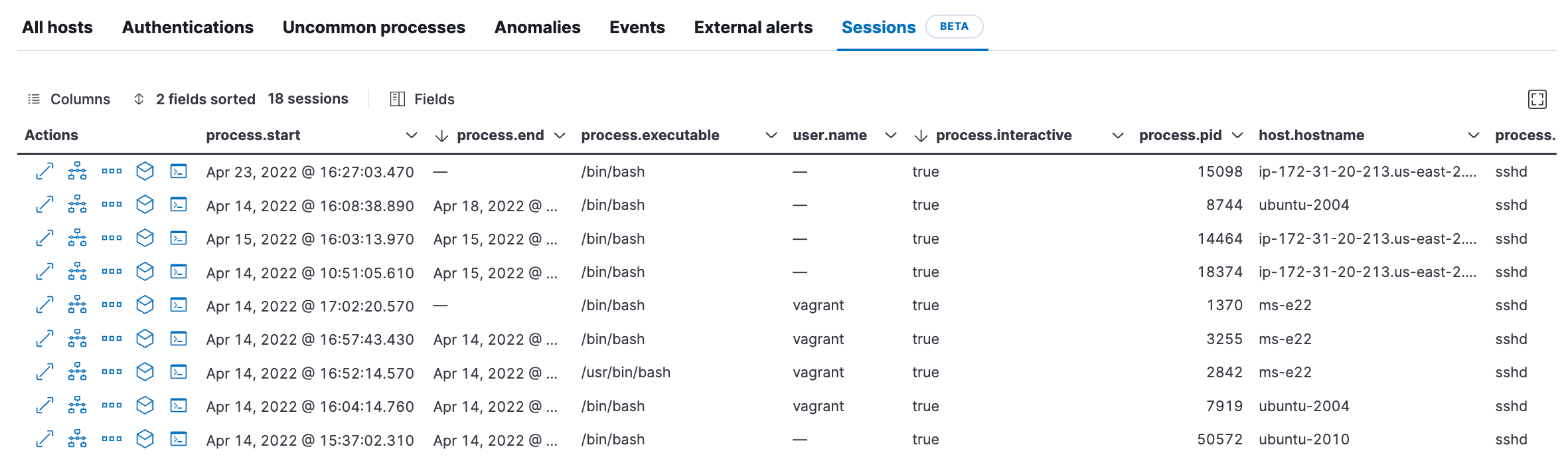

ps -aux | grep elastic - Navigieren Sie zu „Elastic Security“ → „Hosts“ → Tab „Sessions“. Dort sollte eine Sitzungstabelle mit einem Audit-Trail aller erstellten Sitzungen auf verschiedenen Hosts angezeigt werden.

- Klicken Sie auf das Symbol „Session View“ [>_], um die Vorgänge in den einzelnen Sitzungen nach Nutzern aufgeschlüsselt anzuzeigen.

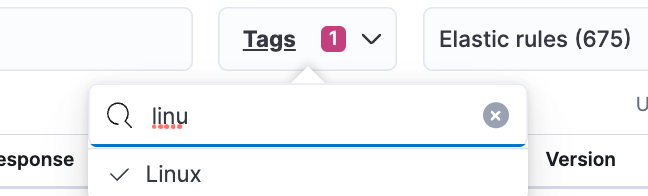

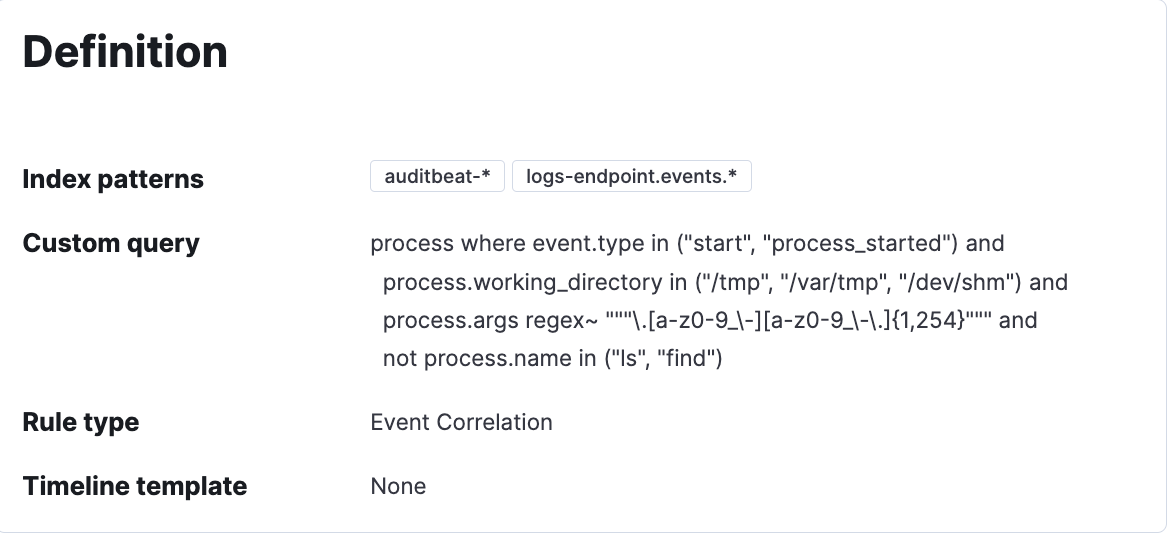

- Regeln für Workload Protection: Navigieren Sie zu „Elastic Security“ → „Detect“ → „Rules“. Aktivieren Sie die Linux-Markierung und erkunden und aktivieren Sie die Regeln, die für Ihre Workload sinnvoll sind. Sie haben 68 vorab erstellte Linux-Regeln und 18 auf dem MITRE-Framework basierende Machine Learning-Regeln zur Auswahl. Alle Regeln mit dem Index „logs-endpoint-events*“ sollten den Session Viewer aktivieren.