O Elastic Security 7.9 adiciona antimalware, proteções na nuvem pré-criadas e muito mais

A solução Elastic SIEM mencionada neste post agora se chama Elastic Security. A solução Elastic Security mais ampla oferece SIEM, segurança de endpoint, detecção de ameaças, monitoramento de nuvem e muito mais. Se estiver procurando informações específicas sobre o Elastic Security para casos de uso de SIEM, acesse a nossa página sobre SIEM.

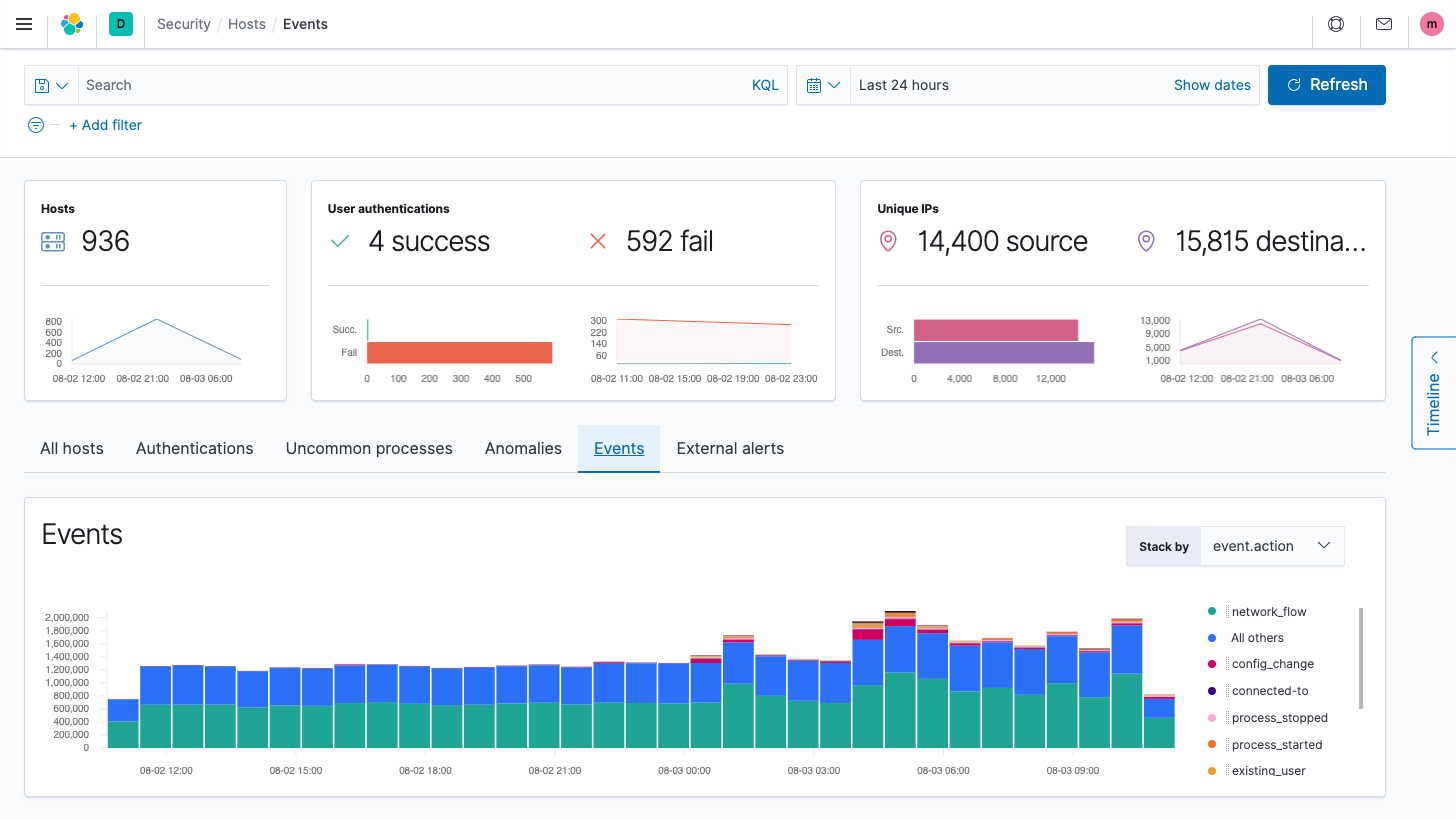

As equipes de segurança frequentemente usam o Elastic Security para coletar e analisar dados de endpoint, e a necessidade de aumentar a visibilidade conforme a força de trabalho virtual cresce está tornando esse caso de uso ainda mais comum. A solução se destaca com casos de uso que exigem dados em escala — entregues em qualquer formato, praticamente em qualquer volume e velocidade. Basta implantar os Beats nos seus endpoints e pronto: sua coleta de dados será ágil e abrangente.

Isso nos leva a perguntar: se você implantou um agente para coletar dados de endpoint, por que não usar esse mesmo agente para prevenção contra malware?

O Elastic Security 7.9 oferece o primeiro grande marco em direção à segurança de endpoint abrangente e integrada diretamente ao Elastic Stack, introduzindo prevenção contra malware sem assinatura e coleta de dados no nível do kernel no novo Elastic Agent, nosso “um Beat para a todos governar”. O Elastic Agent também oferece logging, coleta de métricas e muito mais. Esses recursos estão disponíveis agora no nosso nível de distribuição gratuita, com recursos adicionais de proteção de endpoint planejados para versões posteriores.

O Elastic Security 7.9 tem ainda mais novidades. Com dados, aplicações e usuários migrando rapidamente para a nuvem, as equipes de SecOps ainda precisam manter a visibilidade em seu ambiente híbrido. Para resolver isso, a versão 7.9 apresenta novas detecções que permitem aos profissionais de SecOps preservar o reconhecimento situacional sem prejudicar a velocidade ou a agilidade das equipes de TI e desenvolvimento que realizam a migração. Os refinamentos no fluxo de trabalho orientados pela comunidade agilizam a prevenção, a detecção e a resposta. E uma coleção de fontes de dados com suporte adicionado recentemente equipam os profissionais para impedir ameaças, onde quer que sejam reveladas.

Vejamos mais detalhes.

Prevenção gratuita contra malware e profunda visibilidade do endpoint

Antimalware em apenas um clique (beta)

A prevenção contra malware agora está integrada ao Elastic Agent, adicionando uma importante camada de proteção à coleta de dados de endpoint. Esse novo recurso está disponível em nosso nível gratuito para usuários e organizações em todos os lugares. É um avanço em nosso objetivo de integrar a prevenção contra ameaças diretamente ao Elastic Agent, com muitos outros recursos avançados de segurança de endpoint por vir.

A prevenção contra malware sem assinatura interrompe imediatamente os executáveis mal-intencionados nos endpoints do Windows e do macOS. Em sua última rodada de testes, a AV-Comparatives constatou que o modelo de machine learning do Elastic Security bloqueia 99,6% do malware e dispara zero falsos positivos em software de negócios comum. A ativação do antimalware é feita com apenas um clique no Kibana.

Coleta de dados no nível do kernel (beta)

O Elastic Security facilita a geração de alerta de alta fidelidade, coletando dados de endpoint para análise centralizada. As detecções alinhadas com o MITRE ATT&CK© do Elastic Security Research Team aproveitam as informações até o kernel, melhorando as regras de detecção e os trabalhos de machine learning, e minimizando os falsos positivos. A solução oferece amplo suporte, permitindo a coleta de dados essenciais seja qual for o sistema operacional subjacente:

- Conjuntos de dados do Windows: processo, rede, arquivo, DNS, Registro, carregamentos de DLL e driver, segurança

- Conjuntos de dados do macOS: processo, arquivo, rede

- Conjuntos de dados do Linux: processo, arquivo, rede

A centralização dos dados de endpoint de todo o ambiente e o fornecimento de mais contexto permitem às organizações acelerar a detecção de ameaças, a triagem de alertas e a resposta a incidentes. Com a velocidade e a escala do Elastic Security, você pode analisar rapidamente dados detalhados de endpoint, examinar e contextualizar informações com visualizações interativas, e integrar fluxos de trabalho de resposta com orquestração externa e ferramentas de tíquetes, como plataformas de SOAR.

Proteções para nuvem pré-criadas e opções de detecção expandidas

Proteções para monitoramento da postura de segurança na nuvem (regras em beta, trabalhos de machine learning com disponibilidade geral)

O DBIR 2020 da Verizon estima que erros de configuração são eventos causais em 22% das violações de dados. As apostas aumentam conforme as organizações fazem a transição para a nuvem, mas 99% dos erros de configuração ainda estão sendo ignorados. O conteúdo de segurança compartilhado na nossa versão mais recente reduz o risco ao permitir que as equipes de segurança mantenham um olhar contínuo sobre ativos configurados incorretamente, permissões e atividades do usuário.

O Elastic Security 7.9 protege a infraestrutura e as aplicações de nuvem com novos trabalhos de machine learning e regras de detecção de ameaças, ajudando a prevenir perdas e danos. Como outros materiais desenvolvidos pela Elastic, esse novo conteúdo de segurança está alinhado ao framework MITRE ATT&CK. Ele permite a análise contínua de dados do AWS CloudTrail e do Okta para dar suporte ao monitoramento da infraestrutura de nuvem e ao monitoramento de identidade e acesso.

O Elastic Security 7.9 protege a infraestrutura e as aplicações de nuvem com novos trabalhos de machine learning e regras de detecção de ameaças, ajudando a prevenir perdas e danos. Como outros materiais desenvolvidos pela Elastic, esse novo conteúdo de segurança está alinhado ao framework MITRE ATT&CK. Ele permite a análise contínua de dados do AWS CloudTrail e do Okta para dar suporte ao monitoramento da infraestrutura de nuvem e ao monitoramento de identidade e acesso.

Tem outros casos de uso em mente? Explore o repositório de regras de detecção, que abrimos recentemente para facilitar a colaboração entre o Elastic Security Research Team e os membros da comunidade.

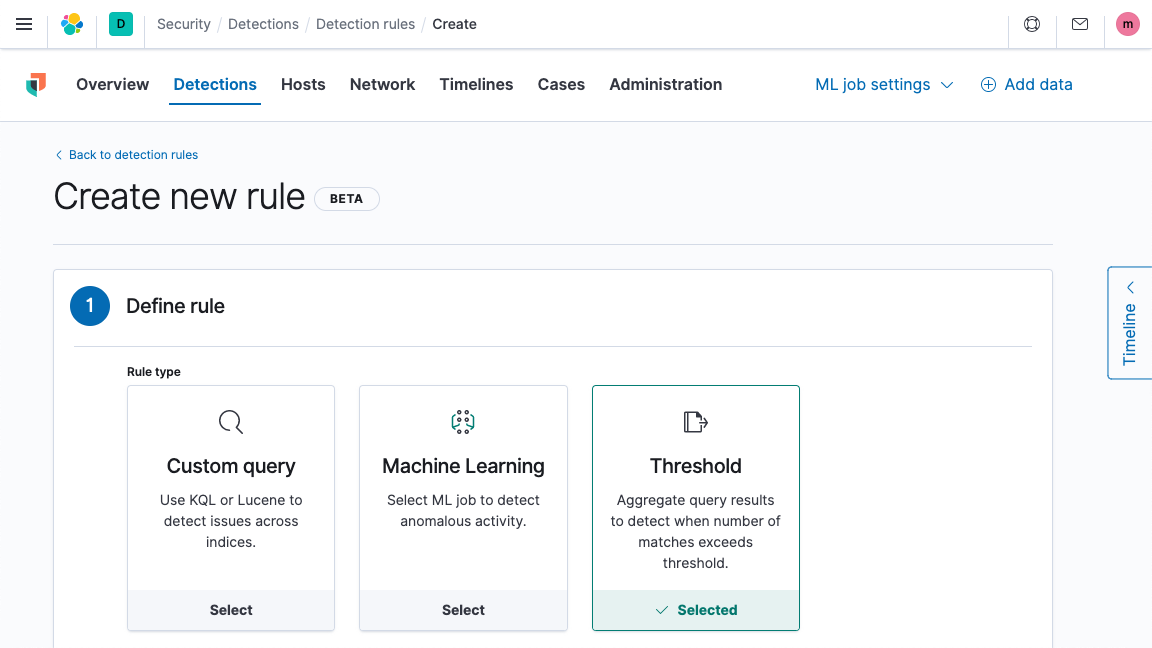

Alerta baseado em limite (beta)

As regras baseadas em limites são um novo tipo de detecção que fornece uma nova maneira de detectar ameaças com o Elastic Security, sendo disparada quando uma quantidade de eventos especificada pelo usuário para uma determinada entidade (por exemplo, um endpoint ou um usuário) atende a um conjunto de critérios. Isso permite o ajuste de regras específico para o ambiente, para casos de uso como a detecção de ataques de força bruta e a identificação de fontes de log que pararam de gerar relatórios.

Designação de regras de bloco de construção (beta)

Regras especificadas como “blocos de construção” removem os alertas gerados dos fluxos de trabalho dos analistas, permitindo a criação de entradas para disparar alertas de alta fidelidade sem causar aumento no ruído para os analistas. Você poderia, por exemplo, usar duas regras de bloco de construção — uma configurada para alertar sobre logins de servidor Web anormalmente altos e outra configurada para detectar atividades de manutenção fora do cronograma em um servidor de banco de dados — como entradas para uma regra, gerando alertas com maior probabilidade de merecer a atenção do analista.

Simplifique os fluxos de trabalho dos analistas com refinamentos orientados pela comunidade

A Elastic promove esforços para fornecer as experiências de usuário intuitivas, eficientes e agradáveis que os profissionais de segurança merecem. Isso exige rigor, mas vale a pena, pois as equipes de segurança passam incontáveis horas na frente das telas em sua missão de proteger seus clientes, colegas e organizações.

Nossa equipe de experiência do usuário trabalha muito para cumprir um nobre objetivo: encontrar o equilíbrio entre a simplicidade para novos usuários e a flexibilidade para usuários avançados. Eles transformam o feedback da comunidade em eficiência operacional; por isso, agradecemos a sua contribuição direta em muitos desses aprimoramentos do Elastic Security.

Visualização em árvore do processo interativo (beta)

Uma nova visualização interativa da atividade baseada em endpoint no Elastic Security 7.9 simplifica os fluxos de trabalho de triagem, detecção, investigação e resposta dos analistas. Ela possibilita que os analistas identifiquem possíveis comportamentos adversários e a progressão de um ataque (por exemplo, arquivo XLS aberto, geração de processos, nova conexão de saída estabelecida). Uma opção de relacionar uma visualização (e dados associados) a um caso novo ou existente agiliza ainda mais os fluxos de trabalho.

O contexto do endpoint é crucial para a visibilidade dos profissionais de SecOps, mas é comum que limitações de desempenho ou custos não gerenciáveis impeçam a análise centralizada desses dados. Essa integração entre o SIEM e os recursos de segurança de endpoint do Elastic Security melhora a visibilidade do ambiente, dá mais objetividade ao trabalho do analista e aumenta a eficiência da equipe.

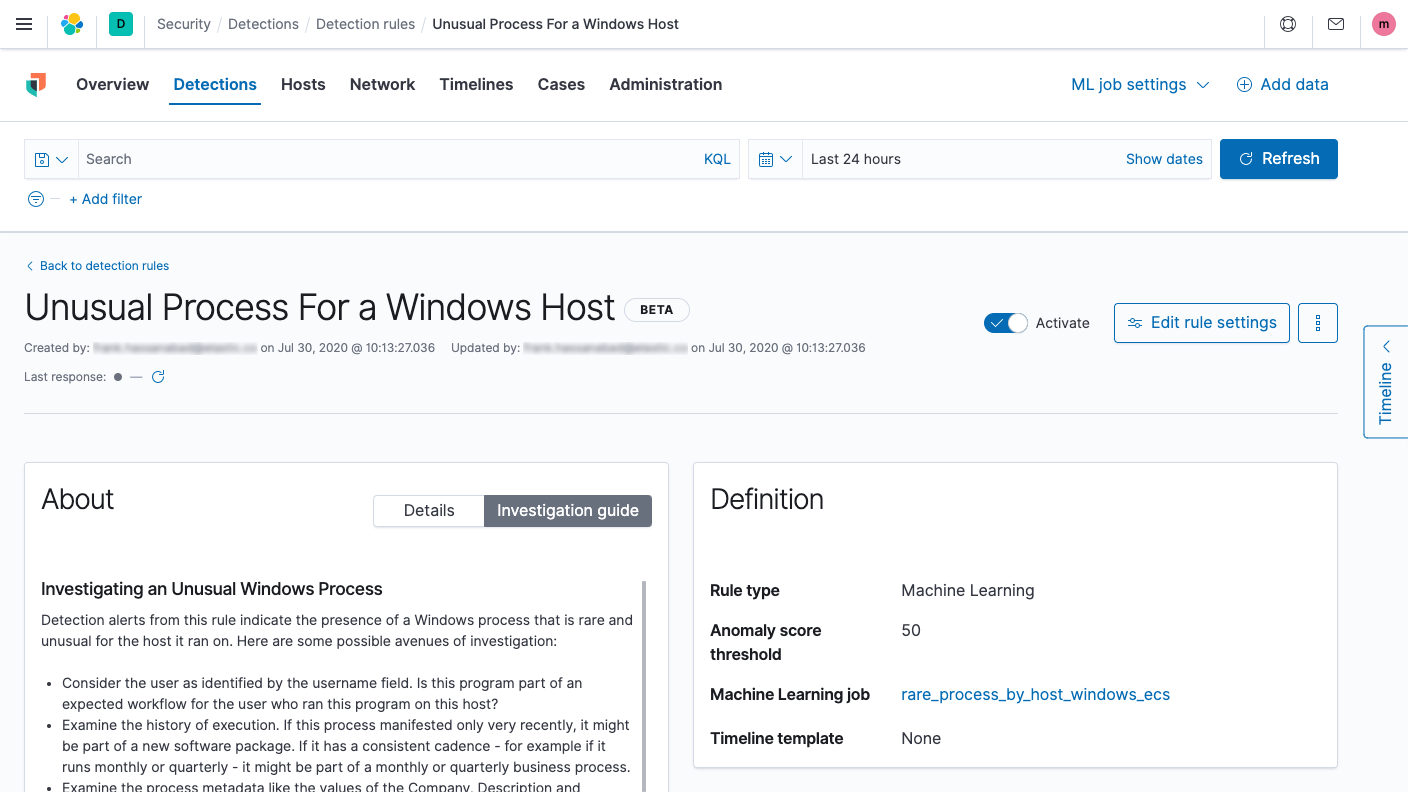

Guias de investigação para regras de detecção pré-criadas (beta)

Todas as regras de detecção introduzidas na versão 7.9 apresentam guias de investigação ricamente formatados que sugerem perguntas, ações e as próximas etapas a serem consideradas pelos analistas ao investigar um alerta de detecção. Customizar um guia de investigação para o seu ambiente ou implementar um para uma nova regra é tão simples quanto atualizar um campo de marcação.

Modelos customizáveis de linha do tempo de investigação (beta)

O Elastic Security 7.9 permite que os usuários customizem como os dados são filtrados e apresentados na linha do tempo da investigação por meio de “modelos de linha do tempo” associados a regras de detecção individuais. Os usuários podem duplicar, customizar, criar e compartilhar novos modelos de linha do tempo, que especificam o filtro e as colunas (quais campos e em que ordem). Com essas visualizações selecionadas, os analistas podem prosseguir diretamente da análise inicial de um alerta de detecção à investigação, sem parar para reconfigurar o filtro ou os campos visíveis. Os pesquisadores de segurança da Elastic alinham os modelos de linha do tempo aos guias de investigação apresentados em novos alertas de detecção, acelerando a busca e a investigação de ameaças.

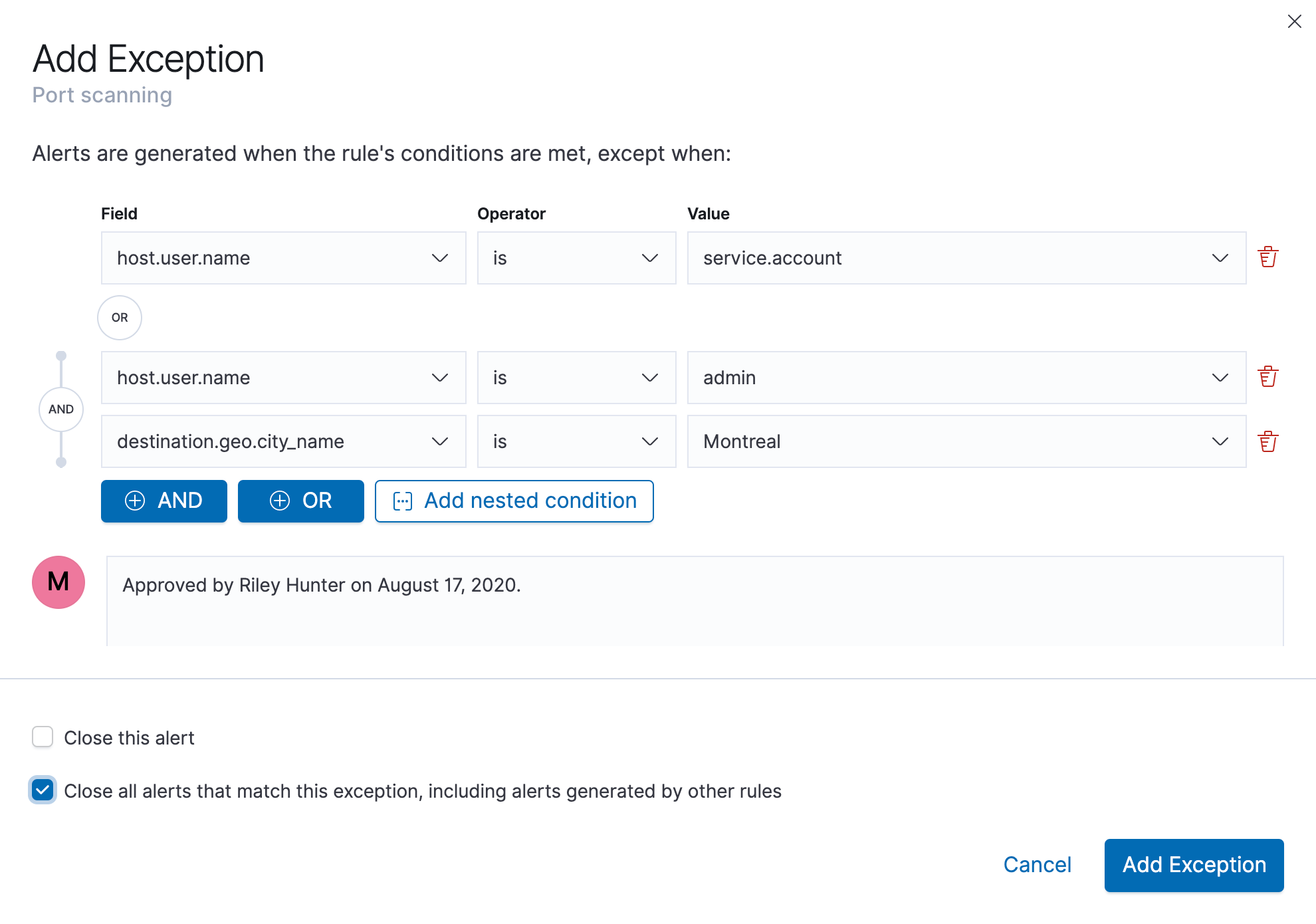

Fluxo de trabalho unificado de exceções de alerta (beta)

O Elastic Security 7.9 ajuda a reduzir os falsos positivos, uma significativa e antiga frustração dos analistas com as tecnologias de segurança comuns. Essa versão facilita a criação de exceções para as regras que evitam que um alerta seja disparado quando condições específicas são atendidas. As exceções podem ser adicionadas individualmente ou com uma lista, e as regras de detecção e as configurações de agente podem ser atualizadas em paralelo, reduzindo a sobrecarga associada à minimização de falsos positivos.

Fluxos de trabalho de caso simplificados com a integração com o IBM Security Resilient (beta)

Com a nossa nova integração com o IBM Security Resilient, as equipes de segurança podem integrar prontamente suas operações de segurança a essa plataforma de resposta a incidentes de segurança largamente implantada. Realize uma investigação com o Elastic Security, adicione linhas do tempo e comentários de investigação, e faça a escalação facilmente abrindo ou atualizando um caso no IBM Security Resilient — com apenas um clique.

Outras melhorias na interface do analista (disponibilidade geral)

O Elastic Security 7.9 oferece inúmeras outras melhorias, grandes e pequenas, na UI, e esperamos que se mostrem indispensáveis: modo de tela cheia, rolagem infinita, links de pesquisa de reputação de IP customizados e muito mais. Muitas dessas melhorias começaram como solicitações da comunidade e, juntas, na versão 7.9, contribuem para uma experiência do usuário mais refinada.

Simplifique a ingestão de dados com coleta e preparação de dados expandida e pronta para uso

Novas integrações de dados (em disponibilidade geral, exceto onde indicado)

O Elastic Security fornece uma experiência selecionada para integração de dados, permitindo que SecOps, SecDevOps e outras equipes se concentrem na tarefa em questão e não tenham de ficar transformando dados ou correndo atrás de fontes de dados necessárias para dar suporte a casos de uso adicionais. A versão 7.9 adiciona integrações com novas fontes de dados de endpoint e nuvem, incluindo Microsoft Defender ATP, Windows PowerShell, Sophos XG Firewall e suporte beta para Google G Suite (por exemplo, logins, atividade do administrador, atividade do Drive).

Integrações de dados experimentais

Essa versão também apresenta suporte experimental para mais de 15 tecnologias comuns de segurança de redes e aplicações por meio de um projeto de software open source de um Elasticiano, com integrações do Elastic Agent e módulos do Filebeat à sua escolha:

| Software open source | Descrição | |------------------------------------|--------------------------| | Apache TomCat | Servidor Web | | Barracuda Web Application Firewall | Firewall de aplicações da Web | | Blue Coat Director | Gerenciamento de configuração | | Cisco Nexus | Switches | | Cylance Protect | Antivírus | | F5 BIG-IP Access Policy Manager | Controle de acesso | | FortiClient Endpoint Protection | Antivírus | | Imperva SecureSphere | Firewall de aplicações da Web | | Infoblox Network Identity OS | Gerenciamento de endereços IP | | Juniper JUNOS OS | Segurança de rede | | Servidor DHCP da Microsoft | DHCP | | NetScout Arbor Sightline | Segurança contra DDoS | | Radware DefensePro | IDS | | Firewalls SonicWall | Firewall | | Servidor proxy Squid | Proxies | | Zscaler Nanolog Streaming Service | Firewall |

Suporte para ECS 1.5 (disponibilidade geral)

Por fim, a versão 7.9 atualiza todos os Beats para suporte ao Elastic Common Schema (ECS) 1.5, garantindo consistência na maneira como as equipes de segurança executam tarefas, incluindo a definição de automações e a realização de investigações e análises.

Experimente o Elastic Security 7.9

O Elastic Security 7.9 é um marco importante na aceleração do nosso desenvolvimento da base para as suas equipes de segurança. Continuaremos colaborando com a nossa comunidade de usuários para permitir que as equipes de segurança operem com mais eficácia e evoluam com mais rapidez. E se ainda não se juntou à nossa comunidade, convidamos você a fazê-lo.

Quer começar hoje? Experimente tudo o que a versão 7.9 tem a oferecer no Elastic Cloud ou confira uma demonstração do Elastic Security. Já tem dados formatados com o ECS no Elasticsearch? Basta atualizar para a versão 7.9 do Elastic Stack para começar a se prevenir contra malware, detectar ameaças e responder a elas.

Quer vê-lo em ação? Participe de um evento virtual ElasticON Security.