A Elastic Security evolui para a primeira e única solução com analítica de segurança orientada por IA

Em nossa instalação anterior, discutimos a história das soluções de gerenciamento de eventos e informações de segurança (SIEM) — desde a coleta até as detecções organizacionais e, finalmente, a resposta e orquestração. Agora, estamos firmemente na revolução do SIEM 3.0 e focados na aplicação de IA generativa a todos os processos aplicáveis no centro de operações de segurança com tremendo sucesso. A Elastic Security está liderando essa revolução, oferecendo a primeira e única solução de analítica de segurança com IA generativa, acelerando todos os principais fluxos de trabalho dos analistas, otimizando sua equipe existente e capacitando os membros mais novos a começar a trabalhar mais rapidamente e com mais precisão e eficácia.

Apresentando analítica de segurança orientada por IA

A rápida aceleração da Elastic Security

A Elastic Security é a primeira e única solução de analítica de segurança baseada em IA preparada para enfrentar os desafios da equipe de segurança moderna. Ela é construída na plataforma Elasticsearch AI, que inclui geração de aumento de recuperação (RAG). A RAG é o meio definitivo de garantir que grandes modelos de linguagem (LLMs) tenham todo o contexto apropriado de que precisam para responder a uma determinada pergunta, permitindo que respostas personalizadas e sob medidas sejam apresentadas de volta. Sem o contexto correto — ou uma maneira eficiente, rápida e poderosa de pesquisar e recuperar esse contexto — os LLMs são tão bons quanto os dados públicos nos quais foram treinados. A RAG também elimina a necessidade de treinar constantemente um LLM, o que é uma tarefa demorada e cara, especialmente em dados encontrados em uma plataforma de analítica de segurança, que muda a cada minuto.

Nossa solução é definida por três princípios fundamentais que separam a Elastic Security de todas as outras no mercado.

Princípio 1: Arquitetura de malha de dados distribuída

O problema: analisar todos os dados

Antes que os engenheiros de detecção possam criar conteúdo, os analistas possam fazer a triagem de alertas ou os que respondem a incidentes possam corrigir um incidente, a equipe de segurança precisa de visibilidade do ambiente. Há uma razão pela qual as CIS Top 18 lideraram em termos de visibilidade como as principais prioridades desses profissionais por décadas: você não pode proteger o que não pode ver.

Infelizmente, a necessidade de visibilidade completa foi desafiada com o aumento exponencial dos volumes de dados, especialmente com a transição para a nuvem. As equipes de segurança foram forçadas a tomar decisões com base em limitações orçamentárias e técnicas, não com base no valor dos dados que precisam proteger. Muitas adotaram uma abordagem de data lake, em que as informações são rapidamente movidas de um sistema ativo para um armazenamento de dados barato. Em seguida, ele é acessado se e quando for necessário.

Embora esses data lakes possam enfrentar o desafio econômico de armazenar as informações, eles não conseguem resolver os problemas operacionais de acesso às informações com rapidez suficiente para impedir danos e perdas para uma organização. Lembrando-se do ataque Log4j, muitas empresas lutaram para determinar se suas organizações foram afetadas. Para as equipes cujos dados estavam em armazenamento congelado, elas tinham que adivinhar e verificar os prazos, "descongelando" uma parte dos dados congelados, pesquisando e repetindo esse processo. As equipes não sabiam ao certo até descongelar e verificar todos os dados armazenados, o que consumia muito tempo para ser realizado. Os data lakes precisam não apenas ser acessíveis, mas também pesquisáveis.

O SOC moderno é distribuído

Os dados têm gravidade.

É caro mover dados em uma rede distribuída, especialmente quando eles estão se movendo por regiões na nuvem ou por meio de provedores de nuvem e pagando taxas adicionais de serviço de transmissão de dados (DTS). Isso nem mesmo explica as despesas de criar uma cópia monolítica das informações, o que exige uma grande quantidade de hardware e engenheiros, ou o fato de que isso não é possível em determinadas áreas devido às regulamentações de privacidade de dados.

A Elastic permite que você mantenha seus dados perto de onde eles são gerados ou coletados. Nossa arquitetura de malha de dados distribuída permite que os usuários mantenham sistemas em qualquer grande provedor de nuvem e/ou local e, em seguida, designem um sistema como o SIEM principal em que as operações de segurança ocorrem. Essa solução aparece para um analista como um SIEM centralizado, simplificando as pesquisas nos sistemas conectados. O analista de segurança nunca precisa sair do sistema principal para executar detecções, modelos de machine learning, busca de ameaças, triagem de alertas, resposta a incidentes ou outros casos de uso em qualquer número de clusters de segurança distribuídos.

Pesquisa em dados congelados — rápida

Com a arquitetura de malha de dados distribuída da Elastic tornando acessível o armazenamento de anos de dados, a próxima pergunta é sobre a velocidade de acesso a essas informações. A Elastic também lidera o mercado aqui. A Elastic Security possibilita e simplifica o que antes era impossível. Com um histórico de impulsionar a busca em milissegundos em organizações como Randstad Netherlands e Texas A&M, a Elastic Security rotineiramente impressiona novos usuários com velocidade e escala. Usando um recurso proprietário chamado snapshots buscáveis, a Elastic pode pesquisar dados congelados como o S3 em segundos sem reidratar todas as informações. Isso torna a analítica de segurança extremamente rápida e acessível, mesmo em meses e anos de dados.

Em vez de um data lake lento e difícil, operacionalize sua equipe de segurança com a malha de dados distribuída da Elastic. Da próxima vez que perguntarem para você “isso ocorreu?”, será possível responder com total segurança.

Princípio 2: Nossa abordagem aberta e transparente à segurança

A Elastic Security está comprometida há muito tempo com a abertura e a transparência, que são essenciais para as organizações avaliarem e reduzirem os riscos de cibersegurança. Ao adotar uma tecnologia, você está depositando sua confiança na organização que está por trás da oferta, e confiança não se ganha com sigilo.

Afirmamos anteriormente que “[Open Security] significa que os fornecedores de segurança fazem o trabalho abertamente, compartilham código, regras de detecção e artefatos para aprofundar a compreensão de como realmente proteger os sistemas contra invasões e explorações. É um esforço conjunto para melhorar o software de segurança para que todos possam se beneficiar”. Essa abertura é altruísta e egoísta porque uma maré alta levanta todos os barcos. A segurança cibernética não deve ser apenas para aqueles com orçamentos corporativos para pagar. Qualquer pessoa no mundo pode ser vítima de um ataque cibernético; portanto, todos devem ter acesso à segurança cibernética de nível empresarial. Devemos democratizar a segurança para conter a crescente onda de ataques.

Um esquema de dados aberto faz parte da base da Elastic Security. Seus dados são seus para usar como quiser, seja com nosso esquema de código aberto padronizado — Elastic Common Schema (ECS) — ou com uma de nossas outras integrações de esquema. O ECS permite regras de detecção “escreva uma vez, execute em qualquer lugar”, dando às equipes a flexibilidade de integrar facilmente novas fontes de dados sem alterar a lógica de detecção. O ECS evoluiu continuamente para oferecer suporte a novos tipos de dados de segurança, como vulnerabilidade, inteligência de ameaças e logs de e-mail, e foi adotado por inúmeros fornecedores e organizações. Para adicionar mais impulso, recentemente contribuímos com o ECS para as Semantic Conventions do OTel.

A Elastic também continua dando suporte a esquemas emergentes e estabelecidos há muito tempo para garantir que as organizações que os usam possam aproveitar as análises poderosas da Elastic Security. Por exemplo, se você estiver armazenando dados mapeados para OCSF no Amazon Security Lake, nós fornecemos uma integração OCSF pré-construída para traduzi-los para ECS. Da mesma forma, se você investiu pesadamente no Common Event Format (CEF), nós também temos uma integração CEF para ECS. Nossa fundação foi feita com a ideia de abertura, e é algo que continuaremos a buscar.

Princípio 3: Abordagem unificada para operações de segurança

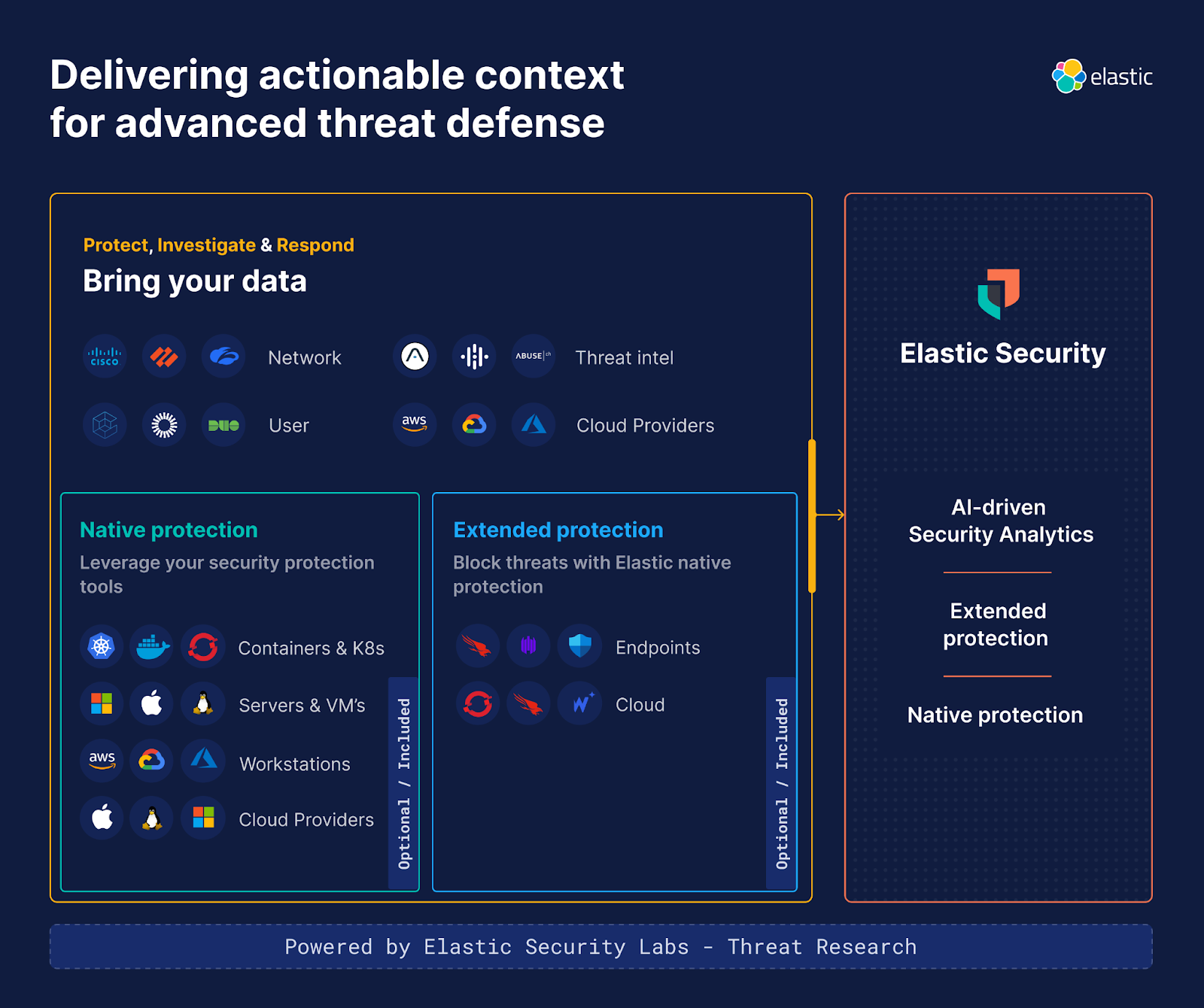

A Elastic Security tem uma missão: proteger os dados mundiais contra ataques, com segurança democratizada de nível corporativo. Essa missão inclui a capacitação de fluxos de trabalho de ponta a ponta em seu ecossistema de segurança existente ou o fornecimento desses recursos de forma nativa para aqueles que não podem pagar ou acessar um banco de ferramentas de segurança profundo. Criamos, entregamos e vendemos apenas uma solução: a Elastic Security, que oferece uma grande variedade de recursos opcionais e incluídos. Um cliente típico cresce conosco das seguintes maneiras:

Comece com análises: substituir um SIEM legado por nossa solução analítica de segurança orientada por IA implementa versões mais rápidas de fluxos de trabalho SOC comprovados e capacita novos processos na organização de segurança

Expanda para proteção estendida: obtenha instantaneamente detecção e resposta estendidas adicionando os eventos brutos do CrowdStrike, SentinelOne, Microsoft Defender, Wize muito mais ao Elastic.

- Aumente e/ou substitua com proteção nativa: aumente ou substitua com uma solução pontual legada com proteção nativa da Elastic.

A Elastic Security continua avançando

Este blog abordou os princípios com os quais construímos e como estamos caminhando para um futuro de IA generativa. Nossa solução foi criada para tornar as equipes de segurança o mais eficientes possível, e estamos entusiasmados em oferecê-la com uma solução de segurança que ultrapassa limites.

Nossa equipe está em êxtase por liderar a analítica de segurança orientada por IA. Exploramos o que nos impulsiona como uma solução e estamos ansiosos para entrar em detalhes em nossa próxima publicação. Os princípios explicados neste blog serão expandidos em nossa parte final, que explora em poucas palavras nossos principais recursos e exatamente como simplificamos as operações de segurança. Enquanto isso, você pode se inscrever em nosso próximo webinar Fight Smarter: Accelerate Your SOC with AI. Não perca!

O lançamento e o tempo de amadurecimento de todos os recursos ou funcionalidades descritos neste artigo permanecem a exclusivo critério da Elastic. Os recursos ou funcionalidades não disponíveis no momento poderão não ser entregues ou não chegarem no prazo previsto.

Neste post do blog, podemos ter usado ou nos referido a ferramentas de IA generativa de terceiros, que pertencem a seus respectivos proprietários e são operadas por eles. A Elastic não tem nenhum controle sobre as ferramentas de terceiros e não temos nenhuma responsabilidade por seu conteúdo, operação ou uso, nem por qualquer perda ou dano que possa surgir do uso de tais ferramentas. Tenha cuidado ao usar ferramentas de IA com informações pessoais, sensíveis ou confidenciais. Os dados que você enviar poderão ser usados para treinamento de IA ou outros fins. Não há garantia de que as informações fornecidas serão mantidas em segurança ou em confidencialidade. Você deve se familiarizar com as práticas de privacidade e os termos de uso de qualquer ferramenta de IA generativa antes de usá-la.

Elastic, Elasticsearch, ESRE, Elasticsearch Relevance Engine e marcas associadas são marcas comerciais, logotipos ou marcas registradas da Elasticsearch N.V. nos Estados Unidos e em outros países. Todos os outros nomes de empresas e produtos são marcas comerciais, logotipos ou marcas registradas de seus respectivos proprietários.