Elastic 8.4, le SOAR pour les centres de sécurité modernes

Nouveauté dans Elastic Security 8.4, Elastic ajoute des capacités SOAR pour offrir aux centres d'opérations de sécurité la possibilité d'optimiser les opérations d'analyse.

Ces centres ont actuellement de nombreux défis à relever. Bien que la visibilité et l'impact des opérations de sécurité soient maintenant au cœur des préoccupations de toutes les entreprises, les ressources mises à disposition de ces équipes de sécurité restent limitées. Le volume des données explose, et donc les responsabilités des équipes en charge de la sécurité augmentent. Ces équipes sont chargées de protéger un environnement distribué et sans périmètre défini, tout en évaluant dans le même temps les risques que posent les fournisseurs de SaaS et de services partagés.

Pour faire face à ces défis, de nombreuses entreprises ont commencé à unifier les objectifs des équipes afin de mettre en commun les bonnes pratiques et de résoudre le problème du manque de compétences. Les équipes chargées de l'observabilité (responsables de l'efficacité générale et de la visibilité sur les applications de l'entreprise) et de la sécurité (responsable de l'assurance et de la protection des applications de l'entreprise) ont vu fusionner leurs sphères d'activité et doivent désormais mettre en commun les données, les workflows et l'expertise. Elastic Security 8.4 fournit aux analystes les outils nécessaires à l'optimisation de leurs tâches et à l'accélération des opérations de recherche et d'élimination des menaces.

Nouveautés d'Elastic Security 8.4

Le SOAR pour les centres de sécurité actuels a un effet multiplicateur

Récemment, Elastic a redoublé son engagement pour une sécurité ouverte et transparente, et avec Elastic Security 8.4, nous étendons nos capacités de réponse afin d'aller plus loin dans l'optimisation des opérations d'analyse.

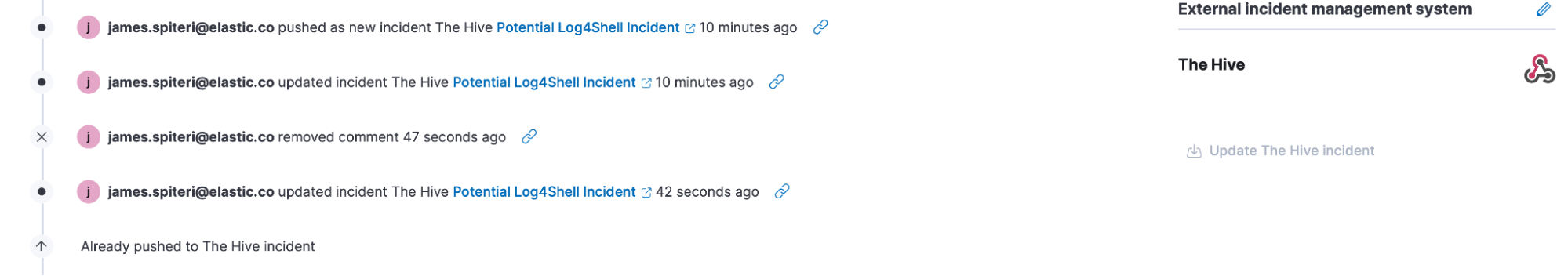

L'amélioration des workflows dans Elastic 8.4 combine des capacités de réponse natives et des alertes et actions configurables, mais aussi des actions avec intégration bidirectionnelle aux fournisseurs SOAR (Security Orchestration, Automation and Response). Les utilisateurs peuvent désormais bénéficier d'intégrations avec ServiceNow, Swimlane et Tines, ainsi que de nouveaux partenariats avec D3 et Torq.

L'approche SOAR unique d'Elastic s'appuie sur Elastic Agent. Cette technologie, qui fait partie de la solution Elastic Security, facilite la scalabilité des cas d'utilisations sur des centaines de sources de données, mais aussi la gestion de notre logiciel de protection des points de terminaison et de sécurité dans le cloud. Elastic Agent met à disposition de tous les utilisateurs certaines capacités de résolution afin que le parcours SOAR ne commence jamais par l'achat de technologies supplémentaires.

À mesure que le nombre de cas d'utilisation de la résolution augmente et que le besoin en contrôles d'orchestration sophistiqués s'intensifie, les utilisateurs peuvent s'appuyer sur les capacités d'orchestration personnalisables d'Elastic Security ou sur les intégrations en un clic fournies par d'autres grandes marques de systèmes SOAR. Cette approche, qui donne priorité à l'utilisateur, évolue en fonction des besoins de l'organisation, ce qui offre simplicité et consolidation à tous les utilisateurs, sans qu'ils soient contraints par le choix du fournisseur initial.

Ce modèle évolutif permet aux clients de simplifier les workflows et les processus d'automatisation et d'orchestration dans leur écosystème actuel en combinant les actions natives en un clic et l'approche par les intégrations tierces et les intégrations de leur système. Les analystes peuvent désormais compter sur Elastic Security pour tous leurs besoins en matière de SOAR, faire appel à nos partenaires SOAR pour étendre les capacités d'orchestration ou bien complètement personnaliser l'expérience de réponse avec des actions Elastic et l'approche basées sur les API de toutes les capacités.

Notre vision ouverte du SOAR reflète l'approche que nous adoptons avec de nombreuses autres technologies, comme Elastic Security pour point de terminaison, qui assure la prévention et la détection sur les points de terminaison avec la détection et la réponse étendues (XDR). Les utilisateurs sont en droit de pouvoir faire un choix, et c'est pour cela que nous proposons des intégrations enrichies avec d'autres fournisseurs pour points de terminaison, comme CrowdStrike, Microsoft Defender et SentinelOne. Nous essayons de faire ce qu'il y a de mieux pour l'ensemble de notre communauté, sans jamais hésiter à intégrer d'autres technologies proposant des capacités similaires.

Nombreuses sont les organisations qui n'en sont encore qu'à leurs premiers pas dans le monde du SOAR. Nos capacités SOAR natives aident les organisations de tous types à mieux gérer les incidents, et l'intégration étroite avec nos partenaires SOAR les aide à aller plus loin encore.

Interface d'automatisation de la réponse créée sur mesure

La principale composante de tout SOAR est un workflow de base pour planifier, créer et exécuter votre plan de réponse. Elastic Security 8.4 ajoute une interface de type terminal qui permet aux professionnels de la sécurité de consulter et d'invoquer rapidement des actions de réponse, ce qui accélère la réponse globale. Elle est accessible en un clic à partir des workflows d'analyse principaux, ce qui réduit le temps moyen de réponse.

L'isolement de l'hôte, une action existante, offre aux analystes la possibilité de rapidement désactiver la connexion sur les systèmes infectés, ce qui empêche tout déplacement horizontal, mais laisse la possibilité aux agents de procéder aux opérations de triage et d'investigation. À cette capacité disponible sur tous les systèmes d'exploitation (Linux, macOS et Windows) s'ajoutent trois opérations supplémentaires dans la version 8.4 :

- Énumération des processus actuellement en cours

- Suspension du processus

- Arrêt du processus

La nouvelle interface d'audit présente un enregistrement complet des activités de réponse, avec contrôle et reporting précis.

Ces capacités sont en disponibilité générale dans la version 8.4 et sont accessibles dans le niveau d'abonnement Enterprise sur les déploiements cloud et les déploiements autogérés. Les versions suivantes viendront encore étoffer la gamme des actions de réponse.

Réparation automatique des hôtes Windows

Un autre composant important des systèmes SOAR est de pouvoir rétablir le dernier état correct connu de l'hôte attaqué.

Elastic Security 8.4 propose une fonctionnalité de résolution automatique qui élimine les éléments laissés par l'attaque sur le système. Ensuite, dès qu'une activité malveillante est repérée sur un hôte, ce nettoyage automatique rétablit l'hôte dans l'état qui était le sien avant l'attaque en inversant les modifications effectuées au cours de l'attaque. Dans cette version, nous nous sommes concentrés sur l'annulation des modifications faites dans les fichiers et sur les exécutables ajoutés ou supprimés. D'autres fonctions de résolution seront également bientôt disponibles.

La réparation automatique des systèmes Windows est en disponibilité générale dans la version 8.4 et est accessible via notre abonnement Platinum sur les déploiements cloud et les déploiements autogérés.

Informations automatisées sur les alertes

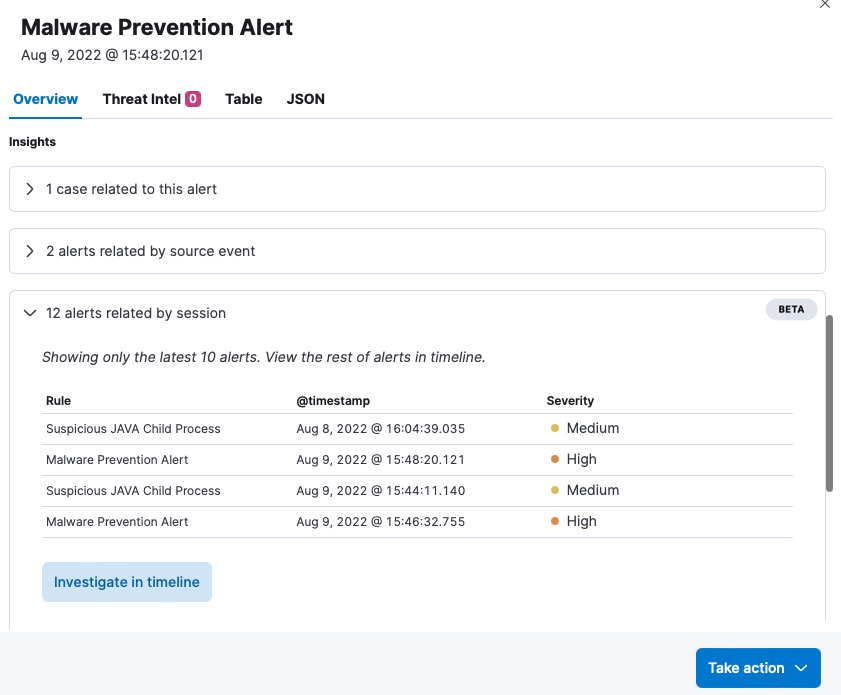

Les analystes de sécurité consacrent énormément d'énergie à mettre en lien chaque alerte avec les autres alertes de l'environnement. Cette fatigue liée aux alertes, qui découle du volume des alertes à traiter et des nombreuses fausses alertes, en plus du manque de personnel dûment formé, représente un véritable problème pour de nombreuses organisations. Une autre capacité faisant son apparition, celle des informations sur les alertes, guide les analystes dans leur workflow vers les alertes et les incidents pertinents, ce qui réduit le temps nécessaire à l'évaluation de l'impact et optimise le workflow et le travail des analystes. Les analystes peuvent voir en un clin d'œil de nombreuses informations :

- Cette alerte a-t-elle déjà été créée dans un autre incident ?

- Les indicateurs d'attaque de cette alerte sont-ils liés à d'autres alertes ?

- Regroupements uniques à Elastic basés sur les alertes associées dans la même session utilisateur

En outre, les intégrations en un clic ouvrent l'interface d'investigation en glisser-déposer d'Elastic, ce qui facilite la recherche des menaces et leur analyse.

Les informations sur les alertes sont en disponibilité générale dans la version 8.4 et sont accessibles via l'abonnement Platinum.

Expansion des partenariats SOAR

Le SOAR ajoute à Elastic Security une intégration native ou externe du SOAR. Suite à certains commentaires de nos clients, de nouveaux connecteurs D3 Security et Torq seront bientôt disponibles, ce qui viendra renforcer notre position de leader dans les intégrations SOAR tierces. Ces connecteurs assurent le transfert clé en main des détections d'Elastic, ce qui constitue le cœur même du SOAR.

Avec le partenariat entre D3 et Elastic, les utilisateurs de nos plateformes peuvent automatiquement faire remonter des alertes enrichies selon certains paramètres bien définis dans l'interface utilisateur SOAR nouvelle génération d'Elastic et de D3. Avec l'automatisation sans code, l'orchestration entre piles et sa scalabilité inégalée, D3 est très bien placé pour aider les analystes des centres de sécurité à se concentrer sur les menaces réelles et réduire le temps passé sur les fausses alertes et les tâches répétitives.

Amardeep Dhingra, Responsable marketing senior, D3 Security

Nous sommes heureux de nous associer à Elastic sur cette mission conjointe, qui vise à aider les équipes de sécurité à mettre en œuvre l'échelle et la vitesse du cloud dans leur travail. Avec la capacité de détection des menaces sophistiquées d'Elastic et l'automatisation sans code de Torq, les équipes de sécurité peuvent réduire le temps de réponse et de résolution, pour un niveau jusqu'ici inégalé de protection.

Eldad Livni, co-fondateur et directeur de l'innovation, Torq

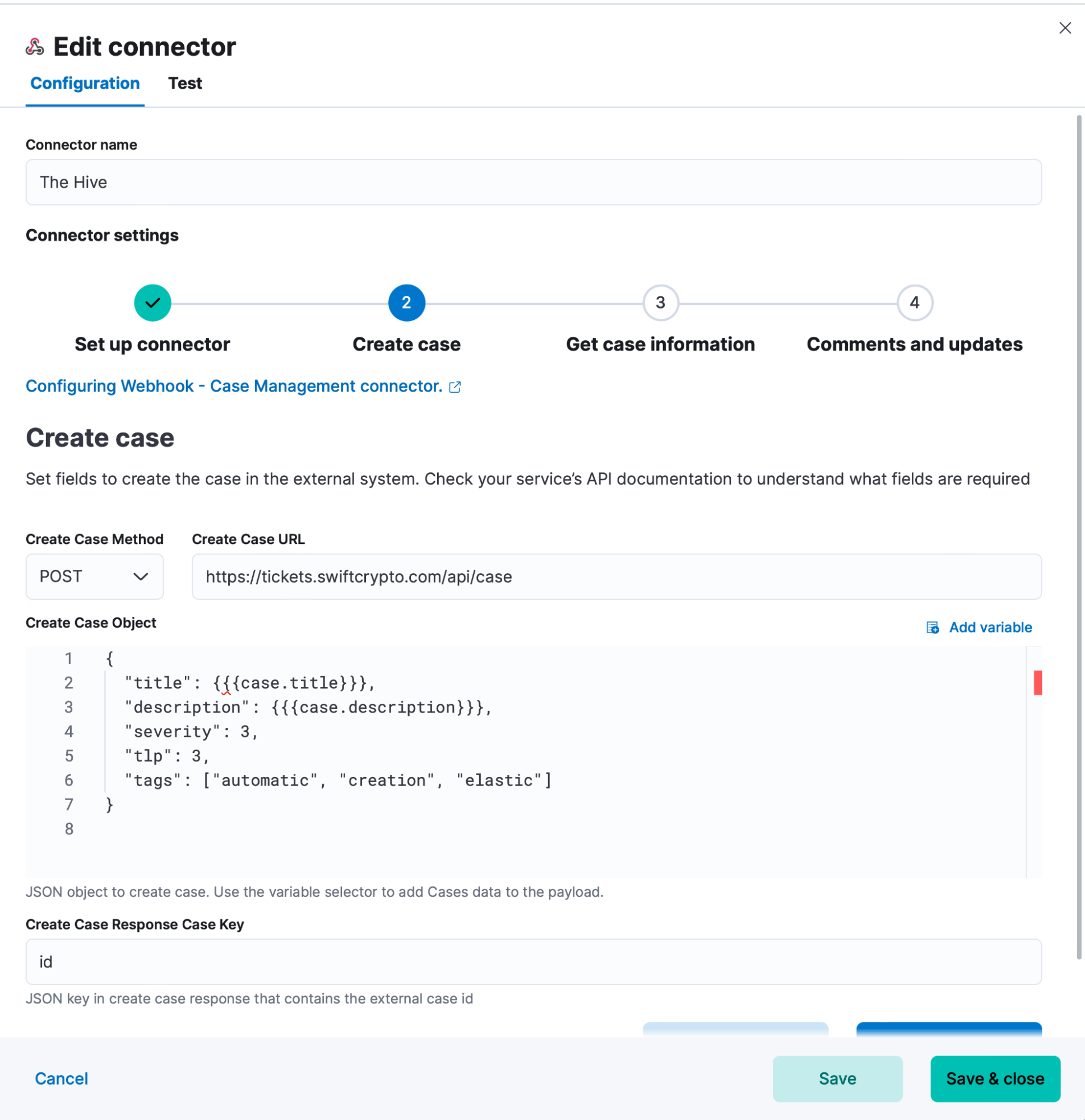

Amélioration de l'orchestration personnalisable

Pour tous les éditeurs et toutes les actions que nous ne couvrons pas dans nos intégrations, les utilisateurs peuvent créer des automatisations via notre interface dédiée. N'importe quel appel d'API peut être transformé en connecteur et utilisé comme action orchestrée. Une communauté ouverte de connecteurs a récemment été publiée pour faciliter la création de contrôles personnalisés par les utilisateurs. Dans Elastic 8.4, nous avons étendu cette fonctionnalité des alertes pour y inclure aussi les actions.

Et c'est tout ?

En plus des capacités SOAR, Elastic 8.4 comporte plusieurs améliorations de la détection, dont les suivantes :

- Détection facilitée des nouvelles entités dans les données du log : nous avons ajouté un nouveau type de règle d'alerte qui avertit les utilisateurs quand un terme inconnu est détecté dans leurs sources de données. Quand un document est ingéré et qu'il contient une valeur de champ différente de celle qui a été constatée pendant une période donnée (par exemple les 7 derniers jours), cette règle génère une alerte. L'apparition d'un nouvel hôte, d'une nouvelle adresse IP ou d'un nouveau nom d'utilisateur peut indiquer une modification de l'environnement qu'il peut être nécessaire d'examiner.

- Exceptions étendues avec prise en charge des caractères génériques : la configuration des exceptions est plus flexible et plus simple. Un nouvel opérateur (correspondances) a été ajouté à la configuration des exceptions. Il permet aux utilisateurs d'utiliser des expressions avec des caractères génériques (mais aussi « ? » pour rechercher un caractère).

- Collecte des données provenant d'autres produits de sécurité : Elastic 8.4 propose de nouvelles intégrations en un clic à Elastic Agent afin de pouvoir facilement intégrer, analyser et visualiser les données provenant d'autres sources de données de sécurité. Les nouvelles intégrations comprennent entre autres Azure Firewall, Cisco Identity Service Engine, Cisco Secure Email Gateway, Citrix Web Application Firewall, Mimecast, Proofpoint TAP et SentinelOne. Notre intégration du pare-feu Palo Alto nouvelle génération a également été mise à jour pour pouvoir prendre en charge PAN-OS 10.x et tous les types de logs.

Pour consulter la liste complète, consultez nos notes de publication détaillées.

À vous de jouer !

Les clients qui utilisent déjà Elastic Cloud peuvent accéder à la majorité de ces fonctionnalités directement depuis la console Elastic Cloud. Vous débutez sur Elastic ? Aucun souci. Consultez nos guides de démarrage rapide (de petites vidéos de formation pour vous rendre rapidement opérationnel) ou nos formations gratuites sur les notions de base. Comme toujours, vous pouvez aussi vous lancer avec un essai gratuit d'Elastic Cloud pendant 14 jours. Et si vous préférez une expérience autogérée, vous pouvez choisir de télécharger gratuitement la Suite Elastic.

Pour en savoir plus sur ces fonctionnalités et d'autres sujets, lisez les notes de publication d'Elastic Security Solution 8.4.0. Pour connaître d'autres points forts de la Suite Elastic, lisez notre article sur le lancement d'Elastic 8.4.

La publication et la date de publication de toute fonctionnalité ou fonction décrite dans le présent article restent à la seule discrétion d'Elastic. Toute fonctionnalité ou fonction qui n'est actuellement pas disponible peut ne pas être livrée à temps ou ne pas être livrée du tout.