Elastic Security 7.9 : prévention contre les malware, protections cloud prédéfinies, et bien plus encore

La solution Elastic SIEM mentionnée dans cet article est désormais désignée par Elastic Security. La solution Elastic Security est plus complète car elle propose une fonction SIEM, la sécurité des points de terminaison, la recherche de menaces, le monitoring du cloud et bien plus encore. Si vous recherchez des informations précises sur le traitement des cas d'utilisation SIEM avec Elastic Security, consultez notre page sur la gestion de l'information et des événements de sécurité.

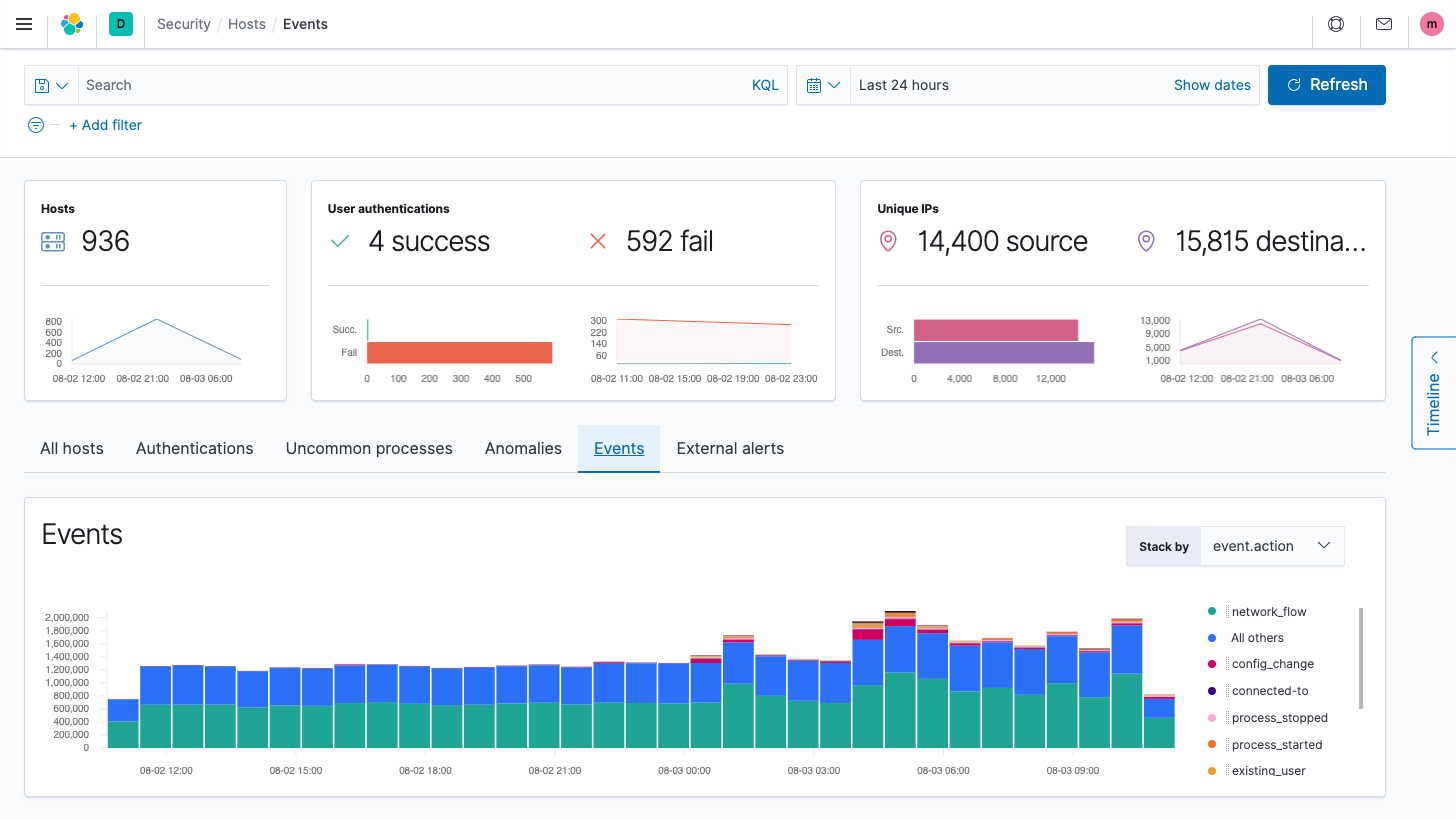

En règle générale, les équipes de sécurité s'appuient sur Elastic Security pour collecter et analyser les données aux points de terminaison. Or, ce cas d'utilisation se démocratise de plus en plus, car les effectifs virtuels ne cessent de s'agrandir et avec eux, le besoin en visibilité. Bonne nouvelle ! Elastic Security est une solution qui convient parfaitement aux cas d'utilisation nécessitant des données à grande échelle, quels qu'en soient le format, le volume et la rapidité. Déployez tout simplement Beats sur vos points de terminaison, et voilà ! Vous pouvez collecter des données en long, en large et en travers.

Ce qui nous amène à la question suivante : si vous avez déployé un agent pour collecter des données aux points de terminaison, pourquoi ne l'utiliseriez-vous pas également pour stopper les malware ?

Pour mettre en place une sécurité complète au niveau des points de terminaison dans la Suite Elastic, Elastic Security 7.9 intègre la prévention sans signature contre les malware et la collecte des données au niveau du noyau dans la nouvelle version d'Elastic Agent. Elastic Agent propose également le logging, la collecte d'indicateurs, et bien plus encore. Toutes ces capacités sont désormais disponibles dans notre niveau gratuit. Et nous ne comptons pas en rester là ! Nous prévoyons d'ajouter de nouvelles fonctionnalités de protection dans les versions à venir.

Elastic Security 7.9 propose d'autres avantages. Face à la rapidité avec laquelle les données, les applications et les utilisateurs passent au cloud, les équipes SecOps doivent réussir à maintenir un certain niveau de visibilité sur leur environnement hybride. Dans cette optique, la version 7.9 introduit de nouvelles détections qui permettent aux SecOps de garder une bonne connaissance de la situation, sans entraver la rapidité ni l'agilité des équipes informatiques et de développement qui réalisent la migration. Les améliorations apportées aux workflows par la communauté simplifient la prévention, la détection et la réponse. Et pour stopper les menaces, les professionnels peuvent compter sur une multitude de nouvelles sources de données compatibles, où qu'elles se trouvent.

Approfondissons maintenant le sujet.

Prévention gratuite contre les malware et visibilité approfondie sur les points de terminaison

Prévention contre les malware en un clic (version bêta)

La prévention contre les malware fait désormais partie intégrante d'Elastic Agent. Cette nouvelle capacité ajoute une couche de protection importante à la collecte de données de points de terminaison. Elle est proposée dans notre niveau gratuit pour tous les utilisateurs et toutes les organisations. Avec cette nouvelle capacité, nous contribuons à notre objectif, à savoir intégrer la prévention des menaces directement dans Elastic Agent. Et nous prévoyons de lancer prochainement bien d'autres capacités avancées de sécurité au niveau des points de terminaison.

La prévention sans signature contre les malware stoppe immédiatement les programmes exécutables malveillants sur les points de terminaison Windows et macOS. Dans sa dernière batterie de tests, AV-Comparatives a déterminé que le modèle de Machine Learning d'Elastic Security stoppait 99,6 % des malware et ne générait aucun faux positif sur les logiciels commerciaux courants. Pour activer la prévention contre les malware, rien de plus simple : un clic dans Kibana, et c'est bon.

Collecte de données au niveau du noyau (version bêta)

Elastic Security permet un alerting optimal grâce à la collecte des données de points de terminaison dans le cadre d'une analyse centralisée. Les détections alignées sur MITRE ATT&CK© qui sont mises en place par l'Elastic Security Research Team exploitent des informations tout au long de leur parcours jusqu'au noyau. Elles permettent ainsi de soutenir les règles de détection et les tâches de Machine Learning, tout en limitant le nombre de faux positifs générés. La solution offre une grande compatibilité, ce qui permet de collecter des données essentielles, quel que soit le système d'exploitation sous-jacent :

- Ensembles de données Windows : processus, réseau, fichier, DNS, registre, charges DLL et pilotes, sécurité

- Ensembles de données macOS : processus, fichiers, réseau

- Ensembles de données Linux : processus, fichiers, réseau

La centralisation des données de points de terminaison de l'environnement et l'ajout de contexte permettent aux organisations de rechercher plus rapidement les menaces, de mieux trier les alertes et d'améliorer la réponse aux incidents. Grâce à la vitesse et au scaling d'Elastic Security, vous pouvez rapidement analyser les données détaillées des points de terminaison, étudier les informations et les mettre en contexte avec des visualisations interactives, ainsi qu'intégrer des workflows de réponse avec des outils externes d'orchestration et de gestion des incidents, tels que les plateformes de réponse aux incidents (SOAR).

Protections cloud prédéfinies et options de détection étendues

Protections pour le monitoring du niveau de sécurité du cloud (version bêta des règles/disponibilité générale des tâches de Machine Learning)

D'après le rapport d'enquête 2020 sur les compromissions de données (DBIR) de Verizon, les erreurs de configuration sont à l'origine de 22 % des violations de données. Lorsque les organisations migrent vers le cloud, les enjeux deviennent d'autant plus élevés. Et pourtant, 99 % des erreurs de configuration passent toujours inaperçues. Le contenu de sécurité partagé dans notre dernière version réduit ce risque en permettant aux équipes de sécurité de rester en permanence vigilantes par rapport aux ressources, autorisations et activités utilisateur mal configurées.

Elastic Security 7.9 préserve l'intégrité de l'infrastructure et des applications cloud grâce à de nouvelles tâches de Machine Learning et de nouvelles règles de détection des menaces, qui permettent d'éviter les dommages et les pertes. Tout comme d'autres publications préparées par Elastic, ce nouveau contenu de sécurité est aligné sur le framework MITRE ATT&CK. Il permet une analyse continue des données venant d'AWS CloudTrail et d'Okta afin d'assurer le monitoring de l'infrastructure cloud, ainsi que des identités et des accès.

Elastic Security 7.9 préserve l'intégrité de l'infrastructure et des applications cloud grâce à de nouvelles tâches de Machine Learning et de nouvelles règles de détection des menaces, qui permettent d'éviter les dommages et les pertes. Tout comme d'autres publications préparées par Elastic, ce nouveau contenu de sécurité est aligné sur le framework MITRE ATT&CK. Il permet une analyse continue des données venant d'AWS CloudTrail et d'Okta afin d'assurer le monitoring de l'infrastructure cloud, ainsi que des identités et des accès.

Vous avez d'autres cas d'utilisation en tête ? Plongez dans le référentiel des règles de détection, que nous avons récemment mis en place pour faciliter la collaboration entre l'Elastic Security Research Team et les membres de la communauté.

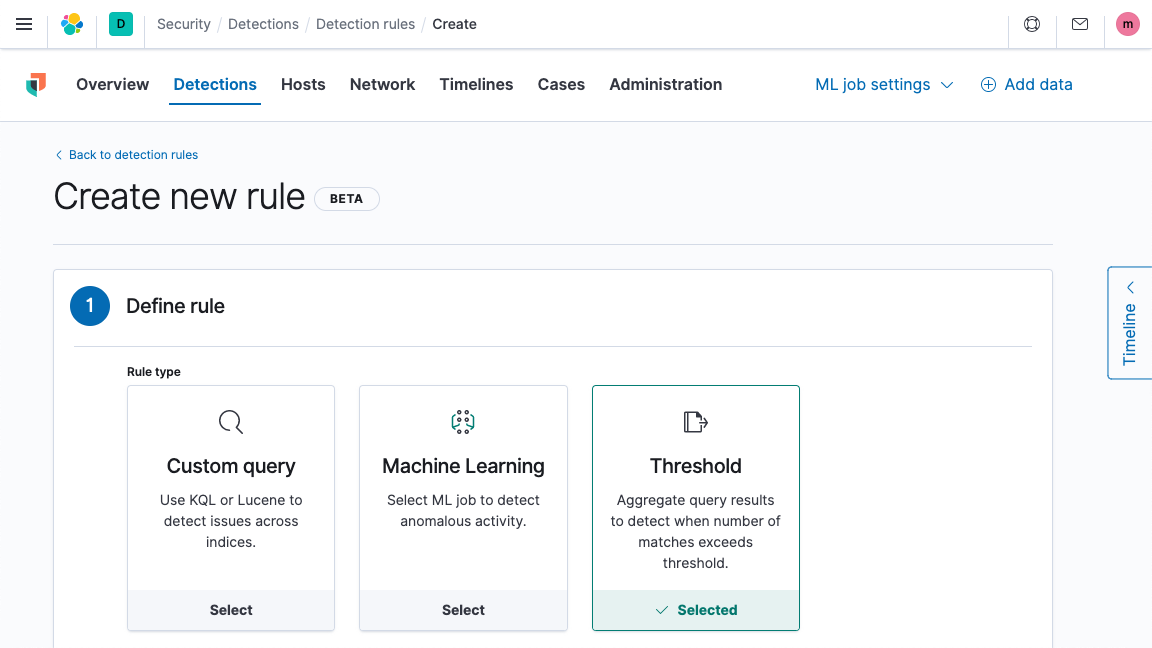

Alerting basé sur des seuils (version bêta)

Les règles basées sur des seuils proposent un nouveau type de détection avec Elastic Security. L'utilisateur spécifie un nombre d'événements à ne pas dépasser pour une entité donnée (p. ex. un point de terminaison ou un utilisateur). Si ce nombre est atteint, les règles se déclenchent. Cette méthode permet de définir des règles spécifiques à un environnement pour des cas d'utilisation donnés, par exemple, la détection d'attaques par force brute ou l'identification de sources de log qui ne génèrent plus de rapports.

Désignation des règles fondamentales (version bêta)

Les règles désignées comme étant « fondamentales » suppriment les alertes générées à partir des workflows, ce, afin de ne pas perturber inutilement les analystes. Pour déclencher des alertes optimales, des entrées sont créées. Prenons un exemple. Vous pourriez utiliser deux règles fondamentales : l'une qui déclencherait une alerte si le nombre de connexions au serveur Web est anormalement élevé, et l'autre qui serait configurée pour détecter les activités de maintenance non planifiée sur un serveur de base de données. Ces deux règles serviraient d'entrées pour créer une règle qui générerait des alertes pertinentes, susceptibles de mériter l'attention des analystes.

Simplification des workflows des analystes grâce aux améliorations apportées par la communauté

Elastic met tout en œuvre pour offrir aux professionnels de la sécurité les expériences intuitives, efficaces et conviviales qu'ils sont en droit d'attendre. Certes, cela demande de la rigueur, mais cela en vaut la peine, car les équipes de sécurité ne comptent pas les heures passées devant leurs écrans pour accomplir leur mission : protéger leurs clients, leurs collègues et leurs entreprises.

Notre équipe d'expérience utilisateur ne ménage pas ses efforts pour atteindre son noble but : trouver l'équilibre entre simplicité pour les nouveaux utilisateurs et flexibilité pour les utilisateurs expérimentés. Dans cette optique, elle s'appuie sur les commentaires de la communauté pour booster l'efficacité opérationnelle. Aussi, merci à vous ! C'est grâce à vous que ces améliorations ont pu être apportées à Elastic Security.

Visualisation interactive de l'arborescence de processus (version bêta)

Dans Elastic Security 7.9, une nouvelle visualisation interactive de l'activité des points de terminaison permet de simplifier les workflows de tri, de recherche, d'investigation et de réponse supervisés par les analystes. Les analystes peuvent ainsi repérer les éventuels comportements malveillants et la progression des attaques (p. ex. ouverture d'un fichier XLS, génération de processus, nouvelle connexion sortante établie). Pour rationaliser davantage les workflows, une possibilité consiste à joindre une visualisation (et les données associées) à un incident nouveau ou existant.

Pour la visibilité SecOps, il est essentiel de voir les points de terminaison en contexte. Malheureusement, des limitations de performance ou des coûts ingérables viennent bien souvent grever l'analyse centralisée de ces données. C'est pourquoi l'intégration entre le système SIEM et les capacités d'Elastic Security en matière de sécurité des points de terminaison est un atout : elle permet d'améliorer la visibilité sur l'environnement, réduire les tâtonnements des analystes et optimiser l'efficacité de l'équipe.

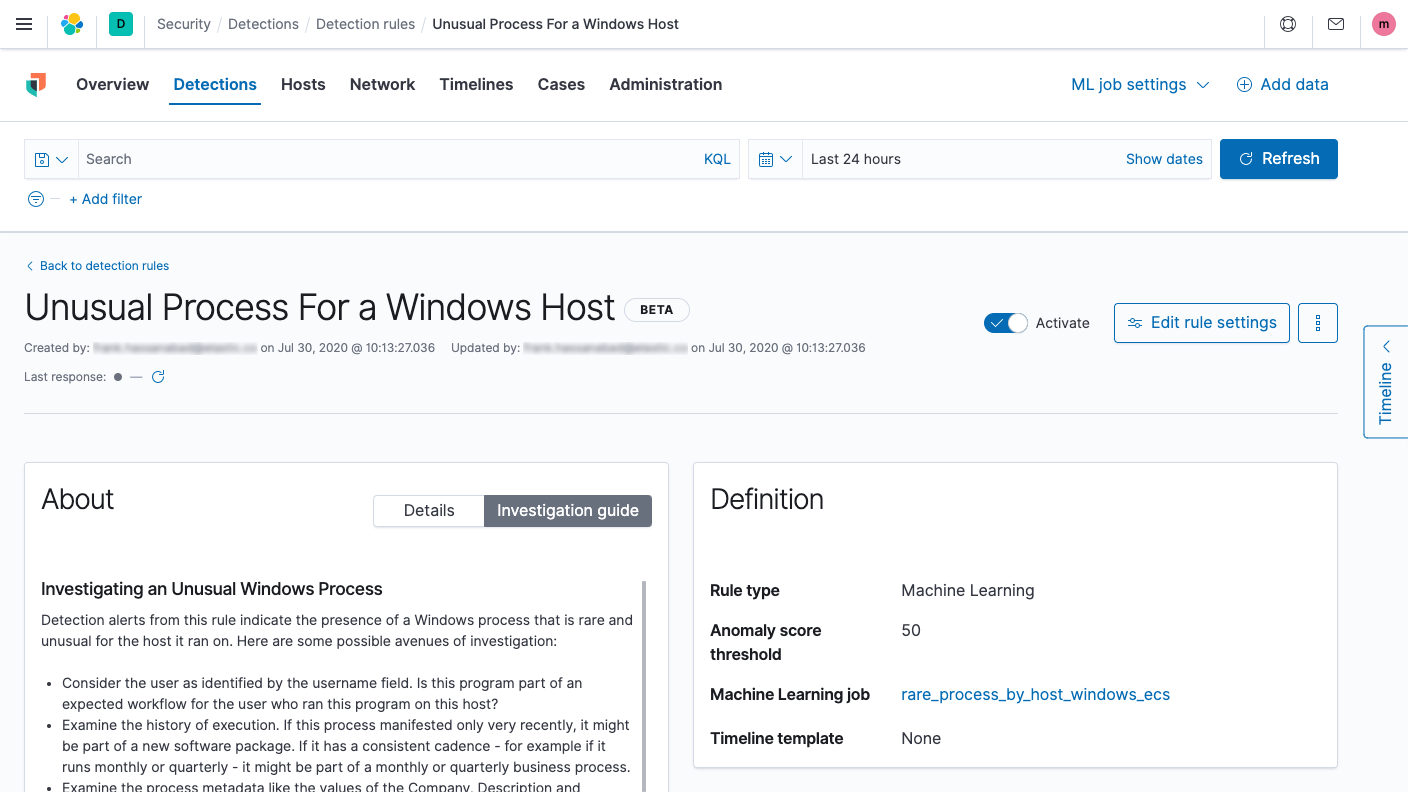

Guides d'investigation pour les règles de détection prédéfinies (version bêta)

Toutes les règles de détection introduites dans la version 7.9 sont accompagnées de guides d'investigation enrichis qui suggèrent aux analystes des questions, des actions, et des mesures à prendre lors des investigations menées à bien en cas d'alerte. Par ailleurs, vous pouvez personnaliser un guide d'investigation pour votre environnement ou en définir un pour une nouvelle règle. C'est aussi simple que de mettre à jour un champ Markdown.

Modèles personnalisables de chronologie d'investigation (version bêta)

Avec Elastic Security 7.9, les utilisateurs peuvent personnaliser la façon dont les données sont filtrées et présentées sur la chronologie d'investigation à l'aide de "modèles de chronologie" associés à des règles de détection individuelles. Les utilisateurs peuvent dupliquer, personnaliser, créer et partager des modèles de chronologie, qui spécifient le filtre et les colonnes avec les champs à utiliser et l'ordre dans lequel les utiliser. Ces vues organisées permettent aux analystes d'entamer immédiatement les investigations sur une alerte. Pas besoin de manipuler le filtre ou les champs à afficher encore et encore pour pouvoir continuer. Les chercheurs en sécurité Elastic alignent les modèles de chronologie avec les guides d'investigation présentés sur les nouvelles alertes. Résultat : la recherche des menaces et les investigations n'ont jamais été aussi rapides !

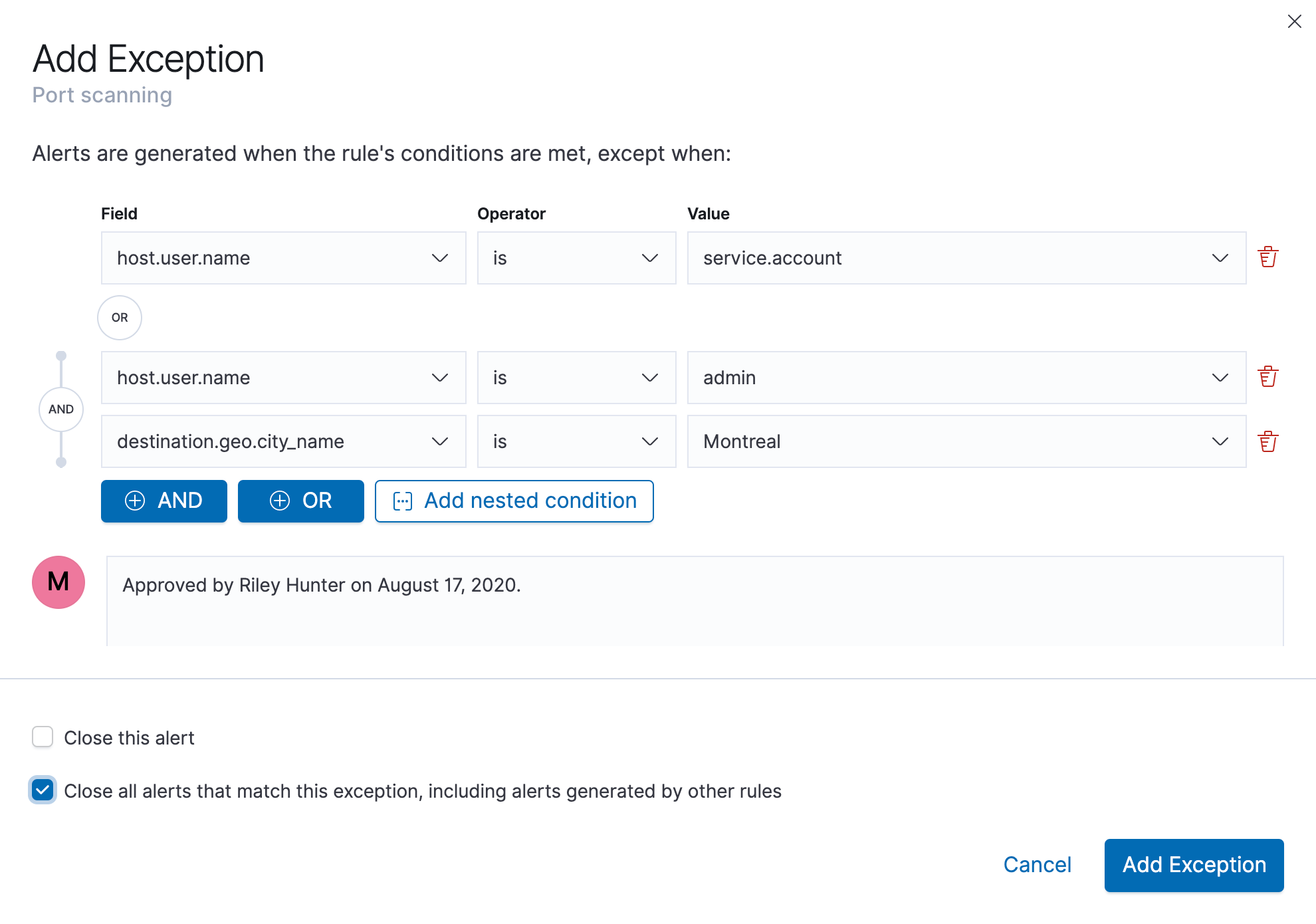

Workflow unifié sur les exceptions aux alertes (version bêta)

Grâce à Elastic Security 7.9, les analystes peuvent réduire le nombre de faux positifs. Et on peut dire que c'est un soulagement ! Cette version facilite la création d'exceptions aux règles : une exception permet d'empêcher qu'une alerte se déclenche lorsque certaines conditions spécifiques sont réunies. Il est possible d'ajouter les exceptions de façon individuelle ou par le biais d'une liste. Les règles de détection et les configurations d'agent peuvent être mises à jour en parallèle. Finis, les casse-tête pour diminuer le nombre de faux positifs !

Workflows simplifiés pour les incidents avec l'intégration à IBM Security Resilient (version bêta)

Notre nouvelle intégration à IBM Security Resilient présente des avantages : elle permet aux équipes de sécurité d'intégrer immédiatement leurs opérations de sécurité à cette plate-forme de réponse aux incidents de sécurité utilisée dans le monde entier. Menez une investigation avec Elastic Security, ajoutez des chronologies et des commentaires, et poursuivez facilement en ouvrant un incident ou en le mettant à jour dans IBM Security Resilient. C'est tout simple !

Autres améliorations apportées à l'interface (disponibilité générale)

Dans Elastic Security 7.9, nous avons apporté à l'interface utilisateur d'autres améliorations majeures et mineures que nous estimions indispensables : mode plein écran, défilement à l'infini, liens personnalisés pour la recherche de la réputation d'une adresse IP, et bien d'autres. Bon nombre de ces améliorations ont été mises en place suite aux demandes de la communauté. Ensemble, elles contribuent à proposer une expérience utilisateur optimale dans la version 7.9.

Simplification de l'ingestion de données avec des capacités renforcées de collecte et de préparation des données prêtes à l'emploi

Nouvelles intégrations de données (disponibilité générale, sauf mention contraire)

Elastic Security propose une expérience optimisée pour l'intégration des données. Les équipes SecOps, SecDevOps et autres peuvent ainsi se concentrer sur la tâche à réaliser sans avoir à se débattre avec les données ou à se mettre en quête de sources de données supplémentaires pour traiter d'autres cas d'utilisation. La version 7.9 ajoute des intégrations à de nouvelles sources de données de points de terminaison et de données cloud, dont Microsoft Defender ATP, Windows PowerShell, les pare-feu Sophos XG et la prise en charge en version bêta de Google G Suite (p. ex. connexions, activité de l'administrateur, activité de Google Drive).

Intégrations de données expérimentales

La version propose également une prise en charge expérimentale de plus de 15 technologies courantes de sécurité des réseaux et des applications via un projet open source créé par un Elastician, selon votre choix d'intégrations Elastic Agent et de modules Filebeat :

| Système d'exploitation | Description | |------------------------------------|--------------------------| | Apache TomCat | Serveur Web | | Barracuda Web Application Firewall | Pare-feu d'application Web | | Blue Coat Director | Gestion de la configuration | | Cisco Nexus | Commutateurs | | Cylance Protect | Antivirus | | F5 BIG-IP Access Policy Manager | Contrôle des accès | | FortiClient Endpoint Protection | Antivirus | | Imperva SecureSphere | Pare-feu d'application Web | | Infoblox Network Identity OS | Gestion des adresses IP | | Juniper JUNOS OS | Sécurité réseau | | Microsoft DHCP Server | DHCP | | NetScout Arbor Sightline | Sécurité contre les attaques par déni de service | | Radware DefensePro | Système de détection d'intrusion | | SonicWall Firewalls | Pare-feu | | Squid Proxy Server | Proxy | | Zscaler Nanolog Streaming Service | Pare-feu |

Prise en charge d'ECS 1.5 (disponibilité générale)

Pour terminer, la version 7.9 met tous les Beats à jour pour prendre en charge Elastic Common Schema (ECS) 1.5, veillant ainsi à la cohérence avec laquelle les équipes de sécurité exécutent les tâches, notamment la définition des automatisations et la réalisation des investigations et des analyses.

À vous de jouer !

Elastic Security 7.9 représente une avancée majeure dans la mise en place d'un socle solide pour vos équipes de sécurité. Nous sommes très heureux de poursuivre notre collaboration avec notre communauté d'utilisateurs. Ensemble, nous œuvrons pour que les équipes de sécurité puissent fonctionner plus efficacement et évoluer plus rapidement. Vous ne faites pas encore partie de la communauté ? Nous serions ravis de vous y accueillir.

Envie de vous lancer ? Découvrez tout ce que la version 7.9 a à offrir sur Elastic Cloud ou regardez une démo sur Elastic Security. Vous avez déjà des données préparées pour ECS dans Elasticsearch ? Passez tout simplement à la version 7.9 de la Suite Elastic pour commencer à bloquer les malware, détecter les menaces et y répondre.

Envie de voir la solution en action ? Participez au prochain événement virtuel ElasticON Security.