O que há de novo no Elastic Security 7.13: equipe os analistas com contexto vital

Temos a satisfação de anunciar o Elastic Security 7.13, que conecta os analistas às informações de que eles precisam para tomar decisões inteligentes. O lançamento é um grande passo no nosso suporte para o osquery, simplificando o acesso aos dados do host de todo o seu ambiente. A inteligência de ameaças é revelada de novas maneiras, e o novo conteúdo de detecção aponta eventos que merecem preocupação. Por último, mas não menos importante, a versão apresenta alguns desenvolvimentos na área de endpoints e suporte para novas fontes de dados.

Osquery para todos

O Elastic Security 7.13 amplia substancialmente o nosso suporte para o osquery, o framework open source para instrumentação de host. O osquery é a arma não tão secreta de muitas equipes de segurança sofisticadas, ampliando inúmeros casos de uso de segurança, compliance e operações, como:

- Mudanças inesperadas no espaço livre em disco ou no uso da memória

- Melhoria da visibilidade de contas e processos ativos

- Validação do uso de armazenamento criptografado para atender aos requisitos de compliance

O osquery é incrivelmente poderoso; foi criado por uma comunidade open source mundial e é popular entre os usuários da Elastic. Mas implementá-lo pode ser complicado e geralmente requer um investimento significativo em DevOps, dificultando a adoção. É por isso que a Elastic está trabalhando para facilitar a operacionalização do osquery em escala para as equipes de segurança, começando com os recursos da nossa versão 7.13.

Gerenciamento central do osquery

A integração de gerenciamento do osquery para o Elastic Agent é nova no Elastic Security, oferecendo o poder do osquery sem as complexidades de uma camada de gerenciamento separada. Com um clique, você pode instalar o osquery em qualquer um dos seus hosts Windows, macOS e Linux ou em todos eles, sem necessidade de scripts ou ferramentas de provisionamento. Sem qualquer configuração, os dados são ingeridos no Elasticsearch e exibidos no Kibana. Os profissionais podem executar consultas em tempo real com um ou mais agentes ou conjuntos de agentes definidos pelo usuário e criar consultas agendadas para capturar mudanças de estado.

Precisa coletar logs de uma implantação existente do osquery? Esse é um trabalho para a integração de coleta de logs do osquery para o Elastic Agent.

Análise unificada de dados do host do osquery

O Elastic Security 7.13 e o osquery fornecem insights importantes sobre os hosts, com uma interface que os analistas usam todos os dias. Os analistas escrevem consultas em SQL, em vez de enfrentar as implacáveis linhas de comando de vários sistemas operacionais. Consultas predefinidas são publicadas em vários repositórios do GitHub da comunidade, baixando ainda mais a curva de aprendizado. E com o Elastic Security 7.13, o Kibana orienta os escritores de consultas com recursos de autocompletar código, dicas de código e assistência de conteúdo.

A análise de dados do osquery no Elastic Security possibilita a análise de dados unificada. Em um único painel, visualize todos os resultados de logs/eventos, analítica de segurança e contexto do osquery, desde a visão histórica das consultas que foram executadas até os resultados de cada consulta. Centralize a analítica de segurança para contextualizar os resultados do osquery em relação a outros dados de logs/eventos, anomalias e ameaças, aproveitando esse contexto para melhorar o monitoramento.

Como uma solução combinada, o Elastic Security e o osquery fornecem visibilidade do host e poder analítico inestimáveis. Juntos, possibilitam a análise unificada de todos os dados do host — resultados do osquery, logs, eventos, você escolhe — para lidar com ameaças cibernéticas e problemas relacionados. Faça buscas nos hosts para obter informações que não estariam disponíveis de outra forma. Ingira resultados diretamente no Elasticsearch e visualize-os no app Security no Kibana. Em seguida, analise-os juntamente com dados de outras fontes, usando machine learning, o mecanismo de detecção de SIEM, dashboards e muito mais.

Revele inteligência de ameaças nos fluxos de trabalho dos analistas

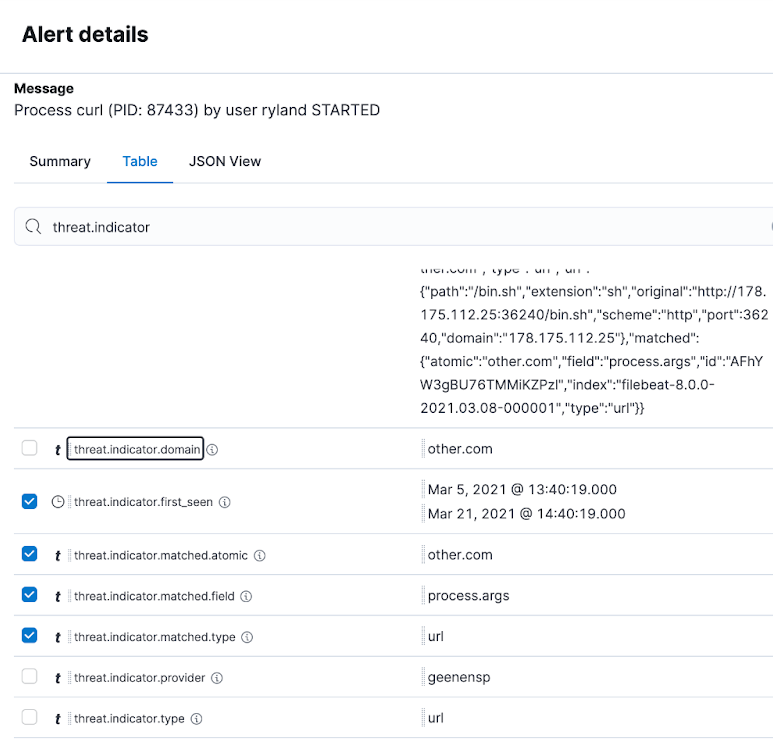

Inteligência de ameaças mostrada no painel Alert details (Detalhes do alerta)

O painel Alert details para alertas gerados por regras de correspondência de indicadores agora mostra detalhes relevantes de inteligência de ameaças, evitando que os analistas precisem buscar esse contexto em uma nova aba do navegador.

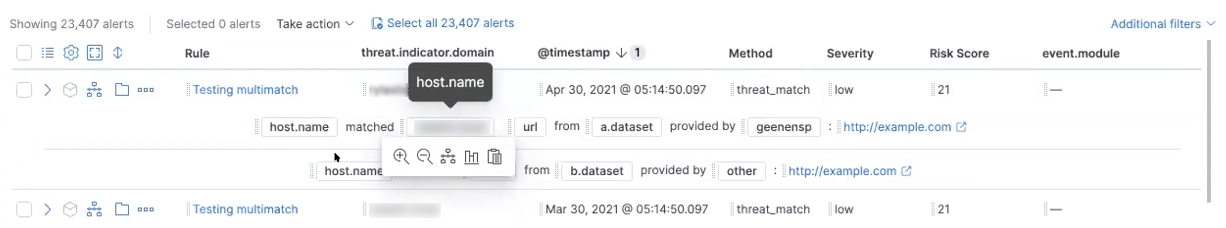

O renderizador de linhas resume as correspondências de inteligência de ameaças

O Elastic Security 7.13 adiciona um renderizador de linhas para alertas gerados por regras de correspondência de indicadores, apresentando detalhes sobre o IoC correspondido em um formato semântico para rápida compreensão do analista.

Modelo de linha do tempo para alertas de detecção gerados por tipo de regra de correspondência de indicadores

A versão 7.13 adiciona um modelo de linha do tempo para alertas gerados por regras de correspondência de indicadores, acelerando as investigações ao revelar os detalhes mais relevantes no espaço de trabalho Timeline (Linha de tempo).

Suporte para o feed de ameaças do MalwareBazaar do abuse.ch

A versão 7.13 expande o módulo Threat Intel para Filebeat para dar suporte à ingestão do feed do MalwareBazaar do abuse.ch. O MalwareBazaar facilita o compartilhamento de amostras de malware em toda a comunidade de segurança, ajudando os profissionais a tornar o mundo moderno um lugar mais seguro. No Elastic Security, esses dados contextuais podem ser aplicados a casos de uso de detecção automatizada por meio do tipo de regra de correspondência de indicadores, bem como dar aos analistas acesso direto a informações valiosas para vários casos de uso de caça e resposta a incidentes.

Técnicas avançadas de detecção para ameaças avançadas

Detecte ameaças avançadas com trabalhos de machine learning no módulo de rede

Os engenheiros de pesquisa de segurança da Elastic desenvolveram um novo conjunto de trabalhos de machine learning que detectam anomalias no comportamento da rede, as quais podem revelar uma ameaça avançada ao detectar conexões de comando e controle, tentativa de exfiltração de dados e outras atividades suspeitas ou maliciosas:

- high_count_by_destination_country procura um pico excepcionalmente alto na atividade da rede para um único país de destino nos logs da rede, potencialmente detectando tráfego de enumeração ou reconhecimento

- high_count_network_denies procura um pico excepcionalmente alto no tráfego de rede que foi negado por ACLs da rede ou regras de firewall, normalmente revelando um dispositivo mal configurado ou atividade suspeita/maliciosa

- high_count_network_events procura um pico excepcionalmente alto no tráfego da rede, o que pode revelar uma explosão de tráfego devido a atividade suspeita ou maliciosa

- rare_destination_country procura um nome de país de destino incomum nos logs da rede, o que pode ser devido a atividade de acesso inicial, persistência, comando e controle ou exfiltração

Regras de detecção pré-criadas adicionais

O Elastic 7.13 introduz outro novo conjunto de regras de detecção pré-criadas, protegendo o O365, o macOS e outras áreas. As regras de detecção cobrem uma ampla gama de técnicas de ataque e vêm com os modelos de linha do tempo correspondentes.

A versão também permite que os administradores configurem regras de correspondência de indicadores para serem disparadas em correspondências com dados de seis fontes de inteligência de ameaças: MalwareBazaar do abuse.ch, URLhaus do abuse.ch, Anomali Limo, AlienVault OTX, MalwareBazaar e MISP.

Modelo de machine learning para pai-filho anômalo

Os engenheiros de pesquisa de segurança da Elastic detalharam recentemente uma maneira de usar machine learning supervisionado e não supervisionado para detectar binários “living-off-the-land” (ou LOLBins) que, de outra forma, escapariam da detecção ao se misturar à atividade de outros programas do sistema.

Atualizações de regras fora da banda

Regras de detecção novas e atualizadas agora podem ser fornecidas fora do ciclo regular de lançamento da Elastic, permitindo que nossos engenheiros de pesquisa de segurança respondam mais rapidamente às tendências dos eventos de segurança. Todas as regras têm controle de versão e são atualizadas individualmente. Os administradores são notificados sobre as atualizações e podem aprová-las com um clique.

Melhorias na segurança do endpoint

Detecção de violação de processos

O Elastic agora permite a detecção de violação de processos, incluindo ataques como Process Doppelgänging e Process Herpaderping. Independentemente de estar usando o Elastic Agent ou o Winlogbeat, você poderá automatizar a detecção de violação de processos.

Detecção do EICAR

O Elastic Security 7.13 simplifica as operações adicionando a assinatura do EICAR às assinaturas de malware de diagnóstico padrão usadas para o Elastic Agent, com suporte para testes automatizados para sistemas de malware no Windows, macOS e Linux.

Fleet Server

A versão 7.13 apresenta o Fleet Server, um componente de infraestrutura dedicado (dando um descanso para o Kibana) para gerenciar agentes e administrar integrações de agentes. Ele foi escrito em Go e projetado especificamente para lidar com dezenas ou centenas de milhares de agentes. Saiba mais no post do blog de lançamento do Elastic Cloud.

Mais (e mais) integrações de dados

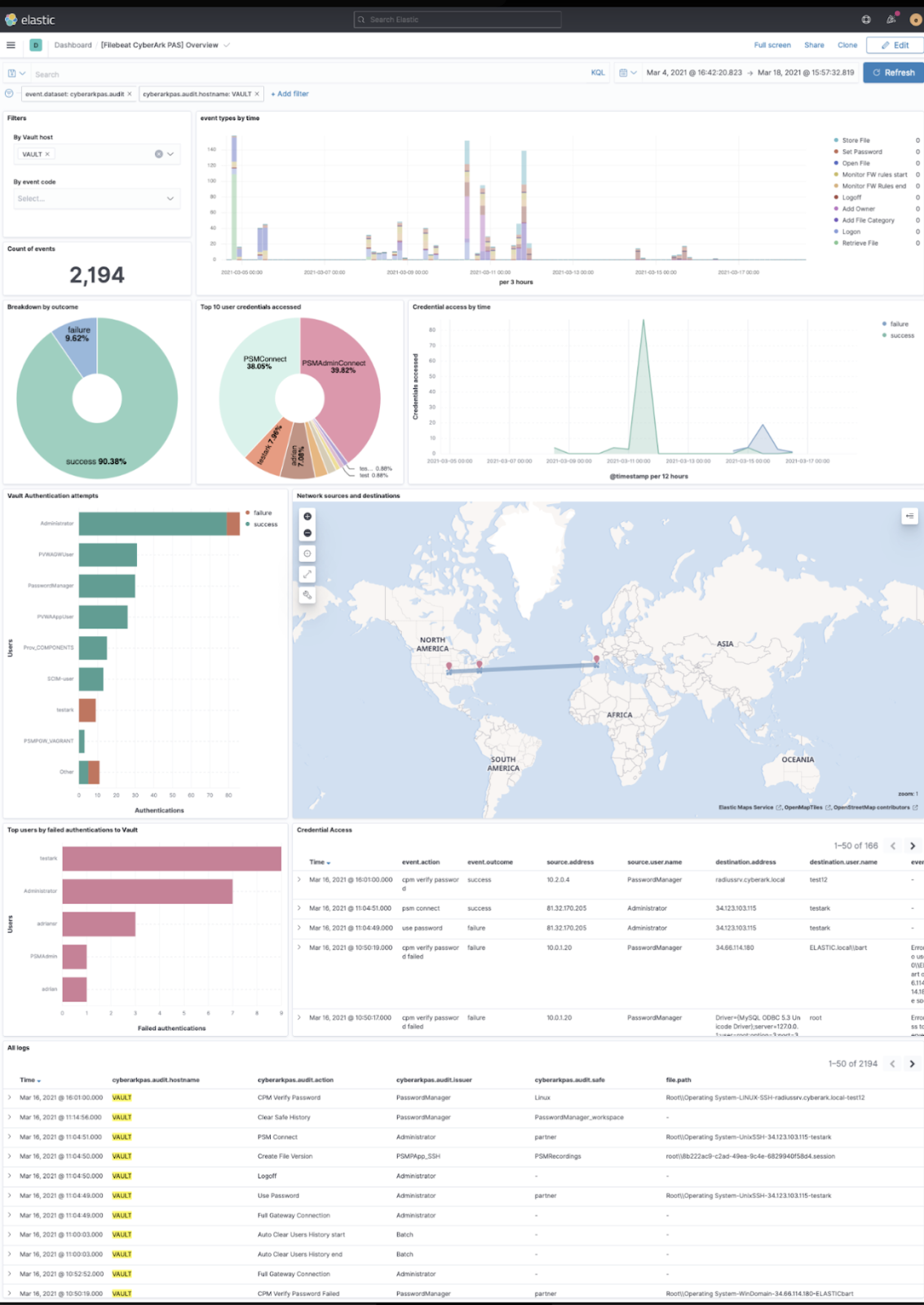

Integração com o CyberArk Privileged Access Security

A CyberArk trabalhou com a Elastic para construir uma integração robusta com sua solução Privileged Access Security (PAS), fornecendo ingestão e análise otimizadas dessa valiosa fonte de dados. A análise desses eventos junto com outros dados ambientais permite que os analistas identifiquem ameaças que empregam contas privilegiadas mal utilizadas para avançar ao longo da cadeia de destruição cibernética. A integração também inclui o poderoso e detalhado dashboard mostrado abaixo.

Processador de XML autônomo para eventos do Windows

O Elastic Security agora oferece uma nova maneira de analisar e ingerir eventos do Windows no formato XML que residem em um sistema não Windows.

Encaminhe eventos do Windows de SIEM legado

A versão 7.13 agora oferece suporte para a ingestão de eventos do Windows por meio do conector para SIEM legado e de terceiros.

Atualização da coleção de eventos do Sysmon

O módulo Sysmon para Winlogbeat foi atualizado de uma maneira pequena, mas importante: agora ele dá suporte para o Evento 24 (alteração da área de transferência) e o Evento 25 (violação de processos). Independentemente de estar usando o Elastic Agent ou o Winlogbeat, você poderá coletar eventos que revelem uma violação de processos.

Suporte para o ECS 1.9

Todos os módulos de integração de dados do Agent e dos Beats foram atualizados para o ECS 1.9.

Experimente o Elastic Security 7.13

Quer experimentar todas essas vantagens do Elastic Security? Experimente tudo o que a versão 7.13 tem a oferecer no Elastic Cloud ou confira uma demonstração do Elastic Security. Já tem dados formatados com o ECS no Elasticsearch? Basta atualizar para a versão 7.13 do Elastic Stack para começar a detectar e responder.