アンチマルウェア機能や事前構築済みのクラウド保護機能などが追加されたElasticセキュリティ7.9のご紹介

本記事中で“Elastic SIEM”と呼称されているソリューションは、現在“Elasticセキュリティ”の名称で提供されています。Elasticセキュリティは、より広範なソリューションとしてSIEMやエンドポイントセキュリティ、脅威ハンティング、クラウド監視などに対応します。ElasticセキュリティをSIEMに活用するユースケースの具体的な情報については、SIEMのページをご覧ください。

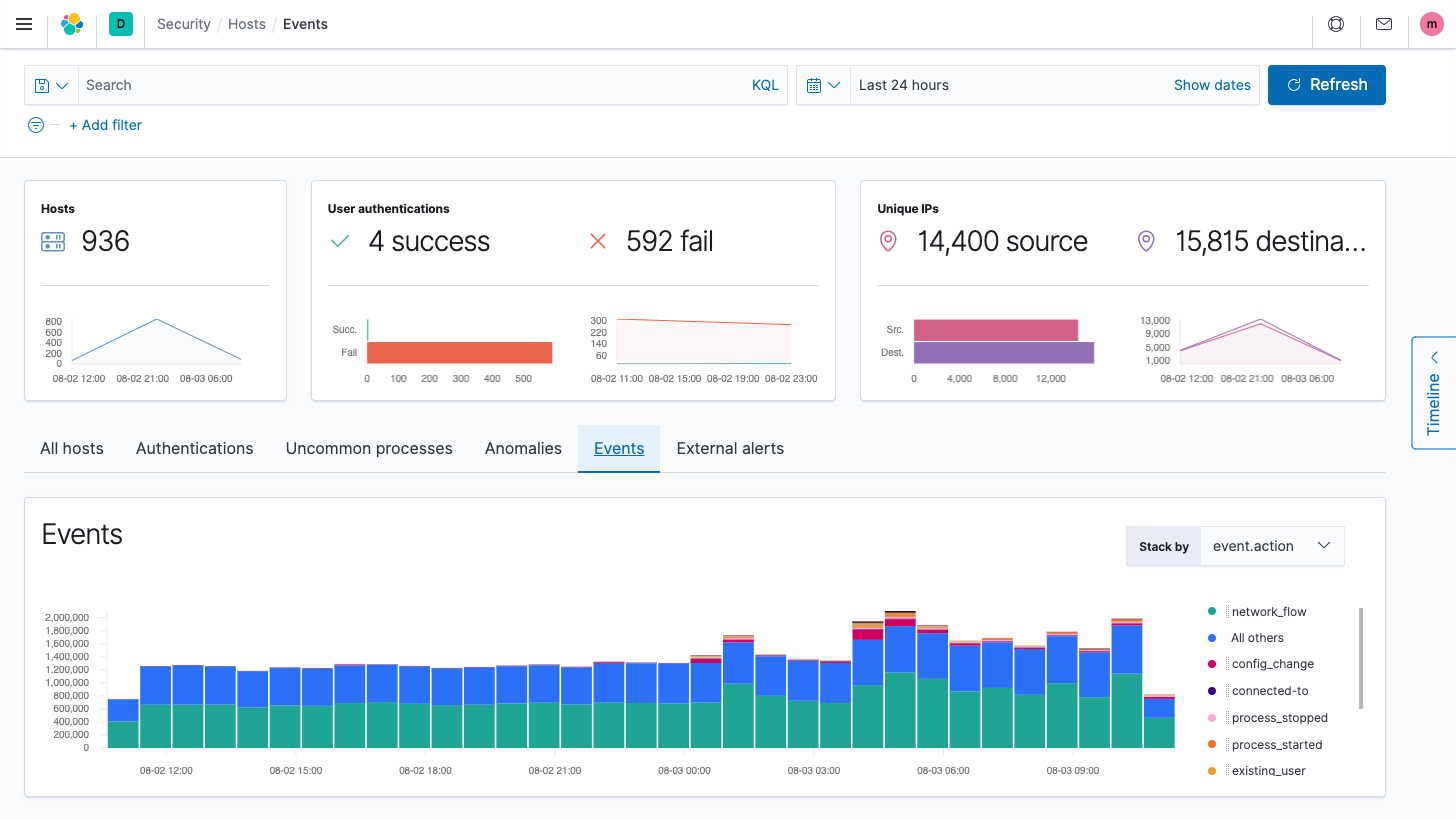

セキュリティチームは、エンドポイントデータの収集・分析のために頻繁にElasticセキュリティを使用します。オンラインでの勤務が広がっている今、高い可視性を求めるニーズが強まっており、このようなユースケースはますます一般的になりつつあります。Elasticソリューションは、大量のデータを使用するユースケースに優れています。あらゆるフォーマットのデータを、量や速度の制約をほとんど受けずに取得できます。エンドポイントにBeatsをデプロイするだけで、ありとあらゆるデータを広範に収集できます。

そこでElasticは考えました。エンドポイントデータを収集するエージェントがデプロイされているなら、そのエージェントでマルウェア防御もできないだろうか?

Elasticセキュリティ7.9は、Elastic Stackと直接統合された包括的なエンドポイントセキュリティを目指すElasticにとって初めての大きなマイルストーンです。シグネチャーレス型マルウェア防御とカーネルレベルのデータ収集の機能を、“すべてを支配する1ビート”である新しいElastic Agentに組み込みました。 このElastic Agentでは、ロギングやメトリック収集なども行うことができます。これらの機能は、現在、無料プランでご利用いただけます。将来的には、さらなるエンドポイント保護機能もリリースする予定です。

Elasticセキュリティ7.9では、有償機能も豊富にご用意しています。セキュリティ運用チームは、データ、アプリケーション、ユーザーをすばやくクラウドに移行しながら、同時にハイブリッド環境全体の可視性も保たねばなりません。この課題に対処するために、7.9では新たな検知機能を導入しました。セキュリティ運用チームは、ITチームと開発チームが行う移行作業のスピードや敏捷性を損なわずに、状況アウェアネスを保つことができます。また、ワークフローにコミュニティ主導の改良を加え、防御、検知、対応を最適化しました。さらに、新たにサポートされたデータソースを活用することで、担当者は、どこで検出された脅威であっても防御することができます。

それぞれの機能を詳しく見ていきましょう。

無料のマルウェア防御とエンドポイントの高可視性

1クリックのアンチマルウェア機能(ベータ)

マルウェア防御機能がElastic Agentに組み込まれ、エンドポイントデータ収集を保護する重要なレイヤーが1つ増えました。この新機能は、どのユーザーや組織でも無料プランでご利用いただけます。今後のリリースでは、脅威防御機能をElastic Agentに直接組み込み、将来は、さらに多くの高度なエンドポイントセキュリティ機能を搭載する予定です。

シグネチャーレス型マルウェア防御は、WindowsやmacOSエンドポイント上の悪意のある実行ファイルを瞬時に停止させます。最終的なテスト段階では、AV-コンペラティブ社の検証により、Elasticセキュリティの機械学習モデルがマルウェアの99.6%を停止させており、一般的なビジネス用ソフトウェアの誤検知もゼロだったことが確認されています。アンチマルウェア機能は、Kibanaで1クリックで有効にできます。

カーネルレベルでのデータ収集(ベータ)

Elasticセキュリティでは、収集されたエンドポイントデータが一元的に分析されるので、高性能なアラートが簡単に利用できます。Elastic Security Research Teamが提供する、MITRE ATT&CK©に準拠した検知機能が、カーネルレベルまで情報を掘り下げて活用。検知ルールと機械学習ジョブを強化し、誤検知も最小化します。このソリューションは幅広いサポートを提供しているため、OSの種類を問わずに重要なデータを収集できます。

- Windowsデータセット:プロセス、ネットワーク、ファイル、DNS、レジストリ、DLLとドライバーの負荷、セキュリティ

- macOSデータセット:プロセス、ファイル、ネットワーク

- Linuxデータセット:プロセス、ファイル、ネットワーク

環境全体のエンドポイントデータを一元化し、詳細なコンテキストも加味されるようになっており、組織の脅威ハンティング、アラートトリアージ、インシデントレスポンスを高速化できます。Elasticセキュリティが備えるスピードとスケール性を活用することで、エンドポイントデータの迅速な詳細分析、インタラクティブなビジュアライゼーション機能を使用した検証とコンテキスト把握、外部のオーケストレーションツールやチケット発行ツール(SOARプラットフォームなど)を使用した対応ワークフローの統合を実現できます。

事前構築済みのクラウド保護と拡張された検知オプション

クラウドセキュリティの監視保護(ルールはベータ、MLジョブは一般公開)

ベライゾン社の2020年度DBIRでは、データ侵害の22%は構成エラーが原因であると概算しています。組織のクラウド移行が進むのに伴い危険性は高まっていますが、構成エラーの99%は依然として見過ごされています。Elasticの最新リリースで共有されるセキュリティコンテンツを利用すれば、セキュリティチームは資産の構成ミスやパーミッション、ユーザーアクティビティに絶えず目を光らせて、リスクを低減できるようになります。

Elasticセキュリティ7.9は、新しい機械学習ジョブと脅威検知ルールでクラウドインフラとアプリケーションを保護し、ダメージや損害を防ぎます。Elasticが開発した他のリソースと同様、この新たなセキュリティコンテンツもMITRE ATT&CKフレームワークに準拠しています。そのため、AWS CloudTrailとOktaの両方のデータを継続的に分析することで、クラウドインフラ監視とIDおよびアクセス監視に対応できます。

Elasticセキュリティ7.9は、新しい機械学習ジョブと脅威検知ルールでクラウドインフラとアプリケーションを保護し、ダメージや損害を防ぎます。Elasticが開発した他のリソースと同様、この新たなセキュリティコンテンツもMITRE ATT&CKフレームワークに準拠しています。そのため、AWS CloudTrailとOktaの両方のデータを継続的に分析することで、クラウドインフラ監視とIDおよびアクセス監視に対応できます。

その他のユースケースについては、検知ルールのリポジトリをご覧ください。これは、Elastic Security Research Teamとコミュニティメンバーの間のコラボレーションが円滑になるよう、Elasticが最近設置したリポジトリです。

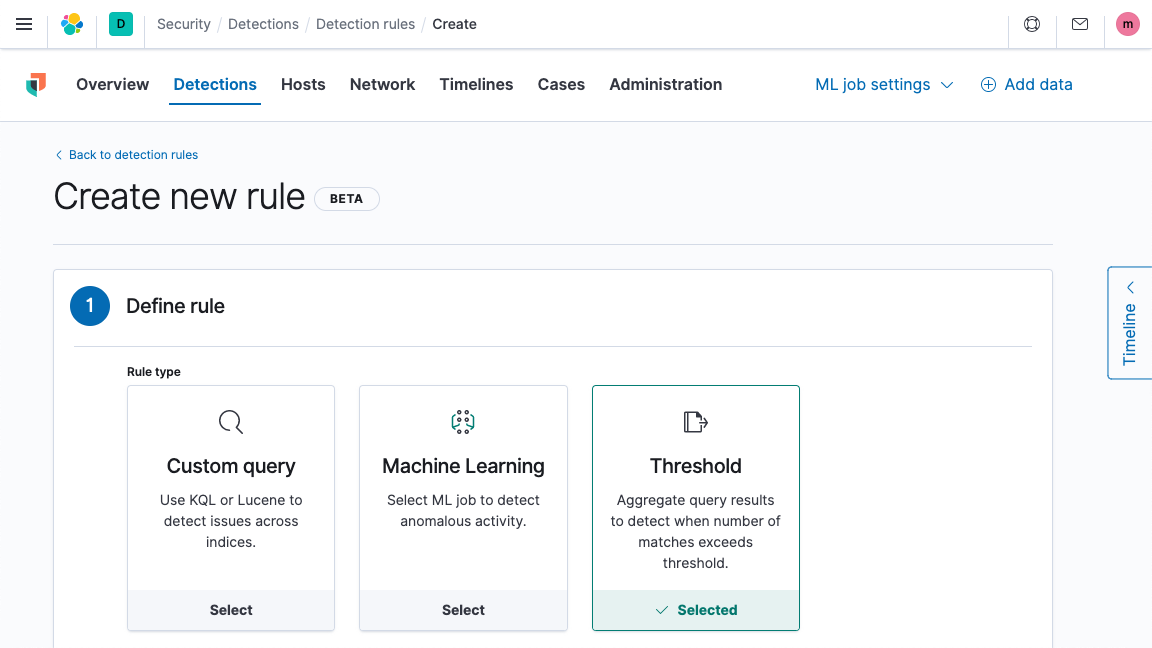

しきい値ベースのアラート(ベータ)

しきい値ベースのルールは、新たなタイプの検知機能です。Elasticセキュリティを通じた新たな方法で脅威を検知します。特定のエンティティ(エンドポイントやユーザー)で、あらかじめユーザーが指定しておいた一連の条件を満たすイベントの数がユーザーの指定した数を超過したとき、アラートが生成されます。これにより、総当たり攻撃の検知や、レポートが停止したログソースの特定といったユースケースに対して、環境に合わせた独自のルール調整が可能になります。

構築ブロックルールの指定(ベータ)

ルールを“構築ブロック”として指定すると、生成されたアラートがアナリストワークフローから削除されます。これにより、アナリストにとってのノイズを増やすことなく、高性能なアラートをトリガーする入力を作成できるようになります。たとえば、2つの構築ブロックルールを用意(1つはWebサーバーへのログイン回数が異常に多いことを知らせるよう設定、もう1つはデータベースサーバーでの予定されていないメンテナンスアクティビティを特定するよう設定)しておけば、この2つを使って、アナリストにとってより有用性の高いアラート生成ルールを構築できます。

コミュニティ主導の改良によるアナリストワークフローの最適化

Elasticはセキュリティ担当者の皆様に、直感的かつ効率的で快適なユーザーエクスペリエンスを提供できるよう日々取り組んでいます。これは厳しい道のりですが、取り組む価値があります。なぜなら、セキュリティチームの方々は、顧客、同僚、組織を守るという、いつ終わるとも知れない使命のために、画面の前できわめて長い時間を過ごしているからです。

ElasticのUXチームは、新規ユーザーにとっての使いやすさと上級ユーザーのための柔軟性をバランスよく両立させることを目標に据え、達成に向けて尽力しています。運用効率の改善には、コミュニティからのフィードバックが役立てられています。Elasticセキュリティの機能強化は、皆様からの率直なご意見の賜物です。

プロセスツリーのインタラクティブなビジュアライゼーション(ベータ)

エンドポイントベースのアクティビティをインタラクティブに可視化する機能も新しく搭載されました。この機能によって、アナリストのトリアージ、ハンティング、調査、対応ワークフローが最適化されます。アナリストは、この機能を使用して、潜在する敵対的な振る舞いと攻撃の進展(XLSファイルが開かれる、プロセスが引き起こされる、新たな送信接続が確立されるなど)を特定できるようになります。ビジュアライゼーション(および関連付けられたデータ)を新規または既存のケースにアタッチするオプションを使用すれば、ワークフローがさらにスムーズになります。

エンドポイントのコンテキストは、セキュリティ運用を可視化するために必要不可欠なものですが、パフォーマンスの制限やコスト管理の難しさによって、このデータの一元的な分析が頓挫することは珍しくありません。ElasticセキュリティでSIEM機能とエンドポイントセキュリティ機能が統合されることで、環境の可視性が強化され、アナリストがあてずっぽうで判断するケースが減り、チームの効率性が高まります。

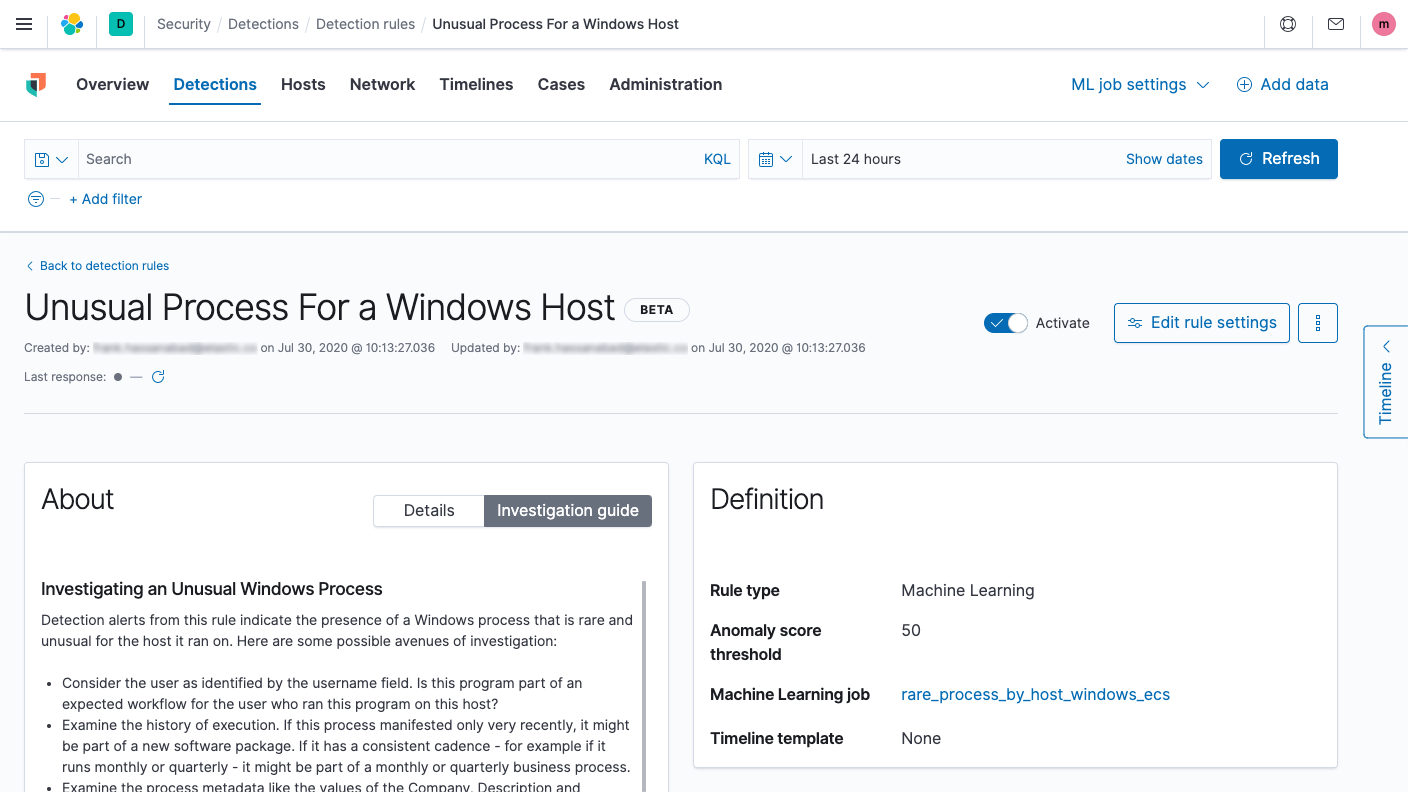

事前構築済み検知ルール用の調査ガイド(ベータ)

バージョン7.9で導入された検知ルールは、いずれも豊富な書式設定を使って作成された調査ガイドが用意されています。これらの調査ガイドは、検知ルールを調査する際に考慮すべき質問、アクション、次のステップをアナリストに提案します。環境に合わせて調査ガイドをカスタマイズしたり、新たなルール用の調査ガイドを実装したりする作業は、マークダウンのフィールドの更新と同じくらい簡単です。

カスタマイズ可能な調査タイムラインのテンプレート(ベータ)

Elasticセキュリティ7.9では、ユーザーは各検知ルールに付随している“タイムラインテンプレート”を使用して、調査タイムライン上のデータのフィルタリング方法と表示方法をカスタマイズできます。フィルターと列(どのフィールドか、どのような順番か)を指定する新たなタイムラインテンプレートの複製、カスタマイズ、作成、共有が可能です。アナリストは、内容を絞り込んだビューを作成しておくことで、フィルターや表示フィールドを再構成する手間をかけずに、検知アラートの初回の確認を終えた後すぐに調査に移れるようになります。Elasticセキュリティの調査担当者は、タイムラインテンプレートを新たな検知アラートで表示される調査ガイドに沿って調整することで、脅威ハンティングと調査を高速化できます。

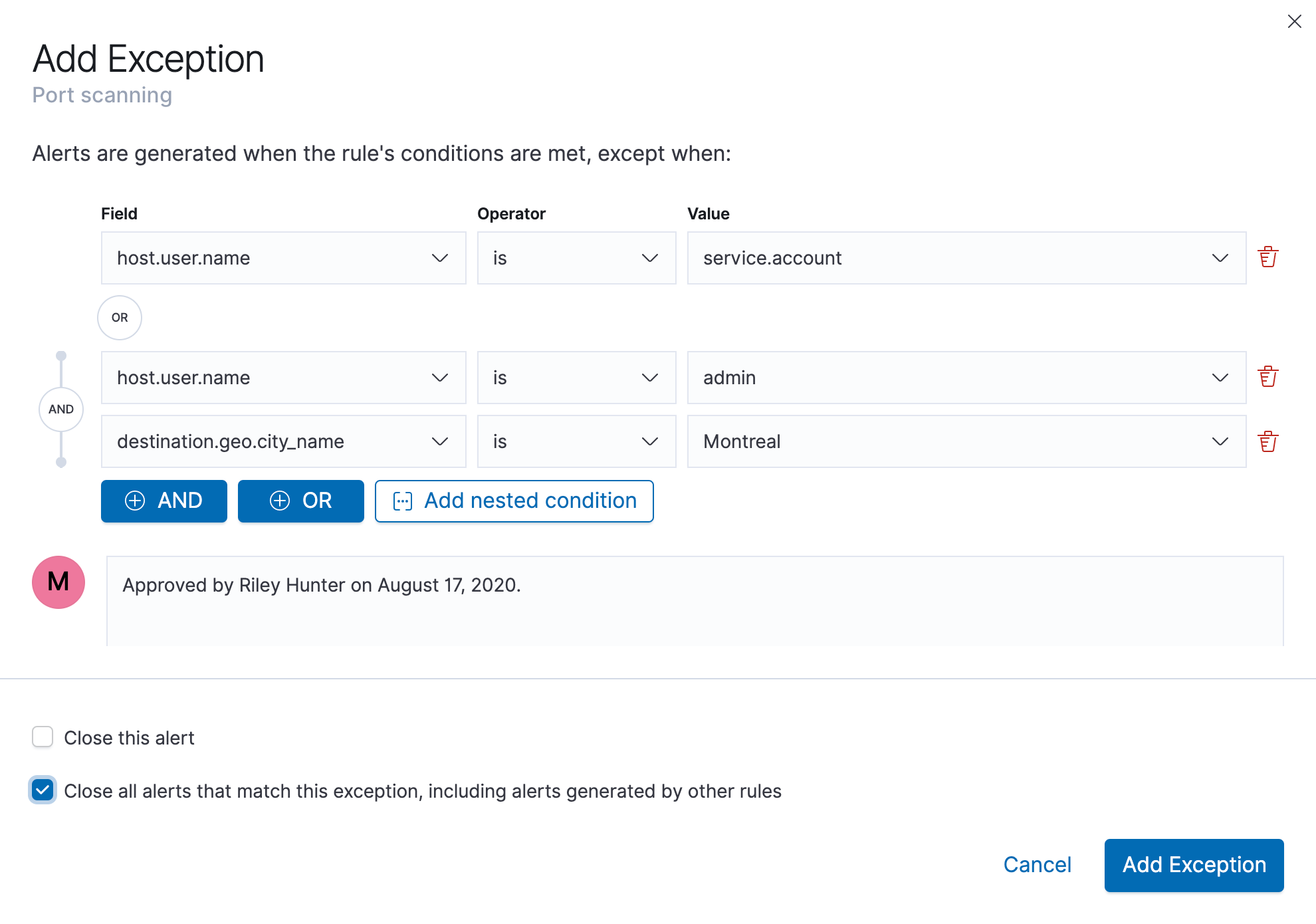

一元的なアラート例外ワークフロー(ベータ)

Elasticセキュリティ7.9には、一般的なセキュリティテクノロジーであれば長期にわたってアナリストに多大なストレスをかけてしまう誤検知を減らすのに役立つ機能が搭載されています。このリリースでは、ルールの例外を簡単に作成して、特定の条件下でアラートがトリガーされないようにすることができます。例外は個別に追加することも、リスト化して追加することもできます。また、検知ルールとエージェント構成は並行して更新できるため、誤検知を最小化するためのオーバーヘッドを軽減できます。

IBM Security Resilient統合によるケースワークフローの最適化(ベータ)

IBM Security Resilientとの新たな統合により、セキュリティチームは、広くデプロイされているセキュリティインシデント対応プラットフォームに自社のセキュリティ運用を手軽に統合できるようになりました。Elasticセキュリティを使った調査の実施、調査タイムラインとコメントの追加、IBM Security Resilientでのケースの作成または更新による簡単なエスカレーションを、いずれもたったの1クリックで済ませることができます。

アナリストインターフェースのさらなる強化(一般公開)

Elasticセキュリティ7.9では、他にも様々な規模でUI強化が実施されています。たとえば、全画面モード、無限スクロール、カスタムIPレピュテーション参照リンクなどがあり、これらの強化は今後、ユーザーにとって不可欠な機能となるはずです。強化の多くは、コミュニティからのリクエストが発端でした。バージョン7.9では、これらの強化がまとめられ、ユーザーエクスペリエンスの向上に役立てられています。

拡張された設定不要のデータ収集・準備機能によるデータ投入のシンプル化

新たなデータ統合(特記事項を除き一般公開)

Elasticセキュリティの洗練されたデータ投入エクスペリエンスにより、セキュリティ運用チームやセキュリティDevOpsチームは、新たなユースケースで使用するデータの収集に苦労したりデータソースを探し回ったりせず、手元のタスクに集中することができます。バージョン7.9では、エンドポイントやクラウドデータの新しいソースとの統合が追加されました。これには、Microsoft Defender ATP、Windows PowerShell、Sophos XG Firewall、Google G Suiteのベータサポート(ログイン、管理者アクティビティ、ドライブアクティビティなど)が含まれます。

実験的なデータ統合

さらに、ネットワークやアプリケーションを対象とした15以上の一般的なセキュリティテクノロジーの実験的サポートも、Elasticのスタッフが立ち上げたOSSプロジェクトを通して導入されています。お好みのElastic Agent統合とFilebeatモジュールでご利用いただけます。

| OS | 説明 | |------------------------------------|--------------------------| | Apache TomCat | Webサーバー | | Barracuda Web Application Firewall | Webアプリケーションファイアウォール | | Blue Coat Director | 構成管理 | | Cisco Nexus | スイッチ | | CylancePROTECT | アンチウイルス | | F5 BIG-IP Access Policy Manager | アクセス制御 | | FortiClientエンドポイント保護 | アンチウイルス | | Imperva SecureSphere | Webアプリケーションファイアウォール | | Infoblox Network Identity OS | IPアドレス管理 | | Juniper JUNOS OS | ネットワークセキュリテ | | Microsoft DHCPサーバー | DHCP | | NetScout Arbor Sightline | DDoSセキュリティ | | Radware DefensePro | IDS | | SonicWallファイアウォール | ファイアウォール | | Squidプロキシサーバー | プロキシ | | Zscaler Nanolog Streaming Service | ファイアウォール |

ECS 1.5のサポート(一般公開)

バージョン7.9の更新により、すべてのBeatsでElastic Common Schema(ECS)1.5がサポートされるようになりました。自動化の定義や調査・分析の実施方法など、セキュリティチームのタスクの実行方法を一貫させることができます。

Elasticセキュリティ7.9のさらなる改善

Elasticにとって、Elasticセキュリティ7.9は、セキュリティチームの基盤の開発を高速化する取り組みの大きなマイルストーンです。今後も引き続き、ユーザーコミュニティとのコラボレーションを継続して、セキュリティチームの運用効率性の向上と進化の加速のお役に立てれば幸いです。まだコミュニティに参加されていないユーザーの方も、ぜひご参加ください。

今すぐ使いはじめたい場合は、Elastic Cloudで7.9の全機能をご確認いただくか、Elasticセキュリティのデモをご覧ください。ElasticsearchにECSデータを投入済みの場合は、Elastic Stackを7.9にアップグレードするだけで、マルウェア防御と脅威の検知・対応を開始できます。

活用事例は、今後開催されるElasticONセキュリティバーチャルイベントでご覧いただけます。