Elasticセキュリティ7.13の最新情報 ― 最前線のアナリストに重要なコンテクストを供給

Elasticセキュリティ7.13を公開いたしました。7.13は、賢明な判断に必要な情報と、アナリストの間の橋渡し役を担います。今回のリリースでは、osqueryへのサポートが大きく前進し、環境全域からホストデータにスムーズにアクセスできるようになっています。さらに脅威インテリジェンスを表面化させる新手法を導入したほか、新たな検知コンテンツでイベントの関連情報を発見することができます。このリリースで大事なポイントはまだあります。エンドポイント関連の開発成果をいくつか公開しており、またサポート対象のデータソースを新たに追加しました。

osqueryをあらゆる人に

Elasticセキュリティ7.13では、オープンソースのホストインストルメンテーションフレームワーク、osqueryのサポートを大幅に強化しました。osqueryは、新技術を積極的に導入する多くのセキュリティチームに採用されています。osqueryはセキュリティからコンプライアンス、運用まで、無数のユースケースを強化しますが、具体的には次のような例があります。

- ディスク空き容量、またはメモリー使用状況の予期せぬ変化を把握する

- アクティブなアカウントとプロセスに対する可視性の向上

- コンプライアンス要件をサポートする目的で暗号化ストレージの使用状況を検証する

グローバルなオープンソースコミュニティで開発されているosqueryは驚くほどパワフルで、Elasticユーザーにも高い人気を誇ります。しかし実装手順が煩雑で、一般的に相当なDevOps投資を必要することから、導入のハードルが高いことも事実です。そこでElasticは、osqueryの大規模な運用を簡単にはじめるための複数の機能を7.13でリリースすると共に、このリリースを導入支援の第一歩と位置付けています。

osqueryを一元管理

Elastic Agentのosquery管理統合はElasticセキュリティの新機能です。この機能を使うと、管理レイヤーの分離による複雑化を回避しつつ、osqueryのパワーを活用することが可能になります。ユーザーは1クリックでWindows、macOS、Linuxのあらゆるホストに一括でosqueryをインストールでき、スクリプトやプロビジョニングツールを使用する必要がありません。一切の設定を行わなくてもデータがElasticsearchにインジェストされ、さらにKibanaに表示されます。現場担当者は1つ以上のエージェントを使って、またはユーザー定義のエージェントセットを使って、ライブクエリを実行できます。さらに、状態の変化を捉える目的でクエリをスケジュール設定することも可能です。

既存のosqueryデプロイからのログ収集にも対応しています。Elastic Agent向けのOsquery Log Collection統合機能に、このジョブを任せることができます。

osqueryのホストデータを一元的に分析

Elasticセキュリティ7.13とosqueryを組み合わせて、ホストに関する重要なインサイトをアナリストが日常的に使用するインターフェースに表示できます。アナリストは、OSごとの厳密なコマンドラインを使い分ける必要がなく、SQLでクエリを記述できます。さらに、GitHubのrepoに公開されている既存のクエリを活用して、学習カーブを一層楽にすることも可能です。またElasticセキュリティ7.13より、Kibanaでコード予測やコードヒント表示、コンテンツアシスタンスを活用したクエリ記述の支援を受けることができるようになりました。

osqueryデータをElasticセキュリティで分析することにより、一元的なデータ分析を実現できます。1つの画面上にログ/イベントのすべての結果とセキュリティ分析、osqueryのコンテクストが表示され、実行したクエリの履歴から各クエリの結果まで、すべて見ることができます。セキュリティ分析を一元化すると、他のログ/イベントデータや異常、脅威に対するosqueryの結果をコンテクスト化し、そのコンテクストを監視の質の向上に活かすことが可能になります。

Elasticセキュリティとosqueryを組み合わせたこのソリューションは、ホストへのすぐれた可視性と分析能力をもたらします。またこのソリューションはosqueryの結果やログイベントなどのあらゆるホストデータを一元的に分析し、サイバー脅威とその周辺の問題解決に貢献します。他のアプローチでは利用できないようなホストの情報も、ぜひ検索してみてください。結果はすぐにElasticsearchにインジェストされ、KibanaのSecurityアプリで可視化できます。機械学習やSIEM検知エンジン、ダッシュボードなども活用し、他のソースのデータと組み合わせて分析してみましょう。

アナリストのワークフロー上で脅威インテリジェンスを明らかに

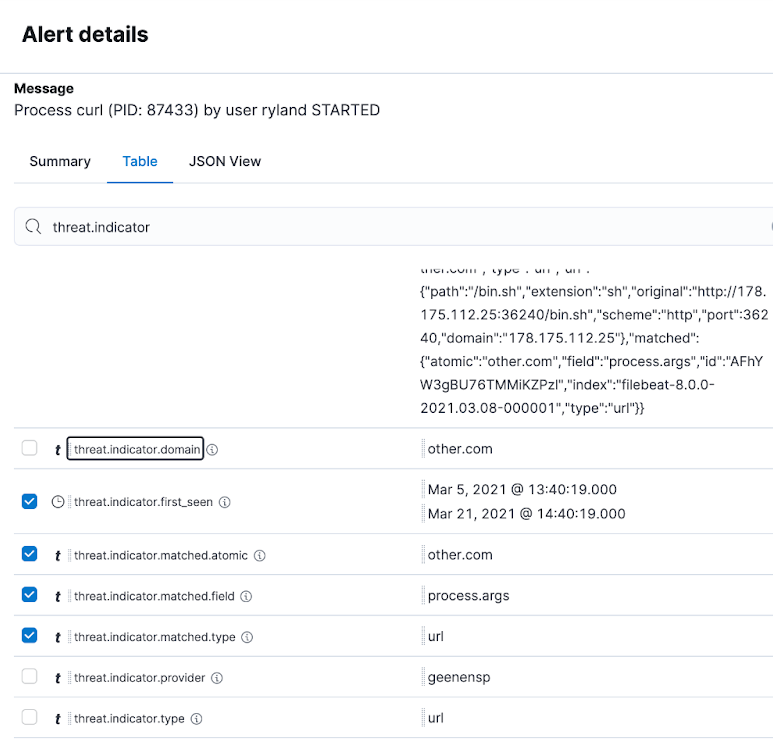

[Alert details]パネルに脅威インテリジェンスを表示

インジケーター一致ルールにより生成されたアラートを表示する[Alert details]パネルに、関連のある脅威インテリジェンスの詳細が表示されるようになりました。アナリストがコンテクストを追及する際、新規のブラウザータブを開かずに済むというメリットがあります。

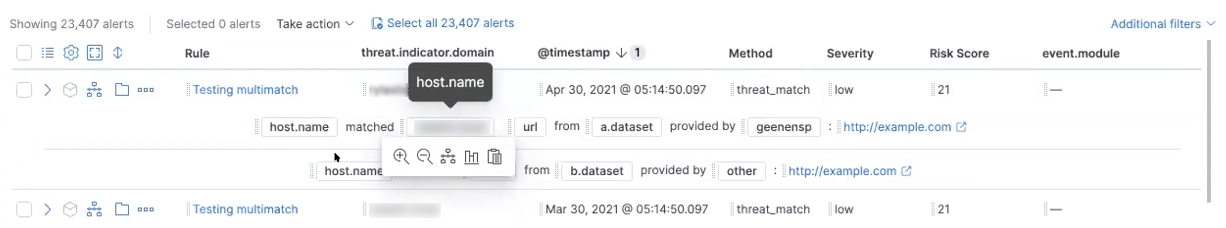

一致した脅威インテリジェンスの情報を行レンダラーが要約

Elasticセキュリティ7.13に、インジケーター一致ルールにより生成されたアラート用の行レンダラーが登場しました。一致したセキュリティ侵害インジケーター(IoC)の詳細情報をセマンティックな形式で表示し、アナリストの速やかな理解を助けます。

インジケーター一致ルールにより生成されたアラート用のタイムラインテンプレート

7.13で新たに、インジケーター一致ルールにより生成されたアラート用のタイムラインテンプレートを追加しました。[Timeline]ワークスペースで最も関連性の高い詳細情報を明らかにすることで、調査の迅速化に貢献します。

abuse.chのMalwareBazaar脅威フィードをサポート

7.13でFilebeat向けの脅威インテリジェンスモジュールが強化され、abuse.chが提供するMalwareBazaarフィードのインジェストをサポートするようになりました。MalwareBazaarはマルウェアのサンプルをセキュリティコミュニティで共有するための場であり、最前線で安全のために格闘するセキュリティ担当者を支援しています。Elasticセキュリティでは、インジケーター一致ルールタイプを用いてMalwareBazaarのコンテクストデータを自動検知のユースケースに活用できます。またアナリストはElasticセキュリティで、広範なハンティングやインシデントレスポンスのユースケースに有用な情報にダイレクトにアクセスできます。

高度な脅威を迎撃する最新の検知技術

ネットワークモジュールの機械学習で高度な脅威を検知

Elasticのセキュリティリサーチエンジニアチームは、ネットワーク内の振る舞いから異常を検知する新たな一連の機械学習ジョブを開発しました。この機械学習ジョブは、コマンド&コントロール(C&C)の接続やデータ転送の試行、その他の疑わしい、あるいは悪意のあるアクティビティを検知して高度な脅威を明らかにします。具体的な内容は次の通りです。

- high_count_by_destination_countryはネットワークログの中で、1か国の送信先に向かう異常に大きなネットワークアクティビティスパイクを検出することにより、偵察や列挙に関わるトラフィックの可能性を識別します

- high_count_network_deniesは、ネットワークACLやファイアウォールにより遮断された異常に大きなネットワークトラフィックスパイクを検出し、一般的に、設定が不適切なデバイスや、疑わしい、あるいは悪意のあるアクティビティを明らかにします

- high_count_network_eventsはネットワークトラフィック中の異常に大きなスパイクを検出することにより、疑わしい、あるいは悪意のあるアクティビティにより集中的に発生したトラフィックの存在を明らかにします

- rare_destination_countryはネットワークログから、異常な送信先国名を検出します。この異常の原因として考えられる事象や要素に、初回アクセス、パーシステンス、コマンド&コントロール(C&C)、転送のアクティビティがあります

事前構築済み検知ルールを追加

Elastic 7.13より、Microsoft 365やmacOS、その他の範囲を保護する新たな一連の事前構築済み検知ルールを導入しました。この検知ルールは広範な攻撃技術に対応し、該当のタイムラインテンプレートと共にシッピングされます。

またこのリリースで、管理者はあらかじめインジケーター一致ルールを設定しておき、脅威インテリジェンスソースのデータと一致する場合に狙いを定めて排除することができるようになりました。この機能が対応するソースは、Abuse.ch MalwareBazaar、Abuse.ch URLhaus、Anomali Limo、AlienVault OTX、MalwareBazaar、MISPの6つです。

変則的なペアレント-チャイルド機械学習モデル

Elasticのセキュリティリサーチエンジニアチームは先日、教師あり機械学習と教師なし機械学習を併用して、他の手法では一般的なシステムプログラムのノイズに紛れて検知できないLiving off the Land(環境寄生型)バイナリ(通称LoLBins)を検知する詳細な手順を公開しました。

通常のリリースサイクル外のルールアップデート

新規の検知ルールやアップデートを、Elasticの通常のリリースサイクルと分離して提供する取り組みを開始しました。急増するセキュリティイベントに、Elasticのセキュリティリサーチエンジニアがより機敏に対応します。検知ルールはすべて個別にバージョンコントロールされ、アップデートされます。アップデートの通知が管理者に届いた後、管理者は1クリックでアップデートを承認できます。

エンドポイントセキュリティの強化

プロセス不正変更検知

Elasticはプロセスドッペルギャンギング(Process Doppelgänging)とプロセスハーパダーピング(Process Herpaderping)を含むプロセス不正変更の検知機能の提供を開始しました。ユーザーは使用中のElastic AgentやWinlogbeatで、自動的にプロセス不正変更検知を実行できます。

EICAR検知

Elasticセキュリティ7.13で、Elastic Agentが使用するデフォルトの診断用マルウェアシグネチャにEICARシグネチャが加わり、運用がシンプルになりました。Windows、macOS、Linuxのマルウェアシステム向けに自動化テストをサポートします。

Fleet Server

バージョン7.13より、Fleet Serverを導入しました。Fleet Serverはエージェント群の管理や、エージェント統合機能の管理の専用インフラストラクチャーコンポーネントであり、Kibanaの負荷を軽減します。Go言語で記述されており、無数のエージェントを扱う目的に特化した設計です。詳しくは、Elastic Cloudリリースブログをご覧ください。

データ統合機能の拡充

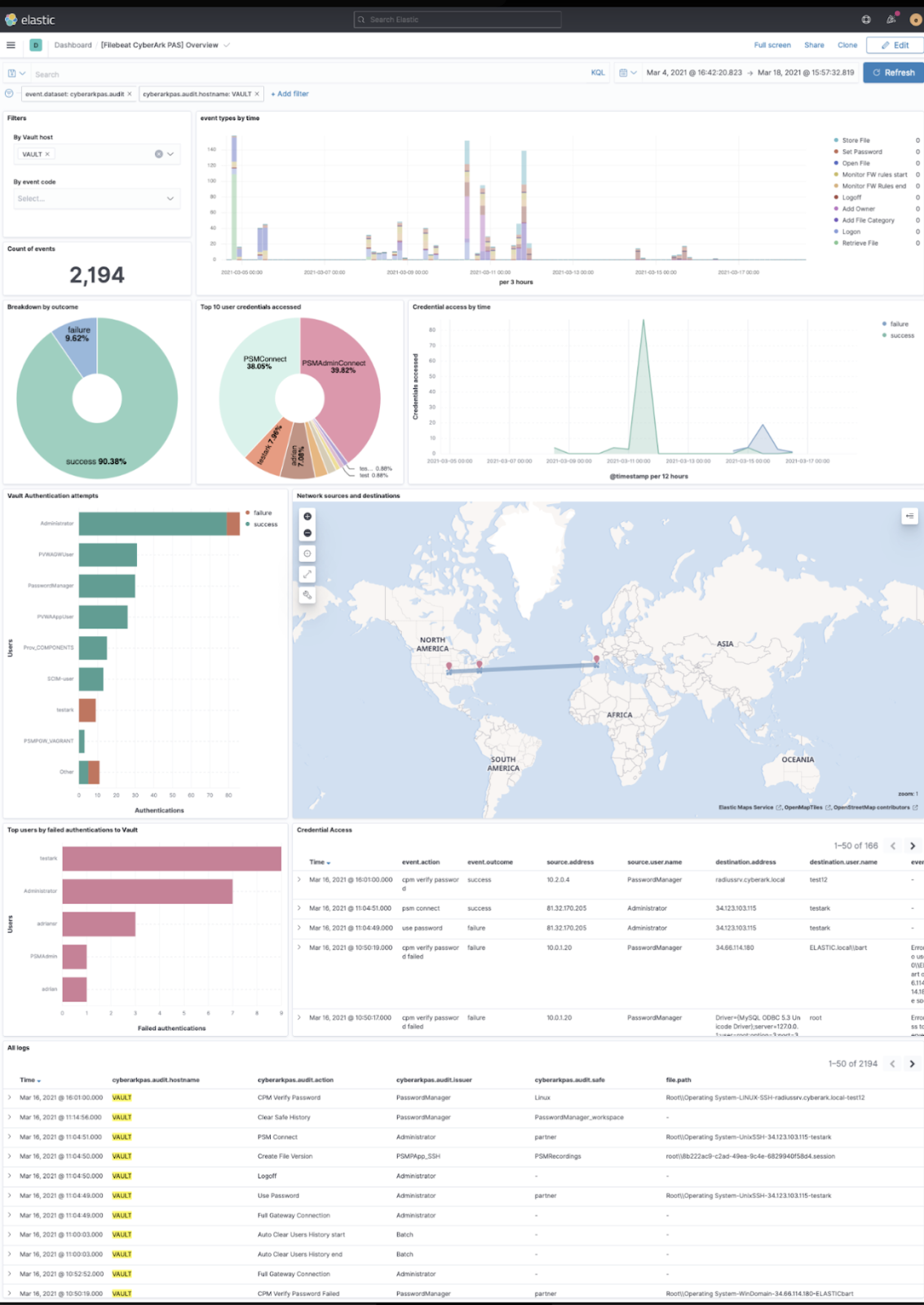

Cyberark Privileged Access Security統合

CyberArkとElasticが協働し、Privileged Access Security(PAS)ソリューション向けの堅牢な統合機能を開発しました。CyberArkが手掛ける価値あるデータソースを最適な形でインジェスト、およびパースできます。アナリストはこの統合機能を活かし、Cyberark Privileged Access Securityのイベントを環境に関する他のデータとともに分析することで、特権的アカウントを濫用する脅威を検出しながら、サイバーキルチェーンを推進することができます。この統合機能は、下のスクリーンショットのように隙のない強力なダッシュボードも内蔵しています。

Windowsイベント用のスタンドアローンXMLプロセッサー

Elasticセキュリティは、非Windowsシステム内のWindowsイベントをXML形式でパースし、インジェストする機能をリリースしました。

レガシーのSIEMからWindowsイベントを転送

バージョン7.13より、サードパーティおよびレガシーのSIEMコネクターを経由するWindowsイベントのインジェストがサポートされます。

Sysmonイベント収集のアップデート

Winlogbeat向けのSysmonモジュールをアップデートしました。小規模ながら重要なアップデートであり、新たにWindowsイベント24(クリップボード変更)とイベント25(プロセス不正変更)をサポートします。お使いのAgentやWinlogbeatで、プロセス不正変更の兆候を示すイベントを収集することができます。

ECS 1.9のサポート

Elastic Agent、およびBeatsのすべての統合モジュールで、ECS 1.9にアップデートしました。

Elasticセキュリティ7.13を最大に活用する

Elasticセキュリティの新機能がもたらすメリットをくまなく体感してみましょう。7.13の全機能はElastic Cloudでご利用いただけるほか、Elasticセキュリティのデモでご覧いただくこともできます。ElasticsearchにECS形式でデータをインジェストしている、という場合はElastic Stackを7.13にアップグレードするだけで、検知と対応を開始できます。