Limitless XDR definiert: Security-Daten flexibel ingestieren, aufbewahren und analysieren

Die neuesten Elastic Security-Features definieren das Potenzial von XDR für Cybersecurity-Teams. Unsere zentrale Plattform bringt SIEM und Endpoint-Security zusammen und erlaubt es den Nutzern so, große Datenbestände aus den verschiedensten Quellen zu ingestieren und aufzubewahren, Daten länger zu speichern und durchsuchbar zu halten und das Threat-Hunting mit Erkennungsregeln und Machine Learning zu verbessern.

Überall hört man heute den Begriff „XDR“, wobei aber jeder Security-Anbieter darunter genau das versteht, was zu seiner jeweiligen Technologie am besten passt. Der Begriff hat seinen Ursprung im Begriff „EDR“ (Endpoint Detection and Response) und soll durch das „X“ für „eXtended“ (erweitert) die Notwendigkeit ausdrücken, in die Untersuchungsaktivitäten die verschiedensten Datenquellen einzubeziehen. Aber egal, wie die Definition im Einzelnen lautet – das Kernkonzept bleibt das gleiche:

- Transparenz: Das exponentielle Wachstum der Menge an anfallenden Daten macht es den Security-Practitionern immer schwerer. Sie benötigen einen zentralen Ort, an dem sie Analysen durchführen, Ursachen ermitteln und Bekämpfungsmaßnahmen planen können.

- Analytics: Dieser zentrale Ort für das Zusammentragen von Daten darf kein Datensumpf sein. Er muss den Nutzern einen flexiblen Rahmen bieten, in dem dieser neue Analytics-Anwendungsfälle erstellen, einsetzen und überwachen kann – ohne Rücksicht auf die Größe der Datenbestände. Darüber hinaus sollten Analysten problemlos auf ihn zugreifen können, damit sie Angriffe priorisieren und ein Angriffsnarrativ entwickeln können.

- Responsivität: Diese zentrale Lösung muss responsiv sein. Nutzer müssen in der Lage sein, Angriffe zu bekämpfen – oder sie, besser noch, schon zu verhindern, bevor sie überhaupt beginnen können. Die bloße „Erkennung“ von Ransomware bringt da nichts. Die native Endpoint-Security macht es möglich, den MTTR(Mean-Time-to-Remediate)-Wert auf null zu drücken.

Für uns bei Elastic gilt die folgende Definition für XDR:

XDR modernisiert Security-Operations-Aktivitäten, indem es Analysten ermöglicht, alle vorhandenen Datenbestände zu analysieren, und Schlüsselprozesse automatisiert, damit jeder Host Bedrohungen verhindern und bekämpfen kann.

Es kommt häufig vor, dass Elastic-Nutzer beim Blick auf den Begriff „XDR“ denken, dass sie so etwas doch bereits in ihrem Security-Programm umsetzen. Und in der Tat: Das Konzept, Daten aus einer Vielzahl von Datenquellen zu sammeln, sie in großem Stil zu analysieren und dabei Bedrohungen zu erkennen, einen Plan für die Bekämpfung zu erstellen und dann entsprechende Bekämpfungsmaßnahmen einzuleiten, kann als die Doktrin eines SOC (Security Operations Center) angesehen werden. Das Versprechen von XDR liegt darin, einen Großteil dieser Arbeit in einer zentralen Lösung zusammenzufassen und wo nötig Hilfestellung zu leisten, um den Analysten-Workflow aus Triage, Untersuchung, Eskalation und Bekämpfung zu beschleunigen – mit dem letztendlichen Ziel, diese Fähigkeiten auf immer mehr Nutzer auszuweiten. Angreifer haben alle im Visier, nicht nur diejenigen, die ein SOC betreiben, und XDR verspricht, nicht nur großen Unternehmen zu helfen, sondern auch denjenigen, bei denen es noch keine robusten Security-Programme gibt, um gegen diese unerbittlichen Attacken anzugehen.

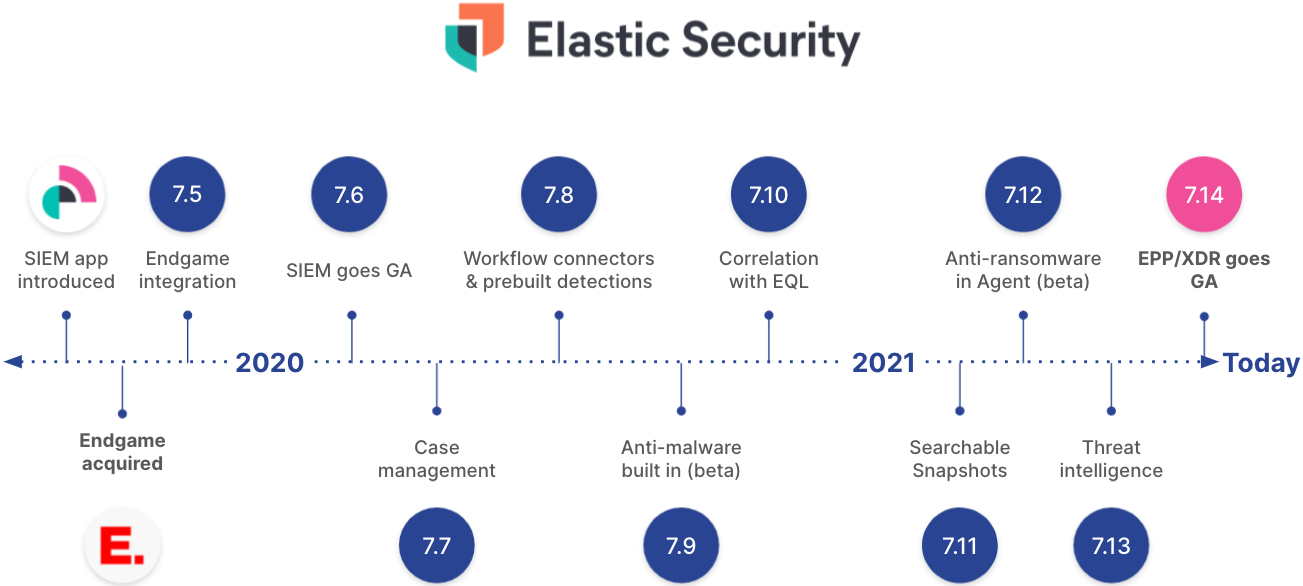

Im Zuge des Zusammenschlusses von Elastic und Endgame hatte Shay unsere Vision von der Zusammenführung von SIEM und Endpoint-Security für jeden Nutzer dargelegt. Diese Demokratisierung von Security erlaubt es allen, ob groß oder klein, komplexe Bedrohungen zu vermeiden, zu erkennen und zu bekämpfen. Inzwischen sind wir auf unserer Reise an einem Punkt angekommen, an dem wir unsere Endpoint-Security-Funktionen mit derselben Benutzeroberfläche wie unsere Security-Analytics-/SIEM-Funktionen allgemein verfügbar machen können. Diese Zusammenführung von SIEM- und Endpoint-Security-Lösungen ist XDR.

Was Elastic im neu entstehenden XDR-Markt so einzigartig macht, ist die Tatsache, dass unsere Lösung keine Einschränkungen kennt – sie ist grenzenlos.

„X“ steht für „eXtended“ (erweitert)

Grenzenlose Datentransparenz

XDR-Lösungen, die sich aus Endpoint-Security-Produkten entwickelt haben, lassen sich im Allgemeinen nicht so weit skalieren, dass sie die Menge und Diversität der Datenquellen ingestieren und aufbewahren können, die in großen Unternehmen üblicherweise vorhanden sind. Was das Lösen des Datenproblems angeht, ist Elastic dank seiner kostenlosen und offenen Architektur für das Ingestieren jeder beliebigen Datenquelle anderen Unternehmen Jahre voraus. Wir ordnen dem Elastic Common Schema (ECS) die Daten von Hunderten vordefinierter Integrationen zu, und unsere User-Community steuert ständig neue Erweiterungen bei. Und wenn das nicht reicht, lassen sich mit Logstash Daten jeder Art erfassen. Mit Elastic Agent stehen über ein einziges Installationsprogramm Hunderte von Integrationen zur Verfügung, die mit nur einem Mausklick neue Anwendungsfälle bieten.

Grenzenlos verfügbare Daten

Die Verweildauer von Angreifern ist deutlich höher als die Datenaufbewahrungszeit der meisten SIEM- und XDR-Systeme. Und selbst dann, wenn diese Systeme die Daten entsprechend lange aufbewahren, wird die Analyse in der Regel wegen der geringen Geschwindigkeit zu einem Geduldsspiel. Elastic kann auch mit „eingefrorenen“ Daten in Objektspeichern wie Amazon S3 umgehen und ermöglicht so Suchen, Threat-Intelligence, Dashboards, Berichte und mehr in Beständen aus vielen zurückliegenden Jahren. Analysten können ganz einfach den Zeitraum von z. B. 2 Wochen auf 2 Jahre ändern und haben in Minutenschnelle die Ergebnisse in der Hand.

„D“ steht für „Detection“ (Erkennung)

Grenzenlose Analyse

Bedrohungen sind nicht statisch – sie entwickeln sich ständig weiter. Und um solche Weiterentwicklungen zu erkennen und aufzuhalten, bedarf es tief gestaffelter Verteidigungslinien. Bei Elastic stehen zahlreiche Erkennungsebenen für alle Ihre Daten zur Verfügung, von der Korrelation über eine unbegrenzte Zahl von Datenquellen bis hin zur Threat-Intelligence, angewendet auf Datenbestände aus mehreren Jahren, und zu Machine-Learning-Modellen für das Aufspüren von Anomalien. Um sicherzustellen, dass Sie vom ersten Tag an von Ihrer Investition profitieren, stellt unser Team Hunderte von mit MITRE ATT&CK® abgeglichenen Erkennungsregeln und Machine-Learning-Jobs bereit.

Wir haben die Entwicklung von Erkennungsregeln offen zugänglich gemacht, sodass Sie sich direkt mit dem Team in Verbindung setzen und an der geballten Weisheit der Elastic-Community teilhaben können. Dank unserer hierarchischen Erkennungs-Engine-Architektur können neue Erkennungsregeln frühere Erkennungen analysieren und so herausfinden, wie sich komplexe Angriffe weiterentwickelt haben. Viele Organisationen sammeln Daten aus unterschiedlichen geografischen Gebieten, von unterschiedlichen Cloudanbietern und aus unterschiedlichen Regionen. Das „Zurückholen“ von Informationen aus Datenspeichern ist kostspielig und ineffizient. Mit der clusterübergreifenden Suche bringt Elastic Ihre Suche zu den Daten und ermöglicht es Ihnen, alle diese Analytics-Funktionen in Ihrer Multi-Cloud-Umgebung zu nutzen, ohne dass die Daten zuvor von einer Region zur anderen oder von einem Anbieter zum anderen transportiert werden müssen.

„R“ steht für „Response“ (Reaktion = Bekämpfung)

Wenn ein Problem einmal erkannt wurde, ist schnelles Handeln angesagt. In modernen Umgebungen muss es möglich sein, unternehmensweit Maßnahmen einzuleiten, und das nicht nur durch das Schließen eines Prozesses, sondern auch durch das Deaktivieren von Nutzern, das Entfernen von E‑Mails vom Server oder das Sperren einer negativ aufgefallenen Domain über die Firewall. Analysten müssen die Möglichkeit erhalten, beim Untersuchen, beim Entwickeln und Starten eines Maßnahmenplans und beim Reporting einfach und intuitiv zusammenzuarbeiten.

Elastic bietet ein kostenloses und offenes Case Management, das die Kommunikation und Zusammenarbeit im Team ermöglicht. Dabei profitieren Unternehmen jeder Größe von der nahtlosen Integration in bestehende Workflows, bei denen die Produkte etlicher großer Lösungsanbieter wie ServiceNow ITSM, ServiceNow SecOps, IBM Resilient, JIRA und Swimlane zum Einsatz kommen. Außerdem stellen unser „API-first“-Entwicklungsansatz und die Webhooks-Unterstützung die Integrierbarkeit in jedes andere Produktivitätstool sicher.

Und natürlich bietet Elastic Agent eine zentralisierte Möglichkeit, die Datenerfassung und die Richtliniendurchsetzung zu koordinieren und so z. B. Schaddateien automatisch in Quarantäne zu versetzen und Ransomware zu stoppen. Während der Bekämpfungsmaßnahmen können unsere Nutzer über das Osquery-Management für die einzelnen Betriebssysteme (Windows, macOS und Linux) problemlos alle zusätzlich erforderlichen Informationen abrufen. Wenn ein Angriff aufgespürt und identifiziert wurde, reicht ein einziger Mausklick, um den Host unter Windows und macOS zu isolieren und den Angreifer zunächst einmal davon abzuhalten, Daten zu stehlen oder zu zerstören, während Sie an der Entwicklung eines Bekämpfungsplans arbeiten. Diese Bekämpfung findet unterhalb der Firewall im Benutzermodus statt; das System wird auf Kernelebene implementiert, um eine Manipulation durch den Angreifer auszuschließen.

„A“ (der verborgene Buchstabe) steht für „Automatisierung“

Bei all dieser zusätzlichen Datentransparenz müssen XDR-Lösungen auch dabei helfen, den Analystenprozess zu automatisieren, um auch über unterschiedliche Datenquellen hinweg Effizienz sicherstellen zu können. Viele Funktionen dienen dazu, den Analysten-Workflow in großem Stil anzuwenden:

- Dateningestion mit nur einem Mausklick: Security-Teams werden ständig aufgefordert, neue Datenquellen aus dem Business-Bereich zu überwachen, wie die Cloud-Infrastruktur, SaaS-Authentifizierungsanbieter und Point-Security-Produkte. Analysten sollten sich nicht damit aufhalten müssen, Ingestions-Pipelines zu erstellen – ihre Aufgabe ist es, aus Daten Erkenntnisse zu gewinnen. Elastic Agent bietet eine schnelle und einfache Möglichkeit, Daten zu ingestieren, zu normalisieren und anzuwenden. Dazu stehen u. a. Dashboards, Modelle und Regeln zur Verfügung.

- Skalieren von Erkennungen auf alle Datenquellen: Das Potenzial, das die verschiedenen Erkennungsarten bieten, genügt aber nicht. Die Nutzer benötigen eine konstante Versorgung mit hochwertigen Erkennungsregeln, die stets aktuell gehalten werden, damit der Schutz auch morgen noch gewährleistet ist. Das Team von Elastic kümmert sich zusammen mit unserer engagierten und wunderbaren Community darum, dass dieses offene Erkennungsregeln-Repo stets auf dem neuesten Stand ist.

- Beschleunigen von Analystenentscheidungen: Angesichts von immer mehr Datenquellen und immer mehr Erkennungsregeln für diese Datenquellen ist absehbar, dass die Arbeitsbelastung von Analysten weiter steigen wird. Eine XDR-Lösung muss daher auf jeden Fall nicht nur einfach einen Alert ausgeben, sondern auch mitteilen, welcher Alert (bzw. welche Gruppe von Alerts) als Erstes untersucht werden soll. Elastic bewertet anhand des Kontexts aller Datenquellen, bei welchen Hosts in der Umgebung das Risiko am größten ist, und kann so ermitteln, welche Erkennungen Priorität haben, um das Risiko für das Geschäft möglichst gering zu halten. Zweitens können Analysten durch die Anreicherung von Alerts mit Informationen aus früheren Erkennungen, Fällen und Threat-Intelligence einfacher herausfinden, ob etwas eskaliert werden muss. Drittens müssen Analysten Informationen dazu erhalten, welche Schritte als Nächstes erforderlich sind, damit sie möglichst schnell zu einer Lösung kommen. Elastic bietet Untersuchungstipps für Erkennungen, damit Ihre Analysten genau wissen, welche Schritte in der jeweiligen Situation am sinnvollsten sind.

XDR ist bei Elastic kostenlos, offen und unerreicht

Grenzenlose Nutzung

Dank ressourcenbasierter Preisgestaltung mit flexibler Lizenzierung haben Sie stets die volle Kontrolle. Lassen Sie sich nicht durch eine starre Lizenzierung von Ihren Zielen abbringen. Egal, wie Ihr Anwendungsfall aussieht, wie groß das Datenvolumen ist oder wie viele Endpoints Sie haben – mit Elastic zahlen Sie nur für die Serverressourcen, die Sie tatsächlich nutzen. So wissen Sie stets, wie hoch Ihre Kosten sind, und können die Ressourcennutzung flexibel an Ihren Bedarf anpassen.

Wir bei Elastic Security haben eine Mission: Wir möchten die Daten der Welt vor Angriffen schützen. Mit ständigen Innovationen beim Schutz von Daten sorgen wir dafür, dass unsere Nutzer in der ganzen Welt vor Angriffen sicher sind – heute und morgen. Die Lösung stellt auf einer zentralen Plattform kostenlose und offene SIEM-, Endpoint-Security- und XDR-Funktionen für die grenzenlose Analyse bereit, mit denen Organisationen Bedrohungen verhindern, erkennen und bekämpfen können, bevor sie Schaden anrichten.

Wenn Sie Elastic Security noch nicht kennen, können Sie unsere neueste Version kostenlos auf Elasticsearch Service auf Elastic Cloud ausprobieren.