Palo Alto Networks e Elastic

Faça a ingestão de dados importantes para uma análise de toda a empresa.

Visão geral da solução

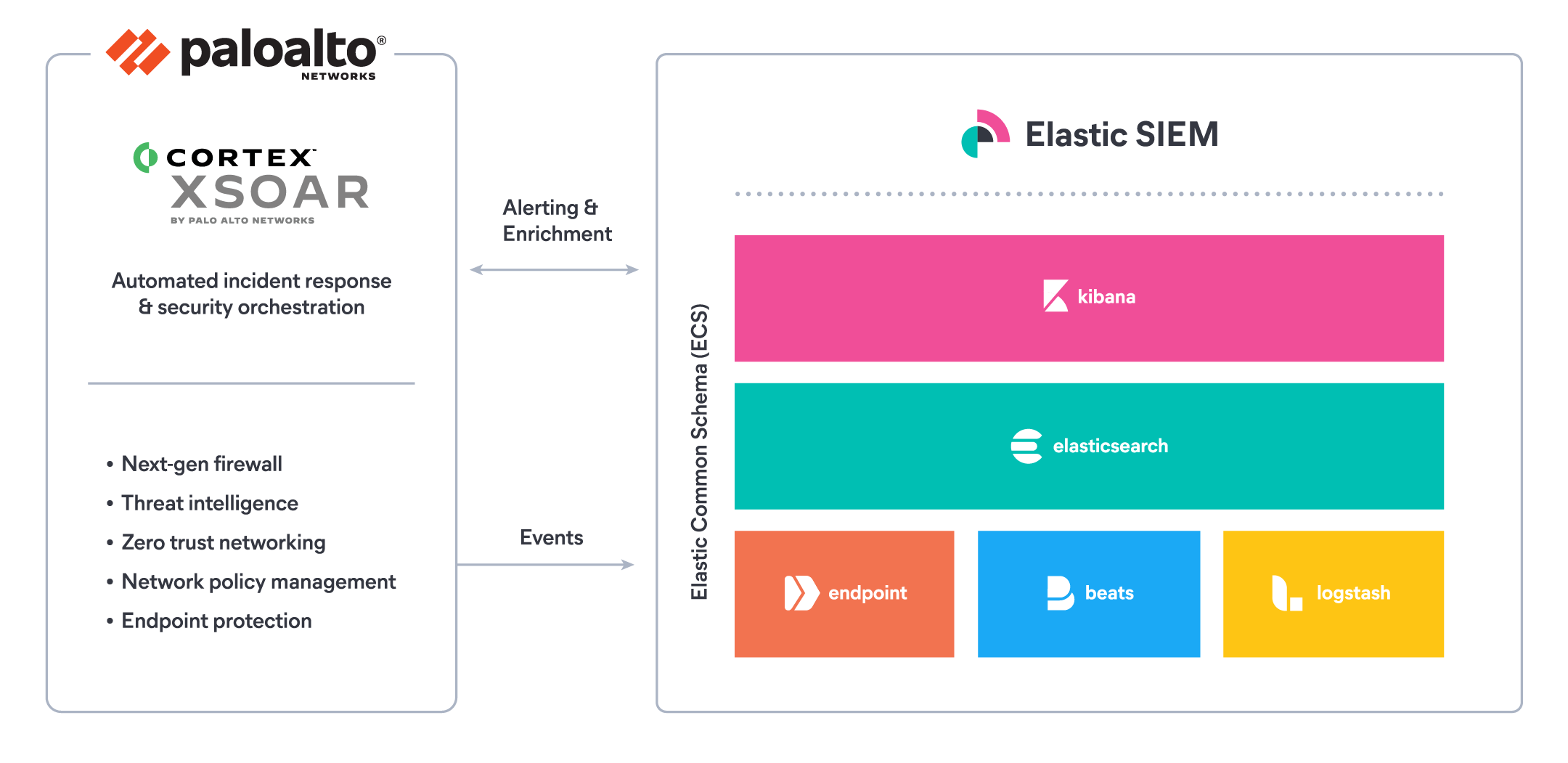

A Palo Alto Networks e a Elastic fornecem uma solução integrada para detecção de ameaças quase em tempo real, triagem interativa e investigação de incidentes, e resposta automatizada. A solução das duas empresas ajuda as organizações a se proteger contra ataques que podem levar a violações de dados e outras perdas ou danos.

O Elastic SIEM aproveita a velocidade, a escala e a relevância do Elasticsearch e fornece uma integração de dados selecionada com logs da Palo Alto Networks para permitir a busca, a análise e a correlação entre fontes de dados. O Elastic SIEM fornece um espaço de trabalho interativo para analistas identificarem rapidamente atividades suspeitas, alternarem entre todas as fontes de dados e coletarem evidências relevantes para um incidente.

As integrações bidirecionais entre o Cortex XSOAR e o Elasticsearch possibilitam que as equipes de operações de segurança automatizem e orquestrem ações de resposta por meio de manuais predefinidos, simplificando e padronizando a resposta e a resolução de incidentes, bem como a gestão de ciclo de vida dos incidentes.

Principais funcionalidades

A Palo Alto Networks e a Elastic ajudam as equipes de segurança a navegar com mais facilidade no complexo cenário de ameaças atual, fornecendo uma solução integrada e comprovada em instalações de analítica de segurança em grande escala no mundo inteiro. Com as duas juntas, você pode:

- Fazer a ingestão de logs de firewall PAN-OS da Palo Alto Networks — normalizados por meio do formato do Elastic Common Schema — no Elastic SIEM usando o módulo Palo Alto Networks do Filebeat pré-criado

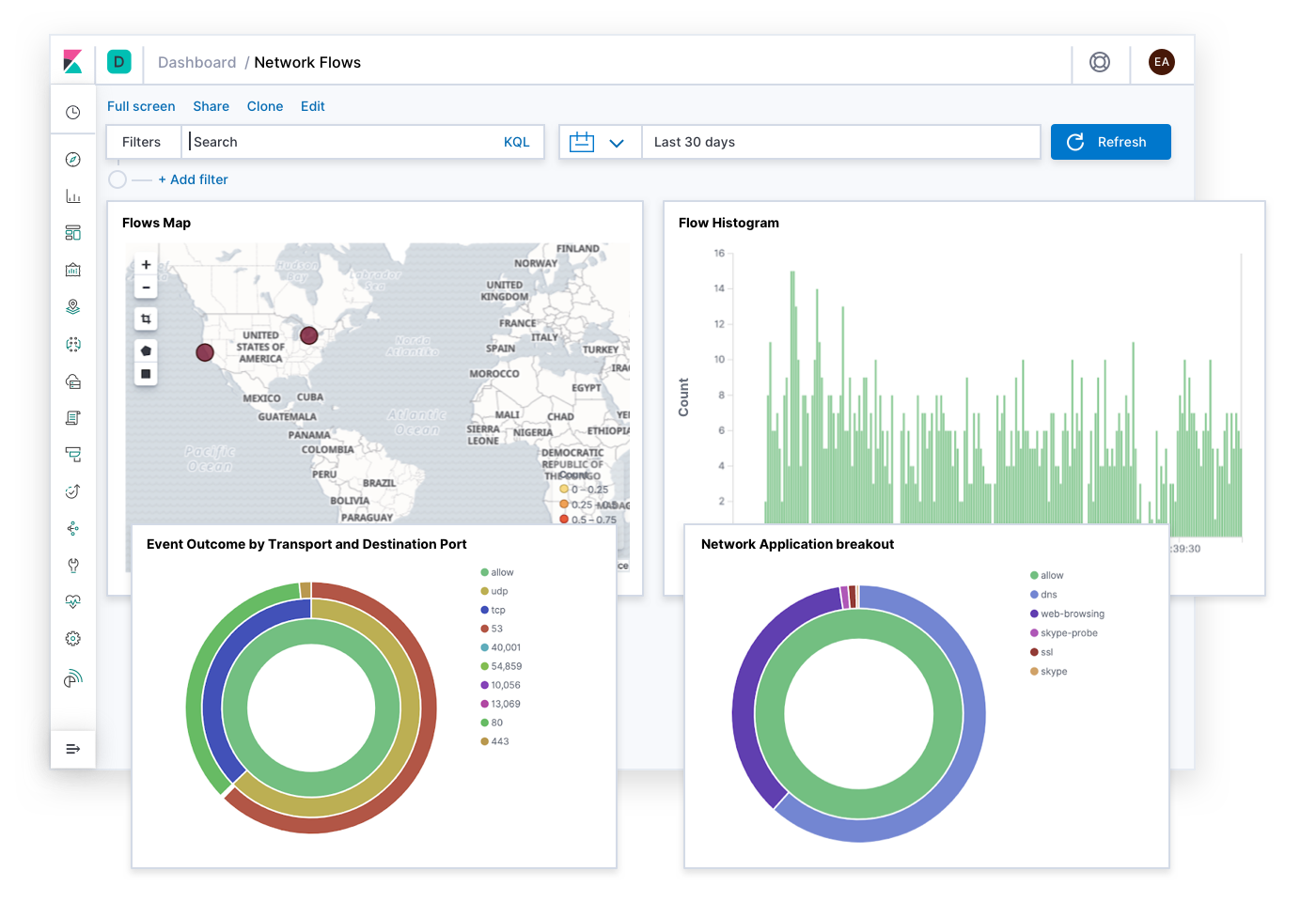

- Visualizar, buscar e correlacionar os logs da Palo Alto Networks com outras informações relevantes para a segurança no Kibana usando o Elastic SIEM, dashboards, mapas de calor, mapas geográficos e exibições de infográficos para permitir a caça e a detecção automatizada de ameaças em tempo real

- Aplicar os recursos de alerta e machine learning da Elastic para automatizar a detecção de ameaças em várias fontes de dados a fim de reduzir falsos positivos, ajudando analistas e operadores a priorizar e mitigar a fadiga dos alertas

- Contar com os alertas de detecção do Elastic SIEM para disparar manuais do Cortex XSOAR que orquestram ações de resposta em toda a stack de produtos em um único fluxo de trabalho

Casos de uso

A Elastic e a Palo Alto Networks trabalham juntas para atender a casos de uso vitais.

Ameaça interna e Zero Trust: o modelo Zero Trust deve ser a base para a condução das operações. No entanto, como cada rede é diferente, é importante saber exatamente onde implantar os controles Zero Trust. A Elastic pode coletar logs e fluxos de rede, criar linhas de base e ajudar a identificar onde as políticas Zero Trust seriam mais eficazes. Os recursos de machine learning da Elastic identificam anomalias e disparam alertas que os administradores podem usar para automatizar ações (como políticas de firewall) no Demisto.

Inteligência de ameaças: a Palo Alto Networks fornece ferramentas avançadas de inteligência de ameaças que ajudam a identificar ameaças à rede, enquanto a Elastic facilita a integração dessas ferramentas e as torna utilizáveis em contextos em tempo real. Os feeds ingeridos via Minemeld, por exemplo, podem incorporar tags AutoFocus que são ingeridas continuamente no Elastic SIEM, tornando-os disponíveis para pesquisa, categorização e atribuição quase em tempo real nas ferramentas de análise.

IoT e SCADA: feeds de sensores de todos os tipos de dispositivos podem ser ingeridos no Elastic para análise e relatórios. Anomalias identificadas por machine learning podem disparar alertas para o Demisto que executam ações imediatas para isolar ou controlar dispositivos com problemas. Os profissionais podem correlacionar a análise do serviço de segurança de IoT da Zingbox com indicadores de outras fontes de dados empresariais para validar ainda mais as avaliações e até mesmo automatizar ações de resposta como segmentação ou quarentena.

NetOps e SIEM: os dados de rede são um dos principais feeds de inteligência com os quais as equipes de segurança cibernética contam para monitorar e identificar comportamentos de ameaças — e são ainda mais poderosos quando combinados com outros indicadores. Os feeds de rede refinados do NGFW da Palo Alto Networks podem ser normalizados automaticamente por meio do Elastic Common Schema e ingeridos quase em tempo real. Depois de indexados, podem ser correlacionados com outras fontes de dados e analisados automaticamente com ferramentas como machine learning não supervisionado para fornecer insights e ajudar a priorizar as respostas.

Resposta e orquestração automatizadas: com mais de 300 manuais de fornecedores integrados e ainda contando, o Cortex XSOAR é uma plataforma poderosa para automatizar ações em um ambiente de vários fornecedores. A analítica de dados e os insights gerados no Elastic podem ser usados para alimentar operações automáticas com o envio para o Cortex XSOAR, enquanto o Cortex XSOAR pode utilizar o Elastic para acesso e agregação de dados em tempo real.

Saiba mais

Quando tecnologias poderosas como as da Elastic e da Palo Alto Networks funcionam juntas, a força se multiplica. Confira os recursos técnicos a seguir ou entre em contato com a sua equipe de campo local da Elastic para saber mais.

- Documentação sobre o módulo Filebeat para ingestão de dados PAN no Elasticsearch

- Webinar sobre migração de dados para o Elastic Common Schema (ECS)

- Entre em contato com a Elastic para explorar mais essa integração