A perspectiva de uma CISO: motivos para ler o Relatório Global de Ameaças da Elastic

Chegou aquela época do ano novamente. As folhas de outono estão mudando de cor, as famílias estão se preparando para as festas de fim de ano e muitos fornecedores estão divulgando diferentes relatórios durante o mês da segurança cibernética. Nossos pesquisadores do Elastic Security Labs divulgaram o Relatório Global de Ameaças de 2023 na semana passada, após meses de análise de mais de 1 bilhão de pontos de dados. Como a CISO da Elastic®, eu e minha equipe aproveitamos as descobertas e previsões do relatório do ano passado para criar estratégias para o cenário de ameaças em constante mudança. Este ano, espero que nossa equipe se aprofunde nas novas descobertas e previsões de pesquisas sobre ameaças. Em especial, minha equipe e eu estamos observando os seguintes insights ao nos prepararmos para o próximo ano.

Principais pesquisas sobre ameaças do relatório

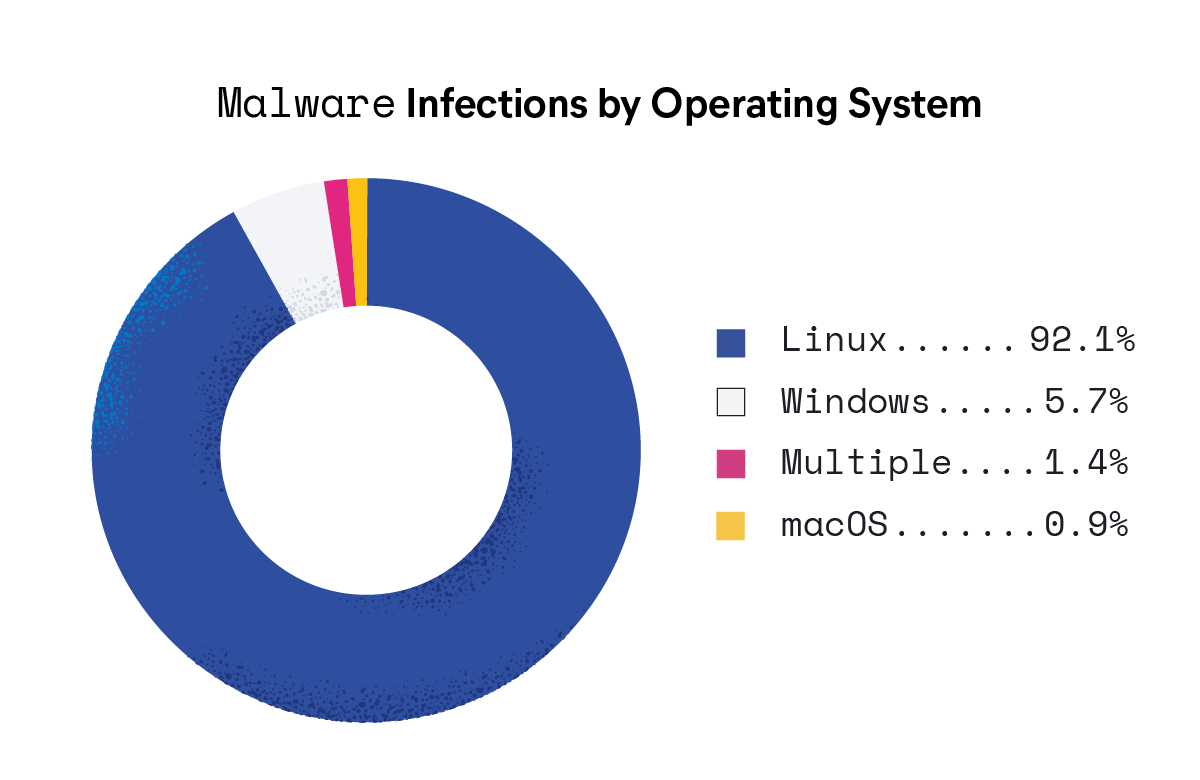

Ameaça de malware: predomínio do Linux

Esse relatório revela que quase todas as infecções por malware observadas — 92% — ocorreram em sistemas Linux. Isso passa a ganhar relevância à medida que continuamos a expandir nosso uso de ambientes de nuvem que, em sua maioria, são executados em PCs com Linux, além de reforçar a urgência de os profissionais de segurança abordarem a segurança do Linux em suas organizações. Além disso, o relatório fornece informações valiosas sobre a prevalência e a diversificação do ransomware — especificamente, uma apresentação das famílias de ransomware como serviço (RaaS).

Ameaça à segurança na nuvem: foco no básico

Com a transição das empresas para ambientes baseados em nuvem, o relatório enfatiza que os agentes de ameaças estão se aproveitando de configurações incorretas, controles de acesso permissivos, credenciais não seguras e falta do princípio do menor privilégio (PoLP). As equipes de segurança devem observar as questões de higiene básica de segurança para proteger seu ambiente e trabalhar para implementar os recursos de segurança compatíveis com os provedores de serviços em nuvem, além de monitorar as tentativas comuns de abuso de credenciais.

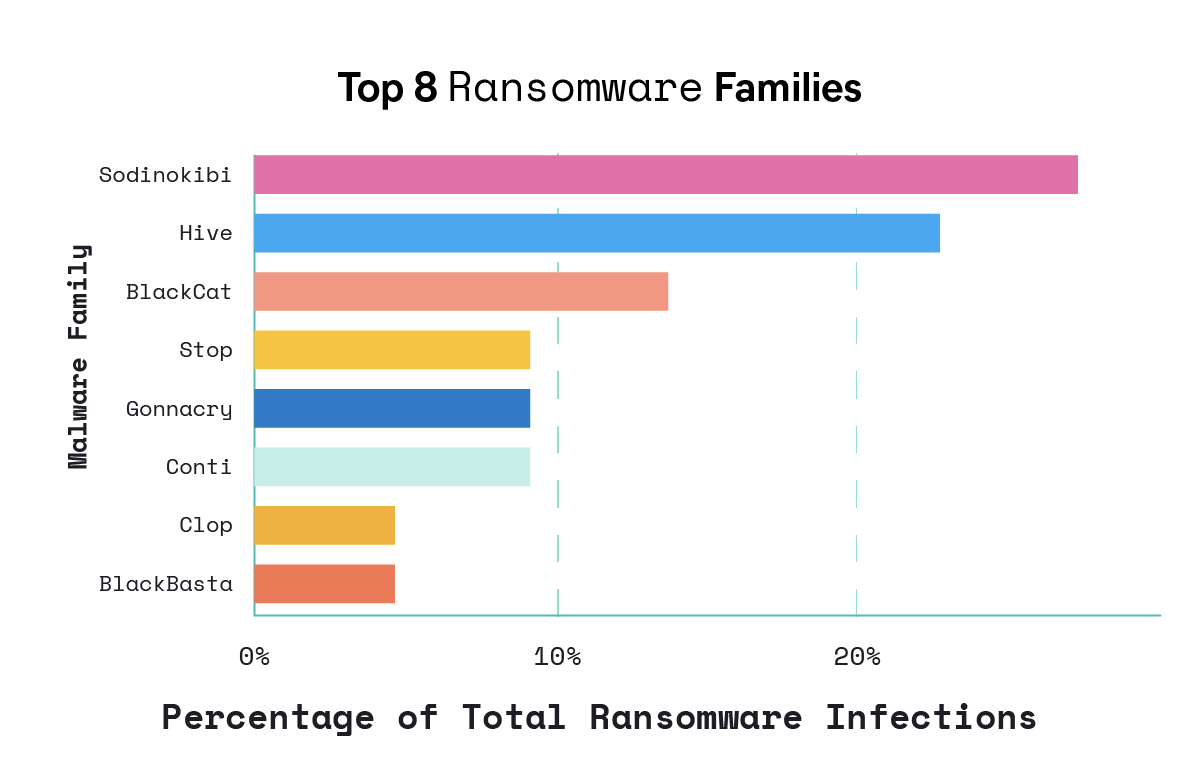

Ameaça de malware: malware como serviço

O relatório aponta que a maioria dos malwares observados compreende um pequeno número de famílias de ransomware altamente predominantes (apresentadas abaixo) e ferramentas comerciais prontas para uso (COTS). Essa é uma preocupação significativa, pois as comunidades de ameaças com motivação financeira estão adotando cada vez mais recursos de malware como serviço (MaaS). Precisamos reconhecer a importância de elaborar funções de segurança com uma visão ampla dos comportamentos de baixo nível para expor ameaças que, de outra forma, poderiam passar despercebidas.

Ameaça de segurança aberta: redução de custos

Também é uma tendência crescente o uso de ferramentas de código aberto em ataques, como visto nos artigos do Elastic Security Labs sobre o r77 rootkit e o JOKERSPY. As ferramentas de open source estão amplamente disponíveis e, muitas vezes, são aplicações de software legítimas com propósitos sancionados. Elas são comumente usadas por profissionais de segurança, administradores de sistemas e desenvolvedores. Como consequência, o uso de tais ferramentas pode passar facilmente despercebido, o que torna difícil para os profissionais de segurança distinguir entre o uso legítimo e o mal-intencionado.

Em resposta a esses desafios, os profissionais de segurança precisam adotar uma abordagem multifacetada para a segurança. Isso inclui inteligência proativa contra ameaças, detecção de anomalia, análise comportamental e monitoramento contínuo. É fundamental manter-se informado sobre as ferramentas de open source emergentes e suas possíveis aplicações em ataques.

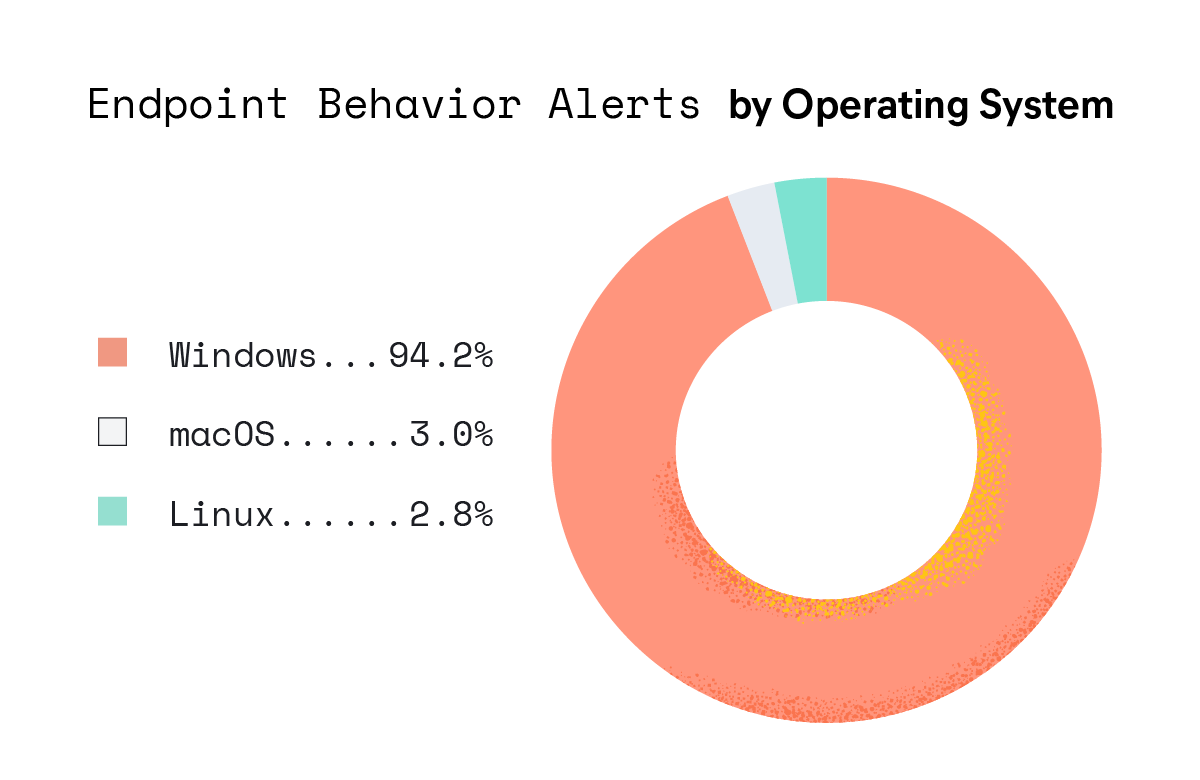

Ameaça de comportamento do endpoint: violação da defesa

O relatório ressalta que grupos de ameaças sofisticadas estão adotando táticas para burlar as medidas de segurança, deslocando-se para plataformas e dispositivos de borda onde a visibilidade é mínima. Ele destaca a necessidade de os profissionais de segurança avaliarem a natureza resistente à violação de seus sensores de segurança de endpoint e levarem em consideração projetos de monitoramento para rastrear controladores de dispositivos vulneráveis usados para desativar as tecnologias de segurança.

Mantenha-se à frente das ameaças

O Relatório Global de Ameaças da Elastic apresenta uma imagem de um cenário de ameaças sem fronteiras. Os adversários se transformaram em empresas criminosas que buscam monetizar suas estratégias de ataque. As ferramentas de open source, o malware de commodity, como RaaS, e o uso de IA reduziram as barreiras de entrada para os invasores. Mas há um lado positivo: o aumento dos sistemas automatizados de detecção e resposta que capacitam todos os engenheiros a defender melhor suas infraestruturas.

Como profissionais de segurança, precisamos nos manter a par do cenário de ameaças. A colaboração no âmbito da comunidade de segurança visando compartilhar informações sobre ameaças e desenvolver contramedidas eficazes é essencial para enfrentar esses desafios crescentes. Documentos como o Relatório Global de Ameaças da Elastic ajudam a nos informar e, em última análise, aumentam o nível de qualidade no setor de segurança. A leitura do Relatório Global de Ameaças de 2023 não apenas lança luz sobre as tendências emergentes, mas também nos proporciona o conhecimento necessário para tomar decisões informadas sobre nossas estratégias de segurança. Participe de uma discussão mais aprofundada sobre os insights neste webinar.