Améliorez la sécurité réseau grâce aux filtres de trafic sur Elastic Cloud

Nous avons le plaisir aujourd'hui de vous présenter de nouvelles fonctionnalités de gestion du trafic pour Elastic Cloud. Désormais, vous pouvez configurer le filtrage IP dans votre déploiement Elastic Cloud sur Amazon Web Services (AWS), Google Cloud et Microsoft Azure. Nous annonçons également l'intégration d'AWS PrivateLink. Le but de ces fonctionnalités : vous aider à mieux contrôler la couche de sécurité du réseau pour les charges de travail Elastic.

Contrôlez l'accès réseau à vos déploiements

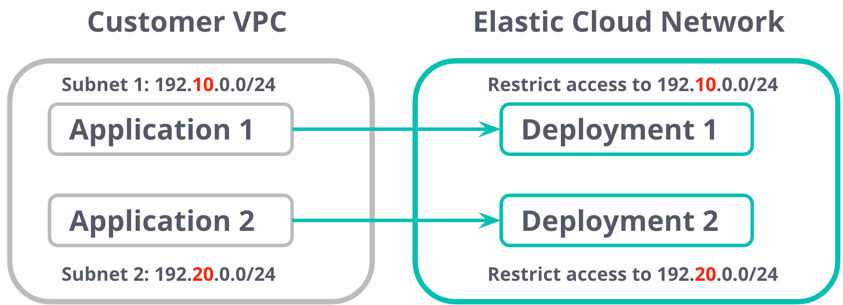

Le filtrage IP vous permet de spécifier l'accès réseau à votre déploiement Elastic Cloud en fonction d'adresses IP uniques et en fonction de blocs ou de plages d'adresses IP. AWS PrivateLink fournit une connectivité privée entre vos clouds privés virtuels (VPC), les ressources AWS et les applications sur site. Vous pouvez ainsi sécuriser la connexion réseau entre vos applications et votre déploiement Elastic Cloud.

En ce qui concerne la politique de sécurité, pour être optimale, celle-ci doit inclure des dispositions concernant le principe de moindre privilège et appliquer une sécurité en couches. Même si ce n'est qu'un aspect parmi d'autres dans la mise en place d'une sécurité robuste, l'idée est de restreindre l'accès aux applications, aux données et aux systèmes uniquement aux utilisateurs et aux systèmes qui en ont un besoin légitime. Nous sommes également conscients qu'aucun outil de sécurité ne fournit une solution complète de protection contre les menaces. C'est pourquoi nous devons répartir nos contrôles de sécurité en couches. Le filtrage IP réunit ces deux concepts.

Pour ajouter une autre couche de sécurité à votre installation et à vos déploiements, vous pouvez restreindre le trafic d'adresses IP entrant aux sources de confiance. Par exemple, vous pouvez restreindre l'accès au déploiement à la plage d'adresses IP associées au VPC dans lequel la version de production est déployée, tout en élargissant l'accès au déploiement dans lequel la version de développement est déployée aux développeurs.

Utilisez PrivateLink pour sécuriser l'accès à vos déploiements

Lorsque vous utilisez une architecture de sécurité commune, vous devez faire en sorte que vos bases de données et vos datastores n'exposent les adresses IP privées qu'aux applications publiques. C'est préférable si vous stockez des informations personnelles (PII) ou des données sensibles dans vos datastores.

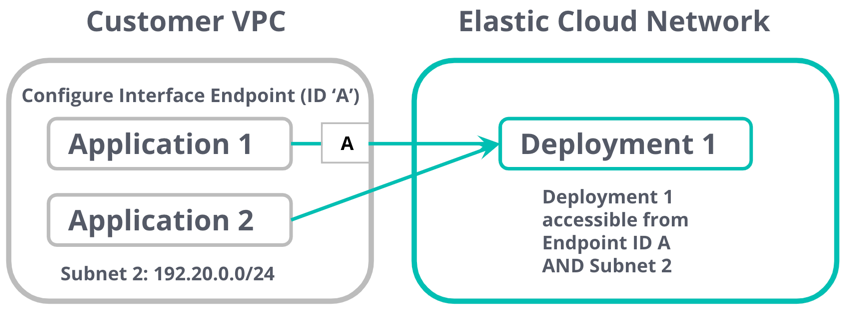

Pour fournir une connectivité sécurisée, la technologie PrivateLink est de plus en plus prisée. Elle connecte le VPC sur lequel votre application (qui utilise le service) est déployée au VPC sur lequel votre déploiement Elasticsearch (qui fournit le service) se trouve.

En accédant aux services par l'intermédiaire de PrivateLink, vous bénéficiez de nombreux avantages, notamment une communication sécurisée à l'aide d'une IP privée et une gestion du réseau simplifiée. À la différence des solutions de peering VPC et des solutions basées sur une passerelle Internet, PrivateLink est unidirectionnelle, ce qui signifie qu'elle autorise uniquement le trafic depuis le VPC utilisateur vers le point de terminaison.

De plus, c'est vous qui décidez quels VPC et quels sous-réseaux peuvent accéder au point de terminaison PrivateLink. Ainsi, les points de terminaison peuvent fonctionner comme s'ils étaient directement hébergés sur votre réseau privé tout en autorisant le trafic dans une seule direction (depuis vos VPC vers les nôtres).

Utilisation des fonctionnalités de gestion du trafic dans Elastic Cloud

Créez un filtre de trafic

Deux choix s'offrent à vous : 1) créer une connexion PrivateLink pour relier vos VPC aux nôtres par peering, ou 2) créer un ensemble de règles de filtrage IP pour restreindre le nombre d'IP ayant accès à votre déploiement.

Créez un point de terminaison PrivateLink

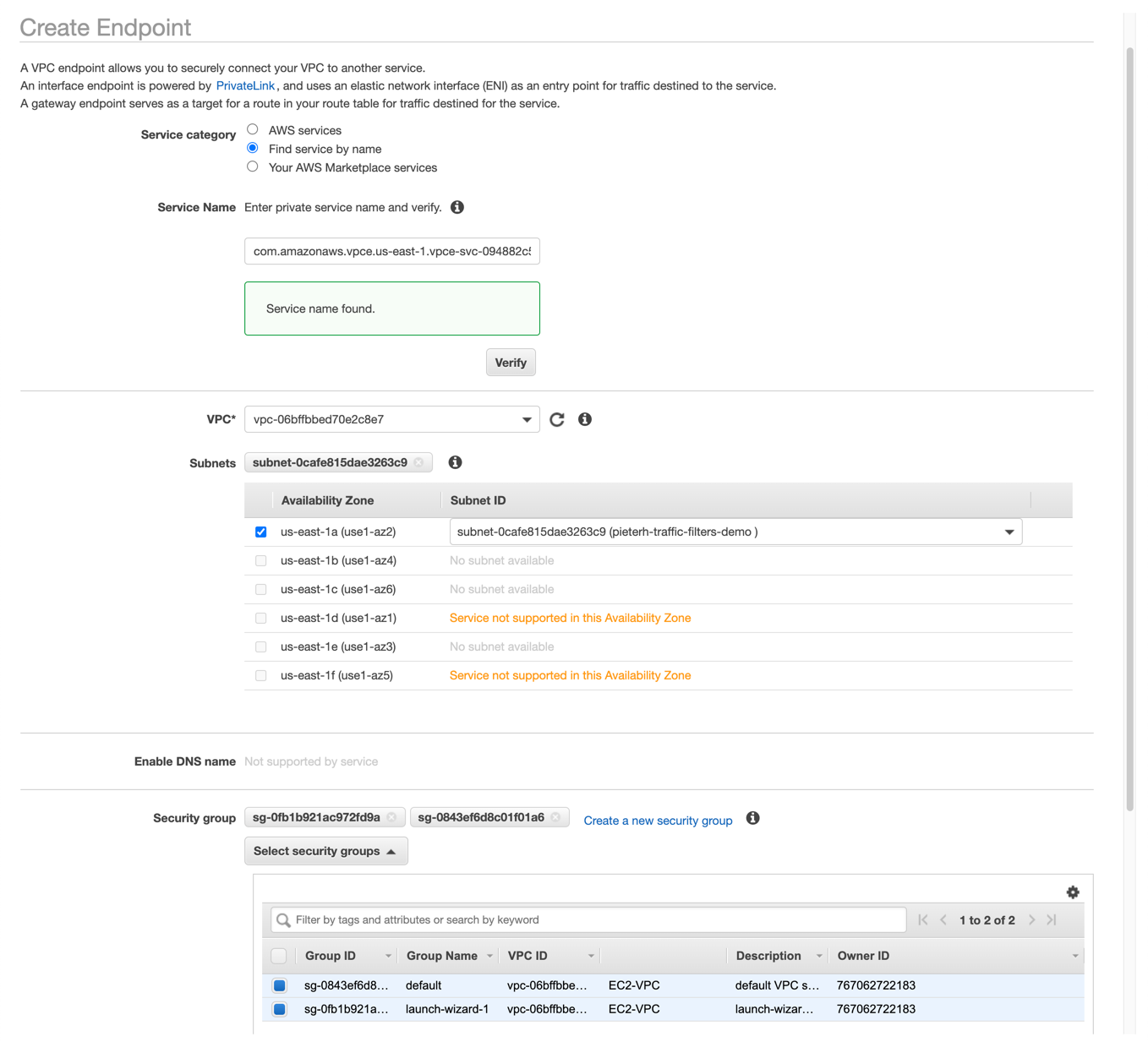

Configuration d'un point de terminaison VPC sur AWS

- Connectez-vous à votre compte AWS et créez un point de terminaison de VPC d'interface. Consultez la documentation sur le filtrage du trafic pour configurer le nom de service pour la région dans laquelle vous créez le point de terminaison d'interface. Dans la région us-east-1, par exemple, le nom de service serait

com.amazonaws.vpce.us-east-1.vpce-svc-0e42e1e06ed010238. Affectez les groupes de sécurité qui doivent avoir accès au point de terminaison. Une fois terminé, vous obtiendrez un ID de point de terminaison pour le VPC d'interface. Celui-ci vous sera utile par la suite. - Configurez un alias DNS CNAME qui pointe vers le nom de domaine de l'interface du point de terminaison que vous venez de créer.

Configuration d'un filtre de trafic : point de terminaison PrivateLink sur Elastic Cloud

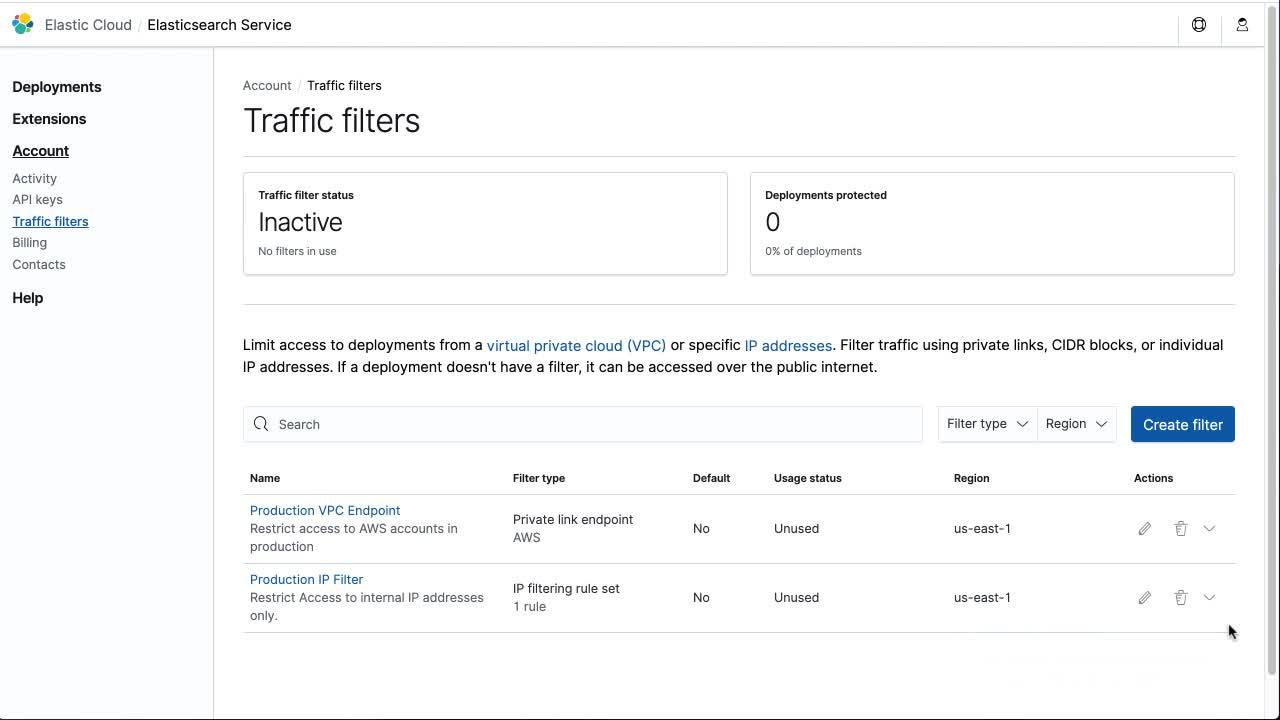

- Dans la console Elastic Cloud, accédez à Account > Traffic filters (Compte > Filtres de trafic) et cliquez sur Create filter (Créer un filtre).

- Sélectionnez PrivateLink. Vous pouvez donner à votre filtre un nom convivial et une description. Incluez éventuellement la région de votre VPC dans ce nom. L'ID de point de terminaison correspond à l'ID de point de terminaison du VPC d'interface que vous avez enregistré à l'étape précédente.

Créez un ensemble de règles de filtrage

- Dans la console Elastic Cloud, accédez à Account > Traffic filters (Compte > Filtres de trafic) et cliquez sur Create filter (Créer un filtre). Sélectionnez l'ensemble de règles de filtrage IP.

- Vous pouvez donner à votre filtre de trafic un nom convivial et une description. Vous pouvez ajouter une ou plusieurs règles pour prendre en charge plusieurs plages CIDR ou adresses IP individuelles.

Une fois les filtres de trafic créés, vous pouvez les activer en les associant à un ou plusieurs déploiements.

Associez un filtre de trafic à un déploiement

Une fois le filtre créé, vous pouvez l'associer à un déploiement lors de la création dudit déploiement ou lors de la modification d'un déploiement existant. Un filtre de trafic peut être associé à plusieurs déploiements. Un déploiement peut être aussi associé à plusieurs filtres de trafic. Pour consulter un récapitulatif des déploiements et des règles des filtres de trafic associés, accédez au tableau de bord de votre compte.

Observez le filtre en action

Selon les règles de filtrage définies, vos déploiements seront accessibles uniquement par l'intermédiaire du point de terminaison PrivateLink et/ou de la liste des IP explicitement configurées. Pour tester la connectivité des applications déployées dans votre VPC, vous pouvez essayer de vous y connecter à partir de destinations pour lesquelles aucun accès n'a été configuré.

Premiers pas

Connectez-vous ou inscrivez-vous pour bénéficier d'une version d'essai gratuite de 14 jours, puis lancez-vous avec le filtrage IP et l'intégration d'AWS PrivateLink. Ces fonctionnalités sont disponibles pour tous les clients Elastic Cloud sur les niveaux Standard, Gold, Platinum et Enterprise sans frais supplémentaires par rapport à la tarification standard du fournisseur cloud. Lisez notre documentation produit pour en savoir plus.