Traffic-Filter für mehr Netzwerksicherheit in Elastic Cloud

Wir freuen uns, heute die Verfügbarkeit neuer Features zum Traffic-Management für Elastic Cloud bekanntgeben zu können. Jetzt können Sie die IP-Filterung innerhalb Ihres Elastic Cloud-Deployments auf Amazon Web Services (AWS), Google Cloud und Microsoft Azure konfigurieren. Zudem geben wir die Integration von Elastic Cloud und AWS PrivateLink bekannt. Mithilfe dieser Features können Sie die Netzwerksicherheitsschicht Ihrer Elastic-Workloads besser kontrollieren.

Kontrollieren des Netzwerkzugriffs auf Ihre Deployments

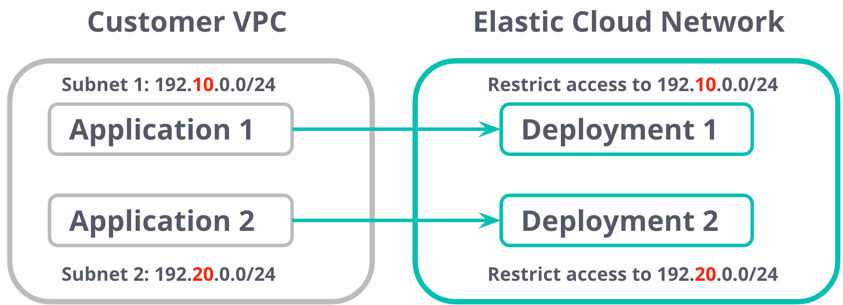

Mithilfe der IP-Filterung können Sie sowohl einzelnen IP-Adressen als auch IP-Adressblöcken oder -bereichen Netzwerkzugriff auf Ihre Elastic Cloud-Deployments gewähren. AWS PrivateLink bietet private Konnektivität zwischen Ihren virtuellen privaten Clouds (VPCs), AWS-Ressourcen und lokalen Anwendungen. Auf diese Weise können Sie die Netzwerkverbindung zwischen Ihren Anwendungen und Ihrem Elastic Cloud-Deployment schützen.

Zu einer gut durchdachten Sicherheitsstrategie gehören Bestimmungen im Hinblick auf das Prinzip der geringsten Privilegien (Principle of Least Privilege, PoLP) sowie die Umsetzung mehrschichtiger Sicherheitsmaßnahmen. Dies ist zwar nur ein kleiner Schritt zur Entwicklung eines stabilen Sicherheitsstatus, die Idee besteht jedoch darin, den Zugriff auf Anwendungen, Daten und Systeme auf diejenigen Anwender und Systeme zu beschränken, die legitime geschäftliche Interessen verfolgen. Kein Sicherheitstool stellt für sich genommen eine Komplettlösung für den Schutz vor Bedrohungen dar, daher müssen Sicherheitskontrollen vielschichtig gestaltet werden. Bei der IP-Filterung werden diese beiden Konzepte konsequent umgesetzt.

Fügen Sie Ihrer Installation und Ihren Deployments eine weitere Sicherheitsebene hinzu, indem Sie den eingehenden Traffic über IP-Adressen auf vertrauenswürdige Quellen beschränken. Es empfiehlt sich beispielsweise, den Deployment-Zugriff strikt auf den Bereich von IP-Adressen zu beschränken, die der für das Deployment der Produktionsversion vorgesehenen VPC zugeordnet sind. Gleichzeitig können Sie die Entwicklerversion einem breiteren Kreis von Entwicklern bereitstellen.

Schützen des Zugriffs auf Ihre Deployments mithilfe von PrivateLink

Eine gemeinsame Sicherheitsarchitektur muss gewährleisten, dass Ihre Datenbanken und Datenspeicher Ihren öffentlich zugänglichen Anwendungen nur private IP-Adressen verfügbar machen. Dies ist besonders wichtig, wenn Sie in Ihren Datenspeichern personenbezogene Daten (Personal Identifiable Information, PII) oder sensible Daten speichern.

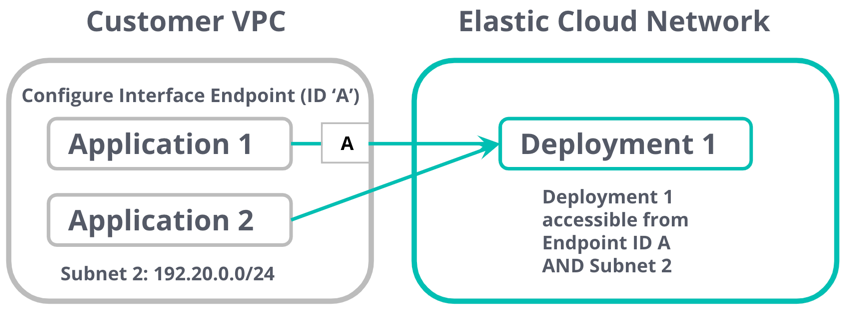

PrivateLink setzt sich immer schneller als bevorzugte Methode zum Deployment sicherer Verbindungen durch. Es stellt eine Verbindung her zwischen der VPC, in der Ihre Anwendung (Servicekonsument) bereitgestellt wird, und der VPC, in der sich Ihre Elasticsearch-Deployment (Serviceanbieter) befindet.

Der Zugriff auf Services über PrivateLink bietet viele Vorteile, wie beispielsweise sichere Kommunikation über eine private IP-Adresse und vereinfachtes Netzwerkmanagement. Im Gegensatz zu Lösungen, die auf VPC-Peering oder einem Internet-Gateway basieren, ist PrivateLink unidirektional, Traffic ist also nur von der VPC des Konsumenten bis zum Endpunkt zulässig.

Des Weiteren können Sie auswählen, welche Ihrer VPCs und Subnetze auf den PrivateLink-Endpunkt zugreifen dürfen. Auf diese Weise funktionieren Service-Endpunkte so, als würden sie direkt in Ihrem privaten Netzwerk gehostet. Allerdings wird Traffic nur in eine Richtung (von Ihrer VPC zu unserer) zugelassen.

Verwenden der Features zum Traffic-Management in Elastic Cloud

Erstellen eines Traffic-Filters

Es stehen zwei Möglichkeiten zur Auswahl: Sie stellen mit PrivateLink eine Peer-to-Peer-Verbindung zwischen Ihrer VPC und unserer VPC her oder Sie erstellen einen Regelsatz für die IP-Filterung, um den Zugriff auf Ihr Deployment auf bestimmte IP-Adressen zu beschränken.

Erstellen eines PrivateLink-Endpunkts

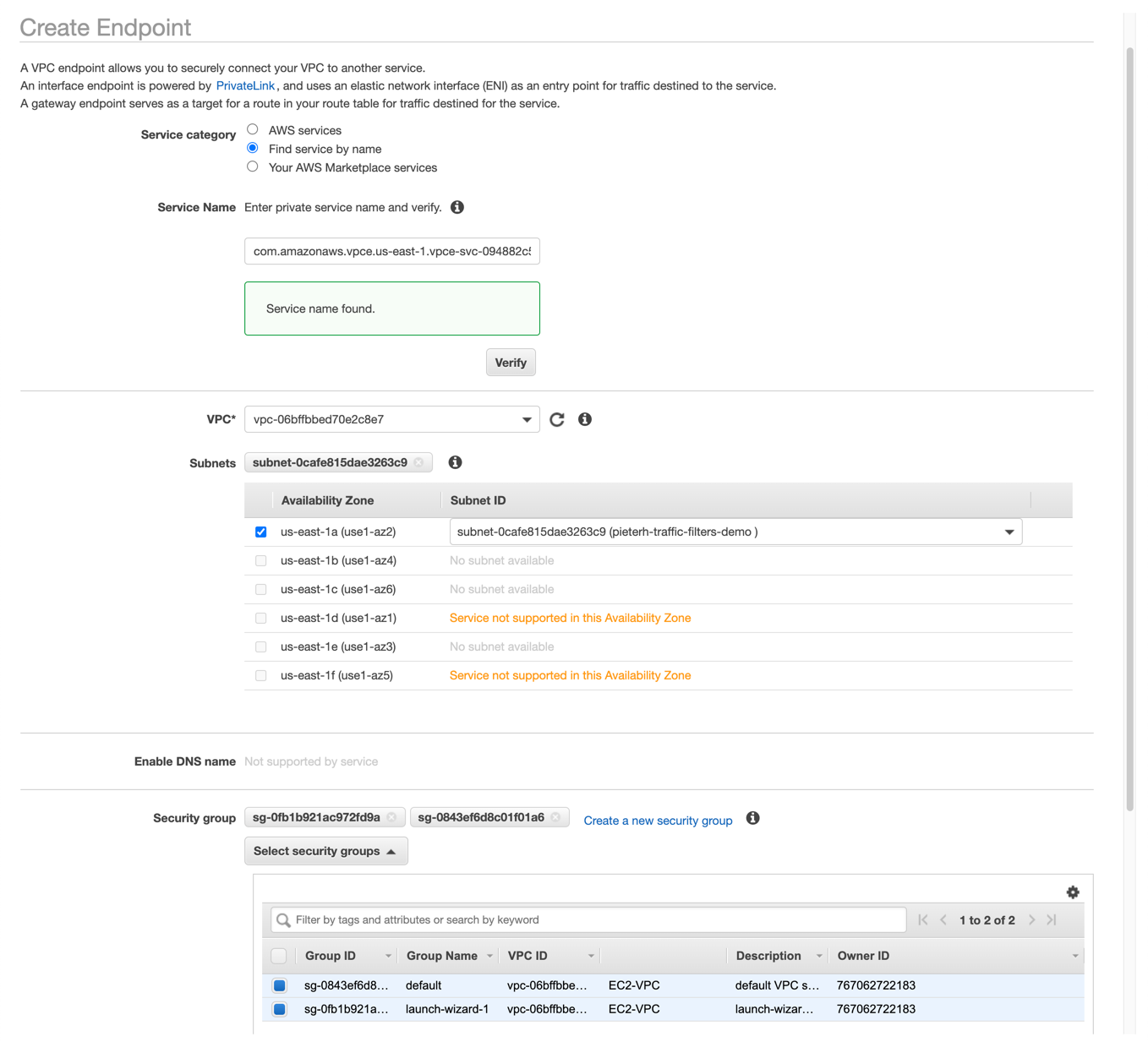

Konfigurieren eines VPC-Endpunkts auf AWS

- Melden Sie sich bei Ihrem AWS-Konto an und erstellen Sie einen Schnittstellen-VPC-Endpunkt (auch als Schnittstellenendpunkt bezeichnet). Informationen zum Konfigurieren des Servicenamens für die Region, in der Sie den Schnittstellenendpunkt erstellen, finden Sie in den Dokumenten zur Traffic-Filterung. Der Servicename in der Region „us-east-1“ lautet beispielsweise

com.amazonaws.vpce.us-east-1.vpce-svc-0e42e1e06ed010238. Weisen Sie die Sicherheitsgruppen zu, denen Zugriff auf den Endpunkt gewährt werden soll. Nach Abschluss des Vorgangs erhalten Sie eine ID für den Schnittstellen-VPC-Endpunkt. Sie benötigen diese ID zu einem späteren Zeitpunkt. - Konfigurieren Sie einen DNS-CNAME-Alias, der auf den Domänennamen der soeben erstellten Endpunktschnittstelle verweist.

Konfigurieren eines Traffic-Filters: PrivateLink-Endpunkt in Elastic Cloud

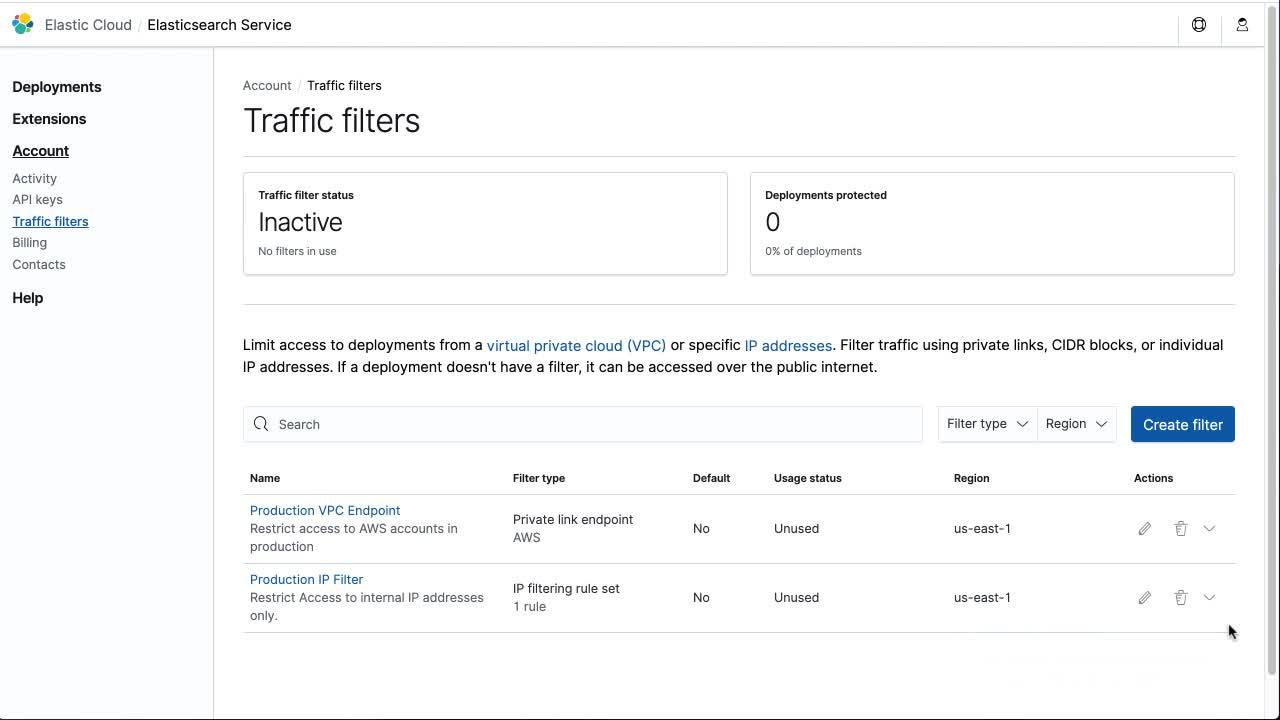

- Navigieren Sie in der Elastic Cloud-Konsole zu Konto > Traffic-Filter und klicken Sie auf Filter erstellen.

- Wählen Sie „PrivateLink“ aus. Sie können Ihrem Filter einen Anzeigenamen und eine Beschreibung zuweisen. Es empfiehlt sich, die Region Ihrer VPC in diesen Namen aufzunehmen. Die Endpunkt-ID ist die ID des Schnittstellen-VPC-Endpunkts, die Sie im vorherigen Schritt gespeichert haben.

Erstellen eines Regelsatzes für die IP-Filterung

- Navigieren Sie in der Elastic Cloud-Konsole zu Konto > Traffic-Filter und klicken Sie auf Filter erstellen. Wählen Sie den Regelsatz für die IP-Filterung aus.

- Sie können Ihrem Traffic-Filter einen Anzeigenamen und eine Beschreibung zuweisen. Fügen Sie Regeln hinzu, um mehrere CIDR-Bereiche oder einzelne IP-Adressen abzudecken.

Sobald Sie Traffic-Filter erstellt haben, können Sie diese einer oder mehreren Deployments zuordnen und sie so aktivieren.

Zuordnen eines Traffic-Filters zu einem Deployment

Nachdem Sie den Filter erstellt haben, können Sie ihn einem Deployment auf zwei Arten zuordnen: entweder beim Erstellen eines neuen Deployments oder durch Bearbeiten eines bestehenden Deployments. Ein Traffic-Filter kann mehreren Deployments zugeordnet werden. Einem Deployment können auch mehrere Traffic-Filter zugeordnet werden. Eine Zusammenfassung des Deployments und der zugehörigen Traffic-Filterregeln ist über Ihr Konto-Dashboard einsehbar.

Anwenden des Filters

Abhängig von den von Ihnen konfigurierten Filterregeln kann auf Ihre Deployments über den PrivateLink-Endpunkt und/oder über die in der Liste aufgeführten, speziell konfigurierten IP-Adressen zugegriffen werden. Wenn Sie die Konnektivität der in Ihrer VPC bereitgestellten Anwendungen testen möchten, versuchen Sie, von nicht für den Zugriff konfigurierten Zielen aus eine Verbindung zu den Anwendungen herzustellen.

Erste Schritte

Melden Sie sich an oder registrieren Sie sich für eine kostenlose 14-tägige Testversion und beginnen Sie mit der IP-Filterung sowie der Integration von AWS PrivateLink. Diese Features stehen allen Elastic Cloud-Kunden auf den Ebenen Standard, Gold, Platinum und Enterprise zur Verfügung – ohne Aufpreis gegenüber den Standardpreisen des Cloudanbieters. Weitere Informationen finden Sie in unserer Produktdokumentation.