Elastic Security 发展成为首个也是唯一一个 AI 驱动的安全分析解决方案

在 上一篇文章中 ,我们讨论了安全信息和事件管理 (SIEM) 解决方案的历史——从收集到组织检测,最后到响应和编排。目前,我们正坚定不移地推进 SIEM 3.0 的革命,专注于将生成式人工智能应用到安全运营中心的每一个适用流程,并已取得了显著成效。Elastic Security 是这场革命的先锋,它提供了首个也是唯一的生成式人工智能安全分析解决方案,能够加速每位核心分析师的工作流程,优化您现有的团队,并帮助新成员更快、更准确、更高效地投入工作。

引入 AI 驱动型安全分析

快速发展的 Elastic Security

Elastic Security 是第一个也是唯一一个 AI 驱动型安全分析解决方案,专门针对现代安全团队所面临的挑战。该解决方案建立在 Elasticsearch AI 平台上,其中包括检索增强生成 (RAG)。RAG 是确保大型语言模型 (LLM) 能够获取回答特定问题所需的所有相关上下文的终极方法,从而能够提供定制化的个性化回复。如果缺乏正确的上下文,或者没有高效、快速且强大的搜索与检索上下文的方法,那么 LLM 的性能就只能依赖于所训练的公共数据。RAG 还消除了不断重新训练 LLM 的需求,而重新训练 LLM 一项既耗时又昂贵的任务,尤其对于安全分析平台中每分钟都在变化的数据来说更是如此。

我们的解决方案基于三个核心原则,这些原则让 Elastic Security 在市场上独树一帜。

原则 1:分布式数据网格架构

问题:分析所有数据

在检测工程师制作内容、分析师分类告警或事件响应人员修复事件之前,安全团队需要了解他们的环境。这就是 CIS Top 18 几十年来始终将可见性放在首位的原因:您无法保护您看不到的东西。

遗憾的是,随着数据量呈指数级增长,尤其是数据向云端迁移,对全面可见性的需求受到了挑战。安全团队被迫根据预算和技术限制做出决策,而不是根据所需保护的数据的价值做出决策。许多人采用了数据湖方法,将信息迅速从主动系统中转移到成本较低的数据存储里。然后,就可以在需要时进行调用。

尽管此类数据湖可以解决存储信息的成本问题,但却无法应对快速获取信息以防止对组织造成破坏和损失的运营挑战。回想 Log4j 攻击事件时,许多公司都在忙着确认自己的组织是否受到了波及。对于数据被冻结存储的团队来说,他们不得不猜测和检查时间框架,“解冻”部分被冻结的数据,进行搜索,然后重复这一繁琐的过程。团队只有解冻并检查了所有存储的数据之后,才能确定实际情况,而这无疑需要耗费大量的时间。数据湖不仅要经济实惠,还必须具备可搜索性。

现代 SOC 是分布式的

数据具有引力。

在分布式网络中移动数据的成本很高,尤其是在云或云服务提供商的区域中移动数据时,需要支付额外的数据传输服务 (DTS) 费用。这还没有考虑到创建单一信息副本的成本,因为这需要大量的硬件资源和工程师的投入,也没有考虑到由于数据隐私法规而在某些领域不可能实现的事实。

Elastic 允许您将数据保存在数据生成或收集的位置附近。我们的分布式数据网格架构允许用户在任何主要云服务提供商和/或本地保留系统,然后可以指定其中一个系统作为执行安全运营的主 SIEM。在分析师看来,这种解决方案就像一个集中式 SIEM,简化了跨连接系统的搜索。安全分析师无需离开主系统,即可在任意数量的分布式安全集群中运行检测、机器学习模型、威胁猎捕、告警分流、事件响应或其他用例。

快速搜索冻结的数据

Elastic 的分布式数据网格架构让企业能够负担得起多年数据的存储,接下来的挑战就是如何快速访问这些信息。在这方面,Elastic 也处于市场领先地位。Elastic Security 让那些曾经不可能的事情变得可能和简单。Elastic Security 以其在 Randstad Netherlands 和 Texas A&M 等公司的毫秒级搜索能力 ,总是让新用户对其处理速度和能力感到惊讶。Elastic 使用一种称为“可搜索快照”的专有功能,可在数秒内搜索 S3 等冻结数据,而无需重新处理所有信息。该功能让安全分析变得既快速又经济,甚至可以分析长达数月甚至数年的数据。

通过 Elastic 的分布式数据网格来运营您的安全团队,而不是依赖那些反应迟钝、操作复杂的数据湖。这样,下次有人问您“是不是?”时,您就能毫不犹豫地给出肯定的答复。

原则 2:我们公开透明的安全方法

Elastic Security 始终致力于公开性和透明度,这对于企业评估和降低网络安全风险非常关键。在采用一项技术时,您实际上是在信任该技术背后的组织,而信任不是靠保密换来的。

我们曾指出:“[开放式安全]意味着安全供应商在开放环境中开展工作,共享代码、检测规则和工件,以进一步了解如何真正保护系统免受入侵和利用。这是一项共同努力,旨在改进安全软件,让所有人都能从中受益。”这种开放性既是利他的,也是利己的,因为它能让各方共同受益。网络安全不应该仅仅是那些拥有足够预算的企业的专利。任何人都有可能成为网络攻击的受害者,因此,每个人都应享有企业级的网络安全。我们必须普及安全保护,以遏制日益严重的攻击浪潮。

开放数据模式是 Elastic Security 的基础之一。无论您是采用我们标准化的开源模式 Elastic Common Schema (ECS),还是选择其他模式进行集成,您都可以自由地使用您的数据。ECS 实现了“一次写入,随处运行”的检测规则,使得团队能够在不改变检测逻辑的前提下,灵活而轻松地加入新的数据源。ECS 不断发展,以支持新型安全数据,例如漏洞、威胁情报和电子邮件日志,并已被众多厂商和组织广泛采用。为了进一步推动发展,我们最近向 OTel 语义约定贡献了 ECS。

Elastic 将继续支持新兴与传统的使用模式,以确保采用这些模式的组织能够充分利用 Elastic Security 的强大分析功能。例如,如果您在 Amazon Security Lake 中存储与 OCSF 对应的数据 ,我们将提供预构建的 OCSF 集成 ,将其转换为 ECS。同样,如果您在通用事件格式 (CEF) 上投入了大量资金,我们也提供将 CEF 转换为 ECS 的集成。我们正是基于这种开放的理念成立的,并将继续秉持这一理念。

原则 3:一体化的安全运营方法

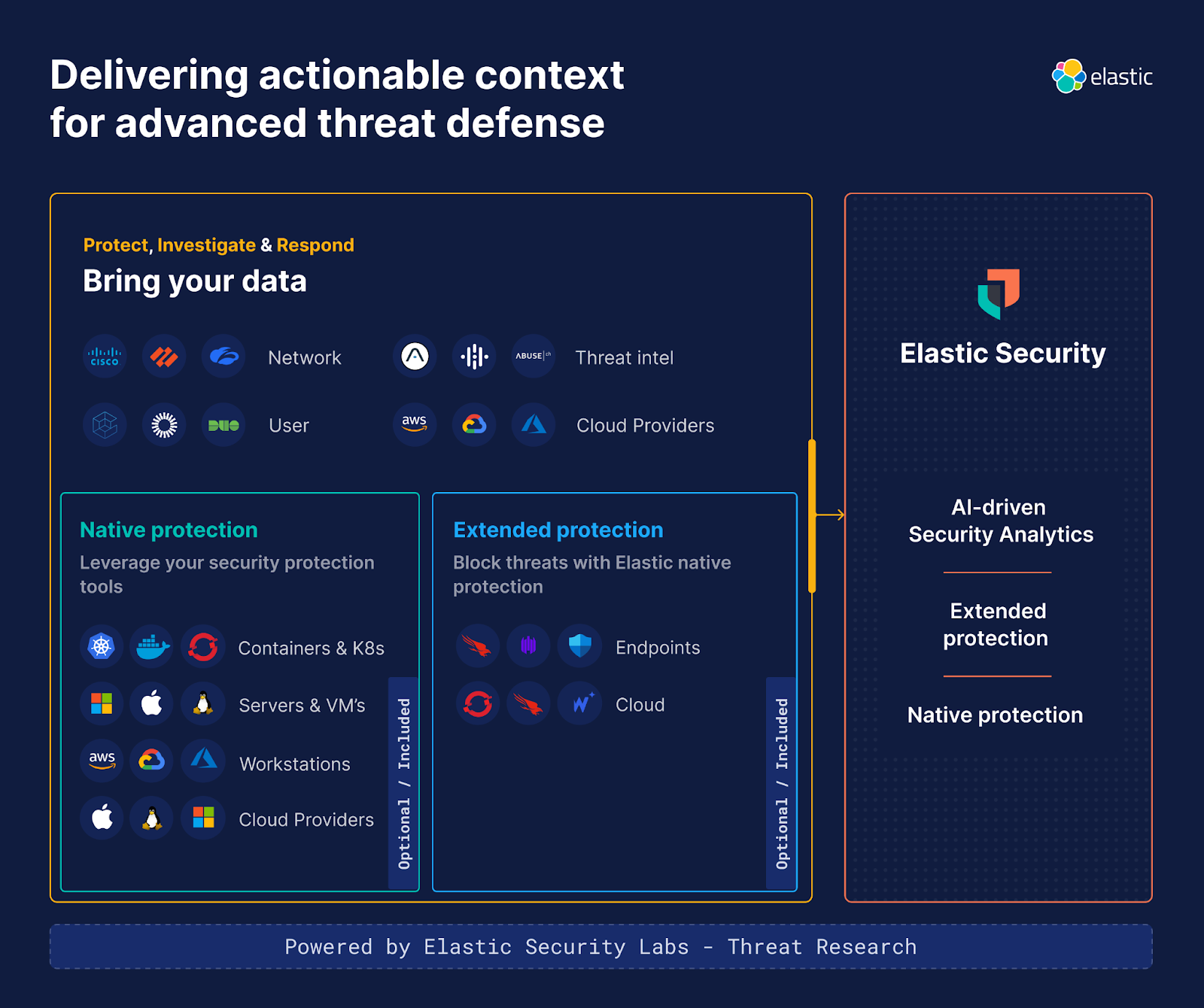

Elastic Security 只有一个使命,那就是通过普及企业级的安全保护,确保全球数据不受攻击威胁。这项任务的目标是在现有的安全生态系统内提升端到端的工作流程,或为那些无力购买或难以接触到多种安全工具的用户提供必要的功能。我们专注于构建、交付和销售 Elastic Security,这是一款集成了众多可选和内置功能的解决方案。典型的客户会通过以下方式与我们共同成长:

从分析开始:用我们的 AI 驱动型安全分析解决方案取代传统的 SIEM,以更快的速度部署经过验证的 SOC 工作流程,并且为安全团队的新流程提供支持

扩展到延展保护:通过将来自 CrowdStrike、SentinelOne、Microsoft Defender、Wiz 等的原始事件添加到 Elastic 中,立即获得扩展检测和响应。

- 增强和/或替换为原生保护:使用 Elastic 的原生保护增强或替换旧有的单点解决方案。

Elastic Security 持续前进

这篇博客介绍了我们的构建原则,以及我们如何迈向生成式人工智能时代。我们的解决方案致力于最大程度提升安全团队的工作效率,我们非常高兴能推出这样一款突破性的安全解决方案。

我们的团队很高兴能够引领 AI 驱动型安全分析。我们已经讨论了激励我们前进的解决方案,下一篇文章中,我们将更深入地探讨这个话题。在这篇博客里提到的原则,我们会在最后一篇博客中继续深入讲解,届时我们将详细探讨我们的核心能力,以及我们是如何简化安全运营。与此同时,您可以报名参加我们即将举行的网络研讨会 更聪明地战斗:通过 AI 加速您的 SOC。敬请期待!

本博文所描述的任何特性或功能的发布及上市时间均由 Elastic 自行决定。当前尚未发布的任何特性或功能可能无法按时提供或根本无法提供。

在本博文中,我们可能使用或提到了第三方生成式 AI 工具,这些工具由其各自所有者拥有和运营。Elastic 对第三方工具没有任何控制权,对其内容、操作或使用不承担任何责任或义务,对您使用此类工具可能造成的任何损失或损害也不承担任何责任或义务。请谨慎使用 AI 工具处理个人、敏感或机密信息。您提交的任何数据都可能用于 AI 训练或其他目的。Elastic 不保证您所提供信息的安全性或保密性。在使用任何生成式 AI 工具之前,您都应自行熟悉其隐私惯例和使用条款。

Elastic、Elasticsearch、ESRE、Elasticsearch Relevance Engine 及相关标志为 Elasticsearch N.V. 在美国和其他国家/地区的商标、徽标或注册商标。所有其他公司和产品名称均为其相应所有者的商标、徽标或注册商标。