Elastic Security às claras: capacitando as equipes de segurança com proteções pré-criadas

Conteúdo de detecção para engenheiros de detecção

O Elastic Security agora vem com mais de 1.100 regras de detecção pré-criadas para que os usuários do Elastic Security configurem e coloquem as detecções e o monitoramento de segurança em operação o mais rápido possível. Dessas mais de 1.100 regras, mais de 760 são regras de detecção de SIEM considerando várias fontes de log, e o resto é executado em endpoints utilizando o Elastic Security for Endpoint.

A Elastic tem um compromisso de transparência e abertura com a comunidade de segurança, que é a principal razão pela qual construímos e mantemos nossa lógica de detecção publicamente em colaboração com todos os interessados. Achamos importante compartilhar nossas pesquisas, regras e outras descobertas com a comunidade de segurança para que possamos aprender com ela e promover mais melhorias.

Além de todo esse conteúdo ser integrado e imediatamente disponibilizado no Elastic Security, ele também é fornecido por meio de repositórios públicos do GitHub (regras de detecção de SIEM, regras de endpoint).

Não fugimos de comparações com outros produtos com foco em detecção; portanto, você pode encontrar o Elastic Security na plataforma da Tidal Cyber.

Por que fornecemos conteúdo de segurança?

Estamos cientes de que nem toda empresa tem recursos para pesquisar novas ameaças e fazer as detecções usando as tecnologias e os recursos mais recentes disponíveis. É aqui que o Elastic Security entra em ação e serve como um recurso extra para sua equipe de segurança.

A equipe TRADE (Threat Research and Detection Engineering) da Elastic realiza pesquisas sobre ameaças oportunistas (commodities) e emergentes, desenvolvendo e mantendo regras de detecção e prevenção para nossos usuários. A equipe também fornece feedback para melhorar as várias linguagens de consulta usadas para oferecer suporte a casos de uso de segurança. A equipe TRADE trabalha em estreita colaboração com nossa equipe interna de InfoSec, bem como com várias outras equipes de engenharia, garantindo a integração do feedback para melhorias consistentes.

O restante deste post do blog se concentrará em como utilizar as regras de detecção de SIEM e o conteúdo de segurança que as acompanha, e como eles são criados. Vamos lá!

Processo de criação das regras da Elastic

1. Identificar o tópico

O processo de desenvolvimento de regras começa com a identificação do tópico no qual queremos nos concentrar com base em iniciativas de pesquisa, no cenário de ameaças atual, na análise de inteligência e na análise de cobertura. Também levamos em conta as integrações disponíveis e populares, a demanda do usuário e as tendências.

2. Estudar o tópico

Depois que a tecnologia, a ameaça ou a tática na qual queremos nos concentrar é identificada, nós a estudamos. Veja um exemplo dessa análise para o Google Workplace. Nós nos aprofundamos na compreensão da arquitetura e dos serviços fornecidos e identificamos possíveis técnicas de adversários geralmente mapeadas para o MITRE ATT&CK framework®.

3. Criar o laboratório

Para trabalhar nas regras, podemos precisar de um ambiente de laboratório para conseguir simular a ameaça, gerando os dados necessários para criar e testar a lógica de detecção. O exemplo acima mostra os bastidores dessa criação de laboratório para o Google Workplace. A mesma abordagem é usada para criar e manter ambientes de laboratório para todas as fontes de dados para as quais criamos regras.

4. Trabalhar nas regras

Geralmente, o autor da regra determina o tipo de regra a ser usado; segue as práticas recomendadas para criar uma lógica de detecção de alto desempenho e com baixo índice de falsos positivos; testa; e cria o arquivo de regras com todos os campos de metadados necessários. A filosofia da equipe TRADE está no cerne do desenvolvimento e teste adequados das regras.

5. Conduzir uma revisão por pares

Em seguida, a regra será submetida a uma revisão por pares. Obviamente, os revisores também precisam entender a tecnologia e as ameaças abordadas pela nova detecção. É fundamental que os colegas avaliem a lógica de detecção existente para identificar casos extremos em que a lógica pode ser potencialmente falha. As regras podem ser contornadas por uma ameaça ou gerar muito ruído nos ambientes do cliente, portanto, é importante identificar um equilíbrio.

6. Considerações sobre cobertura

Ao procurar melhorar nossa cobertura de detecção, também verificamos se alguma regra existente poderia ser ajustada para acomodar a nova detecção e se seria razoável do ponto de vista do analista de segurança ao investigar os alertas gerados. Isso permite que os autores se concentrem mais no aspecto qualitativo do que no quantitativo na produção de regras.

Às vezes, nesse processo, determinamos que a regra geraria muitos falsos positivos e acabamos colocando-a na prateleira para ser lançada como uma regra básica. Outras vezes, identificamos as lacunas na cobertura de dados que nos impedem de criar uma lógica de detecção eficaz e trabalhamos com as outras equipes da Elastic para resolver as lacunas, adiando a criação da regra.

Trabalhamos com a compreensão e a expectativa de que a cobertura das regras de detecção prontas para uso pode não ser perfeita para todos. Por isso, as regras podem ser bifurcadas no Kibana caso você precise modificá-las. Uma abordagem mais simples é ajustar a regra adicionando exceções para atualizá-la com base no seu modelo de ameaça e nas especificidades do seu ambiente. Leia mais sobre nossa abordagem para o desenvolvimento de regras e saiba o que esperar delas.

Você pode acompanhar nosso desenvolvimento de regras no repositório de regras de detecção. Se você tem uma regra que queira compartilhar com outros usuários da Elastic, considere abri-la para a comunidade por meio do nosso repositório, como outras pessoas fizeram.

Espere! Não trabalhamos apenas com novas regras!

Além do trabalho de criação de regras, a equipe passa um tempo considerável monitorando e ajustando as regras existentes. De tempos em tempos, também descontinuamos as regras que não correspondem mais aos nossos padrões.

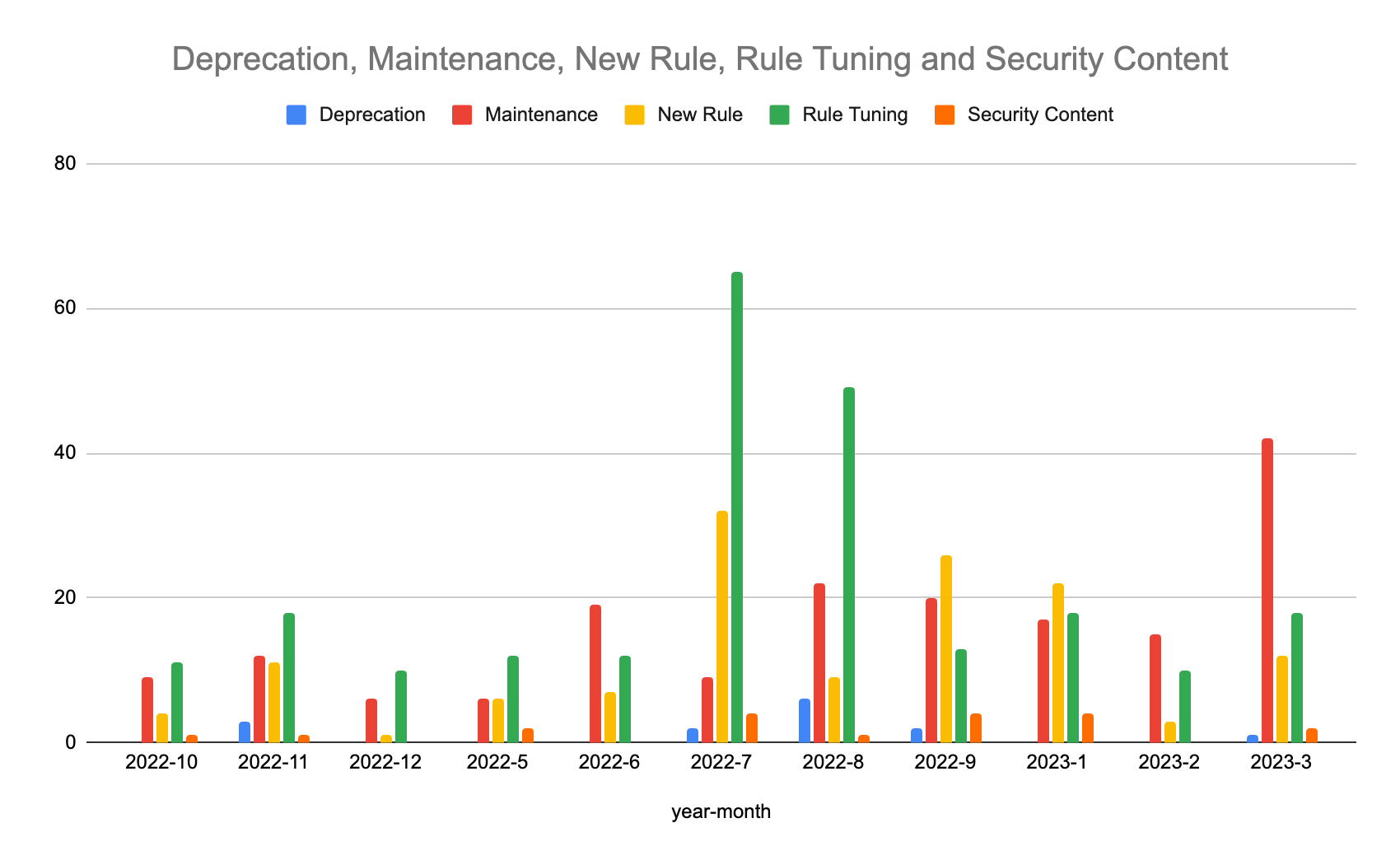

Adoramos dados e analisamos as últimas 600 solicitações pull para o repositório de regras de detecção para ver os tipos de trabalho que realizamos nas regras de detecção. Como você pode ver no gráfico abaixo, o ajuste e a manutenção superam a criação de novas regras, pois queremos que nossa detecção continue atualizada e de alta qualidade.

Os pesquisadores do Elastic Security Labs revisam regularmente os dados de telemetria para ver quais regras precisam ser ajustadas com base na prevalência de alertas e parâmetros específicos das regras.

A telemetria do Elastic Security é compartilhada voluntariamente por nossos usuários e é usada para melhorar o desempenho do produto e a eficácia dos recursos. A propósito, o recente Relatório Global de Ameaças da Elastic é baseado nos dados compartilhados por nossos usuários. No relatório de ameaças, compartilhamos nossas observações globais e o contexto do cenário de ameaças que você pode usar para orientar sua criação de regras personalizadas.

Ao revisar a telemetria para melhorar a eficácia das regras, a identificação de ameaças também é priorizada, quando os engenheiros assumem o papel de pesquisadores e examinam os alertas verdadeiros positivos (TP). A telemetria de TP requer seu próprio fluxo de trabalho de triagem separado, mas potencialmente leva ao desenvolvimento de novas regras ou a uma investigação mais profunda. A equipe TRADE também contribui com pesquisas e análises avançadas para o Elastic Security Labs, especialmente com análises mais técnicas como engenharia reversa de malware, definição de perfis de adversários, descoberta de infraestrutura e coleta de indicadores atômicos. Muitas vezes, colaboramos com outras equipes internas nessa pesquisa.

Conteúdo de detecção para analistas de segurança

As regras de detecção não são apenas para uso dos engenheiros de detecção, mas também para analistas de segurança que trabalham na triagem de alertas e em investigações.

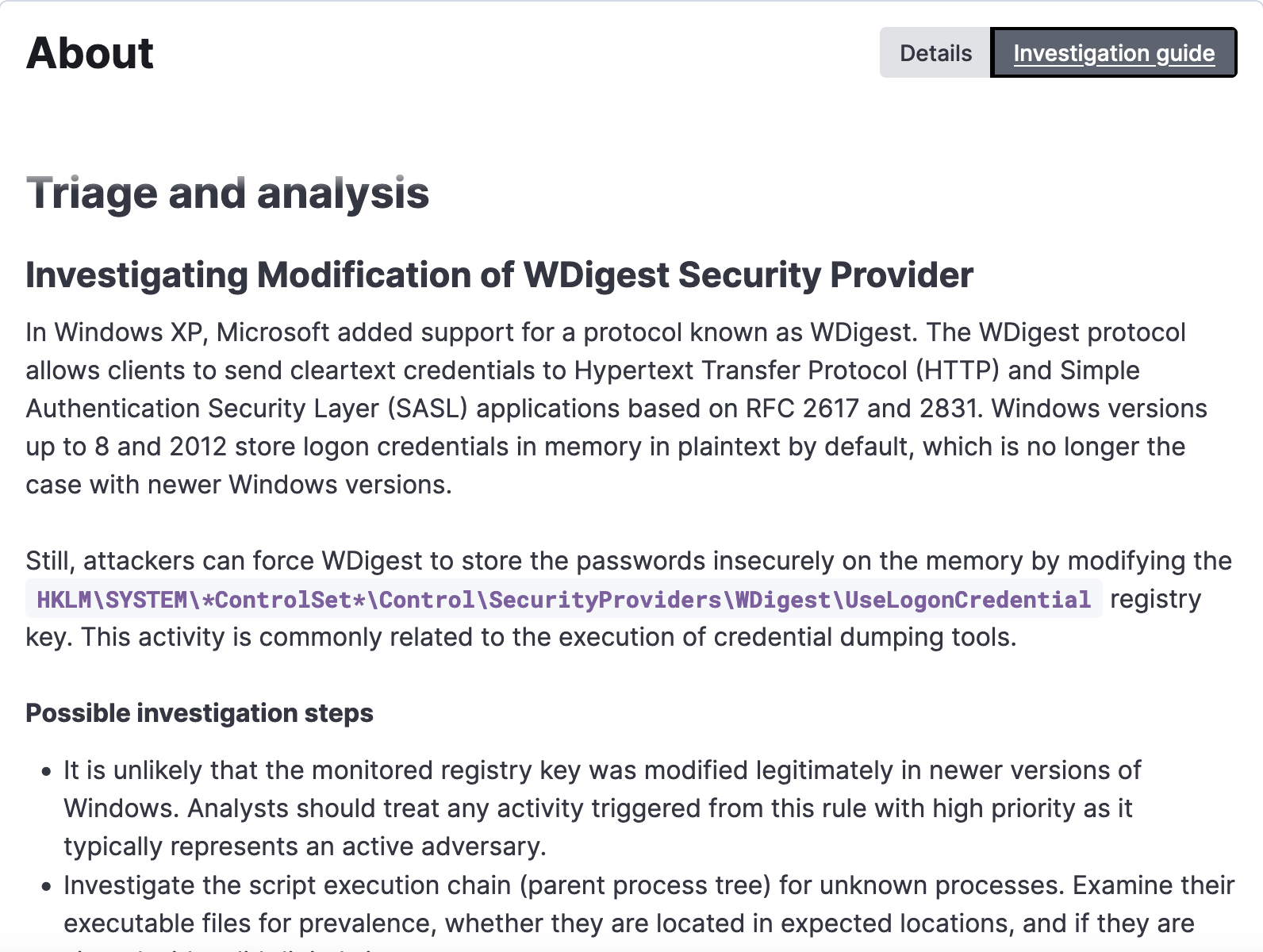

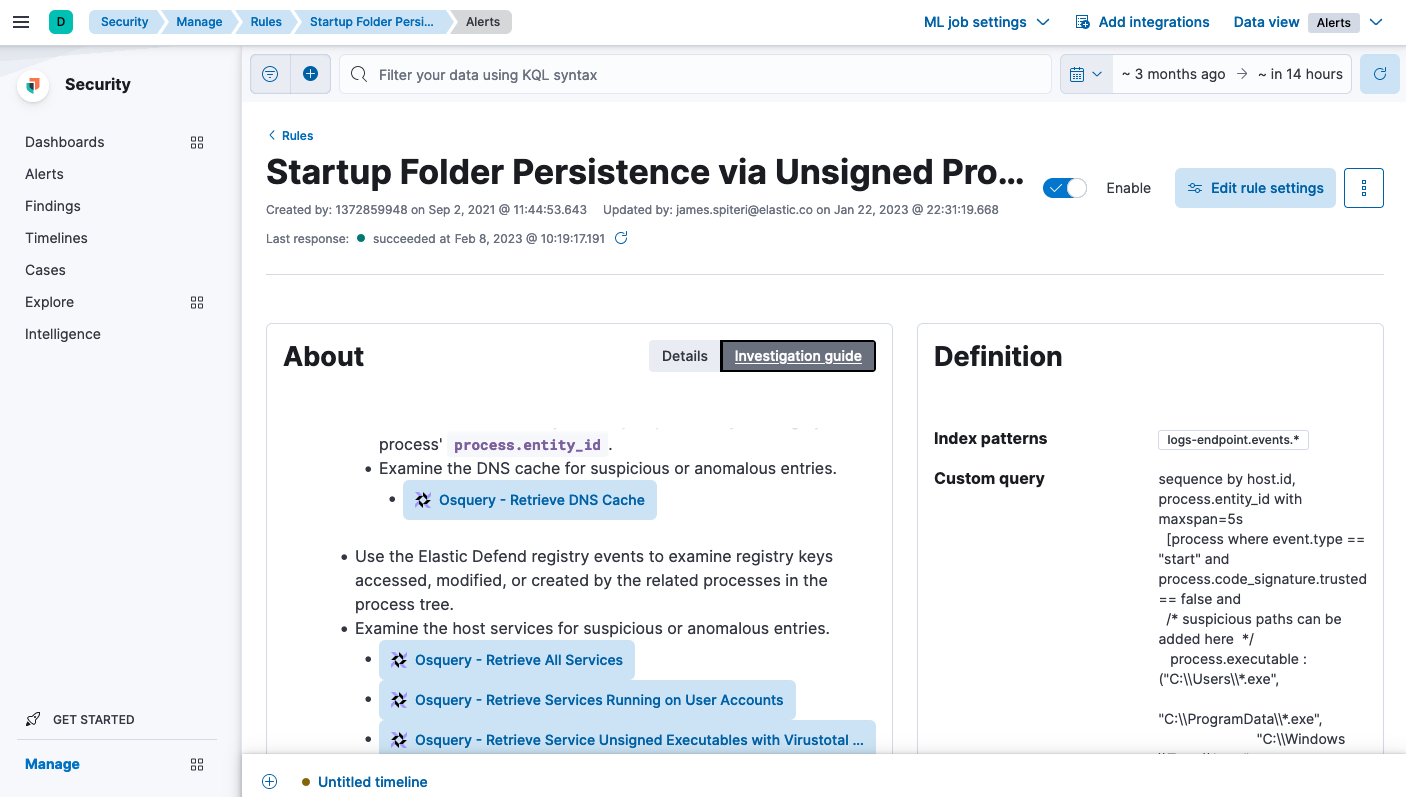

Para os analistas de segurança, fornecemos contexto de ameaças operacional enriquecendo as regras com informações adicionais, como guias de investigação. Os autores das regras adicionam informações sobre o ataque/comportamento, indicadores para investigação, falsos positivos, análises e etapas de correção. Essas informações são muito úteis para os analistas que visualizam o alerta, precisam entender rapidamente por que ele foi disparado e definir os próximos passos. O guia de investigação também pode ser visualizado na interface de alerta na solução Elastic Security.

Recomendamos também a criação de guias de investigação para suas regras customizadas — eles provam ser um recurso valioso para as equipes de segurança.

Estamos trabalhando para obter uma cobertura completa das regras de detecção de ameaças com os guias de investigação. No momento desta publicação, cerca de 30% de todas as regras pré-criadas vêm com guias de investigação. Você pode filtrar facilmente para encontrar as regras com guias usando a tag “Investigation Guide”.

A telemetria do produto também é usada para priorizar o desenvolvimento dos guias. Procuramos as regras mais usadas por nossos usuários e fornecemos informações onde elas serão mais úteis para nossos clientes.

Nosso roadmap consiste na melhoria contínua dos guias de investigação em relação às recomendações de triagem e correção, bem como melhorias de recursos. Por exemplo, nas versões 8.5 e superiores do Elastic Stack, os guias de investigação podem conter buscas do Osquery utilizáveis de forma customizada que consultarão os endpoints para obtenção de telemetria adicional que pode ser útil durante a análise ou a triagem.

Se quiser dar seu feedback ou sugestões para os guias de investigação, informe-nos abrindo uma ocorrência no GitHub. As contribuições da comunidade são muito valiosas!

Embora a lógica de detecção de qualidade seja um elemento central para ajudar a identificar possíveis ameaças, também entendemos a importância de um contexto adicional para uma ameaça específica que pode ser útil para os analistas. Com as regras de detecção pré-criadas, a Elastic se empenha em fornecer o máximo de contexto sobre a própria regra.

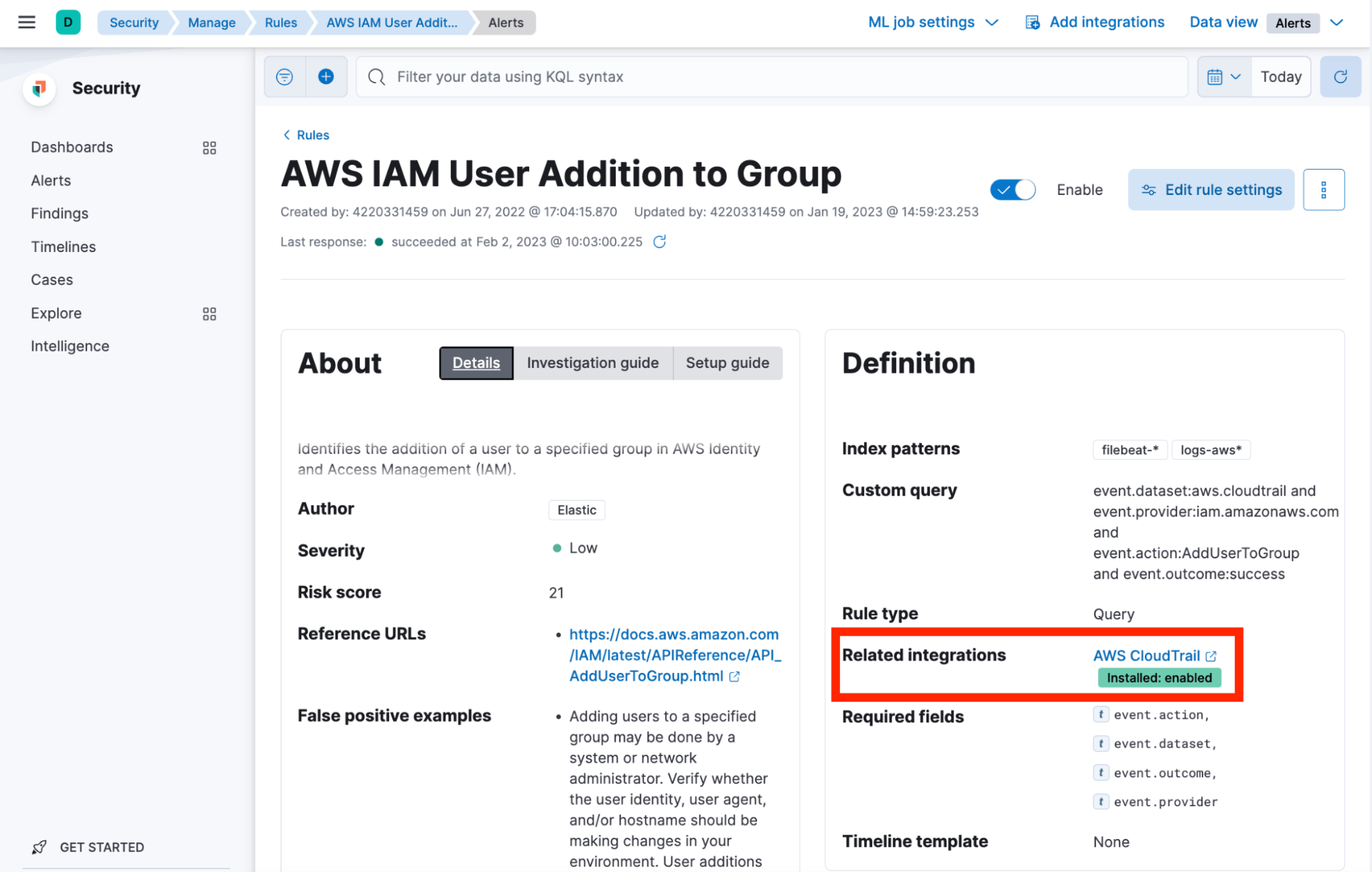

Além dos guias de investigação, mapeamos todas as regras para sua matriz do MITRE ATT&CK específica e identificamos a gravidade e o risco do alerta para você. Além disso, embora a ingestão de várias fontes de dados possa ser confusa ao escolher quais regras são aplicáveis, ajudamos a identificar quais integrações são necessárias para regras específicas. Você pode usar o campo Related Integrations (Integrações relacionadas) para navegar até uma integração relevante, configurá-la e, se necessário, habilitar a regra relacionada para garantir que você tenha os conjuntos de dados corretos ingeridos.

Atualizações de regras incluindo contexto adicional são lançadas regularmente fora da banda e fornecidas aos usuários diretamente na solução Elastic Security. Recomendamos atualizar seu Stack para as versões mais recentes, para que as regras que dependem dos novos recursos de segurança possam ser usadas plenamente.

Algo mais?

A equipe TRADE também trabalha em um recurso das regras de detecção chamado Red Team Automation (RTA). Esse recurso, escrito em Python, auxilia no teste de regras. Os scripts de RTA são usados para gerar verdadeiros positivos benignos e ajudam a equipe a automatizar o teste de regressão das regras de detecção em várias versões da solução Elastic Security. Você também pode usar os scripts de RTA publicados para fins de teste ou criar novos para suas regras customizadas.

Para se aprofundar no RTA e em outras ferramentas fornecidas pela equipe, leia este post do blog.

Fique ligado(a) para saber mais

Como você pode ver, nosso objetivo é fornecer conteúdo pré-criado em todo o fluxo de trabalho de detecção e no ciclo de vida das regras — desde a criação da regra até o uso, a manutenção e os testes. E, novamente, todo esse conteúdo é fornecido no produto e compartilhado abertamente com a comunidade por meio do GitHub.

Estamos sempre nos empenhando em tornar os sistemas dos nossos clientes mais seguros e em facilitar a vida de suas equipes. Fique à vontade para entrar em contato conosco e compartilhar suas ideias e dificuldades. Para isso, você pode usar nossa comunidade no Slack ou publicar no nosso fórum no Discuss.