Melhore a segurança da rede com filtros de tráfego no Elastic Cloud

Hoje temos a satisfação de anunciar novos recursos de gerenciamento de tráfego para o Elastic Cloud. Agora você pode configurar a filtragem de IP na sua implantação do Elastic Cloud na Amazon Web Services (AWS), no Google Cloud e no Microsoft Azure. Também estamos anunciando a integração com o AWS PrivateLink. Esses recursos ajudam a proporcionar maior controle sobre a camada de segurança de rede das suas cargas de trabalho da Elastic.

Controle o acesso à rede das suas implantações

A filtragem de IP permite especificar o acesso à rede da sua implantação do Elastic Cloud com base em endereços IP singulares e também blocos ou intervalos de endereços IP. O AWS PrivateLink fornece conectividade privada entre as suas nuvens privadas virtuais (VPCs), recursos da AWS e aplicações locais. Isso lhe dá a possibilidade de proteger a conexão de rede entre as suas aplicações e a implantação do Elastic Cloud.

Uma política de segurança bem pensada inclui provisões para o princípio do menor privilégio, bem como a aplicação de segurança em camadas. Embora essa seja apenas uma pequena parte do desenvolvimento de uma forte postura de segurança, a ideia é limitar o acesso a aplicações, dados e sistemas a usuários e sistemas com uma necessidade legítima. Também reconhecemos que nenhuma ferramenta de segurança é uma solução completa para proteção contra ameaças; portanto, devemos estratificar nossos controles de segurança. A filtragem de IP leva esses dois conceitos muito a sério.

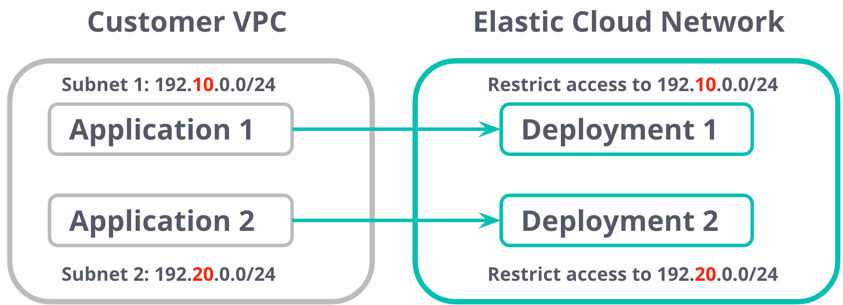

Para adicionar outra camada de segurança à sua instalação e implantações, você pode restringir o tráfego do endereço IP de entrada a fontes confiáveis. Por exemplo, você pode querer restringir o acesso à implantação da versão de produção estritamente ao intervalo de IPs associados à VPC na qual ela esteja implantada e abrir a implantação da versão de desenvolvimento mais amplamente para os desenvolvedores.

Use o PrivateLink para proteger o acesso às suas implantações

Uma arquitetura de segurança comum envolve garantir que seus bancos de dados e datastores exponham apenas endereços IP privados às aplicações voltadas para o público. Isso é preferível se você está armazenando informações de identificação pessoal (PII) ou dados confidenciais em seus datastores.

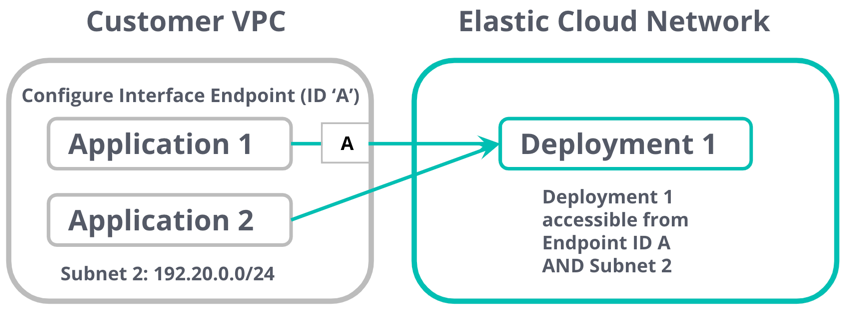

O PrivateLink está ganhando força rapidamente como a maneira preferida de fornecer conectividade segura. Ele conecta a VPC na qual a sua aplicação (consumidora do serviço) está implantada à VPC na qual a sua implantação do Elasticsearch (provedora do serviço) reside.

O acesso aos serviços pelo PrivateLink oferece muitas vantagens, incluindo comunicação segura usando um IP privado e gerenciamento de rede simplificado. Diferentemente das soluções baseadas em gateway da Internet e peering de VPC, o PrivateLink é unidirecional; ou seja, ele permite apenas o tráfego da VPC consumidora para o endpoint.

Também é possível escolher quais de suas VPCs e sub-redes podem ter acesso ao endpoint do PrivateLink. Isso efetivamente possibilita que os endpoints do serviço funcionem como se estivessem hospedados diretamente na sua rede privada, permitindo apenas o tráfego em uma direção (da sua VPC para a nossa).

Uso de recursos de gerenciamento de tráfego no Elastic Cloud

Criar um filtro de tráfego

Você pode escolher entre criar uma conexão do PrivateLink da sua VPC para a nossa ou criar um conjunto de regras de filtragem de IP para restringir o conjunto de IPs que têm acesso à sua implantação.

Criar um endpoint do PrivateLink

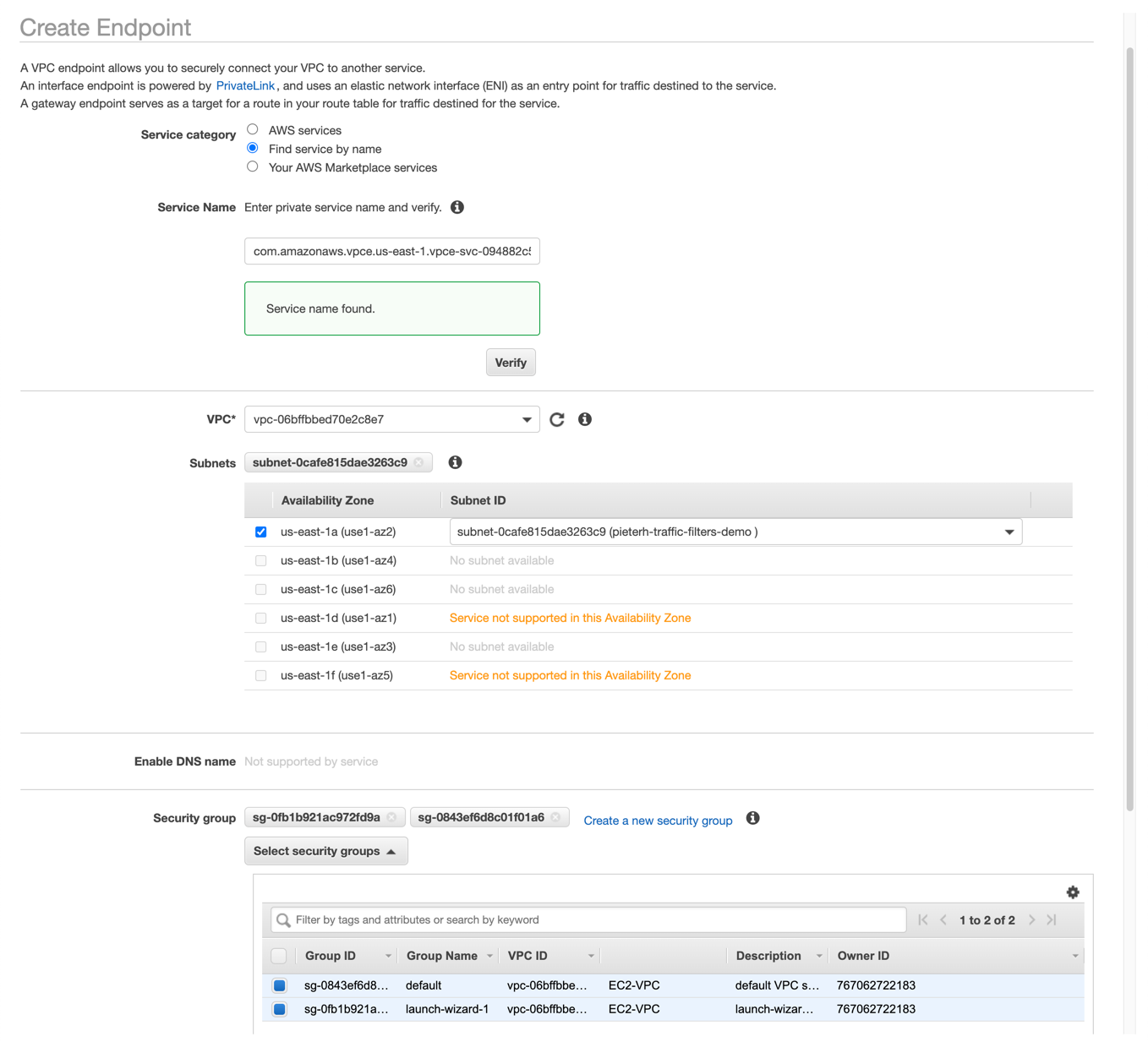

Configure um endpoint de VPC na AWS

- Faça login na sua conta da AWS e crie um endpoint da VPC de interface. Consulte os documentos de filtragem de tráfego para configurar o nome do serviço para a região onde você está criando o endpoint de interface. Na região us-east-1, por exemplo, o nome do serviço seria

com.amazonaws.vpce.us-east-1.vpce-svc-0e42e1e06ed010238. Atribua os grupos de segurança que devem ter acesso ao endpoint. Quando terminar, você receberá a ID do endpoint da VPC de interface, que será necessária posteriormente. - Configure um alias DNS CNAME que aponte para o nome de domínio da interface do endpoint que você acabou de criar.

Configure um filtro de tráfego: endpoint do PrivateLink no Elastic Cloud

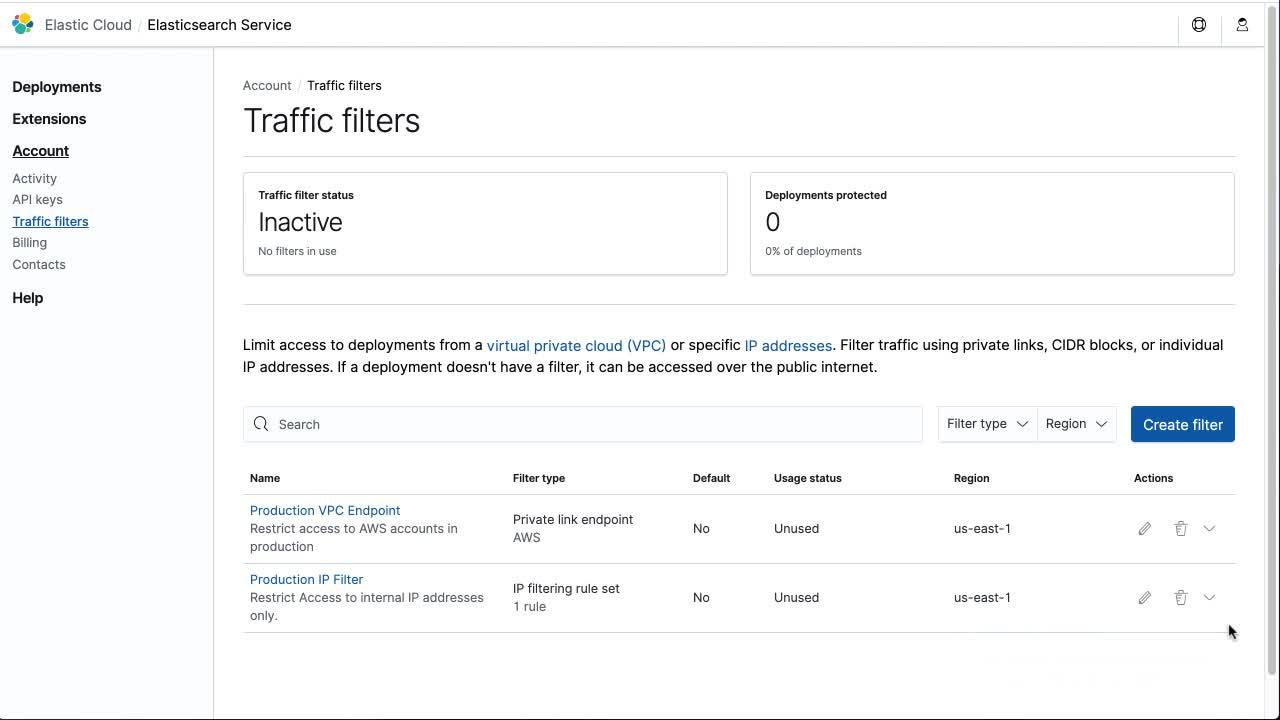

- No console Elastic Cloud, navegue até Account > Traffic filters (Conta > Filtros de tráfego) e clique em Create filter (Criar filtro).

- Selecione PrivateLink. Você pode dar ao seu filtro um nome e uma descrição de fácil compreensão. Considere a possibilidade de incluir a região da sua VPC nesse nome. A ID do endpoint é a ID do endpoint da VPC de interface que você salvou na etapa anterior.

Criar um conjunto de regras de filtragem de IP

- No console Elastic Cloud, navegue até Account > Traffic filters (Conta > Filtros de tráfego) e clique em Create filter (Criar filtro). Selecione o conjunto de regras de filtragem de IP.

- Você pode dar ao seu filtro de tráfego um nome e uma descrição de fácil compreensão. Adicione uma ou mais regras para acomodar vários intervalos de CIDR ou endereços IP individuais.

Depois de criar filtros de tráfego, você pode ativá-los associando-os a uma ou mais implantações.

Associar um filtro de tráfego a uma implantação

Depois de criar o filtro, você pode associá-lo a uma implantação ao criá-la ou ao editar uma já existente. Um filtro de tráfego pode ser associado a mais de uma implantação. Uma implantação também pode ser associada a mais de um filtro de tráfego. Você pode ver um resumo das implantações e regras de filtro de tráfego associadas no dashboard da sua conta.

Ver o filtro em ação

Dependendo das regras de filtragem configuradas, suas implantações só estarão acessíveis por meio do endpoint do PrivateLink e/ou pela lista de IPs que foram explicitamente configurados. Para testar a conectividade a partir das aplicações implantadas na sua VPC, você pode tentar se conectar a elas de destinos que não estejam configurados para ter acesso.

Para começar

Faça login ou inscreva-se para uma avaliação gratuita de 14 dias e comece a usar os recursos de filtragem de IP e integração com o AWS PrivateLink. Esses recursos estão disponíveis para todos os clientes do Elastic Cloud dos níveis Standard, Gold, Platinum e Enterprise sem nenhum custo adicional além do preço padrão do provedor de serviços em nuvem. Acesse a nossa documentação do produto para saber mais.