Novedades en Elastic Security 7.13: Equipar a los analistas con contexto fundamental

Estamos entusiasmados por compartir Elastic Security 7.13, que conecta a los analistas con la información que necesitan para tomar decisiones inteligentes. El lanzamiento es un avance importante en nuestro soporte de osquery, porque optimiza el acceso a los datos del host en todo tu entorno. La inteligencia de amenazas se revela de formas nuevas, y la detección de contenido identifica eventos preocupantes. Por último, pero no por ello menos importante, el lanzamiento comparte algunos desarrollos relacionados con los endpoints y soporte para nuevas fuentes de datos.

Osquery para todos

Elastic Security 7.13 amplía sustancialmente nuestro soporte de osquery, el marco de trabajo de instrumentación de host open source. Osquery es el arma no tan secreta para muchos equipos de seguridad sofisticados, que incrementa varios casos de uso de seguridad, cumplimiento y operaciones, como:

- Cambios inesperados en el espacio libre en disco o uso de la memoria

- Mejorar la visibilidad de los procesos y las cuentas activas

- Validar el uso de almacenamiento encriptado para dar soporte a los requisitos de cumplimiento

Osquery es increíblemente poderoso, fue creado por una comunidad open source mundial y es popular con los usuarios de Elastic. Pero implementarlo puede ser complicado y, por lo general, requiere una inversión importante de DevOps, lo que obstaculiza su adopción. Es por eso que Elastic está trabajando para facilitar a los equipos de seguridad implementar osquery a escala, comenzando por las capacidades de nuestra versión 7.13.

Gestión de osquery centralizada

La integración de la gestión de osquery para el agente de Elastic es nueva en Elastic Security, proporciona el poder de osquery sin las complejidades de una capa de gestión diferente. Con un clic, puedes instalar osquery en cualquiera o todos tus hosts Windows, macOS y Linux; no se requieren herramientas de aprovisionamiento ni scripts. Sin ninguna configuración, los datos se ingestan en Elasticsearch y se muestran en Kibana. Los especialistas pueden ejecutar búsquedas en directo con uno o más agentes o conjuntos de agentes definidos por el usuario y definir búsquedas programadas para capturar los cambios de estado.

¿Necesitas recopilar logs de un despliegue de osquery existente? Esa es una tarea para la integración de recopilación de logs de osquery para el agente de Elastic.

Análisis unificado de los datos del host de osquery

Elastic Security 7.13 y osquery brindan información clave de los hosts, con una interfaz que los analistas usan a diario. Los analistas escriben búsquedas en SQL, en lugar de enfrentar las líneas de comando implacables de varios sistemas operativos. Las búsquedas predefinidas se publican en varios repositorios de GitHub de la comunidad, lo que disminuye aún más la curva de aprendizaje. Y con Elastic Security 7.13, Kibana guía a los escritores de búsquedas con finalización de código, sugerencias de código y asistencia de contenido.

El análisis de los datos de osquery en Elastic Security permite un análisis de datos unificado. Desde un único panel, puedes ver todos los resultados de logs/eventos, analítica de seguridad y contexto de osquery; desde la vista histórica de las búsquedas que se ejecutaron hasta los resultados de cada una. Centraliza la analítica de seguridad para contextualizar los resultados de osquery con otros datos de logs/eventos, anomalías y amenazas, esto te permitirá aprovechar el contexto para mejorar el monitoreo.

Como solución combinada, Elastic Security y osquery proporcionan una visibilidad y un poder analítico del host invaluables. En conjunto, la solución combinada permite el análisis unificado de todos los datos del host (resultados de osquery, logs, eventos, lo que sea) para abordar amenazas cibernéticas y asuntos relacionados. Busca en los hosts información que no estaría disponible de otra forma. Ingesta resultados directamente en Elasticsearch y visualízalos en la app Security en Kibana. Después analízalos junto con datos de otras fuentes, mediante machine learning, el motor de detección de SIEM, dashboards y más.

Revelar la inteligencia de amenazas en los flujos de trabajo de analistas

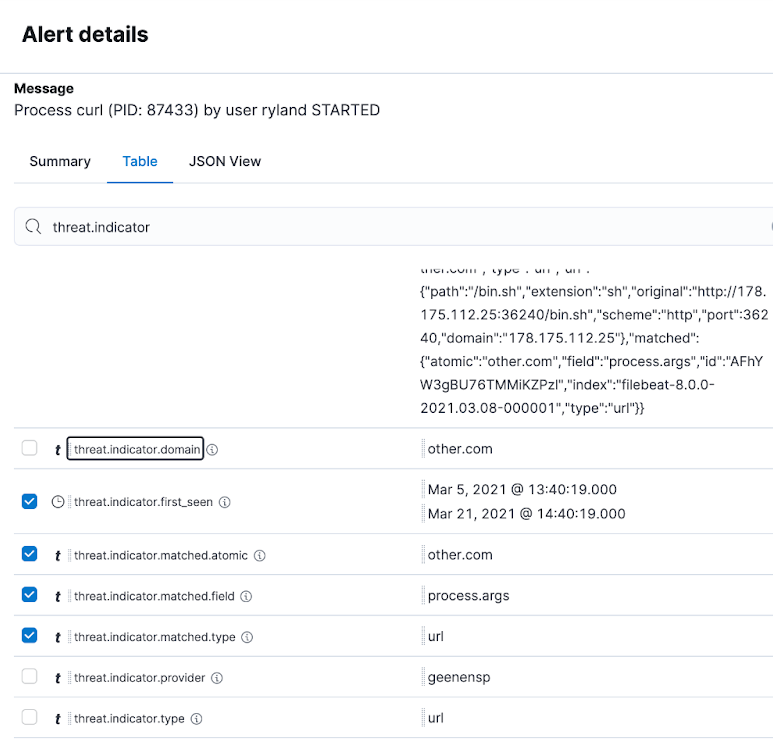

Inteligencia de amenazas en el panel Alert details

El panel Alert details (Detalles de alertas) para alertas generadas por reglas de coincidencia con indicadores ahora muestra detalles relevantes de inteligencia de amenazas, lo cual potencialmente les ahorra a los analistas la necesidad de buscar ese contexto en una nueva pestaña del navegador.

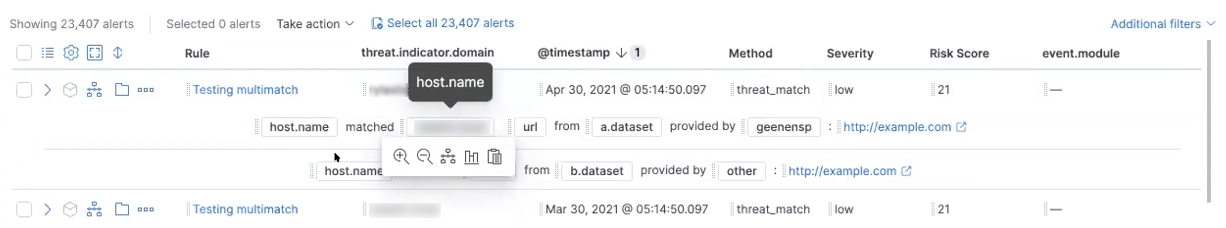

El representador de filas resume las coincidencias de inteligencia de amenazas

Elastic Security 7.13 agrega un representador de filas para las alertas generadas a partir de reglas de coincidencia con indicadores, el cual presenta los detalles sobre el indicador de compromiso (IoC) coincidente en formato semántico para que los analistas lo comprendan rápidamente.

Plantilla de línea de tiempo para la detección de alertas generadas por tipo de regla de coincidencia con indicadores

La versión 7.13 agrega una plantilla de línea de tiempo para alertas generadas a partir de reglas de coincidencia con indicadores, la cual acelera las investigaciones gracias a que revela los detalles más relevantes en el espacio de trabajo de la línea de tiempo.

Soporte para la fuente de amenaza de MalwareBazaar de abuse.ch

La versión 7.13 amplía el módulo de inteligencia de amenazas de Filebeat para dar soporte a la ingesta de la fuente de MalwareBazaar de abuse.ch. MalwareBazaar facilita el uso compartido de muestras de malware en toda la comunidad de seguridad, lo que ayuda a los especialistas a hacer del mundo moderno un lugar más seguro. En Elastic Security, los datos contextuales pueden aplicarse a casos de uso de detección automática a través del tipo de regla de coincidencia con indicadores, también pueden brindar a los analistas acceso directo a información valiosa de varios casos de uso de búsqueda de amenazas y respuesta ante incidentes.

Técnicas de detección avanzadas para amenazas avanzadas

Detección de amenazas avanzadas con trabajos de ML en el módulo de red

Los ingenieros de investigación de seguridad de Elastic han desarrollado un nuevo conjunto de trabajos de machine learning que identifican anomalías en el comportamiento de red que podrían revelar una amenaza avanzada gracias a la detección de conexiones de comando y control, el intento de exfiltración de datos y otra actividad sospechosa o maliciosa:

- high_count_by_destination_country busca un aumento repentino atípicamente grande de actividad de red a un país de destino en los logs de red, lo que potencialmente identificaría tráfico de enumeración o reconocimiento

- high_count_network_denies busca un aumento repentino atípicamente grande de tráfico de red denegado por las listas de control de acceso (ACL) de red o las reglas de firewall, lo que típicamente revela un dispositivo mal configurado o actividad sospechosa/maliciosa

- high_count_network_events busca un aumento repentino atípicamente grande de tráfico de red, lo que podría revelar que un pico de tráfico puede deberse a actividad sospechosa o maliciosa

- rare_destination_country busca un nombre de país de destino atípico en los logs de registro, lo cual puede deberse a actividad de acceso inicial, persistencia, comando y control, o exfiltración

Reglas de detección prediseñadas adicionales

Elastic 7.13 presenta otro conjunto nuevo de reglas de detección prediseñadas que protegen O365, macOS y otras áreas. Las reglas de detección abarcan un amplio rango de técnicas de ataque y se envían con las plantillas de línea de tiempo correspondientes.

La versión también permite a los administradores configurar las reglas de coincidencia con indicadores para que se activen al detectar coincidencias con datos de seis fuentes de inteligencia de amenazas: Abuse.ch MalwareBazaar, Abuse.ch URLhaus, Anomali Limo; AlienVault OTX, MalwareBazaar y MISP.

Modelo de ML principal-secundario anómalo

Los ingenieros de investigación de seguridad de Elastic detallaron recientemente una forma de usar tanto ML supervisado como no supervisado para detectar binarios "living-off-the-land" (lo que llaman LOLBins) que, de otra forma, podrían no detectarse gracias a que se camuflan entre las distracciones que generan otros programas del sistema.

Actualizaciones de reglas fuera de banda

Ahora se pueden entregar reglas de detección actualizadas fuera del ciclo de lanzamiento regular de Elastic, lo que permite a nuestros ingenieros de investigación de seguridad responder más rápido a eventos de seguridad en tendencia. Todas las reglas tienen control de versiones y se actualizan individualmente. Se notifica a los administradores sobre las actualizaciones, y estos pueden aprobarlas con un clic.

Mejoras en la seguridad de endpoints

Detección de manipulación de procesos

Elastic permite ahora la detección de la manipulación de procesos, incluidos ataques como Doppelgänging de procesos y Herpaderping de procesos. Ya sea que uses el agente de Elastic o Winlogbeat, puedes automatizar la detección de la manipulación de procesos.

Detección de EICAR

Elastic Security 7.13 simplifica las operaciones con la adición de la firma EICAR a las firmas de malware de diagnóstico predeterminadas que se usan para el agente de Elastic, lo que soporta las pruebas automatizadas de sistemas de malware en Windows, macOS y Linux.

Servidor de Fleet

La versión 7.13 presenta el servidor de Fleet, un componente de infraestructura dedicado (un trabajo menos para Kibana) para gestionar agentes y administrar las integraciones de agentes. Se escribió en Go y se diseñó específicamente para manejar decenas o cientos de miles de agentes. Obtén más información en el blog de lanzamiento de Elastic Cloud.

Más (y más) integraciones de datos

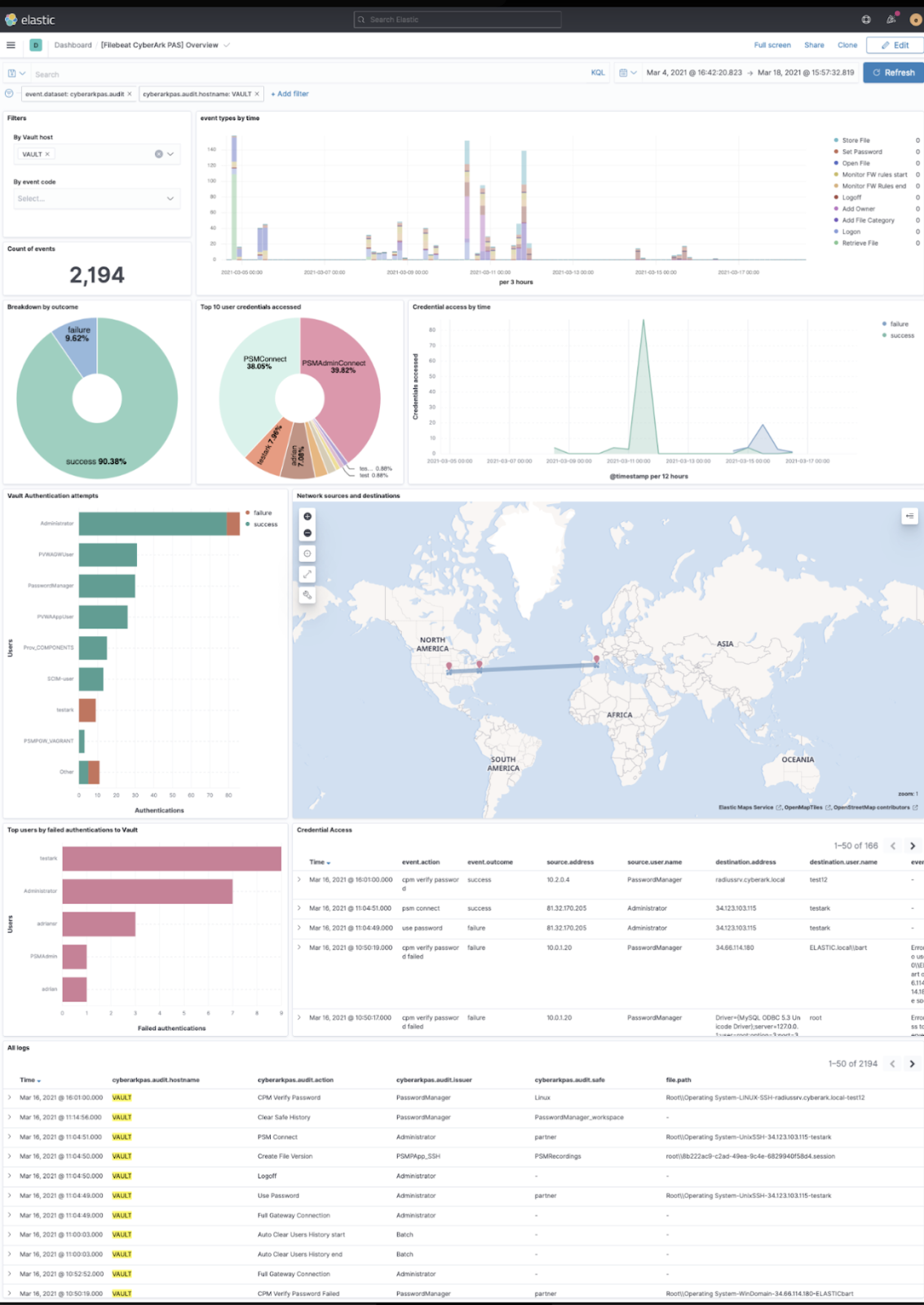

Integración en CyberArk Privileged Access Security

CyberArk trabajó con Elastic para crear una integración robusta en su solución Privileged Access Security (PAS), a fin de proporcionar una ingesta y parseo óptimos de esta fuente de datos valiosa. Analizar estos eventos junto con otros datos del entorno permite a los analistas identificar amenazas que usan indebidamente cuentas privilegiadas para avanzar en la cyber kill chain. La integración también incluye el dashboard (directo al grano) ilustrado a continuación.

Procesador XML independiente para eventos de Windows

Elastic Security ofrece ahora una forma nueva de parsear e ingestar eventos de Windows en formato XML que residen en un sistema distinto de Windows.

Reenvío de eventos de Windows de SIEM heredado

La versión 7.13 ahora soporta la ingesta de eventos de Windows a través del conector de SIEM heredado y de terceros.

Actualización de la recopilación de eventos de Sysmon

Al módulo de Sysmon para Winlogbeat se le realizaron modificaciones pequeñas pero importantes: ahora soporta Evento 24 (cambio de portapapeles) y Evento 25 (manipulación de procesos). Independientemente de que uses el agente o Winlogbeat, puedes recopilar eventos que revelen la manipulación de procesos.

Soporte para ECS 1.9

Todos los módulos de integración de datos de Beats y agentes se actualizaron a ECS 1.9.

Prueba Elastic Security 7.13

¿Quieres probar todos estos beneficios en Elastic Security? Experimenta todo lo que la versión 7.13 tiene para ofrecer en Elastic Cloud o ve una demostración de Elastic Security. ¿Ya tienes datos con formato ECS en Elasticsearch? Solo actualiza a la versión 7.13 del Elastic Stack para comenzar a detectar y responder.