Neu in Elastic Security 7.13: wichtige Kontextinformationen für Analysten

Wir freuen uns, mit Elastic Security 7.13 eine neue Version bereitstellen zu können, die Analysten mit den Informationen verbindet, die sie für intelligente Entscheidungen benötigen. Mit dieser Version rationalisieren wir den Zugriff auf Hostdaten aus allen Bereichen Ihrer Umgebung und machen so bei unserer Unterstützung für osquery einen großen Schritt vorwärts. Bedrohungsinformationen werden auf neue Art und Weise zu Tage gefördert und neue Erkennungsinhalte helfen, bedenkliche Ereignisse aufzuspüren. Last but not least: Die neue Version enthält auch ein paar Entwicklungen im Bereich der Endpoints und unterstützt zusätzliche Datenquellen.

osquery für alle

Mit Elastic Security 7.13 erweitern wir deutlich unsere Unterstützung für osquery, das Open-Source-Framework zur Host-Instrumentierung. osquery ist die (nicht mehr allzu geheime) Geheimwaffe vieler besonders gut aufgestellter Security-Teams, weil sie zahllose Security-, Compliance- und Operations-Anwendungsfälle mit zusätzlichen Informationen anreichert, wie z. B.:

- Informationen zu unerwarteten Veränderungen beim freien Speicherplatz oder bei der Arbeitsspeichernutzung

- Verbesserung der Sichtbarkeit von Informationen zu aktiven Konten und Prozessen

- Validierung der Nutzung von verschlüsseltem Speicherplatz zur Unterstützung von Compliance-Anforderungen

osquery ist ein unglaublich mächtiges Tool, das von einer weltweiten Open-Source-Community betreut wird und sich bei Elastic-Nutzern großer Beliebtheit erfreut. Seine Implementierung ist jedoch nicht ohne Tücken und bedarf in der Regel größerer DevOps-Investitionen, was seine Verbreitung etwas ausbremst. Deshalb arbeitet Elastic daran, Security-Teams das Operationalisieren von osquery in großem Stil zu erleichtern. In Version 7.13 sind die ersten Früchte dieser Arbeit zu sehen.

Zentrales osquery-Management

Neu in Elastic Agent ist die osquery-Management-Integration für Elastic Agent. Sie bietet alles, was osquery so stark macht, ohne dass Nutzer sich mit der Komplexität einer separaten Managementschicht auseinandersetzen müssen. osquery lässt sich mit nur einem Klick und ganz ohne Skripts oder Bereitstellungs-Tools auf einzelnen oder allen Ihrer Windows-, macOS- und Linux-Hosts installieren – dafür werden weder Skripts noch Bereitstellungs-Tools benötigt. So können Daten ohne jeden Konfigurationsaufwand in Elasticsearch ingestiert und in Kibana angezeigt werden. Analysen können mit einem oder mehreren Agents oder benutzerdefinierten Agent-Sätzen Live-Abfragen starten und automatische Abfragen einrichten, damit Zustandsänderungen erfasst werden.

Möchten Sie Logdaten aus einem bestehenden osquery-Deployment abrufen? Dann ist die osquery-Log-Collection-Integration für Elastic Agent das richtige für Sie.

Zentrale Analyse von osquery-Hostdaten

Elastic Security 7.13 und osquery liefern Analysten über eine ihnen aus der täglichen Arbeit vertraute Benutzeroberfläche wichtige Informationen über Hosts. Analysten können Abfragen in SQL schreiben, statt sich mit den strikten Befehlszeilenvorgaben der verschiedenen Betriebssysteme herumschlagen zu müssen. Verschiedene Community-Repos in GitHub enthalten bereits vordefinierte Abfragen, was die Lernkurve zusätzlich flach hält. Und in Version 7.13 von Elastic Security gibt Kibana mit Code-Vervollständigungsvorschlägen, Codehinweisen und Inhaltsunterstützung zusätzliche Hilfestellung beim Schreiben von Abfragen.

Das Analysieren von osquery-Daten in Elastic Security ermöglicht eine zentrale Datenanalyse, da alle Logdaten/Ereignisergebnisse, Security-Analytics-Daten und osquery-Kontextinformationen an einem zentralen Ort versammelt sind – von historischen Ansichten der ausgeführten Abfragen bis hin zum Ergebnis jeder einzelnen Abfrage. Durch das Zentralisieren von Security-Analytics-Daten lassen sich osquery-Ergebnisse in den Kontext von anderen Log-/Ereignisdaten, Anomalien und Bedrohungen setzen. Dieser Kontext kann dann zur Verbesserung des Monitorings genutzt werden.

Elastic Security und osquery bieten in ihrer Kombination wertvolle Einblicke und ein hohes Analytics-Potenzial. Zusammen ermöglicht diese kombinierte Lösung die zentrale Analyse sämtlicher Hostdaten – von osquery-Ergebnissen über Logdaten bis hin zu Ereignissen –, um Cyberbedrohungen und zugehörige Probleme angehen zu können. So können Sie auf Hosts nach Informationen suchen, die ansonsten nicht verfügbar sein würden. Und Sie können Ergebnisse direkt in Elasticsearch ingestieren und sie in der Security-App in Kibana visualisieren, um sie dann zusammen mit Daten aus anderen Quellen und unter Verwendung von Machine Learning, der SIEM-Erkennungs-Engine, Dashboards und mehr zu analysieren.

Zutagefördern von Bedrohungsinformationen in Analysten-Workflows

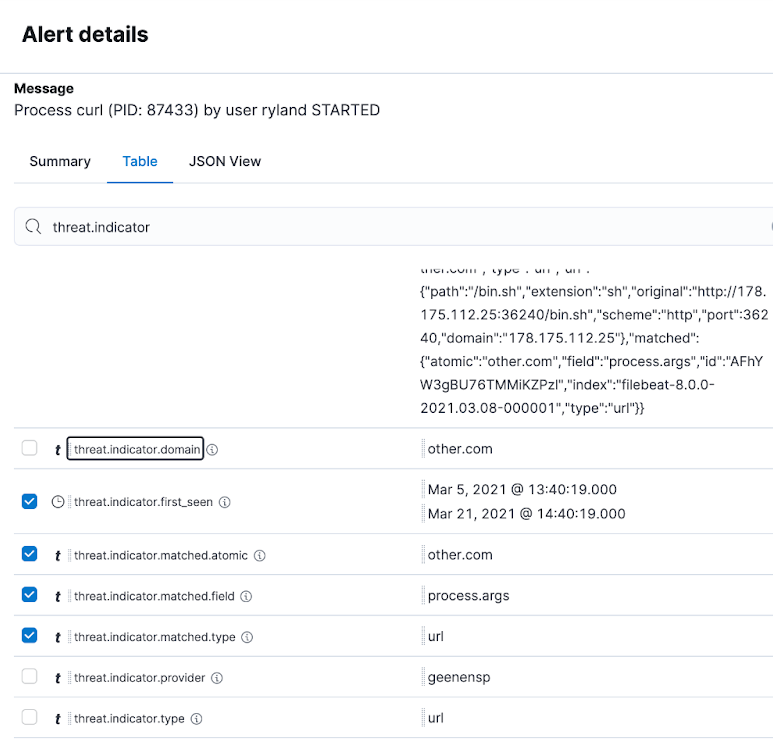

Anzeige von Bedrohungsinformationen in der Alert-Detailansicht

Die Detailansicht für Alerts, die von Indikatorabgleichsregeln generiert wurden, zeigt jetzt auch relevante Details zu den Bedrohungsinformationen an, sodass Analysten nicht mehr den entsprechenden Kontext in einem neuen Browser-Tab verfolgen müssen.

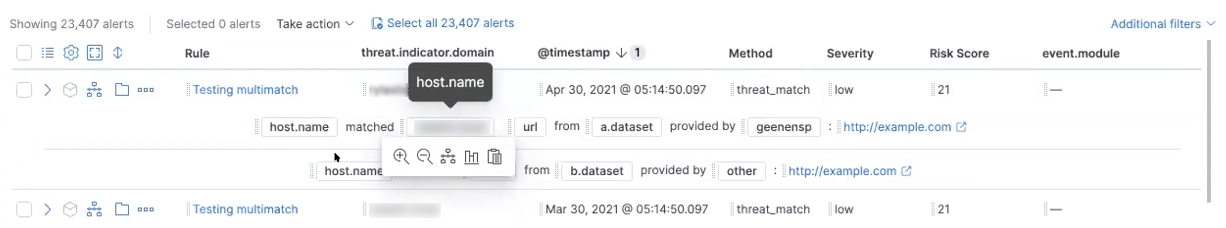

Zeilen-Renderer fasst gefundene Bedrohungsinformationen zusammen

Neu in Elastic Security 7.13 ist ein Zeilen-Renderer für Alerts, die von Indikatorabgleichsregeln generiert wurden, der Details über den gefundenen Indikator in einem semantischen Format zusammenfasst, das der Analyst auf einen Blick versteht.

Zeitleistenvorlage für Erkennungs-Alerts, die von einer Indikatorabgleichsregel generiert wurden

Neu in 7.13 ist eine Zeitleistenvorlage für Alerts, die von einer Indikatorabgleichsregel generiert wurden, die Untersuchungen beschleunigt, indem sie die relevantesten Details im Timeline-Workspace präsentiert.

Unterstützung für den MalwareBazaar-Bedrohungsinformationen-Feed von abuse.ch

7.13 ergänzt das Bedrohungsinformationsmodul für Filebeat um die Unterstützung des MalwareBazaar-Feeds von abuse.ch. MalwareBazaar ermöglicht die Weitergabe von Malware-Proben an die Security-Community, um Security-Experten dabei zu helfen, die moderne Welt etwas sicherer zu machen. In Elastic Security können diese Kontextdaten dann über Indikatorabgleichsregeln auf Anwendungsfälle für die automatische Erkennung angewendet werden. Außerdem erhalten Analysten so direkten Zugriff auf Informationen, die für die verschiedensten Threat-Hunting- und Bekämpfungs-Anwendungsfälle benötigt werden.

Innovative Erkennungsverfahren für komplexe Bedrohungen

Erkennen komplexer Bedrohungen mit ML-Jobs im Netzwerkmodul

Security-Research-Engineers bei Elastic haben einen neuen Satz von Machine-Learning-Jobs entwickelt, welche Anomalien im Netzwerkverhalten aufspüren, die auf eine komplexe Bedrohung hinweisen könnten. Diese Jobs erkennen Command-and-Control-Kontaktaufnahmen, Datendiebstahlversuche und andere verdächtige oder schädliche Aktivitäten:

- high_count_by_destination_country sucht in Netzwerklogdaten nach ungewöhnlichen Spitzen bei der auf ein bestimmtes Land gerichteten Netzwerkaktivität und kann so dabei helfen, Reconnaissance- oder Enumerations-Traffic aufzuspüren.

- high_count_network_denies sucht nach ungewöhnlichen Spitzen bei Netzwerkverkehr, der aufgrund von Netzwerk-ACLs oder ‑Firewall-Regeln abgelehnt wurde, was in der Regel auf ein falsch konfiguriertes Gerät oder auf verdächtige/schädliche Aktivitäten hinweist.

- high_count_network_events sucht nach ungewöhnlichen Spitzen beim Netzwerkverkehr, was auf ein plötzliches Anschwellen des Netzwerkverkehrs hindeuten kann, für das verdächtige oder schädliche Aktivitäten die Ursache sein können.

- rare_destination_country sucht in den Netzwerklogdaten nach ungewöhnlichen Ziellandangaben, die ihre Ursache in Initial-Access-, Persistenz-, Command-and-Control- oder Datendiebstahlaktivitäten haben können.

Weitere vordefinierte Regeln zur Bedrohungserkennung

In Elastic 7.13 gibt es einen weiteren neuen Satz von vordefinierten Regeln zur Bedrohungserkennung, die O365, macOS und andere Bereiche schützen. Die Erkennungsregeln decken die verschiedensten Angriffsverfahren ab und werden mit entsprechenden Zeitleistenvorlagen ausgeliefert.

Die Version ermöglicht es Administratoren auch, Indikatorabgleichsregeln zu erstellen, die beim Erkennen von Daten aus sechs Bedrohungsinformationsquellen ausgelöst werden: Abuse.ch MalwareBazaar, Abuse.ch URLhaus, Anomali Limo; AlienVault OTX, MalwareBazaar und MISP.

ML-Modell zur Erkennung anomaler Parent-Child-Prozesse

Security-Research-Engineers bei Elastic haben vor Kurzem einen Weg aufgezeigt, wie überwachtes und nicht überwachtes ML dazu genutzt werden kann, sogenannte Living-off-the-Land-Binaries (LOLBins) zu erkennen, die ansonsten im Rauschen anderer Systemprogramme untergehen und sich so der Erkennung entziehen würden.

Regelaktualisierungen außerhalb der üblichen Veröffentlichungsintervalle

Wir können jetzt auch außerhalb des regulären Elastic-Veröffentlichungszyklus neue und aktualisierte Erkennungsregeln bereitstellen, sodass unsere Security-Research-Engineers schneller auf topaktuelle Security-Events reagieren können. Sämtliche Regeln sind versionskontrolliert und werden individuell aktualisiert. Administratoren werden über neue Aktualisierungen informiert und können sie mit einem einzigen Klick bestätigen.

Verbesserungen bei der Endpoint-Security

Erkennung von Prozessmanipulationsversuchen

Elastic bietet jetzt auch die Möglichkeit, versuchte Prozessmanipulationen, darunter auch Angriffe wie „Process Doppelgänging“ und „Process Herpaderping“, zu erkennen. Diese Erkennung von Prozessmanipulationsversuchen kann automatisiert werden, gleich, ob Sie Elastic Agent oder Winlogbeat nutzen.

EICAR-Erkennung

Elastic Security 7.13 vereinfacht Operationen, indem die für Elastic verwendeten Standard-Malware-Signaturen für die Diagnose durch die EICAR-Signatur ergänzt werden, um das automatisierte Testen auf Malware-Systeme auf Windows, macOS und Linux zu unterstützen.

Fleet Server

Version 7.13 führt mit Fleet Server eine dedizierte Infrastrukturkomponente für das Agent-Management und die Verwaltung von Agent-Integrationen ein. Sie wurde in Go geschrieben und ist von ihrem Design her in der Lage, selbst mit Hunderttausenden von Agents klarzukommen. Mehr erfahren Sie im Blogpost zur Veröffentlichung der neuen Elastic Cloud-Version.

(Noch) mehr Datenintegrationen

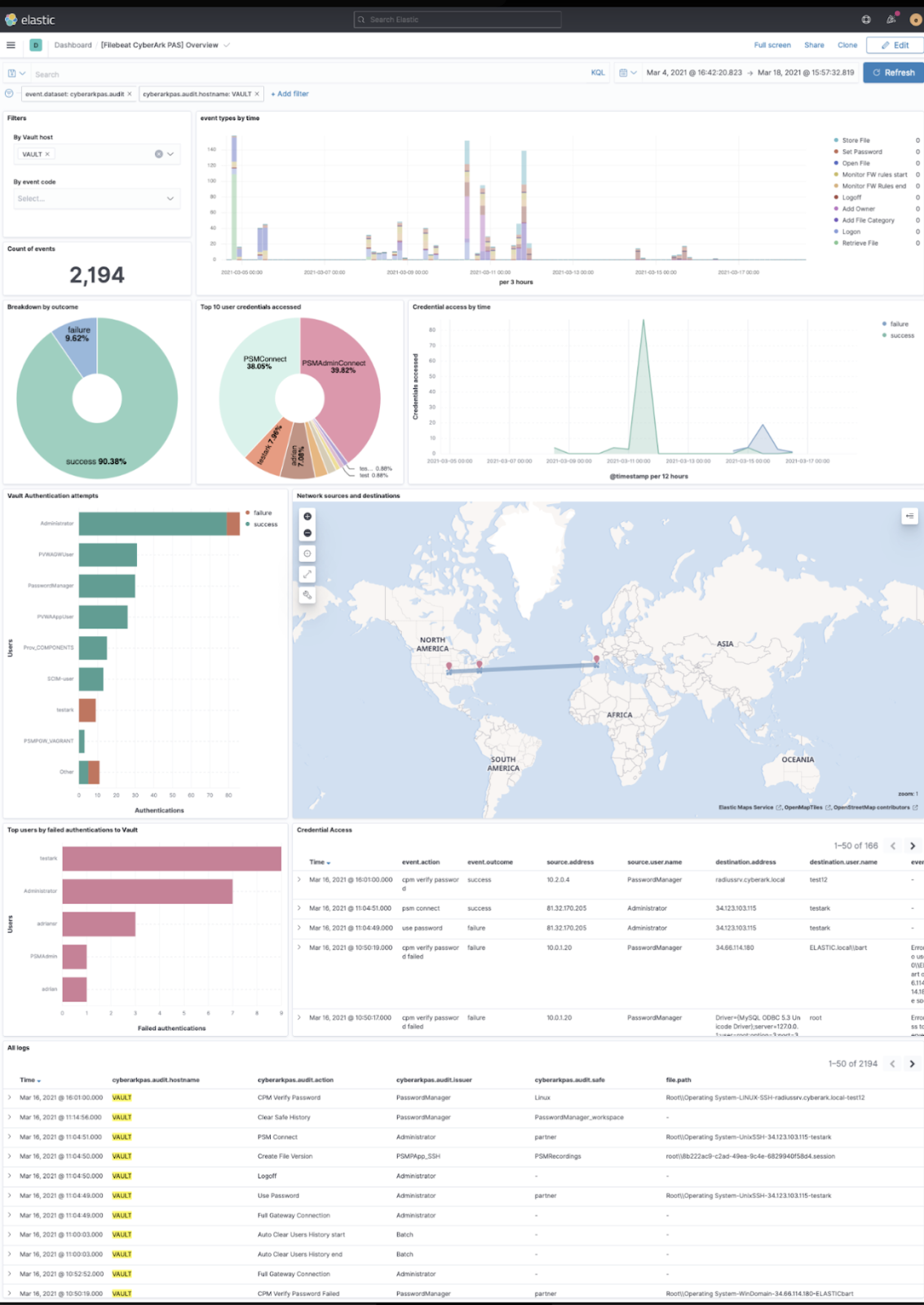

Integration für CyberArk Privileged Access Security

CyberArk hat zusammen mit Elastic eine robuste Integration für deren Lösung Privileged Access Security (PAS) entwickelt, die für ein optimales Ingestieren und Analysieren dieser wertvollen Datenquelle sorgt. Durch das Analysieren dieser Ereignisse zusammen mit anderen Umgebungsdaten können Analysten Bedrohungen erkennen, bei denen für das Vorankommen in der Cyber Kill Chain missbräuchlich verwendete Konten mit Berechtigungen zum Einsatz kommen. Die Integration beinhaltet auch das folgende Dashboard.

Standalone-XML-Prozessor für Windows-Ereignisse

Elastic Security bietet jetzt eine neue Möglichkeit, Windows-Ereignisse im XML-Format, die auf einem Non-Windows-System residieren, zu parsen und zu ingestieren.

Weiterleiten von Windows-Ereignissen aus Legacy-SIEM

Version 7.13 unterstützt das Ingestieren von Windows-Ereignissen über einen Drittanbieter- und Legacy-SIEM-Connector.

Aktualisierung der Erfassung von Sysmon-Events

Beim Sysmon-Modul für Winlogbeat gibt es eine kleine, aber wichtige Neuerung: Es unterstützt jetzt die Sysmon-Events 24 („ClipboardChange“) und 25 („ProcessTampering“). Auf diese Weise lassen sich sowohl mit Agent als auch mit Winlogbeat Ereignisse erfassen, die auf Prozessmanipulationen hindeuten.

Unterstützung für ECS 1.9

Alle Module für die Integration von Agent- und Beats-Daten wurden auf ECS 1.9 aktualisiert.

Elastic Security 7.13 ausprobieren

Wenn Sie all das Neue und Gute, was Elastic Security in der Version 7.13 bietet, ausprobieren möchten, registrieren Sie sich für ein kostenloses Probeabonnement von Elastic Cloud oder sehen Sie sich die Elastic Security-Demo an. Sie haben bereits ECS-formatierte Daten in Elasticsearch? Dann führen Sie einfach ein Upgrade auf die Version 7.13 des Elastic Stack aus, um mit dem Aufspüren und Bekämpfen von Bedrohungen beginnen zu können.