通过 Elastic 安全的云工作负载保护功能确保云的安全

开始使用 Elastic 安全的云工作负载保护功能

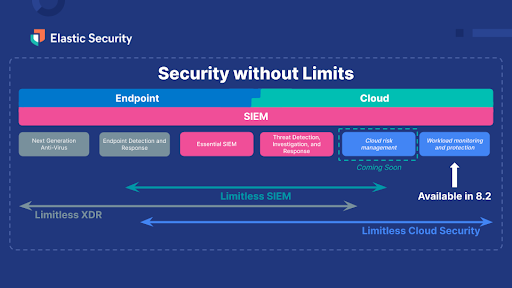

随着 Elastic 8.2 的发布,我们很高兴在 Elastic 安全内引入了云安全功能的初级版,还有云工作负载保护用例。去年八月 Cmd 与 Elastic 安全强强联手之际,我们便一同踏上旅程,希望为客户带来一系列云工作负载运行时安全功能,针对运行于云或数据中心的工作负载中发生的攻击进行检测、防御和响应。

通过目前的 8.2 版本,您可以即时访问这些全新的工作负载保护功能:

- 使用 eBPF,完善以云工作负载为对象的数据收集工作:对高度可用和可靠的工作负载而言,Linux 是一种事实标准。为保护工作负载,我们需要一种有效的方式来捕获工作负载的运行时数据。我们已经完成对终端安全数据收集机制的扩充,在其中纳入了 eBPF。eBPF 是一种内核技术,其无需修改内核源代码或添加其他模块即可运行程序,因此可以安全地运行于 Linux 内核,并且性能优异。而为了确保所有用户都得到周全的保护,我们利用现有数据收集机制,保持对一系列受支持操作系统的兼容性。

- Linux 逻辑事件模型的架构扩展:Linux 逻辑事件模型(具有 fork、exec、进程退出 (exit) 和 setsid 等事件)是用于生成会话视图数据的基本框架。我们已完成大量工作(详细介绍请阅读此篇博文),以便定义此数据模型并将其转换为 Elastic Common Schema (ECS),让它能够在 Elasticsearch 中轻松搜索及进行索引。安全从业人员因此可以获得相关背景信息,以掌握这些工作负载所发生的情况。举例而言,如果工作负载中生成了安全告警,我们可以精准地深入了解在某一时段某一用户或某项服务在会话中的行为表现。

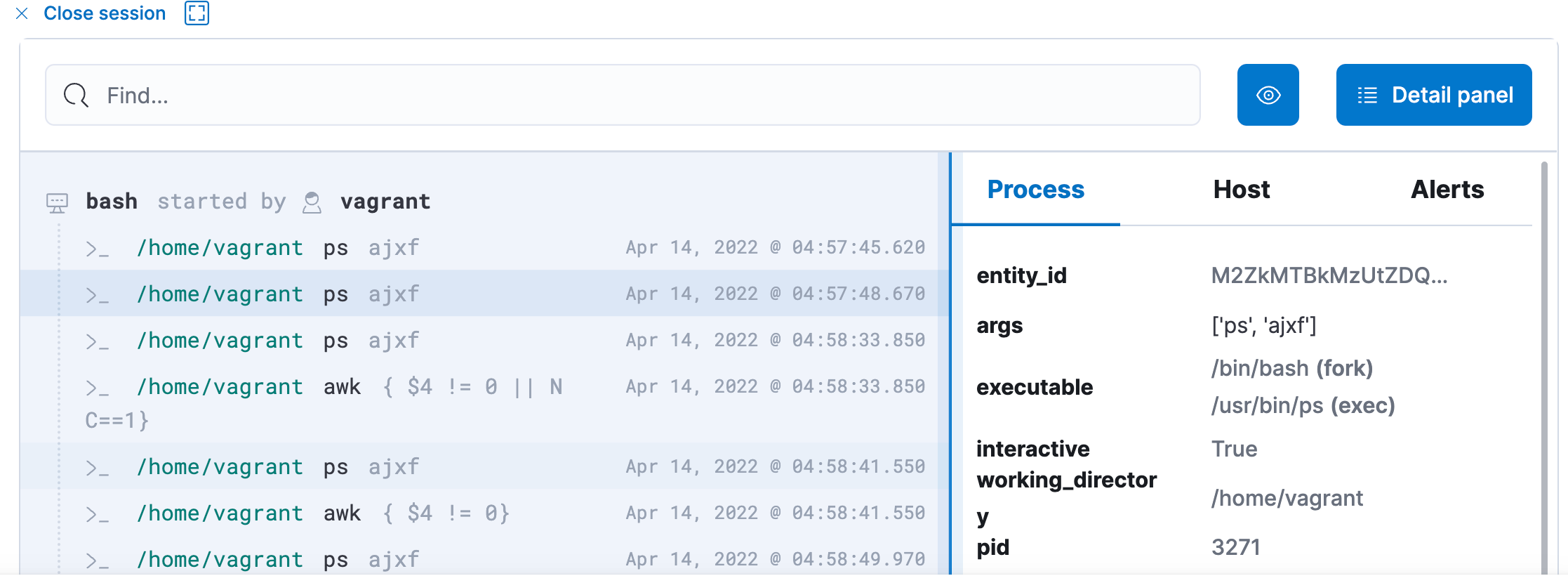

- 使用会话视图,采用熟悉的方式调查工作负载:最终,会话视图这一 Cmd 标志性功能现在便可用于公测版。会话视图可以按照时间顺序呈现 Linux 工作负载中执行的一系列进程,看起来类似于一种终端 shell。这种呈现形式有助于从业人员调查工作负载的用户和服务行为。

Elastic 安全的重要工作流均集成了会话视图,其中包括 Alerting、调查和主机探测。这种做法还可在安全分析师对主机的告警进行分类时,为其提供丰富的环境背景信息。您可以获得有关各项执行命令的其他信息(如用户名和输入的参数),以及有关父进程、条目 Leader 和群组 Leader 的信息。您可以查看生成的告警,并采取相应措施,比如直接从会话视图开启案例和运行 osquery!

开始使用云工作负载保护功能

在了解过这些充满惊喜的更新后,想必您一定想知道如何开始使用这些保护云工作负载的功能。请遵循以下分步式说明,即可开始使用。出于本次演示目的,我会使用 AWS EC2 实例作为想要监测和保护的工作负载。

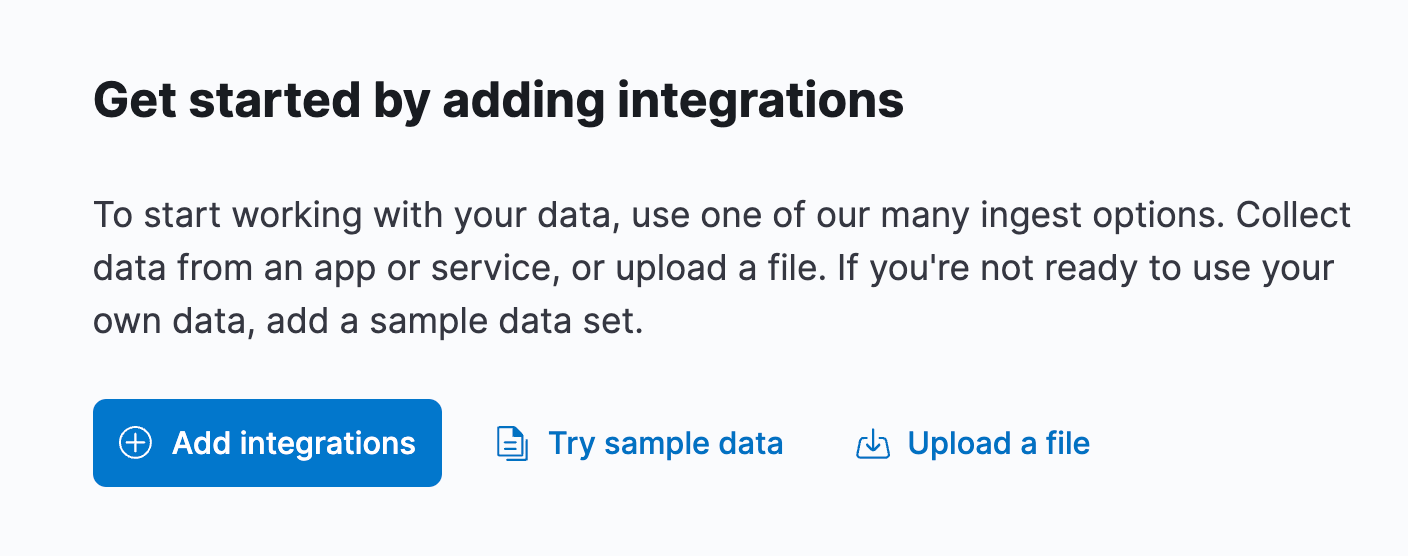

- 开始试用 Cloud 或将安装的 Elastic 安全升级到 8.2 版本。

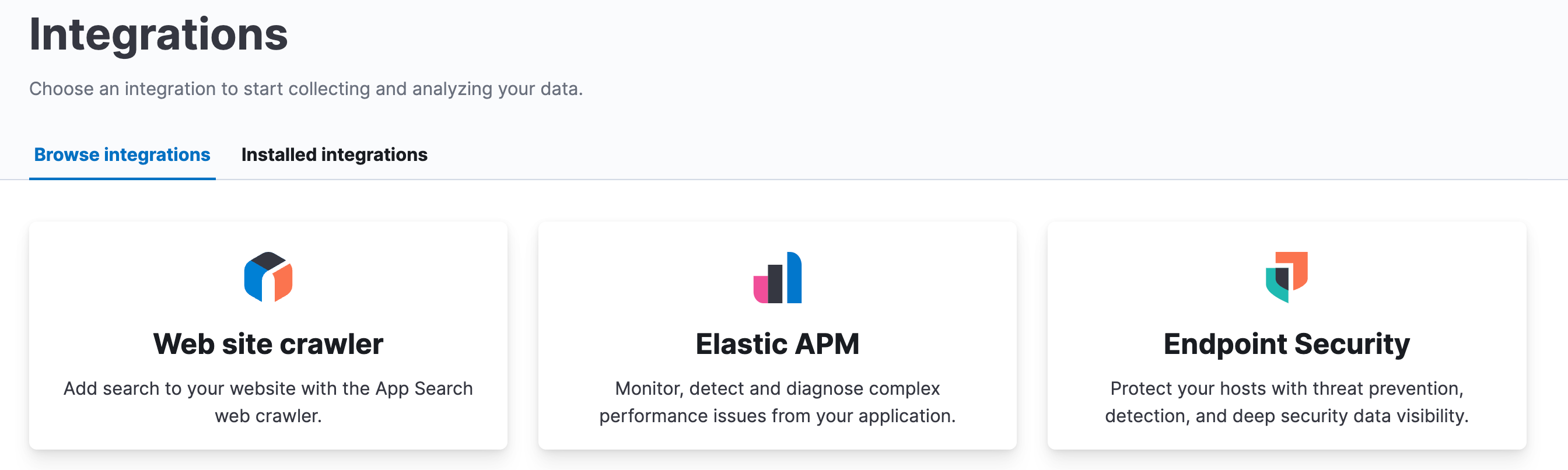

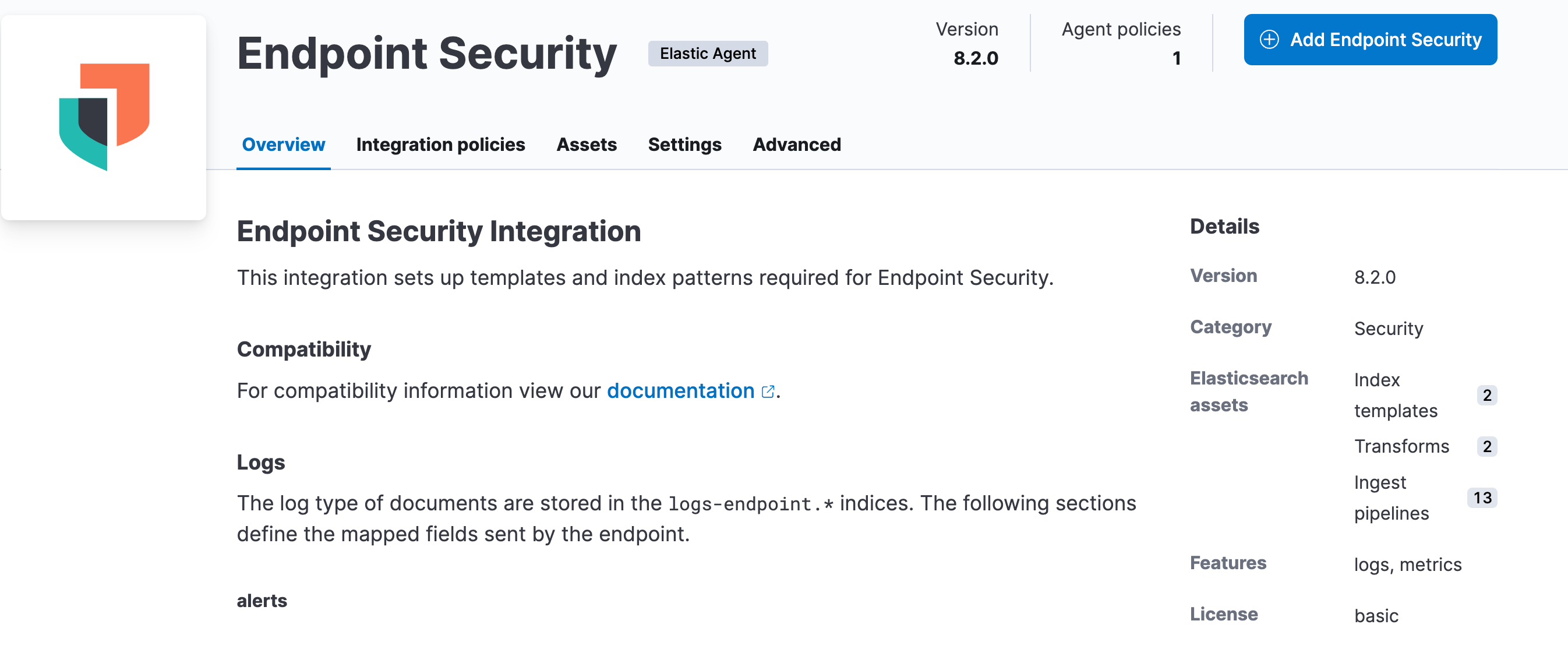

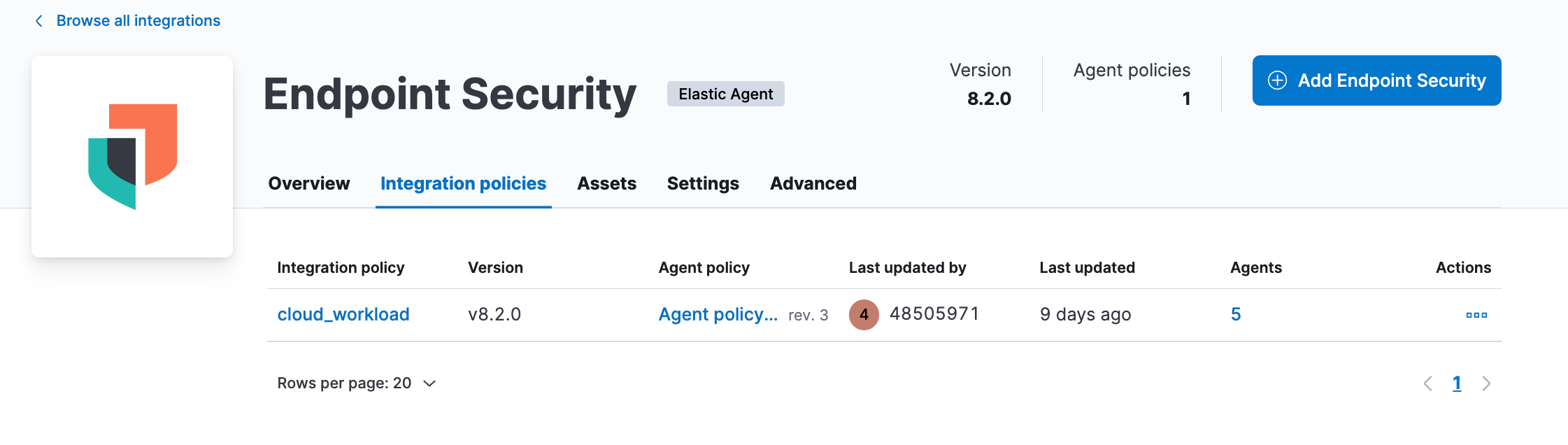

- 升级到 Elastic 安全 8.2 之后,前往“Integrations”(集成),然后选择“Endpoint Security”(终端安全)。

- 单击“Add Endpoint Security”(添加终端安全)按钮。

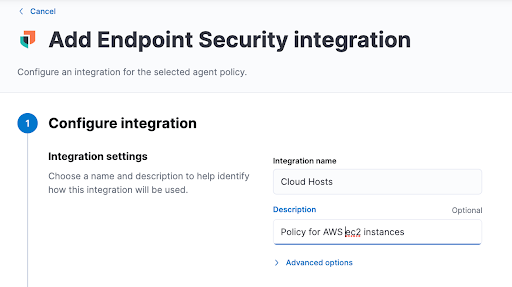

- 遵循下一页的步骤。视需要创建“Agent Policy”(Agent 策略)。

- 在将集成添加到策略之后,前往“Integration policies”(集成策略),单击新的策略。

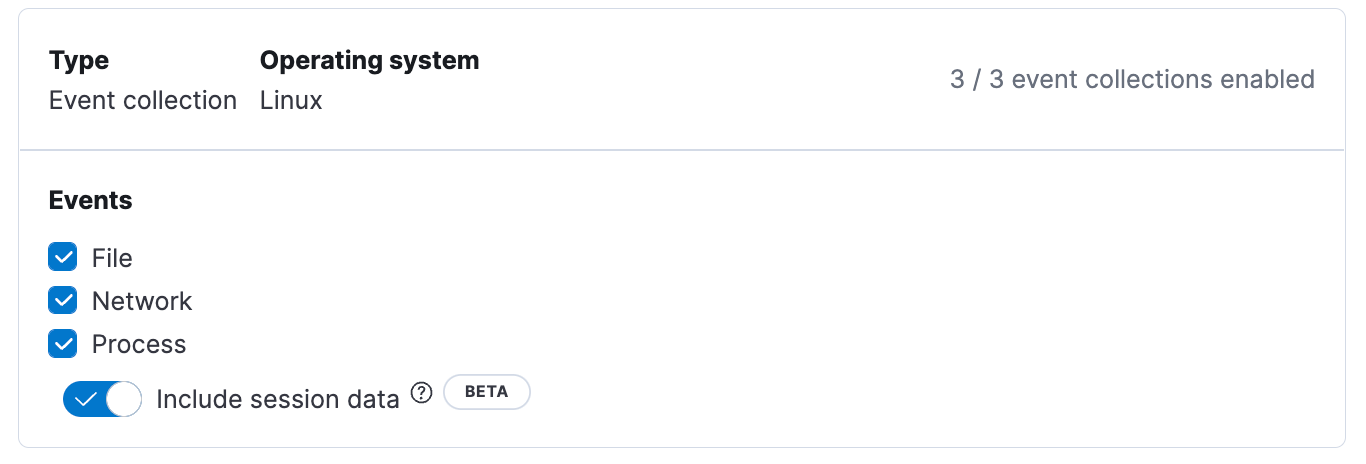

- 从“Integration Policy”(集成策略)页面导航到 Linux 系统的“Event Collection”(事件收集)部分。然后开启“Include Session Data”(包括会话数据),然后单击“Save”(保存)。请注意:您需要完成这步启用任意新主机或已有主机的会话数据,之后才能在服务器或 VM 上安装 Agent。

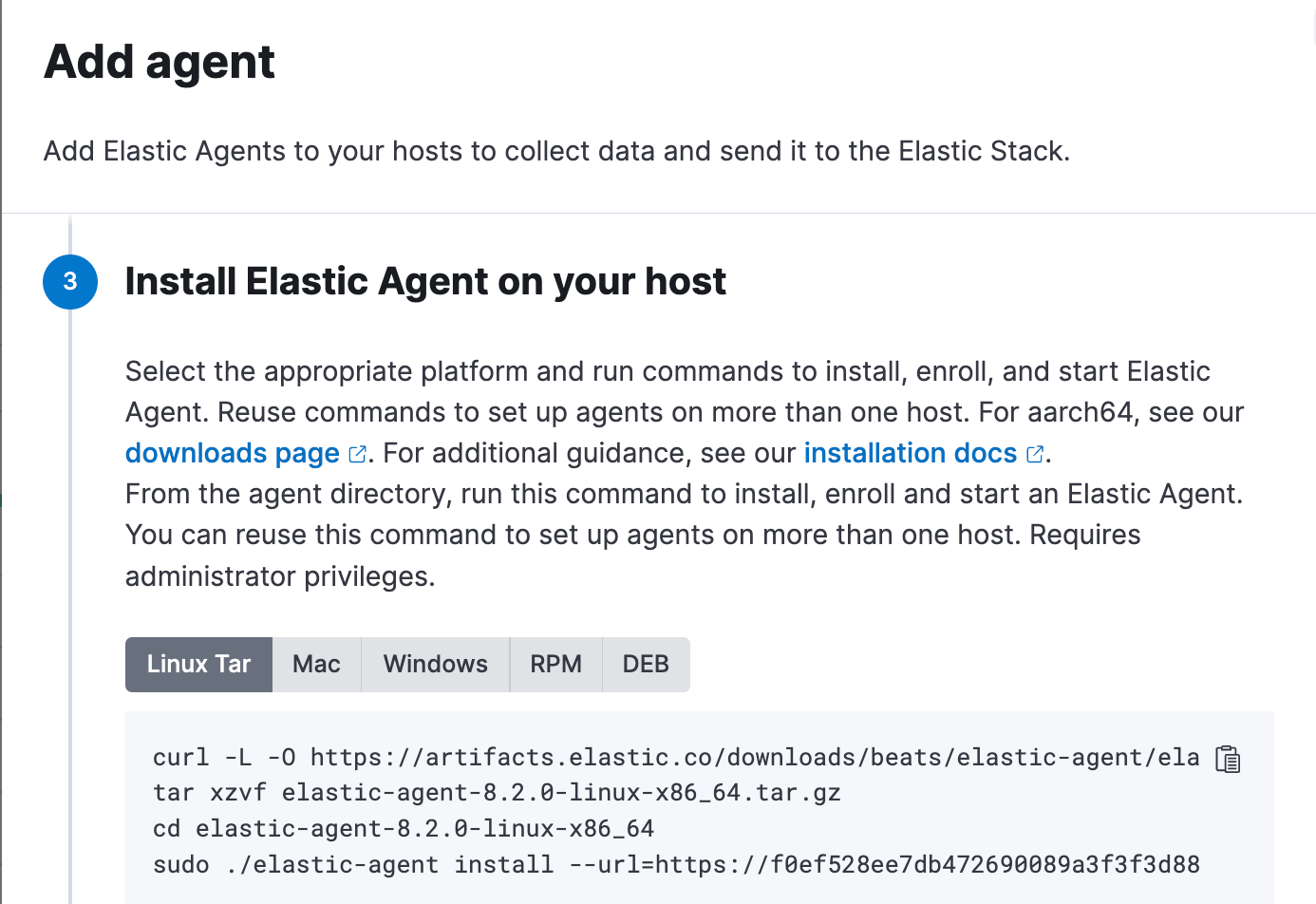

- 现在登录或使用 SSH 登录到 AWS 终端 Shell,安装 Agent 和终端。遵循“Add Agent”(添加 Agent)的说明,并在 EC2 实例上安装 Elastic Agent。

- 通过执行下列命令来确保 Elastic Agent 进程正在运行:

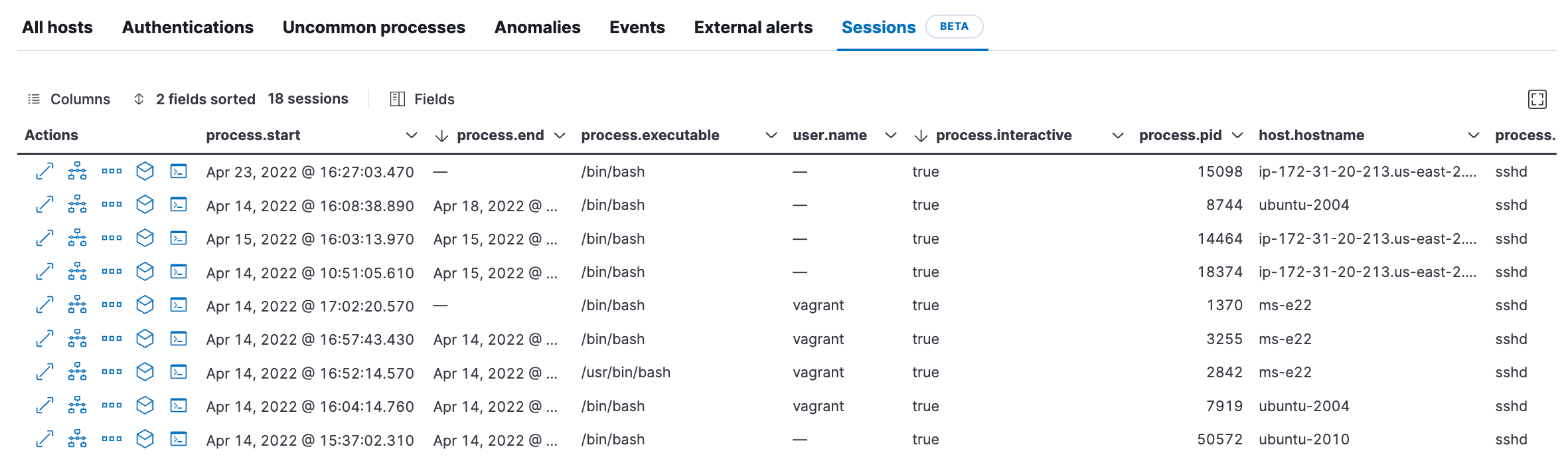

ps -aux | grep elastic - 导航到“Elastic Security”(Elastic 安全)→“Hosts”(主机)→“Sessions”(会话)选项卡。此时应该可以看到会话表格,其中会显示各种主机所有会话 Leader 的审计跟踪。

- 单击会话视图图标 [>_],以便按每个用户检查各会话所发生的情况。

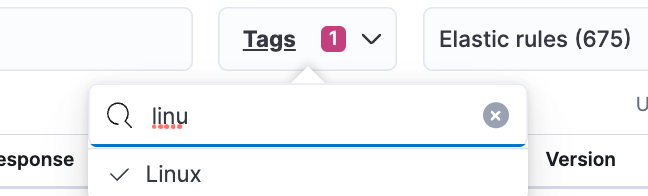

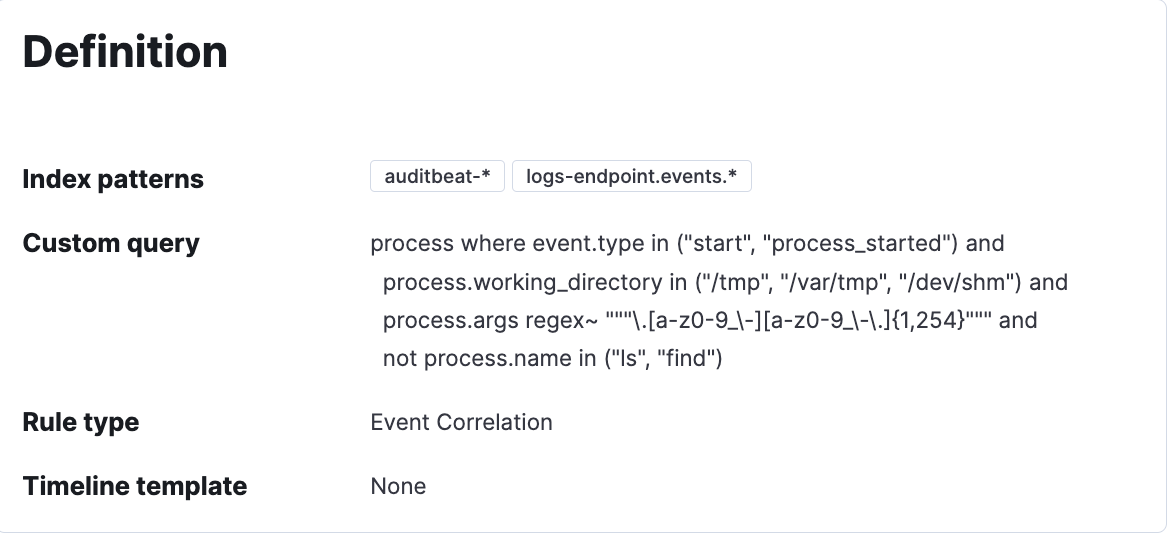

- 工作负载保护的规则:导航到“Elastic Security”(Elastic 安全)→“Detect”(检测)→“Rules”(规则)。启用 Linux 标签,并详细了解哪些规则适用于您的工作负载,并启用这些规则。基于 MITRE 框架,您可以启用 68 项预构建 Linux 规则和 18 项 Machine Learning 规则。请注意:任何带 logs-endpoint-events* 索引模式的规则应启用“Session Viewer”(会话视图工具)。