Elastic SIEM 隆重推出

本博文中提及的 Elastic SIEM 解决方案现在称为 Elastic Security。Elastic Security 解决方案范围更广,可提供 SIEM、端点安全、威胁搜寻、云监测等功能。如果您正寻找 Elastic Security 应用至 SIEM 用例的特定信息,请访问 SIEM 页面。

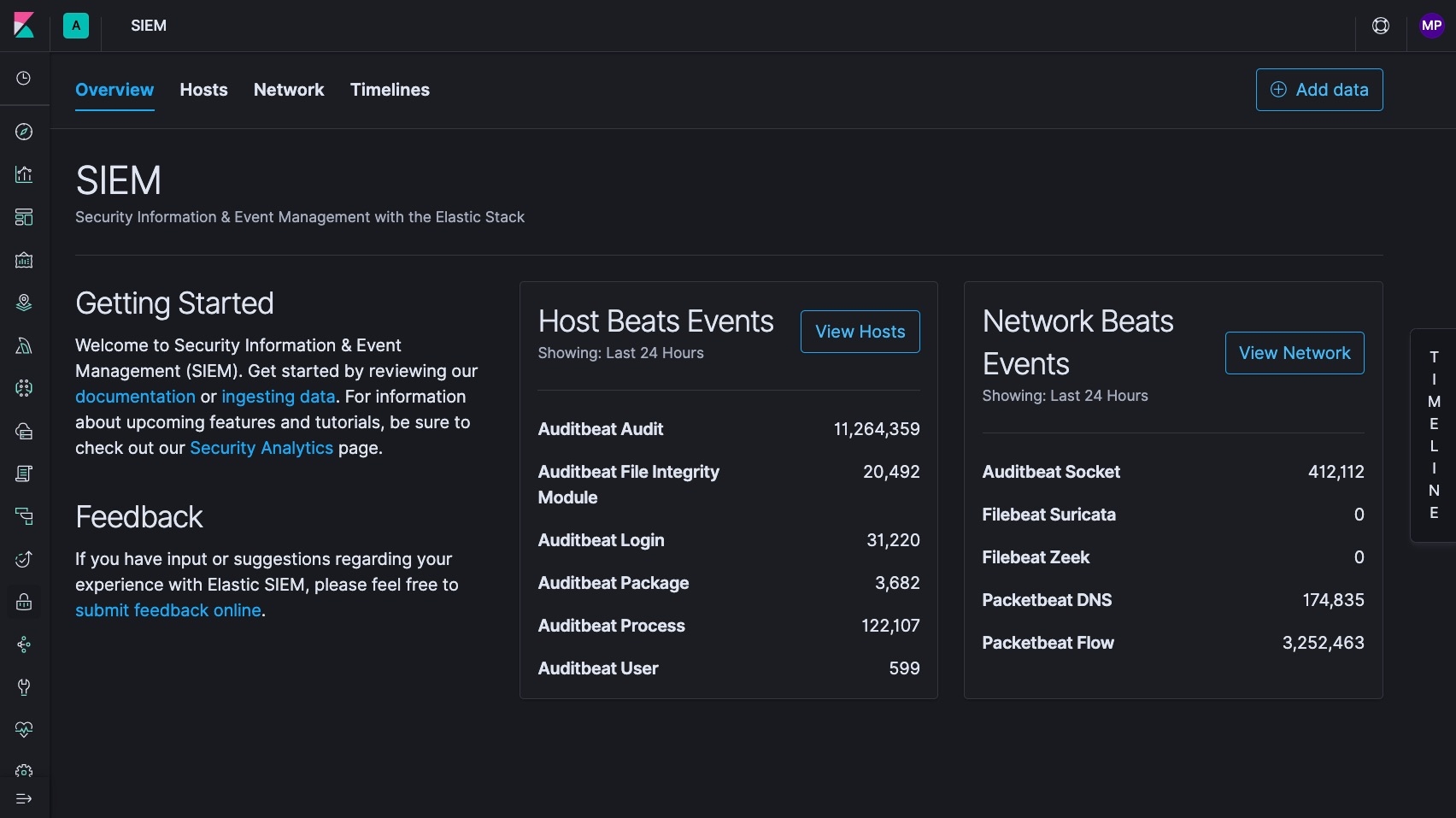

我们兴奋地宣布推出 Elastic SIEM,这是我们在构建 SIEM 愿景的道路上迈出的第一个重大步伐。Elastic SIEM 的发布依托于 Elastic Stack 在安全分析市场已经取得的强劲动力和巨大成功。Elastic SIEM 的最初发布版本针对安全用例推出了新的数据集成集合,同时在 Kibana 中推出了全新的专属应用,通过这一应用,安全从业人员能够以更加精简的方式调查常见的主机和网络安全工作流并对其加以分类。

而且,这一功能包括在默认分发包中,免费提供给用户。Elastic SIEM 在 Elastic Stack 7.2 版本中是公测版,现在即可在 Elasticsearch Service on Elastic Cloud 上使用,亦可下载。

多年前即已开启的旅程

在过去几年间,Elastic Stack 成为了安全从业人员的热门之选,帮助他们保护自己的系统和数据免遭网络威胁。Bell Canada 和 Slack 都在使用 Elastic Stack 进行安全分析。Cisco Talos 将 Elasticsearch 作为威胁猎捕计划的核心。OmniSOC(由 Big Ten Academic Alliance(十大学术联盟)和橡树岭国家实验室创建的共享式网络安全运营中心)选择使用 Elastic Stack 作为 SIEM 解决方案的核心组件。而且,我们还见证了围绕 Elastic Stack 出现的 RockNSM、HELK 以及其他形式的开源项目,这些项目均能为安全运行人员提供支持。

看到 Elastic Stack 能够如此契合安全数据的需求,我们感到无比激动。围绕这些用例形成的社区给予了我们极大激励,所以我们决定投入精力构建基础功能来更好地服务于这一社区;这一过程与我们开发日志和 APM 等其他解决方案的过程并无二致。最开始是收集安全信息和事件,我们使用 Filebeat、Winlogbeat 和 Auditbeatwe 扩展了所收集的主机安全数据集合。我们还通过集成热门的网络监测和入侵检测系统(IDS,例如 Bro/Zeek 和 Suricata),扩展了网络安全事件的收集范围。

由于扩大了数据集成集合,我们意识到通过统一方式表示不同来源的数据有多么重要。在过去的 18 个月内,我们和社区及合作伙伴共同努力,开发出了 Elastic Common Schema (ECS);ECS 是一套可扩展的字段映射规范,能够让用户轻松将不同来源的数据进行标准化,进而可以跨不同来源进行关联、搜索和分析。

现在既然能够轻松从多个数据源收集安全数据,并通过通用模式加以存储,接下来的一步显然就是通过一个用户界面将这些内容集中到一起,并针对安全从业人员的需求提供量身定制的用户体验。

和 Elastic SIEM 打个招呼吧!

Elastic SIEM 隆重推出

Elastic SIEM 的核心是全新的 SIEM 应用,此应用是安全团队的交互式工作空间,可允许他们对事件进行分类并开展初期调查。其中包括的时间线事件查看器 (Timeline Event Viewer) 能够允许分析师收集和存储攻击证据,固定相关活动并添加注释,以及添加评论并分享他们的发现,而且这一切在 Kibana 中即可完成;这样一来,您便能够轻松处理符合 ECS 格式的任何数据了。

Kibana 一直以来都深受安全团队的喜爱,因为他们可以在这里对自己的安全数据进行可视化、搜索和筛选。安全团队钟爱的有关 Kibana 的所有方面(从交互性和临时搜索,到快速钻取),Elastic SIEM 应用一应俱全;此外 Elastic SIEM 应用还将所有这些优势都浓缩在与典型 SOC(安全运营中心)工作流相一致的直观产品体验中。

在告警调查或者交互式威胁猎捕中,SIEM 应用可以帮助分析与主机和与网络相关的安全事件,包括下列分析:

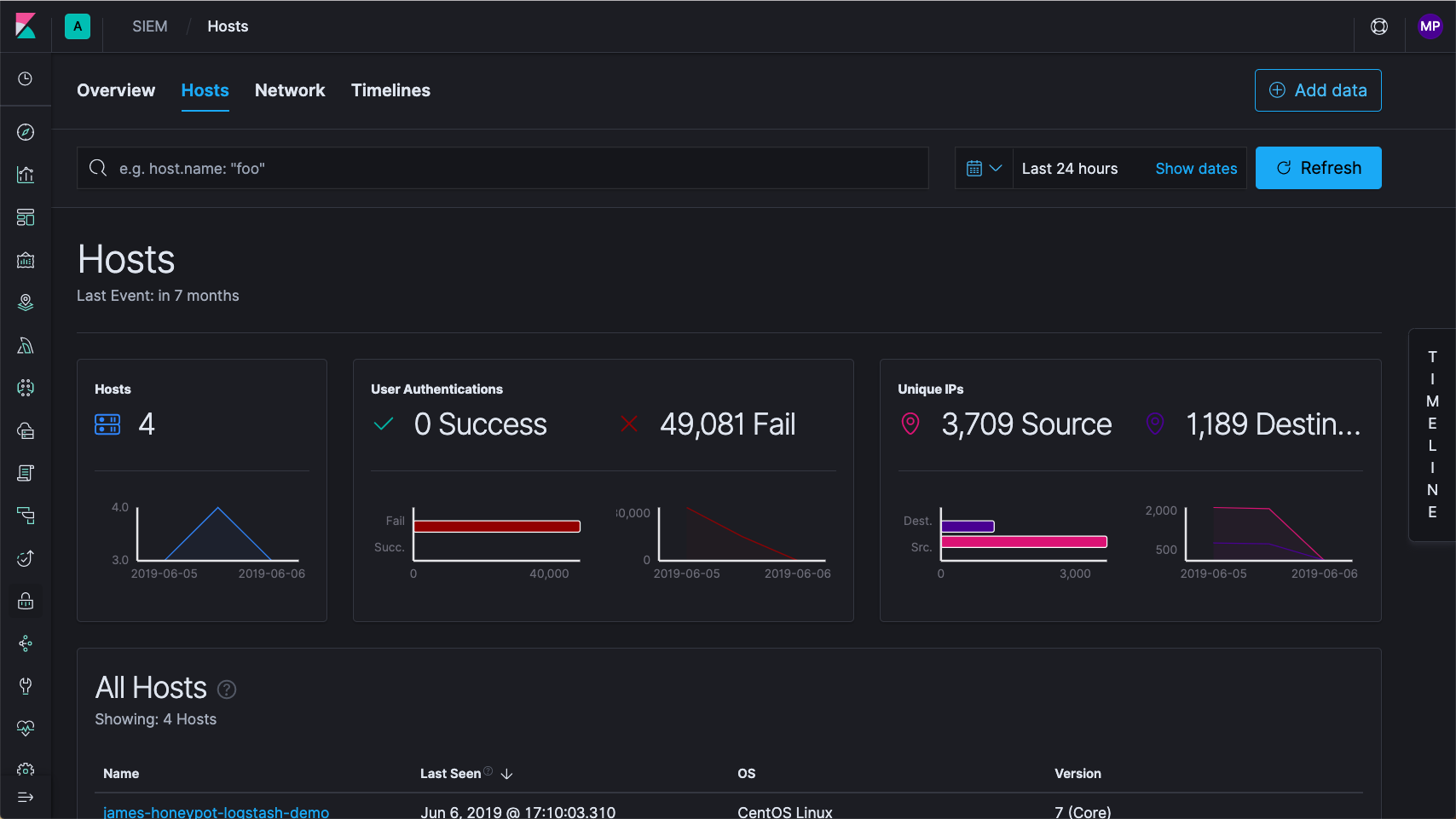

主机安全事件分析

尽管 Kibana 中已有十分丰富的可视化和仪表板库,SIEM 应用中的 Host(主机)视图仍可作为进一步的补充,提供主机相关安全事件的关键指标,以及一个能够帮助与时间线事件查看器进行互动的数据表集合。同时,7.2 还借助 Winlogbeat 对 Sysmon 的支持,实现了全新的主机数据收集功能。

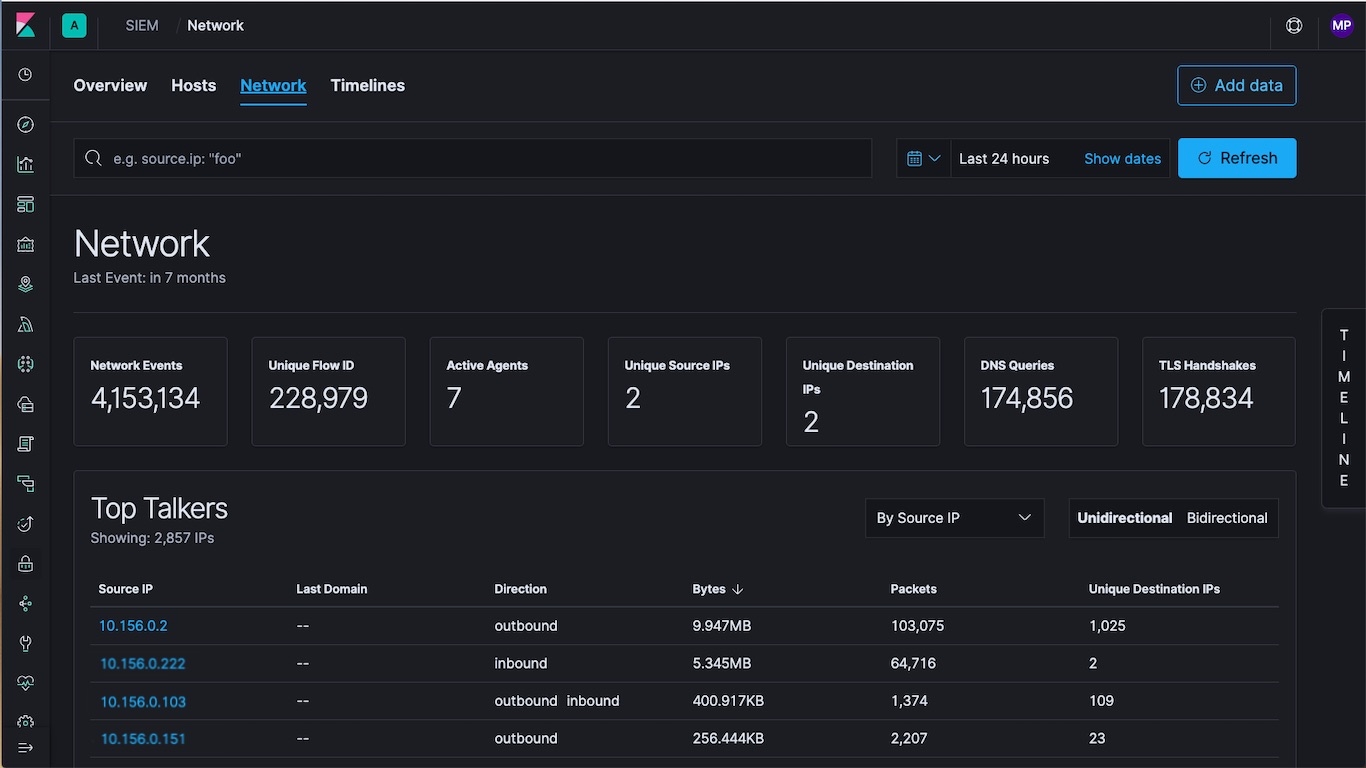

网络安全事件分析

与上面相似,Network(网络)视图则可以让分析师了解关键网络活动指标,协助调查时充实数据,并提供能够帮助与时间线事件查看器进行互动的网络事件表。我们同时还在 7.2 中支持 Cisco ASA 和 Palo Alto 防火墙。

时间线事件查看器

时间线事件查看器是调查或威胁猎捕时所用的协作工作空间,分析师可以轻松将感兴趣的对象拖放到这里,从而准确创建他们所需的查询筛选以了解告警的最深层原因。在调查期间,分析师可以固定单独事件并添加注释,还可以添加备注来描述调查期间所完成的步骤。自动保存功能确保调查结果可供事件响应团队使用。

我们将再接再厉,继续这一旅程

Elastic 一直都致力于快速采取行动,频繁发布版本,从而为用户提供持续价值流。我们坚信 Elastic SIEM 是我们在实现 SIEM 愿景的过程中迈出的很棒的第一步,而且用户和合作伙伴社区都提供了特别积极的早期反馈。

我们的合作伙伴生态系统,包括全球系统集成商,也见证了越来越多用户逐渐针对 SIEM 用例部署 Elastic Stack。

“借助 Elastic 崭新的 SIEM 功能,我们得以提高在下面两方面的能力:简化安全可见性,以及为客户在 Elastic Stack 上构建可扩展的端到端安全和数据解决方案。”Optiv(安全解决方案集成商,同时也是 Elastic 的推荐合作伙伴)网络数字化转型部门的副总监暨总经理 Greg Baker 说道,“我们期待着共同支持客户在这些能力方面的需求,并与 Elastic 延续我们长期以来的合作关系。”

这是我们在安全领域发展旅程中的一个重大里程碑,我们对此倍感激动,将会再接再厉继续构建更好的产品。SIEM 检测规则、用户分析、威胁情报整合以及添加更多数据源,这些功能都已加入到我们的路线图中。我们保证,将会继续秉承 Elastic 的方式开展业务,不断超越并转移 SIEM 的传统界限和定义,以帮助您保护自己的数据、应用程序和网络基础设施。

即刻开始使用

如要开始使用,既可在 Elasticsearch Service 上快速部署一个集群,也可安装最新版本的 Elastic Stack。Elasticsearch 中已经有 ECS 数据了?只需将集群升级到 7.2,即可试用 Elastic SIEM。

为了帮助您更轻松地开始使用,我们在这里准备了一些资料助您尽快上手: