Mejorar la seguridad de red con filtros de tráfico en Elastic Cloud

Hoy nos complace anunciar nuevas características de gestión de tráfico en Elastic Cloud. Ahora puedes configurar filtrado IP en tu despliegue de Elastic Cloud en Amazon Web Services (AWS), Google Cloud y Microsoft Azure. También anunciamos la integración con AWS PrivateLink. Estas características ayudan a brindarte más control sobre la capa de seguridad de red de tus cargas de trabajo de Elastic.

Controlar el acceso de red a tus despliegues

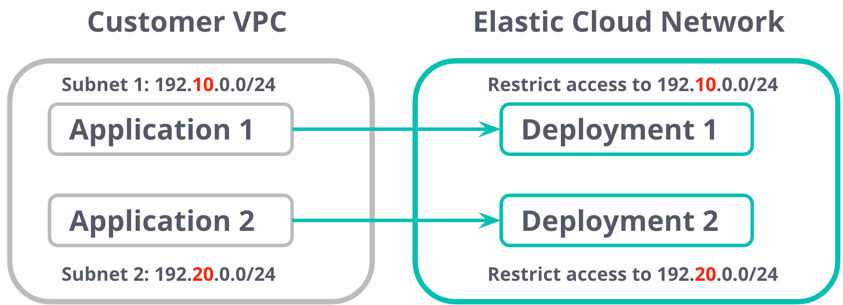

El filtrado IP te permite especificar el acceso de red a tu despliegue de Elastic Cloud basado en direcciones IP únicas, bloques o intervalos de direcciones IP. AWS PrivateLink proporciona conectividad privada entre tus clouds privados virtuales (VPC), recursos de AWS y aplicaciones en las instalaciones. Esto te brinda la capacidad de asegurar la conexión de red entre tus aplicaciones y tu despliegue de Elastic Cloud.

Una política de seguridad bien pensada incluye disposiciones para el principio de mínimo privilegio, al igual que la aplicación de seguridad en capas. Si bien esto es solo una pequeña parte del desarrollo de una posición de seguridad sólida, la idea es limitar el acceso a las aplicaciones, los datos y los sistemas a los usuarios y sistemas con una necesidad comercial legítima. También reconocemos que ninguna herramienta de seguridad es una solución completa de protección contra amenazas, por lo que debemos organizar en capas nuestros controles de seguridad. El filtrado IP se toma ambos conceptos muy en serio.

Para agregar otra capa de seguridad a tu instalación y despliegues, puedes restringir el tráfico por dirección IP entrante a las fuentes de confianza. Por ejemplo, quizá quieras restringir el acceso al despliegue estrictamente al intervalo de IP asociadas con el VPC en el cual se despliega la versión de producción y abrir más ampliamente a los desarrolladores el despliegue en el cual se despliega la versión de desarrollo.

Usar PrivateLink para asegurar el acceso a tus despliegues

Una arquitectura de seguridad común involucra asegurar que tus bases de datos y almacenes de datos solo expongan direcciones IP privadas a tus aplicaciones orientadas al público. Esto es preferible si almacenas información de identificación personal (PII) o datos confidenciales en tus almacenes de datos.

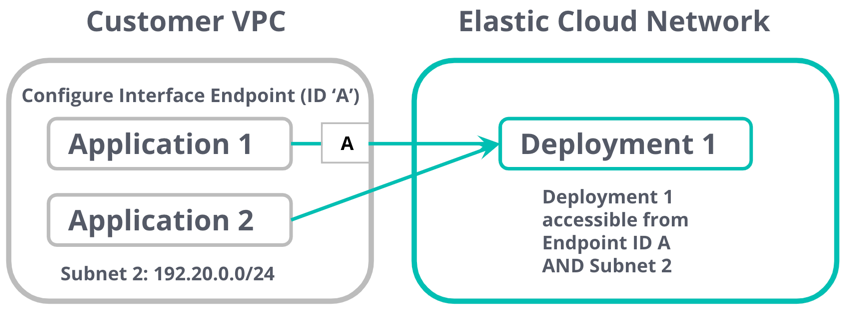

PrivateLink está ganando terreno rápidamente como la forma preferida de proporcionar conectividad segura. Conecta el VPC en el que está desplegada tu aplicación (consumidor de servicios) con el VPC en el que reside tu despliegue de Elasticsearch (proveedor de servicios).

Acceder a los servicios a través de PrivateLink ofrece muchas ventajas que incluyen comunicación segura usando una IP privada y gestión de red simplificada. A diferencia de las soluciones basadas en emparejamiento de VPC y puertos de internet, PrivateLink es unidireccional, lo que significa que solo permite tráfico del VPC del consumidor al endpoint.

Además puedes elegir cuáles de tus VPC y subredes pueden acceder al endpoint de PrivateLink. Esto permite efectivamente que los endpoints de servicio funcionen como si estuvieran hospedados directamente en tu red privada y solo permiten tráfico en una dirección (desde tu VPC a la nuestra).

Cómo usar las características de gestión de tráfico en Elastic Cloud

Crear un filtro de tráfico

Puedes elegir entre crear una conexión de PrivateLink para emparejar tu VPC con el nuestro y crear un conjunto de reglas de filtrado IP para restringir el conjunto de IP que tienen acceso a tu despliegue.

Crear un endpoint de PrivateLink

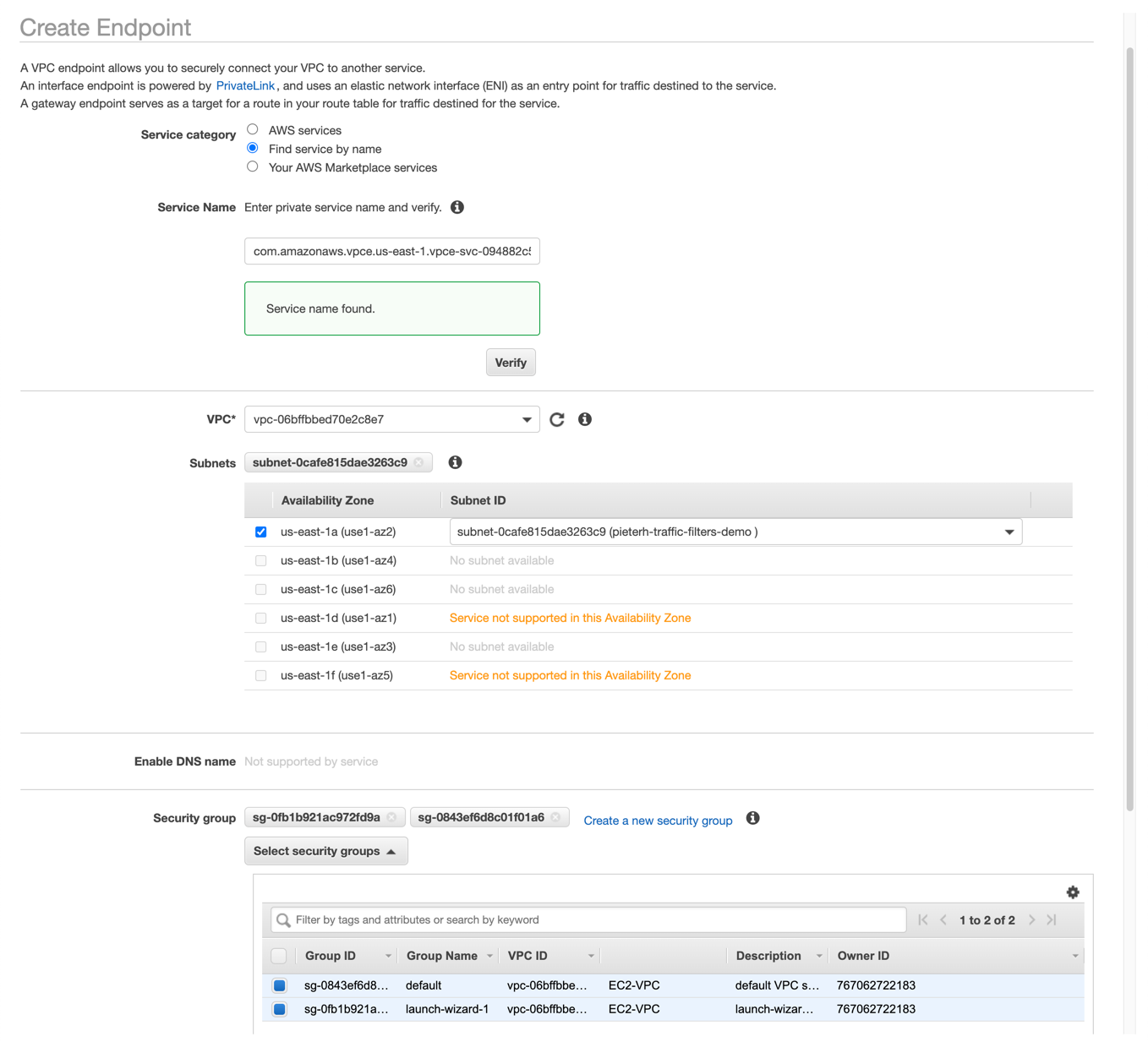

Configurar un endpoint de VPC en AWS

- Inicia sesión en tu cuenta de AWS y crea un endpoint de VPC de interfaz. Consulta los documentos sobre filtrado de tráfico para configurar el nombre de servicio de la región en la que estás creando el endpoint de interfaz. En la región us-east-1, por ejemplo, el nombre de servicio sería

com.amazonaws.vpce.us-east-1.vpce-svc-0e42e1e06ed010238. Asigna los grupos de seguridad que deberían tener acceso al endpoint. Una vez finalizado, obtendrás una ID de endpoint de VPC de interfaz, que necesitarás más adelante. - Configura un alias DNS CNAME que apunte al nombre de dominio de la interfaz de endpoint que acabas de crear.

Configurar un filtro de tráfico: endpoint de PrivateLink en Elastic Cloud

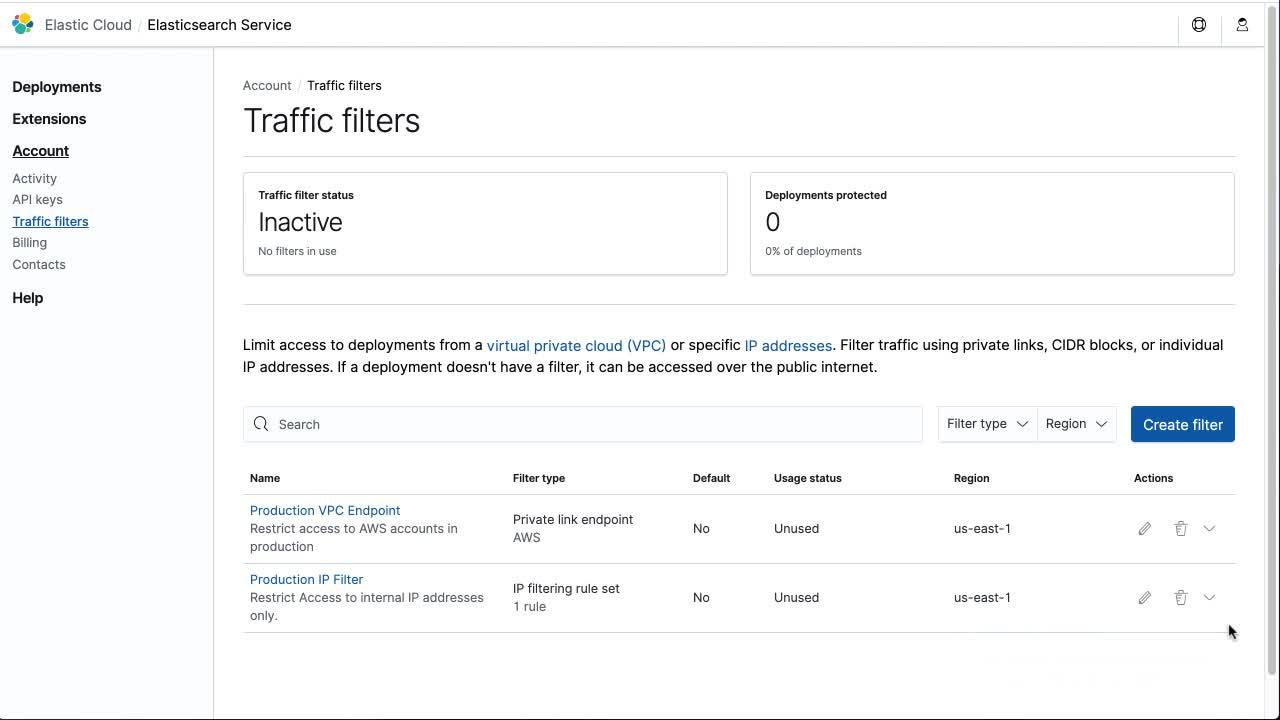

- En la consola de Elastic Cloud, navega a Account (Cuenta)> Traffic filters (Filtros de tráfico) y haz clic en Create filter (Crear filtro).

- Selecciona PrivateLink. Puedes asignarle a tu filtro una descripción y un nombre sencillos. Considera incluir la región de tu VPC en el nombre. La Endpoint ID (ID de endpoint) es la ID de endpoint de VPC de interfaz que guardaste en el paso anterior.

Crear un conjunto de reglas de filtrado IP

- En la consola de Elastic Cloud, navega a Account (Cuenta)> Traffic filters (Filtros de tráfico) y haz clic en Create filter (Crear filtro). Selecciona el conjunto de reglas de filtrado IP.

- Puedes asignarle a tu filtro de tráfico una descripción y un nombre sencillos. Puedes agregar una o más reglas para incluir varios intervalos de CIDR o direcciones IP individuales.

Una vez que creas filtros de tráfico, puedes activarlos asociándolos a uno o más despliegues.

Asociar un filtro de tráfico a un despliegue

Una vez creado el filtro, puedes asociarlo a un despliegue cuando creas el despliegue o editando uno existente. Se puede asociar un filtro de tráfico a más de un despliegue. También se puede asociar un despliegue a más de un filtro de tráfico. Puedes ver un resumen de los despliegues y las reglas de filtros de tráfico desde el dashboard de tu cuenta.

Ver el filtro en acción

Según las reglas de filtrado que configuraste, solo se podrá acceder a tus despliegues desde el endpoint de PrivateLink o a través de la lista de IP configuradas explícitamente. Para probar la conectividad desde las aplicaciones desplegadas en tu VPC, puedes intentar conectarte a ellas desde destinos que no tienen configurado el acceso.

Primeros pasos

Inicia sesión o regístrate para una prueba gratuita de 14 días y da los primeros pasos con el filtrado IP y la integración con AWS PrivateLink. Estas características están disponibles para todos los clientes de Elastic Cloud en los niveles Estándar, Oro, Platino y Enterprise sin cargo adicional sobre el precio estándar del Proveedor Cloud. Puedes visitar nuestra documentación del producto para obtener más información.