Elastic Security 7.9 新增反恶意软件、预建的云保护等

本博文中提及的 Elastic SIEM 解决方案现在称为 Elastic Security。Elastic Security 解决方案范围更广,可提供 SIEM、端点安全、威胁搜寻、云监测等功能。如果您正寻找 Elastic Security 应用至 SIEM 用例的特定信息,请访问 SIEM 页面。

安全团队经常使用 Elastic Security 来收集和分析终端数据,随着虚拟劳动力队伍不断扩大,增强可见性的需求提高了这一用例的普遍性。这一解决方案的优势在于,在需要规模化数据的用例中,能以任何格式交付数据,而且几乎不限数量和速度。只需在您的终端上部署 Beats,就可以开始广泛收集数据。

我们不禁思考:如果您已经部署了一个代理来收集终端数据,为什么不使用相同的代理来防御恶意软件?

Elastic Security 7.9 通过在新版 Elastic Agent 中引入无署名的恶意软件防御和内核级数据收集,实现了直接集成到 Elastic Stack 中的全面终端安全的第一个重要里程碑,使用一个 Beat 收集各种信息。 Elastic Agent 还整合了日志、度量收集等。这些功能目前在我们的免费分发层中可用,并计划在之后的版本中提供更多的终端保护功能。

Elastic Security 7.9 的优势远不止这些。随着数据、应用程序和用户迅速迁移到云端,安全运营 (SecOps) 团队仍必须在其所在的混合环境中维护可见性。为了满足这一需求,Elastic Security 7.9 引入了新的检测方法,让 SecOps 能够在不影响 IT 和开发团队迁移速度或灵活性的情况下保持对具体情况的感知。社区驱动的工作流优化对防御、检测和响应进行了简化。借助于大量新近受支持的数据源,安全从业者能够在发现威胁时即刻予以阻止。

让我们深入了解。

免费恶意软件防御和深入终端可见性

一键运行反恶意软件(公测版)

恶意软件防御现已内置于 Elastic Agent,为终端数据收集新增重要的保护层。我们的免费套餐可为各地的用户和组织提供这一新功能。这会推进我们实现将威胁防御直接内置于 Elastic Agent 中的目标,并会带来更多高级终端安全功能。

无署名的恶意软件防御可立即阻止 Windows 和 macOS 终端上的恶意可执行文件。在最新一轮的测试中,AV-Comparatives 发现 Elastic Security 机器学习 (ML) 模型可阻止 99.6% 的恶意软件,而且从未在普通商业软件上触发过误报。在 Kibana 中可一键激活反恶意软件。

内核级数据收集(公测版)

Elastic Security 通过收集用于集中分析的终端数据来促使警报保持高准确性。Elastic Security Research Team 的检测方法与 MITRE ATT&CK© 一致,利用各种信息(包括内核级信息)支持检测规则和机器学习作业,同时最大限度地减少误报。该解决方案适用于所有基础 OS,提供广泛的支持,可收集基本数据:

- Windows 数据集:进程、网络、文件、DNS、注册表、DLL 和驱动程序负载、安全性

- macOS 数据集:进程、文件、网络

- Linux 数据集:进程、文件、网络

将整个环境中的终端数据进行集中并进一步添加情境,使组织能够加快威胁搜寻、警报分类和事件响应。凭借 Elastic Security 的速度和规模,您可以快速分析详细的终端数据,使用交互式可视化功能检查和联系上下文理解信息,并将响应工作流与外部编排和报告工具(如 SOAR 平台)进行整合。

预建的云保护和扩展的检测选项

云安全态势监控保护(规则公测版/ML 作业 GA 版)

2020 年 Verizon 数据泄露调查报告 (DBIR) 估计,22% 的数据泄露事件由配置错误引起。企业不断向云端过渡,风险也随之增大,但仍有 99% 的配置错误被忽略。最新版本中共享的安全内容让安全团队能够持续关注配置错误的资产、权限和用户活动,从而降低风险。

Elastic Security 7.9 通过新的机器学习作业和威胁检测规则来保护云基础设施和应用程序,以助防止损坏和损失的发生。与其他 Elastic 开发的产品一样,此全新安全产品与 MITRE ATT&CK 框架保持一致。它支持对来自 AWS CloudTrail 和 Okta 的数据进行持续分析,以支持云基础设施监测以及身份和访问监测。

Elastic Security 7.9 通过新的机器学习作业和威胁检测规则来保护云基础设施和应用程序,以助防止损坏和损失的发生。与其他 Elastic 开发的产品一样,此全新安全产品与 MITRE ATT&CK 框架保持一致。它支持对来自 AWS CloudTrail 和 Okta 的数据进行持续分析,以支持云基础设施监测以及身份和访问监测。

其他用例探索检测规则存储库,这是我们最近开放的产品,用于促进 Elastic Security Research Team 和社区成员之间的协作。

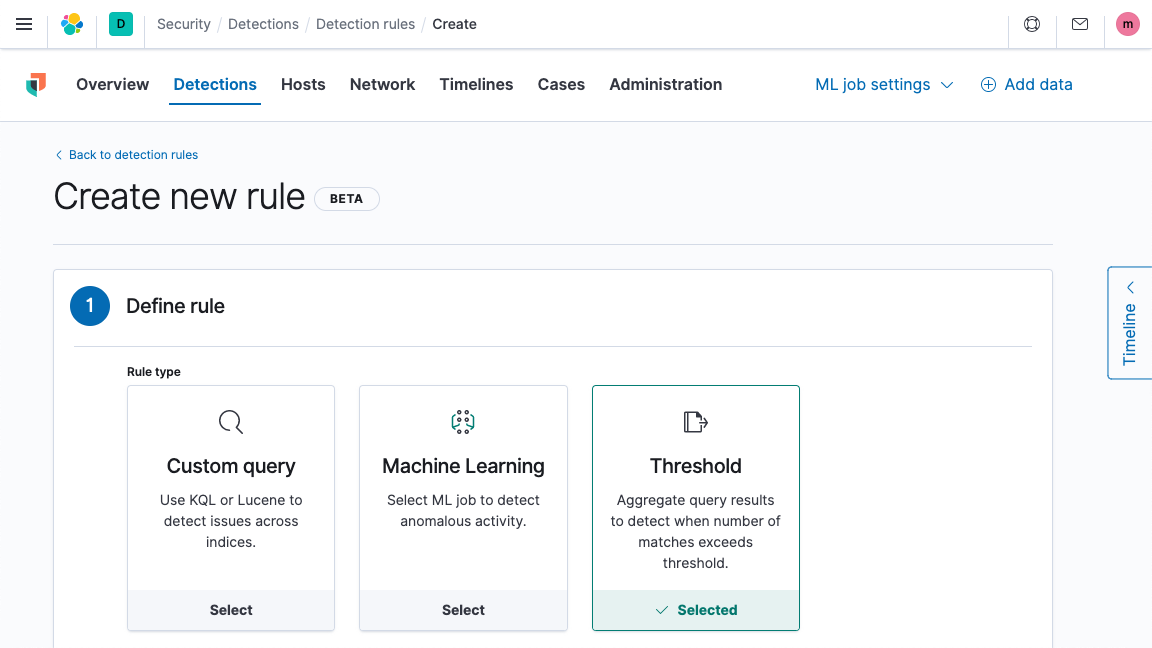

基于阈值的警报(公测版)

基于阈值的规则是一种新的检测方式,借助这种新方法可使用 Elastic Security 检测威胁,其触发的条件是:给定实体(例如,终端或用户)满足一组特定标准的事件超过用户指定数量。如此即可针对用例(比如检测暴力破解和发现已停止报告的日志源)调整特定环境的规则。

构成要素规则指定(公测版)

指定为“构成要素”的规则将从分析人员工作流中移除生成的警报,允许创建输入以触发高准确性警报,同时不会让分析人员承受更多噪音。例如,您可以使用两个构成要素规则:一个构成要素规则的配置目的是在 Web 服务器登录高度异常时发出警报,另一个构成要素规则的配置目的是发现数据库服务器上有计划外的维护活动;这些将作为生成警报的规则的输入,分析人员更应该关注这些警报。

通过社区推动的优化来简化分析人员工作流

Elastic 致力于为安全从业者提供直观、高效、愉悦的用户体验。安全团队在屏幕前花费了大量时间,这个过程需要付出很多,但是值得付出,唯有如此才能落实保护客户、同事和组织的使命。

我们的 UX 团队致力于实现一个崇高的目标,即在以下两者之间寻求平衡:为新用户提供简便性与为高级用户提供灵活性。他们利用社区反馈实现运营效率,借助您对众多增强功能的直接输入成就了 Elastic Security。

交互式流程树可视化(公测版)

Elastic Security 7.9 中基于终端的活动实现了新的交互式可视化,这简化了分析人员的分类、搜寻、调查和响应工作流。分析人员能够借此发现潜在的攻击者行为和攻击进度(例如,打开 XLS 文件、生成进程、建立新的出站连接)。可选择将可视化方式(和相关数据)附加到新用例或现有用例,从而进一步简化工作流。

终端情境对于 SecOps 的可见性至关重要,但是,往往由于性能限制或难以控制的成本而无法对此数据进行集中式分析。通过集成 SIEM 和 Elastic Security 的终端安全功能可增强环境可见性,减少分析人员的猜测,并提高团队效率。

预生成的检测规则的调查指南(公测版)

Elastic Security 7.9 版中引入的所有检测规则均具有各种格式的调查指南,可为分析人员在调查检测警报时提供问题、操作和后续步骤方面的建议。为您的环境自定义调查指南或为新规则实施一个调查指南均易于操作,与更新 markdown 字段一样易于实现。 ![与预生成的检测规则相关的调查指南] 12

可自定义的调查时间线模板(公测版)

Elastic Security 7.9 使用户能够通过与单个检测规则相关联的“时间线模板”,自定义数据的过滤方式和在调查时间线上的显示方式。用户可以复制、自定义、创建和共享新的时间线模板,这些模板同时指定过滤器和列(字段以及排列顺序)。这些精选视图使分析人员可以直接从对检测警报的初审过渡到调查,而无需暂停以重新配置过滤器或可见字段。Elastic Security 研究人员将时间线模板与新检测警报上呈现的调查指南统一起来,从而加快威胁搜寻和调查的速度。

统一的警报异常工作流(公测版)

Elastic Security 7.9 帮助分析人员减少误报,误报是分析人员在常规安全技术方面长期面临的困扰。借助该发布,可实现轻松创建规则异常,防止在满足特定条件时触发警报。可以单独或通过列表添加异常,而且检测规则和代理配置可以并行更新,从而减少与最小化误报相关的日常开支。 ![向 Elastic Security 检测规则添加异常] 13

通过集成 IBM Security Resilient 简化用例工作流(公测版)

我们最新集成了 IBM Security Resilient,使安全团队能够轻松地将其安全操作与广泛部署的安全事件响应平台进行集成。使用 Elastic Security 展开调查,添加调查时间线和评论,实现一键式打开或更新 IBM Security Resilient 中的用例,从而轻松升级。

进一步提供分析人员界面增强功能(GA 版)

Elastic Security 7.9 提供许多其他大大小小的 UI 增强功能,我们希望这些增强功能成为界面必不可少的组成部分:全屏模式、无限滚动、自定义 IP 信誉查询链接等。这些增强功能中的很多功能是根据社区的要求设计的,这些功能在 7.9 版中同时兼备,共同打造更精致的用户体验。

通过扩展的即用型数据收集和准备来简化数据采集

新增数据集成(GA 版,除非另有说明)

Elastic Security 提供了精选的数据入门经验,使 SecOps、SecDevOps 和其他团队能够专注于手头的任务,而不必担心为支持其他用例而需要整理数据或寻找数据源。7.9 版新增了与新的终端和云数据源的集成,包括 Microsoft Defender ATP、Windows PowerShell、Sophos XG 防火墙以及对 Google G Suite 的公测版支持(例如,登录、管理员活动、驱动器活动)。

![集中环境数据以实现安全监测和威胁搜寻] 14

实验数据集成

通过选择 Elastic Agent 集成和 Filebeat 模块,该发行版还借由 Elastic 员工自创的 OSS 项目引入了对超过 15 种常见网络和应用程序安全技术的实验性支持:

| OS | 描述 | |------------------------------------|--------------------------| | Apache TomCat | 网络服务器 | | Barracuda Web Application Firewall | Web 应用程序防火墙 | | Blue Coat Director | 配置管理 | | Cisco Nexus | 交换机 | | Cylance Protect | 防病毒 | | F5 BIG-IP Access Policy Manager | 访问控制 | | FortiClient Endpoint Protection | 防病毒 | | Imperva SecureSphere | Web 应用程序防火墙 | | Infoblox Network Identity Operating System | IP 地址管理 | |Juniper Junos OS | 网络安全 | | Microsoft DHCP Server | DHCP | | NetScout Arbor Sightline | DDoS 安全 | | Radware DefensePro | IDS | | SonicWall Firewalls | 防火墙 | |Squid Proxy Server | 代理 | | Zscaler Nanolog Streaming Service | 防火墙 |

支持 ECS 1.5(GA 版)

最后,7.9 版更新了所有 Beats 以支持 Elastic Common Schema (ECS) 1.5,从而确保安全团队执行任务方式的一致性,包括定义自动化以及执行调查和分析。

试用 Elastic Security 7.9 版,获享其功能

Elastic Security 7.9 是我们为您的安全团队加速发展基础的一个重要里程碑。我们很高兴能继续与我们的用户社区合作,使安全团队能够更有效地运作,更快速地发展。如果您还没有加入我们的社区,欢迎您加入我们。

想立马开始吗?在 Elastic Cloud上体验 7.9 版的所有功能,或者查看 Elastic Security 演示。Elasticsearch 中已有 ECS-格式化数据了吗?只需升级到 Elastic Stack 7.9 版即可开始防御恶意软件并检测和响应威胁。

想看看实际效果吗?加入即将开展的 ElasticON Security 虚拟活动。