Elastic Security의 클라우드 워크로드 보호 기능으로 클라우드 보안 강화

Elastic Security에서 클라우드 워크로드 보호 시작

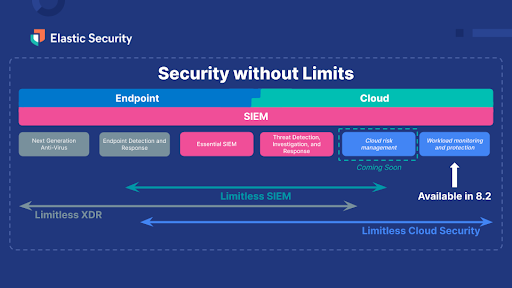

Elastic 8.2 릴리즈를 통해 Elastic Security에서 클라우드 워크로드 보호 사용 사례와 함께 클라우드 보안 기능을 소개하게 되어 기쁩니다. 지난 8월 Elastic이 Cmd를 인수하면서 Elastic Security는 고객이 클라우드에서 실행하든 데이터 센터에서 실행하든 관계없이 워크로드에 대한 공격을 감지, 방지 및 대응할 수 있는 클라우드 워크로드 런타임 보안 기능을 제공하기 위한 여정에 착수했습니다.

이제 8.2를 사용하면 다음과 같은 새로운 워크로드 보호 기능에 즉시 액세스할 수 있습니다.

- eBPF를 사용하여 클라우드 워크로드의 데이터 수집 성능 향상: Linux는 가용성과 안정성이 뛰어난 워크로드를 구현하기 위한 사실상의 표준입니다. 워크로드를 보호하려면 워크로드에서 런타임 데이터를 효율적으로 캡처할 수 있는 방법이 필요합니다. Elastic에서는 eBPF를 포함하도록 Endpoint Security 데이터 수집 메커니즘을 업데이트했습니다. eBPF는 커널 소스 코드를 수정하거나 새로운 모듈을 추가하지 않고도 프로그램을 실행할 수 있도록 지원하는 커널 기술로, Linux 커널에서 실행하기에 안전하고 성능이 뛰어납니다. 또한 모든 사용자를 보호하기 위해 기존 데이터 수집 메커니즘을 사용하는 광범위한 지원 OS와의 호환성도 유지했습니다.

- Linux 논리적 이벤트 모델로 스키마 확장: fork, exec, process exit, setsid와 같은 이벤트가 있는 Linux 논리적 이벤트 모델은 세션 뷰를 위한 데이터를 생성하는 데 사용되는 기본 프레임워크입니다. Elasticsearch에서 쉽게 검색하고 색인할 수 있도록 이 데이터 모델을 정의하고 Elastic Common Schema(ECS)로 변환하기 위해 많은 작업을 수행했습니다(이 블로그에서 자세히 설명). 따라서 이제 보안 실무자들은 이러한 워크로드에서 발생하는 상황에 대한 컨텍스트를 파악할 수 있습니다. 예를 들어, 워크로드에서 보안 경보가 생성된 경우 특정 시간 동안 사용자 또는 서비스가 세션에서 수행한 작업을 정확하게 파악할 수 있습니다.

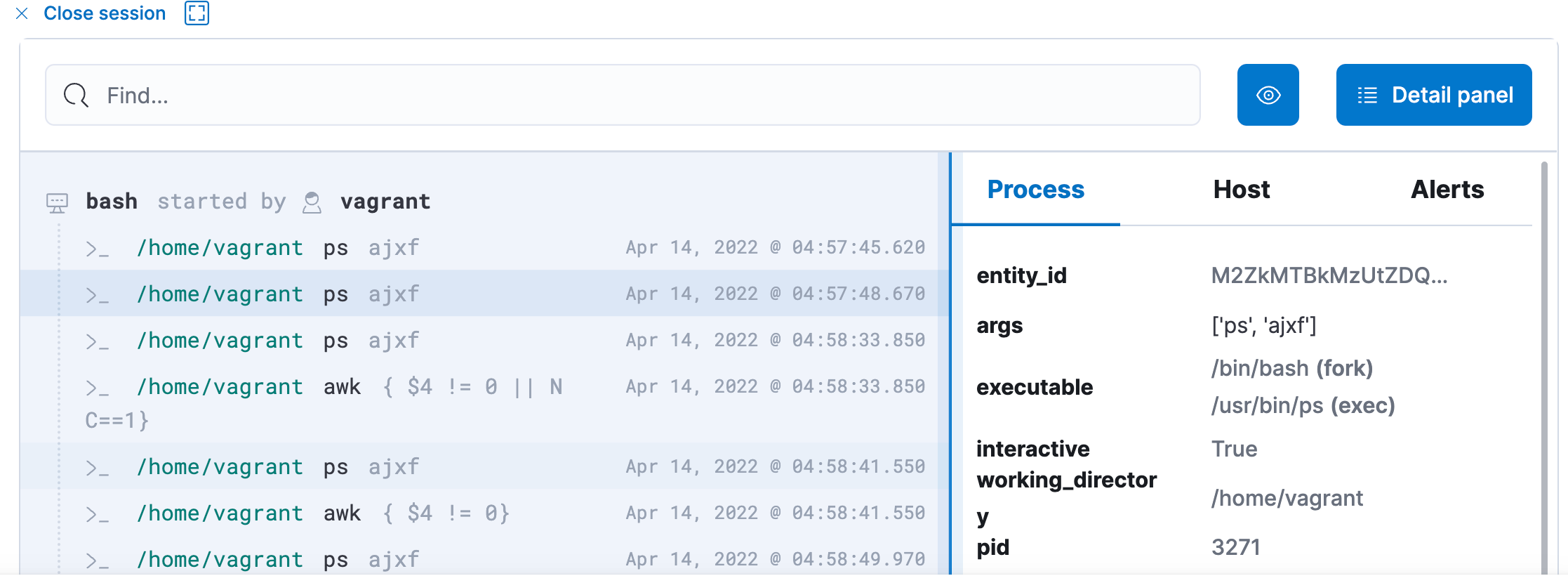

- 세션 뷰를 사용하여 익숙한 방식으로 워크로드 조사: 마지막으로 Cmd의 대표 기능인 세션 뷰가 이제 베타 버전으로 제공됩니다. 세션 뷰는 터미널 셸처럼 Linux 워크로드에서 일련의 프로세스 실행을 시간순으로 정렬하여 표시합니다. 이는 실무자가 워크로드에 대한 사용자 및 서비스 동작을 조사하는 데 도움이 됩니다.

세션 뷰는 경보, 조사, 호스트 탐색 등 Elastic Security의 주요 워크플로우에 통합됩니다. 이를 통해 보안 분석가는 호스트에 대한 경보를 분류하면서 동시에 풍부한 환경 컨텍스트에 액세스할 수 있습니다. 입력된 사용자 이름 및 인수와 같이 실행된 각 명령에 대한 추가 정보를 얻을 수 있으며 상위 프로세스, 항목 리더, 그룹 리더에 대한 정보도 얻을 수 있습니다. 생성된 경보를 보고 케이스 생성 및 osquery 실행과 같은 작업을 세션 뷰에서 직접 수행할 수 있습니다!

클라우드 워크로드 보호 시작

이러한 흥미로운 업데이트 소식에 그렇다면 클라우드 워크로드 보호를 어떻게 시작해야 하는지 궁금하실 것 같은데요. 다음 단계별 지침을 따라 시작하시면 됩니다. 여기에서는 안내를 위해 모니터링하고 보호할 워크로드로 AWS EC2 인스턴스를 사용하려고 합니다.

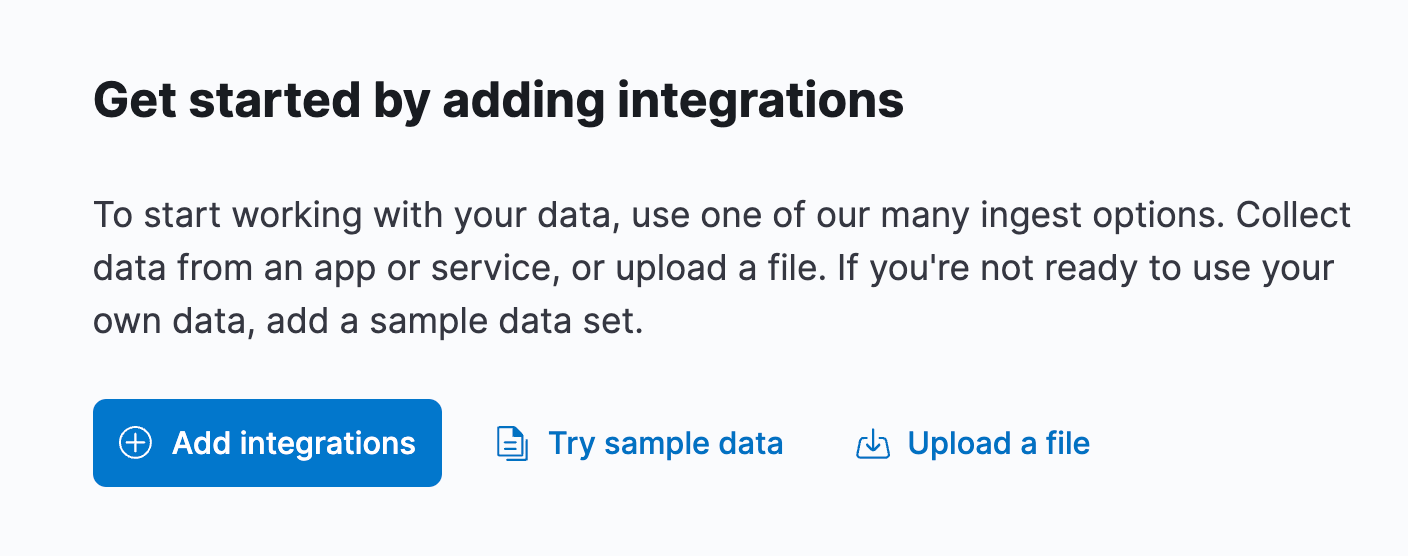

- 클라우드 체험판을 시작하거나 Elastic Security 설치를 8.2로 업그레이드합니다.

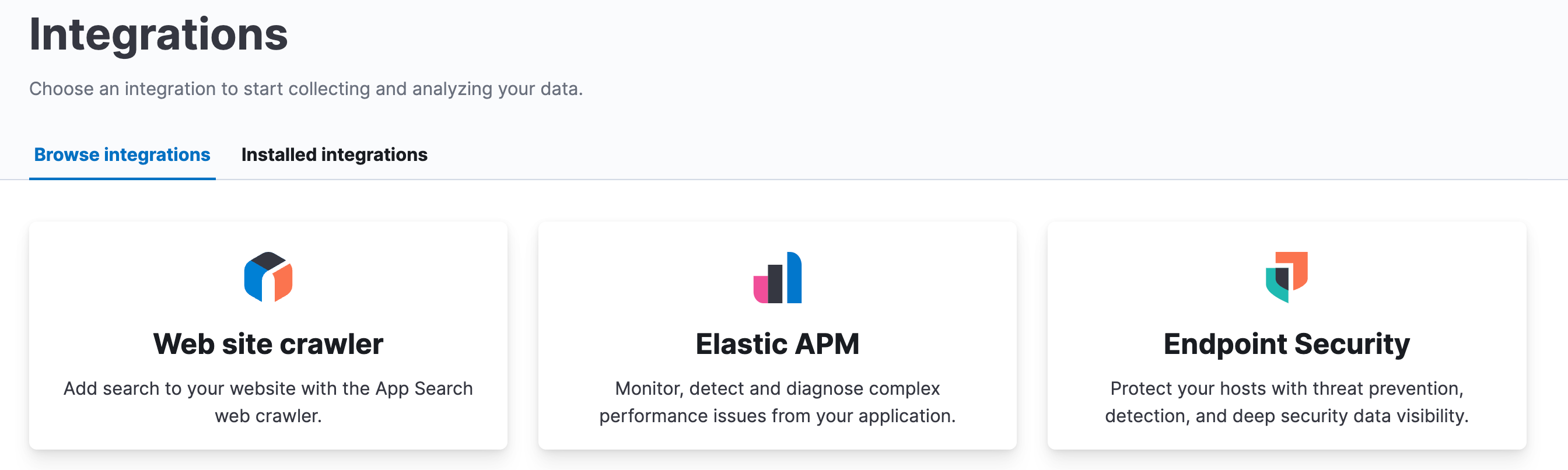

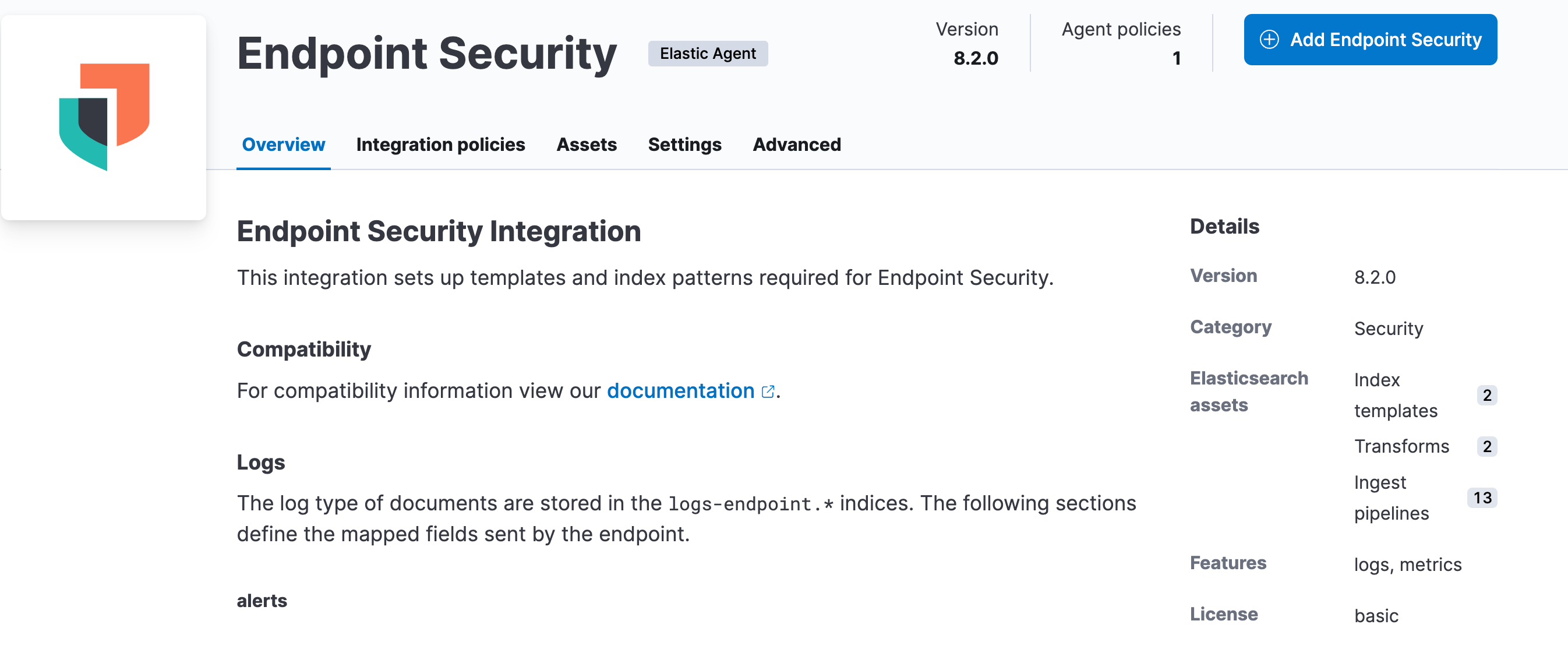

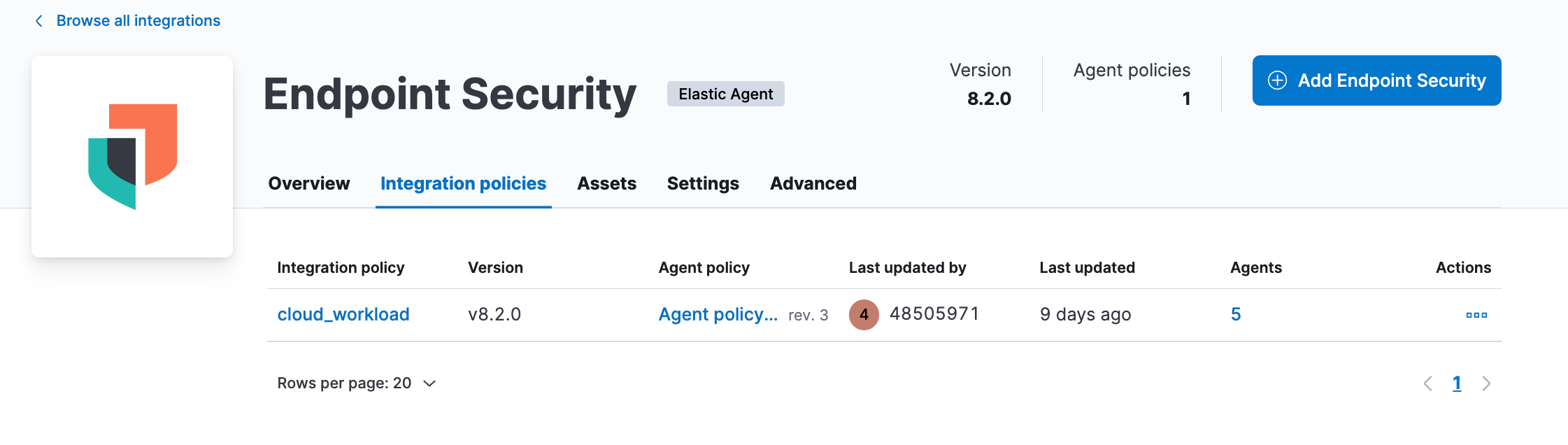

- Elastic Security 8.2로 업그레이드했으면 Integrations로 이동한 다음 Endpoint Security로 이동합니다.

- “Add Endpoint Security” 버튼을 클릭합니다.

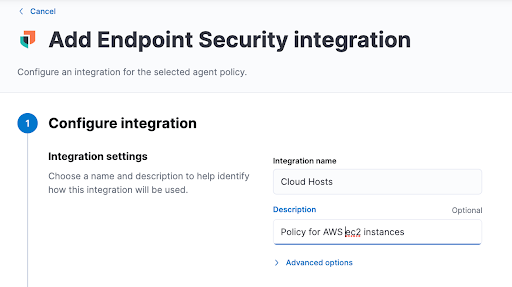

- 다음 페이지의 단계를 따릅니다. 필요한 경우 에이전트 정책을 생성합니다.

- 정책에 통합을 추가한 후 Integration policies로 이동하여 새 정책을 클릭합니다.

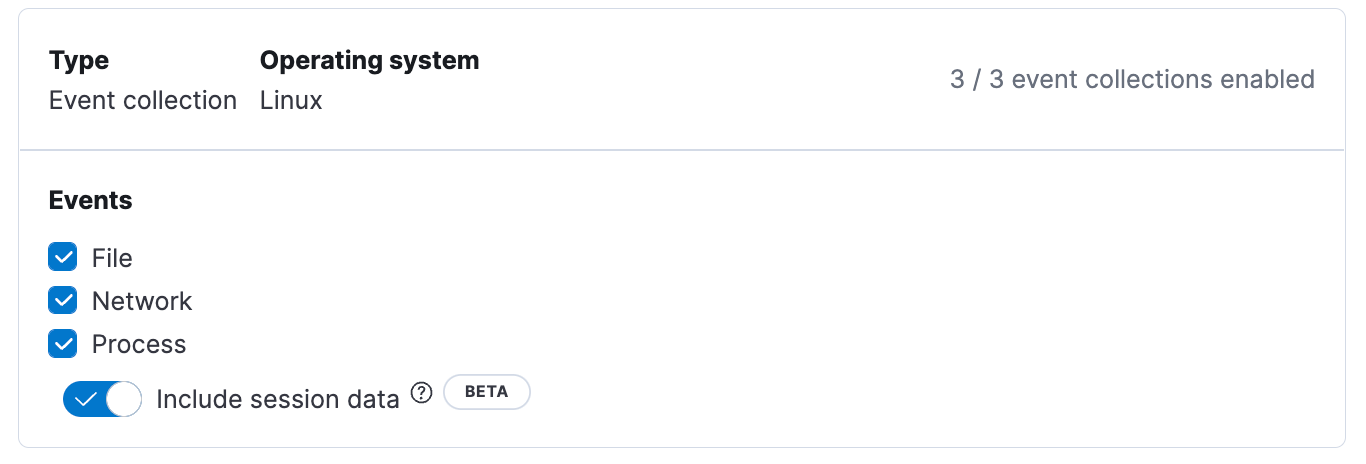

- Integration Policy 페이지에서 Linux 시스템의 Event Collection 섹션으로 이동합니다. 그런 다음 Include Session Data를 활성화하고 Save를 클릭합니다. 서버 또는 VM에 에이전트를 설치하기 전에 이 단계를 완료해야 새 호스트 또는 기존 호스트에서 세션 데이터를 사용할 수 있습니다.

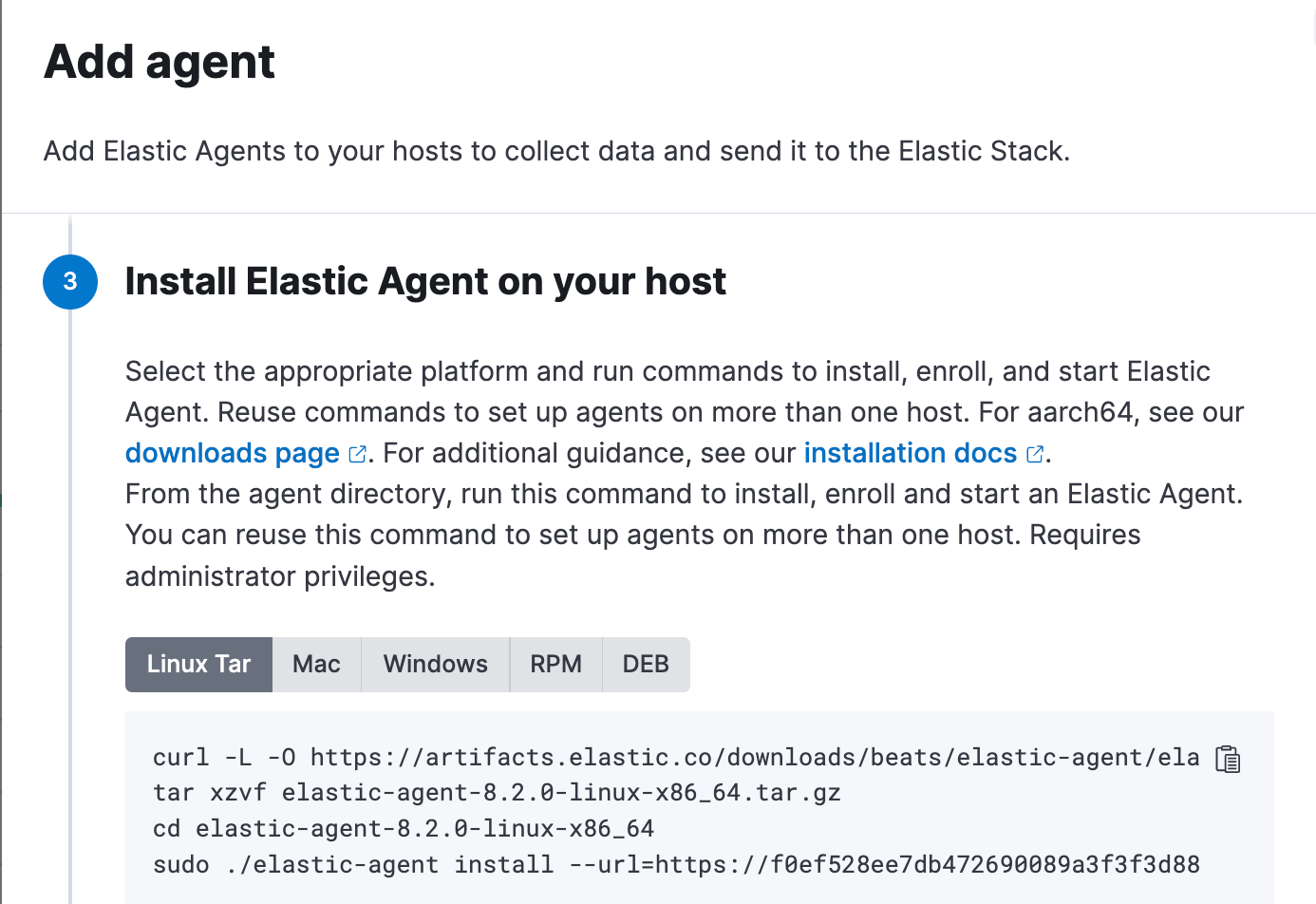

- 이제 AWS 터미널 셸에 로그인하여 Agent와 Endpoint를 설치합니다. Add Agent 지침에 따라 EC2 인스턴스에 Elastic Agent를 설치합니다.

- 다음 명령을 실행하여 Elastic Agent 프로세스가 실행 중인지 확인합니다.

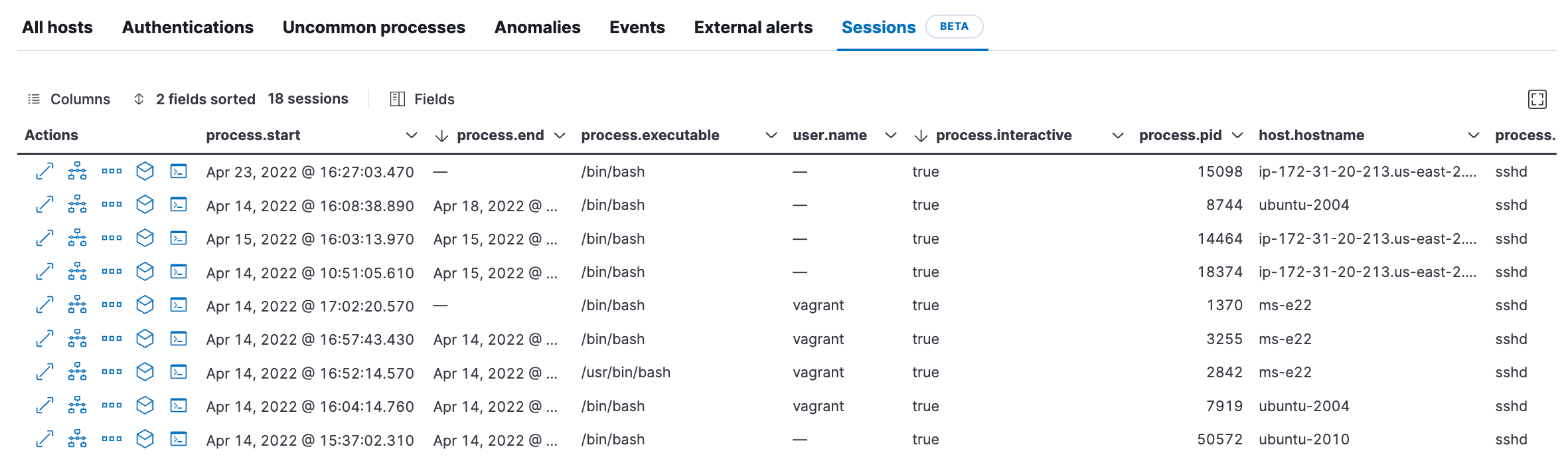

ps -aux | grep elastic - Elastic Security → Hosts → Sessions 탭으로 이동합니다. 다양한 호스트에 걸쳐 모든 세션 리더에 대한 감사 추적을 제공하는 세션 테이블이 표시됩니다.

- [>_] 세션 뷰 아이콘을 클릭하여 각 사용자가 각 세션에서 어떤 작업을 수행하고 있는지 확인합니다.

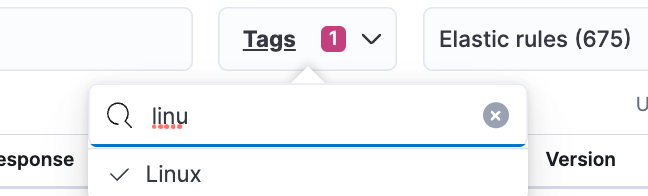

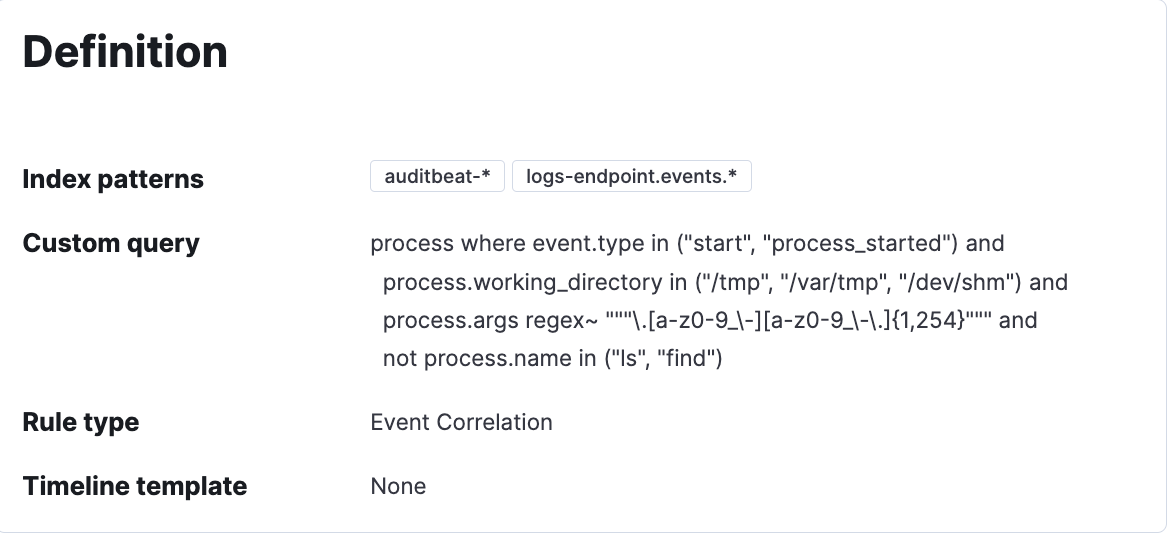

- 워크로드 보호를 위한 규칙: Elastic Security → Detect → Rules로 이동합니다. Linux 태그를 활성화하고 워크로드에 적합한 규칙을 탐색한 후 해당 규칙을 활성화합니다. MITRE 프레임워크를 기반으로 하는 사전 구축된 Linux 규칙 68개와 머신 러닝 규칙 18개를 사용하도록 설정할 수 있습니다. logs-endpoint-events* 인덱스가 있는 규칙은 모두 세션 뷰어를 사용하도록 설정해야 합니다.