Elastic Stackの分散アラート

最新のコンピューティング環境と従業員の分散によって、従来の情報セキュリティのアプローチに新しい課題が生じました。従来の脅威検知および対応戦略のほとんどは、同質の環境、システムベースライン、一貫した制御の実装に依存しています。このような戦略は従来の環境を前提とした要件に基づいて策定されてきましたが、クラウドコンピューティング、リモートワーク、最新文化が進化するにつれ、お客様の環境ではもう有効ではないかもしれません。

Elasticは、技術から従業員まで、設計によって分散されています。Elasticを使用すると、必要な場所で、必要なときに、必要な方法で働く能力が得られます。これには、利用する技術、必要な構成、好んでいるソフトウェアなどがあります。この生産性という最新の文化を可能にすると、情報セキュリティにとって新しい課題が生じます。

IT部門に頼らずに新しいユーザーの作成、ネットワークプロキシの構成、新しいソフトウェアのインストールなどのリスクが高い活動を可能にする環境をどのように保護することができるのでしょうか。活動のベースラインがない状態でどのように検知を環境に適用できるのでしょうか。多数の異なる地域や国で事業を展開している現代の企業では、どのように検知と対応の手順をスケールするのでしょうか。従来のセキュリティオペレーションセンター(SOC)に頼らずに、どのようにしてこのようなことを実現できるのでしょうか。

手順はとてもシンプルです。分散アラートフレームワーク経由で、その活動を確認または拒否するのに最も適したユーザーにアラートが送信されます。

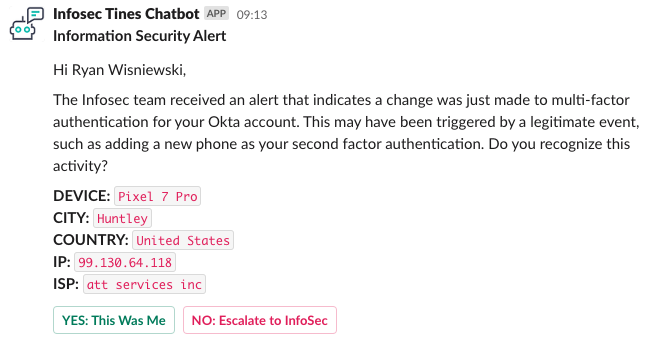

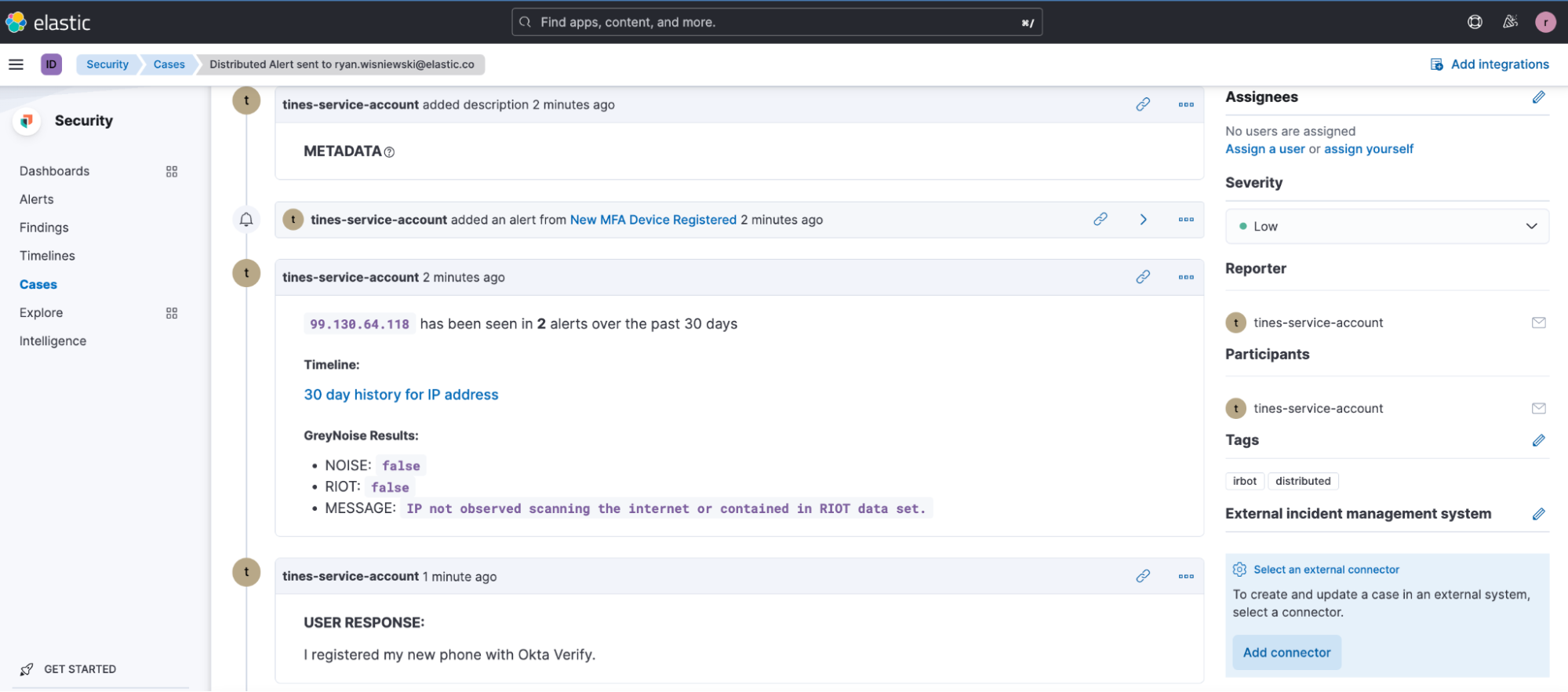

分散アラートでは、脅威検知および対応チームが自動的にリスクの高い活動を特定し、自然言語で従業員にメッセージを送信し、その活動を確認するように要求することができます。ユーザーがそのような活動を認識していない場合は、アラートがただちにインシデント対応チームにエスカレーションされ、修正が行われます。次に、新しいMFAデバイスをアカウントに登録した従業員に分散アラートが送信される例を示します。

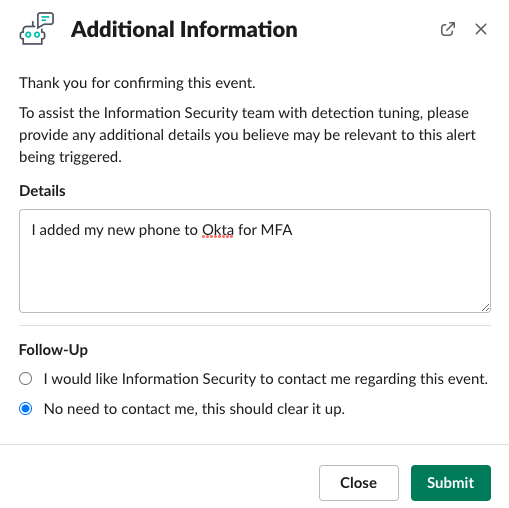

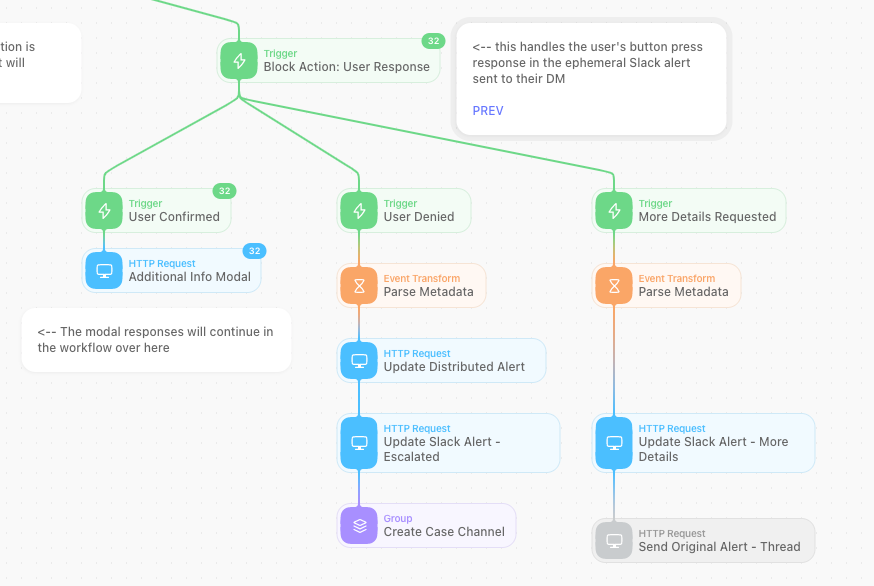

従業員がその活動を認識している場合は、[はい:これは私が行った操作です]ボタンをクリックします。さらに、確認メッセージが表示されるので、その活動を説明したり、その機会を調整したりするために役立つ詳細情報を入力します。

バックエンドでは、新しいセキュリティケースが作成され、アラートがそのケースに関連付けられます。そして、詳細情報が記録され、そのケースは日次レポートのサマリとともに「影響なし」としてクローズされます。

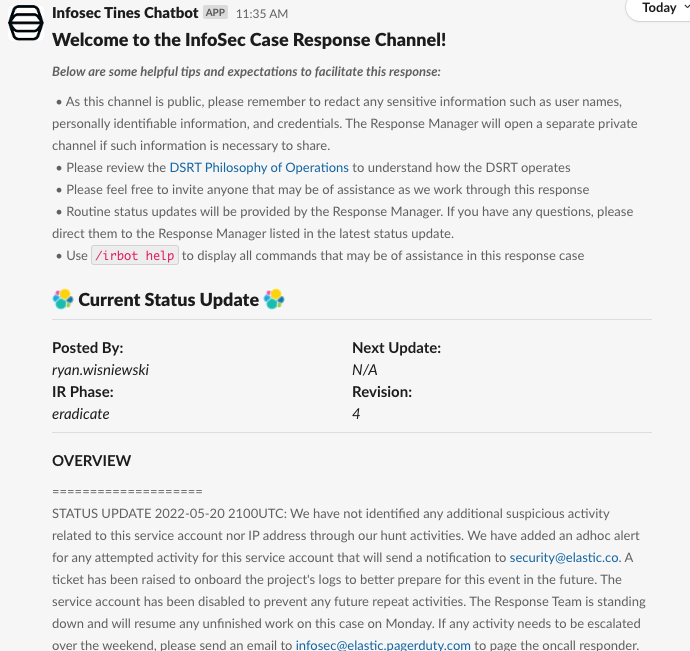

従業員がその活動を認識していない場合は、[いいえ:情報セキュリティにエスカレーション]をクリックします。これにより、新しいセキュリティケースが作成されます。また、新しいSlackチャンネルも作成され、インシデント対応チームと報告者ユーザーはそのチャンネルに招待されます。ユーザーはそこで詳細情報をチームに提出します。

活動を確認できる最適なユーザーに直接その活動の情報を送信することで、検知における検出率と誤検出率を管理するとともに、脅威主体であった場合は高いリスクになるものの、環境内で定期的に発生する活動といった、すべての「難しい」検知を修正する時間を短縮できます。

分散アラートに適した活動は何でしょうか。

分散アラートに適した活動は、セキュリティにとって高いリスクになるものの、悪意のある活動のコンテキストや兆候がない活動です。たとえば、あるユーザーの「新しいMFAデバイスの登録」でトリガーされる1件のアラートには、その活動の意図に関するコンテキストがありません。ユーザーは日常的に新しいMFAデバイスを自分のアカウントに追加するからです。しかし、これが脅威主体のデバイスであったとしたら、その後に続く認証はすべて有効な多要素デバイスで正常に認証されるため、そのアカウントは漏洩していると見なされます。このようなシナリオは、脅威検知および対応チームにとって難しい状況となります。これらのイベントの詳細を細部まで調査する以外に、コンテキストのないこのような活動をどのように検証できるのでしょうか。Elasticはこのようなアラートを分散します。

一部の詳細な背景情報について、Elasticの脅威検知戦略を説明します。Elasticでは、いくつかの考えに基づいて、システム活動を包括的に定義しています。

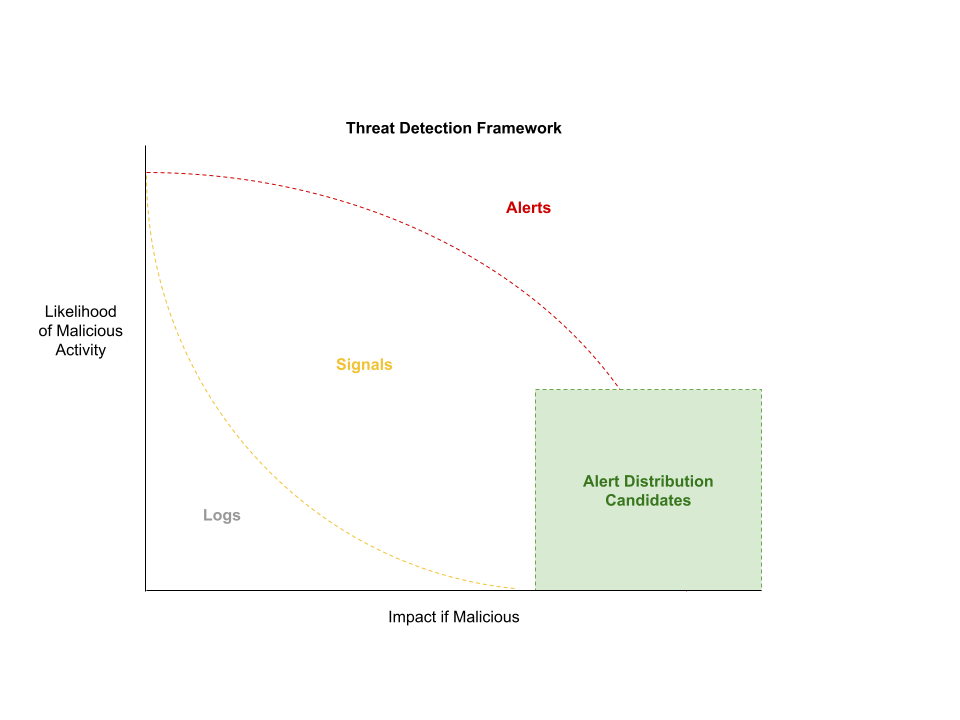

Elasticはイベントを次の3つのカテゴリに分類します。

- ログ:システムで発生するすべてのイベント。通常、ログは、何が発生したのかを理解するために調査対象となります。ログイベントは不審な活動を何も示しません。ログは何が起こったのかを示す記録にすぎません。

- シグナル:ElasticはElastic Securityアプリケーションを利用して、シグナルを生成します。不審な活動を示している可能性がある活動を特定する検知ルールが書き込まれます。ただし、その活動は無害である可能性もあります。このようなイベントのコンテキストは、1つのイベントから解明することは困難です。そのため、これは直接的な即時アラートではありません。脅威ハンティングはシグナルに基づいて設計されています。悪意のあるコンテンツや安全なコンテンツを特定するために利用できる関連する活動を特定し、し、シグナルからアラートへと検知ルールを調整します。

- アラート:悪意のある活動を示すシグナルの信頼度が高い(例:悪意のある活動の確率)場合や、活動の影響度が非常に高く、影響の発生確率(悪意があった場合の影響)を低減するためにすべてのイベントを検証する必要がある場合に、シグナルがアラートに変わります。

影響度が高く、悪意のある意図の確率が低いアラートは、アラート分散の対象として適しています。この場合は、従来のSOCに依頼しなくても、管理者活動、新しい活動、匿名ユーザー活動、他のすべての活動を企業全体で検証できます。

どのようにしてアラートを分散するのですか。

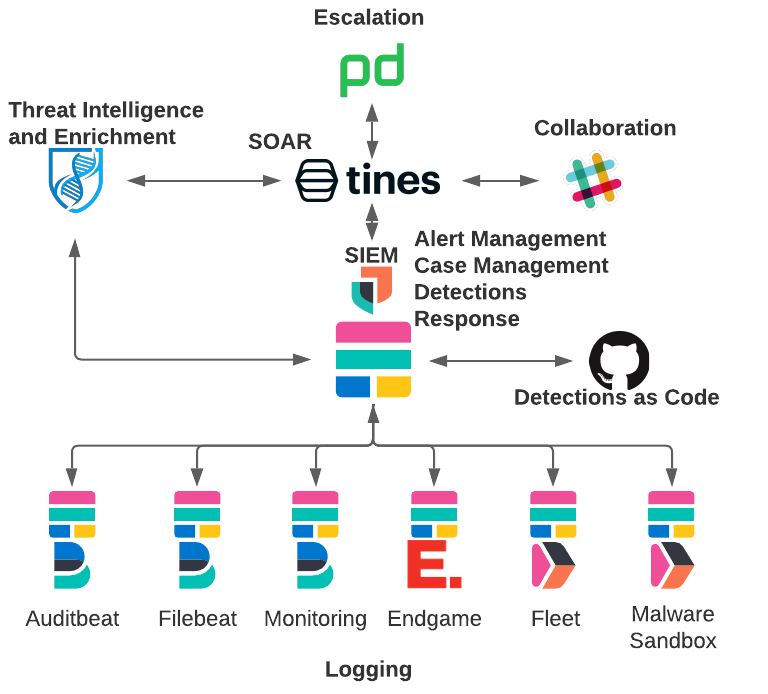

Elastic製品のCustomer Zeroとして、Elastic StackがElasticのSIEMおよびSOARアーキテクチャーの中核です。すべてのデータをElastic Stackにインジェストする方法の詳細については、ブログ投稿のElastic on Elastic:InfoSec SIEMに収集されたデータをご覧ください。

Elasticは、この分散アラートという新しい機能を実現するために、アーキテクチャーにいくつかの更新を行いました。

ワークフローをTinesコードなし自動化プラットフォームに一元化するために、自動化プラットフォームを導入しました。Tinesに組み込まれたワークフローを利用すると、Elastic Stackからのアラートが、Tinesストーリーの定義済みのロジックに基づいてトリアージされ、分散されます。

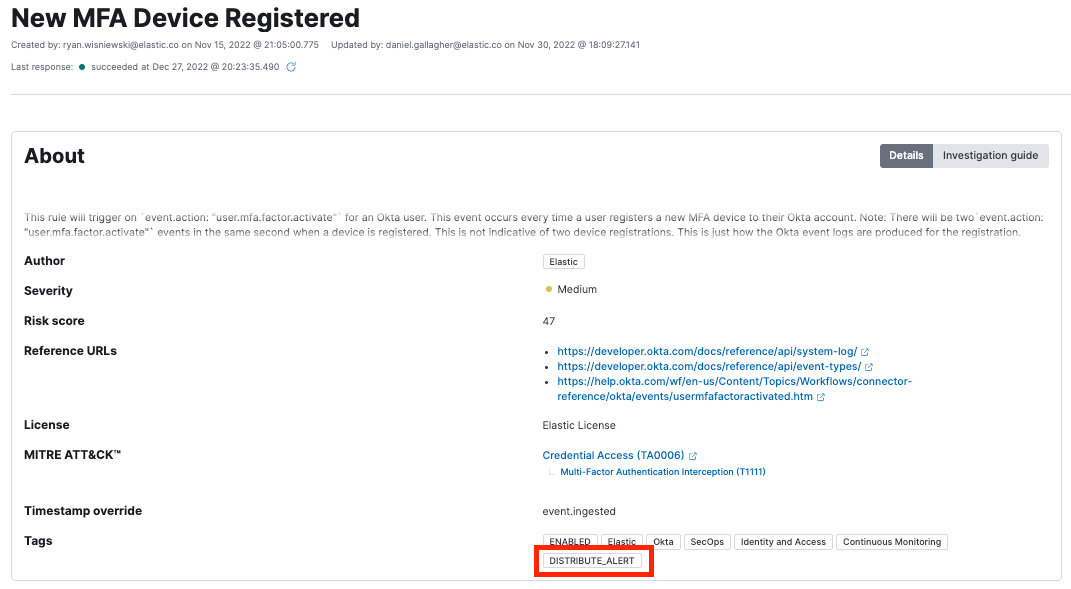

検知アラートに分散のタグであるDISTRIBUTE_ALERTが付けられると、Tinesによってアラートトリアージキューのアラートが分散アラートワークフローにリダイレクトされます。

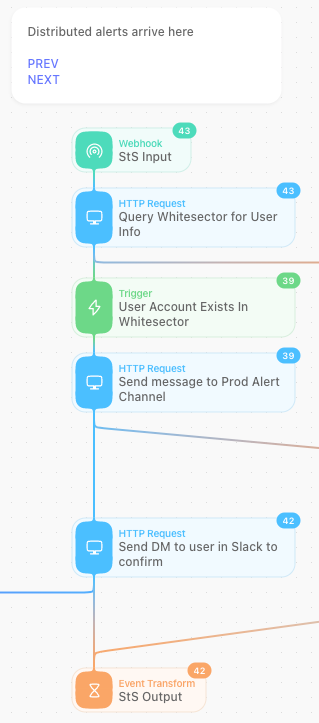

DISTRIBUTE_ALERTタグが付いたすべてのアラートは、分散アラートワークフロー経由で実行されます。Tinesワークフローはアセットデータベースのユーザーを特定して、Slack経由でそのユーザーにアラートを送信し、確認を行います。

ユーザーがアラートのボタンをクリックすると、次のワークフローに遷移して、詳細情報を要求するか、アラートをインシデント対応にエスカレーションできます。

これらのアラートにより、Elastic Caseで自動的にケースが作成され、すべての関連情報が入力されます。さらに、Elasticは自動化を強化して、GreyNoiseおよび関連するElastic Securityアラートなどの充実した機能をアナリストに提供します。そのIPアドレスに関する過去30日間の活動がElastic Timelineに表示されるため、アナリストはそれをレビューできます。

ユーザーがフィードバックを入力して、活動を確認すると、フィードバックがケースに記録され、ケースがクローズします。

どのようなステップで導入できますか。

14日間無料のElastic Cloudの試用版から始めることができます。TinesストーリーサンプルのTriage Elastic Security alerts and block malicious IPs(Elastic Securityアラートのトリアージと悪意のあるIPのブロック)を利用して、自動化ワークフローへのElastic Securityアラートのインジェストを開始できます。そして、任意のメッセージングクライアントと統合する必要があります。Tinesのライブラリには、SlackおよびMicrosoft Teams向けのサンプルストーリーが用意されています。