Sécurisez votre cloud avec Cloud Workload Protection dans Elastic Security

Premiers pas avec Cloud Workload Protection dans Elastic Security

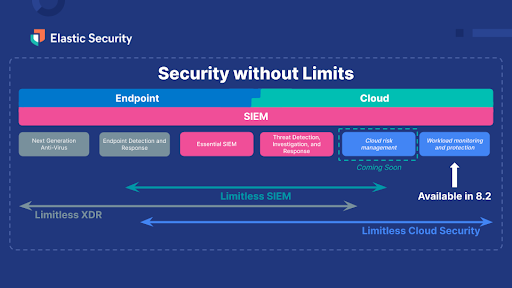

À l'occasion du lancement d'Elastic 8.2, nous avons le plaisir de vous présenter nos nouvelles fonctionnalités de sécurité cloud accompagnées de cas d'utilisation Cloud Workload Protection dans Elastic Security. Lorsque Cmd a uni ses forces avec celles d'Elastic Security au mois d'août dernier, nous nous sommes engagés à fournir des fonctionnalités de sécurité lors de l'exécution des charges de travail dans le cloud afin de permettre à notre clientèle de détecter les attaques ciblant ses charges de travail (dans le cloud ou les centres de données), de les éviter et d'y réagir en conséquence.

Avec la version 8.2, vous bénéficiez désormais d'un accès instantané aux nouvelles fonctionnalités de protection des charges de travail disponibles.

- Amélioration de la collecte des données pour les charges de travail dans le cloud à l'aide d'eBPF : Linux est le standard de facto pour les charges de travail hautement disponibles et fiables. Nous avons besoin d'une méthode efficace qui capture les données d'exécution des charges de travail afin de protéger ces dernières. Nous avons complété les outils de collecte de données Endpoint Security en intégrant eBPF. Grâce à cette technologie de noyaux, les programmes s'exécutent sans modifier le code source des noyaux ni ajouter des modules supplémentaires. Ainsi, l'exécution des noyaux Linux est sécurisée et performante. Afin de nous assurer que l'ensemble de notre clientèle est bien protégée, nous restons compatibles avec un vaste ensemble de systèmes d'exploitation pris en charge grâce aux outils existants de collecte des données.

- Extensions de schémas pour le modèle d'événements logiques de Linux : ce modèle comprend des événements, comme des forks, des exécutables, des fins de processus et des commandes setsid. Il s'agit du cadre de base utilisé en vue de générer les données pour Session View. Un travail phénoménal (expliqué en détail dans cet article) a été réalisé afin de définir et de convertir ce modèle de données en Elastic Common Schema (ECS). Ainsi, il est facile de le rechercher et de l'indexer dans Elasticsearch. En outre, les professionnels de la sécurité connaissent le contexte des événements survenant dans ces charges de travail. Par exemple, si une alerte de sécurité est générée dans une charge de travail, nous pouvons identifier exactement ce qu'une personne ou un service faisait au cours d'une session à un moment donné.

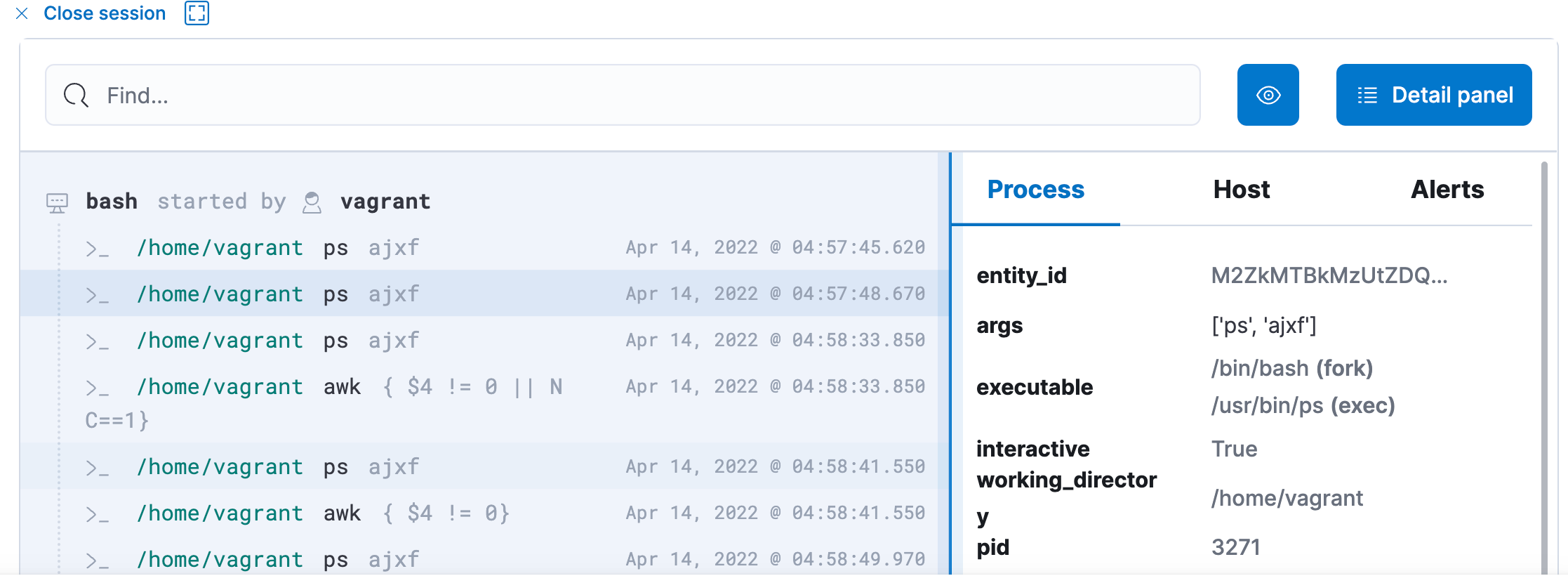

- Investigation des charges de travail grâce à une méthode familière via Session View : enfin, la fonctionnalité de marque de Cmd, appelée Session View, est désormais disponible en version bêta. Session View présente un éventail chronologique d'exécutions de processus dans vos charges de travail Linux, semblable à un shell de terminal. Grâce à elle, les professionnels de la sécurité peuvent enquêter sur le comportement des utilisateurs et des services dans les charges de travail.

Session View est intégrée aux principaux workflows d'Elastic Security, notamment l'alerting, l'investigation et l'exploration des hôtes. Ainsi, les analystes de la sécurité ont accès à un riche contexte environnemental lorsqu'ils classent une alerte dans un hôte. Vous obtenez des informations supplémentaires sur chaque commande exécutée (notamment le nom de l'internaute et les arguments saisis), sur les processus parents, mais aussi sur les meneurs d'entrée et de groupe. En outre, vous pouvez voir les alertes générées et prendre les mesures qui s'imposent, comme la création d'un incident et le lancement d'une exécution Osquery, directement depuis Session View.

Premiers pas avec Cloud Workload Protection

Face à toutes ces fantastiques nouveautés, vous vous demandez sûrement comment commencer à protéger vos charges de travail dans le cloud. Suivez les instructions détaillées ci-dessous pour vous lancer. Dans ces consignes, nous utilisons des instances AWS EC2 comme charges de travail à monitorer et à protéger.

- Commencez un essai gratuit dans le cloud ou mettez à niveau votre installation Elastic Security afin de passer à la version 8.2.

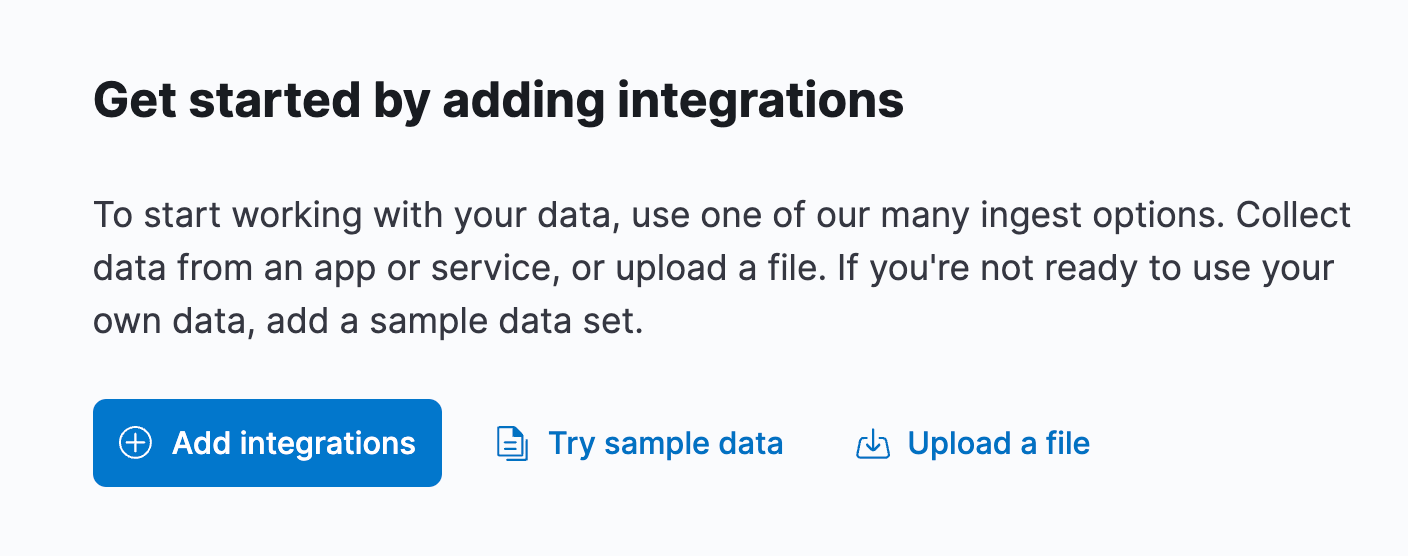

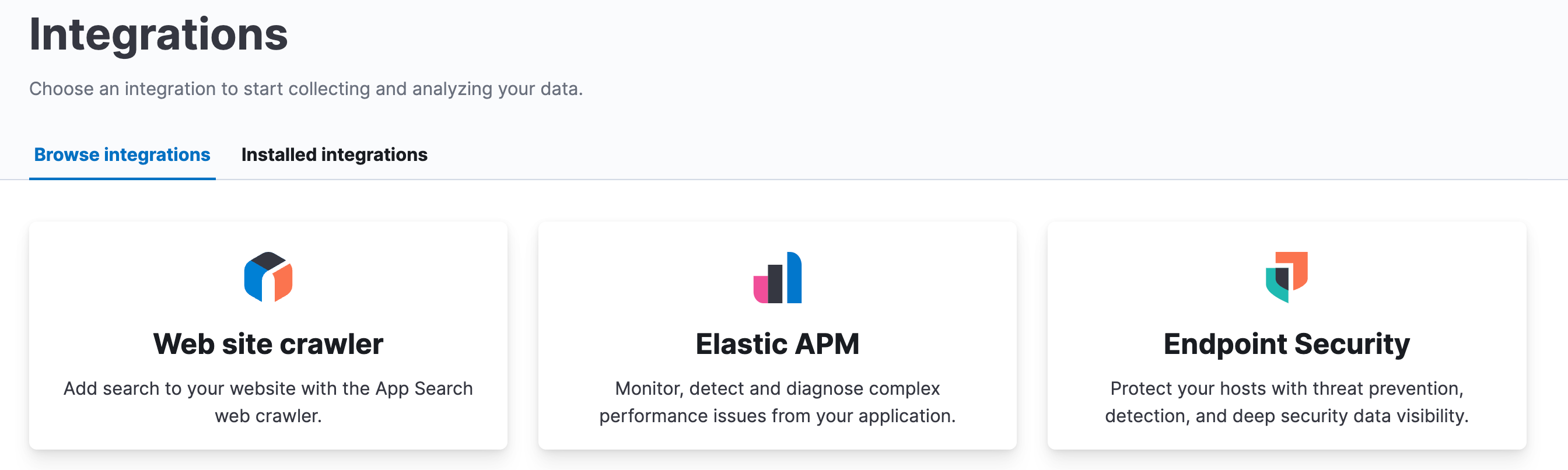

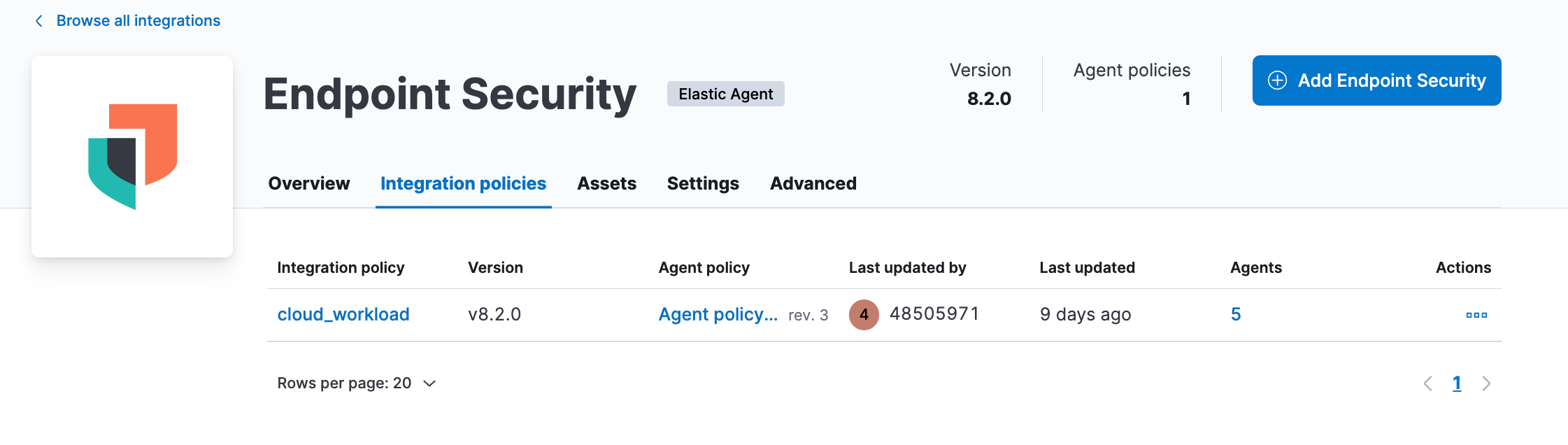

- Une fois que vous avez adopté Elastic Security 8.2, accédez à la section "Integrations" (Intégrations), puis cliquez sur "Endpoint Security" (Sécurité aux points de terminaison).

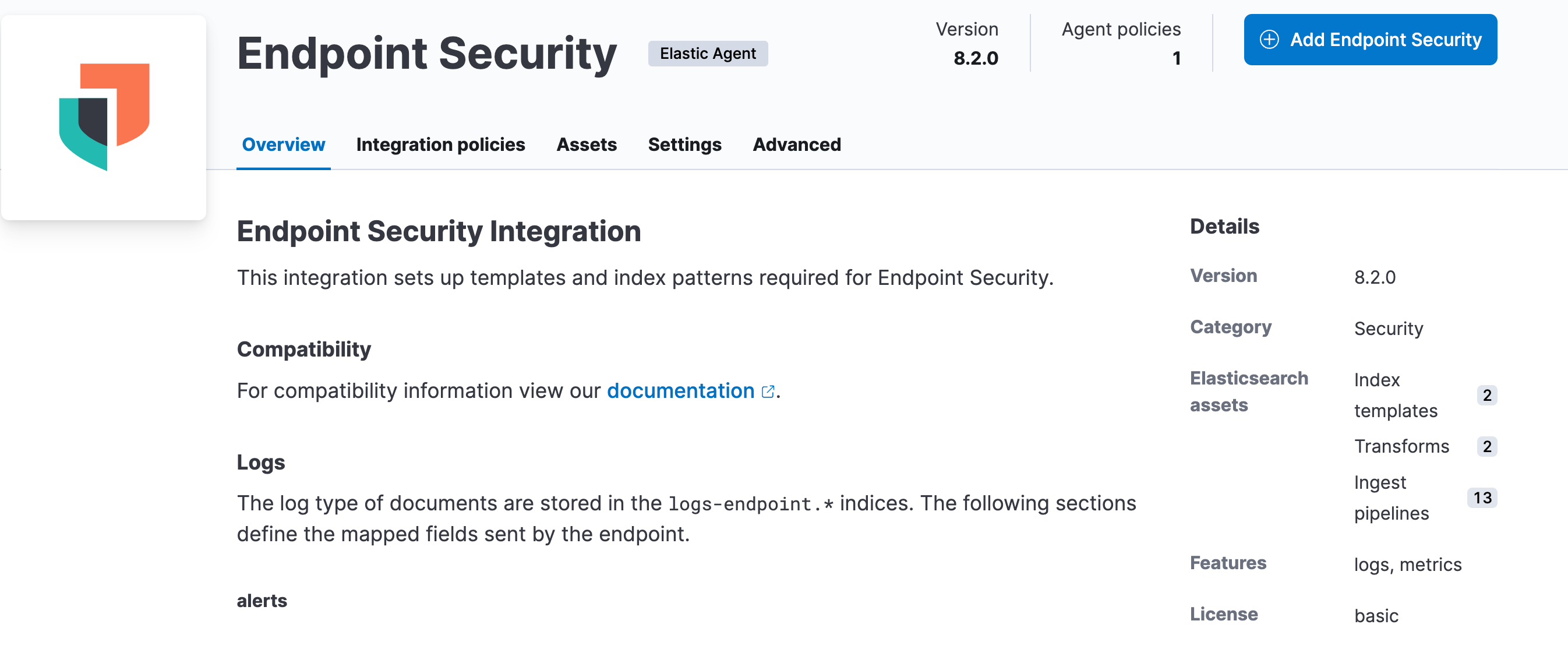

- Cliquez sur le bouton "Add Endpoint Security" (Ajouter une sécurité aux points de terminaison).

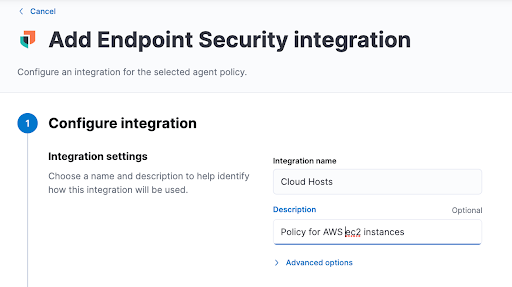

- Suivez les instructions s'affichant à l'écran. Le cas échéant, créez une politique d'agent.

- Après avoir ajouté l'intégration à la politique, accédez à la section "Integration policies" (Politiques d'intégration), puis cliquez sur la nouvelle politique.

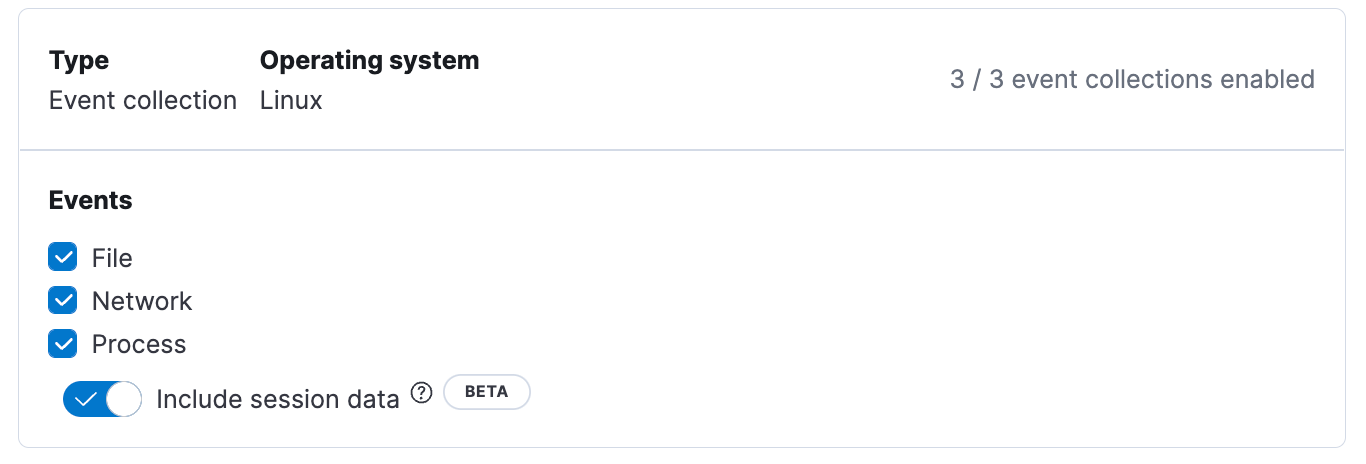

- Sur la page "Integration Policy" (Politique d'intégration), accédez à la section "Event Collection" (Collecte d'événements) pour les systèmes Linux. Ensuite, cochez la case Include Session Data (Inclure les données de session), puis cliquez sur Save (Enregistrer). Vous devez finir cette étape pour activer les données de sessions sur votre hôte, existant ou nouveau, avant d'installer l'agent sur le serveur ou la machine virtuelle.

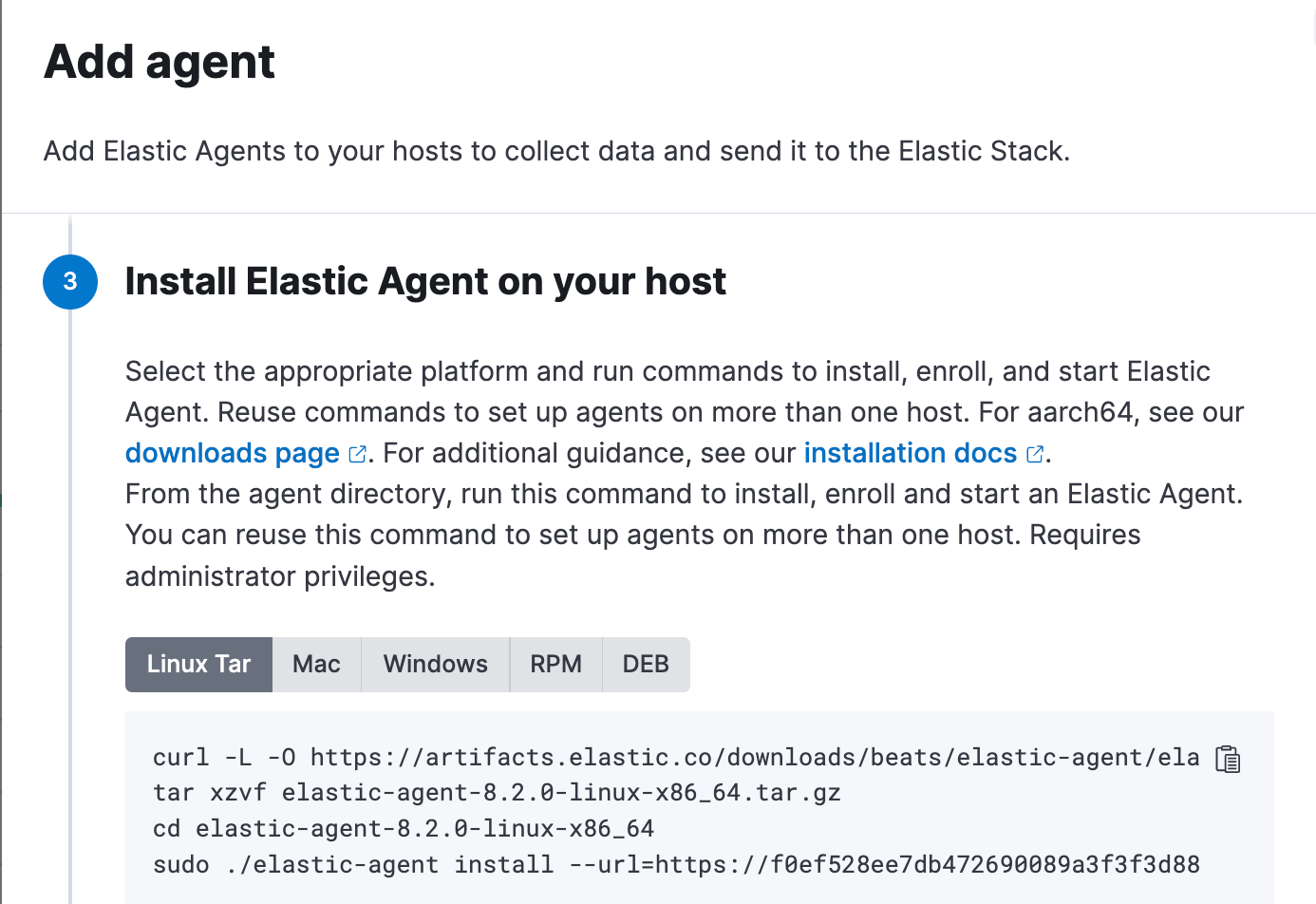

- Connectez-vous en SSH ou à l'aide d'une autre méthode à votre shell terminal AWS pour installer l'agent et le point de terminaison. Suivez les instructions fournies dans la section "Add Agent" (Ajouter un agent), puis installez Elastic Agent sur votre instance EC2.

- Veillez à ce que le processus Elastic Agent fonctionne bien en exécutant la commande

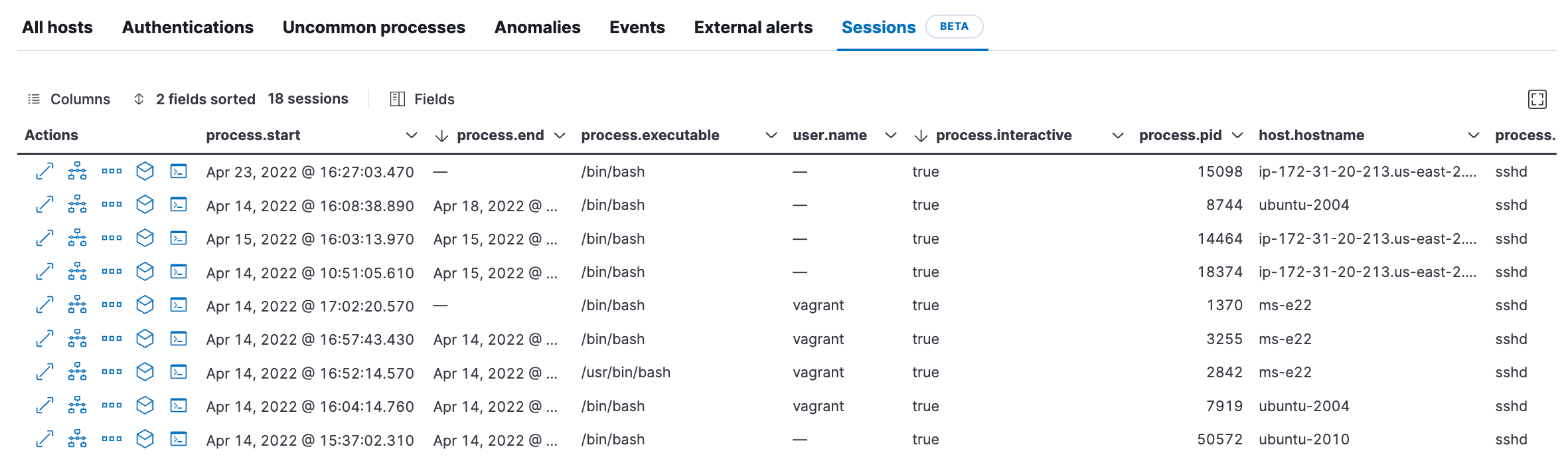

ps -aux | grep elastic. - Accédez aux sections "Elastic Security" → "Hosts" (Hôtes) → "Sessions". Un tableau des sessions doit s'afficher. Il vous fournit une piste d'audit de l'ensemble des meneurs de session sur différents hôtes.

- Cliquez sur l'icône Session View [>_] pour examiner le comportement de chaque utilisateur dans chaque session.

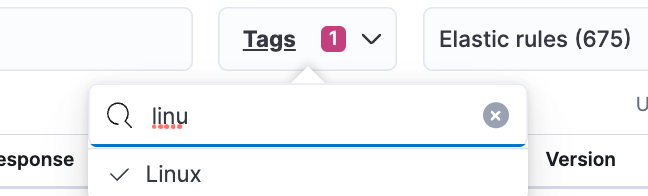

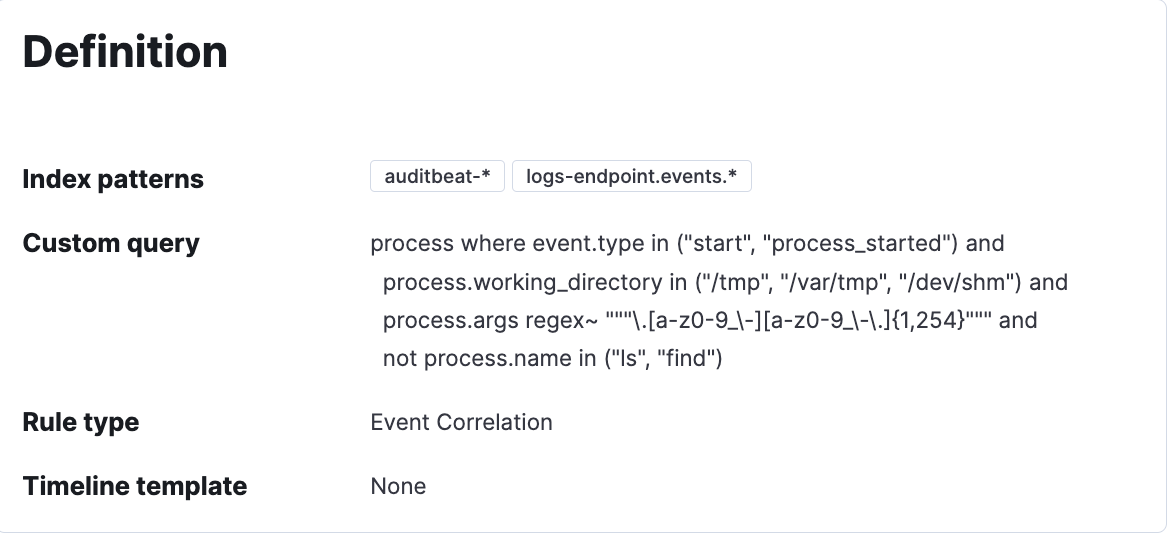

- Concernant les règles de protection des charges de travail, accédez aux sections "Elastic Security" → "Detect" (Détection) → "Rules" (Règles). Activez la balise Linux, puis étudiez les règles pertinentes pour votre charge de travail et activez-les. Vous avez le choix parmi 68 règles Linux et 18 règles de Machine Learning prédéfinies qui sont fondées sur le cadre MITRE. Notez que toute règle dotée de l'index logs-endpoint.events.* doit activer Session Viewer.