CISOの視点:私がElasticグローバル脅威レポートを読んだ理由

今年もこの季節がやってきました。木々の葉が秋色に染まり、人々が連休に向けた準備を進める10月は、多くのベンダーがさまざまなレポートを発表するサイバーセキュリティ月間でもあります。Elastic Security Labsの研究チームも先週、2023年版グローバル脅威レポートを公開しました。10億件を超えるデータポイントを数か月にわたり分析し、その結果をまとめたレポートです。Elastic®でCISOを務める私は、昨年版のレポートの知見と予測をチームとともに検討し、変化を続ける脅威に対する戦略の策定に役立ててきました。今年の新しい脅威レポートについても、その知見と予測をチームと一緒に詳しく吟味していく予定です。今回は、私とチームが来年に向けた準備を進めるなかで特に注目しているインサイトを以下にご紹介します。

脅威レポートの主なポイント

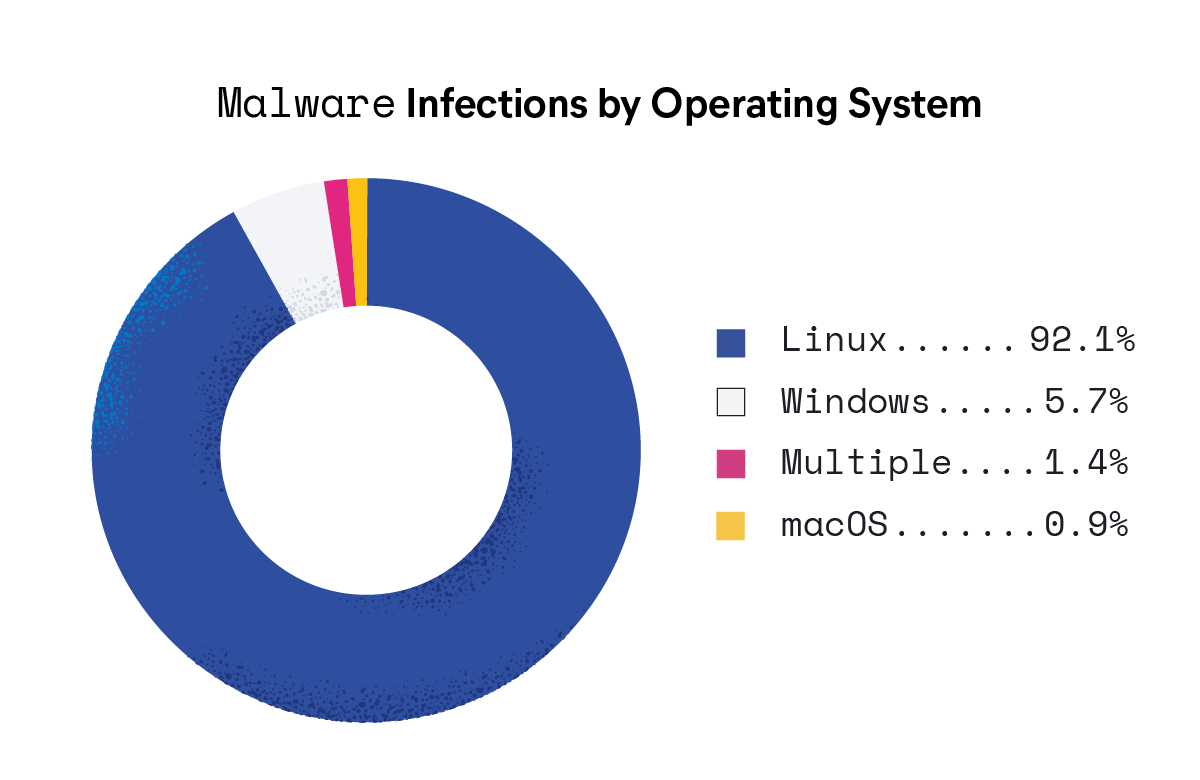

マルウェアの脅威:被害はLinuxが大半

今年のレポートによると、マルウェア感染のほぼすべて、具体的には実に92%が、Linuxシステムで確認されています。この点は、Elasticにとって重要です。Elasticでは今後も引き続きクラウド環境の利用を拡大していく予定であり、そのクラウド環境のほとんどがLinux上で実行されるからです。また、マルウェア感染のほとんどがLinuxで確認されたことは、セキュリティ担当者が組織内のLinuxのセキュリティに緊急で取り組む必要があることを強く示していると言えます。このほか、レポートではランサムウェアの広がりと多様化についても価値あるインサイトが提示されています。具体的には、サービスとしてのランサムウェア(RaaS)ファミリーの登場です。

クラウドのセキュリティに対する脅威:基本に集中

レポートでは、企業がクラウドベースの環境に移行する事例が増えるなか、誤設定、アクセス制御の不備、認証情報のセキュリティの不十分さ、最小権限の原則(PoLP)の不遵守を攻撃者に悪用されることが多くなってきていることが強調されています。セキュリティチームは、自社の環境を守るための基本的なセキュリティ対策を頭に入れたうえで、認証情報の不正利用を目的とした攻撃のうち、特に頻度の高いものを監視しつつ、クラウドプロバイダーが対応しているセキュリティ機能の実装に取り組んでいく必要があります。

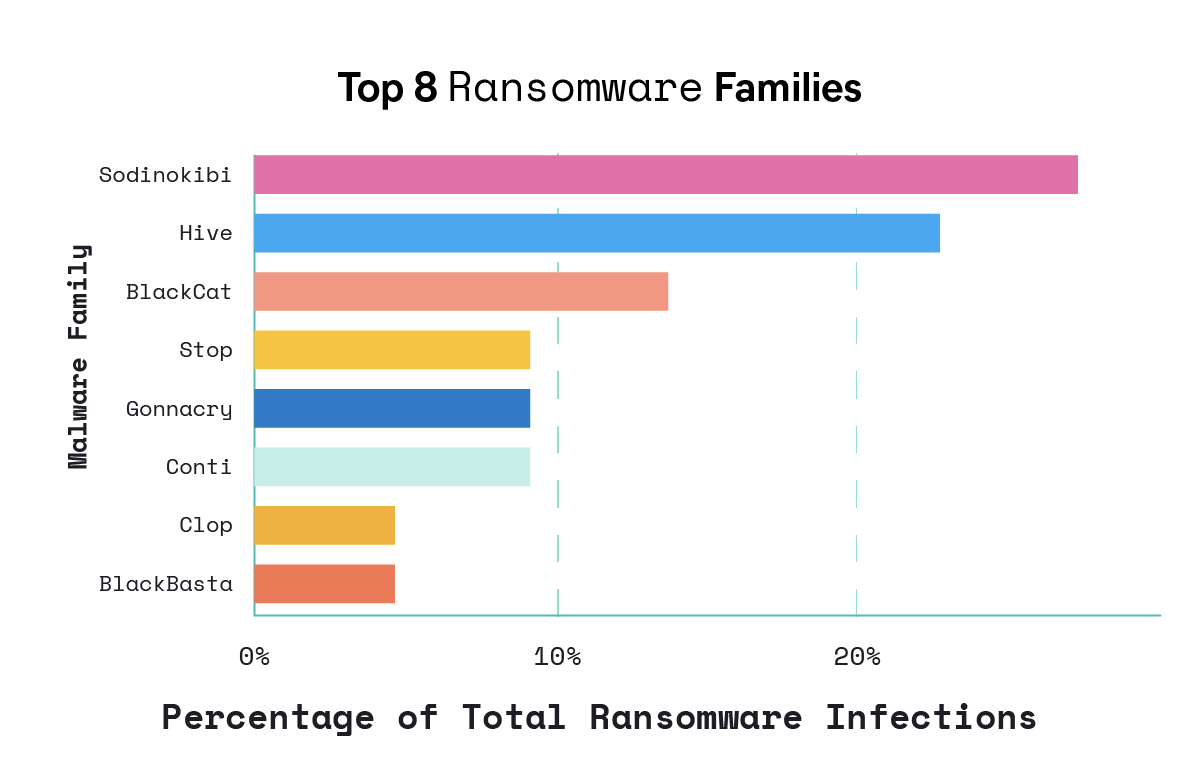

マルウェアの脅威:サービスとしてのマルウェア

レポートでは、大流行中の少数のランサムウェアファミリー(以下参照)と、同じく少数の商用(COTS)ツールだけで、確認されたマルウェア全体の過半数にのぼることが指摘されています。このことは、おおいに懸念すべき事態です。金銭目的のサイバー犯罪コミュニティでは、サービスとしてのマルウェア(MaaS)を採用する動きが強まっているからです。私たちは、低位の振る舞いを幅広く監視できるセキュリティ機能を開発し、他の方法では発見できない類の脅威まで検出できる体制を整えることが重要であるという点をしっかり認識する必要があります。

オープンソースツールによるセキュリティ脅威:コスト削減

攻撃にオープンソースのツールを利用することも一種のトレンドになりつつあります。このことは、Elastic Security Labsによる記事(r77 rootkitに関する記事とJOKERSPYに関する記事があります)でも指摘されているとおりです。オープンソースのツールは広く普及しており、多くの場合、正当な目的のための正当なソフトウェアアプリケーションです。セキュリティ担当者、システム管理者、開発者がオープンソースのツールを使うことも少なくありません。このため、攻撃にこの種のツールを使われると容易に検知できず、セキュリティ担当者が正当な利用と悪意のある利用を区別しにくくなります。

セキュリティ担当者がこのような状況に対応するには、セキュリティに関して多面的なアプローチを採用する必要があります。たとえば、予防的な脅威インテリジェンス、異常検知、ビヘイビア分析、継続的な監視などを組み合わせたアプローチが考えられるでしょう。また、新興のオープンソースツールと、それが攻撃に使われる可能性について常に情報を収集しておくことも非常に重要です。

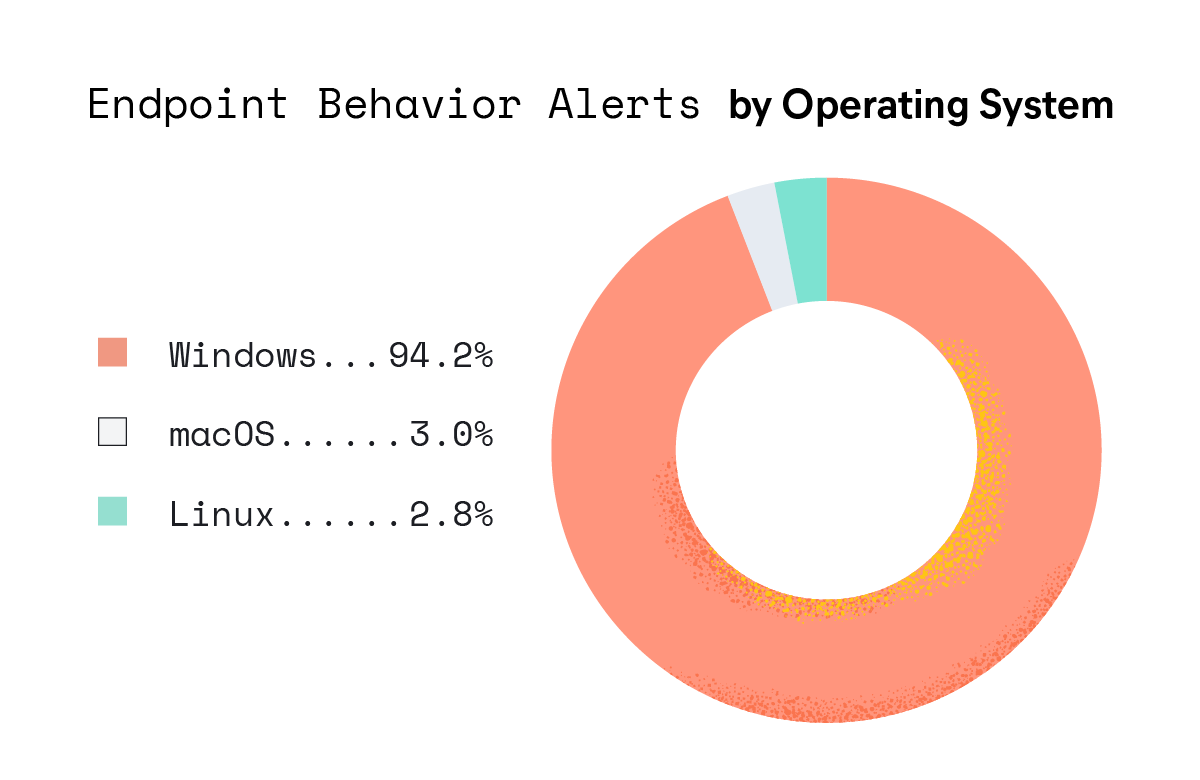

エンドポイントでの振る舞いに関する脅威:防御措置の改ざん

レポートによると、技術力の高いサイバー犯罪グループには、セキュリティを回避するための戦術として、可視性が特に低いエッジデバイス、アプライアンス、その他のプラットフォームを標的とする傾向が見られます。そのため、レポートでは、セキュリティ担当者がエンドポイントセキュリティセンサーの改ざんに対する強度を評価する必要があること、およびセキュリティテクノロジーの無効化に利用されうる脆弱性を抱えたデバイスドライバーを追跡し、監視するプロジェクトを検討する必要があることが強調されています。

脅威に後れを取るな

Elasticグローバル脅威レポートでは、脅威のボーダーレス化が進んでいる現状がありありと描かれています。攻撃者は今や、攻撃の戦略を販売して収益を得る犯罪組織に変化しています。オープンソースのツール、RaaSなどのコモディティ化したマルウェア、さらにはAIの登場により、攻撃に参入する障壁も低くなっています。しかし、希望の光もあります。脅威の検知と対応を自動で実行するシステムが登場してきているのです。これは、インフラストラクチャーの保護に携わるあらゆるエンジニアにとって朗報と言えるでしょう。

私たちはセキュリティを担当する者として、脅威に後れを取らないようにしなければなりません。そのためには、セキュリティコミュニティとしっかり連携し、脅威に関する情報を共有しつつ、効果的な対策を開発、考案していくことが欠かせません。 Elasticグローバル脅威レポートをはじめとするレポートは、私たちの知識強化に役立つだけでなく、セキュリティ業界全体の水準の引き上げにも寄与しています。2023年版グローバル脅威レポートをぜひお読みください。新興のトレンドがわかるだけでなく、各種のセキュリティ戦略に関して情報に基づいて意思決定を下すための知識を身につけることができます。また、こちらのウェビナーにもぜひご参加ください。レポートのインサイトをさらに詳しく取り上げます。