Elastic Security devient la première et unique solution d'analyse de la sécurité basée sur l'IA

Dans notre précédente installation, nous avons évoqué l'histoire des solutions de gestion des informations et des événements de sécurité (SIEM) - de la collecte aux détections organisationnelles et enfin à la réponse et à l'orchestration. Aujourd'hui, nous sommes résolument dans la révolution SIEM 3.0 et nous nous concentrons sur l'application de l'IA générative à chaque processus applicable dans le centre d'opérations de sécurité, avec un succès considérable. Elastic Security est à l'avant-garde de cette révolution en proposant la première et unique solution d'analyse de la sécurité dotée d'une IA générative qui accélère tous les flux de travail des analystes - optimisant votre équipe existante et permettant aux nouveaux membres d'être opérationnels plus rapidement et avec plus de précision et d'efficacité.

Présentation de l'analyse de la sécurité basée sur l'IA

L'accélération rapide d'Elastic Security

Elastic Security est la première et unique solution d'analyse de la sécurité basée sur l'IA, prête à relever les défis de l'équipe de sécurité moderne. Il est basé sur la plateforme d’IA Elasticsearch, qui inclut la Génération augmentée de récupération (RAG). RAG est le meilleur moyen de garantir que les grands modèles linguistiques (LLM) disposent de tout le contexte approprié dont ils ont besoin pour répondre à une question donnée, en permettant de présenter des réponses sur mesure et personnalisées en retour. Sans le contexte correct - ou un moyen efficace, rapide et puissant de rechercher et d'extraire ce contexte - les LLM n'ont que la qualité des données publiques sur lesquelles ils ont été formés. RAG élimine également le besoin de recycler constamment un LLM, ce qui est une tâche longue et coûteuse, en particulier sur les données trouvées dans une plateforme d’analyse de sécurité, qui changent toutes les minutes.

Notre solution est définie par trois principes fondamentaux qui distinguent Elastic Security de tous les autres sur le marché.

Principe 1 : architecture de maillage de données distribuée

Le problème : analyser toutes les données

Avant que les ingénieurs de détection puissent créer du contenu, que les analystes puissent trier les alertes ou que les intervenants puissent remédier à un incident, l'équipe de sécurité a besoin de visibilité sur son environnement. Ce n'est pas pour rien que le Top 18 du CIS place la visibilité en tête de ses priorités depuis des décennies : vous ne pouvez pas protéger ce que vous ne pouvez pas voir.

Malheureusement, le besoin d'une visibilité complète a été remis en question par l'augmentation exponentielle des volumes de données, en particulier avec la transition vers l'informatique dématérialisée. Les équipes de sécurité ont été contraintes de prendre des décisions basées sur des limitations budgétaires et techniques, et non sur la valeur des données qu'elles doivent protéger. Nombre d'entre elles ont adopté une approche de type« lac de données », dans laquelle les informations sont rapidement déplacées d'un système actif vers un stockage de données peu coûteux. On y accède ensuite si et quand on en a besoin.

Bien que ces lacs de données puissent relever le défi économique du stockage des informations, ils ne parviennent pas à résoudre les problèmes opérationnels d’accès aux informations suffisamment rapidement pour éviter les dommages et les pertes pour une organisation. En se souvenant de l’attaque Log4j, de nombreuses entreprises ont eu du mal à déterminer si leurs organisations étaient touchées. Les équipes dont les données étaient stockées sur des supports congelés devaient deviner et vérifier les délais, « dégeler » une partie des données gelées, effectuer des recherches, puis répéter ce processus. Les équipes ne le savaient pas avec certitude jusqu’à ce qu’elles dégèlent et vérifient toutes leurs données stockées, ce qui prenait beaucoup trop de temps. Les lacs de données doivent non seulement être abordables, mais aussi consultables .

Le SOC moderne est distribué

Les données ont une gravité.

Il est coûteux de déplacer des données dans un réseau distribué, en particulier lorsqu'elles passent par des régions dans le cloud ou par des fournisseurs cloud et qu'il faut payer des frais supplémentaires pour le service de transmission de données (DTS). Cela ne tient même pas compte du coût de la construction d'une copie monolithique des informations, qui nécessite une quantité massive de matériel et d'ingénieurs, ni du fait qu'elle n'est pas possible dans certaines régions en raison des réglementations relatives à la confidentialité des données.

Elastic vous permet de conserver vos données à proximité de l'endroit où elles sont générées ou collectées. Notre architecture de maillage de données distribuées permet aux utilisateurs de gérer leurs systèmes auprès de n'importe quel fournisseur cloud majeur et/ou sur site, puis de désigner un système comme SIEM principal où se déroulent les opérations de sécurité. Cette solution apparaît à l'analyste comme un SIEM centralisé, ce qui simplifie les recherches dans les systèmes connectés. L'analyste de sécurité n'a jamais besoin de quitter le système principal pour exécuter des détections, des modèles d'apprentissage automatique, la chasse aux menaces, le triage des alertes, la réponse aux incidents ou d'autres cas d'utilisation sur un nombre quelconque de clusters de sécurité distribués.

Recherche rapide de données gelées

L’architecture de maillage de données distribuées d’Elastic permettant de stocker des années de données à un prix abordable, la question suivante concerne la vitesse d’accès à ces informations. Elastic est également le leader du marché. Elastic Security rend l'impossible à la fois possible et simple. Avec une expérience dans l’utilisation de la recherche à la milliseconde dans des organisations telles que Randstad Pays-Bas et Texas A&M, Elastic Security impressionne régulièrement les nouveaux utilisateurs par sa vitesse et son ampleur. À l’aide d’une fonctionnalité propriétaire appelée snapshots consultables, Elastic peut rechercher des données figées comme S3 en quelques secondes sans réhydrater toutes les informations. Cela rend l’analyse de la sécurité extrêmement rapide et abordable, même sur des mois et des années de données.

Au lieu d’un lac de données lent et difficile, opérationnalisez votre équipe de sécurité avec le maillage de données distribuées d’Elastic. La prochaine fois qu’on vous demandera « cela s'est-il produit ? », vous pourrez répondre en toute assurance.

Principe 2 : notre approche ouverte et transparente de la sécurité

Elastic Security s'engage depuis longtemps en faveur de l'ouverture et de la transparence, qui sont essentielles pour permettre aux organisations d'évaluer et de réduire leurs risques en matière de cybersécurité. En adoptant une technologie, vous accordez votre confiance à l'organisation qui la propose - et la confiance ne se gagne pas dans le secret.

Nous avons précédemment déclaré que « [la sécurité ouverte] signifie que les fournisseurs de sécurité font leur travail de manière ouverte, partagent le code, les règles de détection et les artefacts pour approfondir la compréhension de la manière de protéger réellement les systèmes contre les intrusions et les exploitations. Il s’agit d’un effort conjoint visant à améliorer les logiciels de sécurité afin que tous puissent en bénéficier ». Cette ouverture est à la fois altruiste et égoïste, car une marée montante soulève tous les bateaux. La cybersécurité ne devrait pas être réservée à ceux qui ont les budgets d’entreprise pour se le permettre. N’importe qui dans le monde peut être victime d’une cyberattaque . Par conséquent, n'importe qui dans le monde devrait avoir accès à une cybersécurité de niveau entreprise. Nous devons démocratiser la sécurité afin d’endiguer la marée montante d’attaques.

Un schéma de données ouvert fait partie des fondements d'Elastic Security. Vous pouvez utiliser vos données comme bon vous semble, que ce soit avec notre schéma open source standardisé - Elastic Common Schema (ECS ) - ou avec l'une de nos autres intégrations de schémas. ECS permet d'appliquer des règles de détection « écrire une fois, exécuter partout », ce qui donne aux équipes la flexibilité nécessaire pour intégrer facilement de nouvelles sources de données sans modifier la logique de détection. ECS a continuellement évolué pour prendre en charge de nouveaux types de données de sécurité, telles que les vulnérabilités, les renseignements sur les menaces et les logs des e-mails, et a été adopté par un nombre incalculable de fournisseurs et d'organisations. Pour continuer sur notre lancée, nous avons récemment contribué à la convention sémantique OTel.

Elastic continue également à soutenir les schémas émergents et établis de longue date pour s'assurer que les organisations qui les utilisent peuvent tirer parti des puissantes analyses d'Elastic Security. Par exemple, si vous stockez des données mappées en OCSF dans Amazon Security Lake, nous fournissons une intégration OCSFpréconstruite pour les traduire vers ECS. De même, si vous avez beaucoup investi dans le Common Event Format (CEF), nous disposons également d'une intégration CEF vers ECS. Nous avons été fondés sur cette idée d'ouverture, et c'est quelque chose que nous continuerons à poursuivre.

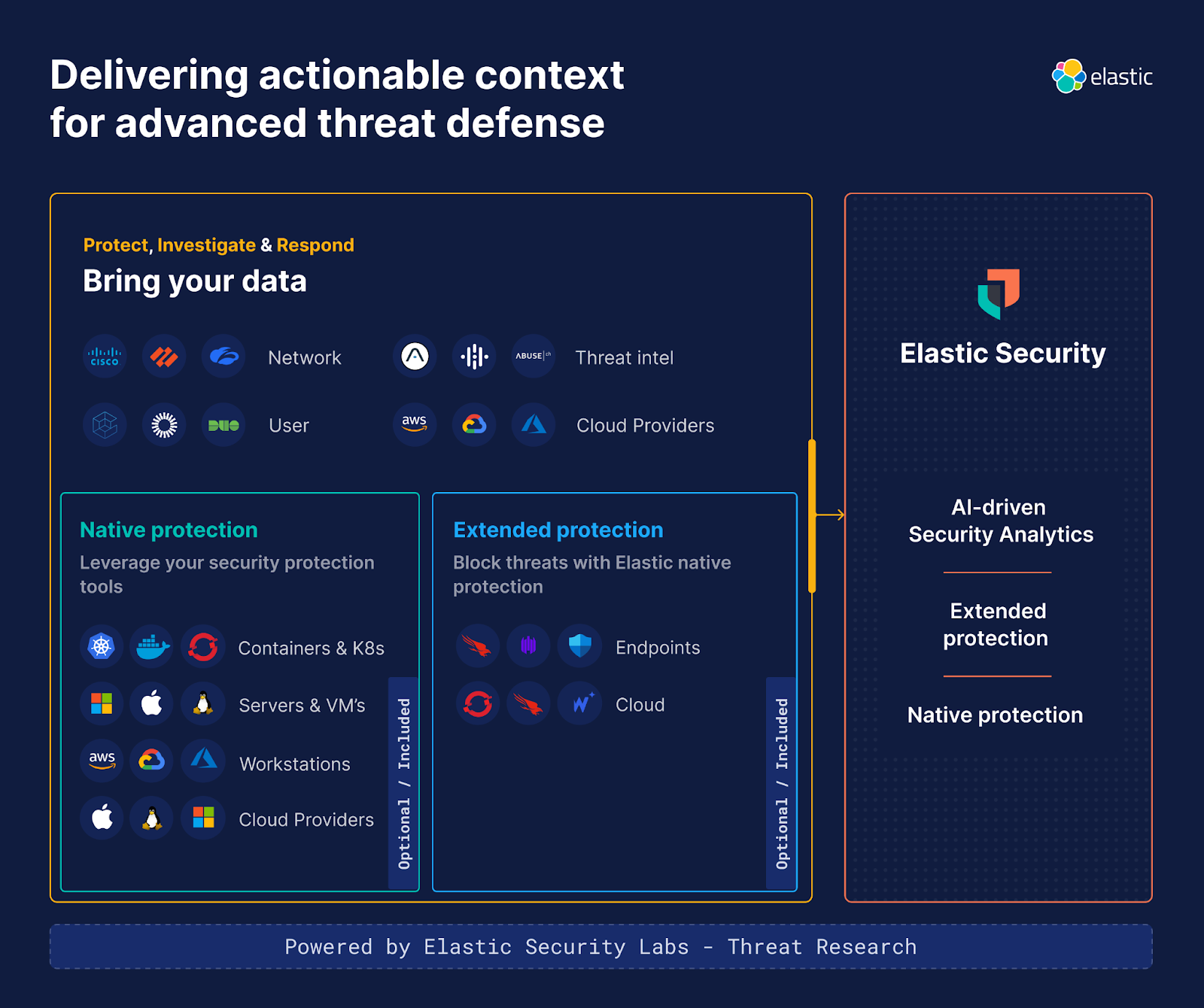

Principe 3 : approche unifiée des opérations de sécurité

Elastic Security a une mission : protéger les données du monde entier contre les attaques grâce à une sécurité démocratisée de niveau entreprise. Cette mission comprend l'intégration de flux de travail de bout en bout dans votre écosystème de sécurité existant ou la fourniture de ces capacités en mode natif pour ceux qui n'ont pas les moyens ou l'accès à un ensemble d'outils de sécurité. Nous construisons, livrons et vendons une seule solution : Elastic Security, qui offre une multitude de fonctionnalités optionnelles et incluses. Un client typique se développe avec nous de la manière suivante :

Commencez par les analyses: le remplacement d'un SIEM existant par notre solution d'analyse de sécurité pilotée par l'IA permet de mettre en œuvre des versions plus rapides de flux de travail SOC éprouvés et de renforcer de nouveaux processus au sein de l'organisation de sécurité

Passez à une protection étendue : bénéficiez instantanément d'une détection et d'une réponse étendues en ajoutant les événements bruts de CrowdStrike, SentinelOne, Microsoft Defender, Wiz et autres à Elastic.

- Augmenter et/ou remplacer par une protection native: augmentez ou remplacez par une ancienne solution ponctuelle dotée de la protection native d'Elastic.

Elastic Security continue d'avancer

Ce blog traite des principes sur lesquels nous construisons et de la manière dont nous nous dirigeons vers un avenir d'IA générative. Notre solution est conçue pour rendre les équipes de sécurité aussi efficaces que possible, et nous sommes ravis de proposer une solution de sécurité qui repousse les limites.

Notre équipe est ravie d'être à l'avant-garde des analyses de sécurité basées sur l'IA. Nous avons exploré ce qui nous pousse à aller de l'avant en tant que solution, et nous sommes impatients d'entrer dans le vif du sujet avec notre prochain billet. Les principes expliqués dans ce blog seront développés dans notre dernier article, qui explore nos principales capacités en un coup d'œil et explique exactement comment nous rationalisons les opérations de sécurité. En attendant, vous pouvez vous inscrire à notre prochain webinaire Une lutte plus intelligente : accélérer votre SOC grâce à l'IA. Restez à l'écoute !

La publication et la date de publication de toute fonctionnalité ou fonction décrite dans le présent article restent à la seule discrétion d'Elastic. Toute fonctionnalité ou fonction qui n'est actuellement pas disponible peut ne pas être livrée à temps ou ne pas être livrée du tout.

Dans cet article, nous sommes susceptibles d'avoir utilisé ou mentionné des outils d'intelligence artificielle générative tiers appartenant à leurs propriétaires respectifs qui en assurent aussi le fonctionnement. Elastic n'a aucun contrôle sur les outils tiers et n'est en aucun cas responsable de leur contenu, de leur fonctionnement, de leur utilisation, ni de toute perte ou de tout dommage susceptible de survenir à cause de l'utilisation de tels outils. Lorsque vous utilisez des outils d'IA avec des informations personnelles, sensibles ou confidentielles, veuillez faire preuve de prudence. Toute donnée que vous saisissez dans ces solutions peut être utilisée pour l'entraînement de l'IA ou à d'autres fins. Vous n'avez aucune garantie que la sécurisation ou la confidentialité des informations renseignées sera assurée. Vous devriez vous familiariser avec les pratiques en matière de protection des données personnelles et les conditions d'utilisation de tout outil d'intelligence artificielle générative avant de l'utiliser.

Elastic, Elasticsearch, ESRE, Elasticsearch Relevance Engine et les marques associées sont des marques commerciales, des logos ou des marques déposées d'Elasticsearch N.V. aux États-Unis et dans d'autres pays. Tous les autres noms de produits et d'entreprises sont des marques commerciales, des logos ou des marques déposées appartenant à leurs propriétaires respectifs.