Unification des données, recherche et interopérabilité : éléments clés de la défense

Atteindre l'agilité et la souveraineté des données dans les opérations multidomaines

_(1).png)

Pour que les opérations de défense aient les meilleures chances de succès, les renseignements et les informations doivent être accessibles en toute sécurité à travers les domaines. Que ce soit pour suivre les menaces aériennes ou coordonner la réponse au sol, les commandants ont besoin d'accéder à des informations pertinentes, quel que soit le service qui détient les données. La clé réside dans la réalisation à la fois de l'agilité des données et du contrôle souverain des données. Les organisations de défense peuvent atteindre ces deux objectifs simultanément lorsque :

Les données peuvent rester dans leur emplacement d'origine sécurisé tout en étant interrogeables entre les différents domaines.

Les équipes militaires peuvent rechercher des informations au-delà des limites de classification sans déplacer de contenu sensible, obtenant ainsi rapidement des réponses et pas seulement des liens.

Les normes ouvertes créent des voies sécurisées entre des systèmes auparavant isolés sans compromettre les exigences de classification.

L'IA transforme les données brutes en informations claires, traitant les retards d'analyse tout en réduisant le temps de décision.

Le machine learning accélère la reconnaissance des formes dans de vastes ensembles de données trop complexes pour être analysés uniquement par les humains.

Ouvert par conception : le rôle des normes ouvertes dans l'interopérabilité sécurisée

L'interopérabilité est une exigence fondamentale pour les opérations de défense modernes. Par exemple, la stratégie du ministère britannique de la Défense en matière de données pour la défense1 souligne le besoin urgent de normalisation afin de permettre aux systèmes d'échanger des données de manière transparente entre les domaines, les services et les partenaires.

Les normes ouvertes tracent clairement la voie à suivre. Elles permettent aux organisations de défense d'adopter rapidement de nouvelles capacités, de s'intégrer plus efficacement entre les domaines et de changer librement de fournisseurs, ce qui réduit les coûts et la complexité des mises à niveau à long terme. Elastic s'aligne sur cette vision en s'engageant à mettre en place des cadres interopérables ouverts. Notre technologie open source utilise des protocoles, des interfaces et des modèles de données standardisés, ce qui permet aux systèmes de corréler plus facilement et en toute sécurité les informations entre les niveaux de classification et les domaines opérationnels.

Contrairement aux approches propriétaires, les normes ouvertes garantissent que les systèmes militaires peuvent communiquer indépendamment de leur origine ou de leur fabricant, ce qui est essentiel pour les opérations qui couvrent plusieurs services, classifications et domaines. Cela réduit les défis d'intégration et offre la liberté d'adopter de nouvelles capacités sans avoir à reconstruire des systèmes entiers. Ainsi, les investissements existants sont protégés, ce qui élimine les coûts de développement personnalisés généralement associés à la connexion de systèmes qui n'ont pas été conçus pour fonctionner ensemble.

OpenTelemetry, par exemple, est un cadre d'observabilité open source et indépendant qui permet aux équipes de défense de normaliser la manière dont les données télémétriques sont collectées et traitées dans les systèmes militaires distribués, qu'ils soient dans le cloud, sur site ou hybrides. Plutôt que d'exiger des agents propriétaires pour chaque outil de surveillance, OpenTelemetry permet aux équipes de défense d'instrumenter les applications une seule fois et d'envoyer ces données n'importe où. Il en résulte une visibilité sur des environnements complexes dans le respect des exigences strictes en matière de souveraineté des données.

Les données restent à leur place, vous gardez le contrôle

La souveraineté des données pour la défense signifie garder un contrôle total sur les informations sensibles : où elles se trouvent, comment elles sont traitées et qui peut y accéder. La stratégie du ministère britannique de la Défense en matière de données codifie cela à travers ses règles relatives aux données, en soulignant particulièrement que « la défense exercera sa souveraineté sur ses données » et « la défense normalisera et exploitera ses données aux points les plus efficaces de la chaîne de valeur ».

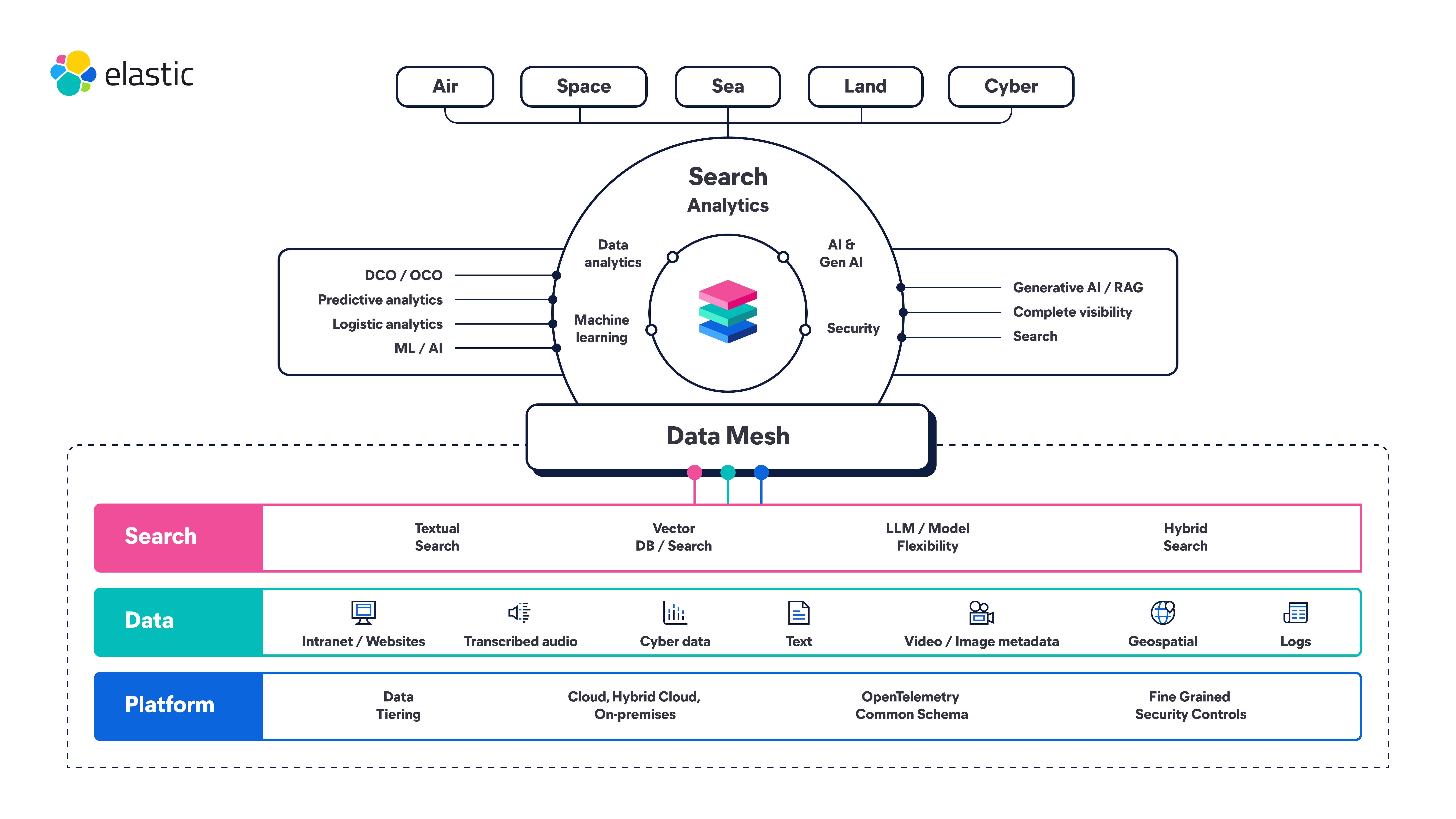

Il est difficile de répondre à ces exigences tant que les données restent cloisonnées. C'est là qu'une architecture de maillage de données devient fondamentale. Elle unifie les silos, permettant l'appropriation au niveau du domaine, la normalisation des données et un accès sécurisé dans tous les domaines de la défense. Les capacités d'Elastic, telles que la recherche inter-clusters et la recherche distribuée, aident les organisations de défense à exploiter leurs données, à fournir des informations plus rapidement et à accélérer les opérations critiques tout en conservant le contrôle et une gouvernance cohérente.

La recherche inter-clusters permet de garder un contrôle total sur les informations sensibles en autorisant les requêtes à couvrir plusieurs référentiels de données, tandis que les informations restent à leur emplacement d'origine sans être déplacées ou dupliquées. Au lieu de consolider les données dans un seul magasin vulnérable, cette approche consiste à apporter les questions aux données. Ainsi, les renseignements de la marine restent sur l'infrastructure de la marine, les données de l'armée restent sur les systèmes de l'armée et les informations de l'armée de l'air continuent de résider sur les réseaux de l'armée de l'air.

L'ingestion unifiée permet de normaliser et d'indexer les données en quelques secondes, les rendant immédiatement disponibles pour l'analyse. Toutes les données pertinentes quel que soit leur format (temps, espace, localisation géographique, niveau de conformité ou autres attributs) peuvent être analysées en quelques secondes. De plus, les requêtes peuvent être réutilisées pour améliorer l'efficacité opérationnelle et le partage de données conforme entre les services. Ainsi, les données sont sécurisées, faciles à trouver et interopérables, et peuvent être utilisées comme un atout durable au-delà des programmes cloisonnés.

Accélérer le renseignement en matière de défense grâce à la recherche alimentée par l'IA

Une approche de maillage de données est également stratégique lorsque les organisations cherchent à opérationnaliser l'IA. Leurs activités se déroulent souvent dans des environnements déconnectés, intermittents et à faible bande passante. Grâce à la génération augmentée de récupération (RAG), les agences militaires et de défense peuvent utiliser l'IA en toute sécurité en s'appuyant sur leurs propres données et leur base de connaissances, ce qui garantit des réponses précises et actualisées, sans hallucinations. Les données de défense peuvent être connectées en toute sécurité au grand modèle de langage (LLM) sélectionné afin de fournir des informations critiques pour la mission, basées sur des informations internes dignes de confiance, tout en pouvant fonctionner en toute sécurité, même dans des environnements isolés.

Elasticsearch Platform

Elasticsearch Platform peut transformer des montagnes de données brutes issues du domaine de la défense en renseignements exploitables. Elle peut rapidement fournir du contexte et identifier des schémas dans de vastes ensembles de données que des analystes humains mettraient des semaines à découvrir. Cela inclut la détection d'anomalies dans les signatures radar, la corrélation des métadonnées de communication et la mise en évidence de renseignements pertinents issus de décennies d'opérations historiques.

Recherche vectorielle

Au lieu de nécessiter des analystes plus qualifiés, Elasticsearch Platform renforce les équipes existantes pour leur permettre de dégager plus rapidement des informations utiles. Les capacités de recherche vectorielle permettent d'analyser des données non structurées dans différents domaines. Les rapports de renseignement, les séquences vidéo, les communications interceptées et les images satellites peuvent désormais être interrogées ensemble sur la base de similitudes conceptuelles plutôt que de simples mots-clés. Les analystes de défense peuvent ainsi révéler des liens cachés entre des sources d'informations apparemment sans rapport, ce qui accélère considérablement le cycle du renseignement.

Transformer la stratégie numérique en avantage opérationnel

Ensemble, maillage de données, normes ouvertes et IA offrent une solution pratique aux défis liés aux données de défense en permettant à divers systèmes de communiquer tout en extrayant des informations significatives à partir d'environnements complexes. Ces technologies s'alignent sur des stratégies telles que la vision « digital backbone »2 du ministère britannique de la Défense et offrent des capacités immédiates pour la soutenir.

L'adoption d'architectures de données souveraines et flexibles n'est plus une option, mais une nécessité pour une défense tournée vers l'avenir. Le maillage de données et les normes ouvertes créent une base évolutive qui s'adapte aux nouvelles technologies et aux besoins des missions sans nécessiter de refonte complète du système. La recherche unifiée entre les domaines permet d'accélérer les cycles de renseignement, d'améliorer la collaboration et de mieux soutenir les commandants opérationnels, renforçant ainsi leur capacité de décision. Résultat ? Des équipes de défense qui fournissent des informations plus rapides et plus précises au moment où elles sont le plus nécessaires pour optimiser la réussite des missions.

Pour découvrir comment le maillage de données, les normes ouvertes et l'IA simplifient la complexité, améliorent la rapidité de la prise de décision et renforcent la cyber-résilience dans le domaine de la défense, téléchargez notre livre blanc : L'avenir de la cybersécurité de la défense : l'IA et les normes ouvertes réduisent la complexité.

Pour aller plus loin :

- Blog : Pourquoi la souveraineté des données est essentielle à la mission des organisations de défense mondiales

- Blog : Mettre en œuvre la stratégie de gestion des données de défense du MOD grâce à un accès intelligent aux données

- Blog : Comprendre le maillage de données dans le secteur public : piliers, architecture et exemples

- Livre blanc : Accélérer votre mission avec Elastic en tant que maillage de données global

- Webinaire : Décisions rapides – Comment les leaders de la défense unifient les données pour une vision en temps réel

- Webinaire : Observabilité à ciel ouvert – OpenTelemetry pour le secteur public

Sources :

1. Gov.uk, « Data Strategy for Defence », 2021.

2. Gov.uk, « Digital Strategy for Defence », 2021.

La publication et la date de publication de toute fonctionnalité ou fonction décrite dans le présent article restent à la seule discrétion d'Elastic. Toute fonctionnalité ou fonction qui n'est actuellement pas disponible peut ne pas être livrée à temps ou ne pas être livrée du tout.

Dans cet article, nous sommes susceptibles d'avoir utilisé ou mentionné des outils d'IA générative tiers appartenant à leurs propriétaires respectifs qui en assurent le fonctionnement. Elastic n'a aucun contrôle sur les outils tiers et n'est en aucun cas responsable de leur contenu, de leur fonctionnement, de leur utilisation, ni de toute perte ou de tout dommage susceptible de survenir à cause de l'utilisation de tels outils. Veuillez faire preuve de prudence lorsque vous utilisez des outils d'IA avec des informations personnelles, sensibles ou confidentielles. Toute donnée que vous soumettez peut être utilisée pour entrainer l'IA ou à d'autres fins. Vous n'avez aucune garantie que la sécurisation ou la confidentialité des informations renseignées sera assurée. Vous devriez vous familiariser avec les pratiques en matière de protection des données personnelles et les conditions d'utilisation de tout outil d'intelligence artificielle générative avant de l'utiliser.

Elastic, Elasticsearch et les marques associées sont des marques commerciales, des logos ou des marques déposées d'Elasticsearch B.V. aux États-Unis et dans d'autres pays. Tous les autres noms de produits et d'entreprises sont des marques commerciales, des logos ou des marques déposées appartenant à leurs propriétaires respectifs.