Elasticsearch tiene integraciones nativas con las herramientas y proveedores líderes en la industria de IA generativa. Echa un vistazo a nuestros webinars sobre cómo ir más allá de los conceptos básicos de RAG o crear apps listas para la producción con la base de datos vectorial de Elastic.

Para crear las mejores soluciones de búsqueda para tu caso de uso, inicia una prueba gratuita en el cloud o prueba Elastic en tu máquina local ahora mismo.

Recientemente asistí a la MCP Developers Summit en Santo Francisco y está claro que el Model Context Protocol (MCP) se está convirtiendo rápidamente en un pilar fundamental para agentes de IA y aplicaciones de IA ricas en contexto. En Elastic, nos inclinamos hacia esta dirección exponiendo los servidores MCP directamente desde Agent Builder, haciendo de Elasticsearch un proveedor de contexto y herramienta de primera clase para cualquier agente compatible con MCP. En esta publicación, repasaré las actualizaciones clave del evento, los casos de uso emergentes, lo que está por venir para MCP y cómo puedes usar Agent Builder para poner Elasticsearch a disposición de los agentes a través de MCP.

¿Qué es el Protocolo de Contexto Modelo (MCP)?

Para aquellos que no están familiarizados, Model Context Protocol es un estándar abierto que ofrece una forma estructurada y bidireccional de conectar modelos de IA en varias fuentes de datos y herramientas, lo que les permite generar respuestas más relevantes e informadas. Se conoce comúnmente como un "puerto USB-C para aplicaciones de IA".

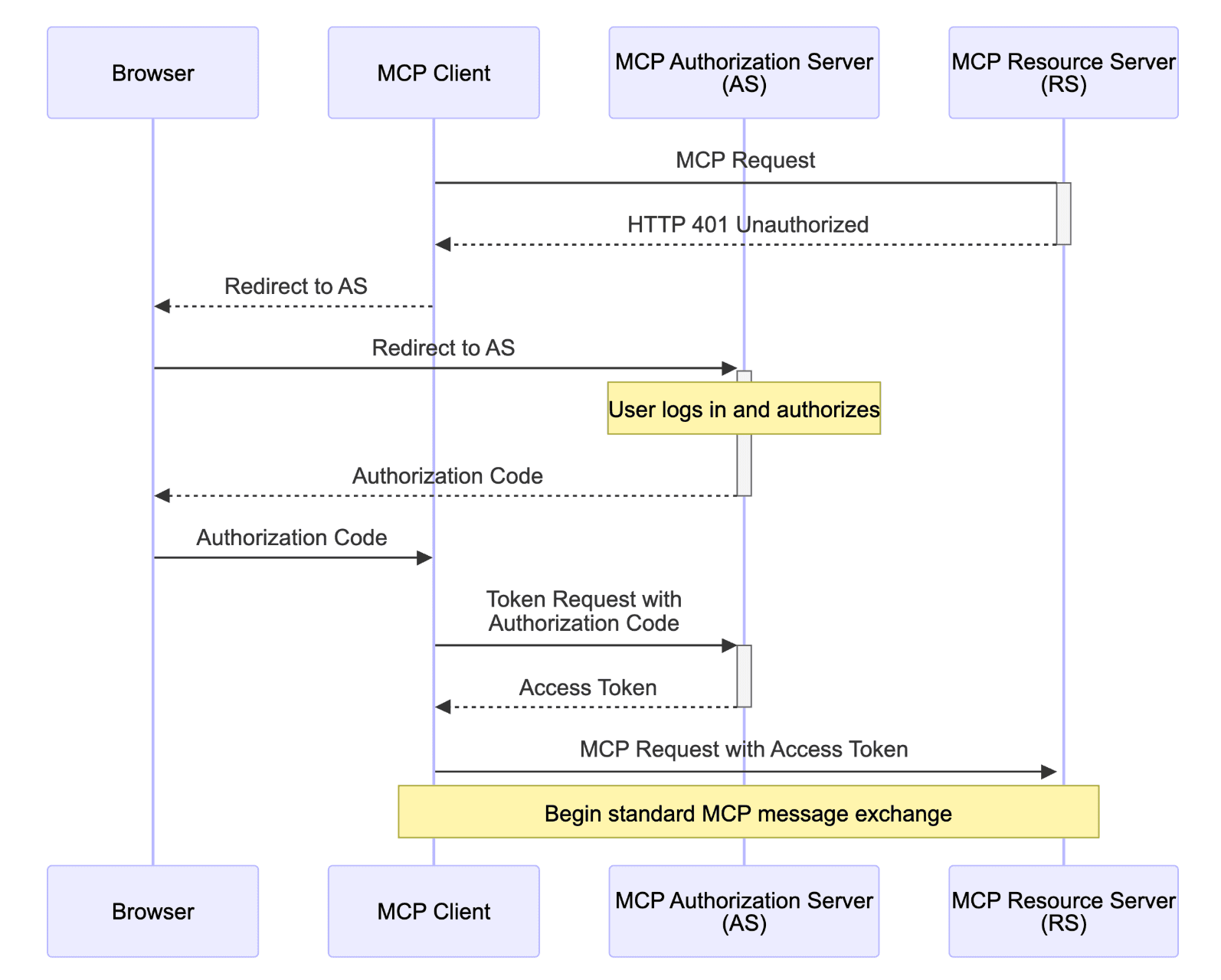

Aquí hay un diagrama arquitectónico que destaca su naturaleza bidireccional:

Este es un cambio significativo para los profesionales de IA, ya que uno de los principales desafíos para escalar las aplicaciones de IA es tener que crear integraciones personalizadas para cada nueva fuente de datos. MCP ofrece una arquitectura sostenible y reutilizable para gestionar y proporcionar contexto a los modelos. Es independiente del modelo, del servidor y de código abierto.

MCP es la última iteración de un linaje de especificaciones de API que buscan estandarizar la integración entre aplicaciones. En el pasado, teníamos OpenAPI para servicios RESTful, GraphQL para consultas de datos y gRPC para comunicación de microservicios. MCP no solo comparte el rigor estructurado de estas especificaciones más antiguas, sino que también lo lleva a un entorno de IA generativa, lo que facilita la conexión de agentes a diferentes sistemas sin conectores personalizados. En muchos sentidos, MCP tiene como objetivo hacer por los agentes de IA lo que HTTP hizo por el sitio web. Al igual que la comunicación estandarizada HTTP entre navegadores y sitios web, MCP busca estandarizar la forma en que los agentes de IA interactúan con el mundo de datos que los rodea.

MCP frente a otros protocolos de agentes

El panorama del protocolo de agentes se está expandiendo rápidamente, con más de una docena de estándares emergentes que compiten para definir cómo interactúan los agentes. Laurie Voss de LlamaIndex describe cómo la mayoría se puede clasificar en 2 tipos: protocolos interagentes que se centran en que los agentes hablen entre sí y protocolos orientados al contexto como MCP que se centran en ofrecer un contexto estructurado a los LLM.

Otros protocolos populares como A2A (Agent to Agent) de Google, ACP (Agent Communication Protocol) de Cisco e IBM y Agora, tienen como objetivo permitir negociaciones de agente a agente, creación de coaliciones e incluso sistemas de identidad descentralizados. MCP adopta un enfoque un poco más pragmático en eso, ya que se centra en cómo los agentes acceden a las herramientas y los datos y no necesariamente en cómo se comunican entre sí (aunque MCP también podría permitir eso en el futuro de diferentes maneras).

Actualmente, lo que distingue a MCP es su tracción e impulso. Al igual que React en los primeros días de los frameworks frontend, MCP comenzó con un problema de nicho y ahora se encuentra como uno de los protocolos de agente más adoptados y extensibles en la práctica.

Resumen de la cumbre: Evolución de las prioridades para MCP

La cumbre contó con presentadores de colaboradores de Anthropic, Okta, OpenAI, AWS, GitHub y muchos otros. Las conversaciones abarcaron desde mejoras en el protocolo central hasta implementaciones en el mundo real y delinearon prioridades inmediatas y a largo plazo. Estas charlas reflejaron un cambio de la experimentación temprana y la simple llamada de herramientas a la construcción de sistemas de IA confiables, escalables y modulares empleando MCP como base.

Varios presentadores se burlaron de un futuro en el que MCP es más que una simple plomería de protocolo, puede convertir en la base de un sitio web nativo de IA. Al igual que JavaScript permitió a los usuarios hacer clic e interactuar con los sitios web, MCP podría permitir que los agentes lleven a cabo esas mismas acciones en nuestro nombre. Por ejemplo, en el comercio electrónico, en lugar de que los usuarios naveguen manualmente a un sitio web para comprar, simplemente podrían decirle a un agente que inicie sesión, encuentre un producto específico, lo agregue a su carrito y pague.

Esto tampoco es pura especulación y exageración; PayPal mostró su nuevo kit de herramientas para agentes y el servidor MCP en la cumbre, lo que permite esta experiencia de comercio agencial exacta. Con MCP proporcionando acceso seguro y confiable a herramientas y fuentes de datos, los agentes no solo leerán el sitio web, sino que podrán actuar en consecuencia. Hoy en día, MCP ya es un estándar poderoso con mucho impulso y, en el futuro, podría convertir en el estándar de interacciones de usuario mejoradas por IA en el sitio web.

Actualizaciones del proyecto MCP: transporte, elicitación y herramientas estructuradas

Jerome Swannack, colaborador principal de MCP, compartió algunas actualizaciones de la especificación del protocolo de los últimos 6 meses. Los principales objetivos de estos cambios son:

- Para habilitar MCP remoto con la adición de HTTP Streamable

- Para habilitar modelos de interacción de agentes más completos con la adición de esquemas de salida de herramientas y elicitación

Dado que MCP es de código abierto, los cambios como Streamable HTTP ya están disponibles para que los desarrolladores los implementen. Los esquemas de elicitación y salida de herramientas no se publicaron actualmente; están en la etapa de draft y pueden evolucionar.

HTTP transmitible (lanzado el 26-03-2025): Una actualización técnica impactante fue la introducción de HTTP transmitible como un nuevo mecanismo de transporte. Esto reemplaza los eventos enviados por el servidor (SSE) con un modelo bidireccional más escalable que admite la codificación de transferencia fragmentada y la entrega progresiva de mensajes a través de una sola conexión HTTP. Esto le permite implementar servidores MCP en una infraestructura en la nube como AWS Lambda y admitir restricciones de red empresarial sin conexiones de larga duración ni necesidad de sondeo.

Elicitation (Publicado el 18-06-2025): Elicitation permite a los servidores definir un esquema sobre cómo quieren que se estructure el contexto de un cliente. Esencialmente, el servidor puede describir lo que necesita y el tipo de entrada que espera. Esto tiene algunas participaciones: Para los creadores de servidores, pueden construir interacciones agenciales más complejas. Para los creadores de clientes, pueden implementar interfaces de usuario dinámicas que se adapten a estos esquemas. Sin embargo, la obtención no debe usar para extraer información confidencial o de identificación personal de los usuarios. Los desarrolladores deben seguir las mejores prácticas para cerciorar de que las indicaciones de elicitación permanezcan seguras y apropiadas, especialmente a medida que MCP madura. Esto se relaciona con preocupaciones de seguridad más amplias que discutiremos más adelante en esta publicación.

Esquemas de salida de herramientas (publicado el 18-06-2025): Este concepto permite al cliente y al LLM conocer las formas de salida de la herramienta con anticipación. Los esquemas de salida de herramientas permiten a los desarrolladores describir lo que se espera que devuelva una herramienta. Estos esquemas abordan una de las principales limitaciones de la llamada directa a herramientas, que es el uso ineficiente de la ventana de contexto. La ventana de contexto se considera uno de los recursos más importantes cuando se trabaja con LLM y cuando se llama directamente a una herramienta, devuelve contenido sin procesar que se inserta por completo en el contexto del LLM. Los esquemas de salida de herramientas pueden ayudarlo a hacer un mejor uso de sus tokens y la ventana de contexto al permitir que el servidor MCP proporcione datos estructurados. Aquí hay algunas mejores prácticas sobre herramientas en general.

Juntas, estas nuevas actualizaciones y futuras adiciones ayudarán a MCP a convertir en un protocolo de agente más modular, tipificado y listo para la producción.

Características de potencia infrautilizadas: ejemplificación y raíces

Si bien no es nuevo en la especificación MCP, tanto la ejemplificación como las raíces se destacaron durante el discurso de apertura. Estas dos primitivas actualmente se pasan por alto y no se exploran, pero pueden contribuir significativamente a interacciones más ricas y seguras entre agentes.

Ejemplificación: los servidores pueden aplicar finalizaciones del cliente: el ejemplificación permite a los servidores MCP aplicar finalizaciones del LLM del lado del cliente. Esto se suma a la naturaleza bidireccional del protocolo, donde el servidor no solo responde a las solicitudes; Puede aplicar y pedir al modelo del cliente que genere una respuesta. Esto permite al cliente mantener un control total sobre el costo, la seguridad y el modelo que emplea el servidor MCP. Por lo tanto, en el caso de emplear un servidor MCP externo con un modelo preconfigurado, no necesitará proporcionar sus propias claves API ni configurar su propia subscripción a ese modelo, ya que el servidor puede simplemente aplicar el modelo ya conectado al cliente. Esto permite comportamientos de agente más complejos e interactivos.

Raíces: acceso con ámbito a los recursos: las raíces se diseñaron para proporcionar una forma a los clientes de informar a los servidores sobre los recursos y áreas de trabajo relevantes en los que centrar. Esto es poderoso para establecer el alcance en el que operan los servidores. Es importante tener en cuenta que las raíces son "informativas y no estrictamente aplicables", lo que significa que no definen derechos o licencias para servidores o agentes MCP. En otras palabras, no puede confiar solo en las raíces para evitar que un servidor o agente ejecute ciertas herramientas o realice acciones de escritura. Con roots, las licencias aún deben manejar en el lado del cliente con mecanismos para las aprobaciones de los usuarios. Además, los desarrolladores deben tener en cuenta el uso de servidores diseñados para respetar los límites establecido por las raíces y emplear las mejores prácticas.

Autenticación para agentes: OAuth 2.1 y metadatos protegidos

Esta sección se centra en OAuth 2.1, que es la última iteración de OAuth 2.0 que elimina los flujos inseguros y consolida las prácticas recomendadas.

El soporte de OAuth era un tema muy esperado, especialmente porque la seguridad y la escalabilidad se consideran los principales obstáculos que impiden que MCP se convierta en el estándar para conectar agentes a herramientas. Aaron Parecki (editor de OAuth 2.1 y experto en estándares de identidad en Okta) discutió cómo MCP puede adoptar un flujo de OAuth limpio y escalable que descarga la mayor parte de la complejidad de los desarrolladores de servidores. La especificación oficial de autorización de OAuth 2.1 se publicó recientemente en la última revisión del protocolo el 18-6-2025.

En esta implementación, las responsabilidades de OAuth se pueden dividir entre el cliente MCP y el servidor. La mayor parte del flujo de autenticación es iniciado y manejado por el cliente MCP, solo involucrando al servidor al final para recibir y verificar el token seguro. Esta división ayuda a resolver un problema crítico de escalado de cómo autenticar en muchas herramientas sin necesidad de que los desarrolladores configuren cada conexión y garantiza que los desarrolladores de servidores MCP no tengan que convertir en expertos en OAuth.

Dos aspectos destacados clave de la charla:

- Metadatos de recursos protegidos: Los servidores MCP pueden publicar un archivo JSON que describe su propósito, puntos finales y métodos de autenticación. Esto permite a los clientes iniciar flujos de OAuth solo con la URL del servidor, lo que simplifica el proceso de conexión. Más información: Arreglemos OAuth en MCP

- Soporte para IDP y SSO: las compañías pueden integrar proveedores de identidad para gestionar el acceso de forma centralizada. Esta es una victoria tanto para la experiencia del usuario como para la seguridad. Los usuarios no necesitarían hacer clic en 10 pantallas de consentimiento diferentes y los equipos de seguridad pueden observar cada conexión.

Al enviar la lógica de OAuth al cliente y confiar en los metadatos de los servidores, el ecosistema MCP evita un cuello de botella importante. Esto alinea más estrechamente a MCP con la forma en que se protegen las API modernas en los entornos de producción actuales.

Lectura adicional: OAuth 2 simplificado.

Desafíos de seguridad en un ecosistema componible

Los nuevos desarrollos también vienen con nuevas superficies de ataque. Arjun Sambamoorthy de Cisco enumera varias amenazas clave en el panorama de MCP, que incluyen:

| Perfiles | Descripción | Remediación y mejores prácticas |

|---|---|---|

| Inyección rápida y envenenamiento de herramientas | Una forma de inyectar un mensaje malicioso dentro del contexto del sistema LLM o la descripción de la herramienta, lo que hace que el LLM realice acciones no deseadas como leer archivos o filtrar datos. | Emplee herramientas como MCP Scan para realizar comprobaciones de los metadatos de la herramienta. Valide las descripciones y los parámetros antes de incluirlos en las solicitudes. Por último, considere implementar aprobaciones de usuarios para herramientas de alto riesgo. Para obtener más detalles, consulte la guía de inyección rápida de OWASP en la lista de lectura adicional debajo de la tabla. |

| Ataques de ejemplificación | En el contexto de MCP, la ejemplificación abre la puerta para que el servidor MCP realice ataques de inyección rápida en el LLM. | Deshabilite la ejemplificación para servidores que no son de confianza y considere la posibilidad de agregar aprobaciones de personas en el bucle para las solicitudes de ejemplificación. |

| Servidores MCP maliciosos | En las colecciones actuales de servidores MCP, es difícil examinar todos y cada uno de ellos para garantizar la seguridad. Los servidores no autorizados pueden recopilar y exponer silenciosamente sus datos a actores maliciosos. | Conectar únicamente a servidores MCP desde registros confiables o listas internas. Ejecute servidores de terceros en contenedores con sandboxing. |

| Herramientas de instalación de MCP maliciosas | Los instaladores y scripts de línea de comandos son convenientes para implementar rápidamente servidores o herramientas MCP, pero podría terminar instalando código comprometido y no verificado. | Instale en entornos de espacio aislado y valide las firmas de los paquetes. Nunca actualice automáticamente desde fuentes no verificadas. |

Para combatir aún más esto, Arjun sugiere un registro de MCP confiable para manejar todas las verificaciones (un tema que estaba al frente y al centro; para obtener más detalles, consulte los dos elementos principales en la lista de lectura a continuación), así como el uso de esta lista de verificación de seguridad.

Lectura adicional:

- Mejores prácticas oficiales de seguridad de MCP

- Top 10 de aplicaciones de OWASP LLM

- Investigación de amenazas de HiddenLayer

- Escaneo MCP

- Guía de inyección rápida de OWASP

Lo que sigue: Registros, gobernanza y ecosistema

Se está desarrollando un registro centralizado de MCP y fue uno de los temas más discutidos en la cumbre. El ecosistema actual de servidores sufre de fragmentación, baja confianza y capacidad de descubrimiento. Es difícil para los desarrolladores encontrar servidores MCP, verificar lo que hacen e instalarlos de forma segura, especialmente en un ecosistema descentralizado donde los metadatos pueden estar incompletos o falsificados.

Un registro centralizado aborda estos puntos débiles directamente al actuar como una fuente confiable de verdad, mejorando la capacidad de descubrimiento, cerciorando la integridad de los metadatos del servidor y reduciendo el riesgo de instalar herramientas maliciosas.

Los objetivos del registro MCP son:

- Ofrecer una única fuente de verdad para los metadatos del servidor (qué hace un servidor, cómo autenticarlo, instalarlo y llamarlo)

- Deshacer de los registros de terceros incompletos y la fragmentación para que cuando un servidor quiera registrar, no tenga que actualizar todos los demás registros en el Internet.

- Proporcionar un flujo de registro de servidor que incluya una herramienta CLI y un archivo server.json que contenga los metadatos mencionados anteriormente.

La esperanza más amplia es que un registro confiable ayude a escalar el ecosistema de manera segura, permitiendo a los desarrolladores crear y compartir nuevas herramientas con confianza.

La gobernanza fue otro tema prioritario para Anthropic. Dejaron en claro que MCP debe permanecer abierto e impulsado por la comunidad, pero escalar ese modelo de gobernanza aún es un trabajo en progreso. Actualmente están buscando ayuda en ese campo y piden a cualquier persona que tenga experiencia con la gobernanza en protocolos de código abierto que se comunique. Esto lleva al otro tema que quería mencionar. A lo largo del evento, los presentadores enfatizaron que el ecosistema solo puede crecer con las contribuciones de los desarrolladores internos. Es necesario que haya un esfuerzo concentrado para hacer de MCP el nuevo estándar sitio web y destacar de los otros protocolos de agentes populares.

MCP en el mundo real: estudios de casos y demostraciones

Varias organizaciones compartieron cómo MCP ya se está empleando en aplicaciones prácticas:

- PayPal - Servidor MCP para Comercio Agentico: PayPal presentó su nuevo kit de herramientas para agentes y el servidor MCP, que pueden cambiar fundamentalmente la experiencia de compra de un usuario. En lugar de buscar en las redes sociales para encontrar artículos, comparar precios y pagar, los usuarios pueden chatear con un agente que se conecta al servidor MCP de PayPal para manejar todas esas acciones.

- EpicAI.pro - Jarvis: Los desarrollos en MCP nos acercan cada vez más a tener un asistente tipo Jarvis de la vida real. Para aquellos que no están familiarizados con las películas de Iron Man, Jarvis es un asistente de IA que usa lenguaje natural, responde a entradas multimodales, tiene latencia cero al responder, es proactivo en anticipar las necesidades del usuario, gestiona integraciones automáticamente y puede cambiar de contexto entre dispositivos y ubicaciones. Si imaginamos a Jarvis como un asistente robótico físico, MCP le da a Jarvis "manos" o la capacidad de manejar tareas complejas.

- Postman - Generador de servidores MCP: Proporciona una experiencia de carrito de compras para solicitudes de API donde puede elegir diferentes solicitudes de API, ponerlas en una cesta y descargar toda la cesta como un servidor MCP.

- Bloomberg - Bloomberg resolvió un cuello de botella clave en el desarrollo empresarial de GenAI. Con casi 10,000 ingenieros, necesitaban una forma estandarizada de integrar herramientas y agentes en todos los equipos. Con MCP, transformaron sus herramientas internas en componentes modulares y remotos a los que los agentes pueden llamar fácilmente en una interfaz unificada. Esto permitió a sus ingenieros contribuir con herramientas en toda la organización, mientras que los equipos de IA se centraron en crear agentes en lugar de integraciones personalizadas. Bloomberg ahora admite flujos de trabajo de agentes escalables y seguros que desbloquean la interoperabilidad total con el ecosistema MCP. Bloomberg no vinculó ningún recurso público, pero esto es lo que presentaron en público en la cumbre.

- Bloquear- Block emplea MCP para impulsar Goose, un agente interno de IA que permite a los empleados automatizar tareas en ingeniería, ventas, marketing y más. Construyeron más de 60 servidores MCP para herramientas como Git, Snowflake, Jira y Google Workspace para permitir la interacción del lenguaje natural con los sistemas que usan todos los días. Los empleados de Block ahora usan Goose para consultar datos, detectar fraudes, gestionar incidentes, navegar por procesos internos y más, todo sin tener que escribir código. MCP ayudó a Block a escalar la adopción de IA en muchas funciones laborales en solo 2 meses.

- AWS - Servidores MCP de AWS: AWS presentó un divertido servidor MCP con temática de Dungeons and Dragons que simula tirar dados, realiza un seguimiento de las tiradas anteriores y devuelve resultados mediante HTTP transmitible. Este ejemplo ligero destacó lo fácil que es crear e implementar servidores MCP empleando herramientas e infraestructura de AWS como Lambda y Fargate. También presentaron Strands SDK, un conjunto de herramientas de código abierto para crear agentes multimodales que interactúan con los servidores MCP.

Soporte para MCP en Elastic Agent Builder

Puedes empezar a experimentar con MCP hoy mismo usando Elastic Agent Builder, que es la forma más sencilla de construir agentes directamente sobre tus datos. Agent Builder te permite exponer herramientas impulsadas por Elasticsearch a agentes compatibles con MCP y ya incluye algunas herramientas integradas poderosas, entre ellas:

platform.core.search- Ejecuta búsquedas usando el DSL completo de Elasticsearch Queryplatform.core.list_indices- Lista todos los índices disponibles dentro de Elasticsearch (ayuda a los agentes a descubrir qué datos existen)platform.core.get_index_mapping- Recupera mapeos de campos para un índice específico (ayuda a los agentes a entender la forma y los tipos de tus datos)platform.core.get_document_by_id- Obtiene un documento específico por ID (para una recuperación precisa)

Solo con estas herramientas, puedes dotar a tu agente de búsqueda y relevancia a nivel empresarial, lo cual es fundamental para construir agentes de IA fiables.

Lo que hace que Agent Builder sea aún más poderoso es la capacidad de definir y exponer tus propias herramientas personalizadas adaptadas a las necesidades de tu aplicación. Esto es especialmente útil para flujos de trabajo con opiniones o repetibles, donde quieres que el agente realice un tipo específico de búsqueda contra un índice concreto sin tener que redescubrir esa lógica cada vez. En lugar de gastar tokens en planeación y razonamiento para llegar a la misma conclusión, puedes codificar esa intención directamente en una herramienta, haciendo que tus agentes sean más rápidos, fiables y rentables.

Dentro de la interfaz de Agent Builder, aquí tienes un ejemplo de definición personalizada de herramienta que emplea ES|QL:

Una vez que definiste tus herramientas personalizadas, puedes exponerlas (además de las herramientas nativas integradas) usando MCP haciendo clic en el desplegable para Manage MCP y copiando la URL del servidor MCP.

Ahora puedes importar este endpoint MCP a cualquier cliente que consuma MCP para conectarlo a Agent Builder y darle acceso a todas las herramientas disponibles. Para más información, lee esta introducción a Agent Builder.

Conclusión

La Cumbre de Desarrollo de MCP dejó en claro que MCP está dando forma a la forma en que estos agentes de IA interactúan entre sí y con el mundo de datos que los rodea. Ya sea que esté conectando un agente a los datos de la compañía o diseñando agentes totalmente autónomos, MCP ofrece una forma estandarizada y componible de integración que se está volviendo rápidamente útil a escala. Desde los protocolos de transporte y los patrones de seguridad hasta los registros y la gobernanza, el ecosistema MCP está madurando rápidamente. MCP seguirá siendo abierto e impulsado por la comunidad, por lo que los desarrolladores de hoy tienen la oportunidad de dar forma a su evolución.

Preguntas frecuentes

1. ¿Qué es el Protocolo de Contexto del Modelo (MCP)?

Model Context Protocol es un estándar abierto que ofrece una forma estructurada y bidireccional de conectar modelos de IA con diversas fuentes de datos y herramientas, permitiéndoles generar respuestas más relevantes e informadas.

2. ¿Cómo se compara MCP con otros protocolos de agentes?

La mayoría de los protocolos de agentes pueden clasificar en dos tipos: protocolos interagentes, que se centran en que los agentes se comuniquen entre sí, y protocolos orientados al contexto como MCP, que se centran en entregar un contexto estructurado a los LLMs.

3. ¿Qué tipos de herramientas puede ser expuesta por el servidor MCP de Elastic?

Las siguientes herramientas pueden ser expuestas por el servidor MCP de Elastic: El list_indices: Lista todos los índices disponibles de Elasticsearch get_mappings: Obtener mapeos de campos para un índice específico de Elasticsearch búsqueda: Realiza una búsqueda en Elasticsearch con la consulta DSL proporcionada get_shards: Obtener información de fragmentos para todos o para índices específicos.