Elastic Security Labs : Suivez-nous pour obtenir les dernières informations sur la recherche en matière de menaces pour la sécurité

Elastic Security Labs est désormais l'épicentre officiel de la recherche sur les menaces, mené par une équipe de plus de 40 vétérans du secteur.

Depuis des années, Elastic diffuse des recherches détaillées et d'actualité sur les menaces de sécurité. Nous avons publié plus de40 articles et outils de recherche. Nous souhaitons faciliter l'accès aux recherches sur les menaces de sécurité et leur partage dans l'objectif de rendre le lieu de travail et tout le secteur plus sûrs.

"Nous avons le sentiment que les recherches les plus récentes et pertinentes sur les menaces de sécurité ont longtemps été inaccessibles", a déclaré Devon Kerr, directeur d'Elastic Security Research. "Elastic Security Labs entend remédier à cette disparité et mettre les informations et les outils nécessaires à disposition des responsables de la sécurité pour les aider à protéger leurs organisations."

[Pour en savoir plus sur CUBA et les autres malwares, cliquez ici.]

Elastic Security Labs au service de votre organisation

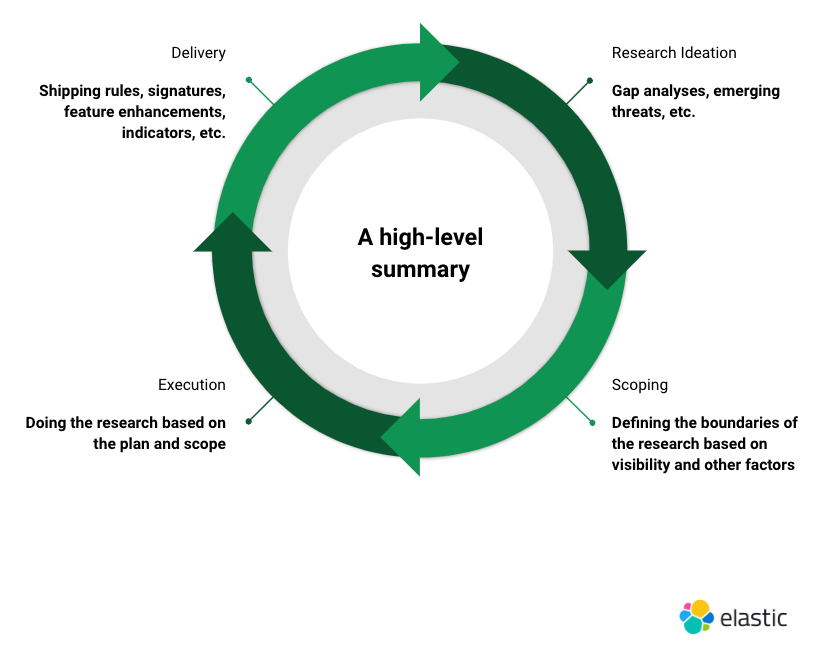

La recherche sur les menaces est un processus. Nous l'abordons méthodiquement pour définir les recherches que nous souhaitons entreprendre. Pour ce faire, Elastic Security Labs suit les quatre étapes suivantes :

1) Idéation de la recherche

2) Détermination du champ d'application

3) Exécution

4) Livraison

Nous voulons que les équipes de sécurité aient une vision aussi globale que possible lorsqu'elles détectent une menace ou élaborent une stratégie en matière de sécurité.

À cette fin, nous devons appréhender la recherche sur les menaces sous plusieurs aspects connexes, notamment le renseignement sur les menaces, la science de la détection et l'analyse des malwares. Une vision globale de la situation vous conforte dans vos décisions lorsqu'un événement se produit dans la nuit ; si vous avez la certitude qu'il s'agit d'une véritable menace, vous pouvez réagir plus rapidement.

Les organisations repèrent souvent les éléments d'une intrusion à un stade précoce du processus, mais ignorent ces observations ou les comprennent mal, ce qui mène à des situations critiques. Nous pouvons les aider à les éviter en contribuant à documenter ce processus et à réduire le temps de réponse. De plus, si votre organisation a eu des difficultés à recruter ou à retenir les personnes possédant les connaissances et les compétences nécessaires pour y parvenir, vous pouvez faire appel à nos services.

Toutes les règles, signatures et indicateurs, ainsi que de nombreuses fonctionnalités ou améliorations de fonctionnalités, sont le résultat direct d'une recherche axée sur les menaces. En cherchant à mieux comprendre une menace, une technique ou un phénomène donné, nous acquérons suffisamment de connaissances pour tenter d'améliorer les choses. Étudier le spectre des menaces et établir un rapport est une première étape, mais il est également primordial de comprendre ces observations afin de les traduire en indications exploitables.

Plans de recherche d'Elastic Security Labs

Nous menons des recherches dans plusieurs domaines, notamment la recherche sur la sécurité, l'analyse des malwares, les campagnes, ainsi que les groupes et les tactiques.

La recherche sur la sécurité et l'analyse des malwares sont essentielles lorsqu'une grande partie des renseignements est dépourvue de contexte. Nous voulons que votre équipe comprenne les choses que nous observons au même degré que nous, et nous souhaitons vous fournir des ressources adaptées à ces menaces. Ainsi, vous serez en mesure de prendre des décisions concernant votre environnement en prenant en considération les actes commis par la menace, ce que nous estimons qu'elle est capable de faire et votre propre tolérance au risque.

Pour ce faire, nous établissons des liens entre des rapports comme celui-ci et diverses ressources, notamment :

- Des rapports d'analyse des malwares pour les implants et les outils

- Des utilitaires que nous avons créés pour nous-mêmes, mais qui peuvent vous être utiles

- Des synthèses des techniques que nous avons observées

- Des éléments tels que des règles et des signatures que vous pourriez vouloir activer

Nous monitorons la télémétrie d'Elastic et de nombreuses ressources tierces pour procéder à nos analyses, puis nous vous transmettons les résultats.

Les modèles d'attaque et les recherches connexes sont devenus monnaie courante, et nous pensons qu'ils constituent un élément essentiel d'un programme de sécurité abouti. Nous assurons un monitoring continu des nouvelles techniques, variations et fonctionnalités menaçantes. Ainsi, nous faisons constamment progresser notre instrumentation et aidons les autres équipes d'ingénieurs d'Elastic à hiérarchiser les améliorations. Cette démarche est étroitement liée à la science de la détection, que tout le monde peut apprendre à pratiquer efficacement.

Lorsque nous mentionnons des techniques ou des catégories de tactiques, nous établissons des liens avec des recherches et des éléments connexes afin que vous puissiez comprendre où votre environnement pourrait avoir besoin de couvrir des cas limites et prendre de meilleures décisions quant à la hiérarchisation des priorités. Nous pensons qu'il est de notre devoir de mentionner que beaucoup de nos référentiels logiques sont communautaires, ce qui signifie que vous pouvez les remettre à disposition pour aider la communauté.

Peu d'entreprises disposent d'une équipe chargée exclusivement d'analyser et de désosser les malwares, et les organisations qui proposent de tels services ne sont pas toutes abordables. Nous examinons la télémétrie d'Elastic, les statistiques de tiers et nos propres innovations en matière de fonctionnalités pour identifier une variété de malwares. Rien de tout cela ne serait possible sans nos nombreux partenaires d'exception de chez Elastic qui partagent notre code source et s'engagent dans cette mission. Notrecommunauté est un autre facteur clé de notre succès.

Éléments clé des recherches récentes

Cette semaine, nous avons voulu mettre en avant nos meilleurs articles de recherche et certains de nos articles les plus récents.

- Elastic Security Labs a identifié BLISTER en décembre de l'année dernière et, grâce à cette recherche, ce dernier a quasiment été éradiqué d'Internet.

- Plus récemment, nos chercheurs Linux ont écrit sur eBPFdoor, qui est un outil visant à utiliser la porte dérobée de BPF pour lancer une campagne.

- Enfin, nos travaux de recherche les plus lus ont été les quatre articles que nous avons publiés sur Log4j. Nous avons rapidement identifié identified Log4j, puis fourni une analyse détaillée, partagé les méthodes de protection avec Elastic et assuré le suivi de la version Spring.