Elastic Security 7.9 agrega antimalware, protecciones del cloud prediseñadas y más

La solución Elastic SIEM mencionada en este blog ahora se denomina Elastic Security. La solución Elastic Security más amplia proporciona SIEM, seguridad de endpoint, búsqueda de amenazas, monitoreo del cloud y más. Si buscas información específica sobre Elastic Security para casos de uso de SIEM, visita nuestra página de SIEM.

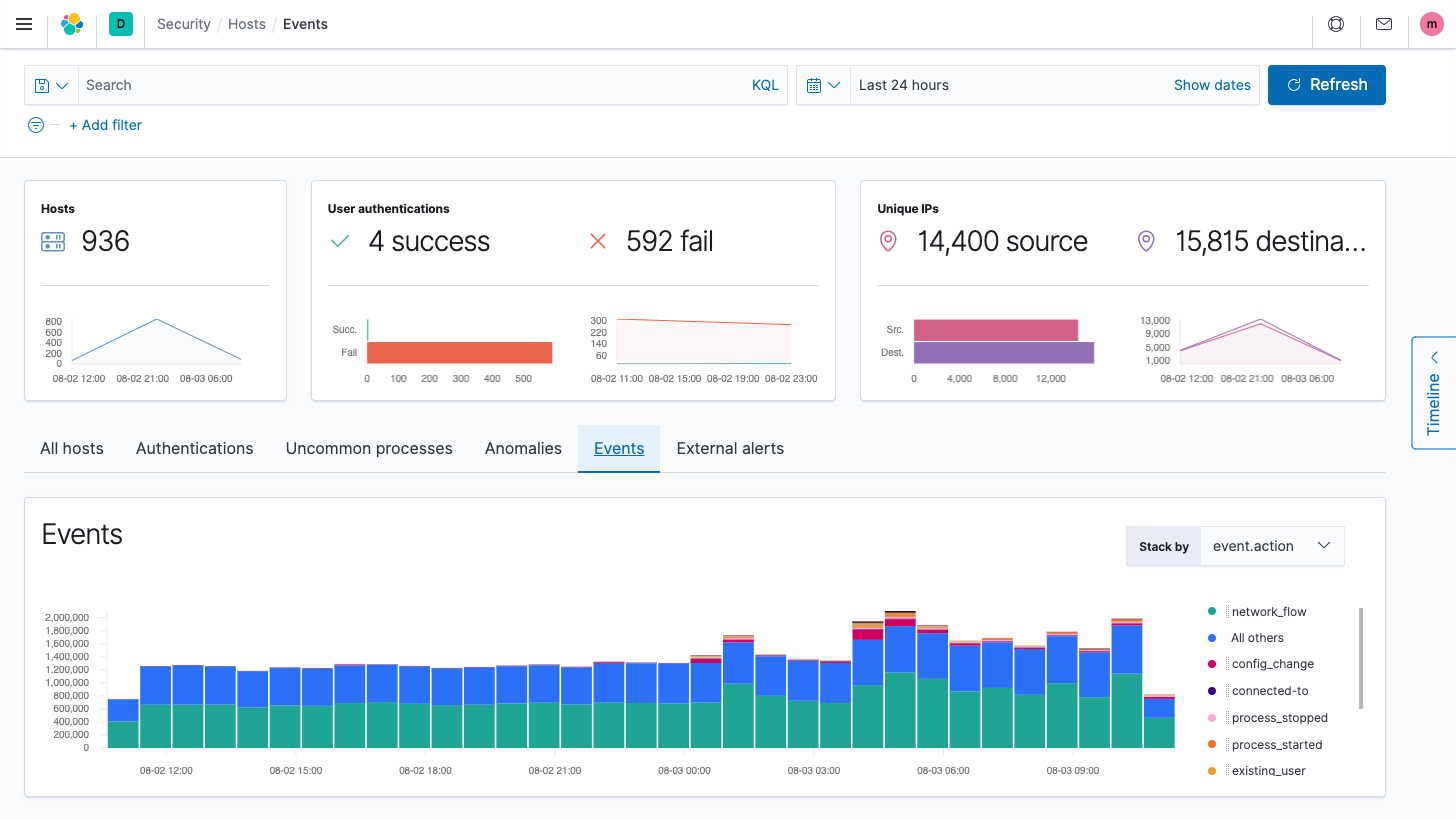

Los equipos de seguridad usan Elastic Security con frecuencia para recopilar y analizar datos de endpoints, y la necesidad de mejorar la visibilidad a medida que crece la fuerza de trabajo hace que este caso de uso sea cada vez más común. La solución es excelente para los casos de uso que requieren datos a escala; proporcionados en cualquier formato, casi en cualquier volumen y velocidad. Solo despliega Beats en tus endpoints y listo, estarás recopilando a lo largo y ancho.

Esto nos lleva a la siguiente pregunta: si desplegaste un agente para recopilar datos de endpoint, ¿por qué no usar ese mismo agente para prevenir el malware?

Elastic Security 7.9 proporciona el primer hito importante respecto a la seguridad de endpoint integral directamente integrada en el Elastic Stack presentando la prevención sin firma contra malware y la recopilación de datos a nivel de kernel en el Agente de Elastic nuevo, nuestro “un Beat para todos”. El Agente de Elastic también reúne el logging, la recopilación de métricas y más. Estas capacidades están disponibles ahora en nuestro nivel de distribución gratuito, y hay características de protección de endpoint adicionales planificadas para lanzamientos futuros.

Elastic Security 7.9 tiene incluso más reservado. Con los datos, las aplicaciones y los usuarios pasándose rápidamente al cloud, los equipos de SecOps deben seguir manteniendo la visibilidad de todo su entorno híbrido. Para abordar esto, la versión 7.9 presenta detecciones nuevas que permiten a SecOps mantener la conciencia de la situación sin entorpecer la velocidad o agilidad de los equipos de TI y desarrollo que realizan la migración. Los perfeccionamientos en el flujo de trabajo impulsados por la comunidad optimizan la prevención, detección y respuesta. Y un tesoro de fuentes de datos recientemente compatibles equipa a los especialistas para detener amenazas, donde sea que se revelen.

Veamos los detalles.

Prevención contra malware y visibilidad detallada del endpoint gratuitas

Antimalware en un clic (beta)

La prevención contra malware ahora está integrada en el Agente de Elastic, lo que agrega una capa de protección importante a la recopilación de datos de endpoint. Esta capacidad nueva está disponible en nuestro nivel gratuito para los usuarios y las organizaciones en todas partes. Esto acelera nuestro objetivo de desarrollar la prevención contra amenazas directamente en el Agente de Elastic, y hay más capacidades de seguridad de endpoint avanzadas por venir.

La prevención sin firma contra malware le pone fin de inmediato a los ejecutables maliciosos en endpoints Windows y macOS. En la ronda de pruebas más reciente, AV-Comparatives descubrió que el modelo de Machine Learning de Elastic Security detiene el 99.6 % del malware y desencadena cero falsos positivos en software empresarial común. Solo se necesita un clic para activar el antimalware en Kibana.

Recopilación de datos a nivel de kernel (beta)

Elastic Security facilita las alertas de alta fidelidad recopilando datos de endpoint para análisis centralizado. Las detecciones alineadas con MITRE ATT&CK© del Elastic Security Research Team aprovechan la información hasta el kernel, lo que impulsa reglas de detección y trabajos de Machine Learning, y minimizan los falsos positivos. La solución ofrece un soporte amplio, lo cual permite la recopilación de datos esenciales, independientemente del SO subyacente:

- Sets de datos de Windows: proceso, red, archivo, DNS, registro, cargas de DLL y controlador, seguridad

- Sets de datos de macOS: proceso, archivo, red

- Sets de datos de Linux: proceso, archivo, red

Centralizar los datos de endpoint de todo tu entorno y agregar más contexto permite a las organizaciones acelerar la búsqueda de amenazas, la priorización de alertas y la respuesta ante incidentes. Con la velocidad y escala de Elastic Security, puedes analizar rápidamente datos de endpoint detallados, examinar y contextualizar información con visualizaciones interactivas, e integrar flujos de trabajo de respuesta con herramientas de tickets y orquestación externas, como plataformas de SOAR.

Protecciones del cloud prediseñadas y opciones de detección ampliadas

Protecciones de monitoreo de la posición de seguridad en el cloud (reglas en versión beta/trabajos de ML a disposición del público en general)

En el informe de 2020 sobre investigaciones de vulneraciones de datos de Verizon (2020 DBIR) se estima que los errores de configuración son la causa del 22 % de las vulneraciones de datos. Las apuestas aumentan cuando las organizaciones pasan al cloud, pero aún se pasan por alto el 99 % de los errores de configuración. El contenido de seguridad que compartimos en nuestro lanzamiento más reciente reduce el riesgo permitiendo a los equipos de seguridad supervisar de forma continua los activos mal configurados, los permisos y la actividad del usuario.

Elastic Security 7.9 protege las aplicaciones e infraestructura del cloud con reglas de detección de amenazas y trabajos de Machine Learning nuevos, lo que ayuda a prevenir daños y pérdidas. Al igual que los demás materiales desarrollados por Elastic, este contenido de seguridad nuevo está alineado con el marco de trabajo de MITRE ATT&CK. Permite el análisis continuo de datos tanto de AWS CloudTrail como de Okta para dar soporte al monitoreo de infraestructura del cloud y al monitoreo de acceso e identidad.

Elastic Security 7.9 protege las aplicaciones e infraestructura del cloud con reglas de detección de amenazas y trabajos de Machine Learning nuevos, lo que ayuda a prevenir daños y pérdidas. Al igual que los demás materiales desarrollados por Elastic, este contenido de seguridad nuevo está alineado con el marco de trabajo de MITRE ATT&CK. Permite el análisis continuo de datos tanto de AWS CloudTrail como de Okta para dar soporte al monitoreo de infraestructura del cloud y al monitoreo de acceso e identidad.

¿Tienes otros casos de uso en mente? Explora el repositorio de reglas de detección, que abrimos recientemente para facilitar la colaboración entre Elastic Security Research Team y los miembros de la comunidad.

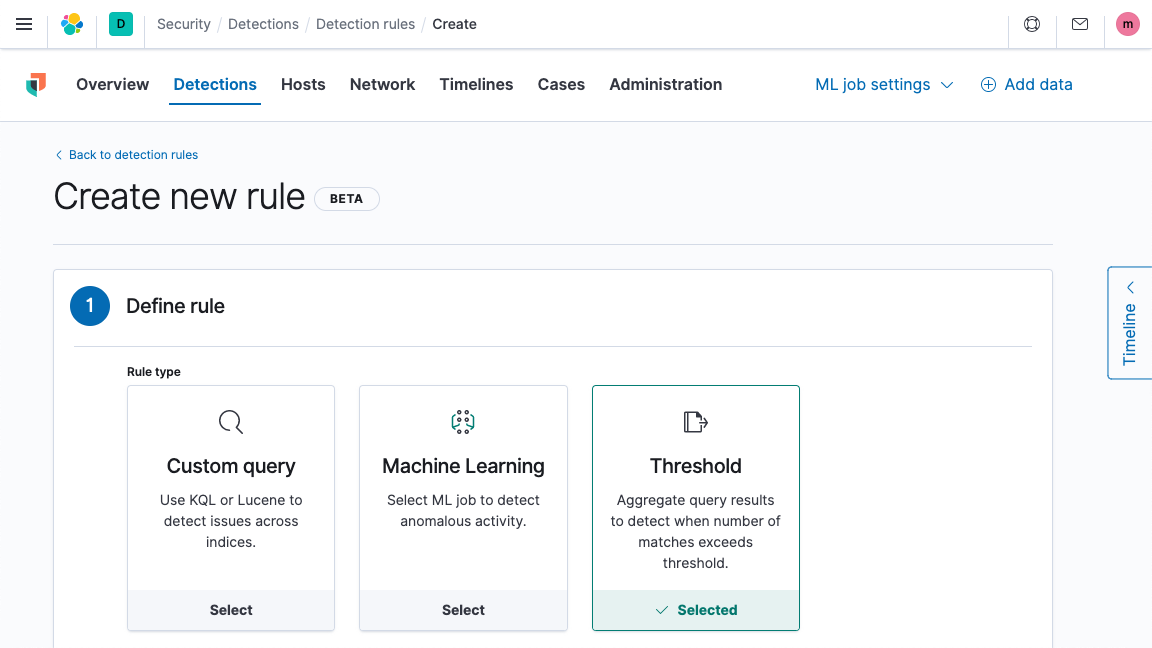

Alertas basadas en umbrales (beta)

Las reglas basadas en umbrales, un tipo de detección nuevo, proporciona una forma nueva para detectar amenazas con Elastic Security, que se activa cuando una cantidad mayor a la especificada por el usuario de eventos de una entidad determinada (por ejemplo, un endpoint o usuario) cumple con un conjunto de criterios específicos. Esto permite un ajuste de las reglas específico según el entorno para los casos de uso como detectar ataques por fuerza bruta e identificar fuentes de logs que han dejado de reportar.

Designación de reglas de elemento esencial (beta)

Las reglas especificadas como “elementos esenciales” eliminan las alertas generadas en los flujos de trabajo de analistas, lo que permite la creación de entradas para activar alertas de alta fidelidad sin ocasionar más distracciones para los analistas. Podrías, por ejemplo, usar dos reglas de elementos esenciales (una configurada para alertar sobre una cantidad inusualmente alta de inicios de sesión en servidores web y otra configurada para identificar actividad de mantenimiento no programada en un servidor de base de datos) como entradas para una regla que genere alertas que más probablemente ameriten la atención de analistas.

Optimiza los flujos de trabajo de analistas con perfeccionamientos impulsados por la comunidad

Elastic se esfuerza por proporcionar las experiencias de usuario intuitivas, eficientes y encantadoras que los especialistas en seguridad merecen. Esto requiere rigurosidad, pero lo vale; porque los equipos de seguridad pasan incontables horas frente a las pantallas en el cumplimiento de su misión de proteger a los clientes, colegas y organizaciones.

Nuestro equipo de experiencia del usuario trabaja arduamente para cumplir un objetivo elevado: encontrar el equilibrio entre la sencillez para los usuarios nuevos y la flexibilidad para los usuarios avanzados. Transforman los comentarios de la comunidad en eficiencia operativa, así que gracias por tu aporte directo en muchas de estas mejoras en Elastic Security.

Visualización interactiva del árbol de procesos (beta)

Una visualización interactiva nueva de la actividad basada en endpoint en Elastic Security 7.9 optimiza la priorización, la búsqueda, la investigación y los flujos de trabajo de respuesta de los analistas. Equipa a los analistas para identificar potenciales comportamientos de adversarios y progresión de ataques (por ejemplo, archivo XLS abierto, generaciones de procesos, conexión saliente nueva establecida). Una opción para adjuntar una visualización (y los datos asociados) a un caso nuevo o existente optimiza incluso más los flujos de trabajo.

El contexto de endpoint es fundamental para la visibilidad de SecOps, pero a menudo las limitaciones de rendimiento o los costos incontrolables impiden el análisis centralizado de estos datos. Esta integración entre las capacidades de SIEM y seguridad de endpoint de Elastic Security mejora la visibilidad del entorno, reduce las conjeturas de los analistas y aumenta la eficiencia del equipo.

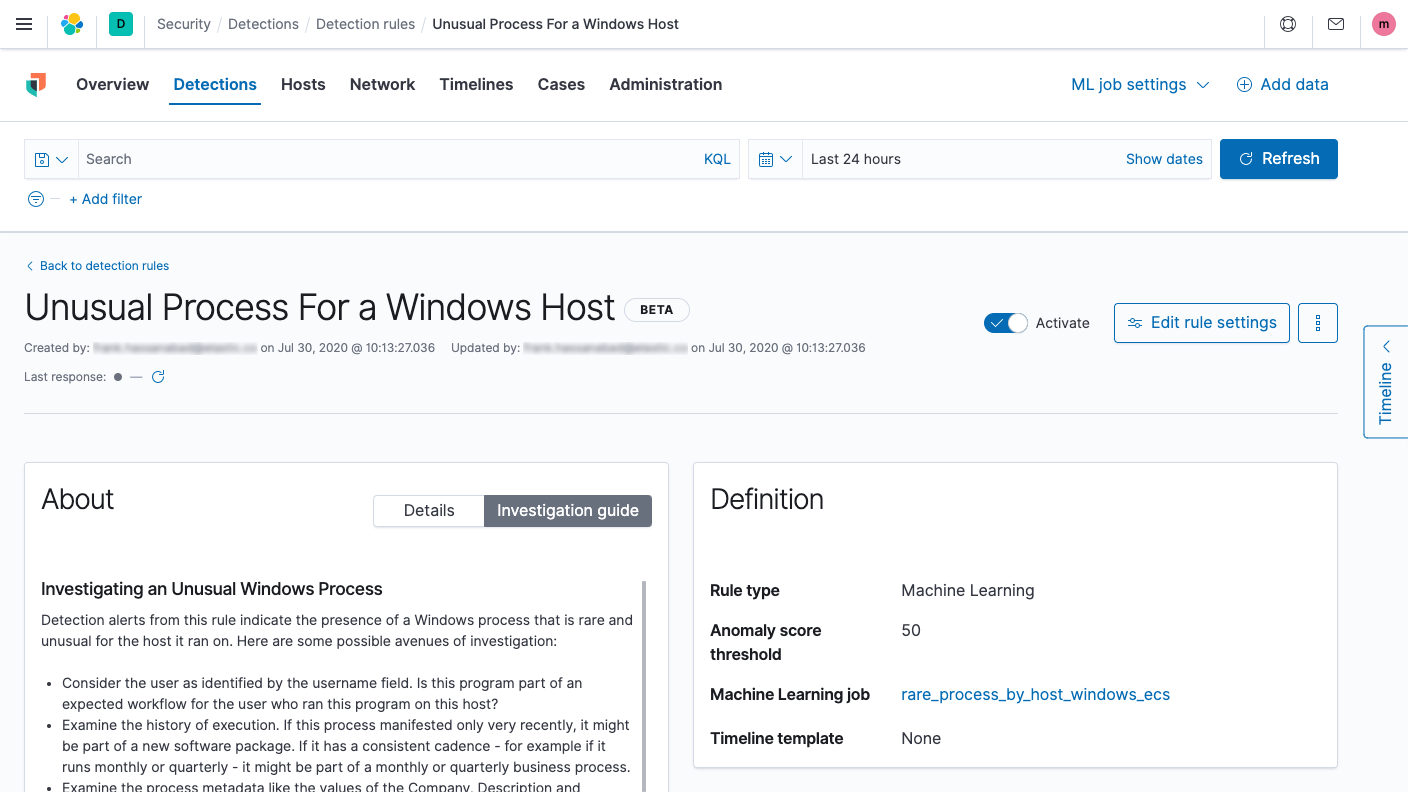

Guías de investigación para reglas de detección prediseñadas (beta)

Todas las reglas de detección presentadas en la versión 7.9 incluyen guías de investigación con formato enriquecido que sugieren preguntas, acciones y pasos siguientes para que los analistas consideren cuando investigan una alerta de detección. Personalizar una guía de investigación para tu entorno o implementar una para una regla nueva es tan simple como actualizar un campo de reducción.

Plantillas personalizables de línea de tiempo de investigación (beta)

Elastic Security 7.9 permite a los usuarios personalizar cómo se filtran y presentan los datos en la línea de tiempo de investigación a través de “plantillas de línea de tiempo” asociadas con reglas de detección individuales. Los usuarios pueden duplicar, personalizar, crear y compartir plantillas de línea de tiempo nuevas, en las que se especifiquen el filtro y columnas (qué campos y en qué orden). Estas vistas seleccionadas permiten a los analistas pasar directamente de la revisión inicial de una alerta de detección a la investigación, sin pausar para volver a configurar el filtro o los campos visibles. Los investigadores de seguridad de Elastic alinean las plantillas de línea de tiempo con las guías de investigación presentadas sobre alertas de detección nuevas, lo que acelera la búsqueda de amenazas y la investigación.

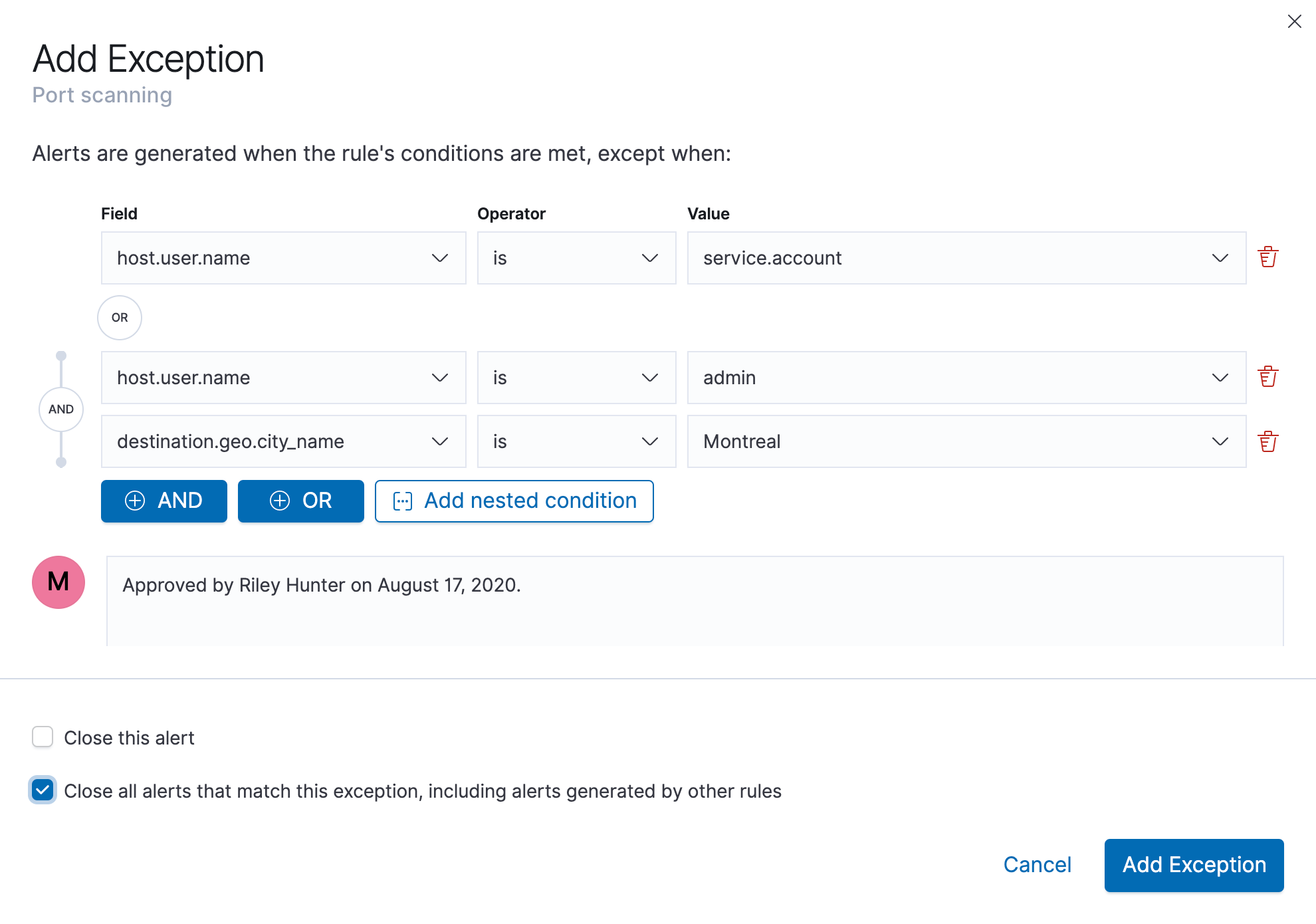

Flujo de trabajo unificado de excepciones a alertas (beta)

Elastic Security 7.9 ayuda a los analistas a reducir falsos positivos, una frustración importante y de larga data de los analistas con tecnologías de seguridad comunes. El lanzamiento facilita la creación de excepciones de reglas que previenen la activación de una alerta cuando se cumplen condiciones específicas. Se pueden agregar excepciones de forma individual o con una lista, y las reglas de detección y las configuraciones del agente se pueden actualizar en paralelo, lo que reduce la sobrecarga asociada con minimizar falsos positivos.

Flujos de trabajo de casos optimizados a través de la integración con IBM Security Resilient (beta)

Nuestra nueva integración con IBM Security Resilient permite a los equipos de seguridad integrar de inmediato sus operaciones de seguridad con la plataforma de respuesta ante incidentes de seguridad ampliamente desplegada. Realiza una investigación con Elastic Security, agrega líneas de tiempo y comentarios de investigación, y escala con facilidad abriendo o actualizando un caso en IBM Security Resilient, solo con un clic.

Más mejoras en la interfaz de analistas (a disposición del público en general)

Elastic Security 7.9 proporciona muchas otras mejoras en la UI, grandes y pequeñas, que esperamos demostrar indispensables: modo de pantalla completa, desplazamiento infinito, enlaces de búsqueda de reputación de IP personalizada y más. Muchas de estas mejoras comenzaron como pedidos de la comunidad y, juntas en la versión 7.9, contribuyen a una experiencia de usuario más sofisticada.

Simplifica la ingesta de datos con recopilación y preparación de datos ampliadas listas para usar

Integraciones de datos nuevas (a disposición del público en general, excepto donde se indica)

Elastic Security proporciona una experiencia seleccionada para incorporar datos, permitir a los equipos de SecOps, SecDevOps y otros enfocarse en la tarea asignada y no preocuparse por disputar datos o perseguir fuentes de datos necesarias para dar soporte a casos de uso adicionales. La versión 7.9 agrega integraciones con fuentes nuevas de datos de endpoint y el cloud, incluidas Microsoft Defender ATP, Windows PowerShell, firewalls Sophos XG y soporte beta para Google G Suite (por ejemplo, inicios de sesión, actividad de administradores, actividad en Drive).

Integraciones con datos experimentales

El lanzamiento también presenta soporte experimental para más de 15 tecnologías de seguridad de red y aplicaciones comunes a través de un proyecto OSS desde una de las propias de Elastic hasta tu selección de las integraciones del Agente de Elastic y los módulos de Filebeat:

| SO | Descripción | |------------------------------------|--------------------------| | Apache TomCat | Servidor web | | Barracuda Web Application Firewall | Firewall de aplicaciones web | | Blue Coat Director | Gestión de configuración | | Cisco Nexus | Conmutadores | | Cylance Protect | Antivirus | | F5 BIG-IP Access Policy Manager | Control de acceso | | FortiClient Endpoint Protection | Antivirus | | Imperva SecureSphere | Firewall de aplicaciones web | | Infoblox Network Identity OS | Gestión de direcciones IP | | Juniper JUNOS OS | Seguridad de red | | Microsoft DHCP Server | DHCP | | NetScout Arbor Sightline | Seguridad de DDoS | | Radware DefensePro | IDS | | SonicWall Firewalls | Firewall | | Squid Proxy Server | Proxies | | Zscaler Nanolog Streaming Service | Firewall |

Soporte para ECS 1.5 (a disposición del público en general)

Por último, la versión 7.9 actualiza todo Beats para dar soporte a Elastic Common Schema (ECS) 1.5, lo que asegura consistencia en la forma en que los equipos de seguridad ejecutan tareas, incluidas definir automatizaciones y realizar investigaciones y análisis.

Prueba Elastic Security 7.9

Elastic Security 7.9 es un hito importante para acelerar nuestro desarrollo de las bases para tus equipos de seguridad. Nos entusiasma seguir colaborando con nuestra comunidad de usuarios para permitir a los equipos de seguridad operar de forma más efectiva y evolucionar con más rapidez. Si aún no te uniste a nuestra comunidad, te invitamos a hacerlo.

¿Quieres comenzar hoy mismo? Experimenta todo lo que la versión 7.9 tiene para ofrecer en Elastic Cloud o ve una demostración de Elastic Security. ¿Ya tienes datos con formato ECS en Elasticsearch? Solo actualiza a la versión 7.9 del Elastic Stack para comenzar a prevenir el malware y a detectar y responder ante amenazas.

¿Quieres verlo en acción? Únete a un próximo evento virtual ElasticON Security.